- Home

- Monitoraggio della sicurezza informatica

Monitoraggio della sicurezza in tempo reale

In questa pagina

- Che cos'è il monitoraggio della sicurezza in tempo reale?

- In che modo una soluzione SIEM può essere d'aiuto?

- Perché le soluzioni di monitoraggio sono indispensabili?

Comprendere il vasto e complesso ambiente di rete non è un'impresa da poco. Richiede un'osservazione continua, un'analisi approfondita e risposte rapide a qualsiasi irregolarità.

Questo è il motivo per cui uno strumento di monitoraggio della sicurezza informatica in tempo reale è un aspetto essenziale della strategia di sicurezza informatica di qualsiasi organizzazione. Gli attacchi informatici e le normative di conformità sono i due fattori principali, quando si parla di sicurezza IT. Innanzitutto, le violazioni dei dati e la mancata conformità agli standard normativi possono costare una fortuna alla tua azienda. Le minacce che le aziende devono affrontare sono sempre più sofisticate e possono passare inosservate per mesi. Questo è il motivo per cui è importante mantenere una vigilanza costante e disporre di soluzioni di sicurezza adeguate.

Il monitoraggio della sicurezza informatica offre una visibilità completa su ciò che accade nella rete in ogni momento. Agisce come difesa in prima linea contro le minacce alla sicurezza, consentendo alle organizzazioni di gestire i rischi in modo proattivo e rispondere in modo efficiente alle potenziali minacce.

Che cos'è il monitoraggio della sicurezza in tempo reale?

Il monitoraggio della sicurezza in tempo reale supervisiona e analizza continuamente il traffico di dati e le attività nella rete di un'organizzazione per rilevare, avvisare e rispondere a potenziali minacce alla sicurezza non appena si verificano.

Invece di rivedere periodicamente i registri o i report, il monitoraggio in tempo reale offre una visione immediata degli eventi di sicurezza, consentendo una risposta di mitigazione più rapida.

Il monitoraggio della sicurezza in tempo reale include:

- Acquisizione e archiviazione dei dati di registro dai dispositivi di rete;

- Monitoraggio in tempo reale e avvisi su eventi critici nel momento in cui accadono;

- Esecuzione periodica di scansione per rilevare le vulnerabilità volte a identificare potenziali lacune di sicurezza;

- L'esecuzione della correlazione sui dati raccolti per identificare anomalie e modelli di attacco;

- L'esecuzione dell'analisi forense su eventi storici e in tempo reale;

- Il tracciamento del rispetto dei requisiti di conformità.

Queste attività sono considerate gestione delle informazioni e degli eventi di sicurezza (SIEM) e un SIEM efficace richiede spesso una soluzione.

In che modo una soluzione SIEM può essere d'aiuto?

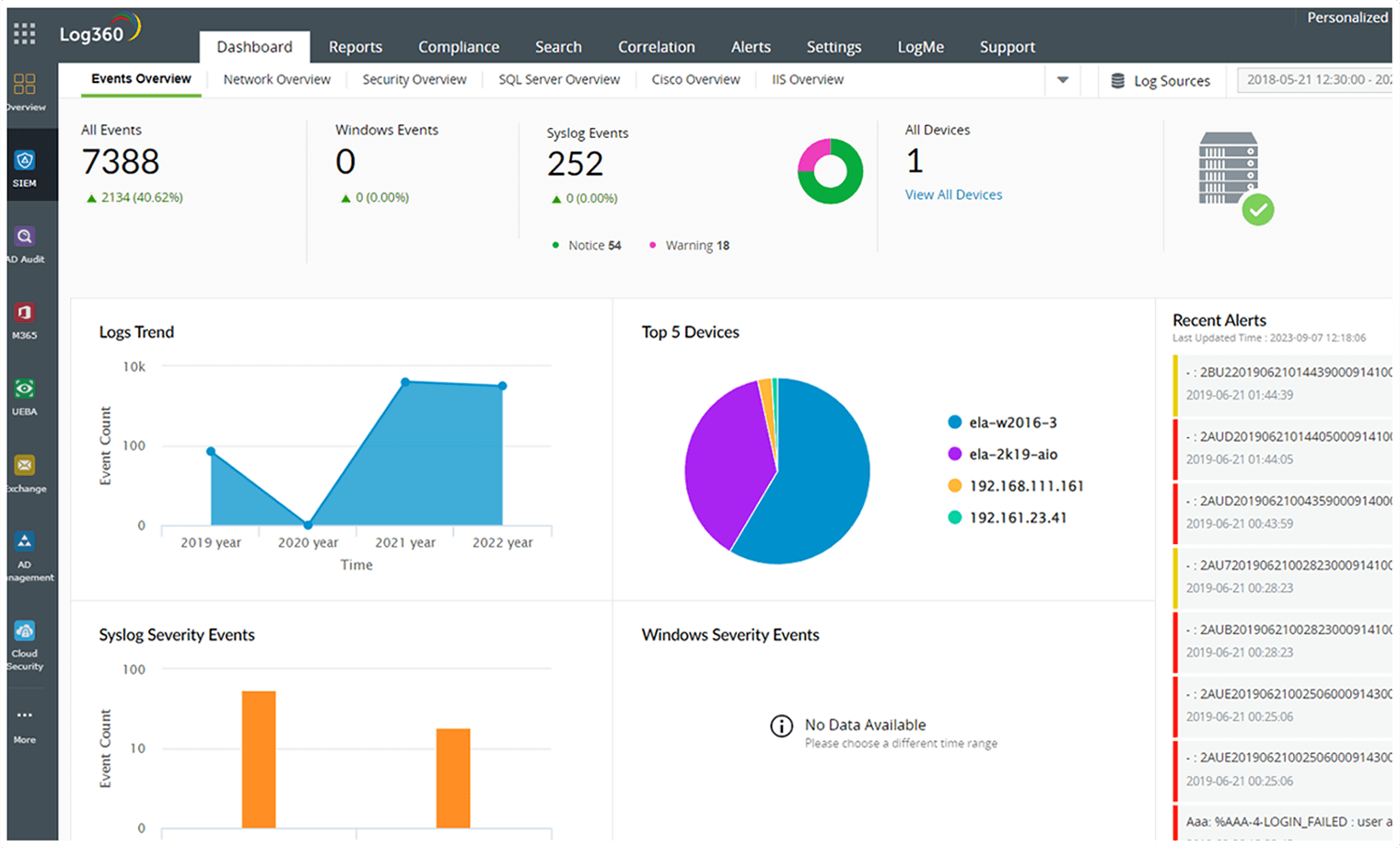

La soluzione SIEM fornisce analisi e avvisi in tempo reale sugli eventi di sicurezza. Ciò è possibile grazie a dashboard personalizzabili che visualizzano diagrammi, grafici e report in modo intuitivo. Questo contribuisce a tenere a bada gli attacchi informatici aiutandoti a comprendere gli eventi di rete e avvisandoti di attività sospette.

Le soluzioni SIEM facilitano questo processo eseguendo l'aggregazione dei dati, la correlazione, l'analisi, gli avvisi e l'analisi forense. Utilizza inoltre l'intelligence avanzata sulle minacce informatiche per comprenderle meglio I framework di risposta agli incidenti aiutano gli utenti a rispondere agli incidenti di sicurezza generando avvisi ed eseguendo flussi di lavoro automatizzati, che a loro volta aiutano le organizzazioni a ridurre l'intensità degli attacchi. Queste funzionalità rendono le soluzioni SIEM indispensabili, per il monitoraggio della sicurezza in tempo reale.

- Gestione dei registri

- Avvisi e risposta agli

eventi imprevisti - Conformità

- Report

completi - Motore

di correlazione

Gestione dei registri

Trasforma i registri non elaborati in dashboard visivamente intuitive per una facile interpretazione dei dati.

Ottieni una chiara visibilità di tutti gli eventi, gli avvisi e i relativi dettagli direttamente dalla dashboard di panoramica.

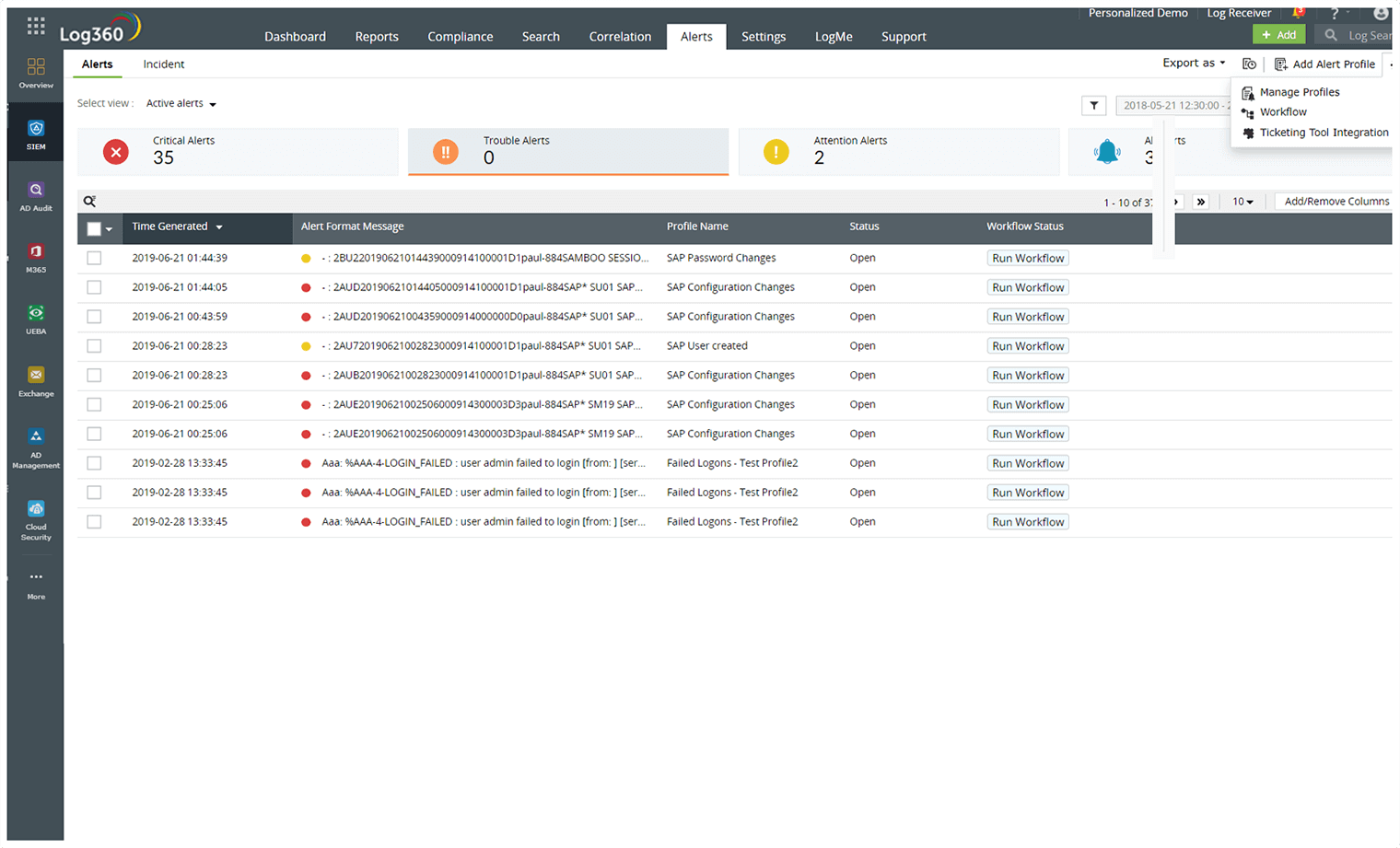

Avvisi e risposta agli eventi imprevisti

Crea e gestisci senza problemi flussi di lavoro per avviare attività predefinite al rilevamento di avvisi specifici.

Automatizza gli avvisi sugli eventi di sicurezza quando viene rilevato un incidente.

Visualizza un'analisi dettagliata di tutti i tuoi incidenti, il loro stato attuale e le categorie associate.

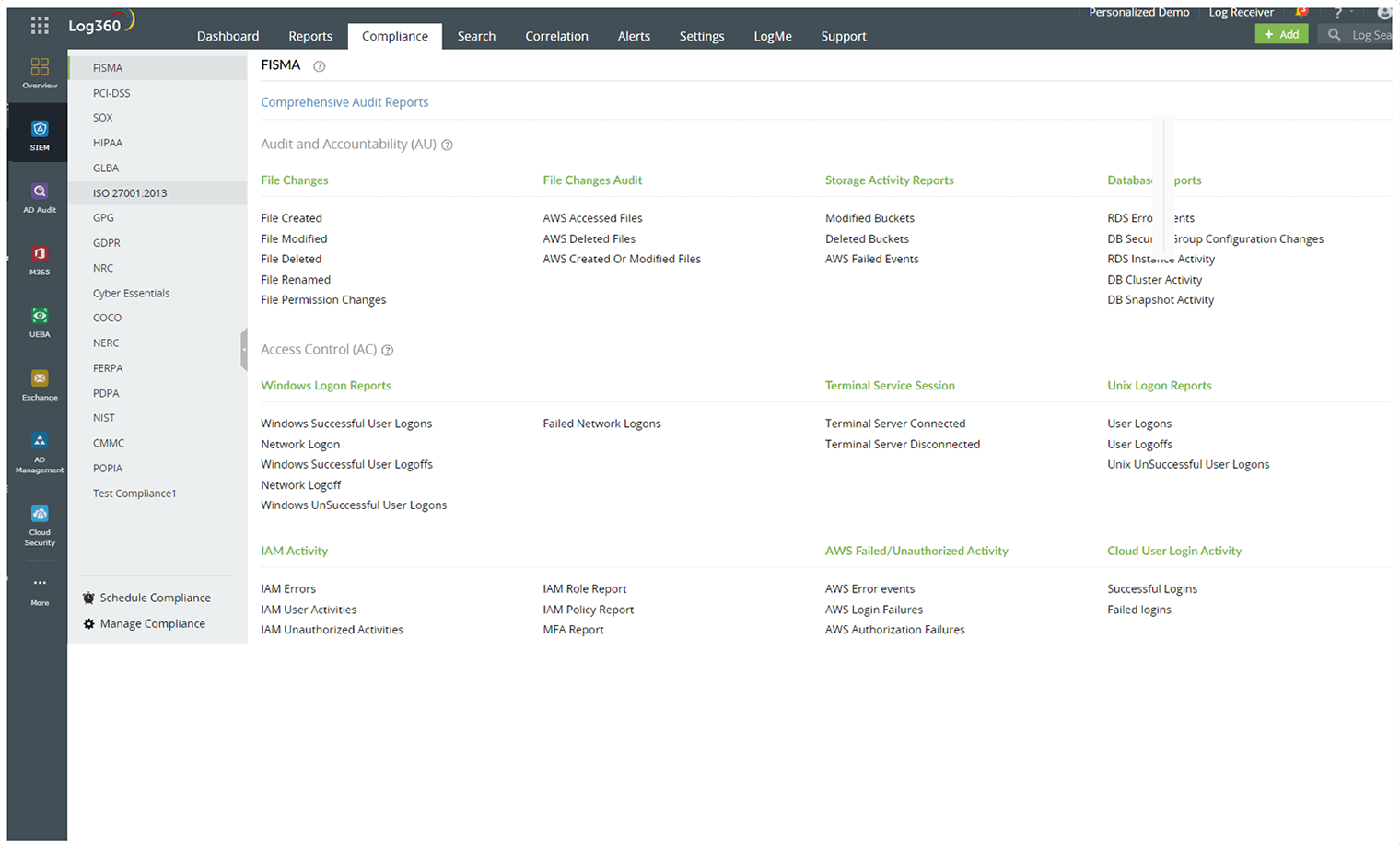

Conformità

Genera report di conformità predefiniti per i principali obblighi normativi IT.

Configura i report di conformità in modo che vengano generati in base a una pianificazione che si adatti alle esigenze della tua organizzazione.

Personalizza i report di conformità aggiuntivi per allinearli alle esigenze della tua organizzazione.

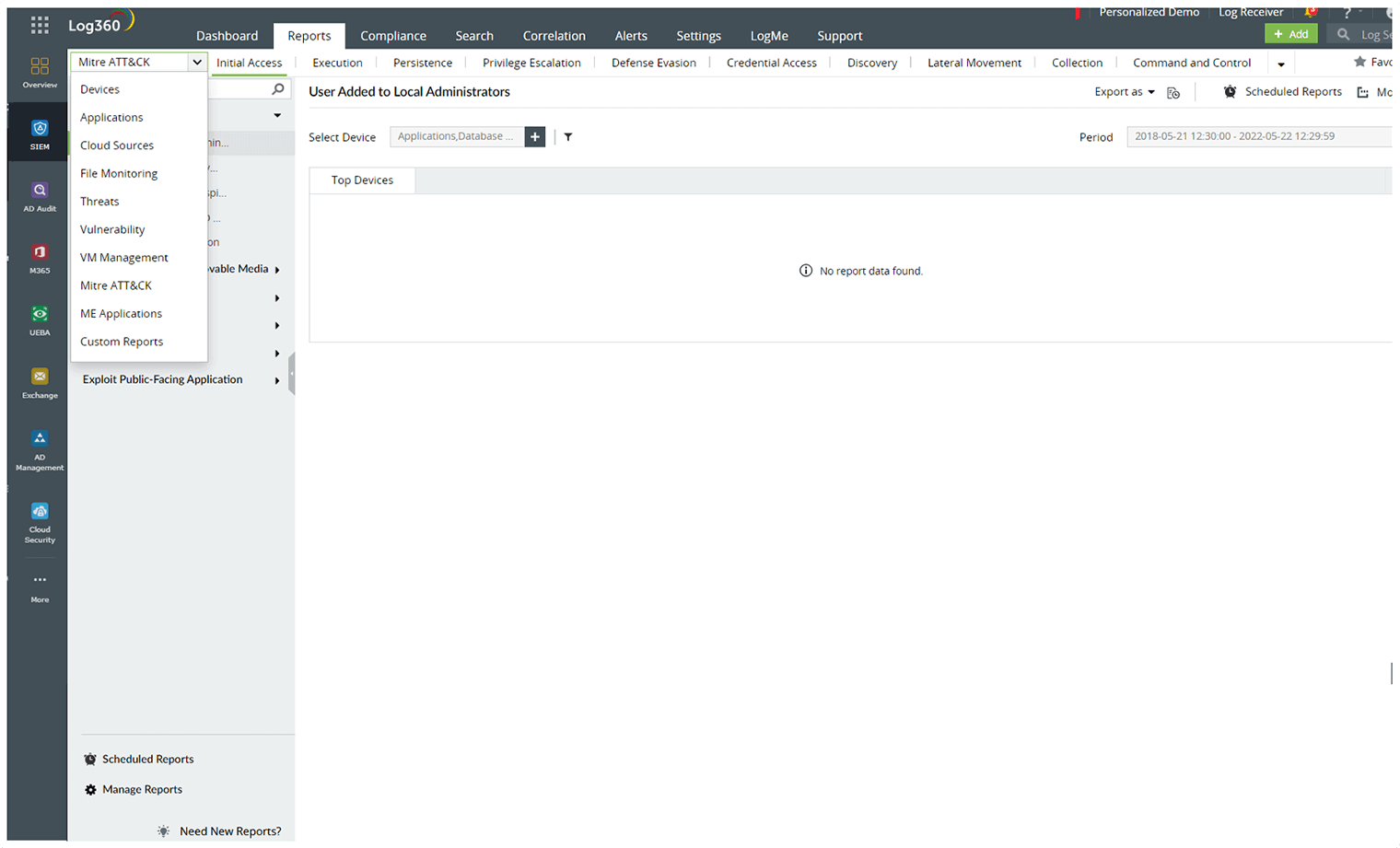

Rapporti completi

Personalizza i tuoi report qui per soddisfare requisiti specifici.

Utilizza i report tattici MITRE per migliorare il rilevamento e la risposta alle minacce, il tutto in linea con il rinomato framework ATT&CK.

Trova report specifici da diverse fonti di registro e applicazioni per un'ampia visibilità della rete.

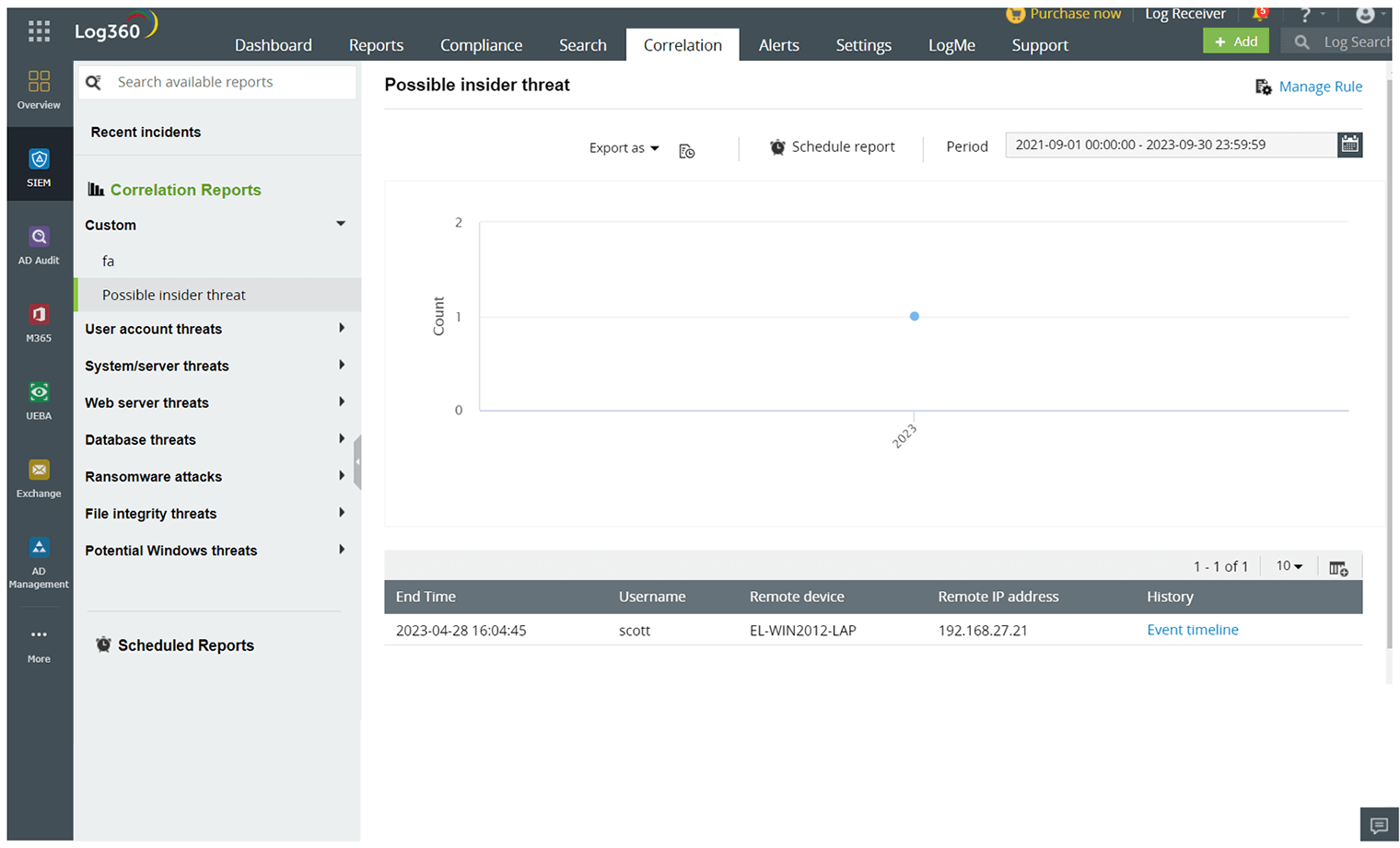

Motore di correlazione

Crea una gestione di tutte le regole di correlazione più recenti per migliorare il rilevamento delle minacce.

Sfrutta i report di correlazione progettati specificamente per aiutarti a rilevare i modelli di attacco più importanti.

Disponi di un unico luogo unificato per visualizzare tutti gli incidenti più recenti per una gestione efficiente.

- Gestione dei registri:

La soluzione facilita la gestione dei registri raccogliendo, memorizzando e archiviando centralmente i registri di rete in tempo reale.

- Motore di correlazione:

La soluzione è in grado di identificare potenziali minacce in tempo reale confrontando e correlando le attività di rete con modelli di attacco noti o anomali.

- Feed di intelligence sulle minacce informatiche:

Le soluzioni di monitoraggio in tempo reale si integrano con le soluzioni di intelligence sulle minacce informatiche e aggiornano i loro database con gli indicatori più recenti per migliorare le capacità di rilevamento.

- Analisi della sicurezza in tempo reale:

Dashboard intuitive in tempo reale mostrano una rappresentazione visiva dell'attività di rete e offrono informazioni immediate sullo stato di sicurezza corrente con avvisi e report immediatamente disponibili.

- Risposta automatizzata agli incidenti:

Quando viene rilevata una potenziale minaccia, le soluzioni di monitoraggio in tempo reale possono adottare azioni protettive predefinite. Ciò include l'avvio automatico di una serie di flussi di lavoro predefiniti progettati per contrastare la minaccia, come il blocco di indirizzi IP dannosi e altro ancora.

- Avvisi istantanei:

Oltre a intraprendere azioni protettive predefinite, il sistema invia immediatamente avvisi al personale di sicurezza o ad altre parti designate in caso di rilevamento di attività sospette o non autorizzate.

- Conformità e normativa:

Le industrie sono inevitabilmente vincolate da normative che richiedono un monitoraggio continuo per garantire la sicurezza e la privacy dei dati. Il monitoraggio in tempo reale aiuta nella gestione della conformità e mira a semplificare il processo di controllo, ridurre al minimo i rischi per la sicurezza e facilitare la dimostrazione della conformità per le aziende.

Perché le soluzioni di monitoraggio sono indispensabili?

- In un mondo in cui le violazioni dei dati fanno regolarmente notizia, garantire la sicurezza di un'organizzazione è della massima priorità. Ciò garantisce un flusso di lavoro stabile e riduce al minimo la possibilità di essere attaccati da attori malintenzionati.

- Anche la protezione dei dati degli utenti, un segmento della protezione della rete, è diventata una parte fondamentale per mantenere la fiducia dei clienti. Con il monitoraggio in tempo reale attivo, le organizzazioni inviano un messaggio ai propri utenti che i loro dati sono presi sul serio e protetti 24 ore su 24.

- Le organizzazioni devono essere proattive riguardo alla loro sicurezza. Il monitoraggio in tempo reale facilita una posizione proattiva, controllando costantemente le vulnerabilità e le potenziali minacce e consentendo alle aziende di affrontarle prima che possano essere sfruttate.

- Sebbene la configurazione di strumenti di monitoraggio della sicurezza informatica possa richiedere un investimento iniziale, il ROI può far risparmiare alle organizzazioni costi significativi a lungo termine. Le aziende possono evitare sanzioni finanziarie, problemi legali e danni alla reputazione prevenendo gravi violazioni dei dati o minimizzandone l'impatto.

- Le soluzioni SIEM tengono sotto controllo la sicurezza della tua organizzazione analizzando i dati, inviando avvisi e aiutandoti a rispondere prontamente. È come avere un occhio vigile sulla tua rete 24 ore su 24, 7 giorni su 7, rilevando le minacce non appena si verificano.