- Home

- Funzionalità SIEM

- SOAR

- Risposta agli incidenti

Accelera la risposta agli incidenti con Log360

Rimani al passo con gli utenti malintenzionati rilevando e rispondendo istantaneamente agli incidenti di sicurezza con l'aiuto di Log360, una soluzione SIEM unificata.

Per risposta agli incidenti si intendono le misure intraprese da un centro operativo di sicurezza per rilevare e rispondere a un attacco informatico, contenere i danni che potrebbero essere causati e prevenire che attacchi simili si ripetano in futuro. Gli utenti malintenzionati sfruttano il lasso di tempo necessario a un team di sicurezza per scoprire attività dannose nella loro rete: quanto maggiore è il tempo impiegato dal team di sicurezza per rilevare e rispondere a una violazione, tanto più costoso è per l'organizzazione riprendersi dall'attacco informatico.

Un piano di risposta agli incidenti efficace può aiutare un'organizzazione a rilevare, indagare e rispondere rapidamente agli incidenti di sicurezza, evitando così l'esfiltrazione dei dati e danni irreversibili alla sua reputazione.

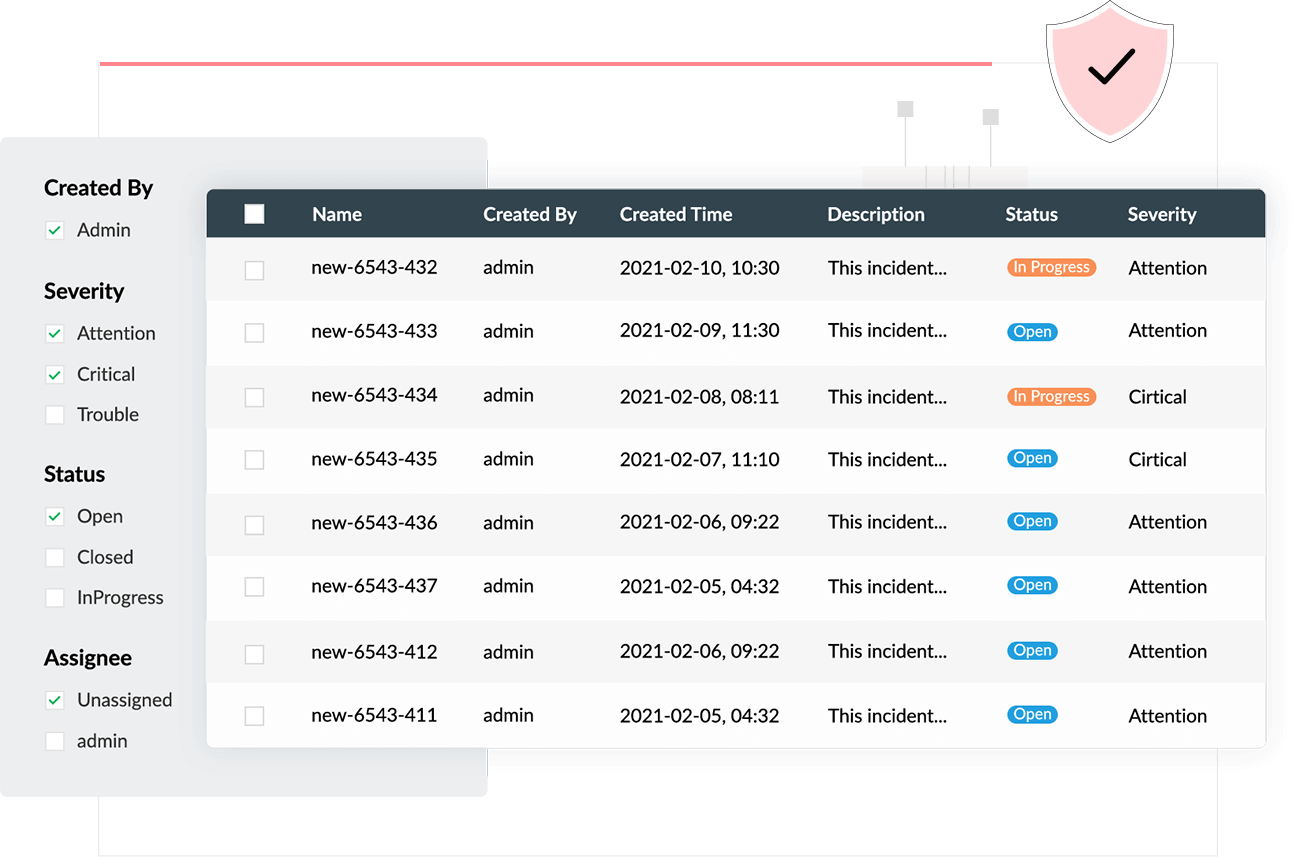

Una dashboard intuitiva per gli incidenti di sicurezza

Ottieni informazioni approfondite su ogni incidente di sicurezza nella rete dalla dashboard degli incidenti di Log360. Elencando e ordinando gli incidenti di sicurezza per priorità e origine, Log360 ti aiuta a tenere traccia di ogni incidente di sicurezza, dal rilevamento alla risoluzione.

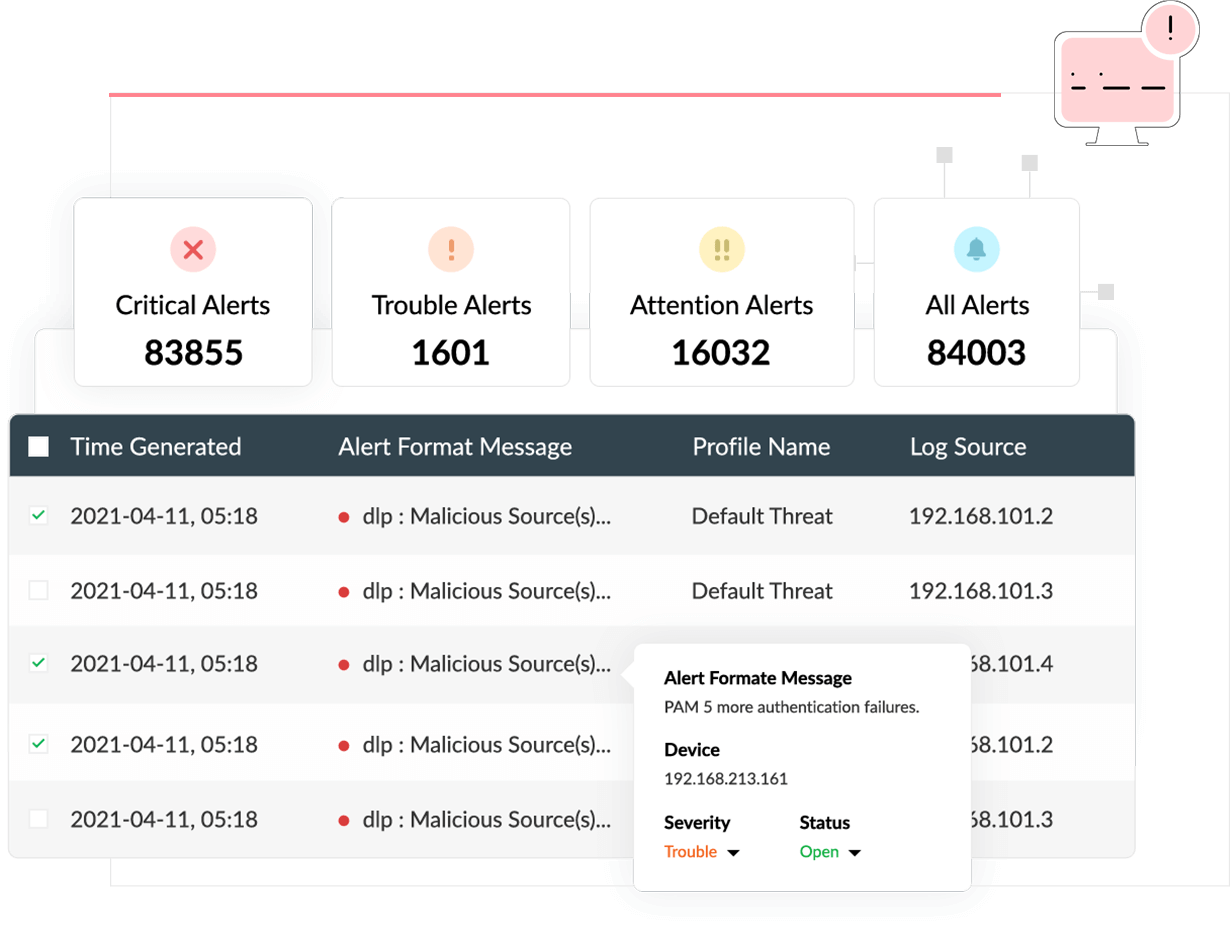

Avvisi e notifiche in tempo reale

Ricevi notifiche istantanee via e-mail o SMS quando si verifica un incidente di sicurezza nella rete della tua organizzazione. Log360 viene fornito con più di 1.000 criteri di avviso predefiniti che soddisfano un'ampia varietà di casi d'uso di sicurezza. Con gli avvisi classificati in tre livelli di gravità (Attenzione, Problema e Criticità), è possibile assegnare priorità agli incidenti ad alto rischio e risolvere le minacce più rapidamente. Log360 consente inoltre di creare e personalizzare nuovi profili di avviso in base alle proprie esigenze.

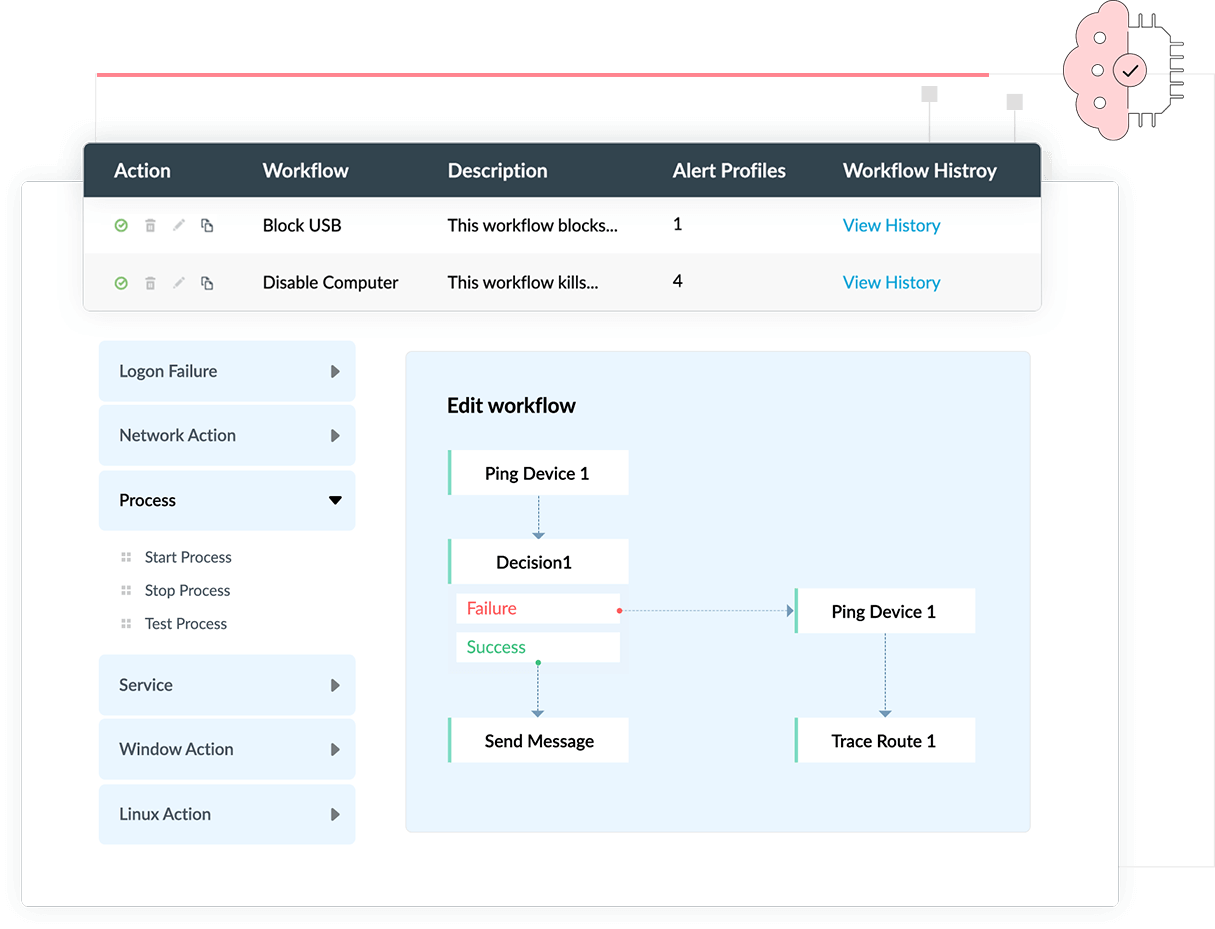

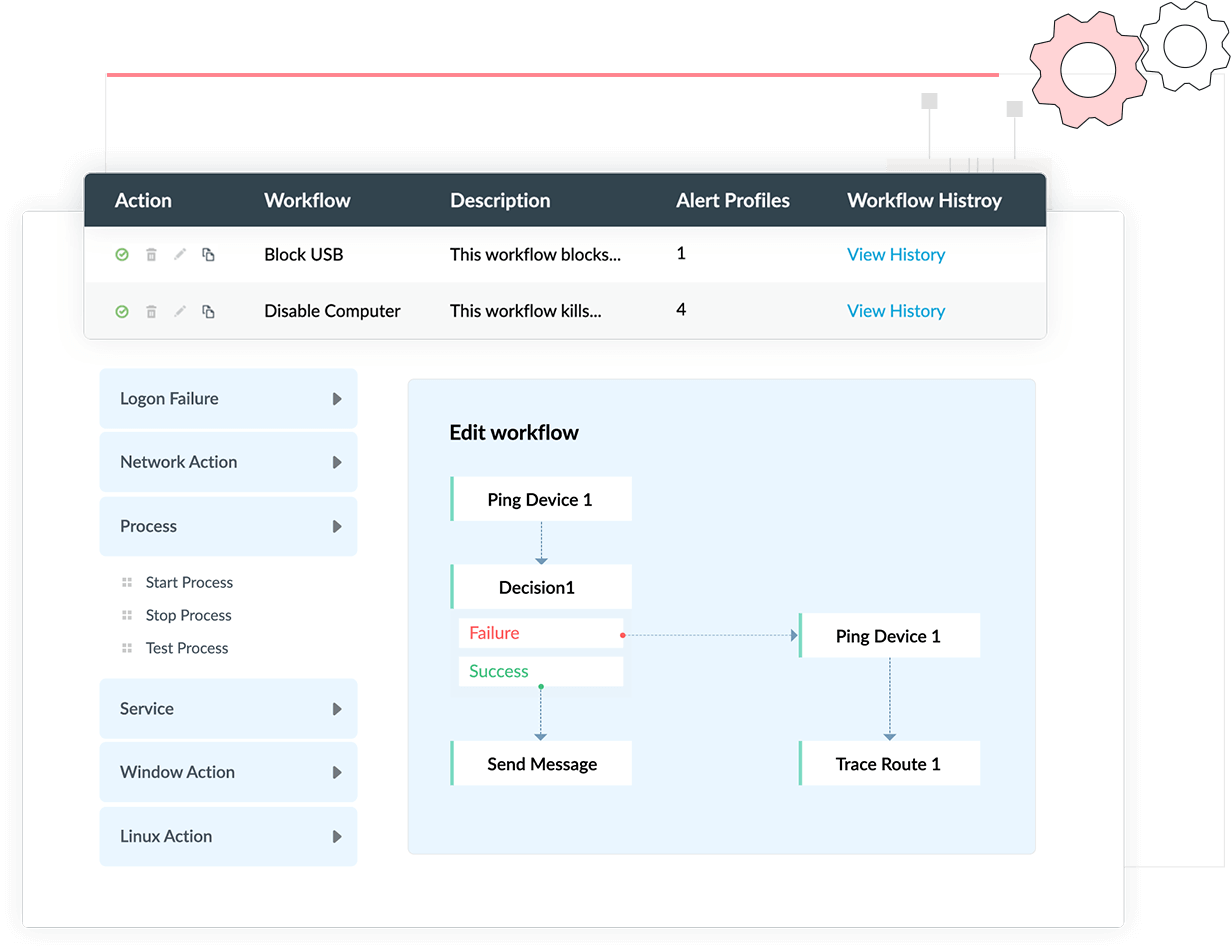

Flussi di lavoro automatizzati per la risposta agli incidenti

Log360 offre la possibilità di progettare flussi di lavoro personalizzati utilizzando una semplice interfaccia di trascinamento e rilascio per mitigare l'impatto di qualsiasi attacco informatico. Questi flussi di lavoro degli incidenti vengono attivati automaticamente quando viene generato un avviso e fungono da risposta immediata a un incidente prima dell'intervento dell'amministratore della sicurezza. È possibile automatizzare azioni reattive come l'arresto dei dispositivi compromessi, la disabilitazione delle porte USB, la modifica delle regole del firewall o l'eliminazione degli account utente compromessi.

I flussi di lavoro possono anche essere integrati con altre applicazioni e piattaforme, tra cui

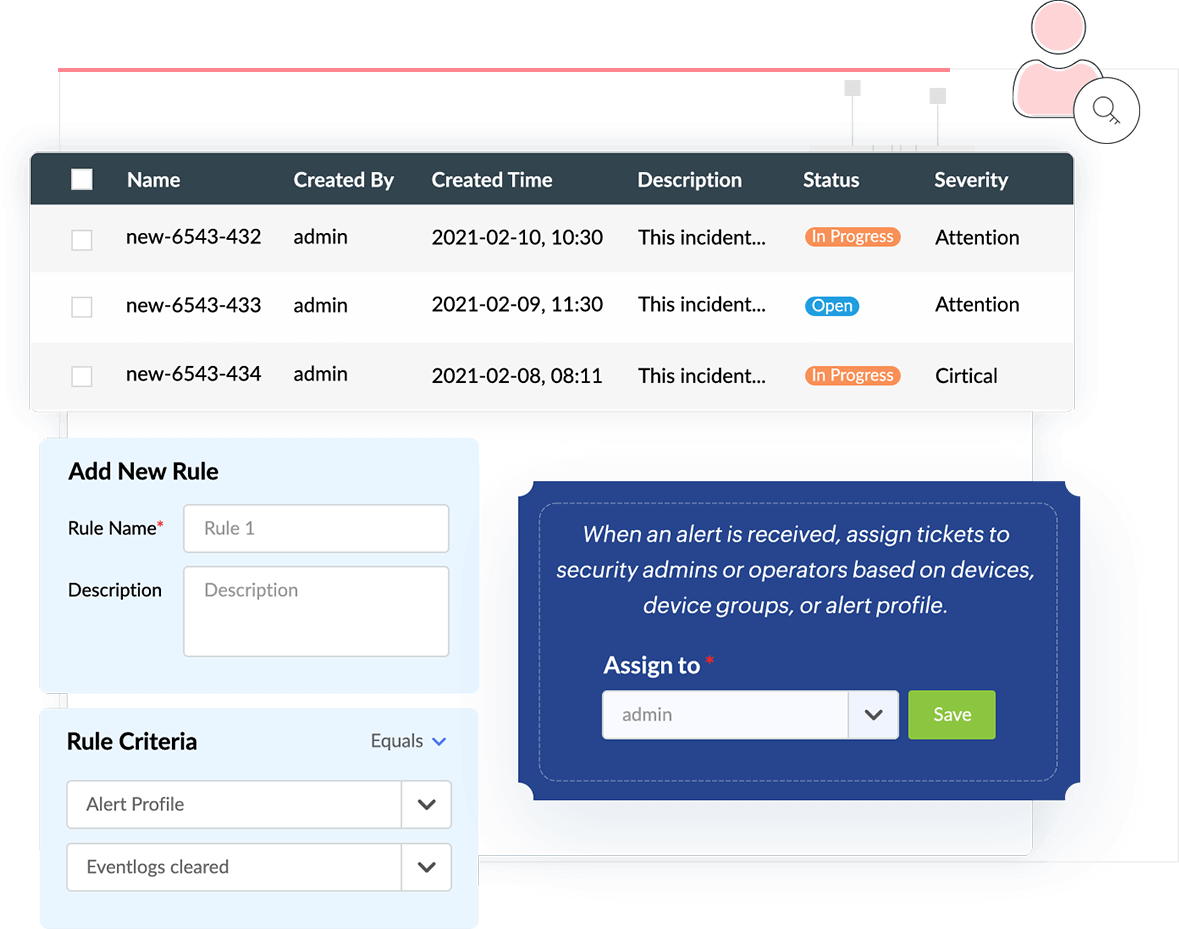

Assegnazione automatica dei ticket

Log360 genera automaticamente i ticket quando viene attivato un avviso. I ticket vengono assegnati all'amministratore della sicurezza appropriato in base al dispositivo o al gruppo di dispositivi che ha generato l'avviso. Puoi anche monitorare lo stato del ticket sulla dashboard degli incidenti.

Integrazione con i flussi di lavoro degli strumenti di help desk esterni

Oltre a poter generare ticket all'interno della console Log360, puoi anche integrare Log360 con altri software di help desk esterni per creare automaticamente ticket quando vengono attivati gli avvisi. Il ticket può essere quindi assegnato a un amministratore della sicurezza dell'organizzazione competente per la risoluzione.

Log360 supporta i seguenti software di help desk:

Perché scegliere Log360 per la risposta agli incidenti?

-

Analisi della sicurezza

Ottieni informazioni approfondite sugli eventi chiave della rete utilizzando più di 1.000 report predefiniti. Rispetta anche le normative IT come PCI DSS, HIPAA e GDPR utilizzando i modelli di report preesistenti e pronti per il controllo di Log360 o personalizzando i tuoi.

-

Intelligence avanzata sulle minacce

L'integrazione con feed di minacce open source e commerciali consente alla piattaforma di intelligence sulle minacce di Log360 di accelerare il rilevamento degli incidenti generando avvisi in tempo reale quando un indirizzo IP dannoso interagisce con la rete.

-

Correlazione degli eventi in tempo reale

Identifica i vari modelli di attacco nella tua rete con l'aiuto del potente motore di correlazione dei registri di Log360. Con oltre 30 regole di correlazione integrate e un generatore di regole personalizzate, Log360 ti aiuta a rilevare rapidamente le minacce informatiche alla rete.

-

Analisi del comportamento degli utenti e delle entità

Con l'aiuto di tecniche di apprendimento automatico, il modulo UEBA di Log360 ti aiuta a rilevare comportamenti anomali nella rete della tua organizzazione.