Cos'è l'UEBA?

L'analisi del comportamento di utenti ed entità (UEBA), o rilevamento delle anomalie, è una tecnica di sicurezza informatica che utilizza algoritmi di apprendimento automatico (machine learning) per rilevare le attività anomale di utenti, host e altre entità in una rete.

Per rilevare le anomalie, l'UEBA apprende innanzitutto il comportamento previsto di tutti gli utenti ed entità in una rete e crea una linea di base di attività regolari per ciascuno di essi. Qualsiasi attività che si discosta da questa linea di base viene contrassegnata come anomalia. Le soluzioni UEBA diventano più efficaci man mano che acquisiscono più esperienza.

Per capire come l' UEBA crea un profilo comportamentale per ogni utente, ripercorriamo un esempio e capiamo prima come lo fanno gli esseri umani. Considera John, uno stagista di marketing appena assunto. Il suo primo giorno di lavoro, la guardia di sicurezza lo riconosce come qualcuno di nuovo e presta molta attenzione per assicurarsi che tutte le sue credenziali vengano verificate. La guardia tiene traccia anche dell'ora in cui John entra ed esce dalla struttura. Monitora l'attività di John per alcuni giorni e arriva a conoscere il suo schema di orario previsto: arrivo alle 10 del mattino e uscita alle 6 del pomeriggio. Qualsiasi deviazione da questo, come l'arrivo di John alle 5 del mattino, solleverà i sospetti della guardia. Questo è il modo in cui gli esseri umani rilevano un'anomalia.

Allo stesso modo, l'algoritmo di apprendimento automatico in una soluzione SIEM con UEBA integrato monitorerà i dati di registro per stabilire modelli nella rete. Ad esempio, l'ora di accesso e disconnessione di un utente e le sue azioni su determinati dispositivi indicheranno alla soluzione SIEM le attività che ci si aspetta da quell'utente. Una volta monitorate le attività per alcuni giorni, il motore UEBA conoscerà il comportamento atteso dell'utente, inclusa qualsiasi deviazione da esso. Il punteggio di rischio dell'utente aumenterà per indicare la gravità della minaccia e la soluzione SIEM segnalerà un avviso agli analisti della sicurezza.

"Ma se un essere umano può già farlo, perché hai bisogno dell'UEBA?"

Perché non è umanamente possibile per il tuo team di sicurezza osservare e analizzare costantemente il comportamento delle migliaia di dipendenti che lavorano nella tua organizzazione, generare report su attività anomale in diverse parti della rete e adottare immediatamente le misure appropriate. Il che ci porta alla domanda successiva: Che tipo di anomalie può identificare l'UEBA?

Che tipo di anomalie può identificare la soluzione UEBA?

L'UEBA identifica le anomalie associate al tempo, al conteggio e al modello. Diamo un'occhiata a cosa significa ciascuno di questi.

Anomalia temporale: se un utente o un'entità si discosta dalla linea base prevista, si parla di anomalia temporale. Puoi prendere l'accesso di John alle 5 del mattino invece delle sue solite 10 del mattino come esempio di anomalia oraria.

Anomalia del conteggio: se un utente o un'entità esegue un numero anomalo di attività in un breve lasso di tempo, si parla di anomalia di conteggio. Un esempio potrebbe essere un utente che accede al database dei clienti 50 volte nell'orario tra le 11 e le 12.

Anomalia del modello: se una sequenza imprevista di eventi comporta l'accesso a un account utente o a un'entità in modo atipico o non autorizzato, si parla di anomalia del modello. Un esempio di anomalia del modello è un account utente che ha un accesso riuscito dopo otto errori di accesso consecutivi, seguiti da più eliminazioni di file, modifiche e trasferimenti di dati effettuati da tale account.

Prima di discutere di come funziona l'UEBA dietro le quinte, copriamo le basi in modo un po' più dettagliato comprendendo i tre pilastri e componenti dell'UEBA.

I tre pilastri dell'UEBA

La definizione di UEBA di Gartner coinvolge tre attributi o pilastri chiave: casi d'uso, fonti di dati e analisi.

Casi d'uso

Le soluzioni UEBA vanno a caccia di deviazioni anomale dal normale comportamento di utenti ed entità per identificare le minacce alla sicurezza. Tuttavia, è fondamentale che siano adatti a numerosi casi d'uso come minacce interne, compromissione degli account, esfiltrazione di dati e attacchi zero-day.

Origini dei dati

La soluzione UEBA utilizzata deve essere in grado di raccogliere dati da diverse fonti di dati, ad esempio registri eventi, traffico di rete e dispositivi endpoint, integrandosi completamente all'interno di una soluzione SIEM o inserendo dati da repository generici come data warehouse o data lake. Non dovrebbero richiedere l'implementazione di agenti in ambienti IT per la raccolta dei dati.

Analisi

Le soluzioni UEBA impiegano tecniche analitiche avanzate come algoritmi di machine learning, modelli statistici, firme delle minacce e regole per identificare la normale linea base comportamentale di utenti ed entità. Una soluzione UEBA analizza quindi il comportamento nel contesto dei ruoli utente, delle autorizzazioni e delle attività tipiche per distinguere con precisione tra comportamenti normali e sospetti.

Questi tre pilastri consentono alle organizzazioni di rafforzare la propria posizione di sicurezza informatica e mitigare i rischi in modo efficace.

Componenti dell'UEBA

Una soluzione UEBA è costituita da tre componenti principali:

1. Analisi dei dati

L'analisi dei dati nell'UEBA comporta la raccolta e l'analisi dei dati da varie fonti di registri per studiare il "comportamento normale" di tutti gli utenti e le entità. Ogni volta che rileva eventi anomali, li contrassegna come anomalia.

2. Integrazione dei dati

Ciò comporta l'integrazione dei dati raccolti da varie fonti, tra cui registri, dati di acquisizione dei pacchetti e altri set di dati, con i sistemi di sicurezza esistenti per renderli più robusti.

3. Presentazione dei dati

La presentazione dei dati nell'UEBA aiuta gli analisti della sicurezza e le altre parti interessate a interpretare e prendere decisioni informate in base ai modelli di comportamento identificati. Questo viene fatto attraverso visualizzazioni, tabelle, grafici o report che evidenziano i modelli, le anomalie e i punteggi di rischio derivati dall'analisi dei dati.

Come funziona l'UEBA?

Monitorare attentamente il comportamento di una persona può rivelare molto sulle sue vere intenzioni. Questo è il concetto su cui lavora l'UEBA. Le soluzioni UEBA monitorano attentamente le attività di ogni utente ed entità all'interno della rete e ne apprendono le caratteristiche. Una soluzione UEBA spesso funziona insieme a una soluzione SIEM utilizzando i registri delle attività per studiare il comportamento abituale di utenti ed entità.

Un punteggio di rischio viene calcolato per ogni utente ed entità dell'organizzazione dopo aver confrontato le loro azioni con la loro base di attività regolari. Il punteggio di rischio di solito varia da zero a 100 (che indica rispettivamente nessun rischio e rischio massimo). Il punteggio di rischio per le azioni devianti dipende da fattori quali il peso assegnato all'azione, la misura in cui un'azione si discosta dalla sua linea di base, la frequenza di ciascun tipo di deviazione e il tempo trascorso da quando si è verificata una deviazione di quel tipo. Per altre informazioni sul funzionamento del punteggio di rischio nel rilevamento delle anomalie, leggi questo blog.

Esistono due metodi per configurare un sistema UEBA:

Machine learning supervisionato

In questo metodo, al sistema UEBA viene fornito un elenco di comportamenti buoni e cattivi noti. Questo elenco è limitato e pertanto potrebbe non avere le conoscenze adeguate per rilevare comportamenti anomali. Il sistema accumula ulteriormente questi input e rileva comportamenti anomali nella rete.

Machine learning non supervisionato

Nel metodo di ML non supervisionato, il sistema UEBA viene sottoposto a un periodo di formazione per apprendere il comportamento normale di ogni utente ed entità. Questo metodo è indiscutibilmente il migliore perché il sistema studia da solo il comportamento quotidiano degli utenti e delle entità.

Il meccanismo di funzionamento dell'UEBA

L'UEBA impiega modelli statistici come l'analisi robusta delle componenti principali (RPCA) e le catene di Markov per stabilire le linee di base comportamentali. Questi modelli di rilevamento delle anomalie consentono di rilevare anomalie nel tempo, nel conteggio e nei modelli.

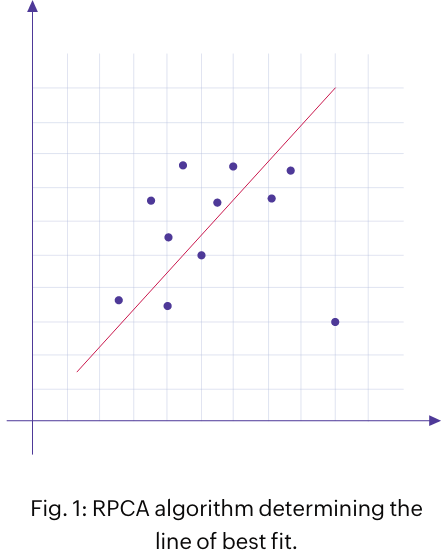

RPCA

Questo metodo è una variante di una tecnica popolare, l'analisi delle componenti principali. In questo caso, gli algoritmi di ML esaminano i dati storici per determinare la linea di adattamento migliore (come mostrato nella figura 1). Gli eventi osservati sono considerati come la somma matriciale degli eventi attesi e anomali. I valori che si discostano dalla linea di adattamento prevista sono considerati anomali. Il metodo RPCA viene utilizzato per identificare le anomalie temporali e di conteggio.

Catene di Markov

Una catena di Markov è caratterizzata da una sequenza di eventi in cui la probabilità dell'evento successivo dipende interamente dallo stato dell'evento corrente. In questo caso, l'algoritmo confronta ogni azione dell'utente o dell'host con un elenco di possibili azioni e, nel tempo, identifica ogni evento con bassa probabilità come un'anomalia. Con questo metodo è possibile determinare le anomalie del modello.

Nelle catene di Markov, il modello di interesse è diviso in due azioni consecutive e l'algoritmo verifica se la probabilità che la seconda azione si verifichi dopo la prima è ragionevolmente probabilistica. L'algoritmo si basa sul comportamento storico per determinare questa probabilità.

Ad esempio, John ha eseguito l'installazione di un software in un momento insolito. In questo caso, il modello da analizzare è: Nome utente > Nome host > Ora.

Per implementare le catene di Markov per questo scenario, è necessario suddividere il modello in due parti:

Parte 1: Nome utente > Nome host

Parte 2: Nome host > Ora

L'algoritmo verifica innanzitutto se la probabilità che l'utente (John) acceda all'host (server) sia probabile, quindi verifica se è accettabile che l'accesso all'host venga effettuato in quel particolare momento (vedere la figura 2). Se l'algoritmo identifica una di queste azioni come imprevista, questo modello è considerato anomalo.

Convergenza di SIEM e UEBA

Gartner considera l'UEBA come una caratteristica o una capacità all'interno delle soluzioni SIEM e le moderne soluzioni SIEM sono progettate in questo modo. Sebbene esistano soluzioni UEBA autonome, negli ultimi anni i fornitori di sicurezza hanno prevalentemente integrato le funzionalità UEBA nelle loro soluzioni di analisi della sicurezza o SIEM. Questa convergenza rappresenta una sinergia formidabile nella moderna sicurezza informatica.

Le piattaforme SIEM raccolgono, correlano e analizzano i dati degli eventi di sicurezza da varie fonti, offrendo informazioni dettagliate sulle potenziali minacce. L'UEBA migliora il SIEM concentrandosi sul comportamento degli utenti e delle entità, sfruttando l'analisi avanzata per rilevare anomalie e minacce interne. Integrando le funzionalità UEBA nel SIEM, le organizzazioni ottengono un meccanismo di difesa proattivo contro gli attacchi informatici sofisticati, consentendo così un rilevamento più rapido delle minacce, una risposta efficiente agli incidenti e una mitigazione complessiva del rischio nell'odierno panorama dinamico delle minacce.

Casi d'uso UEBA

L'UEBA può aiutare le organizzazioni a identificare varie minacce come insider malintenzionati, account compromessi, esfiltrazione di dati e accessi anomali. Per fare ciò, cercano i seguenti indizi:

Segnali di una minaccia interna

- Accessi al sistema nuovi o insoliti

- Orari di accesso insoliti

- Accessi o modifiche insolite ai file

- Errori di autenticazione eccessivi

Segni di compromissione dell'account

- Software insolito in esecuzione per un utente

- Più istanze di software installate su un host

- Numerosi errori di accesso in un host

Segni di esfiltrazione dei dati

- Un numero o un tipo di download di file insolito

- Creazioni multiple di dischi rimovibili da parte degli utenti

- Comandi insoliti eseguiti dagli utenti

- Accessi anomali all'host

Segni di anomalie di accesso

- Errori di accesso multipli

- Accesso riuscito dopo più errori di accesso

- Tentativi di accesso in orari insoliti

- Accessi da posizioni insolite

- Accessi o tentativi di accesso non autorizzati

Log360 di ManageEngine ti aiuta a rilevare, indagare e rispondere alle minacce, soddisfacendo nel contempo i requisiti di conformità.

Vantaggi dell'UEBA per le operazioni di sicurezza

- Può offrire una migliore protezione contro gli exploit zero-day per i quali non esistono ancora firme note.

- Le attività di ogni utente ed entità vengono confrontate con il comportamento tipico, medio o di base corrispondente. Di conseguenza, il numero di falsi positivi e falsi negativi sarà ridotto rispetto ai meccanismi di allerta basati su regole.

- Le soluzioni SIEM tradizionali trattano gli incidenti di sicurezza come incidenti isolati e inviano avvisi, mentre le soluzioni UEBA esaminano la sicurezza in modo olistico e calcolano i punteggi di rischio per ogni utente, riducendo di conseguenza i falsi allarmi.

- Una soluzione SIEM integrata nell'UEBA è in grado di rilevare movimenti laterali dannosi a lungo termine in modo più efficace rispetto alle soluzioni di sicurezza tradizionali e il punteggio del rischio aiuta a tenerlo sotto controllo.

- Gli amministratori IT devono sviluppare meno soglie o regole di correlazione per identificare le minacce.

- Il punteggio di rischio consente agli esperti di sicurezza di concentrarsi sugli avvisi più credibili e ad alto rischio.

UEBA oggi

L'UEBA continua a evolversi come soluzione alle crescenti sfide affrontate dalle organizzazioni nell'identificare e mitigare le minacce basate sugli utenti. Sono in fase di sviluppo nuove tecniche e approcci per stare al passo con le minacce emergenti. Ecco alcune delle tecniche più recenti dell'UEBA che lo rendono ancora più efficiente.

Analisi del gruppo di pari

L'analisi del gruppo di pari nell'UEBA è una tecnica in cui vengono impiegati modelli statistici per classificare utenti e host che condividono caratteristiche simili come un unico gruppo. L'idea alla base del gruppo di pari è che, confrontando il comportamento di un utente con quello di un gruppo di pari pertinente, l'accuratezza del punteggio di rischio aumenterà. Esistono due diversi tipi di gruppi di pari: statico e dinamico.

Il gruppo di pari statico prevede il raggruppamento di utenti o entità in base ad attributi predefiniti, ad esempio reparto, ruolo o posizione. Confrontando il comportamento degli individui all'interno di questi gruppi statici, è possibile rilevare anomalie. Ad esempio, se il comportamento di un utente differisce in modo significativo dal suo gruppo di pari, potrebbe indicare un potenziale problema di sicurezza e il suo punteggio di rischio aumenterà di conseguenza.

L'analisi del gruppo di pari dinamico comporta la formazione dinamica di gruppi basati sui dati comportamentali raccolti nel tempo. A differenza del metodo statico, i gruppi di pari dinamici vengono creati e analizzati in base a modelli di comportamento simili piuttosto che raggruppamenti basati su categorie ampie come la posizione. Questo approccio consente un rilevamento delle anomalie più accurato e riduce le possibilità di falsi positivi.

Anche se può sembrare che il metodo dinamico del gruppo di pari sia migliore del metodo statico, una soluzione SIEM integrata nell'UEBA in grado di creare gruppi di pari basati su entrambi i metodi è l'opzione più efficace per una valutazione e un punteggio precisi del rischio. Qui puoi trovare maggiori informazioni sul gruppo di pari statico e dinamico.

Stagionalità

Se un'attività si svolge con un grado specifico di regolarità, ad esempio oraria, giornaliera, settimanale o mensile, è considerata stagionale. Se questa attività stagionale si verifica al di fuori della routine, dovrebbe essere considerata un'anomalia e la soluzione UEBA dovrebbe essere in grado di rilevarla. Ad esempio, un database a cui in genere si accede solo alla fine del mese e a cui si accede a metà mese sarebbe considerato un'anomalia.

Se la stagionalità non viene presa in considerazione, potresti perdere indizi vitali che avrebbero potuto aiutarti a rilevare e fermare un attacco, oppure i tuoi analisti della sicurezza potrebbero essere inondati da numerosi falsi allarmi con conseguente affaticamento degli avvisi. Prendere in considerazione la stagionalità nella tua soluzione UEBA migliorerà l'accuratezza del punteggio di rischio e ridurrà i falsi positivi. Per approfondire la stagionalità, leggi questo blog.

Funzionalità personalizzate di modellazione delle anomalie e di punteggio del rischio

La modellazione personalizzata delle anomalie in UEBA si riferisce alla capacità di creare modelli personalizzati per rilevare anomalie specifiche per l'ambiente e i requisiti unici di un'organizzazione. Consente alle organizzazioni di adattare il sistema UEBA alle proprie esigenze specifiche e di identificare meglio le deviazioni dal comportamento normale. In base ai parametri scelti, l'algoritmo analizzerà il comportamento e stabilirà la linea di base. La modellazione delle anomalie può essere personalizzata per anomalie di tempo, conteggio e modello.

Il punteggio di rischio personalizzato in UEBA comporta l'adattamento della metodologia di punteggio del rischio alle esigenze specifiche e al contesto di un'organizzazione. Consente alle organizzazioni di definire i propri fattori di rischio e di assegnare valori appropriati per il peso e il fattore di decadimento delle anomalie in base ai propri requisiti di sicurezza specifici.

Mappatura dell'identità utente

La mappatura dell'identità utente è il processo di mappatura di diversi account utente di un'organizzazione a un account di base, ad esempio Active Directory, mediante la corrispondenza di attributi comuni. Grazie alla UIM, le attività di account utente discreti provenienti da origini diverse vengono attribuite all'utente che le sta effettivamente eseguendo. Gli account utente che erano considerati separati e avevano punteggi di rischio individuali ora avranno una sola rappresentazione e un solo punteggio di rischio. Il punteggio di rischio consolidato viene calcolato in base alle azioni dell'individuo su vari account (ad es. Windows, Linux e SQL). Per saperne di più su UIM, consulta qui.

UEBA nel settore sanitario

L'UEBA svolge un ruolo cruciale nel settore sanitario fornendo funzionalità avanzate di rilevamento delle minacce e monitoraggio delle minacce interne. L'assistenza sanitaria è un obiettivo popolare degli attacchi informatici. Gli aggressori sfruttano sempre più i dispositivi IoT medici per eseguire attacchi ransomware. Le soluzioni UEBA rilevano i segni del ransomware (ridenominazione dei file, accessi ai file ed esecuzioni insolite dei processi) nelle sue fasi iniziali e avvisano gli analisti per un'efficace mitigazione. L'UEBA può essere utilizzato nel settore sanitario per salvaguardare le informazioni riservate dei pazienti, garantire la conformità normativa e migliorare la posizione di sicurezza complessiva. Per saperne di più, leggi questo blog.

UEBA in BFSI

Il denaro è una delle motivazioni più potenti dietro gli attacchi informatici; e il settore bancario, dei servizi finanziari e assicurativi (BFSI), che gestisce transazioni monetarie e di denaro più della maggior parte delle altre istituzioni, li rende un obiettivo primario per gli attori malintenzionati delle minacce. L'UEBA potenzia i responsabili della sicurezza IT fornendo informazioni avanzate sulle attività degli utenti e sui comportamenti delle entità, consentendo loro di tracciare le attività sospette dei dipendenti e degli account dei clienti. Sfruttando le soluzioni SIEM con funzionalità UEBA, le organizzazioni finanziarie ottengono visibilità in tempo reale sui loro ecosistemi IT che possono aiutarle a stare al passo con le minacce e prevenire i crimini finanziari. Questo approccio rafforza il rilevamento delle frodi e il monitoraggio delle minacce interne, garantendo al contempo la conformità normativa all'interno di ambienti finanziari altamente regolamentati. Per saperne di più sulla lotta alle minacce con l'UEBA nel settore BFSI, leggi questo blog.

UEBA nel settore dell'istruzione

Gli istituti scolastici archiviano una pletora di dati sensibili, tra cui registri degli studenti, nomi, indirizzi, numeri di previdenza sociale, condizioni mediche, dati finanziari e proprietà intellettuale, che richiedono solide misure di sicurezza informatica. Sfruttando la tecnologia UEBA, i responsabili della sicurezza IT negli istituti scolastici possono affrontare in modo proattivo le minacce informatiche in evoluzione, rafforzare la sicurezza informatica generale e garantire un ambiente di apprendimento sicuro per tutte le parti interessate. Il monitoraggio e l'analisi continui del comportamento degli utenti facilitati dall'UEBA rendono possibile il rilevamento e la mitigazione precoce delle minacce, consentendo agli istituti scolastici di mitigare i rischi finanziari, reputazionali e legali associati alle violazioni della sicurezza informatica. Per ulteriori approfondimenti, esplora il nostro blog.

Come scegliere la giusta soluzione UEBA

Avvisi in tempo reale

Con gli avvisi, è possibile ricevere notifiche sulle anomalie che si verificano nella rete in tempo reale. Ad esempio, è possibile ricevere un'e-mail di notifica non appena viene identificata un'anomalia. Con gli avvisi in tempo reale, non dovrai accedere alla tua soluzione UEBA per verificare la presenza di avvisi ogni volta che c'è un nuovo rischio a cui è esposta la tua rete.

Raccolta e analisi dei dati

Una soluzione UEBA deve raccogliere e analizzare correttamente i dati di utenti, computer e altre entità in una rete, come i registri eventi e i dati di acquisizione dei pacchetti. Il monitoraggio e l'analisi continui dei dati provenienti da diverse fonti aiuteranno a rilevare le anomalie in modo semplice e istantaneo.

Modelli di anomalie personalizzabili

Tutti i sistemi di rilevamento delle anomalie offrono modelli di anomalie integrati. Si tratta di algoritmi di apprendimento automatico che apprendono la linea di base dell'attività prevista per ogni utente e host nella rete. Se la soluzione UEBA consente di addestrare il proprio modello di anomalia, viene chiamato modello di anomalia personalizzabile. In questo modo potrai soddisfare al meglio la situazione di sicurezza specifica della tua azienda. Qui trovi altre informazioni sulla modellazione delle anomalie.

Report pratici

I dati raccolti devono essere consolidati in modo efficiente in report di facile visualizzazione e la generazione di report pratici è un'altra funzione fondamentale di una soluzione UEBA. La revisione regolare dei report aiuta gli amministratori a individuare i falsi flag all'interno della rete e fornisce informazioni su come personalizzare una soluzione UEBA per conformarsi alle norme di sicurezza di un'organizzazione.

Punteggio di rischio accurato

La soluzione UEBA deve essere in grado di assegnare un punteggio di rischio a ogni utente e host della rete per rappresentare il grado di rischio posto da un'entità. Il punteggio di rischio dipende dall'entità e dal tipo di anomalie attivate dall'utente o dall'host.

Analisi del gruppo di pari

Il gruppo di pari è il processo mediante il quale si raggruppano utenti e host in gruppi di pari distinti in base al loro comportamento passato. Se la tua piattaforma di analisi della sicurezza adotta l'analisi dei gruppi di pari, sarà in grado di determinare se un utente o un host si comporta come previsto in base ai gruppi in cui si trova. Se non si comporta come previsto, il sistema attiva un avviso di anomalia. In questo modo, oltre a confrontare il comportamento di un utente o di un host con la propria linea di base, l'analisi del gruppo di pari consente di ridurre il numero di falsi positivi. Qui trovi maggiori informazioni sull'analisi del gruppo di peer.

DOMANDE FREQUENTI

- Qual è la differenza tra UBA e UEBA?

-

Sebbene l'analisi del comportamento degli utenti (UBA) e l'analisi del comportamento degli utenti e delle entità (UEBA) possano sembrare simili, differiscono per obiettivo e ambito. L'UBA si concentra principalmente sull'analisi dei comportamenti dei singoli utenti all'interno della rete di un'organizzazione. L'UBA in genere non estende la sua analisi a entità non umane come server o dispositivi di rete. L'UEBA, d'altra parte, sfrutta gli algoritmi di apprendimento automatico per correlare e analizzare i comportamenti tra utenti ed entità (server, applicazioni, dispositivi), consentendo funzionalità di rilevamento e risposta alle minacce più complete.

- Qual è la differenza tra NTA e UEBA?

-

L'analisi del traffico di rete (NTA) comporta il monitoraggio e l'analisi dei modelli e dei comportamenti del traffico di rete per identificare attività sospette o dannose. Ciò include l'ispezione dei pacchetti di rete, dei dati di flusso e dei metadati per rilevare intrusioni o indicatori di compromissione (IoC) all'interno dell'infrastruttura di rete. In poche parole, l'NTA identifica le minacce solo a livello di rete, mentre l'UEBA funziona in modo più olistico. L'UEBA rileva le deviazioni dai normali modelli comportamentali a un livello superiore, aiutando a identificare le minacce interne, gli account compromessi, gli attacchi zero-day e i modelli di accesso anomali tra utenti ed entità.

- Qual è la differenza tra UEBA ed EDR?

-

L'UEBA e l'Endpoint Detection and Response (EDR) hanno scopi diversi, ma sono complementari in una strategia di sicurezza a più livelli. L'UEBA eccelle nell'analisi del comportamento di utenti ed entità per rilevare minacce più ampie e strategiche, mentre l'EDR si concentra sul rilevamento, la risposta e la correzione a livello di endpoint delle minacce che prendono di mira specificamente endpoint come laptop, desktop, server e dispositivi mobili. Insieme, migliorano la capacità di un'organizzazione di rilevare e rispondere efficacemente alle minacce esterne e interne.

- In che modo l'UEBA o il rilevamento delle anomalie contribuiscono alla mitigazione delle minacce?

-

Le anomalie spesso fungono da segnali di allarme precoce di potenziali attacchi informatici. Identificando le deviazioni dal comportamento normale, l'UEBA può aiutare le organizzazioni a rilevare le minacce, come il comportamento di accesso anomalo, il malware, il furto di credenziali, le minacce interne, l'accesso non autorizzato e l'abuso dei privilegi, prima che si intensifichino. Questo rilevamento rapido consentirà ai team di sicurezza di ottenere una risoluzione più rapida, riducendo così il tempo medio di risposta (MTTR) agli incidenti di sicurezza.

- Qual è la differenza tra l'UEBA e gli strumenti di sicurezza tradizionali?

-

A differenza dei tradizionali strumenti basati su regole, l'UEBA sfrutta l'apprendimento automatico per adattarsi all'evoluzione delle minacce e al comportamento degli utenti, riducendo i falsi positivi e rilevando attacchi sofisticati che aggirano le regole predefinite. Una soluzione di gestione delle informazioni e degli eventi di sicurezza (SIEM) con funzionalità UEBA può sfruttare il vantaggio delle regole di correlazione predefinite e personalizzate per identificare gli attacchi informatici noti, nonché rilevare le minacce zero-day e le minacce persistenti avanzate, rendendola la soluzione ideale per migliorare la postura di sicurezza delle organizzazioni.

- L'UEBA sostituisce gli altri strumenti di sicurezza?

-

No, l'UEBA integra gli strumenti esistenti come firewall, SIEM e rilevamento degli endpoint fornendo un ulteriore livello di analisi comportamentale. Pertanto, per rafforzare la propria sicurezza, le organizzazioni dovrebbero utilizzare almeno una soluzione UEBA, se non una soluzione SIEM integrata nell'UEBA, in tandem con altri strumenti di cybersecurity.

- L'UEBA genera falsi positivi?

-

Sebbene l'UEBA sia progettato per ridurre al minimo i falsi positivi rispetto agli strumenti tradizionali di rilevamento delle minacce, possono verificarsi falsi allarmi occasionali, soprattutto durante la fase di apprendimento iniziale o quando i bruschi cambiamenti del comportamento degli utenti sono legittimi. Le soluzioni UEBA di solito richiedono due settimane di formazione (apprendimento degli schemi comportamentali degli utenti) per stabilire la linea di base e discernere le anomalie nel comportamento degli utenti.