Come configurare il SSO per Microsoft 365 (in precedenza Office 365)

ADSelfService Plus supporta il SSO basato su AD per Microsoft 365 altre applicazioni con SAML abilitato. Dopo aver abilitato SSO per Microsoft 365 in ADSelfService Plus, gli utenti devono semplicemente effettuare l'accesso al portale per gli utenti finali di ADSelfService Plus. Una volta effettuato l'accesso, gli utenti possono accedere a Microsoft 365 e a tutte le applicazioni SAML supportate con un solo clic senza dover inserire di nuovo nome utente e password.

Vantaggi dell'utilizzo del SSO basato su AD per Microsoft 365 con ADSelfService Plus

Riduzione della stanchezza da password

Evita che gli utenti debbano ricordare diversi nome utente e password per ogni applicazione aziendale.

Accesso più facile all’applicazione

Abilita l'accesso a tutte le applicazioni con un solo clic e da un singolo portale.

Aumento della percentuale di utilizzo delle applicazioni da parte degli utenti

Aumenta l'utilizzo delle applicazioni rendendole facilmente disponibili in un luogo unico.

ADSelfService Plus supporta il SSO SAML tramite fornitori di identità (Identity Provider, IdP) e fornitori di servizi (Service Provider, SP) per Microsoft 365.

SSO tramite fornitore di identità per Microsoft 365

- Gli utenti effettuano l'accesso al portale per gli utenti finali di ADSelfService Plus.

- Dal portale self-service di ADSelfService Plus, possono fare clic sull'icona Office 365 nel pannello di controllo Applicazioni.

SSO tramite fornitore di servizi per Microsoft 365

- Gli utenti possono accedere al loro dominio Microsoft 365 tramite un URL o un segnaposto.

- Verranno reindirizzati automaticamente al portale di ADSelfService Plus per effettuare l'accesso.

- Una volta effettuato l'accesso, verranno reindirizzati automaticamente e potranno accedere al portale Microsoft 365.

Configurazione del SSO SAML per Microsoft 365

Operazioni preliminari

Nota:

- Il SSO può essere abilitato solo per i domini verificati in Azure AD.

- Il SSO non può essere abilitato per i domini onmicrosoft.com creati da Microsoft.

- Il SSO non può essere abilitato per il dominio predefinito (il dominio primario in cui vengono creati gli utenti). Può essere configurato solo per i domini personalizzati. Microsoft 365 impedisce la configurazione del SSO per i domini predefiniti per garantire che gli amministratori possano effettuare l'accesso a Microsoft 365 anche in caso di problemi con l'IdP. Se la tua organizzazione non ha un dominio Microsoft 365 personalizzato, devi acquistarne uno per configurare il SSO.

- Nei domini federati, cioè nei domini in cui il SSO è stato abilitato, non può essere configurata la sincronizzazione delle password.

- Scarica e installa ADSelfService Plus.

- Collega Microsoft 365 e gli account degli utenti AD in locale:

- Utilizzando Azure AD Connect

- GUID come sourceAnchor: Se hai Azure AD Connect, utilizzalo per aggiornare l'attributo sourceAnchor in Microsoft 365 con il valore dell'attributo GUID in AD.

- Un altro attributo AD univoco come sourceAnchor: Se hai già assegnato per l'attributo un valore diverso rispetto a GUID per l'attributo sourceAnchor, utilizza l'opzione di collegamento degli account in ADSelfService Plus per effettuare la mappatura con il corrispondente attributo in AD.

- Utilizzo di uno strumento di terze parti per convertire GUID in ImmutableID

- Converti GUID in ImmutableID: Se non hai Azure AD Connect, puoi scaricare uno strumento di terze parti per convertire GUID in ImmutableID. Utilizza lo strumento per convertire i valori GUID di ogni utente in valori ImmutableID e aggiornarli in Microsoft 365.

- Aggiorna il valore ImmutableID in Microsoft 365: Dopo aver convertito GUID in ImmutableID, devi aggiornare il valore in Office 365 per ogni utente utilizzando i comandi PowerShell più in basso.

- Comando per l'aggiornamento dell'attributo ImmutableID durante la creazione di nuovi utenti

$cred = Get-Credential

Connect-MsolService -Credential $cred

New-MsolUser -UserPrincipalName "user01@mycompany.com" -ImmutableId

"<immutable_id>" -DisplayName "user 01" -FirstName "user" -LastName "01"

-LicenseAssignment "<service_pack>" -UsageLocation "<location>" Note: You can check whether the update was successful using this command: Get-MsolUser -All | select userprincipalname,ImmutableId

- Comando per l'aggiornamento dell'attributo ImmutableID per gli utenti esistenti

Set-Msoluser -UserPrincipalName "<user_mailID>" -ImmutableID “ <immutable_id> ”

- Riconfigura o aggiorna le impostazioni del SSO

- Se utilizzi già il SSO per Microsoft 365 da un altro IdP o vuoi aggiornare le impostazioni del SSO di ADSelfService Plus, prima devi disabilitare il SSO in Microsoft 365. Una volta disabilitato, puoi disabilitare il SSO in Microsoft 365 eseguendo il comando più in basso mediante PowerShell e sostituendo gli elementi con informazioni specifiche della tua configurazione:

$dom = "mycompany.com"

Set-MsolDomainAuthentication -DomainName $dom -FederationBrandName

$dom

-Authentication Managed

Configurazione del tuo dominio AD in ADSelfService Plus

Con ADSelfService Plus, puoi utilizzare le credenziali AD esistenti degli utenti e altre tecniche avanzate di autenticazione per l'autenticazione SSO come gli elementi biometrici, YubiKey, Google Authenticator e altri. Per utilizzare le credenziali AD esistenti per l'autenticazione SSO, prima devi configurare un dominio AD in ADSelfService Plus per abilitare il SSO SAML per Microsoft 365.

ADSelfService Plus aggiunge automaticamente tutti i domini che individua nella tua rete. Se i tuoi domini vengono aggiunti automaticamente, vai al passo 9; altrimenti, segui i passi da 1 a 8 per aggiungerli manualmente.

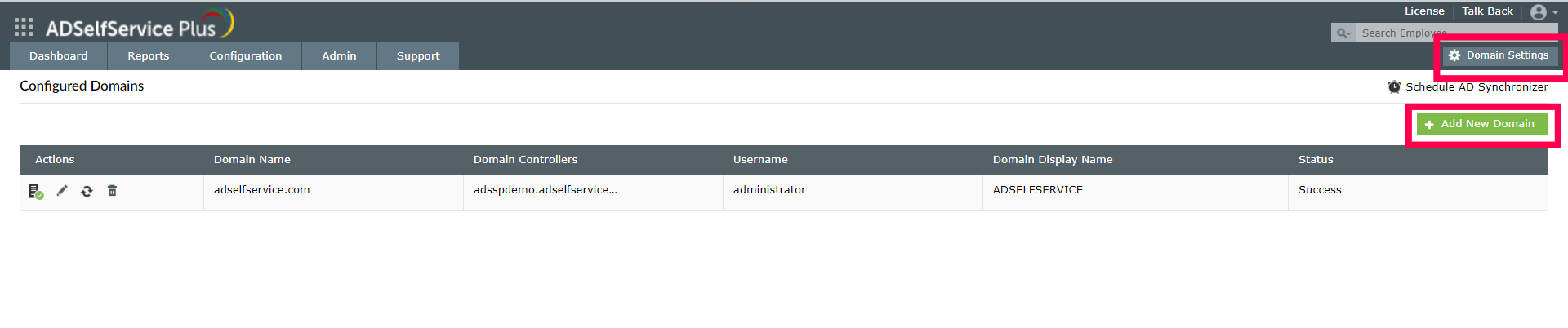

- Avvia la console web ADSelfService Plus ed effettua l'accesso utilizzando le credenziali di amministratore.

- Fai clic sul link Impostazioni del dominio nell’angolo in alto a destra dell'applicazione e seleziona Aggiungi un nuovo dominio.

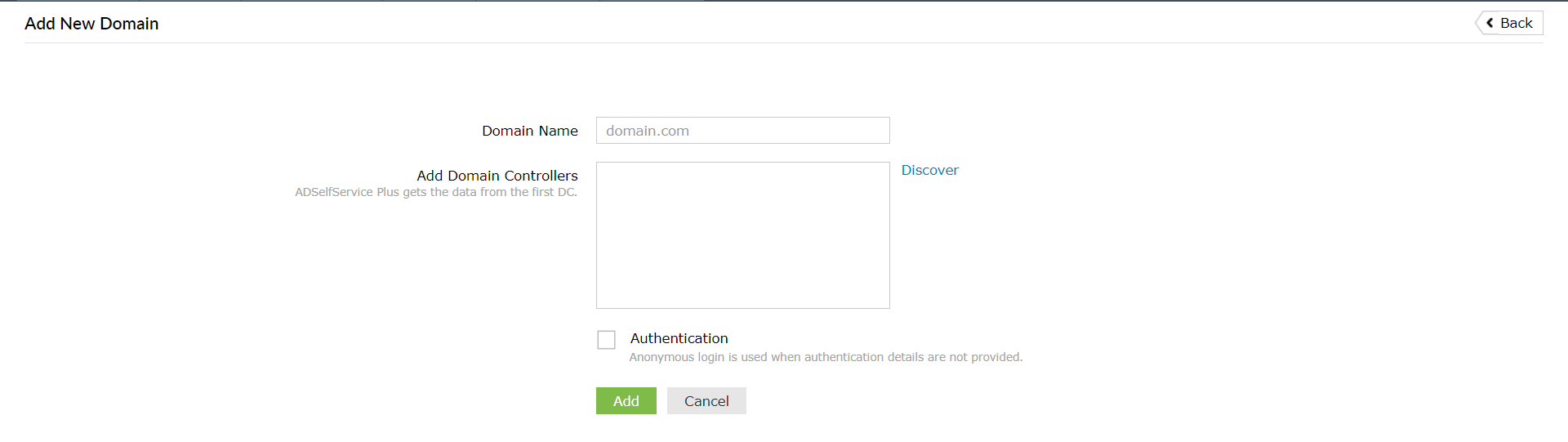

- Appare una finestra Aggiungi un nuovo dominio.

- Nel campo Nome del dominio, inserisci il nome del dominio che vuoi aggiungere.

- Nel campo Aggiungi i controller di dominio, fai clic su Individua. ADSelfService Plus tenta di individuare automaticamente i controller di dominio associati al dominio.

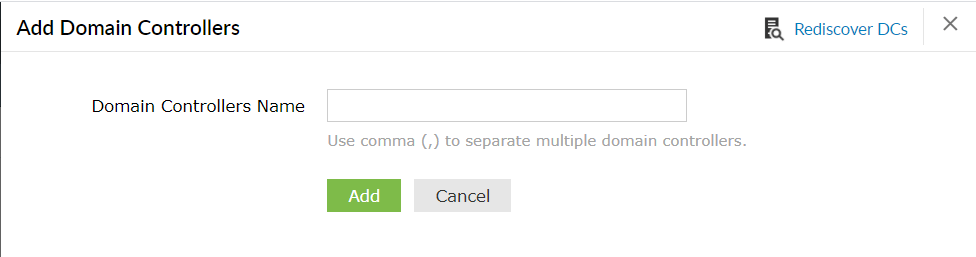

- Se i domini non vengono individuati automaticamente, inserisci il nome del controller di dominio nel campo appropriato della schermata popup e fai clic su Aggiungi.

- Se non utilizzi le funzionalità self-service per gli utenti finali di ADSelfService Plus, puoi lasciare vuoti i campi di autenticazione.

- Torna alla finestra Aggiungi un dominio e fai clic su Aggiungi per terminare l'aggiunta del dominio in ADSelfService Plus.

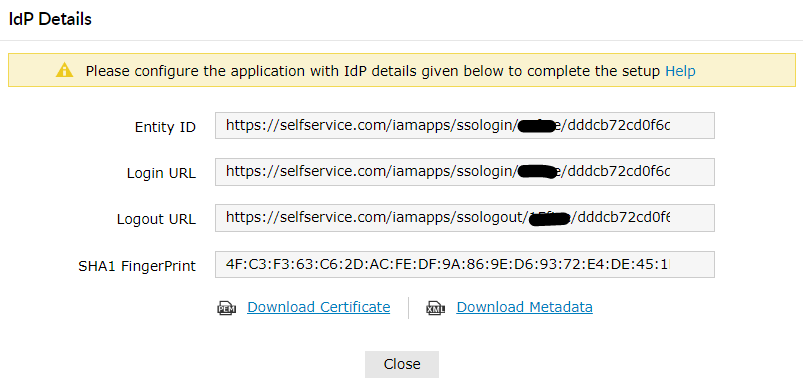

Come ottenere i dettagli SAML da ADSelfService Plus

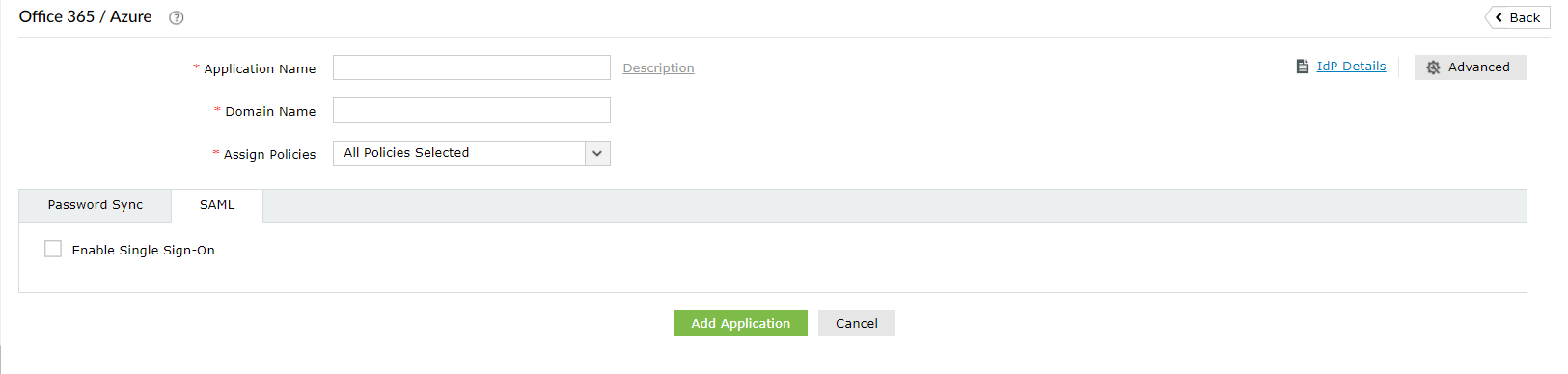

- Vai a Configurazione > Sincronizzazione delle password/Single Sign On > Aggiungi un'applicazione.

- Selezione Office 365/Azure nell'elenco delle applicazioni disponibili.

- Fai clic su Dettagli dell'IdP nell’angolo in alto a destra.

- 12. Nel popup che si apre, copia l'URL di accesso e scarica il certificato SSO facendo clic su Scarica il certificato.

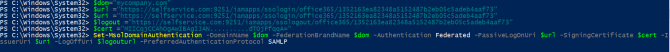

Configurazione delle impostazioni del SSO in Microsoft 365

- Apri PowerShell con privilegi di amministratore.

- Inserisci il seguente comando:

$cred = Get-Credential

- Nel popup che si pare, inserisci il nome utente e la password del tuo account amministratore di Microsoft 365.

- Realizza il collegamento con MsolService utilizzando il seguente comando:

Connect-MsolService -Credential $cred

- Ottieni un elenco dei tuoi domini Microsoft 365 inserendo il seguente comando:

Get-MsolDomain

- Inserisci il dominio per cui vuoi abilitare il SSO:

$dom = "mycompany.com"

- Inserisci il valore dell'URL di accesso dal passo 13 per i comandi $url e $uri e il valore dell'URL di disconnessione per il comando $logouturl.

$url = "<login URL value>"

For example, $url =

"https://selfservice.com:9251/iamapps/ssologin/office365/

1352163ea82348a5152487b2eb05c5adeb4aaf73"

$uri = "<login URL value>"

For example, $uri =

"https://selfservice.com:9251/iamapps/ssologin/office365/

1352163ea82348a5152487b2eb05c5adeb4aaf73"

$logouturl = "<logout URL value>"

For example, $logouturl =

"https://selfservice.com:9251/iamapps/ssologout/office365/

1352163ea82348a5152487b2eb05c5adeb4aaf73"

- Copia i contenuti del file del certificato SSO dal passo 13 e utilizzalo come valore per il seguente comando:

Importante: Modifica il file in modo che non siano presenti nuove righe prima di incollare i contenuti nel file.

$cert = "MIICqjCCAhOgAwIBAgIJAN..........dTOjFfqqA="

- Esegui il seguente comando: per abilitare il SSO in Microsoft 365:

Set-MsolDomainAuthentication -DomainName $dom -FederationBrandName $dom -Authentication Federated -PassiveLogOnUri $url -SigningCertificate $cert -IssuerUri $uri -LogOffUri $logouturl -PreferredAuthenticationProtocol SAMLP

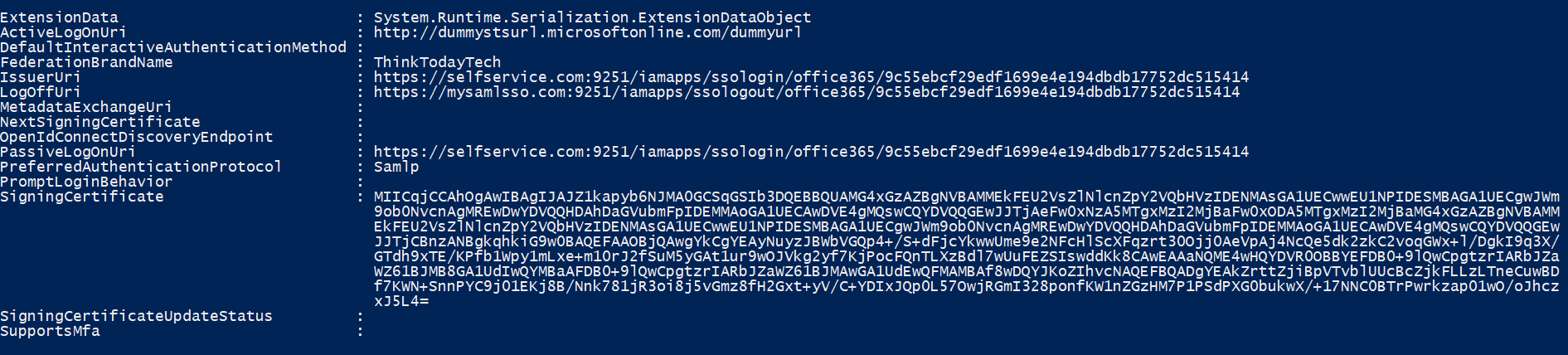

- Verifica la configurazione con il seguente comando:

Get-MSolDomainFederationSettings -DomainName "mycompany.com" | Format-List *

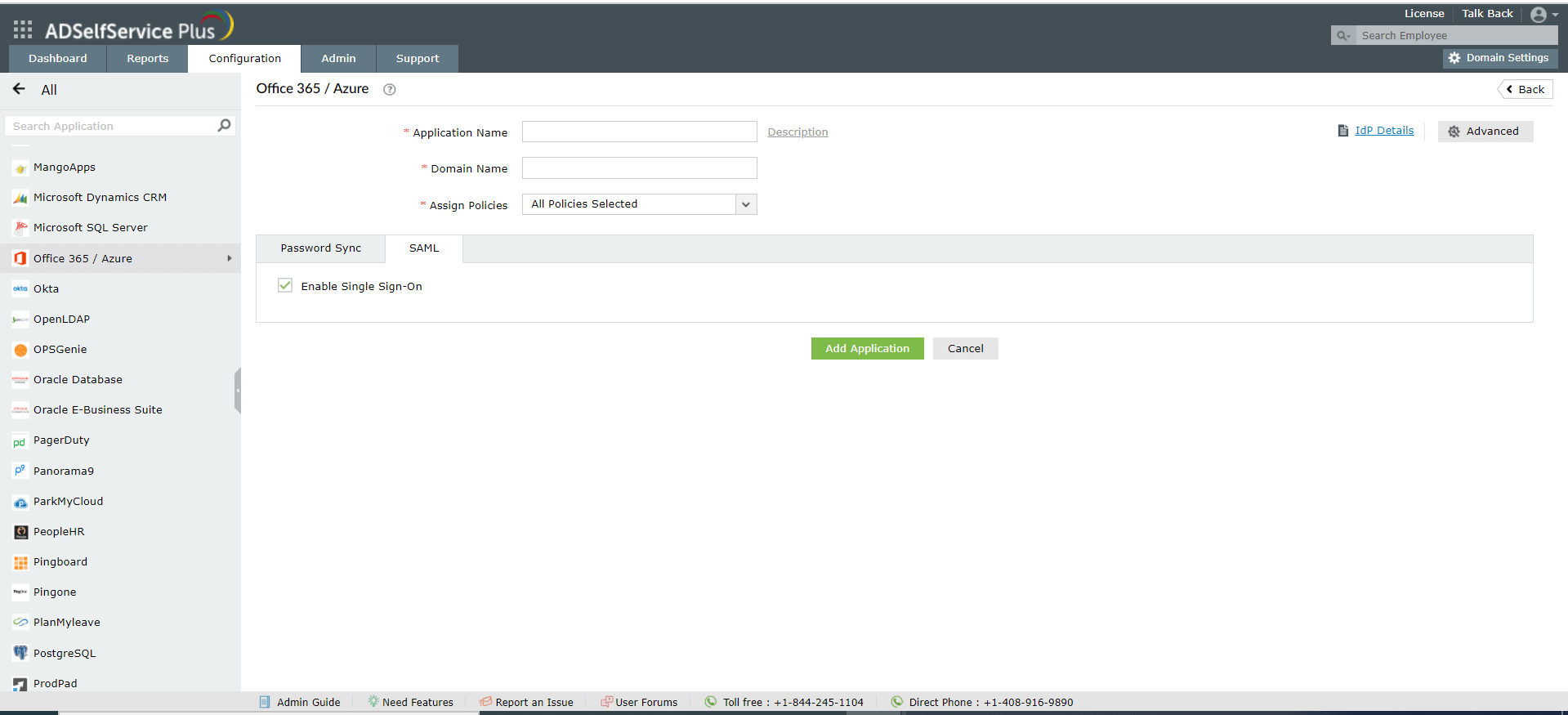

Aggiunta della tua configurazione del SSO per Microsoft 365 in ADSelfService Plus

- Passa alla pagina di configurazione del SSO di Microsoft 365 di ADSelfService Plus.

- Seleziona la casella accanto a Abilita il Single Sign-On.

- Nel campo Nome del dominio, inserisci il nome del dominio che hai utilizzato al passo 18.

- Inserisci una descrizione appropriata nel campo Descrizione.

- Nel campo Criteri di assegnazione, fai clic sulla casella dell'elenco di selezione e scegli i criteri per i quali vuoi abilitare il SSO. I criteri che selezioni determinano gli utenti per cui è abilitata la funzionalità SSO.

Nota: ADSelfService Plus ti consente di creare criteri in base a gruppi e unità organizzative per i tuoi domini AD. Per creare un criterio, vai a Configurazione > Self-service > Configurazione dei criteri > Aggiungi un nuovo criterio. Fai clic su Seleziona i gruppi o le unità organizzative e scegli in base ai tuoi requisiti. Devi selezionare almeno una funzionalità self-service. Fai clic su Salva il criterio.

- Fai clic su Aggiungi un'applicazione.

Gli utenti possono ora effettuare automaticamente l'accesso al loro account di Microsoft 365 senza dover inserire di nuovo nome utente e password.

Una volta configurato il SSO, gli utenti devono semplicemente effettuare una volta l'autenticazione e accedono automaticamente ai loro account di Microsoft 365 senza dover inserire ogni volta nome utente e password.