- Resumen

- Funciones

- Beneficios

- Preguntas frecuentes

- Próximo paso

Funciones

DETECCIÓN Y RESPUESTA A AMENAZAS A LA IDENTIDADAnalice el entorno de amenazas usando la evaluación del riesgo de identidad

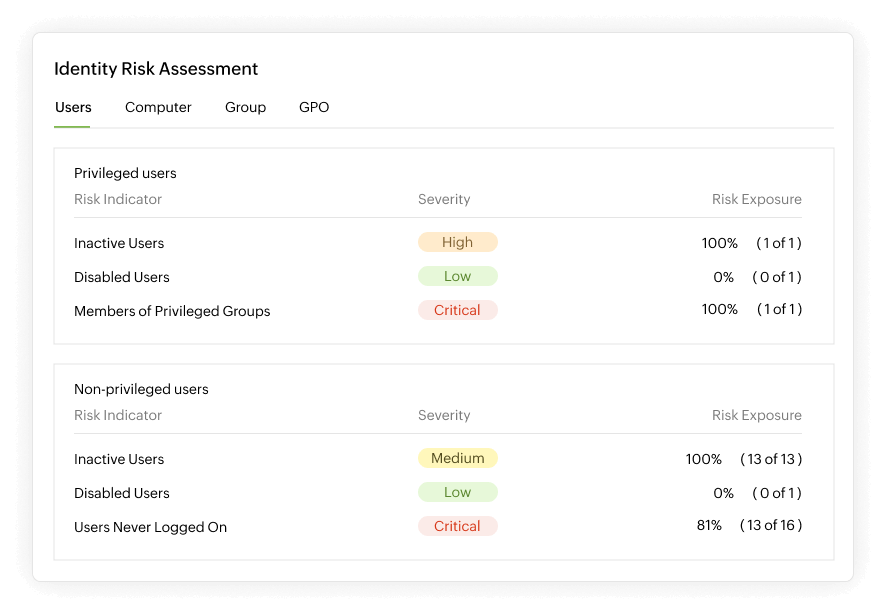

AD360 ofrece una completa evaluación del riesgo de identidad, que proporciona una perspectiva detallada del panorama de amenazas en su entorno de Active Directory (AD) y de los factores que influyen en su salud y rendimiento. La herramienta examina meticulosamente su red de AD, identifica las potenciales vulnerabilidades, evalúa su impacto y proporciona información detallada sobre los posibles daños. Además, ofrece medidas proactivas para eliminar estos riesgos y reforzar su red de AD. Este informe constituye un valioso recurso para las organizaciones que buscan realizar una evaluación exhaustiva de su AD, revelando las amenazas a la seguridad existentes, destacando las áreas que necesitan atención, esbozando las directivas deficientes y arrojando luz sobre su postura general de seguridad.

- Evalúe exhaustivamente el panorama de amenazas en el entorno de Active Directory (AD)

- Obtenga una perspectiva detallada de los factores que influyen en la salud y el rendimiento de AD

- Identifique y evalúe las potenciales vulnerabilidades y su impacto

- Tome medidas proactivas para eliminar los riesgos identificados y reforzar la red de AD

Aproveche la inteligencia y el análisis de amenazas a la identidad

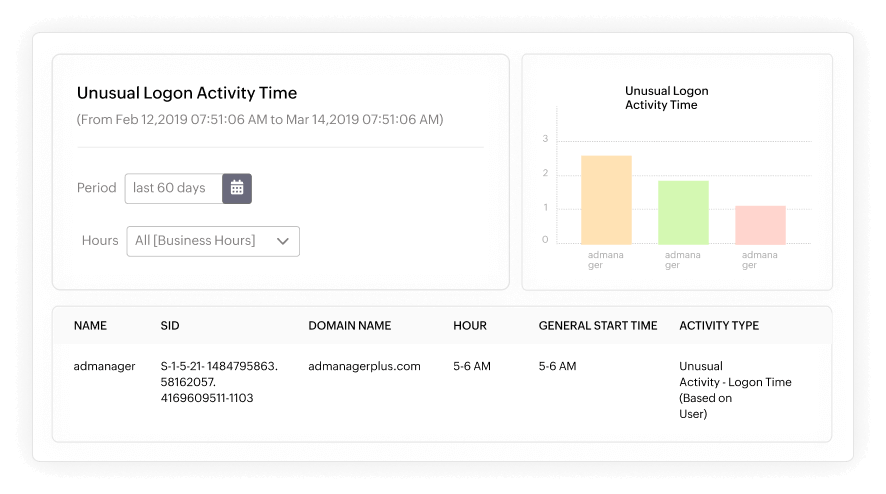

Descubra posibles amenazas para la seguridad identificando las actividades sospechosas del usuario, como eventos que se produzcan en volúmenes inusualmente altos y en momentos poco convencionales. Investigue el origen y los motivos de los intentos fallidos de inicio de sesión, centrándose en las cuentas de usuario con los porcentajes más altos de fallos de inicio de sesión. Establezca un sistema de defensa proactivo definiendo perfiles de alerta basados en métricas como el recuento y el tiempo de actividad del usuario. Cree reglas que comparen los datos actuales con los generados previamente, para que se activen alertas cada vez que los datos en tiempo real se desvíen de los patrones establecidos. Esto garantiza que se detecte rápidamente cualquier anomalía en el comportamiento del usuario. Además, monitoree y responda a las violaciones potenciales monitoreando las eliminaciones de archivos, las alteraciones no autorizadas y los picos anómalos en los intentos de acceso a los archivos. Utilice un variado conjunto de informes sobre las actividades anómalas de los archivos para obtener información detallada y tomar medidas oportunas contra cualquier irregularidad en su sistema.

- Establezca un sistema de defensa proactivo definiendo perfiles de alerta usando métricas como el recuento y el tiempo de actividad del usuario

- Investigue el origen y los motivos de los intentos fallidos de inicio de sesión

- Dé prioridad a las cuentas de usuario con los porcentajes más altos de fallos en el inicio de sesión

- Cree reglas que comparen los datos actuales con los patrones históricos y que activen alertas cuando los datos en tiempo real se desvíen de las normas establecidas

- Supervise las eliminaciones de archivos, las alteraciones no autorizadas y los picos anómalos en los intentos de acceso a los archivos

Automatice la respuesta a las amenazas impulsada por la UBA para gestionar mejor los incidentes de seguridad

Acceda a un sistema automatizado de respuesta ante amenazas para gestionar eficazmente los incidentes de seguridad. Esto incluye la capacidad de desconectar las sesiones de los usuarios maliciosos, apagar los sistemas infectados e implementar otras medidas de respuesta adecuadas. La función utiliza machine learning para identificar comportamientos anómalos de inicio de sesión del usuario, que incluyen picos repentinos de fallos en el inicio de sesión, tiempos de inicio de sesión inusuales e instancias en las que un usuario emplea el acceso remoto por primera vez. La detección de amenazas se mejora monitoreando las desviaciones abruptas en el comportamiento típico del usuario, como la aparición de nuevos procesos en un servidor o un aumento inusual de las cuentas bloqueadas. La inteligencia sobre amenazas también se refina actualizando diariamente el comportamiento de referencia de los usuarios, lo que minimiza tanto los falsos positivos como los verdaderos negativos en el sistema de alertas de seguridad. Alerte a los administradores del sistema recibiendo notificaciones proactivas para detectar signos tempranos de abuso de privilegios, como tiempos o volúmenes inusuales de actividades de gestión de usuarios. Obtenga un resumen general de todas las actividades anómalas que realizan diariamente los usuarios de su organización. Este enfoque polifacético garantiza una defensa sólida contra las posibles amenazas a la seguridad y facilita establecer estrategias de respuesta proactivas.

- Gestione eficazmente los incidentes de seguridad con medidas de respuesta automatizadas

- Desconecte las sesiones de los usuarios maliciosos, apague los sistemas infectados y mucho más

- Utilice machine learning para identificar comportamientos anómalos en el inicio de sesión del usuario

- Detecte señales tempranas de abuso de privilegios, como tiempos o volúmenes inusuales de actividades de gestión de usuarios

Detección y análisis avanzados de amenazas con eventos de seguridad

Implemente una estrategia de seguridad global auditando los inicios de sesión, cierres de sesión y accesos a los recursos de los usuarios privilegiados. Utilice el análisis del comportamiento de usuarios y entidades basado en machine learning (ML) para identificar de forma proactiva actividades inusuales del usuario y posibles amenazas basadas en el usuario. Mejore aún más la seguridad monitoreando las actividades del usuario y empleando técnicas de MITRE ATT&CK basadas en firmas para detectar y frustrar los intentos de escalamiento de privilegios o uso indebido. Utilice un dashboard de análisis de seguridad y la cronología del incidente para investigar fallos sospechosos de autenticación en sistemas críticos, lo que permite detectar y prevenir a tiempo intentos de acceso a la red por fuerza bruta o no autorizados. Amplíe las medidas de seguridad para monitorear el acceso a bases de datos y datos confidenciales en servidores de archivos. Utilice el monitoreo de la integridad de los archivos y el monitoreo de la integridad de las columnas para obtener visibilidad sobre el acceso no autorizado a los datos, garantizando una sólida defensa contra posibles amenazas a la seguridad.

- Audite los inicios de sesión, cierres de sesión y acceso a recursos de usuarios privilegiados

- Monitoree las actividades del usuario y emplee técnicas de MITRE ATT&CK basadas en firmas

- Monitoree el acceso a bases de datos y datos confidenciales en servidores de archivos

- Utilice el monitoreo de la integridad de los archivos y el monitoreo de la integridad de las columnas

Ventajas de la seguridad centrada en la identidad

Medidas proactivas de seguridad de la identidad

La evaluación de riesgos de identidad en AD360 proporciona una perspectiva detallada, revelando las amenazas y deficiencias de seguridad, lo que permite a las organizaciones reforzar de forma proactiva su red de AD.

Detección rápida de amenazas

Las funciones de detección de anomalías y UBA en AD360 identifican rápidamente las posibles amenazas a la seguridad, garantizando un sistema de defensa proactivo, la rápida detección de anomalías en el comportamiento del usuario y la respuesta oportuna ante posibles infracciones.

Análisis basado en ML

La detección de amenazas con eventos de seguridad implementa una estrategia integral, utilizando análisis basados en ML y técnicas basadas en firmas para identificar actividades inusuales del usuario, garantizando una sólida defensa contra las brechas de seguridad.

Amplia cobertura de seguridad

Log360 no sólo cubre la detección de amenazas con eventos de seguridad, sino que también abarca la detección de amenazas de red y de endpoints, proporcionando una solución integral para identificar y prevenir las amenazas de seguridad a través de diversos vectores.

Preguntas frecuentes

¿Cómo AD360 monitorea y detecta los eventos y amenazas a la seguridad?

AD360 utiliza la auditoría para monitorear los inicios de sesión, los cierres de sesión y el acceso a los recursos de los usuarios privilegiados. Emplea las capacidades de MITRE ATT&CK para monitorear la actividad del usuario y detectar amenazas. Además, AD360 monitorea el acceso a la base de datos y al servidor de archivos sensibles, utilizando el monitoreo de la integridad de los archivos y de la integridad de las columnas para mejorar la seguridad en general.

¿AD360 puede detectar e impedir los intentos de fuerza bruta?

Sí, AD360 utiliza machine learning, técnicas de MITRE ATT&CK y líneas de tiempo de incidentes para investigar y prevenir intentos de fuerza bruta o de acceso no autorizado a la red.

¿AD360 responde automáticamente a los incidentes de seguridad?

Sí, AD360 utiliza medidas automatizadas, como desconectar las sesiones de los usuarios maliciosos, apagar los sistemas infectados, entre otros. Se utiliza machine learning para identificar inicios de sesión de usuarios anómalos y detectar señales tempranas de abuso de privilegios, como tiempos o volúmenes inusuales de actividades de gestión de usuarios.

¿Cómo AD360 gestiona las desviaciones en las métricas de actividad del usuario para mejorar la seguridad?

AD360 establece un sistema de defensa al definir perfiles de alerta basados en las métricas de actividad del usuario. Investiga los intentos fallidos de inicio de sesión, prioriza las cuentas de usuario de alto riesgo y establece reglas para comparar los datos actuales con los patrones históricos. Las alertas se disparan en caso de desviaciones, supervisando los borrados de archivos, las alteraciones no autorizadas y los picos anómalos de acceso a los archivos.

¿Cómo Log360 gestiona los tickets y la integración con herramientas externas de mesa de ayuda durante la respuesta a incidentes?

Log360 automatiza la generación de tickets cuando se dispara una alerta, asignando los tickets al administrador de seguridad correspondiente. Además, las organizaciones pueden integrar Log360 con herramientas externas de mesa de ayuda para crear tickets automáticamente y facilitar una colaboración eficiente durante la resolución de incidentes de seguridad.