Leer en línea

- 01Introducción

- 02¿Qué es AD360?

- 03¿Por qué debo considerar AD360?

- 04¿Cuáles son los componentes de AD360?

- 05¿Cómo AD360 me beneficiará si ya uso alguno de sus componentes?

- 06Y más

Thank You!

You can click and start reading the chapters from below. We've also sent the

link to your inbox for future reference.

Obtenga esta guía ahora

¿Qué es IAM?

La gestión de identidades y accesos (IAM) es un marco que engloba las políticas y procesos necesarios para controlar las identidades de los usuarios y su acceso a los recursos dentro de una organización. La IAM consta de tres componentes clave: identificación, autenticación y autorización. Por lo tanto, una solución IAM es aquella que facilita estos componentes bajo un mismo techo.

¿Por qué las organizaciones necesitan una solución IAM?

Dado que el número de violaciones de datos está aumentando exponencialmente, las organizaciones necesitan adoptar prácticas y herramientas de gobernanza para prevenir las amenazas y aumentar la eficiencia operativa. Acceder al perímetro corporativo es más fácil que nunca gracias al trabajo remoto. Para muchas organizaciones, una enorme cantidad de la carga de trabajo se almacena y comparte a través de una amplia variedad de aplicaciones on-premises y en la nube, lo que les lleva a utilizar soluciones de control de acceso granular para mantenerse al día con las demandas de autenticación.

Las soluciones IAM ayudan a gestionar de forma segura las identidades digitales de los usuarios. Controlar los cambios en los privilegios de los usuarios y el acceso a recursos o datos críticos puede ayudar a identificar el abuso en el acceso privilegiado. Las soluciones IAM protegen a la organización contra incidentes de seguridad estableciendo parámetros en el sistema para detectar actividades anómalas que de otro modo pasarían desapercibidas. Estas funciones de seguridad de IAM ayudan a crear una infraestructura de seguridad eficaz.

¿Qué es AD360?

AD360 es una suite de soluciones IAM. Se trata de una solución modular con múltiples componentes que se ocupan de un sinfín de necesidades de IAM, desde la automatización de tareas repetitivas como la gestión del ciclo de vida de los usuarios hasta la implementación de mecanismos de autenticación segura. AD360 dispone de una consola sencilla y directa desde la que podrá gestionar y proteger sus entornos de Windows Active Directory (AD), Exchange Server y Microsoft 365. También aborda sus demandas de gobernanza y administración de identidades (IGA) y garantiza la continuidad del negocio con el respaldo y la restauración de datos críticos.

Qué ofrece AD360

Cualquier organización que se tome en serio la IAM debería tener implementados sus procesos clave. AD360 va más allá de los componentes básicos de IAM y ofrece funcionalidades para implementar marcos como Zero Trust y el monitoreo de nubes híbridas. Así es como AD360 puede ayudarlo a satisfacer sus demandas:

| Lo que está buscando: | Cómo puede ayudar AD360: |

|---|---|

| Gestión del ciclo de vida e identidad | Supere las interrupciones de TI automatizando rutinas laboriosas como el aprovisionamiento, el desaprovisionamiento y el restablecimiento de contraseñas. Capacite a su personal con un autoservicio de identidad eficiente para aplicaciones on-premises y en la nube. |

| Gestión de acceso privilegiado | Monitoree de cerca todas las vías de acceso privilegiadas a los activos de misión crítica dentro de su red. Aplique restricciones de acceso precisas y flujos de trabajo de aprobación basados en solicitudes para las cuentas privilegiadas. Logre un control dual sobre el acceso privilegiado con el monitoreo de sesiones en tiempo real y la detección de anomalías. Reduzca los privilegios permanentes y la proliferación de cuentas privilegiadas de forma efectiva aprovisionando la elevación de privilegios para las cuentas de dominio just-in-time. |

| Gestión de la nube híbrida | Proteja su infraestructura de nube híbrida donde se almacenan los datos. Monitoree el tráfico de red y obtenga una visibilidad granular de su entorno offline-online. Desarrolle perfiles de riesgo multiplataforma y permita el acceso adaptativo a los recursos con base en una autenticación contextual estricta. |

| Gestión del cumplimiento | Garantice el cumplimiento normativo sin estrés con un control total de la información confidencial y de cómo se comparte. Cree y mantenga un sólido marco de ciberseguridad para satisfacer las exigencias de la normativa sobre privacidad de datos. |

| Implementación de Zero Trust | Adopte Zero Trust para proteger su perímetro de red en crecimiento. Verifique a cada usuario, empleado, contratista y endpoint respectivo antes de establecer la confianza con análisis de seguridad basados en el comportamiento. Tome decisiones informadas sobre datos, personas, dispositivos, cargas de trabajo y redes. Habilite el inicio de sesión único (SSO) para acceder de forma rápida y segura a los recursos corporativos, e implemente la autenticación multifactor (MFA) para reforzar la seguridad. |

Habilite el inicio de sesión único (SSO) para acceder de forma rápida y segura a los recursos corporativos, e implemente la autenticación multifactor (MFA) para reforzar la seguridad.

Gartner recomendó las funciones de IAM críticas en AD360

- Cumplimiento y gestión del ciclo de vida de la identidad: Agilice la gestión de identidades de los usuarios, incluidas las de los empleados temporales o contratistas, mediante la gestión automatizada del ciclo de vida de los usuarios para el aprovisionamiento, los cambios de roles (re-aprovisionamiento) y el desaprovisionamiento de cuentas de usuario.

- Gestión de derechos: Elimine la redundancia y los errores humanos y mejore los procesos empresariales automatizando la gestión de derechos.

- Flujos de trabajo basados en aprobación: Construya flujos de trabajo empresariales orientados a los objetivos. Cree los niveles de aprobación necesarios incluyendo los derechos de las partes interesadas. Defina los flujos de aprobación para los procesos empresariales, como la creación de cuentas de usuario, la modificación o la gestión de permisos.

- Auditoría de cambios en tiempo real: Obtenga informes de auditoría sobre la actividad de los usuarios privilegiados, la detección de amenazas internas y el análisis de causa raíz. Monitoree y reciba notificaciones sobre la actividad de inicio de sesión y los cambios de ACL o contraseñas. Además, audite Azure AD, el almacenamiento extraíble, las estaciones de trabajo, los servidores, los archivos y las carpetas. Genere informes out-of-the-box para mandatos como GDPR, SOX, PCI, HIPAA, FISMA y GLBA.

- Gestión de políticas y roles: Establezca un control de acceso basado en roles para definir y asignar roles granulares a las partes interesadas, aplique el principio del mínimo privilegio y distribuya los roles de las cuentas privilegiadas para evitar el escalamiento de privilegios.

- Certificación de acceso: Revise los derechos de acceso de los usuarios con informes detallados y asegúrese de que cumplen la política de seguridad interna.

- Métodos de autenticación de usuarios: Evite los ataques de suplantación de identidad utilizando la biometría y otros métodos avanzados de autenticación. Aumente su seguridad implementando la MFA para acceder a los endpoints y a las aplicaciones.

- Autenticación adaptable: Aplique la autenticación adaptativa basada en el riesgo utilizando factores como la ubicación del usuario, la dirección IP, la hora del inicio de sesión anterior o la huella del dispositivo.

- Habilitación de aplicaciones SaaS: Configure el SSO basado en SAML 2.0 para cientos de aplicaciones SaaS empresariales, como Salesforce, ServiceNow y Slack.

- Habilitación de aplicaciones no estándar: Configure scripts personalizados que faciliten el aprovisionamiento de identidades para aplicaciones internas. Vaya más allá de los principales sistemas de destino como AD, Azure AD y Office 365 y amplíe las funciones de IAM de AD360 para ServiceNow, Salesforce y otras aplicaciones de terceros.

- Solicitudes de acceso: Habilite el autoservicio para la gestión de grupos a través del cual los usuarios pueden solicitar la membresía a grupos de AD para obtener acceso a un conjunto de recursos de TI específicos. Al habilitar un flujo de aprobación para el autoservicio de gestión de grupos, los propietarios de aplicaciones y recursos pueden controlar quién puede ser miembro de un grupo determinado.

- Informes y análisis del comportamiento de los usuarios basados en ML: Detecte, investigue y mitigue amenazas, como inicios de sesión maliciosos, movimientos laterales, ataques de malware y abuso de privilegios, con el análisis del comportamiento de los usuarios basado en ML; solucione estas amenazas y otras más con respuestas automatizadas.

- Facilidad de implementación: Sin requisitos previos ni implementación complicada. Empiece a gestionar identidades en su entorno de TI on-premises, en la nube o híbrido en cuestión de minutos.

- Habilitación de objetivos API: Facilite el intercambio de datos entre AD360 y cualquier aplicación o servicio web de terceros con las API REST.

- Alta disponibilidad: Garantice una alta disponibilidad en caso de fallos del sistema y de la aplicación. La alta disponibilidad se logra mediante el failover automático; cuando el servicio de AD360 que se ejecuta en un equipo falla, otra instancia del servicio de AD360 que se ejecuta en un equipo diferente se hará cargo automáticamente.

¿Cuáles son los componentes de AD360?

AD360 consta de seis módulos, cada uno de los cuales gestiona un conjunto particular de funcionalidades. Puede elegir los módulos necesarios según los requisitos de su organización. Echemos un vistazo a los módulos individuales y a lo que hacen:

- ADManager Plus: Gestión e informes de AD, Exchange y Microsoft 365.

- ADSelfService Plus: Autoservicio para la gestión de contraseñas e implementación de SSO y MFA.

- ADAudit Plus: Auditoría basada en UBA y detección de amenazas para AD, servidores de archivos y servidores Windows.

- Exchange Reporter Plus: Informes, auditoría, monitoreo y búsqueda de contenido para Exchange Server, Exchange Online y Skype for Business.

- M365 Manager Plus: Gestión, informes, auditoría, monitoreo, automatización y alertas para los servicios de Microsoft 365.

- Recovery Manager Plus: Copia de seguridad y restauración empresarial para AD, Microsoft 365 y servidores de Exchange, Azure y Google Workspace.

La principal ventaja de utilizar AD360 es que simplemente puede añadir más módulos a medida que evolucionen sus necesidades, lo que significa que puede ocuparse de todas sus necesidades de IAM desde una única consola. Además, los cambios y ajustes configurados se sincronizan a la perfección en todos los módulos para permitirle aplicar eficazmente sus estrategias de IAM.

Nota: Las funcionalidades mencionadas a continuación no son exhaustivas. Puede personalizar la solución de acuerdo a las necesidades de su organización. Si desea saber cómo AD360 puede ayudarle específicamente, puede contactarnos:

Correo electrónico:ad360-support@manageengine.com

Teléfono:+1.844.245.1108 (línea gratuita)

A continuación le explicamos cómo se beneficia al actualizar AD360 si utiliza uno de los siguientes componentes:

Si utiliza ADManager Plus

Con ADManager Plus, puede gestionar cuentas de usuario y privilegios de forma masiva. Sin embargo, para reforzar la seguridad de su organización, también es necesario monitorear las acciones y los privilegios de las cuentas de usuario. Si actualiza a AD360, podrá:

Realizar auditorías de seguridad para AD y Azure AD:

- Audite los cambios críticos en su entorno Windows, como las modificaciones de usuarios, grupos, ajustes de GPO, esquema, roles FSMO, sitios y otros objetos de AD.

- Monitoree los cambios en la membresía a grupos administrativos locales, los usuarios locales, los derechos de los usuarios, las políticas locales, las tareas programadas y los procesos en sus servidores miembros.

- Obtenga una visibilidad completa de los cambios en Azure AD, como modificaciones en usuarios y dispositivos, membresías a grupos y roles, aplicaciones y licencias.

- Realice un seguimiento de los inicios de sesión exitosos y fallidos, los bloqueos de cuentas, los inicios de sesión desde cuentas deshabilitadas, los fallos de inicio de sesión habilitados por MFA y mucho más.

Realizar el monitoreo de la actividad de los usuarios:

- Realice un seguimiento de las actividades de los usuarios privilegiados; controle el tiempo activo e inactivo de los empleados en sus estaciones de trabajo; controle los inicios de sesión de los usuarios; y reciba notificaciones sobre los comportamientos de inicio de sesión de los usuarios que son repentinos y atípicos, como un tiempo de inicio de sesión inusual, supervisando las desviaciones de la línea de base.

Realizar auditorías de acceso a archivos en tiempo real:

- Monitoree el abuso de privilegios controlando los accesos en tiempo real para ver quién ha cambiado qué archivo o carpeta, cuándo y desde dónde en los sistemas de archivos de Windows, NetApp, EMC, Synology, Huawei e Hitachi.

Reducir las llamadas a la mesa de ayuda relacionadas con el restablecimiento de contraseña:

- Permita el autoservicio para el restablecimiento de contraseñas y desbloqueo de cuentas, independientemente de si los usuarios están en la oficina, de viaje o en casa.

- Recuerde a los usuarios que se acerca la fecha de vencimiento de la cuenta y contraseña de AD a través de correo electrónico, SMS o notificaciones emergentes. Envíe varias notificaciones a intervalos regulares para que las alertas no pasen desapercibidas, asegurándose de que los usuarios cambian sus contraseñas antes de que caduquen.

Mejorar la seguridad de las contraseñas:

- Mejore en gran medida la seguridad utilizando factores como la dirección IP, el horario laboral, el dispositivo utilizado o la geolocalización para aplicar las decisiones de control de acceso de forma automática.

- Añada MFA para los inicios de sesión en aplicaciones en la nube, VPN, infraestructuras de desktop virtual, equipos (Windows, Mac y Linux), Outlook Web Access (OWA) y Exchange Admin Center.

- Aplique políticas de contraseñas granulares con parámetros de contraseña más seguros para los usuarios privilegiados.

- Evite que los empleados utilicen contraseñas que hayan sido expuestas previamente.

Habilitar el respaldo y recuperación de datos:

- Haga una copia de seguridad de todos los objetos de AD como usuarios, grupos, GPO, OU, atributos de Exchange, registros del DNS, equipos, y contactos, y restáurelos total o parcialmente a intervalos regulares.

- Rastree, localice y revierta cualquier modificación no deseada en los objetos de AD, configuraciones de DNS, elementos de buzón y otros atributos relacionados con Exchange y M365.

- Revierta AD y Azure AD por completo, objetos individuales o incluso atributos específicos a una versión anterior de la copia de seguridad y deshaga todos los cambios realizados después de ese momento.

- Suspenda la copia de seguridad de los datos durante un periodo determinado y descarte la copia de seguridad completa más antigua para ahorrar espacio de almacenamiento.

- Realice operaciones de recuperación sin tener que reiniciar los controladores de dominio (DC), garantizando la disponibilidad continua de los DC.

Si utiliza ADSelfService Plus

Con ADSelfService Plus, puede reforzar su gestión de contraseñas y mejorar la seguridad. Si actualiza a AD360, también podrá:

Mejorar la gestión de contraseñas de AD:

- Restablezca las contraseñas de forma masiva en todos los entornos de AD, Exchange Server, Microsoft 365, Google Workspace y Lync u OCS.

- Automatice los cambios periódicos de contraseña de los usuarios, establezca contraseñas únicas para varios usuarios a la vez y realice la gestión de contraseñas desde los informes integrados.

Detectar y resolver más rápidamente los bloqueos de cuentas de AD con las alertas en tiempo real:

- Obtenga notificaciones instantáneas cuando las cuentas de los usuarios críticos se bloqueen con detalles como la hora del bloqueo y el equipo que usan.

- Analice y solucione eficazmente los bloqueos de cuentas rastreando el origen del fallo de autenticación.

Crear un flujo de trabajo basado en la aprobación para las solicitudes de restablecimiento de contraseña:

- Al tiempo que habilita el autoservicio para los empleados, redirija los tickets de la mesa de ayuda a su proveedor de servicios de TI y defina quién debe revisar y aprobar los tickets.

- Controle la automatización de AD recibiendo notificaciones por correo electrónico o SMS sobre la ejecución de cualquier tarea automatizada.

Controlar la actividad de los empleados en tiempo real:

- Realice un seguimiento en tiempo real de cuándo inician y cierran sesión los empleados, y detecte el abuso de privilegios monitoreando la actividad de los usuarios.

- Vigile de cerca a los usuarios de su empresa auditando continuamente las cuentas de usuario para descubrir cambios indebidos, accidentales o incluso malintencionados.

- Garantice la transparencia manteniendo un registro infalible de todos los accesos y modificaciones de archivos junto con todas las modificaciones en objetos de AD y la información de inicio de sesión de los usuarios.

Realizar la gestión del ciclo de vida de la identidad:

- Aprovisione, modifique y desaprovisione cuentas y buzones de correo para varios usuarios a la vez en AD, servidores Exchange, servicios de Microsoft 365 y G Suite desde una única consola.

Si utiliza ADAudit Plus

ADAudit Plus le ayuda a identificar los signos de una amenaza al monitorear y alertarle sobre cualquier comportamiento sospechoso. Al actualizar a AD360, también podrá gestionar los aspectos críticos de AD en caso de infracción. Con la actualización, podrá:

Realizar la gestión de privilegios:

- Proteja los archivos y grupos importantes que contienen información crítica para el negocio y evite el uso indebido, accidental o intencionado, de los recursos privilegiados, controlando los derechos de acceso de los usuarios. Eleve los derechos de acceso sólo para los usuarios de confianza y verifíquelos regularmente con los informes predefinidos.

- Establezca un entorno seguro en el que se conceda temporalmente a los usuarios de confianza permiso para acceder a determinados archivos, carpetas y grupos, y asegúrese de que los usuarios sólo tienen los derechos necesarios.

- Establezca un entorno seguro en el que se conceda temporalmente a los usuarios de confianza permiso para acceder a determinados archivos, carpetas y grupos, y asegúrese de que los usuarios sólo tienen los derechos necesarios.

Realizar la gestión y automatización del ciclo de vida del usuario:

- Genere fácilmente una lista de las cuentas de usuario inactivas, cuentas de usuario deshabilitadas y cuentas de usuario caducadas a través de informes y elimine o deshabilite estas cuentas de forma masiva al instante.

- Automatice las tareas críticas, especifique la frecuencia con la que desea que se ejecuten las automatizaciones y vea un historial de las automatizaciones para controlar su estado. Vea cuándo se ejecutó la automatización, el número total de tareas que incluye, cuáles de ellas están pendientes y cuáles se han ejecutado.

Mejorar la seguridad de las contraseñas:

- Habilite el SSO y la MFA para todas las aplicaciones basadas en SAML, lo que permite a los usuarios utilizar un único conjunto de credenciales para acceder a todas sus aplicaciones de uso habitual.

- Aproveche un sincronizador de contraseñas multiplataforma para sincronizar automáticamente los restablecimientos, cambios y desbloqueos de contraseñas de Windows AD y Azure AD para las cuentas de usuario de otras plataformas, como Google apps, M365, Salesforce, Zoho, Zendesk y ServiceNow.

Revertir los cambios de AD:

- Deshaga cualquier cambio realizado en AD que sea detectado por ADAudit Plus mediante copias de seguridad periódicas de los datos de AD. Revierta objetos de AD, como usuarios, grupos, GPO, OU, atributos de Exchange, registros DNS, equipos y contactos, a un estado anterior y deshaga los cambios realizados.

- Deshaga cualquier cambio realizado en AD que sea detectado por ADAudit Plus mediante copias de seguridad periódicas de los datos de AD. Revierta objetos de AD, como usuarios, grupos, GPO, OU, atributos de Exchange, registros DNS, equipos y contactos, a un estado anterior y deshaga los cambios realizados.

- Realice operaciones de recuperación sin tener que reiniciar los DC, garantizando su disponibilidad continua.

Si utiliza Exchange Reporter Plus

Junto con las ventajas de utilizar Exchange Reporter Plus, la actualización a AD360 aporta una serie de funciones adicionales tanto para la gestión de AD como para la gestión de Exchange Server. Puede:

Gestionar buzones de correo:

- Configure buzones remotos en Exchange mientras crea nuevas cuentas de AD para los usuarios de forma individual o masiva utilizando un archivo CSV.

- Añada varias direcciones de correo electrónico para los usuarios y asegúrese de que todas están asignadas al mismo buzón; active o desactive los atributos de los servicios de Exchange, incluidos Outlook Mobile Access, OWA, POP3 e IMAP4; y establezca restricciones de entrega sobre el tamaño de los correos electrónicos que los usuarios envían y reciben

- Establezca o restablezca fácilmente las direcciones de reenvío y "enviar en nombre de".

- Modifique los límites de almacenamiento de los buzones de los usuarios.

- Migre buzones de forma masiva al servidor de Exchange requerido y delegue la tarea de migración en consecuencia. Establezca los derechos de los buzones de correo de forma masiva mediante plantillas y gestione Exchange Server 2003, 2007, 2010 y 2013.

Aplicar una mejor seguridad en la nube con políticas de contraseñas granulares:

- Cree y gestione las políticas de contraseñas para varias aplicaciones en la nube, incluido Exchange Online, desde una consola centralizada: ya no tendrá que saltar entre varias aplicaciones en la nube cada vez que cambie la política de seguridad de TI de su organización.

- Amplíe los controles de las políticas de contraseñas de AD a las aplicaciones en la nube, como Exchange Online; aplique políticas de contraseñas más estrictas en las cuentas privilegiadas e implemente políticas de contraseñas más laxas en las cuentas de usuarios normales.

- Extienda los controles granulares de la política de contraseñas que rigen AD a las aplicaciones en la nube y asegúrese de que las contraseñas de todas las cuentas tienen las mismas reglas de complejidad, fechas de caducidad, etc. Esto facilita la gestión de contraseñas tanto para los usuarios finales como para los administradores, y reduce en gran medida los problemas relacionados con las contraseñas.

Hacer copias de seguridad de los elementos del buzón, realizar restauraciones granulares y cumplir las políticas de retención:

- Realice copias de seguridad de los buzones de correo y elementos de buzón, como correos electrónicos, entradas de calendario, contactos, diarios, notas, mensajes, tareas, borradores de correo electrónico, elementos eliminados, correo no deseado, correos salientes, elementos eliminados permanentemente y todos los buzones de grupo, y archive buzones tanto de inquilinos de Exchange Server On-premises como de Exchange Online.

- Restaure buzones enteros o elementos de buzón específicos en el mismo buzón desde el que se realizó la copia de seguridad o en un buzón diferente del mismo inquilino de Exchange Online u organización de Exchange. Exporte un buzón completo a formato PST para archivarlo.

- Defina un periodo de retención para sus copias de seguridad y descarte automáticamente las más antiguas para cumplir con las políticas de retención.

Si utiliza M365 Manager Plus

AD360 puede reforzar las funcionalidades de M365 Manager Plus no sólo ofreciendo más capacidades de monitoreo para su entorno, sino también permitiendo el respaldo y la recuperación de datos para su tranquilidad. Con AD360, puede:

Realizar la gestión de usuarios:

- Gestione Exchange Server y AD desde una única consola con aprovisionamiento, desaprovisionamiento y delegación de buzones en tiempo de ejecución; establezca los derechos de buzón de forma masiva utilizando plantillas; y aplique varias políticas de Exchange, como una política de uso compartido, una política de asignación de roles, una política de retención, una política de mensajería unificada y una política de ActiveSync, todo a la vez.

- Cree grupos de distribución dinámicos y configure todos sus atributos a la vez, aprovisione nuevos buzones de correo de recursos en Exchange y Microsoft 365, y modifique los buzones de correo de recursos en Exchange.

- Genere una lista de los usuarios inactivos desde ADManager Plus mediante informes programados, automatice el proceso de eliminación de licencias de M365 y controle los costos relacionados con las licencias.

Mejorar la seguridad de las contraseñas:

- Amplíe los controles de las políticas de contraseñas de AD a las aplicaciones en la nube, como Exchange Online; aplique políticas de contraseñas más estrictas en las cuentas privilegiadas e implemente políticas de contraseñas más laxas en las cuentas de usuarios normales.

- Añada una capa de protección adicional para los usuarios de Microsoft 365 habilitando la MFA. Además de las credenciales de Windows, a los usuarios que inicien sesión con el SSO para Microsoft 365 se les puede exigir que utilicen otros factores de autenticación, como códigos de verificación, Duo Security, autenticación biométrica o Google Authenticator.

Habilitar el respaldo y la recuperación de M365:

- Realice copias de seguridad de todos los archivos y carpetas de su entorno de OneDrive for Business y restáurelos a cualquiera de sus versiones anteriores de la copia de seguridad al instante. Los usuarios no experimentan interrupciones de los servicios de Microsoft 365 mientras se realiza la copia de seguridad de los datos de OneDrive.

- Previsualice el contenido, los documentos adjuntos y los documentos de las copias de seguridad de Microsoft 365 antes de restaurarlos.

- Almacene sus copias de seguridad de Microsoft 365 on-premises o en recursos compartidos de Azure Blob Storage y Azure.

- Haga una copia de seguridad de solo los cambios realizados en los buzones y sitios desde el último ciclo de copia de seguridad.

Si utiliza RecoveryManager Plus

Con la confianza de que sus datos están respaldados y a salvo en caso de desastre gracias a RecoveryManager Plus, puede utilizar AD360 para renovar su entorno de AD sin preocuparse por sus datos y obtener funcionalidades de seguridad adicionales. Cuando actualice, podrá:

Controlar los archivos y carpetas en tiempo real:

- Monitoree el abuso de privilegios controlando los accesos en tiempo real para ver quién ha cambiado qué archivo o carpeta, cuándo y desde dónde en los sistemas de archivos de Windows, NetApp, EMC, Synology, Huawei e Hitachi.

Detectar y responder a las amenazas internas:

- Establezca un umbral para los parámetros de referencia del comportamiento de los usuarios; si se traspasa el umbral, puede ser un indicador de un intruso malicioso o de una cuenta hackeada. En estos casos, además de recibir una alerta, puede establecer un flujo de trabajo de incidentes como primera respuesta para contrarrestar estos ataques.

Realizar la gestión del ciclo de vida de la identidad:

- Restablezca o cambie las contraseñas de las cuentas de usuario de forma masiva y automatice otros procesos de gestión de identidades, como el aprovisionamiento, el desaprovisionamiento y la gestión de usuarios de forma masiva.

Mejorar la seguridad de las contraseñas:

- Aumente la seguridad de su red configurando la MFA para los inicios de sesión en endpoints y aplicaciones utilizando métodos como la autenticación por huella dactilar o una OTP basada en el tiempo. También puede establecer políticas de contraseñas seguras para garantizar que una contraseña débil no comprometa la seguridad de toda su red.

Sector sanitario

Proteger la PHI confidencial:

- Revise los informes de incidentes de seguridad, controle los cambios en tiempo real a nivel de atributo, detecte los cambios no deseados y reviértalos al valor correcto inmediatamente, y supervise y audite el acceso de los usuarios a los sistemas que contienen información de salud protegida (PHI).

- Encuentre y rastree la ePHI sensible, monitoree los accesos a los archivos y las modificaciones, e informe sobre los archivos sensibles sobreexpuestos.

Lograr el cumplimiento de HIPAA:

- Garantice un control eficaz de la seguridad de la información mediante un monitoreo continuo y exhaustivo.

- Manténgase siempre al tanto con más de 200 informes preconfigurados para ver los cambios realizados en el sistema, supervisar las acciones de los usuarios, acceder a los logs de datos y modificarlos.

- Demuestre el cumplimiento de las normas GDPR e HIPAA en el ámbito sanitario con un monitoreo permanente y alertas instantáneas por correo electrónico.

Administrar políticas de contraseñas granulares:

- Aplique políticas de contraseñas granulares para OU y grupos, e implemente una política de contraseña estricta para los usuarios privilegiados que tienen acceso a PHI.

- Evite que los usuarios establezcan contraseñas que sean palabras de diccionario, patrones fáciles de descifrar o contraseñas que se hayan visto comprometidas debido a filtraciones de datos.

Implementar la MFA:

- Aplique la MFA a distintos usuarios en función del dominio, la OU o la membresía a grupos, todo ello garantizando una óptima experiencia de inicio de sesión.

Asignar y monitorear privilegios:

- Asigne el nivel de acceso requerido a la información de salud de un paciente únicamente a los médicos, enfermeras, ejecutivos de seguros de salud y terceros que sean directamente responsables de ese paciente.

- Identifique y reciba alertas sobre las señales que indican un abuso de privilegios, como por ejemplo una gran cantidad de modificaciones de archivos o intentos de acceso a archivos críticos.

- Detecte los ataques de escalamiento de privilegios monitoreando y auditando los cambios realizados en los grupos de seguridad.

Sector financiero y bancario

Monitorear el acceso a los datos financieros sensibles:

- Obtenga información sobre quién ha cambiado qué archivo o carpeta, cuándo y desde dónde, junto con los intentos fallidos para cambiar un archivo, en sus sistemas de archivos de Windows, NetApp, EMC, Synology, Huawei e Hitachi.

- Controle los derechos de acceso a los datos monitoreando los cambios de propietario y permisos de las carpetas, y reciba alertas sobre los cambios en archivos y carpetas críticos por correo electrónico y SMS.

- Evite el acceso no autorizado a los datos financieros aprovechando las funciones de machine learning de ADAudit Plus para detectar volúmenes inusuales de cambios en archivos y cambios que se producen en momentos inusuales.

Analizar y perfeccionar los permisos compartidos con los informes de NTFS:

- Obtenga una visibilidad completa y evite el acceso no autorizado a particiones y recursos compartidos de NTFS con informes preconfigurados sobre los permisos de acceso a carpetas, archivos y recursos compartidos del servidor.

- Vea qué usuarios y grupos tienen acceso a las carpetas de una ruta especificada con informes predefinidos sobre los permisos de control de acceso de AD para usuarios y grupos.

- Supervise los intentos fallidos de acceder o modificar archivos y carpetas, que suelen ser el primer signo de una amenaza para la seguridad, con una auditoría permanente.

Detectar comportamientos sospechosos de los usuarios:

- Aproveche el machine learning y los análisis estadísticos para crear una referencia del comportamiento normal específico para cada usuario y reciba alertas al instante si se observan divergencias.

- Detecte al instante anomalías en los inicios de sesión de los usuarios, bloqueos de cuentas y cambios de permisos, y responda activamente a las amenazas configurando respuestas automáticas a los incidentes.

- Aproveche el monitoreo continuo de la actividad de los usuarios privilegiados para auditar la actividad de los administradores, controlar el acceso de los usuarios privilegiados a datos críticos y detectar patrones de escalamiento de privilegios y movimiento lateral.

Sector público

Gestión de cumplimiento:

- Cumpla la normativa mediante informes automatizados out-of-the-box para normas como FISMA, NIST, GPG 13, CJIS, ISO20000, ISO 27001, GDPR, CPRA y LGPD.

Asignar y monitorear privilegios:

- Asigne sólo el nivel necesario de acceso a los documentos sensibles para los funcionarios con base en su autoridad.

- Identifique y reciba alertas sobre las señales que indican un abuso de privilegios, como por ejemplo una gran cantidad de modificaciones de archivos o intentos de acceso a archivos críticos.

- Detecte los ataques de escalamiento de privilegios monitoreando y auditando los cambios realizados en los grupos de seguridad.

Implementar la MFA:

- Aplique la MFA a distintos usuarios en función del dominio, la OU o la membresía a grupos, todo ello garantizando una óptima experiencia de inicio de sesión.

Administrar políticas de contraseñas granulares:

- Aplique políticas de contraseñas granulares para OU y grupos, e implemente una política de contraseña estricta para los usuarios privilegiados que tienen acceso a información personal sensible.

- Evite que los usuarios establezcan contraseñas que sean palabras de diccionario, patrones fáciles de descifrar o contraseñas que se hayan visto comprometidas debido a filtraciones de datos.

Realizar copias de seguridad y recuperar datos:

- Mantenga una copia de seguridad de toda su información crítica y de las configuraciones de AD por si fuera necesario restaurarlas.

- Realice operaciones de recuperación sin tener que reiniciar los DC, garantizando su disponibilidad continua.

¿Qué obtengo con cada edición de AD360?

| Funciones | Standard | Professional | |

|---|---|---|---|

| Gestión de AD | |||

| Más de 150 informes de AD | |||

| Gestión de usuarios de AD | |||

| Gestión de equipos de AD | |||

| Gestión de dominios múltiples | |||

| Delegación de la mesa de ayuda | |||

| Programación de informes | |||

| Gestión de grupos y contactos de AD | |||

| Administración basada en OU | |||

| Flujos de trabajo y automatizaciones | |||

| Gestión de GPO | |||

| Auditoría de AD | |||

| Monitoreo de la actividad de inicio de sesión de AD | |||

| Auditoría de los cambios de usuario, grupo, equipo, OU y GPO de AD | |||

| Alertas y notificaciones por correo electrónico de AD | |||

| Auditoría de los ajustes de GPO | |||

| Auditoría de los cambios de atributos de usuario, equipo, grupo y OU | |||

| Auditoría de los valores nuevos y anteriores de los atributos de objeto de AD | |||

| Auditoría de los cambios de permisos de OU, usuario, grupo, equipo, y GPO de OU | |||

| Auditoría de los servidores de archivos y archivadores NetApp | Add-on | Add-on | |

| Auditoría de servidores miembro y estaciones de trabajo | Add-on | Add-on | |

| Autoservicio de contraseñas | |||

| Restablecimiento de contraseña y desbloqueo de cuenta | |||

| Actualización del directorio de empleados y búsqueda de personas | |||

| Sincronizador de contraseñas multiplataforma | |||

| Notificaciones de caducidad de la contraseña y la cuenta | |||

| Cambios de contraseña | |||

| ADSelfService Plus GINA o extensión del proveedor de credenciales | |||

| Soporte externo para base de datos MSSQL | |||

| Informes de Exchange | |||

| Informes de tráfico de correo electrónico | |||

| Informes de estadísticas de uso de OWA | |||

| Informes de tamaño y crecimiento del buzón | |||

| Seguimiento del crecimiento del almacenamiento | |||

| Informe de permisos del buzón | |||

| Auditoría de Exchange Server | |||

Auditoría de Exchange Server

Tiene funciones competitivas y es [una] aplicación intuitiva [y] fácil de usar. El otro factor importante es nuestra experiencia con el increíble equipo de soporte técnico de ManageEngine, que brindó un soporte oportuno antes y después de la prueba del producto.

Thomas Cook Ltd

Viajes; IndiaAntes de ADAudit Plus, no podíamos ver nuestra infraestructura de AD. Ahora podemos monitorear todas las transacciones de AD en cuanto a cambios de grupo, creación de usuarios, seguridad, logs de autenticación y mucho más.

Facultad de Medicina de Harvard

Educación; Massachusetts, Estados UnidosMicrosoft no dispone de ninguna herramienta de informes integrada en Exchange Server. Usábamos scripts de PowerShell para obtener los detalles necesarios. Exchange Reporter Plus ha eliminado por completo la necesidad de utilizar scripts de PowerShell.

Samsung SDS

Electrónica; Estados UnidosQué dicen los analistas sobre AD360

El mundo de las amenazas está en constante evolución y las soluciones deben evolucionar en consecuencia. AD360 es una solución que va más allá de la IAM básica con capacidades para abordar las demandas de identidad y gobernanza de una organización. Esto también ha sido señalado por Martin Kuppinger, de KuppingerCole Analysts, quien dijo que:

AD360 también es compatible con la autenticación de una forma que va más allá de lo que se encuentra comúnmente en esa categoría de productos.

Algunas de las funciones de AD360 que Kuppinger aprecia son:

- Algunas de las funciones de AD360 que Kuppinger aprecia son: "AD360 viene con un sólido conjunto de funciones de auditoría... La atención se centra en optimizar los procesos administrativos e identificar los derechos críticos, las cuentas huérfanas y el comportamiento fraudulento de los usuarios. Parte de esto es gracias a las funciones de UBA que están [en] AD360. Con base en esto, se puede monitorear el comportamiento de los usuarios y se puede identificar fácilmente los valores atípicos. La tecnología se basa en algoritmos de ML".

- Flujos de aprobación: "Los flujos de trabajo finalmente ayudan a gestionar el acceso más allá del equipo de TI. Las tareas de AD pueden dar como resultado tickets que se utilizan en flujos de trabajo de varias etapas. Esto también permite crear portales de solicitud de usuario para varios tipos de usuarios, aprobaciones de solicitudes de derechos por parte de los administradores responsables o aprobaciones para el acceso controlado a archivos compartidos."

- Automatización de tareas: "AD360 ofrece una integración más exhaustiva con los entornos de destino compatibles, por ejemplo, mediante la creación de buzones de correo de Microsoft Exchange y la automatización de otros tipos de tareas típicas en estos entornos. Por lo tanto, también puede servir como una extensión de las herramientas IGA estándar al brindar una gestión exhaustiva de AD y algunos de los sistemas conectados."

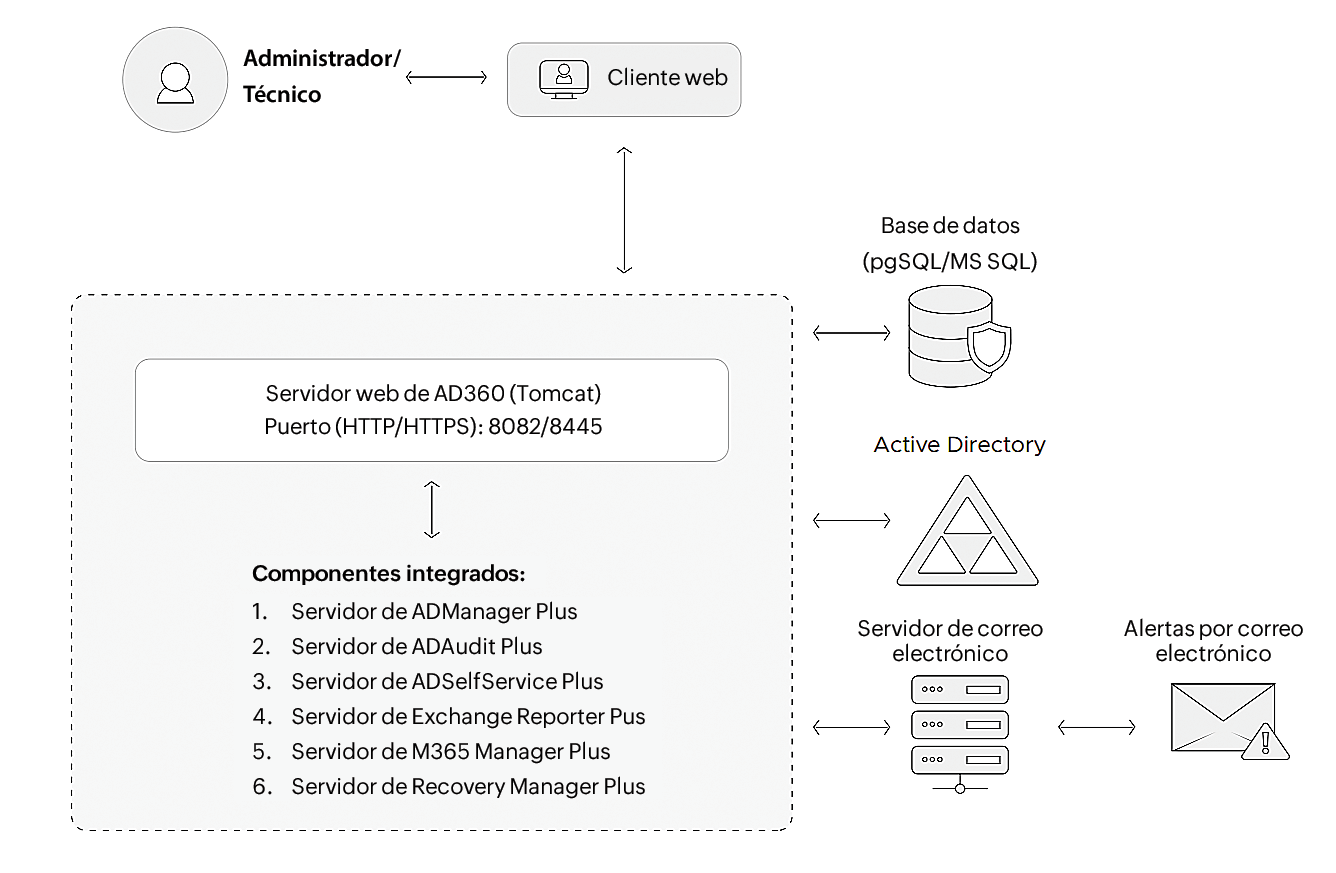

Módulos de AD360

Hay tres módulos en AD360, que son los siguientes:

- 1.El cliente web

- 2.El servidor de aplicaciones

- 3.La base de datos

El cliente web

AD360 proporciona un cliente web al que puede acceder cualquier equipo que esté conectado a la misma red que el servidor web de AD360 utilizando un navegador web. Se puede acceder al cliente web ingresando la dirección IP o el nombre de host, seguido del número de puerto del servidor web de AD360 como URL.

Por ejemplo, si la dirección IP es 192.168.98.17 y el número de puerto es 8082, la URL sería la siguiente:

https://192.168.98.17:8082

<Página de inicio de sesión>

Una vez autenticadas las credenciales del administrador, el dashboard de AD360 muestra toda la información necesaria en una sola pantalla con fácil acceso a las distintas funciones de la solución. El dashboard se puede personalizar para adaptarse a las necesidades individuales.

El servidor de aplicaciones

El servidor de aplicaciones de AD360 consta de un servidor Tomcat que:

- Gestiona los componentes individuales de AD360: Los distintos componentes de AD360 están en constante comunicación entre sí. Esto garantiza que si realiza algún cambio en uno de los componentes, como modificar la configuración del dominio o las credenciales de administrador, los cambios se sincronizarán en todos los demás componentes.

- Proporciona una visión holística de los informes: AD360 le ofrece una vista panorámica de todo su entorno de TI al recopilar datos e informes de todos los componentes y mostrarlos en una consola centralizada mediante tablas y gráficos fáciles de leer.

- Envía alertas por correo electrónico: El servidor de AD360 se comunica con los servidores de correo electrónico para enviar alertas sobre la caducidad de la licencia, la actividad e inactividad de los productos, las actualizaciones de productos, entre otros.

La base de datos

AD360 incluye una base de datos PostgreSQL (pgSQL). Si lo desea, también puede migrar la base de datos pgSQL incorporada a MS SQL o a una base de datos pgSQL externa. Esta base de datos de productos almacena las credenciales de administrador, los ajustes de configuración del dominio, los ajustes del proxy inverso, etc. El servidor web de AD360 obtiene estos datos cuando es necesario. La información sensible, como las credenciales de administrador, se encripta utilizando el algoritmo bcrypt para garantizar un almacenamiento seguro.

Proceso de comunicación entre módulos

- Para iniciar sesión en el cliente web, los usuarios tienen que verificarse como se detalla en la sección de autenticación más abajo.

- Cada vez que el usuario intenta ver un informe o actualizar los ajustes de administración (configuración del dominio, credenciales de administrador, proxy inverso, actualización automática, etc.), el cliente envía una solicitud al servidor web de AD360. La comunicación entre el cliente y el servidor web de AD360 se puede proteger habilitando HTTPS tras aplicar un certificado SSL.

- En función de la solicitud recibida del cliente, el servidor web de AD360 entra en acción. Realiza una llamada REST API a los componentes respectivos para obtener los informes o, si hay una actualización en los ajustes de administración, almacena los detalles necesarios en la base de datos del producto y, a continuación, realiza una llamada REST API a los componentes integrados para sincronizar los cambios en todos ellos.

Roles de usuario y su autenticación

AD360 admite dos roles de usuario:

- Administradores

- Técnicos

Nota: Mientras que los técnicos sólo tienen acceso al dashboard y a los informes, los administradores tienen acceso completo, y pueden modificar los ajustes del dominio, programar una actualización automática, acceder a los ajustes del proxy inverso y de la integración SIEM, y realizar otras acciones en AD360 y sus componentes integrados.

Inicio de sesión del administrador

- Una cuenta de administrador se verifica mediante la autenticación del producto, y las credenciales se almacenan en la base de datos y se cifran con el algoritmo bcrypt.

- Cuando el usuario intenta iniciar sesión, el servidor web de AD360 utiliza el servicio de autenticación y autorización Java para obtener las credenciales almacenadas en la base de datos.

- Si las credenciales ingresadas por el usuario y las obtenidas de la base de datos coinciden, el usuario se conectará correctamente.

Inicio de sesión del técnico

- La identidad de un técnico se verifica mediante la autenticación de dominio.

- Una vez que el usuario ingresa sus credenciales, el servidor web de AD360 utiliza LDAP para comunicarse con AD.

- El usuario obtendrá acceso al producto una vez que AD verifique al usuario.

- Además, el administrador también puede habilitar el SSO con AD o la autenticación por smart card para los inicios de sesión de los técnicos.

Nota: Al técnico creado en cualquiera de los componentes integrados se le asignarán automáticamente privilegios de técnico de AD360 cuando inicie sesión por primera vez en la solución.

Tecnología utilizada

- El lado del cliente de la aplicación se desarrolla utilizando Ember.js.

- El marco del lado del servidor se desarrolla utilizando Jakarta Servlet.

- AD360 utiliza Java Database Connectivity para conectarse a las bases de datos pgSQL y MS SQL. También permite que los servidores se comuniquen mediante HTTP o HTTPS.

| Recurso | Descripción |

|---|---|

| Guía del administrador | Una guía integral que cubre todo lo que los administradores deben saber para configurar y ejecutar AD360. |

| Guía de privilegios y permisos | Una descripción de todos los roles y permisos necesarios para las distintas funciones de cada componente integrado con AD360. |

| Guía de migración de bases de datos | Una guía para el proceso de migración desde la base de datos PostgreSQL incorporada a MS SQL. |

| Guía de proxy inverso | Una guía sobre el proceso de usar AD360 como un servidor proxy inverso para los productos integrados en él. |

Para obtener más detalles o hablar con alguien:

Envíenos un correo electrónico: ad360-support@manageengine.com

Llámenos: +1 844 245 1108 (línea gratuita)