Por qué los controles de seguridad detectivos son tan importantes como los preventivos

Históricamente, una parte importante de las inversiones en seguridad se ha destinado a los controles de seguridad preventivos. Aunque esto puede parecer una buena estrategia en teoría, los controles de seguridad preventivos no siempre son suficientes contra las violaciones de seguridad de los datos.

Esto se debe principalmente a que los límites de la red están desapareciendo a medida que las empresas adoptan la nube.

Este cambio ha convertido las identidades digitales en el centro de la seguridad de la red. Ampliar el perímetro de la red supone un enorme reto para los equipos de seguridad, especialmente en lo que respecta a la protección de la integridad de los datos y la detección de amenazas. Para hacer frente a estos retos, necesitan una herramienta de análisis del comportamiento adaptada a la nueva era. Este artículo habla sobre

¿Qué es el análisis del comportamiento de los usuarios (UBA)?

El análisis del comportamiento de los usuarios, o UBA, es una tecnología que se usa para detectar anomalías en los patrones de comportamiento del usuario a fin de identificar amenazas en la red. Según Research and Markets, se espera que el mercado mundial del análisis de la seguridad crezca hasta $18,1 mil millones en 2024 con un crecimiento anual compuesto (CAGR) del 18,2 por ciento. Este crecimiento se verá impulsado por la demanda de amenazas internas y funciones de detección de cuentas comprometidas de las que carecen los sistemas de seguridad tradicionales.

Las soluciones de UBA utilizan análisis de datos y algoritmos de machine learning (ML) para crear una línea de base de comportamiento específica para cada usuario. Detectan las desviaciones de esta línea de base, por lo que ayudan a detectar las posibles amenazas a la seguridad en una etapa temprana.

Pero, ¿en qué se diferencia el UBA de las soluciones de seguridad tradicionales? ¿Qué ofrece que las otras no? Echemos un vistazo.

Limitaciones de las soluciones de seguridad tradicionales

- Los falsos positivos ocultan las verdaderas amenazas: Las herramientas de seguridad tradicionales bombardean a los administradores con cientos de alertas de seguridad mal etiquetadas, ya que emplean técnicas de detección de amenazas basadas en reglas, a diferencia de las soluciones de UBA que emplean técnicas basadas en ML para detectar las anomalías de forma eficaz y precisa. Esto hace que sea difícil descubrir la información que realmente indica un potencial de ataque real utilizando las soluciones de seguridad tradicionales. A pesar de que las organizaciones mantienen sus perímetros seguros y examinan cuidadosamente cada movimiento realizado por los agentes internos y externos por igual, la mayoría de los administradores pasan por alto los indicadores de compromiso en medio del alto volumen de falsas alarmas.

- Incapacidad para detectar anomalías: Las técnicas de auditoría que utilizan las soluciones de seguridad tradicionales no pueden detectar con precisión el comportamiento inusual de los usuarios. Los umbrales de alerta son subjetivos y únicos para cada red, además de que cambian con el tiempo, por lo que no se puede confiar en las alertas para detectar amenazas, especialmente los ataques lentos. Puede detectar desviaciones utilizando machine learning sin establecer ningún valor de umbral. La tecnología de machine learning analiza el comportamiento de los usuarios a lo largo del tiempo y detecta cualquier mínima anomalía de los usuarios.

Qué ofrece UBA

- Eficiencia: Mejora la velocidad de detección para ayudar a analizar el impacto de los incidentes de seguridad y responder rápidamente a ellos.

- Precisión: Vaya más allá de las simples reglas y aproveche las técnicas basadas en machine learning para detectar con precisión los ataques lentos y selectivos en su fase inicial.

- Reducción de falsos positivos: Dado que las falsas alertas positivas son una fuente de distracción que retrasa la detección de violaciones de seguridad, los umbrales de alerta únicos, que son específicos para cada usuario en la organización, son cada vez más importantes. El UBA calcula el valor de umbral para cada usuario según su nivel de actividad, en lugar de utilizar un umbral general para todos los usuarios.

- Mejor detección de amenazas: Las soluciones de seguridad tradicionales no analizan el comportamiento de los usuarios y no detectan las anomalías en su comportamiento. Por lo tanto, cuando un empleado está trabajando con datos sensibles, puede ser difícil saber si sólo está haciendo su trabajo o realizando alguna actividad maliciosa. Las soluciones de UBA se basan en las actividades básicas de los usuarios para identificar los comportamientos inusuales de los usuarios que apuntan a posibles ataques.

UBA en acción

Si bien las soluciones de seguridad existentes utilizan valores de umbral estáticos para diferenciar entre lo que es normal y lo que no lo es, las soluciones de UBA utilizan un enfoque analítico (una combinación de análisis de datos y machine learning) para implementar umbrales dinámicos basados en el comportamiento de los usuarios reales.

El UBA recopila información sobre lo que hacen los usuarios de la organización durante un período prolongado de tiempo y luego crea una línea de base de las actividades "normales" que es específica para cada usuario. Cuando hay una desviación del punto de referencia establecido, la solución de UBA considera esto como algo anormal y alerta al administrador.

La clave de las soluciones de UBA es la premisa de que los comportamientos son difíciles de imitar. Entonces, cuando una entidad externa intente ingresar a la red, será fácil de detectar.

Estas son las distintas etapas de cómo funciona el UBA:

- Recopilar información sobre los usuarios durante un período prolongado de tiempo.

- Modelar un punto de referencia de las actividades normales específicas para cada usuario.

- Definir umbrales únicos basados en el comportamiento del usuario en el mundo real.

- Encontrar desviaciones de la norma.

- Notificar al personal de seguridad en cuestión.

- Actualizar los umbrales continuamente con base en los datos recientes.

Protección de la identidad con el UBA a través de AD360

AD360, el software de monitoreo de cambios de Active Directory en tiempo real de ManageEngine, no se limita a auditar sus controladores de dominio. Va un paso más allá al incorporar el UBA para detectar las amenazas internas de manera más eficiente. Su motor de UBA incorporado le ayuda a:

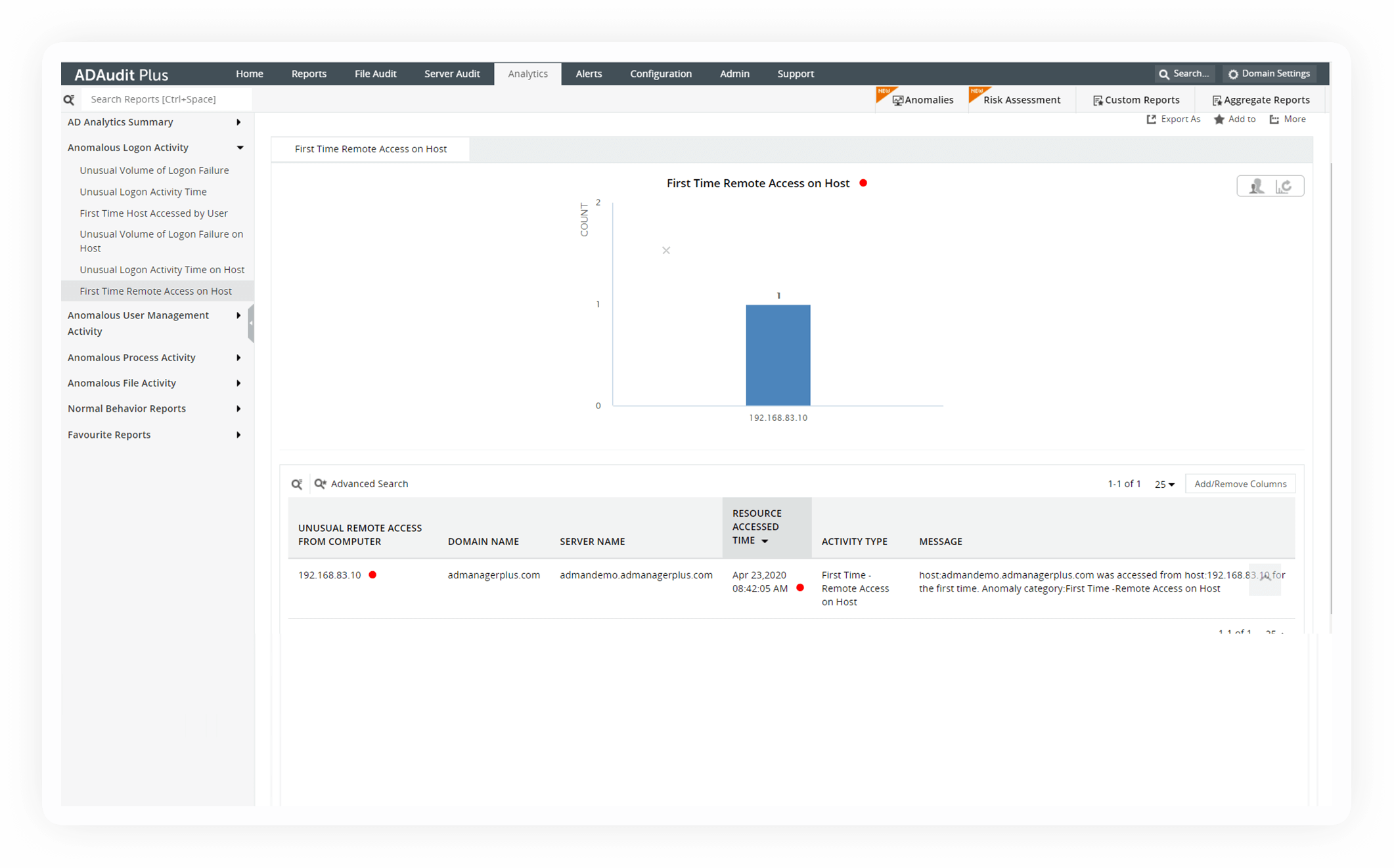

Monitorear los usuarios no autorizados

Veamos un caso de uso. Imagine que un empleado descontento se retira de la organización y quiere robar información financiera crítica. El empleado copia 200 documentos que contienen datos financieros corporativos. Como el usuario normalmente accede a unos 10 documentos al día, este comportamiento es anormal. La solución de UBA reconoce este comportamiento como algo anormal y activa una alerta para el administrador.

Una solución de seguridad tradicional sin funciones de UBA no puede establecer un punto de referencia de la actividad normal del usuario para detectar anomalías y no consideraría este nivel de acceso a archivos como algo extraño. Sin embargo, este es un caso claro en el que la actividad del usuario es anormal y requiere la atención de un administrador.

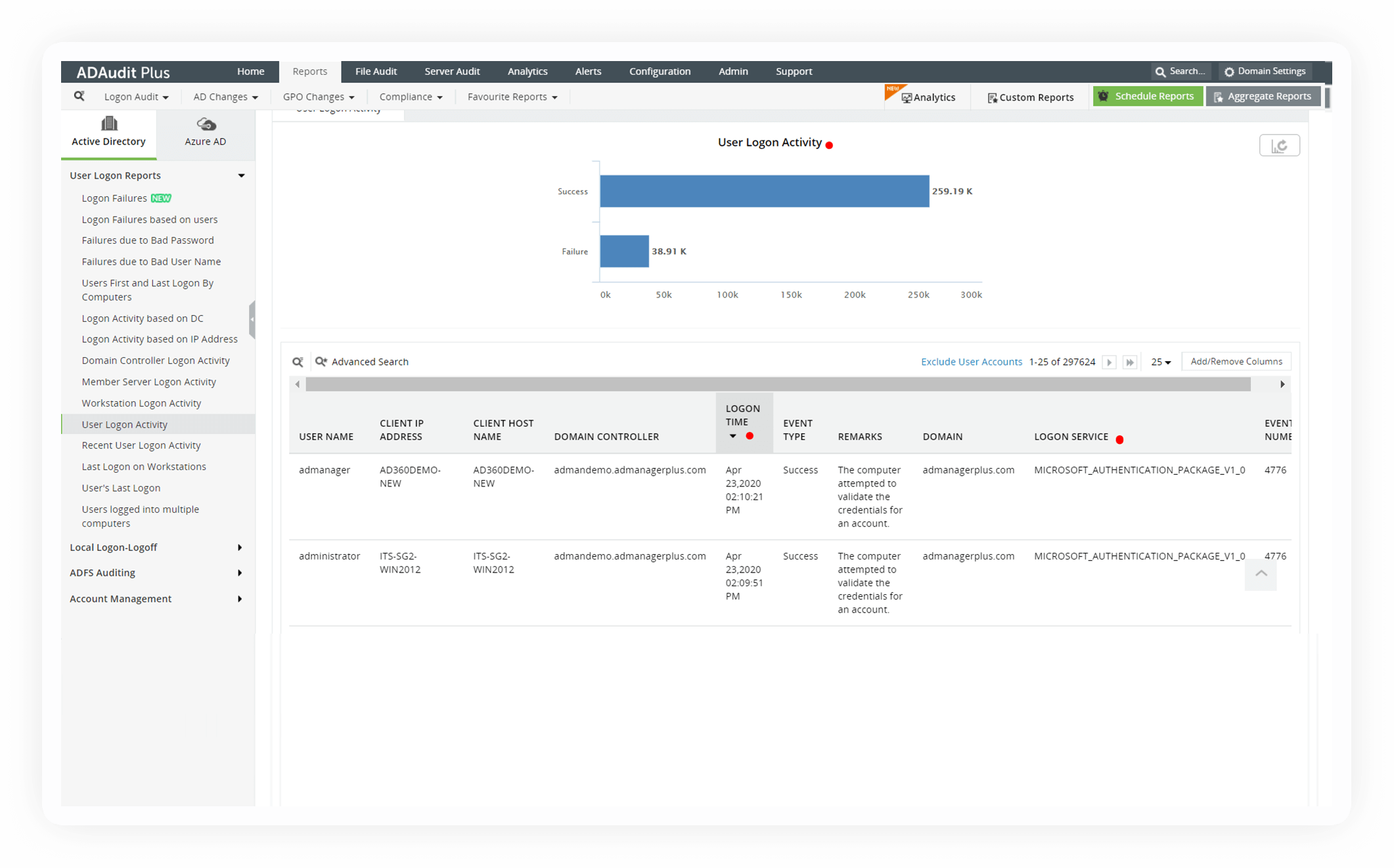

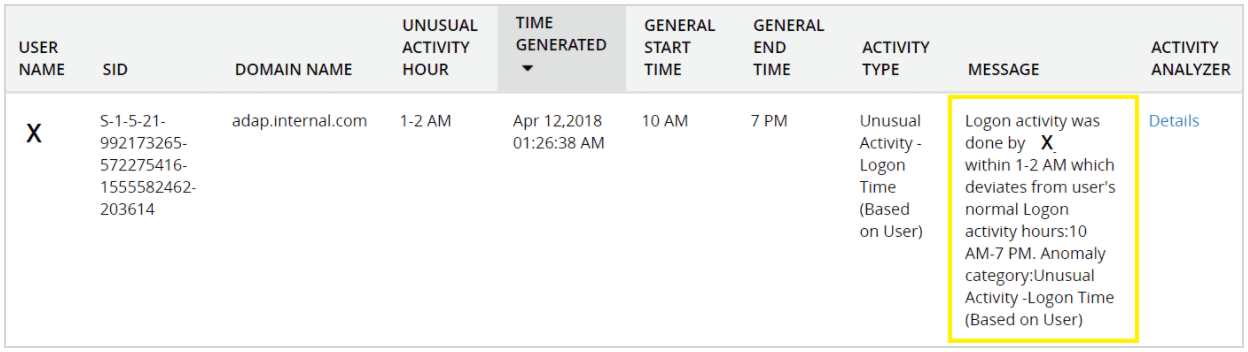

Comprobar las cuentas comprometidas

Un empleado descontento quiere robar información importante usando las credenciales de un compañero de trabajo. Después de que el compañero de trabajo se va a casa, el atacante intenta iniciar sesión desde la computadora del compañero de trabajo para evitar marcar un evento de inicio de sesión desde la computadora incorrecta. Después de varios intentos incorrectos para adivinar la contraseña del compañero de trabajo, el atacante logra ingresar la contraseña correcta e inicia sesión.

Una vez calculado el tiempo de inicio de sesión típico del compañero de trabajo en los últimos meses, la solución de UBA detecta un tiempo de inicio de sesión anormal. Con el UBA, no solo se detecta el tiempo de inicio de sesión inusual, sino que se genera una alerta y se envía de inmediato al administrador.

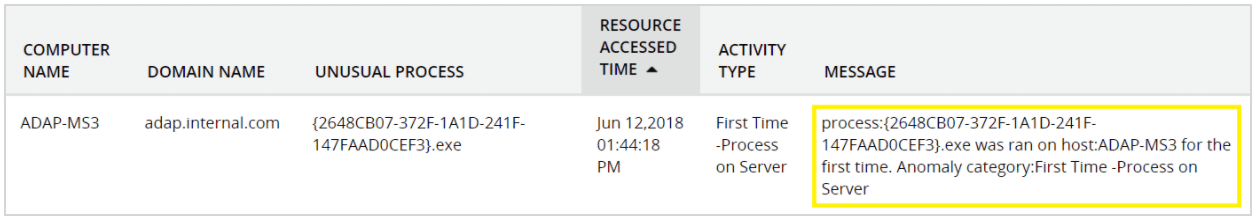

Detectar procesos inusuales en los servidores miembros

Un empleado instala una aplicación maliciosa cuando navega por Internet. Luego se conecta al servidor, donde tiene privilegios de administrador, para realizar tareas administrativas. La solución de UBA detecta esta nueva acción en el servidor y activa una alerta. Al detectar un ataque rápidamente, los administradores pueden mitigar su impacto..

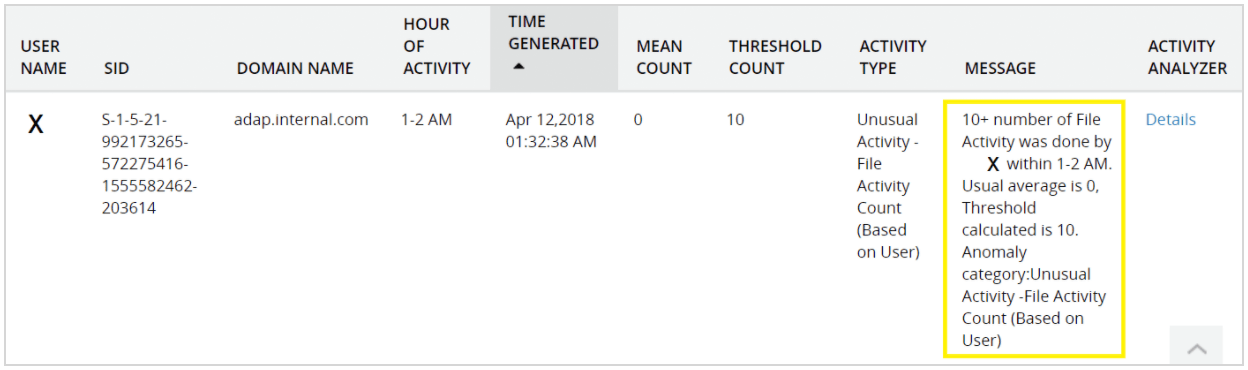

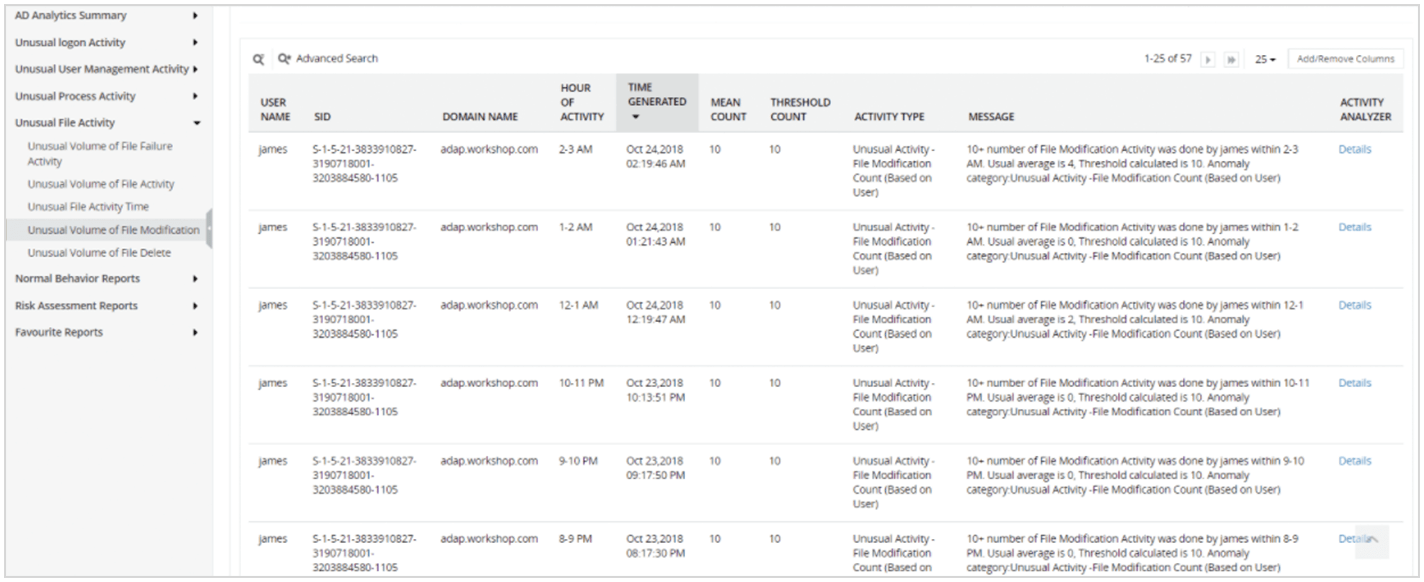

Detectar el abuso de privilegios

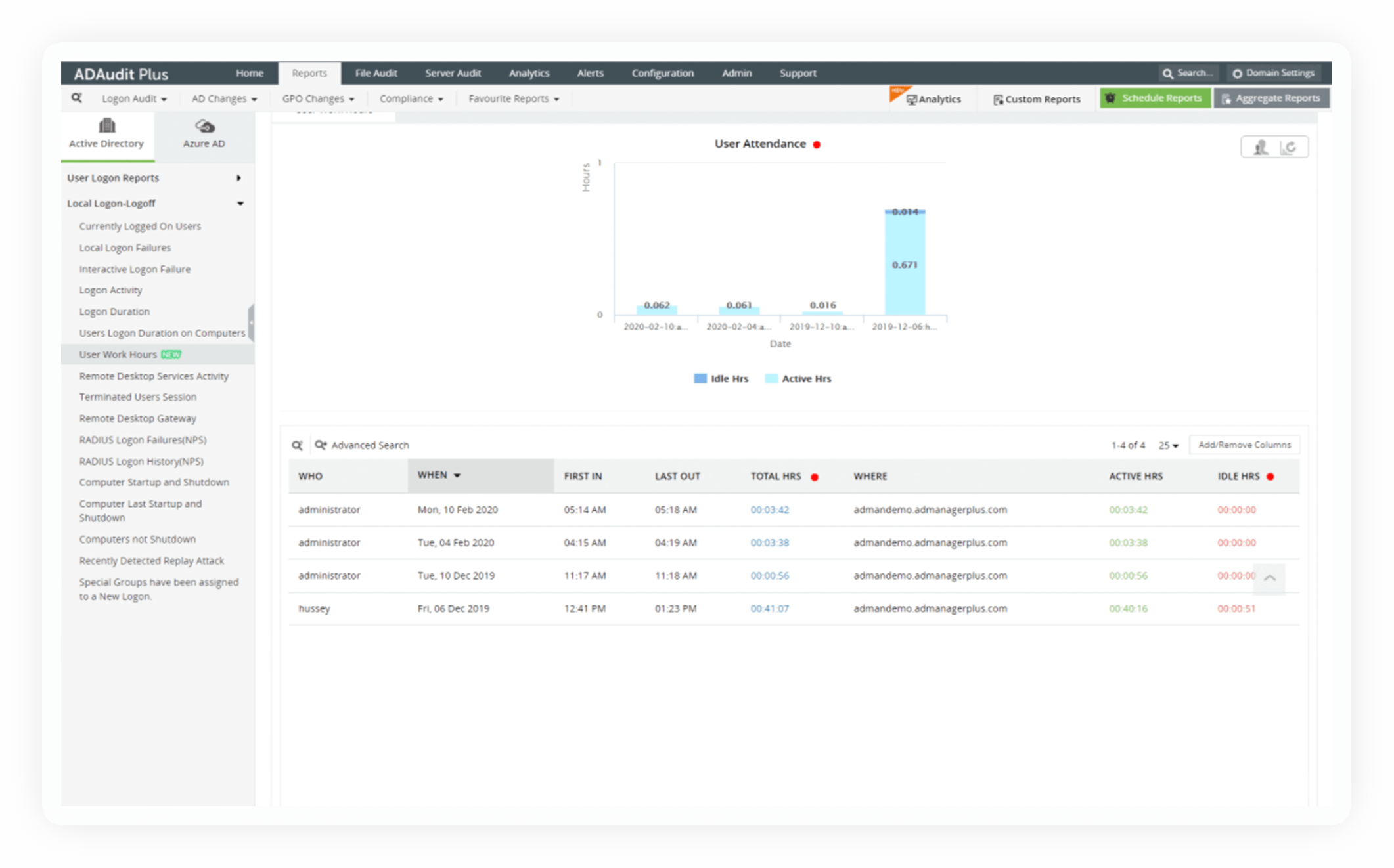

El módulo de UBA de AD360 detecta el comportamiento anormal de los usuarios privilegiados para proteger los datos sensibles. Por ejemplo, si un usuario privilegiado intenta acceder a un archivo o carpeta críticos y realiza una cantidad inusual de modificaciones de archivos, AD360 marcará este evento y enviará una alerta sobre la posible amenaza.

Identificar las amenazas de seguridad causadas por los errores de los usuarios

Si un usuario abre la puerta a una brecha de seguridad por accidente o daña los datos por error, el motor de UBA de AD360 puede detectar esta anomalía inmediatamente. Imagine que un usuario accidentalmente da permiso a todos los miembros de la organización para acceder a un archivo sensible. AD360 detectará el volumen inusual de actividad de archivos y activará una alerta. Luego, un administrador puede verificar por qué de repente se accedió a ese archivo tantas veces, y detectar la violación de datos.

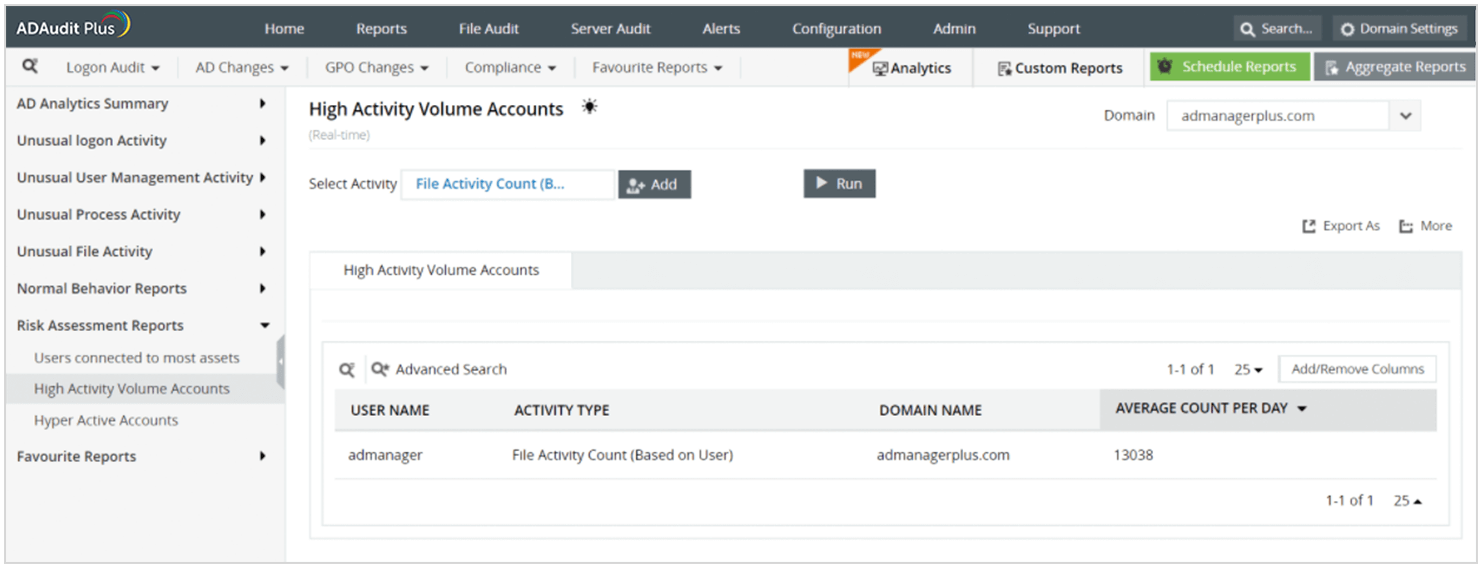

Realizar la evaluación de riesgos

Puede identificar los puntos débiles de su red filtrando los usuarios conectados a la mayoría de los activos, así como las cuentas hiperactivas. AD360 ofrece informes de evaluación de riesgos para monitorear estas cuentas vulnerables. Por ejemplo, puede averiguar qué cuentas tienen el mayor recuento de actividad (por ejemplo, alta actividad de archivos) ejecutando una consulta en los informes de evaluación de riesgos.

Cómo AD360 cubre sus necesidades de IAM

-

Gestión del ciclo de vida de la identidad

Optimice la gestión de identidades a lo largo de todo el ciclo de vida de los usuarios, desde el aprovisionamiento hasta los cambios de rol y el desaprovisionamiento.

Conozca más → -

Autenticación multifactor

Aumente la confianza en las identidades y mitigue los ataques de suplantación de identidad utilizando métodos biométricos, aplicaciones de autenticación y otros métodos de autenticación avanzados.

Conozca más → -

Automatización de la identidad

Elimine la redundancia y los errores humanos, y mejore los procesos empresariales automatizando el aprovisionamiento de usuarios, la limpieza de cuentas obsoletas y otras tareas relacionadas con la identidad.

Conozca más → -

IAM híbrida

Gestione de forma centralizada las identidades on-premises y en la nube, o ambas, y controle sus privilegios desde una misma consola.

Conozca más → -

Análisis de identidades

Más de 1.000 informes preconfigurados para monitorear el acceso a los datos cruciales y cumplir los mandatos reglamentarios.

Conozca más →

Transforme su IAM con AD360

AD360 le ayuda a simplificar la IAM en su entorno de TI, proporcionando a los usuarios un acceso rápido a los recursos que necesitan y al mismo tiempo estableciendo controles de acceso estrictos para garantizar la seguridad en todo el Active Directory on-premises, los servidores Exchange y las aplicaciones en la nube desde una consola centralizada.

Solicitud de demostración recibida

Gracias por el interés en ManageEngine AD360. Hemos recibido su solicitud de demostración personalizada y nos comunicaremos con usted a la brevedad.

Reciba una demo personalizada del producto

© 2021 Zoho Corporation Pvt. Ltd. All rights reserved.