Thank You!

You can click and start reading the chapters from below. We've also sent the

link to your inbox for future reference.

Acceda al documento técnico ahora

El COVID-19 ha cambiado por completo la forma en que operan las empresas. Dado que los perímetros corporativos tradicionales empiezan a desaparecer en esta era digital, ha aumentado exponencialmente la adopción de aplicaciones SaaS por parte de los usuarios remotos. Esto ha hecho que los datos se trasladen de los centros de datos tradicionales a los servicios en la nube.

Gartner ha destacado la necesidad de contar con una arquitectura de red altamente segura entre el tráfico de red en la nube, que está aumentando exponencialmente. Ahora hay una demanda urgente por un estándar de seguridad que vaya más allá de las limitaciones geográficas y permita un acceso seguro desde cualquier lugar. El perímetro de servicio de acceso seguro (SASE) es una convergencia entre la red y la seguridad centrada en la nube diseñada para abordar este cambio y modernizar la seguridad de la nube en los próximos años.

Este documento técnico se centra en cómo el SASE integra varias soluciones de seguridad de red independientes en una única plataforma basada en la nube. También describe el papel de la confianza cero como uno de los pilares del SASE y explica cómo el perímetro de servicio protege cada punto de acceso utilizando una solución de seguridad de red de extremo a extremo.

Descargue este documento técnico para comprender:

- La urgente necesidad de una seguridad de red y un control de acceso dinámico.

- Cómo el SASE integra las redes y la seguridad para desarrollar una arquitectura de red centrada en la nube.

- Por qué la confianza cero y el SASE funcionan mejor juntos.

- Los muchos beneficios del marco de SASE.

- Cómo desarrollar una hoja de ruta para implementar el SASE en su empresa.

01.

La migración a la nube

La rápida adopción de los servicios en la nube por parte de las empresas de todo el mundo ha sido uno de los principales cambios en el mundo de la tecnología en los últimos años. Antes de que llegara de la nube, las empresas dependían de los centros de datos locales, que eran propiedad de las organizaciones y estaban gestionados por ellas. Desde la llegada del COVID-19, la adopción de la computación en la nube ha aumentado constantemente. Esto se debe principalmente a que tiene varias ventajas sobre los centros de datos tradicionales, como la rentabilidad, la alta escalabilidad y la mejora del rendimiento. Las empresas están actualizando sus plataformas de datos para hacerlas compatibles con las aplicaciones modernas, al tiempo que trasladan sus datos a la nube. Un estudio de Deloitte afirma que la nube y la modernización de los datos están muy interrelacionadas y se refuerzan mutuamente.

La necesidad de seguridad y acceso a la red en la nube

La arquitectura de red tradicional dirige todos los endpoints a través del centro de datos de la empresa. Este proceso sólo es adecuado para el modelo de trabajo on-premise, en el que todos los usuarios están situados y conectados dentro del perímetro de la empresa. Cuando el mismo proceso se extiende para satisfacer los requisitos de acceso de los usuarios remotos, a menudo se producen problemas y complejidades en la periferia de la red, es decir, en los endpoints de los usuarios. Además, como estas estructuras de red se gestionan manualmente, no son fáciles de automatizar. Esto reduce la flexibilidad, la agilidad y la capacidad de ampliar la red más allá del perímetro de la empresa.

El aumento de la dependencia de los usuarios respecto a las aplicaciones SaaS durante esta era remota también ha provocado que las organizaciones adopten servicios basados en la nube para el almacenamiento de datos. Esto significa que los datos se están trasladando de los centros de datos tradicionales a las nubes en grandes cantidades. Los requisitos de acceso dinámico de las organizaciones se ven obstaculizados en gran medida por el funcionamiento del centro de datos on-premises como centro de la arquitectura de seguridad de la red.

A medida que los usuarios siguen trabajando a distancia o trabajan tanto en casa como en la oficina, entran y salen de varias redes y trabajan en múltiples dispositivos, difuminando los límites entre su vida laboral y personal. Esto acaba provocando que los empleados bajen la guardia en materia de ciberseguridad y les lleva a realizar prácticas poco seguras. Debido a las funciones de seguridad limitadas y obsoletas, las arquitecturas de red tradicionales no son adecuadas para proteger los dispositivos de los empleados de las ciberamenazas actuales.

Por lo tanto, hay una necesidad urgente de adoptar un enfoque unificado y robusto hacia la seguridad de la red que esté basado en la nube y pueda ser implementado de manera uniforme independientemente de la ubicación del usuario.

Los crecientes problemas de seguridad en la nube

Actualmente se estima que el 94% de las empresas utilizan algún tipo de servicio en la nube y el 48% de las empresas almacenan sus datos y recursos críticos en las nubes. Se espera que el mercado mundial de servicios en la nube alcance los 623,3 mil millones de dólares en 2023.

Las siguientes estadísticas sobre computación en la nube ponen de manifiesto la importancia del rápido crecimiento del sector de la nube:

- Se estima que el valor del mercado mundial de la computación en nube aumentará de 371,4 mil millones de dólares en 2020 a 832,1 mil millones de dólares en 2025.

- En 2025, habrá más de 100 zettabytes de datos almacenados en la nube, lo que equivale a 1 billón de gigabytes de datos.

- Actualmente, el 94% de las empresas utilizan algún tipo de servicio en la nube para sus operaciones comerciales.

- El 48% de las empresas almacenan datos altamente sensibles en una plataforma en la nube.

Según el informe IBM Data Breach Report 2021, se estima que el costo medio global de una violación de datos es de 4,24 millones de dólares. Las violaciones de datos cuestan dinero a las organizaciones, impactan negativamente en su reputación pública y también pueden acarrear acciones legales. Aunque el cambio en los modelos de trabajo garantiza la continuidad del negocio en tiempos de incertidumbre, hay un aumento masivo de las preocupaciones de ciberseguridad.

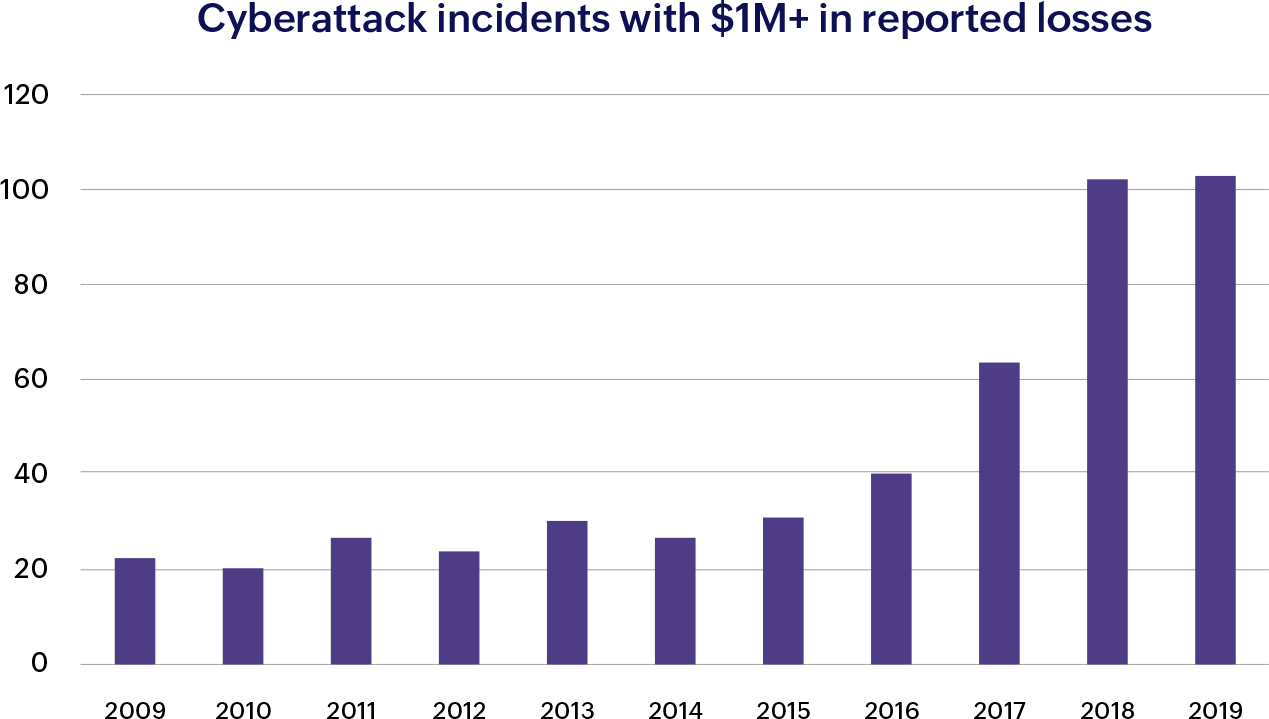

El gráfico anterior estima el número de incidentes de ciberataques en más de 1 millón de dólares reportados en pérdidas entre 2009 y 2019. Un informe de IBM afirma que el costo medio de una brecha de seguridad en organizaciones con un 81-100% de empleados que trabajan a distancia es de 4,54 millones de dólares. Con el aumento de la adopción de la nube, también aumentan las preocupaciones de seguridad relacionadas con ella. En la actualidad, tres de cada cuatro empresas creen que la seguridad en la nube es una de sus principales preocupaciones.

Para aumentar sus defensas contra estas pérdidas tan elevadas, las organizaciones necesitan implementar estrictas medidas de seguridad en la nube diseñadas para proteger la plataforma en la nube y los datos almacenados en ella, como la autenticación segura de usuarios y dispositivos, el control de acceso a los datos y la protección de la privacidad de los datos. Además, también se deben implementar medidas para proteger los datos de la empresa de los hackers, los ataques DDoS, el malware y el acceso de usuarios no autorizados.

Un enfoque unificado de seguridad en la nube

Con la creciente complejidad de las amenazas de ciberseguridad dirigidas a las nubes, resulta imposible que una única solución de seguridad pueda contrarrestarlas todas. El cambio mundial hacia modelos de trabajo remoto e híbrido ha dado lugar a un mayor número de posibles superficies de ataque que pueden ser objetivo de los ciberdelincuentes.

Ya que las medidas de seguridad han evolucionado a lo largo de los años, también lo han hecho los tipos de amenazas. Hoy en día, existen ciberamenazas muy diferentes, cada una de ellas dirigida a una vulnerabilidad distinta. Las diferentes medidas de seguridad funcionan individualmente para defenderse de los diferentes tipos de amenazas. Pero un solo ciberataque puede estar compuesto por múltiples tipos de ataque, formando una secuencia cibernética mortal, del tipo Kill Chain.

Para estos tipos de ataques, cada medida de seguridad puede detectar un determinado aspecto del ataque. Para proporcionar seguridad contra toda la secuencia de ciberataques, todas las medidas de seguridad deben funcionar de forma coherente. De este modo, incluso si una medida de seguridad falla en la etapa inicial (como el firewall), la siguiente puede impedir que el ataque se siga propagando, reduciendo así el impacto global del ciberataque. Esto puede ayudar a evitar que la violación de la seguridad de los datos se extienda aún más.

Esto pone de manifiesto por qué una estrategia de ciberseguridad unificada, compuesta por múltiples soluciones de seguridad que trabajan juntas, es el enfoque correcto para la seguridad en la nube.

02.

Perímetro de servicio de acceso seguro

El perímetro de servicio de acceso seguro (SASE) es un término acuñado y definido por Gartner en su informe del 2019 «El futuro de la seguridad de la red en la nube», por los analistas de Gartner Neil MacDonald y Joe Skorupa, y posteriormente elaborado en el informe de Gartner del 2021 «Hoja de ruta estratégica para la convergencia del SASE».

El SASE implementa una arquitectura de red centrada en la nube que gestiona el acceso de los usuarios y dispositivos aplicando una seguridad unificada basada en políticas. Garantiza un acceso seguro a las aplicaciones y recursos de la plataforma en la nube. A través del SASE, las organizaciones pueden implementar un acceso seguro, uniforme y basado en políticas, independientemente de la ubicación de los usuarios o dispositivos. Gartner ha estimado que para el 2024, al menos 40% de las empresas tendrán estrategias explícitas para adoptar el SASE.

¿Qué es SASE?

El SASE es un marco de ciberseguridad diseñado para hacer converger las funciones de red y seguridad en una arquitectura basada en la nube que se distribuye globalmente. Su objetivo es ofrecer estas funciones en el perímetro de la red en la nube, es decir, lo más cerca posible del usuario final. El SASE reúne múltiples marcos de seguridad como las redes de área amplia definidas por software (SD-WAN), la confianza cero y el Firewall como servicio (FWaaS) en una plataforma centrada en la nube para garantizar el acceso seguro a la red para los usuarios desde cualquier lugar.

¿Por qué SASE?

Los analistas de Gartner han afirmado que el SASE permite a las empresas operar durante tiempos de incertidumbre al proporcionar un acceso altamente seguro e ininterrumpido a cualquier aplicación o recurso, independientemente de la ubicación del usuario. Esto se debe a que el SASE se enfoca en la gestión de acceso centrada en la identidad, que es independiente del usuario, el dispositivo, la ubicación o la red.

La gestión de la seguridad a través de las identidades es un componente central del SASE. Además, el SASE garantiza una experiencia de red optimizada para todos los usuarios al trasladar el tráfico de red de los centros de datos de la empresa a la nube pública. Las optimizaciones de enrutamiento en tiempo real tienen en cuenta la congestión de la red y determinan la ruta de red más rápida. De este modo, el tráfico de red se enruta lo más cerca posible del usuario final, reduciendo las posibilidades de que los usuarios finales experimenten latencia en la red. Esto también reduce la retransmisión del tráfico de red a los centros de datos de la empresa. Dado que el SASE está distribuido globalmente, todos los usuarios en la periferia experimentan las funciones de red y seguridad de forma consistente.

El SASE utiliza el método de acceso de mínimo privilegio. En el método de acceso de mínimo privilegio, el acceso de los usuarios a los recursos y a las funciones habilitadas para ellos está altamente restringido y monitoreado. La idea es garantizar que sólo los usuarios requeridos tengan acceso a los recursos designados. Con este método, todas las solicitudes de autorización se aprueban en función de la necesidad de saber. Además, la organización define una política de seguridad centralizada para garantizar un acceso seguro a la red en todo momento. Esta política se aplica para verificar y conceder privilegios de acceso basados en la identidad del usuario. El SASE define un marco común para imponer esta política a todos los usuarios, dispositivos y redes. Cuando las amenazas evolucionan y el proveedor de servicios de SASE se adapta a esta nueva amenaza, los cambios de seguridad se replican en todos los endpoints. El SASE también garantiza la viabilidad del sistema de red garantizando el acceso local a los servicios de red críticos. Esto actúa como una copia de seguridad para garantizar la continuidad del negocio en caso de cualquier interrupción en la conectividad WAN.

SASE: La convergencia

El SASE hace converger los servicios de red y seguridad y los ofrece desde una plataforma centrada en la nube y distribuida globalmente. Según Gartner, las funciones del SASE se implementarán como un servicio basado en la identidad del usuario en tiempo real para permitir un análisis de riesgo continuo durante todo el período de acceso. Adicionalmente, se definirá una política unificada de seguridad y cumplimiento de la organización para evaluar los riesgos de forma continua durante cada sesión de usuario.

La red como servicio

El SASE implementa la idea de la red como servicio reuniendo múltiples soluciones de red independientes en una única plataforma en la nube integrada.

La arquitectura de red del SASE está distribuida globalmente con acceso descentralizado. Esto significa que la red de la empresa se debe extender globalmente para llegar a todos los usuarios y proporcionar un acceso seguro ininterrumpido. Algunas de las soluciones de red que se implementan en el SASE son SD-WAN, FWaaS, enmascaramiento de datos, gateways web seguros, aislamiento remoto del navegador y redes de distribución de contenidos.

SD-WAN

Una SD-WAN crea una arquitectura de red virtual con acceso de software centralizado que utiliza Internet para conectar de forma segura a los usuarios finales con las aplicaciones necesarias. Según la definición de Gartner, las funciones de una SD-WAN son:

- Compatibilidad con varios tipos de conexión

- Capacidad de hacer una selección de rutas dinámica

- Proporciona una interfaz sencilla para gestionar la WAN

- Compatibilidad con VPN

Las WAN tradicionales están orientadas al hardware y funcionan mediante routers. Gestionan el tráfico de la red enviando los datos a través del centro de datos central situado en el perímetro de la empresa para controlar la seguridad. Dado que esto restringe en gran medida el flujo de datos en términos de límites geográficos y no es compatible con la tecnología de la nube del futuro, el sistema WAN tradicional no es adecuado para las operaciones basadas en la nube.

Con una SD-WAN, los datos, las aplicaciones y los recursos se alojan en la nube. La SD-WAN implementa un control centralizado definido por software sobre la arquitectura de la red a través del cual no sólo conecta de forma segura las redes, sino que también elige una ruta inteligente para el flujo de datos a través de la WAN. Esto ofrece una experiencia de usuario de alta calidad y un mejor rendimiento de la red.

FWaaS

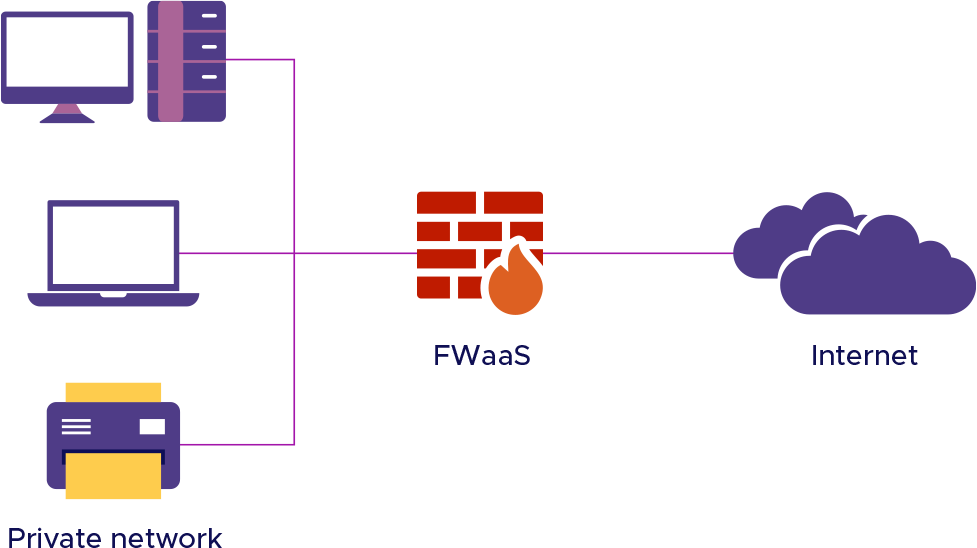

Un firewall actúa como un sistema de seguridad que impide el acceso no autorizado a la red. Monitorea todo el tráfico de red entrante y saliente y aplica las políticas de seguridad de la organización para autorizar las solicitudes de acceso. Los firewalls tradicionales se implementan en los centros de datos on premises, donde se almacenaban todas las aplicaciones y los datos. Allí, los firewalls actuaban como los principales puntos de control de acceso y funcionaban dentro de un perímetro de red predefinido. Sin embargo, con la llegada de la tecnología en la nube, ahora las aplicaciones se alojan en redes de terceros y la idea tradicional del perímetro de red ya no existe.

En los modelos de FWaaS, los firewalls pasan a formar parte de la infraestructura basada en la nube. Al igual que los firewalls tradicionales, el FWaaS se sitúa entre la red de la organización e Internet para analizar el tráfico de la red y protegerla de las amenazas internas y externas. Sin embargo, el FWaaS funciona con una política de seguridad organizativa unificada que se aplica continuamente a todos los sitios web, redes, aplicaciones y usuarios para garantizar la seguridad de la red. Dado que el FWaaS funciona utilizando operaciones centradas en la nube y un control definido por software, es muy rentable y puede escalar fácilmente para adaptarse a los requisitos dinámicos de la organización. También proporciona una visibilidad completa y un control definido por software sobre la red de la organización.

Enmascaramiento de datos

El enmascaramiento de datos es un proceso de protección de datos sensibles que consiste en sustituir los datos originales y confidenciales por una versión falsa de los mismos. Este proceso también se conoce como ofuscación de datos o anonimización de datos. Los datos falsos se crean aleatorizando o sustituyendo las letras, los números o los caracteres de los datos originales de forma que no puedan ser objeto de ingeniería inversa. Así se evita el riesgo de que se expongan los datos sensibles. Incluso en el caso de que se produzca una filtración de datos, éstos siguen sin tener sentido y no se pueden utilizar de forma indebida. También reduce los posibles riesgos cuando los datos confidenciales se comparten con terceros proveedores de servicios.

El propósito del enmascaramiento de datos es proteger los datos confidenciales al mismo tiempo que se proporciona un conjunto de datos alternativo que se puede utilizar en caso de que se necesiten datos con características similares a los originales. Algunos casos en los que se utilizan los datos enmascarados son los procesos de prueba de software, la capacitación y las demostraciones de ventas. El enmascaramiento de datos también se utiliza en el saneamiento de datos. A veces, los archivos borrados se pueden recuperar y esto posiblemente conduce a violaciones de la seguridad de los datos. Si los datos originales se enmascaran antes de ser eliminados, se vuelven inútiles incluso si se recuperan después de la eliminación.

Gateways web seguros

Un gateway web seguro (SWG) es una solución de seguridad que impide la entrada de tráfico no seguro en la red de la empresa para protegerla de malwares y virus. Los SWG prohíben el acceso a sitios web maliciosos según las políticas de seguridad y regulación de la organización.

Las infraestructuras de red tradicionales dirigen el acceso a las aplicaciones y recursos a través de los centros de datos de la empresa. En la era del trabajo a distancia, la red de la empresa se descentraliza, ya que los usuarios se conectan desde diferentes lugares, redes y dispositivos. Para garantizar la seguridad de los empleados remotos, su tráfico de red se reenvía a los centros de datos, lo que provoca latencia y reduce la velocidad de la red.

Además, los empleados remotos están adoptando cada vez más servicios y plataformas basados en la nube. Como la mayoría de los servicios en la nube están habilitados para la web, el tráfico web sigue aumentando. Por este motivo, resulta crucial extender el perímetro de la red a todos los endpoints para proteger la red de la empresa de las ciberamenazas sin afectar a la experiencia del usuario final.

Cuando los usuarios acceden a sitios web utilizando SWG, no acceden directamente a ningún sitio web. El SWG se añade al navegador web y realiza funciones adicionales como el filtrado de URL, la inspección de contenido malicioso y el control de acceso a la web antes de entregar el contenido web al usuario. Los SWG bloquean el acceso a determinados sitios web en función de las políticas de seguridad de la organización y garantizan una experiencia segura en Internet. También ayudan a evitar el acceso y la transferencia de datos no autorizados.

Aislamiento remoto del navegador

El aislamiento remoto del navegador (RBI) es una medida de ciberseguridad avanzada que proporciona seguridad a la infraestructura y los recursos de la red de la organización mientras el usuario navega por Internet. Mediante el RBI, la actividad de navegación de cada usuario se aísla de la infraestructura de red de la organización. Básicamente, cualquier posible amenaza que pueda entrar en la red durante la sesión de navegación está aislada y no tiene medios para entrar en el perímetro de la red de la empresa. La posible superficie de ataque se limita al navegador del usuario.

El RBI funciona implementando un navegador remoto, que se mantiene virtualmente en la nube, cada vez que un usuario accede a una página web o a una aplicación web. Al final de cada sesión de navegación, se borra la red del navegador virtual. Esto significa que si algún programa malicioso accedió durante la sesión de navegación y se descargó en el navegador, se borrará, manteniendo la red segura y eliminando la posibilidad de una violación de datos a través del navegador.

Con las aplicaciones y los recursos basados en la nube, existe la necesidad continua de que los usuarios estén conectados a Internet. Esto expone a las organizaciones a riesgos cibernéticos, ya que la mayoría de los ciberataques se dirigen a los usuarios a través de sus navegadores utilizando clickbait o anuncios falsos. Cuando el navegador de un usuario se conecta a un sitio web, los hackers obtienen acceso al dispositivo del usuario y quizás también a toda la red. Normalmente, los firewalls se implementan para bloquear los sitios web potencialmente peligrosos, pero los ataques son cada vez más sofisticados y resulta casi imposible bloquear cada nuevo sitio malicioso. EL RBI permite un acceso seguro al navegador de forma continua y cierra las vías para evitar que cualquier contenido web riesgoso entre en la red de la organización.

Red de distribución de contenidos

Una red de distribución de contenidos (CDN) es un conjunto de servidores ampliamente distribuidos geográficamente para cargar rápidamente los contenidos web. Esto se logra acercando los servidores web al lugar donde se encuentran físicamente los usuarios.

Los centros de datos empresariales tradicionales utilizan la caché para cargar más rápido los contenidos web. En la caché, varias copias de los archivos utilizados para acceder al contenido web se almacenan temporalmente en los centros de datos de la empresa, con el fin de reducir el tiempo de carga de los sitios web y navegar más rápido. En una CDN, el contenido de la caché se almacena en servidores proxy más cercanos a la ubicación del usuario. Esto significa que el almacenamiento en caché se expande mucho más allá del perímetro de la red de la organización utilizando una CDN.

Los centros de datos tradicionales funcionan con un servidor central que almacena todos los datos. La transferencia de datos desde el servidor central a los dispositivos de los usuarios es un proceso que lleva mucho tiempo y que a menudo provoca la congestión de la red cuando varios usuarios intentan acceder a grandes cantidades de datos desde diferentes lugares. Una CDN evita esto trasladando el almacenamiento del contenido web más cerca de cada usuario para que el contenido web se cargue rápido en todo momento.

La era del teletrabajo ha hecho que los usuarios trabajen y accedan a los datos desde distintos rincones del mundo. Una CDN reduce el tiempo de carga del sitio web, reduce el uso del ancho de banda, reduce los costos de la red y distribuye el contenido de forma consistente para todos los usuarios, independientemente de su ubicación.

Seguridad como servicio

El SASE implementa la idea de la seguridad como servicio reuniendo múltiples soluciones de seguridad de red en una única plataforma en la nube integrada.

Las soluciones de seguridad del SASE deben garantizar la seguridad de cada endpoint del usuario, ampliando el perímetro de seguridad de forma global. La confianza cero, el análisis del comportamiento de usuarios y entidades (UEBA), los agentes de seguridad de acceso a la nube (CASB) y la protección de aplicaciones web y API son algunas de las soluciones de seguridad de red que se implementan en el SASE.

Confianza cero

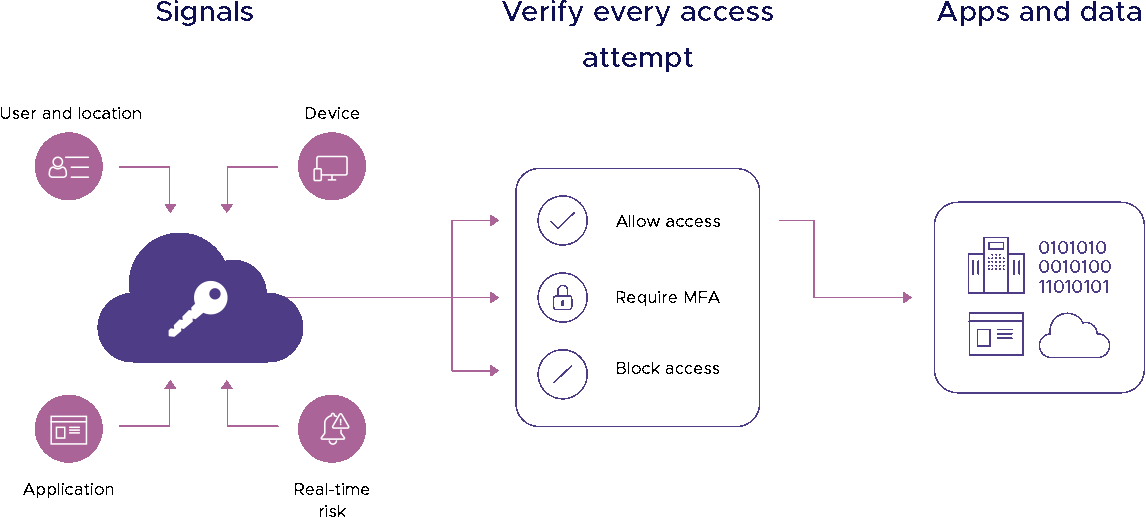

La confianza cero (Zero Trust) es un marco de seguridad que elimina por completo la idea de confianza de la política de seguridad de la organización. Esto significa que, por defecto, no se confía en ningún usuario, dispositivo o red y todo se verifica antes de aceptar las solicitudes de autorización. Cada usuario, dispositivo y red que intenta acceder a los datos y recursos de la organización se verifica independientemente de su ubicación, ya sea dentro o fuera del perímetro de la red de la organización.

Por lo general, los dispositivos aprobados por la organización son confiables de forma predeterminada, lo que a menudo lleva a infracciones y ataques cuando otra persona utiliza el dispositivo para atacar o mientras está conectado a través de redes públicas inseguras. Con la confianza cero, cada dispositivo tiene que pasar por procesos de autorización para garantizar la seguridad cada vez que se concede el acceso.

La confianza cero utiliza el método del mínimo privilegio. Es decir, los usuarios reciben sólo el acceso que necesitan. Para implantar el método del mínimo privilegio, se deben analizar cuidadosamente los roles de los usuarios y sus requisitos antes de concederles permiso para diferentes conjuntos de datos y recursos. De este modo, el acceso a los datos y recursos sensibles está muy limitado. Así se minimiza la exposición a los datos sensibles y se controlan las solicitudes de acceso concedidas con el tiempo.

La idea de la confianza cero es prevenir tanto las amenazas internas como las externas. Por ello, es importante monitorear y verificar cada usuario y dispositivo. En la confianza cero, los datos y recursos de la red se dividen en zonas únicas separadas en función de su nivel de confidencialidad y sensibilidad. De este modo, se limita el acceso a estos datos cruciales e incluso en caso de que se produzca una infracción en otras zonas, estos datos permanecen a salvo de una posible infracción.

UEBA

El UEBA analiza el patrón de comportamiento de los usuarios y dispositivos para detectar comportamientos sospechosos y posibles amenazas. El UEBA crea grandes conjuntos de datos sobre el comportamiento de los usuarios y dispositivos en la red de la empresa y, basándose en su ocurrencia, frecuencia y otras características, clasifica los comportamientos como típicos y atípicos.

Utilizando esta línea de base, los motores de UEBA pueden identificar cualquier anormalidad como el comportamiento sospechoso, lo que puede indicar una potencial ciberamenaza. El UEBA también usa la inteligencia artificial y machine learning para identificar estos patrones de comportamiento típico. Al detectar un comportamiento atípico, envía alertas en tiempo real al equipo de seguridad para que compruebe las posibles amenazas y evite que se produzca una brecha de seguridad. El UEBA es una medida de seguridad que detecta incluso ciberataques no basados en malware, ya que funciona en base a patrones de comportamiento.

El componente analítico del UEBA detecta anomalías utilizando diferentes enfoques como modelos estadísticos, machine learning y firmas de amenazas. Además, el UEBA puede identificar posibles amenazas internas. Basándose en la política de seguridad de la organización, una solución de UEBA puede detectar y reportar el comportamiento de los usuarios que infringe las políticas de la organización. Por ejemplo, puede detectar a los usuarios que copian o mueven datos en dispositivos USB locales, y si los usuarios intentan ver archivos o carpetas que no son relevantes para sus responsabilidades laborales, se notificará a los administradores.

CASB

Según la definición de Gartner, un CASB es un software local o basado en la nube que se sitúa entre el proveedor de servicios en la nube y los usuarios de dichos servicios para aplicar las políticas de seguridad de la organización mientras se utiliza la plataforma en la nube. Dado que los servicios en la nube suelen ser prestados por un tercero, un CASB garantiza que no haya brechas de seguridad y que todas las políticas de seguridad se apliquen en todos los entornos de la nube, como SaaS, Plataforma como Servicio e Infraestructura como Servicio. Además, también proporciona visibilidad y control en las aplicaciones basadas en la nube, mediante las cuales se pueden crear políticas de seguridad para las operaciones en la nube.

A medida que las organizaciones dependen cada vez más de los servicios en la nube, se necesitan CASB para proteger los datos sensibles y permitir un uso seguro de la nube que se ajuste a los principios de seguridad de la organización. El CASB actúa como una entidad de aplicación de políticas, ya que reúne múltiples políticas de seguridad para crear una política unificada que se aplica en todas las funciones basadas en la nube. De este modo, la seguridad se ofrece con independencia de la ubicación del usuario o de la red, por lo que cada usuario, dispositivo, red y ubicación se monitorea de forma coherente.

Un CASB aporta control sobre la red en la nube a través de políticas de seguridad definidas por la organización. Realiza diversas funciones, como autenticar las credenciales de los usuarios y autorizar el acceso sólo a los recursos necesarios. Implementa firewalls para garantizar la seguridad a nivel de las aplicaciones y no de la red, lo que garantiza un mayor grado de seguridad. Evita la pérdida de datos al no permitir que se compartan datos sensibles fuera de la organización.

Protección de aplicaciones web y API

Las aplicaciones web se están convirtiendo cada vez más en el objetivo de los ciberataques. Cuando se lanza un ataque a una aplicación web, los atacantes obtienen acceso a los datos almacenados y también pueden pasar a otras partes de la red. Esto supone una gran amenaza para toda la arquitectura de la red y para otras aplicaciones y recursos de la misma red.

Cuando los usuarios trabajan de forma remota, se accede a las aplicaciones web y a las API utilizando redes públicas. En caso de una brecha de seguridad, esto puede conducir al acceso de datos sensibles. Las soluciones de seguridad tradicionales no se adaptan a las aplicaciones web, ya que son una adaptación relativamente nueva y requieren soluciones de seguridad avanzadas.

La protección de aplicaciones web y API (WAAP) es un servicio basado en la nube que contiene varios componentes de seguridad con diferentes niveles de seguridad. La WAAP se implementa en la periferia exterior de la red de la empresa como medida para proteger las aplicaciones web monitoreando y analizando el tráfico entrante.

03.

Confianza cero y SASE: Mejor juntos

La confianza cero es una parte crítica del SASE, ya que amplía la idea central del SASE: la necesidad de una red unificada y un proceso de seguridad que sea independiente de cualquier otro factor como los perímetros de la red y los dispositivos de los usuarios. La confianza cero actúa como un facilitador del SASE, porque anula las prácticas de seguridad basadas en el perímetro y añade una capa adicional de seguridad.

El marco de seguridad de confianza cero asume que cualquier usuario, dispositivo o red que solicite acceso para conectarse a cualquier recurso de la empresa podría ser una amenaza potencial. La seguridad de red tradicional confía por defecto en los usuarios dentro de la arquitectura de la red de la organización una vez que se autentifican en la entrada inicial. Sin embargo, un enfoque de confianza cero elimina cualquier suposición de confianza predeterminada, tanto si el usuario está dentro como fuera de la red corporativa. Cuando se integra con el SASE, la naturaleza basada en la nube del SASE permite a la confianza cero implementar una seguridad completa sin importar desde dónde se solicite el acceso, cuándo se solicite el acceso, o cómo.

El enfoque de confianza cero es uno de los principales elementos del SASE, ya que implementa métodos de autenticación unificados que requieren autorización cada vez que se solicita el acceso sin excepciones. La confianza cero reserva el acceso definido por el software en el nivel de la aplicación y no en el nivel de la red, trabajando independientemente de la red o la ubicación del usuario. También garantiza que el acceso se conceda sólo a los usuarios autorizados y autentificados que fueron elegidos previamente para tener acceso.

04.

Ventajas del SASE

El objetivo del SASE es ofrecer múltiples soluciones de red y seguridad a través de una única plataforma y reducir los costos de TI a largo plazo. Ya que el SASE elimina el tráfico de red en backhaul, también se reduce el costo del ancho de banda. Además, se ofrecen funciones tecnológicas mejoradas, como el acceso remoto eficiente, la escalabilidad segura de la red global y una experiencia de usuario consistente e independiente de la ubicación. El SASE ayuda a detectar el tráfico de ciberamenazas potenciales en el propio límite de la red y protege el perímetro de la red de la organización en todo el mundo.

El SASE implementa una política de seguridad unificada a través de la cual el equipo de TI obtiene una completa visibilidad y control sobre todos los procesos de la red. Esto se traduce en una resolución eficiente y rápida de cualquier problema de TI que pueda surgir. Dado que el SASE está centrado en la nube, se puede implementar globalmente para llegar a cada endpoint del usuario y desarrollar una red conectada de extremo a extremo altamente segura.

Dado que el SASE no tiene un acceso central, sino que está distribuido globalmente, puede gestionar el tráfico de la red y las posibles interrupciones fácilmente con un impacto mínimo en las experiencias de los usuarios.

05.

Desafíos del SASE

Dado que la idea central del SASE requiere que todas las soluciones de red y seguridad se entreguen como una experiencia unificada, muchas organizaciones querrán que un solo proveedor entregue todas las funciones del SASE como un solo servicio. Sin embargo, el proveedor de servicios de SASE puede destacarse en algunos marcos individuales de red y seguridad pero no ofrecer los mejores servicios para otros. Optar por un único proveedor tiene una gran desventaja, ya que limita el acceso a los mejores proveedores de funciones individuales.

Además, entregar toda la arquitectura de red a un único proveedor es una decisión muy arriesgada. Como el SASE es un mercado emergente, el número de proveedores disponibles es mínimo. Si una arquitectura de SASE funciona con soluciones de un único proveedor, las empresas están constantemente expuestas al riesgo de que ocurra una fallo masivo. Dado que toda la arquitectura de red y las medidas de seguridad se suministran a través de un único proveedor, si hay algún problema técnico por parte del proveedor, todo el sistema puede fallar a la vez.

06.

Hoja de ruta para la implementación del SASE

La parte más importante de la implementación del SASE en las empresas es desarrollar el plan de migración de acuerdo con los requisitos de la organización. Las organizaciones no pueden adoptar el SASE de la noche a la mañana. Necesita ser escalado gradualmente y con el menor impacto posible en los procesos de negocio cotidianos.

La idea central del SASE es la convergencia de múltiples funciones de seguridad y de red. Por ello, se debe capacitar a las personas que forman parte de esos equipos de TI para que trabajen juntos como un solo equipo. Junto con la adopción gradual del SASE, los múltiples equipos de TI y de seguridad se deben integrar para adaptarse a los requisitos del SASE a largo plazo. El proceso de añadir nuevas funciones tecnológicas y descartar las obsoletas se debe hacer de forma sincronizada sin interrumpir el funcionamiento de la organización.

Implementar estos nuevos procesos implicará también una importante inversión financiera, que se debe evaluar previamente para asignar el presupuesto correspondiente. Se deben evaluar varios proveedores de SASE antes de elegir el que se adapte bien a los requisitos de la empresa. Dado que el SASE no se puede implementar en las organizaciones de la noche a la mañana, es importante establecer objetivos explícitos orientados al tiempo, que se deben evaluar y seguir continuamente a lo largo de la migración.

Como afirma Gartner, "El SASE permite a las empresas operar durante tiempos de incertidumbre y proporciona un acceso altamente seguro y de alto rendimiento a cualquier aplicación o recurso, independientemente de la ubicación del usuario". El cambio a un modelo de plataforma basado en el SASE llevará mucho tiempo. A lo largo del camino, habrá numerosas interrupciones y dificultades mientras se aleja del modelo tradicional de gestión de la seguridad y acceso a la red. Pero el SASE ya no es una opción; es una necesidad. A medida que las organizaciones se adentran en un mundo dinámicamente cambiante, el SASE se ha vuelto crucial para garantizar la eficacia de las operaciones de seguridad de la red y para mejorar la ciberseguridad.