Los administradores de TI deben monitorear constantemente el estado de salud de su entorno de Active Directory. Este paso proactivo es importante para garantizar que el rendimiento de AD está optimizado y que el equipo de TI no se vea inundado con llamadas a la mesa de ayuda.

Este artículo aborda cuatro formas en que los equipos de TI pueden acceder y verificar el estado de salud de su AD y tomar medidas correctivas, de ser necesario. Esta no es una lista exhaustiva.

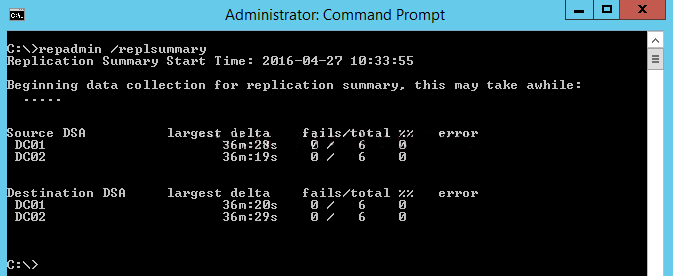

El comando Repadmin /replsummary resume el estado de replicación de todos los controladores de dominio en todos los dominios en el bosque. Usted también sabrá la última vez que un DC se replicó y por qué dejó de hacerlo.

He aquí un resultado de ejemplo:

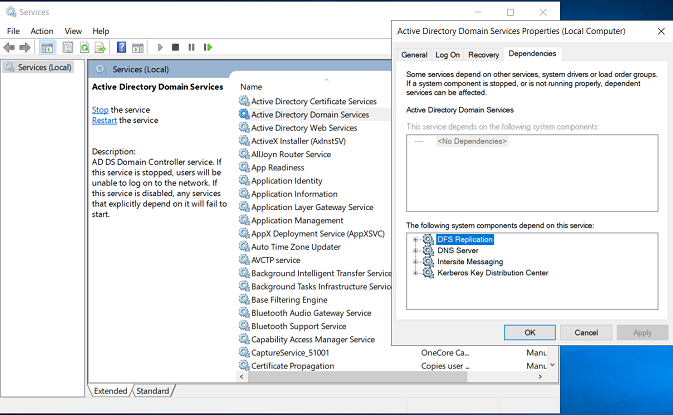

Hay cuatro componentes del sistema que son críticos para la ejecución eficiente de los servicios de dominio de Active Directory: 1) replicación de DFS, 2) servidor DNS, 3) mensajería entre sitios y 4) centro de distribución de claves Kerberos (véase la siguiente captura de pantalla).

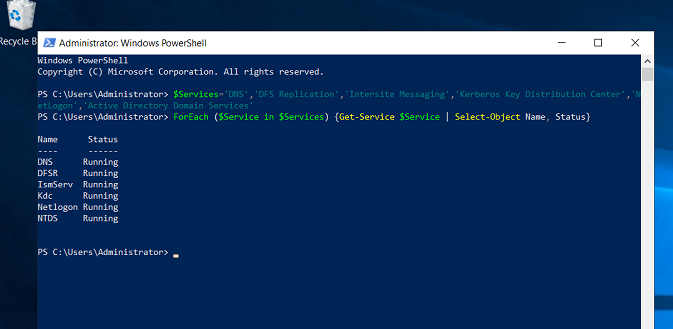

Asegúrese de que estos componentes se ejecutan adecuadamente al ejecutar el siguiente comando:

$Services='DNS','DFS Replication','Intersite Messaging','Kerberos Key Distribution Center','NetLogon',’Active Directory Domain Services’

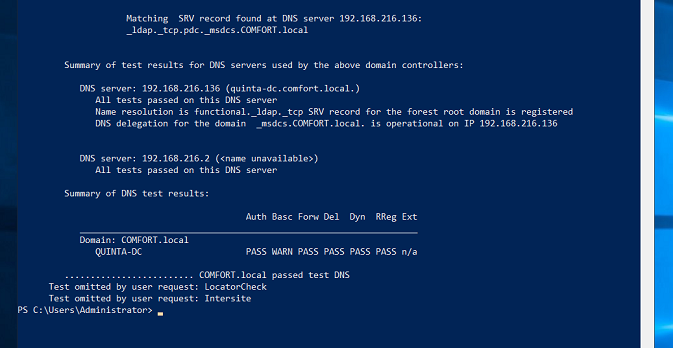

Utilice la herramienta para el diagnóstico de controladores de dominio (DCDiag) para verificar varios aspectos de un controlador de dominio.

Los administradores de TI pueden usar la herramienta DCDiag para evaluar varios aspectos de un controlador de dominio, incluyendo el DNS. Una de las razones más frecuentes para el mal rendimiento de AD es el DNS. Las deficiencias en el DNS pueden a su vez conllevar fallas de replicación. Ejecutar DCDiag para DNS permitirá a los administradores de TI verificar el estado de salud de los reenviadores del DNS, la delegación del DNS y la toma de registros del DNS.

He aquí el comando para ejecutar esto:DCDiag /Test:DNS /e /v

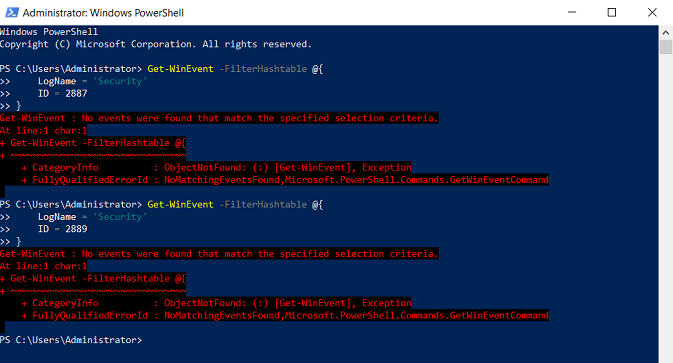

El primer paso para mitigar la vulnerabilidad de conexiones de LDAP inseguras es identificar si usted está afectado, lo que puede hacer al mirar la ID de evento 2887. El Evento 2887 se registra por defecto en el DC una vez cada 24 horas y muestra el número de conexiones no firmadas y en texto no codificado al DC. Cualquier número mayor a cero indica que su DC permite conexiones de LDAP inseguras.

Luego, necesita detectar todos los dispositivos y aplicaciones que utilizan conexiones inseguras mediante el ID de evento 2889. El Evento 2889 se registra en el DC cada vez que el equipo de un cliente intenta una conexión no firmada de LDAP. Muestra la dirección IP y el nombre de la cuenta del equipo que intenta autenticar una conexión no firmada de LDAP.

El cmdlet de PowerShell para obtener esto es el siguiente:

Get-WinEvent -FilterHashtable @{

LogName = 'Security'

ID = 2889

}

En este resultado de ejemplo, no vemos ninguna conexión insegura.