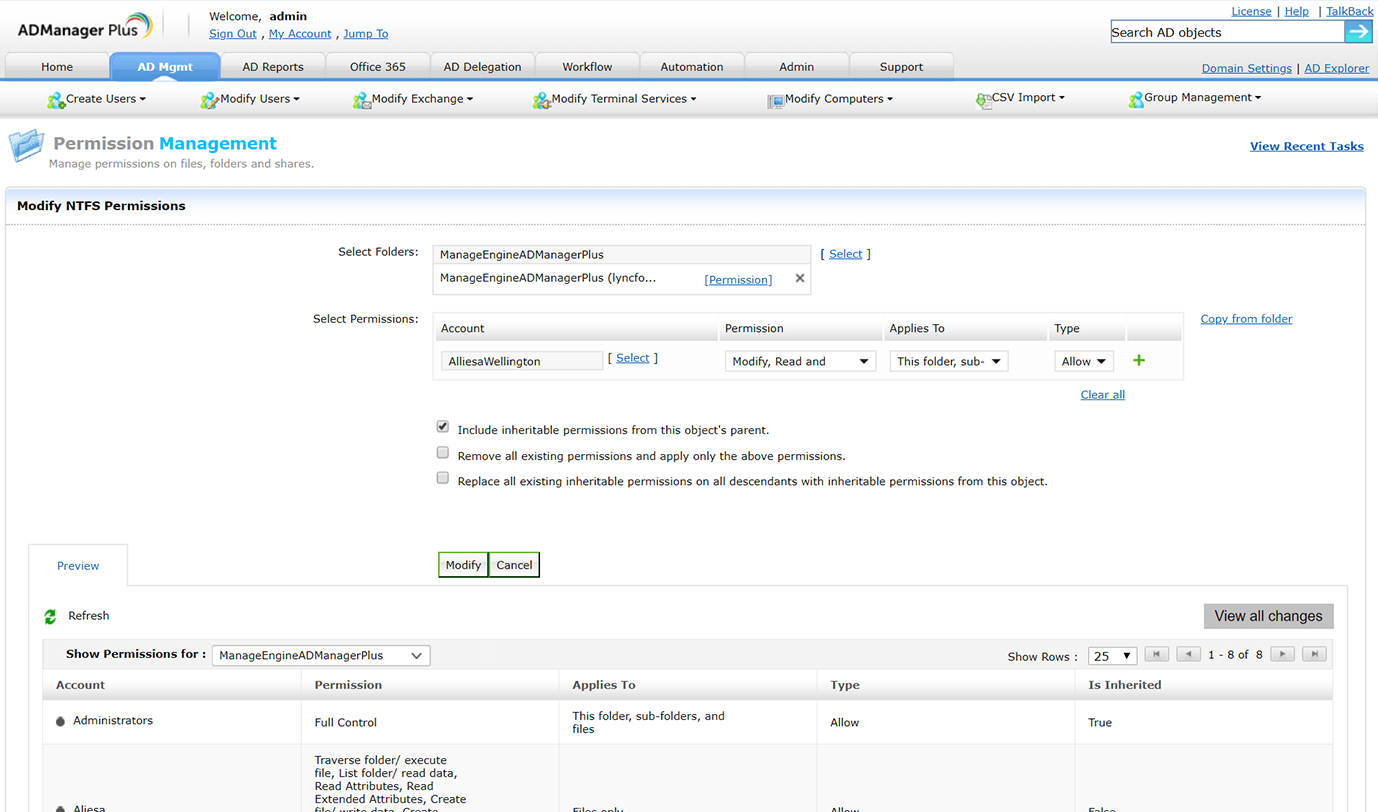

Asigne permisos NTFS con precisión

El manejo descuidado de los permisos NTFS puede hacer que su organización quede expuesta. Aun así, muchos técnicos toman la ruta fácil de otorgar el control total a la mayoría de los usuarios, ya que la configuración granular de permisos usando las herramientas nativas es engorrosa. Una mejor práctica es revisar un resumen de quién tiene qué tipo de acceso a qué carpetas, antes de decidir asignar nuevos permisos a los usuarios.

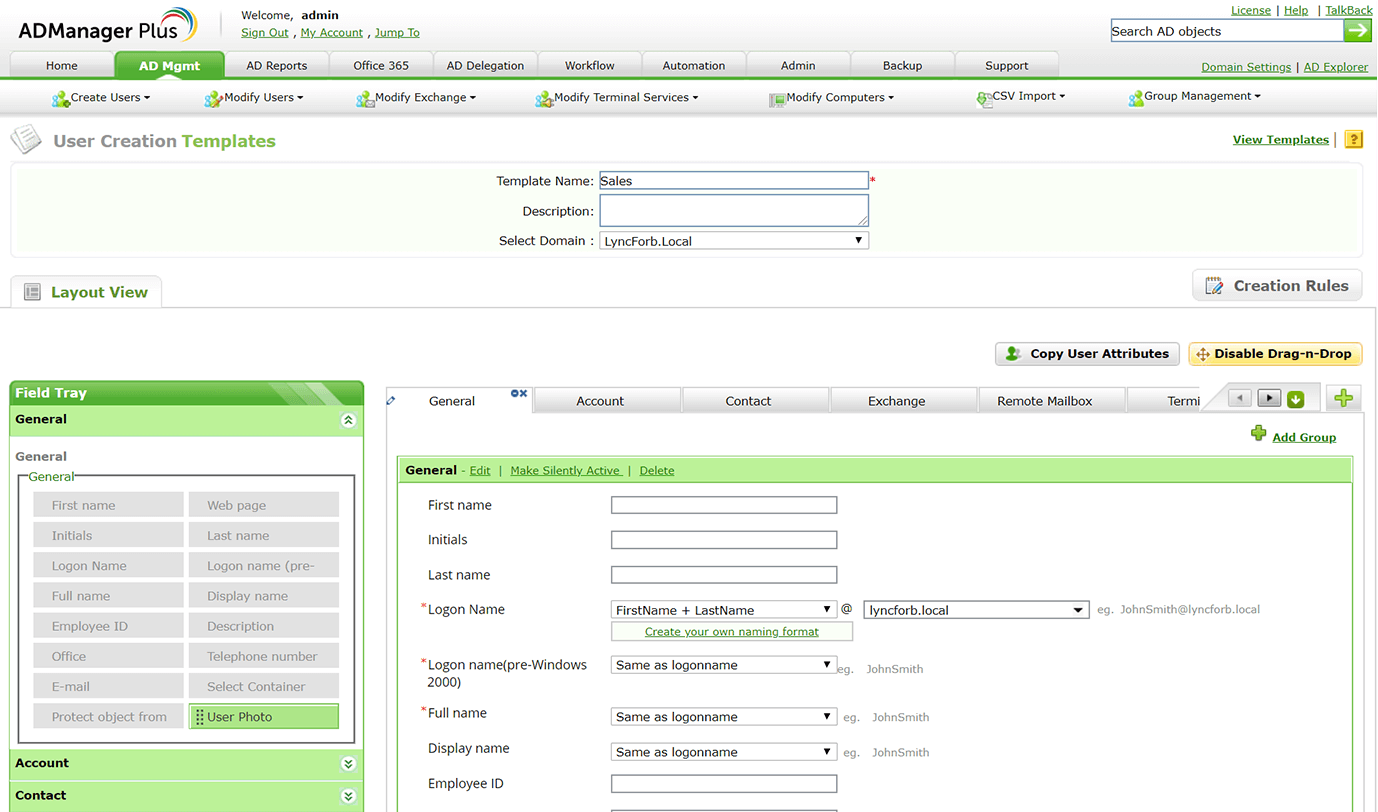

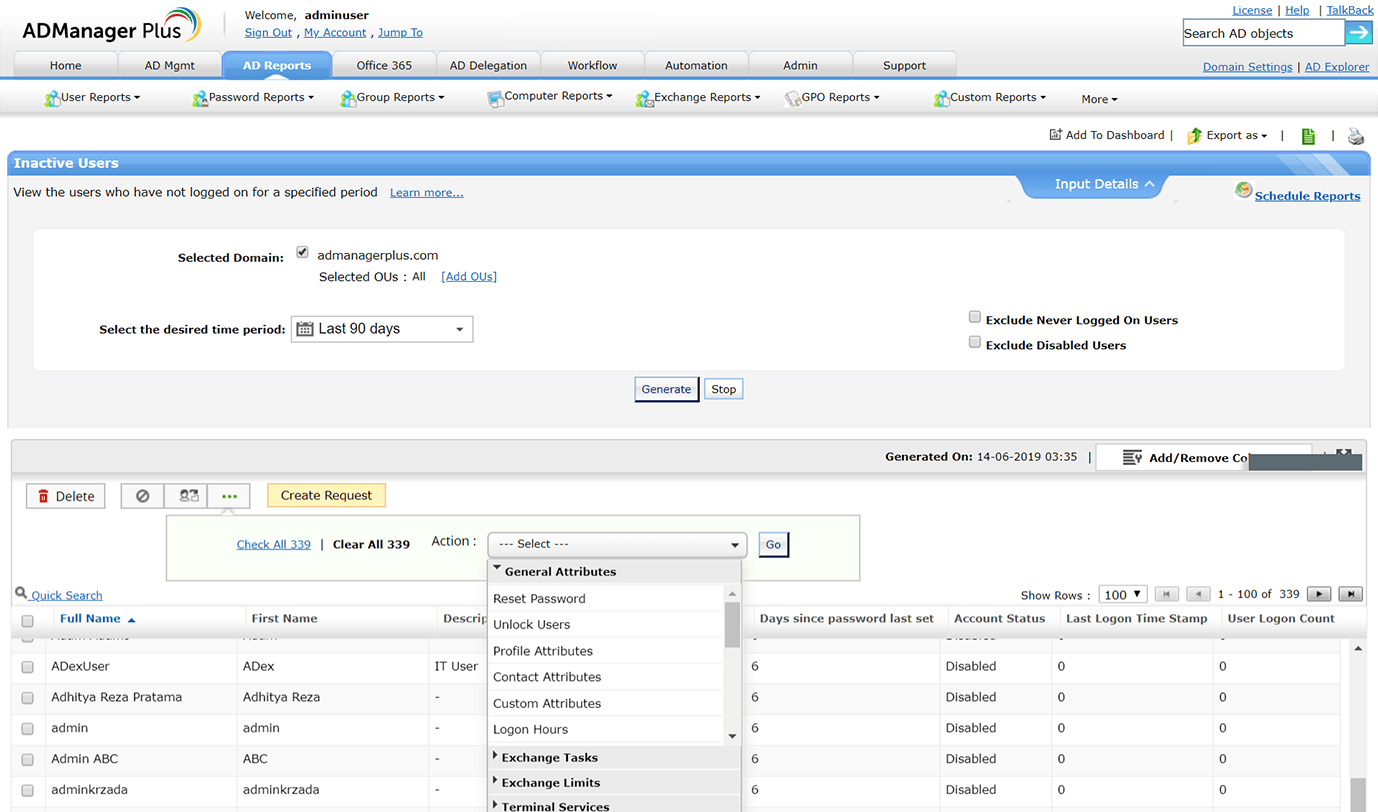

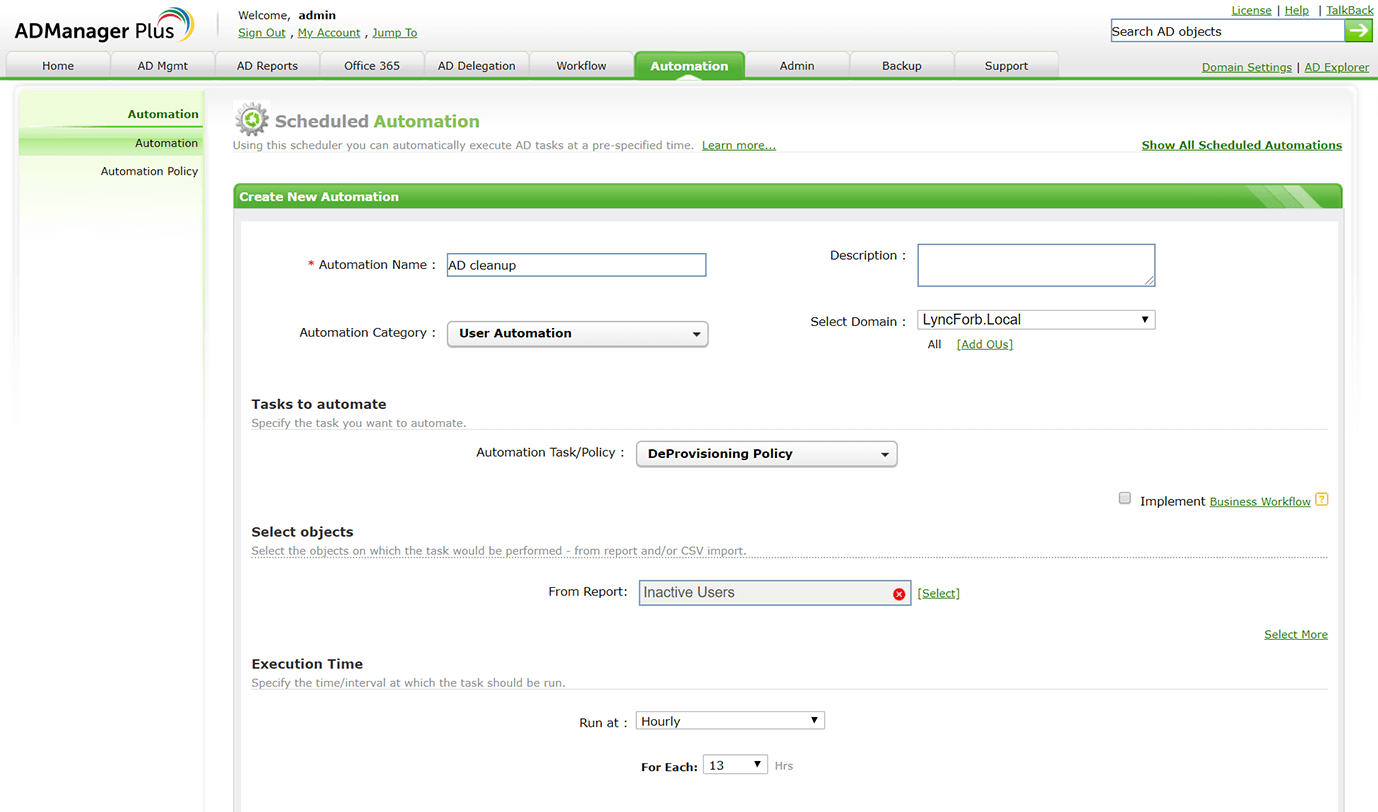

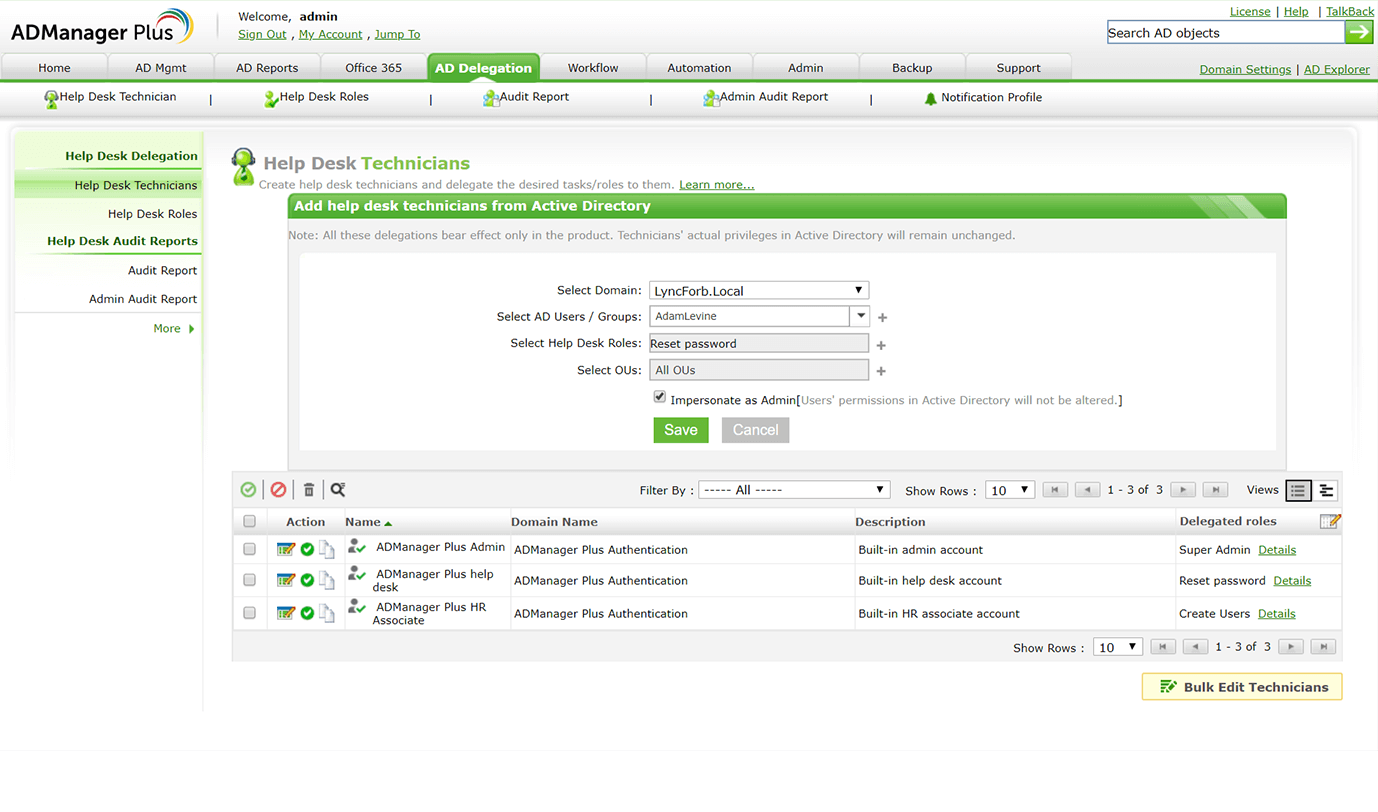

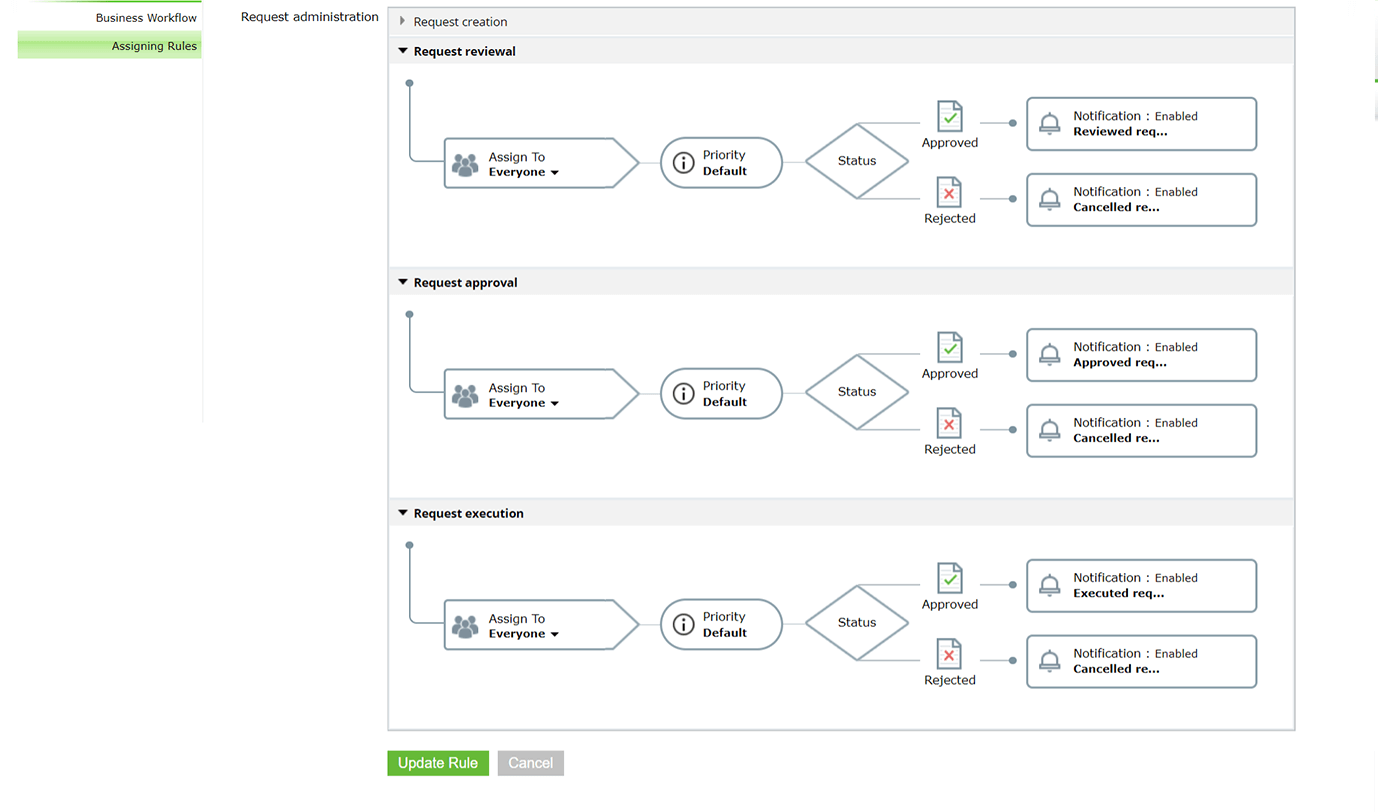

Agilice la gestión de privilegios

El arrastre de privilegios ocurre porque los técnicos olvidan revocar los permisos asignados a tiempo. Esto se puede evitar fácilmente mediante la automatización del proceso de eliminación de usuarios de grupos privilegiados cuando ya no necesitan acceso. Además, para facilitar la administración de los permisos, puede crear un grupo que contenga todos los usuarios que desea proporcionar con control total.