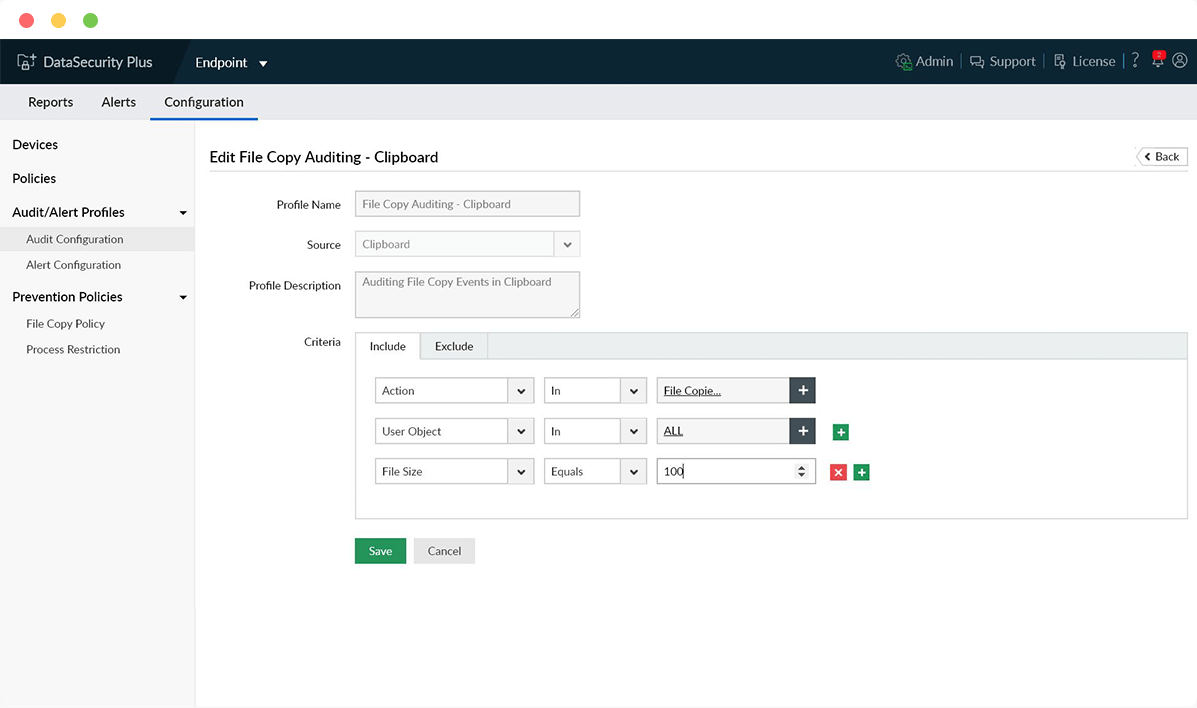

Audite los medios de almacenamiento extraíble

Supervise y analice el uso de discos USB en su organización junto con detalles sobre quién accedió a cada dispositivo para qué, cuándo y desde dónde.

Detecte anomalías de uso del USB

Active notificaciones instantáneas por correo electrónico y bloquee los puertos USB en respuesta a eventos de alto riesgo, como un repentino aumento de las transferencias de archivos a dispositivos de almacenamiento externo.

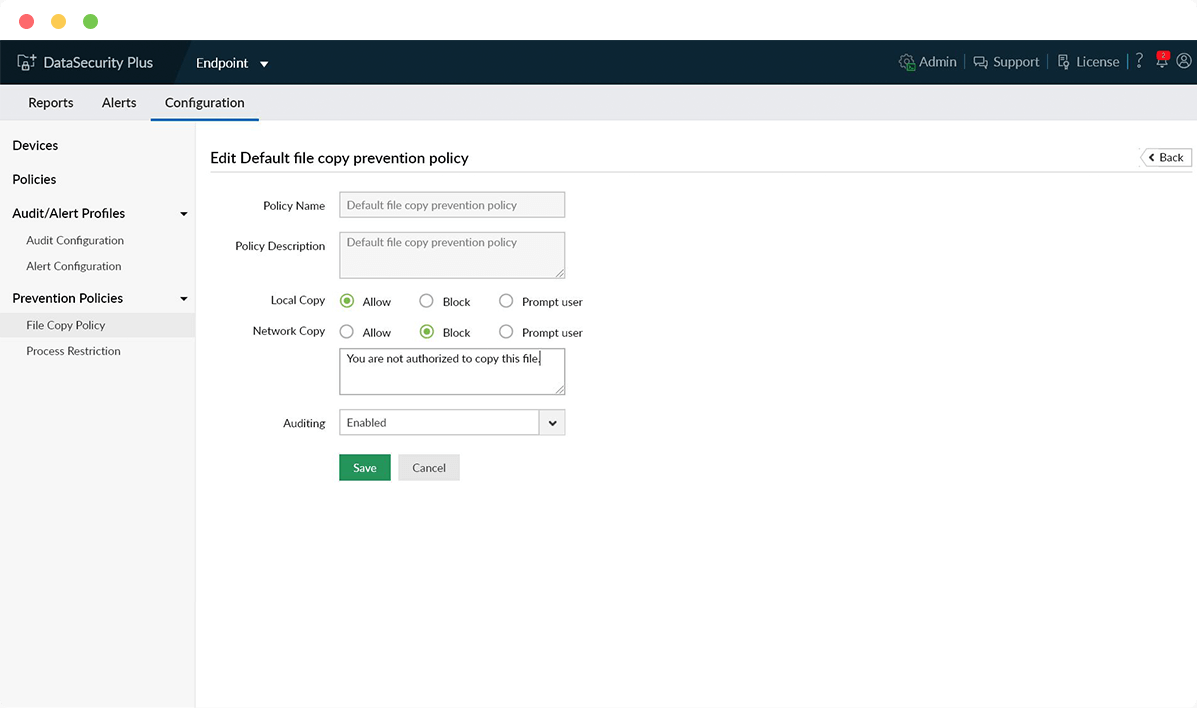

Detenga el robo de datos a través de USB

Restrinja a los usuarios el traslado de datos críticos para el negocio a dispositivos USB bloqueando las acciones de copia de archivos para limitar la posibilidad de una filtración de datos.

Eduque a los usuarios finales

Advierta a los usuarios de los peligros de las acciones innecesarias de copia de archivos en discos USB mediante avisos automáticos del sistema.

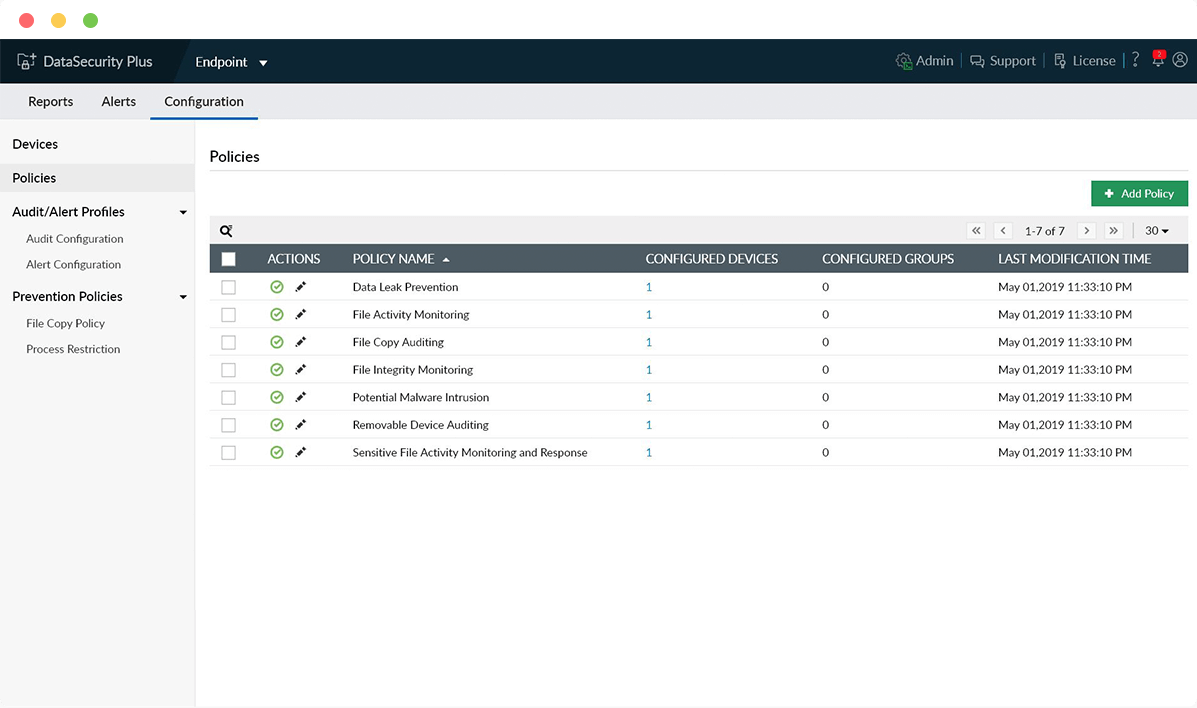

Evite la exposición malintencionada o accidental de datos confidenciales con un software de prevención de filtración de datos