Detecte intentos de robo de datos

Identifique y bloquee las acciones de intrusos malintencionados que intentan robar archivos que contienen datos críticos para el negocio a través de memorias USB o archivos adjuntos de correo electrónico (Outlook).

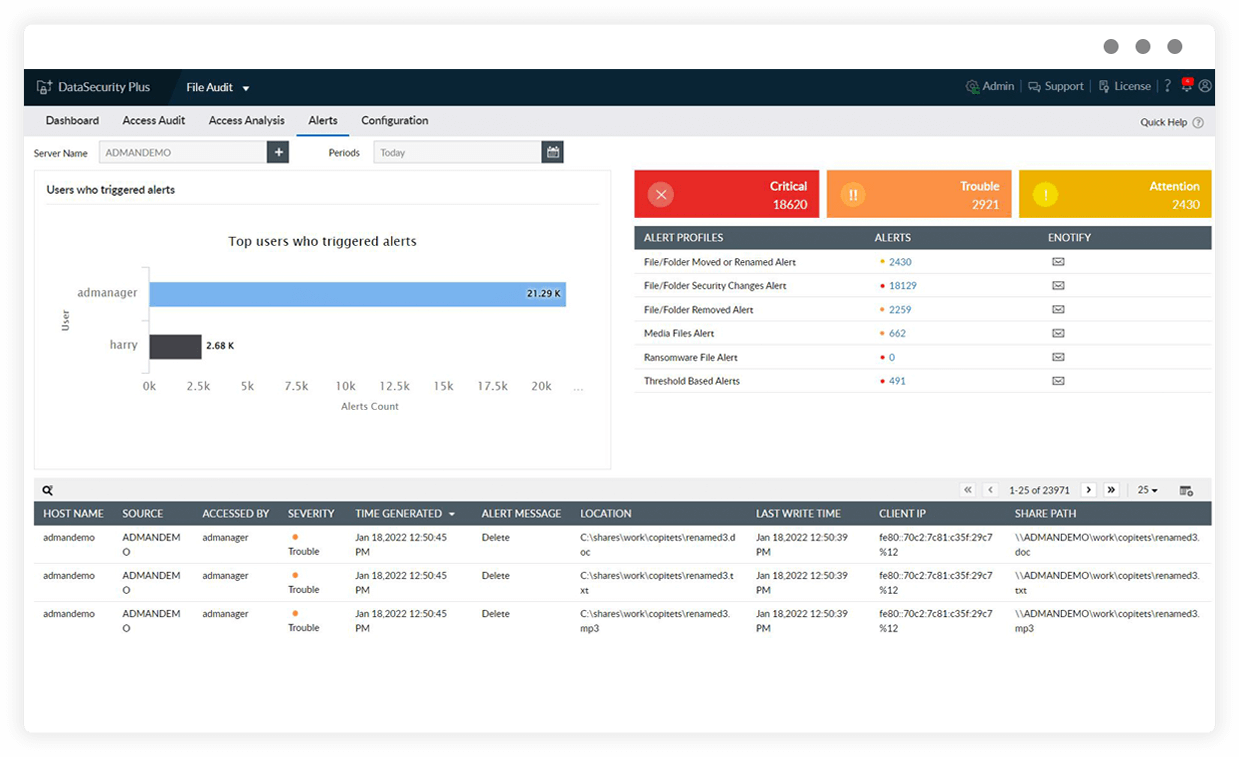

Detecte indicadores de compromiso

Detecte comportamientos de alto riesgo, como la ejecución de ejecutables sospechosos, el intento de acceder a aplicaciones web restringidas y el uso de dispositivos personales no autorizados, y active alertas instantáneas por correo electrónico.

Detección y respuesta instantáneas a las amenazas

Utilice nuestro mecanismo automatizado de respuesta ante amenazas para apagar los sistemas infectados, desconectar las sesiones de los usuarios afectados, poner en cuarentena archivos y carpetas, desactivar cuentas de usuario sospechosas, etc.

Localice vulnerabilidades de seguridad

Descubra brechas en su marco de ciberseguridad, como archivos que pertenecen a usuarios obsoletos, deshabilitados y caducados; archivos con acceso abierto; o aquellos con problemas de higiene de permisos.

Facilite la detección rápida de amenazas y la respuesta mediante nuestro software de prevención de filtración de datos.