Software de protección de datos cohesivo

Obtenga una vista panorámica de los datos confidenciales en el almacenamiento de archivos empresarial, identifique anomalías de acceso a archivos y automatice las respuestas a incidentes de seguridad.

Proteja los datos críticos

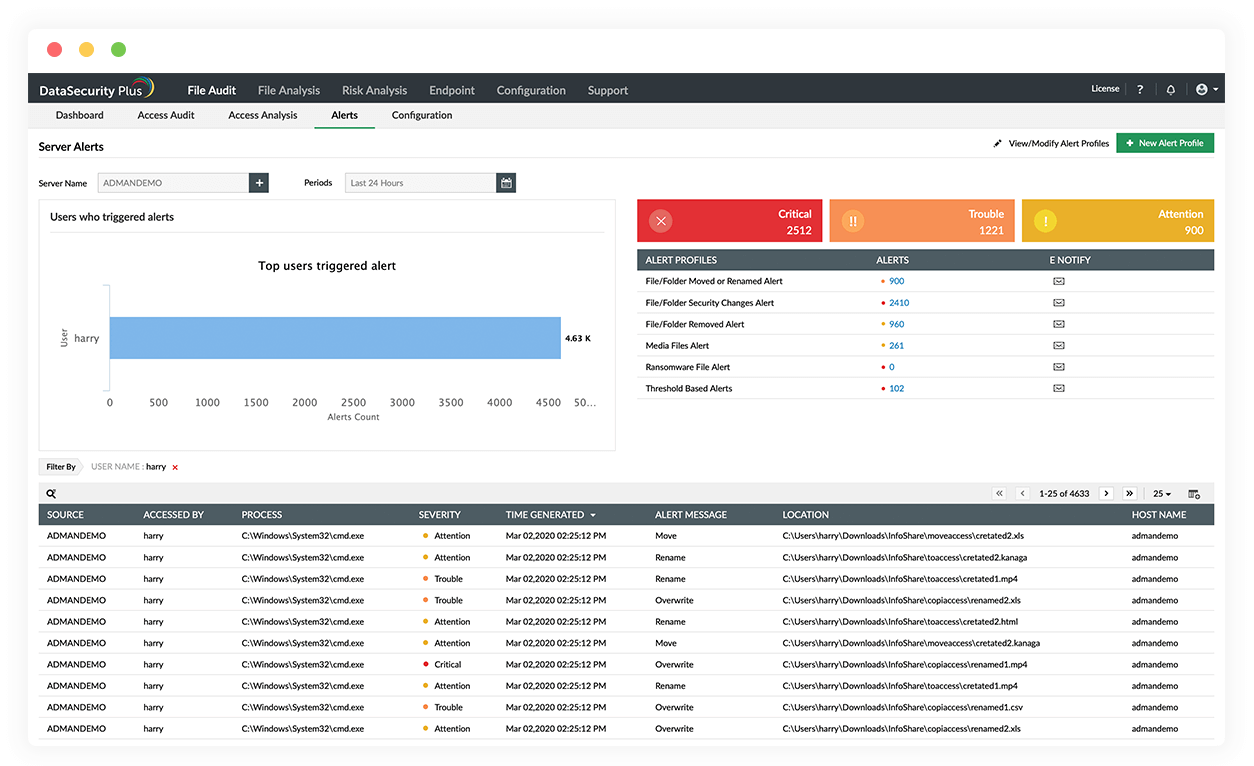

Clasifique los datos que requieren la seguridad más estricta, como PII y ePHI, y configure la herramienta de protección de datos para notificar a los administradores sobre cualquier uso no autorizado de estos datos.

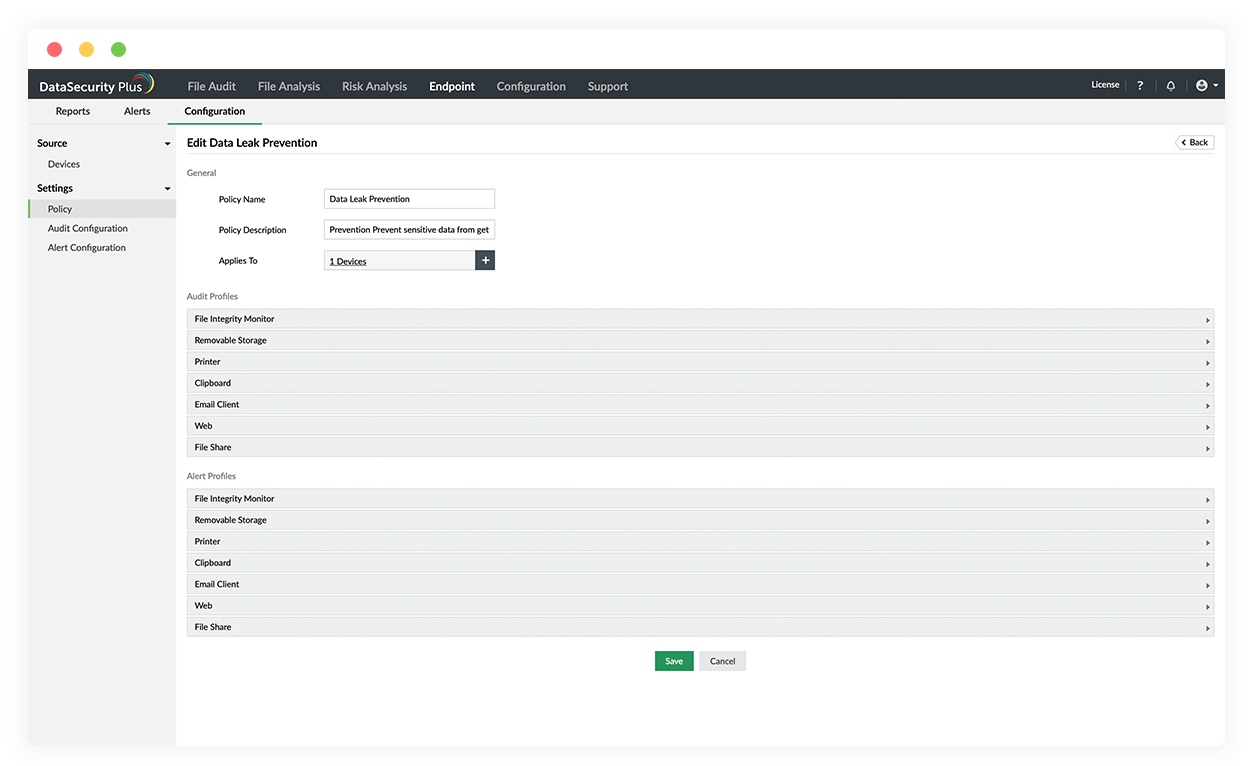

Seguridad basada en políticas

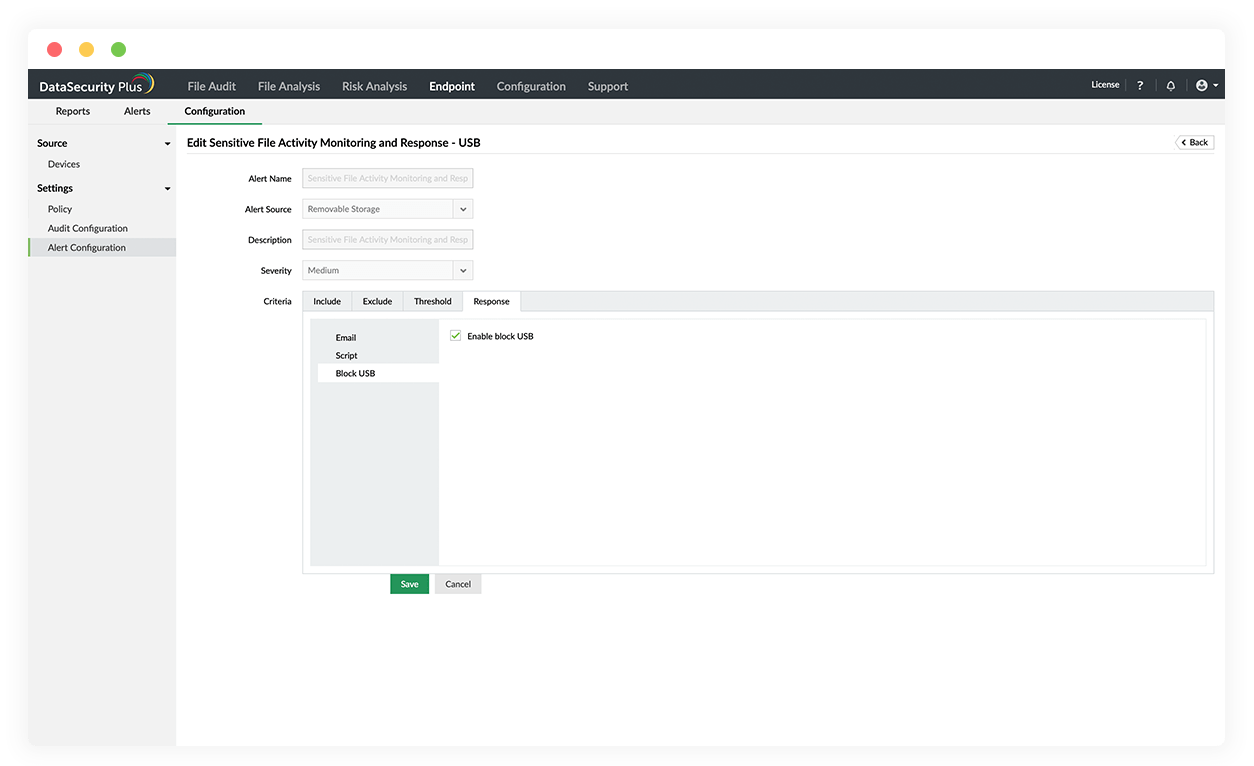

Implemente políticas de protección de datos para proteger los datos confidenciales contra fugas accidentales o maliciosas a través de dispositivos de almacenamiento extraíbles y archivos adjuntos de correo electrónico.

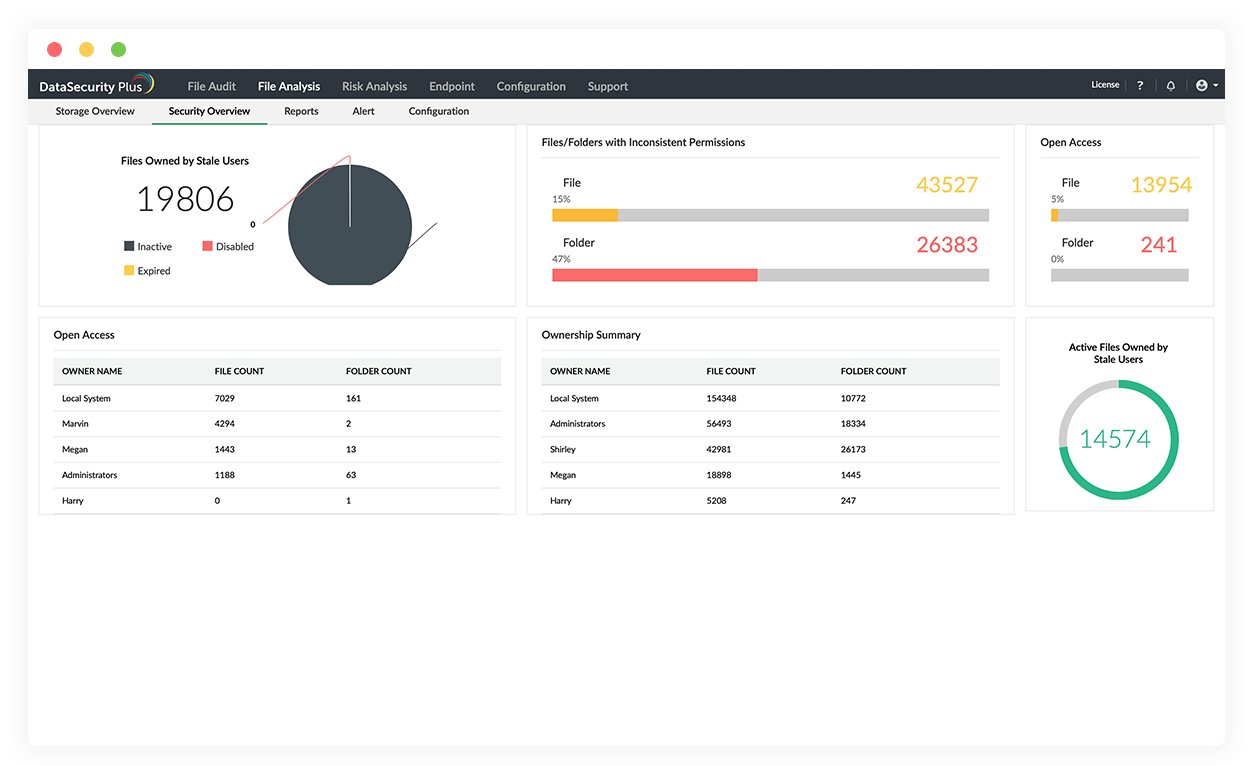

Verifique la higiene de permisos

Analice los derechos de acceso de los usuarios a los datos empresariales, enumere los permisos efectivos e identifique vulnerabilidades de seguridad como los archivos propiedad de usuarios inactivos.

Detecte y responda a la exfiltración de datos a través de endpoints con el software de prevención de filtración de datos