Localice datos críticos para el negocio

Analice a través de repositorios de datos como servidores de archivos Windows y servidores de bases de datos MS SQL para encontrar PII mediante la coincidencia de frases clave o patrones de expresiones regulares.

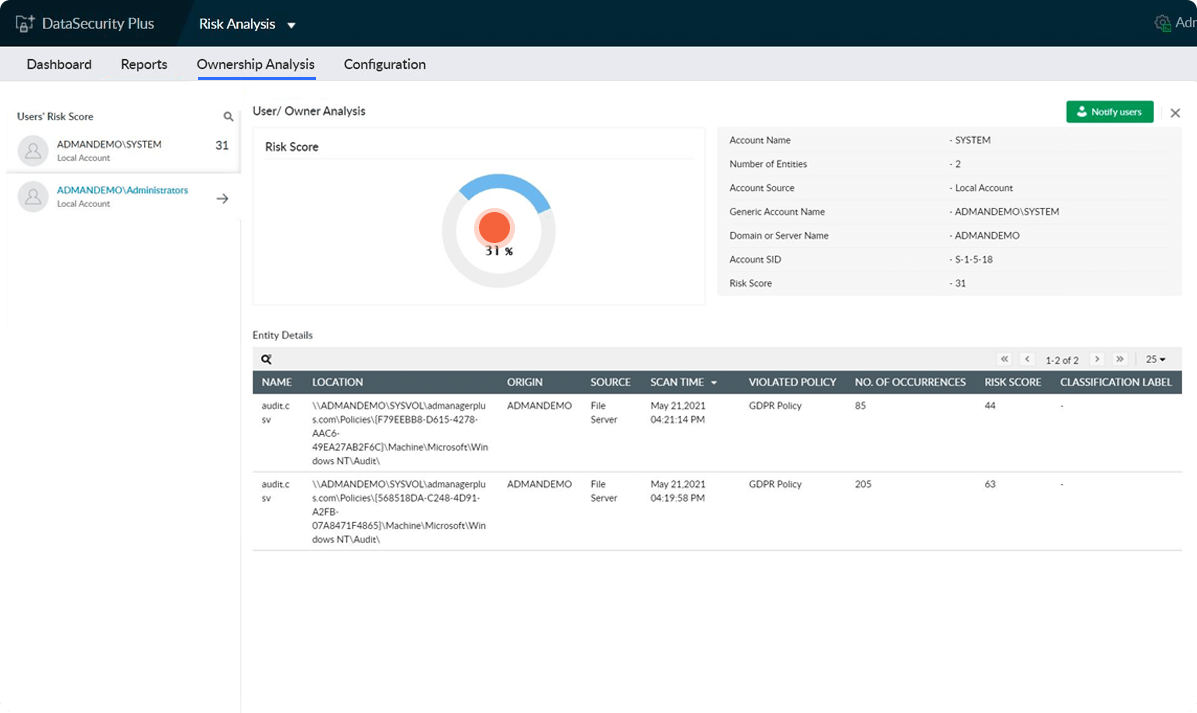

Analice los datos personales descubiertos

Examine varios detalles contextuales de los archivos que contienen datos confidenciales, como quién es su propietario, quién tiene acceso a ellos, qué tipo de datos contienen, su última hora de modificación, etc.

Inicie la evaluación del riesgo de los datos

Calcule los niveles de riesgo asociados a los archivos analizando su contenido y detalles contextuales. Utilice notificaciones por correo electrónico para alertar a los propietarios de los datos sobre la presencia de datos vulnerables y sensibles.

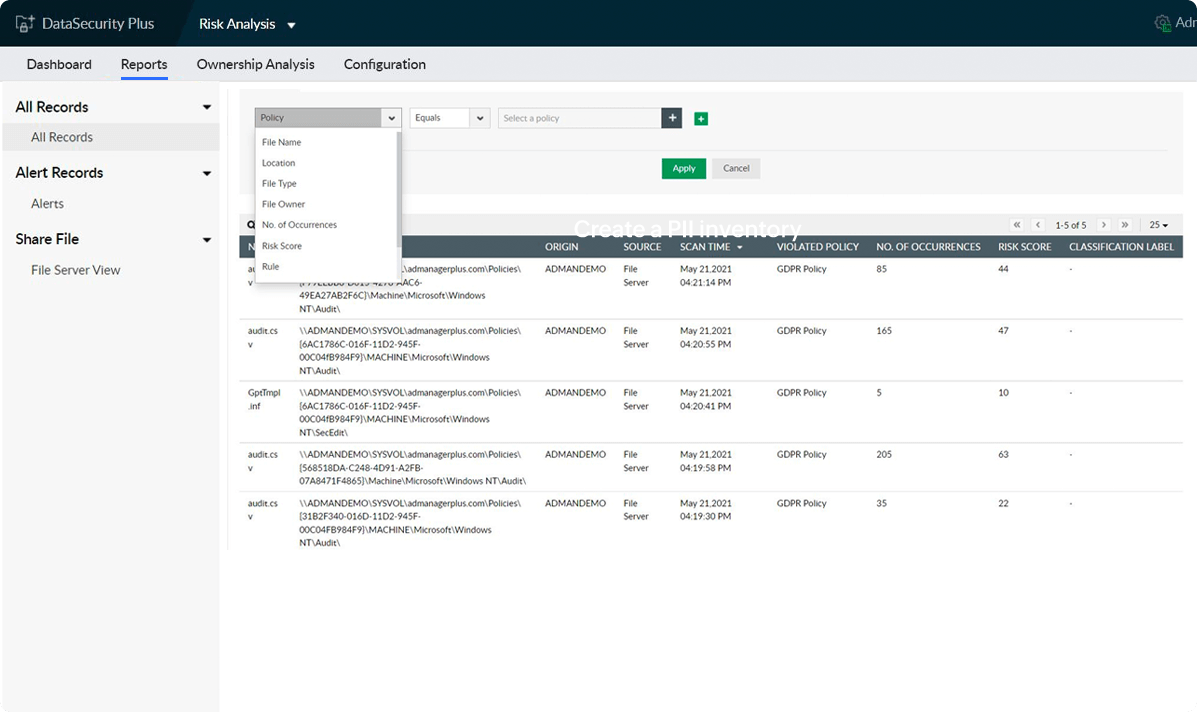

Cumpla con GDPR, CCPA, etc.

Utilice nuestras políticas y reglas de descubrimiento de datos integradas para localizar datos confidenciales específicos de cumplimiento. Además, encuentre datos confidenciales específicos de la organización mediante la creación de reglas de descubrimiento de datos personalizadas.

Tome el control de los datos confidenciales que alberga su organización con nuestro software de detección de datos.