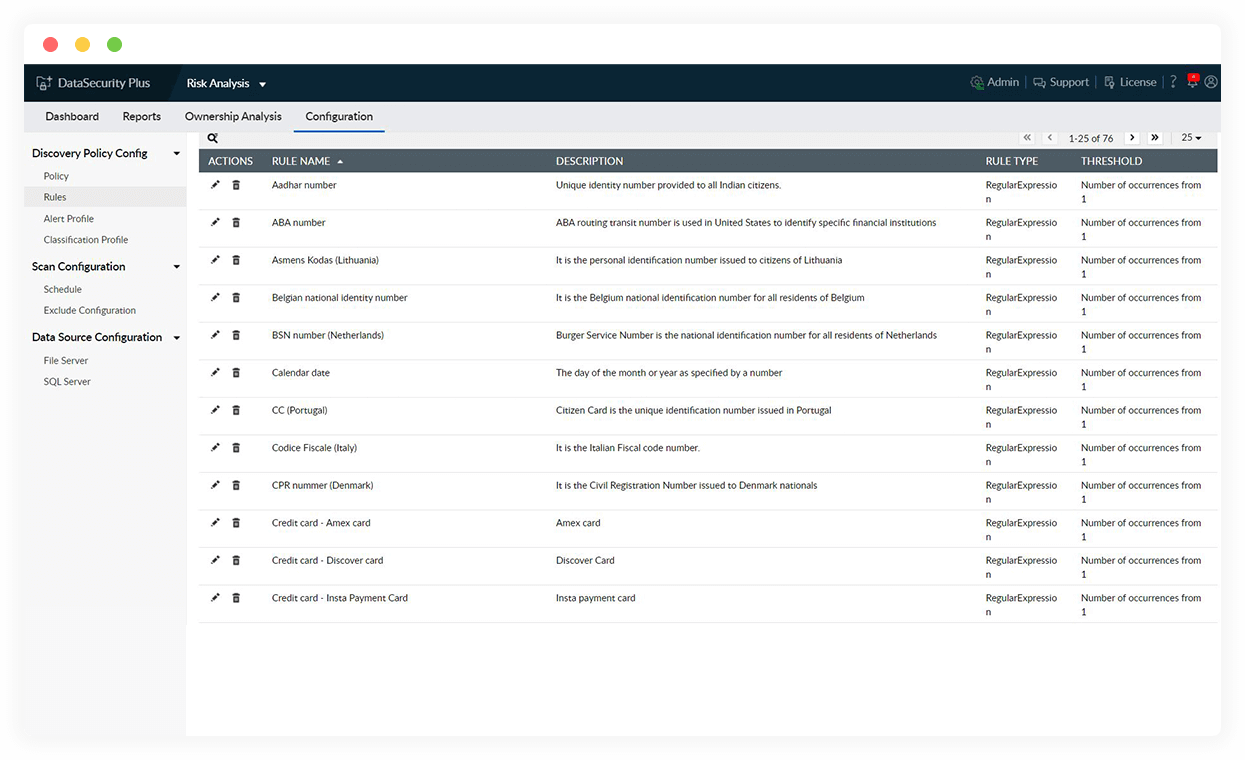

Encuentre información personal

Localice y analice archivos que contengan información personal sensible utilizando expresiones regulares y conjuntos de palabras clave específicas.

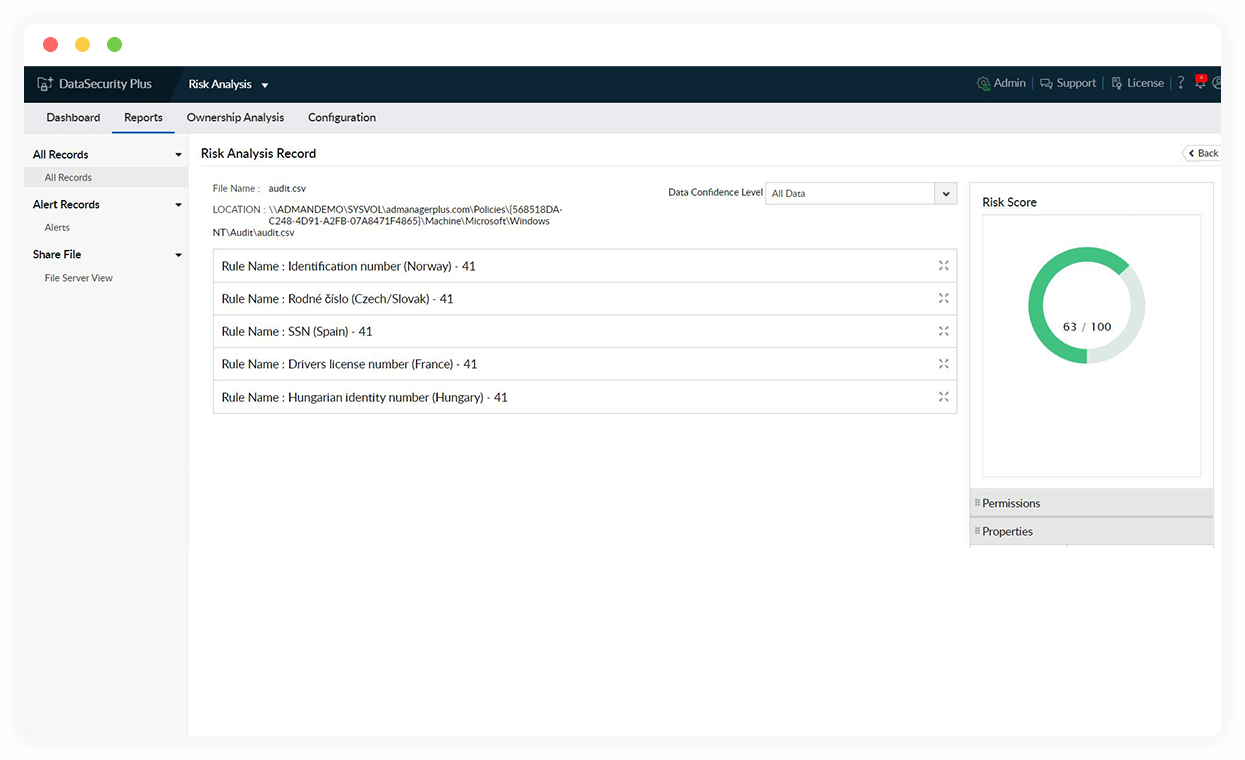

Identifique información vulnerable

Examine periódicamente los niveles de permisos de los archivos con información valiosa para garantizar que no estén sobreexpuestos.

Detecte a los usuarios más activos

Discierne a los empleados que poseen un gran número de archivos con violaciones de políticas. Genere detalles exhaustivos sobre las diversas políticas violadas, cuándo y dónde.

Active notificaciones instantáneas

Notifique a los administradores y otras partes interesadas sobre la localización de información acerca de un titular de datos concreto en sus repositorios de almacenamiento.

Asegúrese de que los datos confidenciales no se encuentren fuera de las ubicaciones designadas con nuestro software de evaluación de riesgos de datos.