¿Qué son los datos en reposo?

Los datos en reposo son uno de los tres estados de los datos digitales y se refieren a cualquier información digital estacionaria y contenida en dispositivos de almacenamiento permanente, como discos duros y cintas, o depósitos de información como respaldos externos, bases de datos, archivos, etc. Los otros estados de los datos digitales son datos en movimiento y datos en uso. Una vez que los datos son transportados y llegan a su destino final, se denominan datos en reposo durante todo el periodo que permanecen inactivos. Si los datos necesitan ser utilizados para cualquier fin, y están siendo procesados, entonces se clasifican como datos en uso.

Amenazas a los datos en reposo

A través de diversas tácticas de exploit, los atacantes pueden abrirse camino hasta los datos clasificados. La integridad de los datos en reposo se verá amenazada si los sistemas que tienen acceso directo a los datos en reposo son vulnerables, las redes en las que se almacenan los datos se contaminan o si se toma el control sobre los distintos dispositivos que contienen los datos.

Importancia de la seguridad de los datos en reposo en las organizaciones

Las organizaciones suelen contar con barricadas perimetrales convencionales que protegen sus datos en reposo, como firewalls, protección por contraseña, software antivirus y cifrado de discos. Aunque estas medidas de seguridad de los datos pueden evitar intrusiones más llamativas, los atacantes malintencionados suelen infiltrarse en las redes mediante técnicas de exploit más discretas, como el engaño a los empleados a través de estafas de phishing, o el espionaje corporativo infiltrándose en dispositivos periféricos.

Cómo mejorar la seguridad de los datos en reposo para prevenir ataques de manera efectiva

Dado que los subterfugios evolucionan constantemente, es crucial optimizar la protección de la red más allá del marco de seguridad tradicional. La industria recomienda adoptar el enfoque del modelo de confianza cero para la seguridad de los datos en reposo, que implica que todos los dispositivos y usuarios que intenten acceder a los datos en reposo sean bloqueados hasta que proporcionen credenciales que permitan verificar su autoridad y, por tanto, clasificarlos como de confianza.

Estrategias para proteger sus datos en reposo

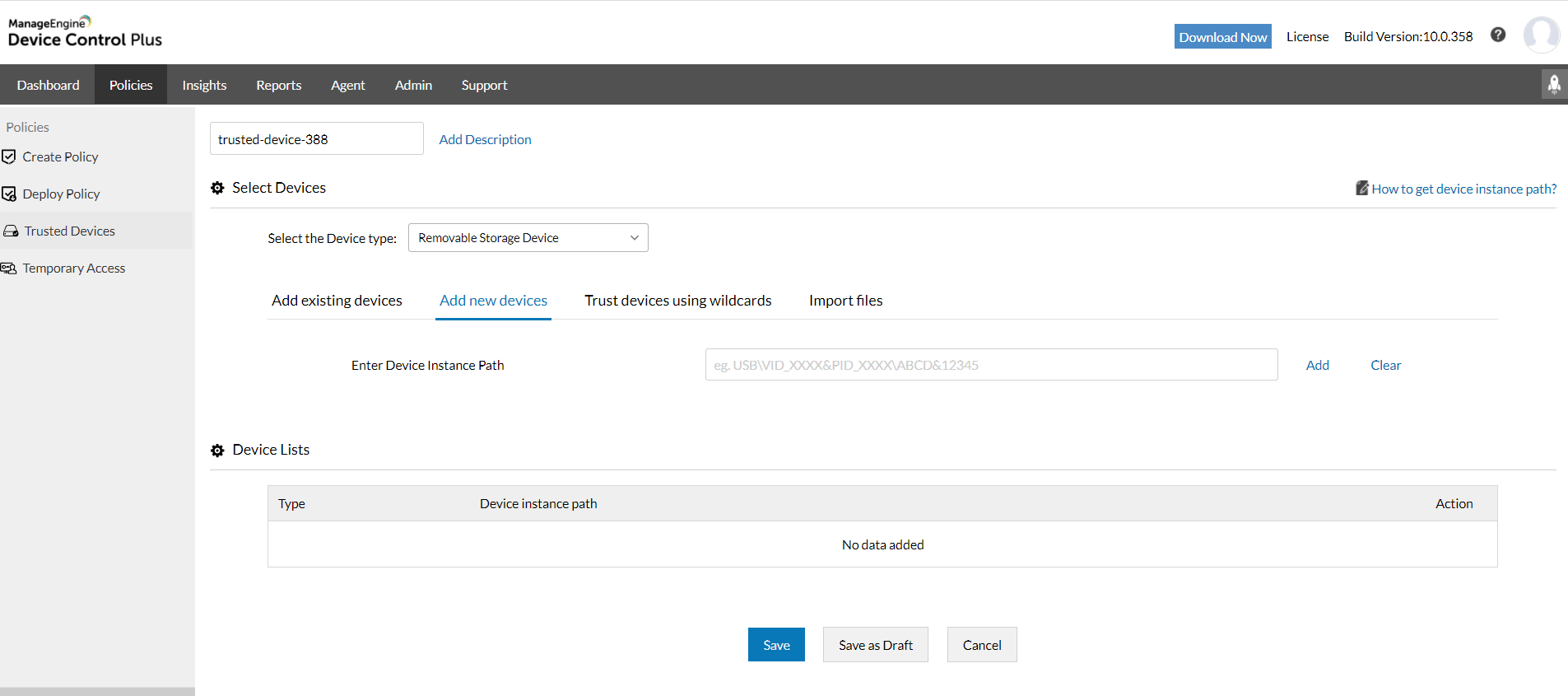

Construir listas de dispositivos de confianza

Compile fácilmente listas de dispositivos de confianza y de los usuarios correspondientes para garantizar que sólo los miembros de la organización verificados y con credenciales, que hayan aclarado su propósito de uso al administrador de TI, tengan acceso a datos específicos.

Duplique su control sobre los puertos de los computadores creando grupos de computadores con base en sus funciones e identificando qué dispositivos periféricos se utilizan de forma complementaria para cada uno de esos grupos.

Permita que sólo los dispositivos cifrados accedan a los datos en reposo. Esta norma de seguridad adicional garantiza que los datos permanecerán protegidos contra personas no autorizadas si se transportan y procesan.

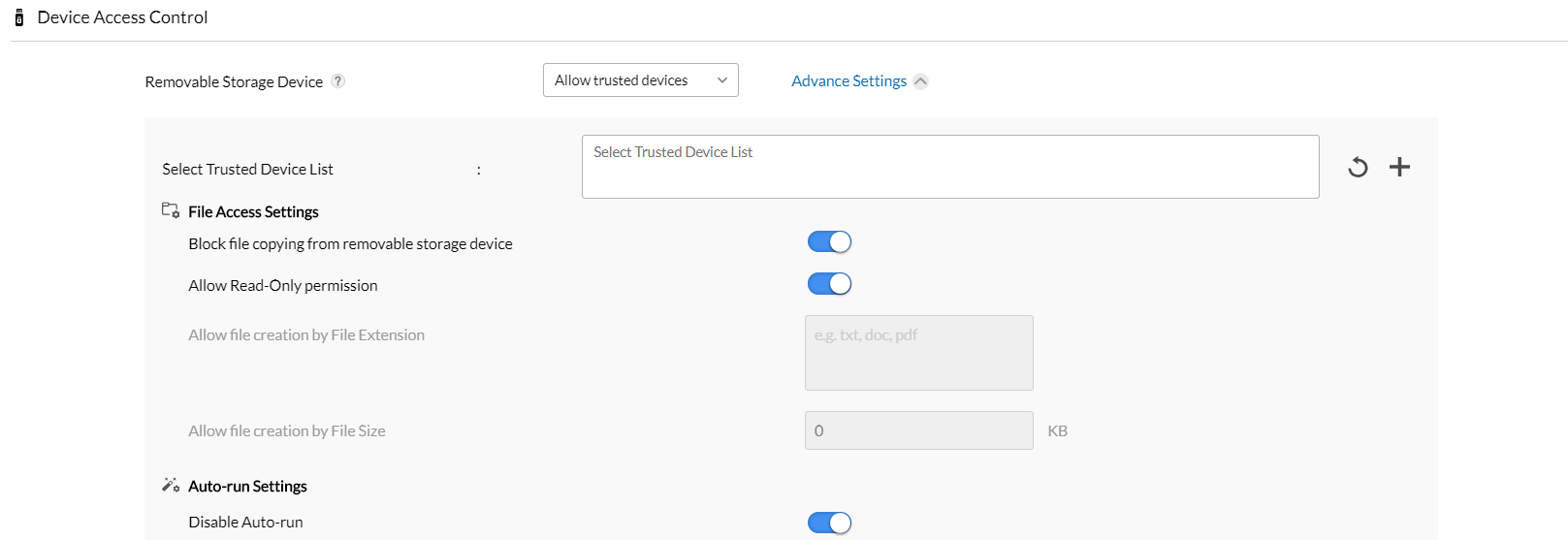

Asigne políticas granulares de acceso a archivos para los datos en reposo

Aplique distintos niveles de permisos, como sólo lectura, permita la creación de archivos dentro de los equipos, habilite el transporte de archivos a través de dispositivos o bloquee completamente el dispositivo para que no realice ninguna acción relacionada con los archivos. Dado que transportar la mayoría de los datos en reposo puede aumentar el riesgo de revelar involuntariamente los datos, se recomienda implementar el acceso a archivos de sólo lectura para la mayoría de los empleados que necesiten acceder a determinados datos en reposo.

También debe tener en cuenta el rol del usuario y sus tareas a la hora de implementar el control de acceso basado en roles. A los empleados de alto nivel se les pueden otorgar mejores privilegios, pero si son usuarios de terceros, se les puede restringir el acceso temporal.

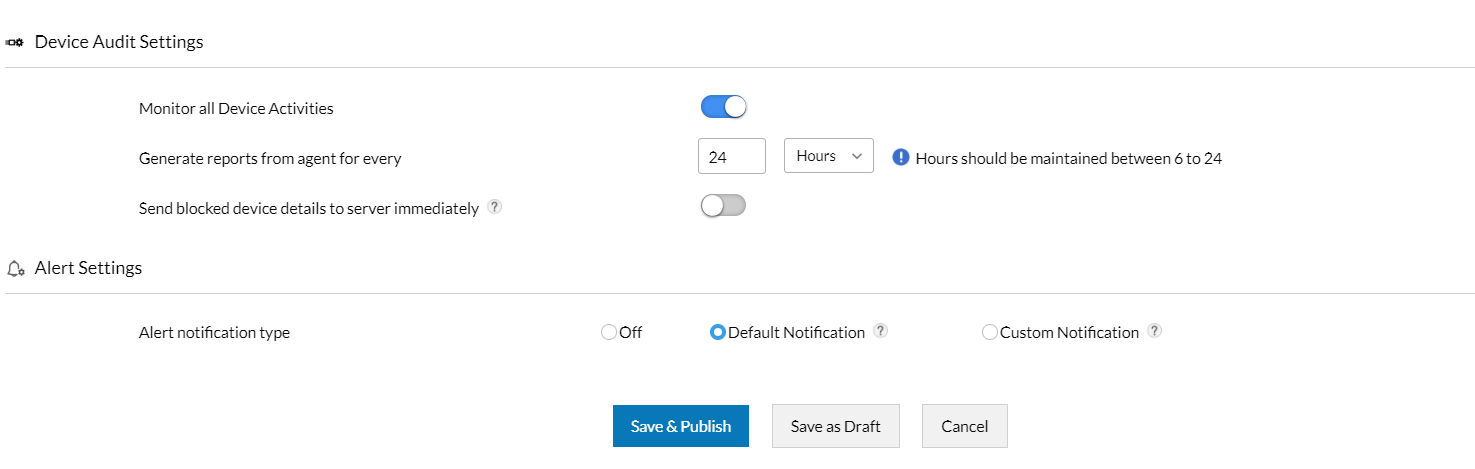

Revisar los informes y auditorías de forma consistente

Para monitorear continuamente el volumen de información contenida en la red, es importante identificar el tipo de información teniendo en cuenta qué departamentos y empleados suelen solicitar acceso, dónde se almacena la información, cómo se clasifica en términos de sensibilidad y confidencialidad, así como qué normativas de cumplimiento y privacidad satisface. Usar un software con funciones de informes meticulosas puede permitir al administrador de TI conocer todas las características de los datos en reposo, lo que puede ayudar a elaborar políticas que se adapten a las normas de la organización y a los requisitos de los usuarios. Asegúrese de que puede configurar los ajustes para recibir informes consistentemente, así como realizar auditorías en caso de un intento de visualizar los datos en reposo.

Ventajas de la protección de datos en reposo

- Evite los ataques internos que puedan conducir potencialmente a la revelación de datos.

- Evite los intentos de exfiltración de datos discretos a través de dispositivos.

- Asegúrese de que sólo los usuarios de confianza puedan acceder a los datos en reposo.

- Satisfaga los requisitos de los usuarios y los de la organización asignando permisos específicos de acceso a los archivos.

- Logre el cumplimiento incorporando medidas de seguridad adicionales para la información altamente sensible.

- Obtenga una mejor visibilidad de los datos de red en reposo mediante una auditoría exhaustiva.

¿Cómo puede proteger los datos en reposo con Device Control Plus?

Device Control Plus es un software versátil de seguridad de dispositivos y archivos para implementar fácilmente un modelo centrado en la confianza cero en toda su red, al tiempo que mejora la seguridad de los datos en reposo. Sus sólidas funciones, como la compilación de una lista de dispositivos de confianza, las configuraciones flexibles de control de acceso a archivos y las funciones de auditoría inteligente, se pueden utilizar para mitigar de forma efectiva las amenazas tanto manifiestas como clandestinas a la organización.

Programe una demostración en vivo o descargue una prueba gratis por 30 días de Device Control Plus para empezar a proteger sus datos.