¿Qué es el ataque BadUSB y cómo prevenirlo?

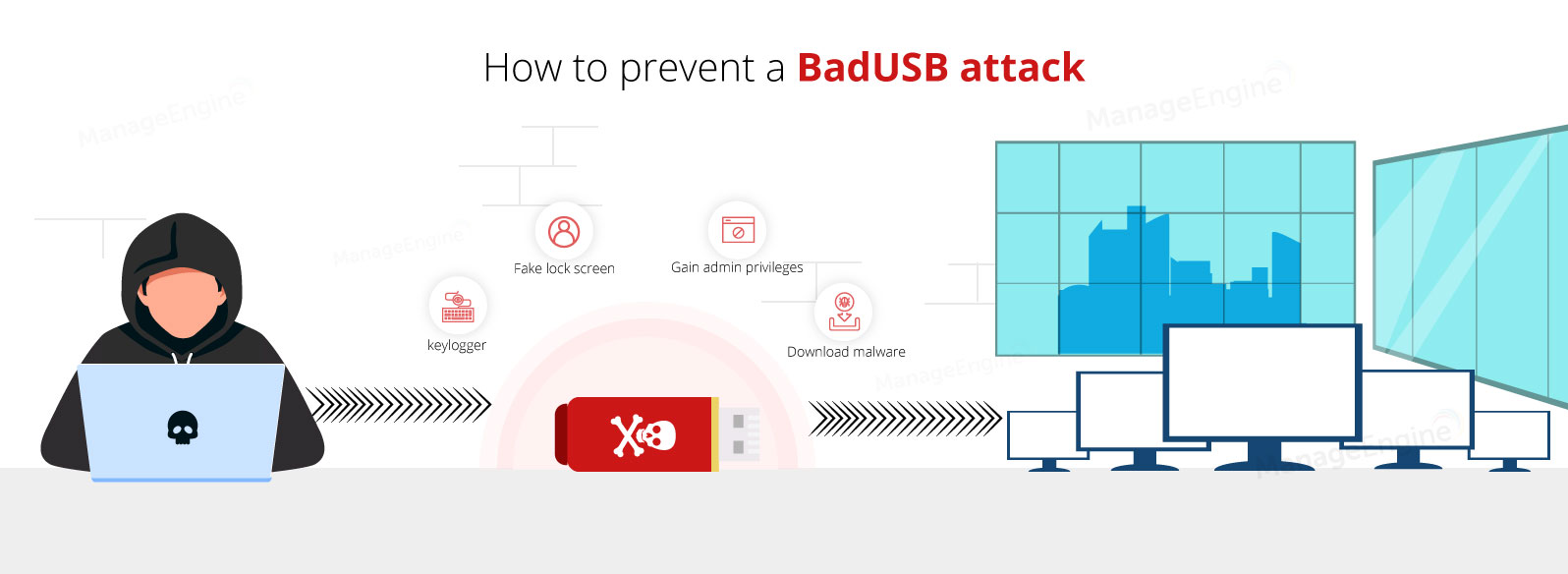

BadUSB, como su nombre indica, es un ataque de ciberseguridad bastante astuto que actúa como un titiritero que controla sus dispositivos USB a su antojo. El ataque BadUSB se produce cuando un dispositivo USB tiene una vulnerabilidad de firmware integrada que le permite hacerse pasar por un dispositivo de interfaz humana. Una vez conectado a su equipo de destino, BadUSB podría ejecutar discretamente comandos dañinos o inyectar cargas útiles maliciosas.

Un tipo común de ataque BadUSB es Rubber Ducky. Puede llevarse a cabo utilizando un disco flash creado con un exploit oculto, que le permite imitar un teclado. Este dispositivo se puede programar para luego inyectar numerosas pulsaciones de teclas en el equipo de los usuarios desprevenidos.

Dentro de las organizaciones, se requiere una medida preventiva como el software de bloqueo USB porque los ataques BadUSB, si no se detectan o se detienen, podrían resultar en la ejecución no autorizada de comandos que instiguen incidentes de omisión de seguridad, escalamiento de privilegios, ataques DDoS o infecciones de malware de los equipos host que luego podrían propagarse para afectar redes enteras.

Esta página abarca lo siguiente:

- ¿Qué es BadUSB?

- ¿Qué es el ataque BadUSB?

- ¿Quién utiliza BadUSB?

- Breve historia de los dispositivos BadUSB

- ¿Cómo funciona BadUSB?

- ¿Cuáles son los tipos de BadUSB?

- ¿Cómo protegerse de los ataques BadUSB?

- ¿Cómo puede ayudar Device Control Plus?

¿Qué es BadUSB?

Un BadUSB es un disco flash con firmware incorporado que se puede utilizar para reprogramar el dispositivo y permitir que actúe como un gadget de interfaz humana, como un teclado, un mouse o unos auriculares. Se utiliza para realizar una amplia gama de acciones en un equipo haciéndose pasar efectivamente por un dispositivo de interfaz humana (HID). En otras palabras, los BadUSB son teclados virtuales que se pueden programar de antemano para pulsar caracteres en un equipo sin necesidad de hacerlo físicamente.

Una vez conectados, se ponen manos a la obra, incluso ejecutando pulsaciones complejas que requieren usar dos o más teclas simultáneamente. Por ejemplo, el comando Ejecutar, que requiere mantener pulsadas las teclas Win + R a la vez.

¿Qué es el ataque BadUSB?

El ataque BadUSB convierte sus dispositivos USB existentes en una forma de vector de ataque, donde el BadUSB explota el comportamiento del dispositivo USB y lo hace actuar como un teclado, un mouse o incluso una tarjeta de red. Una vez insertado el dispositivo USB, se inyecta discretamente el código BadUSB, que tiene el potencial de destruir la red cibernética desde dentro.

Un ataque de seguridad BadUSB facilita el trabajo de un atacante simulando el hecho de tener que teclear manualmente montones de comandos. Los ataques BadUSB no se deben tratar como otro ataque de virus o una brecha en el firewall, ya que tienen el potencial de convertirse en un ransomware BadUSB. Los BadUSB son una forma de apuntar al corazón de su sistema de seguridad, manipulando los dispositivos de red para someterlos a la voluntad del hacker y, finalmente, la organización caerá de rodillas.

¿Quién utiliza BadUSB?

Los BadUSB pueden pulsar miles de caracteres en un instante y ejecutar rápidamente los comandos, por lo que los especialistas en pruebas de penetración suelen utilizar estos dispositivos para tomar el control de los equipos objetivo sin tener que teclear manualmente largos scripts.

Incluso los administradores de sistemas recurren a menudo a los dispositivos BadUSB al configurar nuevos equipos. ¿Por qué pasar largas horas cambiando de comandos cuando pueden tener un BadUSB que lo haga por ellos? Aparte de los usos legítimos de BadUSB, su potencial para convertirse en un arma en las manos equivocadas sigue siendo un tema muy debatido en la comunidad cibernética.

Los ciberdelincuentes suelen utilizar BadUSB como herramienta externa para inyectar scripts maliciosos diseñados para solicitar privilegios administrativos, robar contraseñas o descargar malware en un equipo.

Breve historia de los dispositivos BadUSB

El BadUSB hace referencia a una vulnerabilidad descubierta en 2006, que permitía a los equipos ejecutar automáticamente los programas almacenados en CD-ROM al insertarlos. Esta vulnerabilidad allanó el camino para una de las primeras versiones de BadUSB, llamada USB Switchblade. El Switchblade se hacía pasar por un CD-ROM en el equipo, lo que significa que cualquier programa almacenado en el dispositivo se iniciaría automáticamente y ejecutaría cargas útiles.

Hoy en día, los dispositivos BadUSB pueden tener funciones más avanzadas, como una ranura para tarjetas SD, una mejor conectividad para admitir el acceso remoto, un computador incorporado y una mejor apariencia, para que parezcan memorias USB normales. Estos dispositivos han sido objeto de numerosas conferencias y talleres a lo largo de los años. Una de esas ocasiones fue la conferencia Black Hat celebrada en 2014, donde los investigadores Karsten Nohl y Jakob Lell demostraron en detalle la seguridad de BadUSB.

¿Cómo funciona BadUSB?

Los dispositivos BadUSB parten de la premisa de que los equipos confían intrínsecamente en los teclados como fuente válida de entrada. Por defecto, los equipos no confían en los ejecutables descargados; en su lugar, ejecutan análisis para validar su origen e intención. Si un archivo ejecutable procede de un desarrollador desconocido o parece tener malas intenciones, lo más probable es que el equipo impida su ejecución.

Sin embargo, si un usuario estándar abriera el símbolo del sistema y tecleara un comando, su equipo seguiría ciegamente las instrucciones sin juzgar la intención. Esto significa que, al emular un teclado, los dispositivos BadUSB pueden realizar fácilmente un conjunto de funciones que imitan las interacciones reales del usuario en un sistema.

Cualquier dispositivo USB con un microcontrolador que permita sobrescribir puede convertirse fácilmente en un BadUSB. Los dispositivos BadUSB utilizan lenguajes de script que les indican qué hacer una vez conectados a un sistema de destino. Aunque la mayoría de estos dispositivos utilizan scripts bastante sencillos, algunos BadUSB incluso son compatibles con programas más complejos como JavaScript.

¿Cuáles son los tipos de BadUSB?

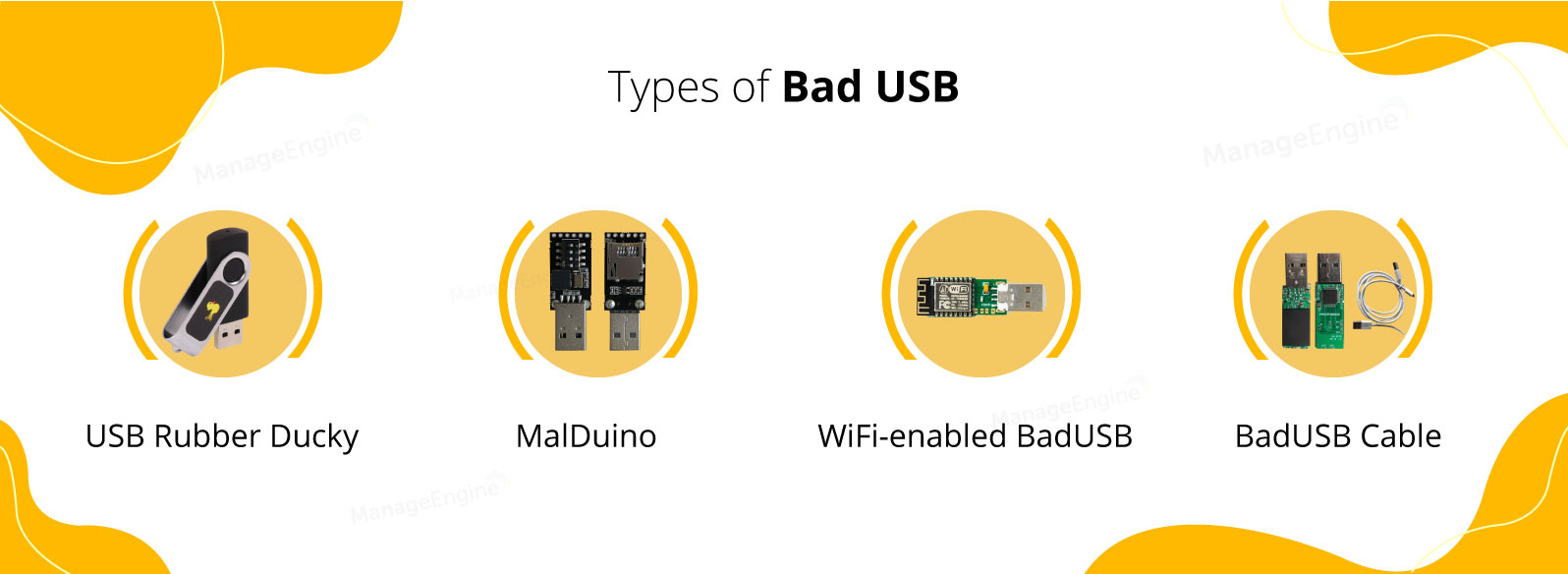

Los diferentes tipos de BadUSB que se encuentran disponibles comercialmente son:

USB Rubber Ducky

Un infame ataque de seguridad de BadUSB, llamado USB Rubber Ducky, puede robar su contraseña en menos del tiempo que tarda en crearla. El USB Rubber Ducky está diseñado para actuar como BadUSB.

Esta herramienta para hackers fue introducida en 2011 por Hak5, un proveedor independiente especializado en kits de herramientas para pruebas de penetración. Aunque existen múltiples iteraciones de este dispositivo en el mercado, éste sigue siendo el BadUSB más frecuente en la actualidad.

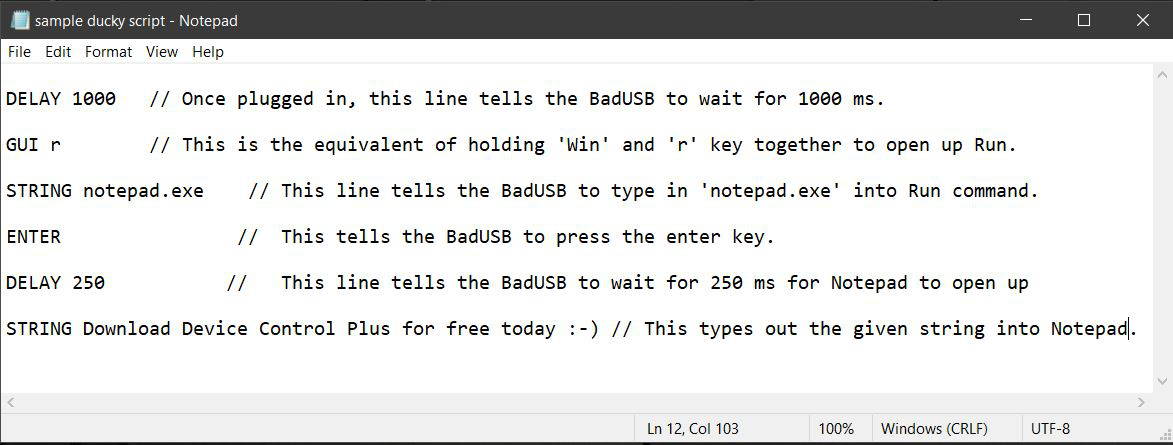

Este dispositivo USB utiliza un lenguaje de script especial llamado Ducky Script, que puede escribirse fácilmente con poca o ninguna experiencia en programación. Ducky Script utiliza sencillos comandos de hilo para indicar lo que debe teclear. A continuación encontrará un sencillo ejemplo de Ducky Script.

Aunque esto pueda parecer inofensivo en el ejemplo anterior, es fácil imaginar cómo este dispositivo está a sólo unos pasos de obtener privilegios administrativos a través del símbolo del sistema.

MalDuino

MalDuino es un BadUSB de código abierto basado en Arduino que inyecta cargas útiles maliciosas en un equipo objetivo. MalDuino, que ha recibido una gran atención en los últimos años, incorpora varias funciones que no tienen los dispositivos BadUSB normales gracias a su computador incorporado.

Los dispositivos MalDuino que se encuentran comúnmente hoy en día son compatibles con tarjetas Micro SD y también tienen un conjunto de dip switches para ayudar a su usuario a alternar entre los programas almacenados dentro de la tarjeta Micro SD.

BadUSB por WiFi

Este tipo de BadUSB es similar a MalDuino en el sentido de que una placa Arduino sirve de base para el dispositivo, pero está especialmente diseñada para tener funciones WiFi. Una vez conectados a un sistema objetivo, estos dispositivos permiten a los atacantes introducir cargas útiles maliciosas en el equipo de la víctima utilizando el protocolo WiFi.

Los BadUSB con WiFi pueden adoptar diferentes formas dependiendo del propósito y la función exactos que cumplan. Las iteraciones comunes de este dispositivo que se utilizan actualmente son las siguientes.

Inyectores de pulsación de teclas por WiFi

Estos son los tipos más comunes de BadUSB WiFi que se encuentran hoy en día. Cuando se conectan a un equipo objetivo, estos dispositivos permanecen inactivos hasta que un atacante establece un nuevo contacto a través de un smartphone o un sistema vecino. Conectarse a este BadUSB es tan sencillo como hacerlo a un punto de acceso WiFi.

Una vez conectado, el atacante puede introducir inyecciones de teclado utilizando un lenguaje de script adecuado. Estos dispositivos suelen venir con sus propias aplicaciones, que permiten a los hackers ejecutar scripts desde una ubicación remota.

Keyloggers WiFi

Los keyloggers WiFi son un moderno hardware para hackers que se dirige especialmente a los equipos desktop. Funcionan como puente entre el terminal USB del teclado y el propio equipo. Este BadUSB intercepta las señales de entrada del teclado y las transmite al equipo del hacker.

Los keyloggers WiFi registran todo lo que teclea el usuario, incluyendo información sensible y contraseñas, sin generar ninguna sospecha. En el caso de los equipos desktop, estos dispositivos pueden ocultarse completamente a la vista y no afectan al rendimiento del teclado mientras se utiliza.

Desautenticación WiFi

Los desautenticadores WiFi son dispositivos maliciosos que aprovechan los fallos presentes en el protocolo WiFi para obligar a todos los usuarios de una red WiFi a desconectarse automáticamente. Posteriormente, los desautenticadores WiFi impiden que los usuarios vuelvan a conectarse a la red mientras el dispositivo esté activo.

Los desautenticadores WiFi se diferencian de otras formas de BadUSB porque no afectan directamente a los sistemas a los que se conectan, sino que se utilizan como fuente de energía para perturbar la conectividad de la red y establecer tiempos de inactividad.

Cables BadUSB

Los cables BadUSB, que han recibido una gran atención en los últimos años, tienen un aspecto y un funcionamiento similares a los de cualquier otro cable USB, pero en realidad son dispositivos maliciosos que inyectan scripts y malware en un equipo sin el conocimiento del usuario.

También conocidos por nombres como USB Ninja y USB Harpoon, estos cables de aspecto genérico ocultan un BadUSB dentro de los circuitos internos y son más engañosos que cualquier otra variante encontrada hoy en día. Un cable BadUSB puede facilitar funciones como la carga y la transferencia de datos mientras toda la actividad maliciosa ocurre en segundo plano.

Cómo protegerse de los ataques BadUSB

Los dispositivos BadUSB funcionan a velocidades prácticamente imposibles de detectar para los usuarios estándar de una organización. Existen varios script de carga útil que se pueden descargar fácilmente de Internet. Esto permite que incluso aficionados con pocos conocimientos informáticos puedan llevar a cabo un ataque BadUSB.

Aquí hay tres medidas que puede implementar para contrarrestar de inmediato la vulnerabilidad BadUSB.

- Bloqueador de puertos USB

- Utilizar programas especiales para monitorear la velocidad de escritura

- Restringir el acceso elevado al símbolo del sistema

Bloqueador de puertos USB

Los bloqueadores de puertos USB son una forma efectiva de disuadir a los usuarios de conectar dispositivos USB no autorizados que puedan contener cargas maliciosas sin su conocimiento. En el caso de un ataque BadUSB, es menos probable que un atacante se dirija a sistemas en los que estén instalados bloqueadores de puertos USB.

Los bloqueadores de puertos USB se pueden instalar en sistemas cruciales de una red que contengan archivos sensibles y vienen con una clave especial que desbloquea y bloquea el dispositivo una vez instalado. Por ejemplo, puede instalar bloqueadores de puertos en los equipos de desktop de una red en la que los puertos USB estén ocultos a la vista.

Sin embargo, el inconveniente de los bloqueadores de puertos USB reside en el hecho de que estos dispositivos siguen estando sujetos a manipulaciones físicas si no se monitorean adecuadamente. Cualquier usuario con malas intenciones y unas pocas herramientas básicas puede eliminar fácilmente los bloqueadores de puertos de un sistema objetivo.

Utilizar programas especiales para monitorear la velocidad de escritura

Algunos programas como DuckHunter están diseñados para ejecutarse en segundo plano y controlar la velocidad de escritura. Dado que los dispositivos BadUSB teclean a velocidades prácticamente imposibles para los humanos, el programa bloquea de forma efectiva la entrada del teclado cuando se detecta un ataque BadUSB.

La desventaja de utilizar este método de prevención es que estos programas tardan unos milisegundos en detectar un ataque. Dependiendo de la longitud de la carga útil, aún podría abrirse camino hasta un equipo objetivo antes de ser bloqueado por el programa.

Restringir el acceso elevado al símbolo del sistema

Ejecutar el símbolo del sistema (CMD) como administrador desbloquea todo un conjunto de acciones que se pueden realizar en un equipo. En Windows, puede obtener acceso elevado al símbolo del sistema escribiendo primero "CMD" en el comando Ejecutar y manteniendo pulsadas las teclas Ctrl + Mayús + Intro. Estas pulsaciones se pueden programar fácilmente en un dispositivo BadUSB.

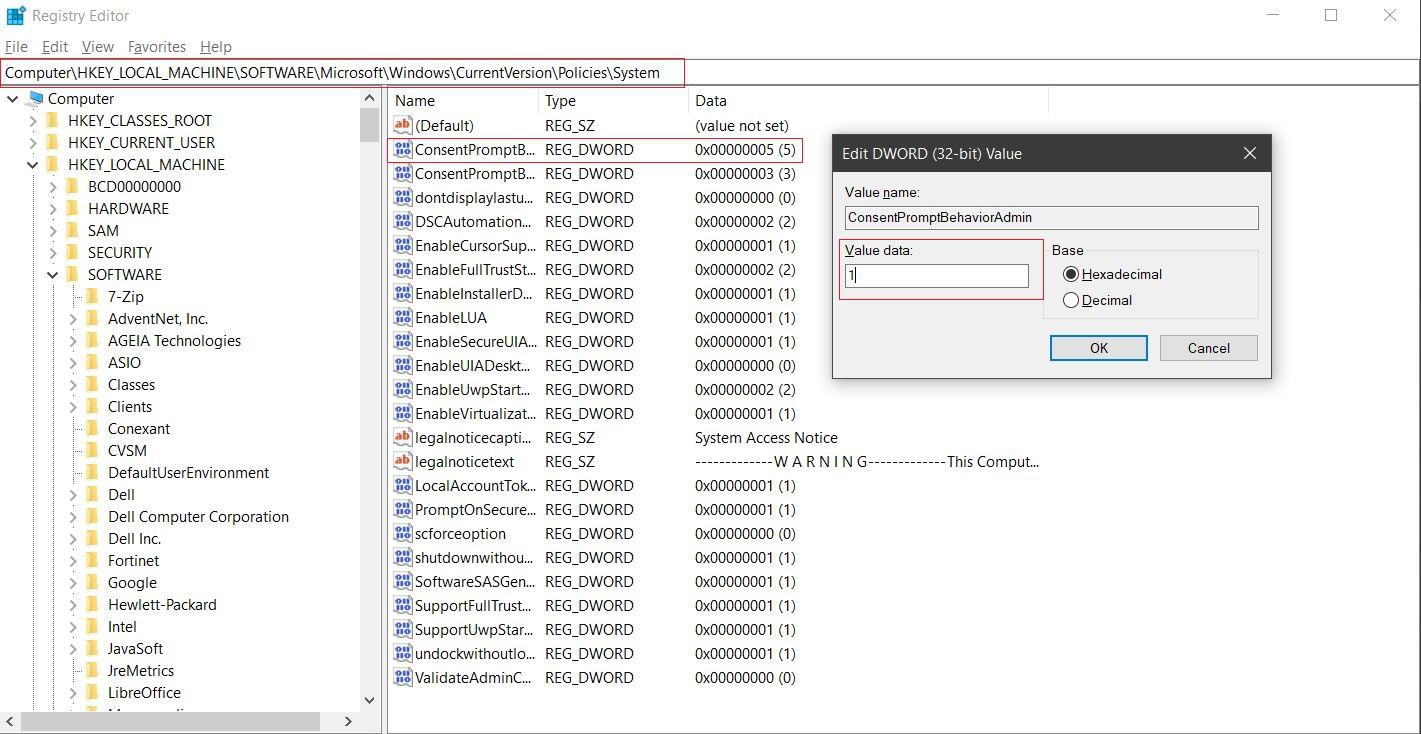

¿Cómo establecer una contraseña para ejecutar CMD como administrador?

Establecer una contraseña para utilizar el símbolo del sistema con privilegios elevados detiene completamente cualquier BadUSB programado para buscar privilegios administrativos. Así es como puede establecer una contraseña para ejecutar CMD como administrador.

Nota: Este procedimiento implica realizar cambios en el registro del sistema y se debe realizar de manera responsable para evitar dañar su equipo.

Paso 1: Escriba Regediten el menú de inicio y abra la aplicación.

Paso 2: Navegue hasta ConsentPomptBehaviorAdmin : Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Paso 3: Una vez que encuentre ConsentPromptBehaviorAdmin, haga clic derecho sobre él y seleccione Modificar.

Paso 4: Cambie los datos del valor a 1, y haga clic en Aceptar.

Ahora, cada vez que intente acceder al símbolo del sistema con privilegios elevados, Windows le pedirá la contraseña del sistema.

¿Cómo puede ayudarle Device Control Plus a prevenir ataques BadUSB?

Dependiendo de su empresa, puede resultar poco práctico evitar por completo el uso de dispositivos USB, ya que puede tener un efecto adverso en la productividad general. Por otro lado, realizar cambios en el registro puede ser un asunto peligroso, ya que implica interferir con los componentes principales del sistema. Esto exige un método robusto para prevenir los ataques BadUSB.

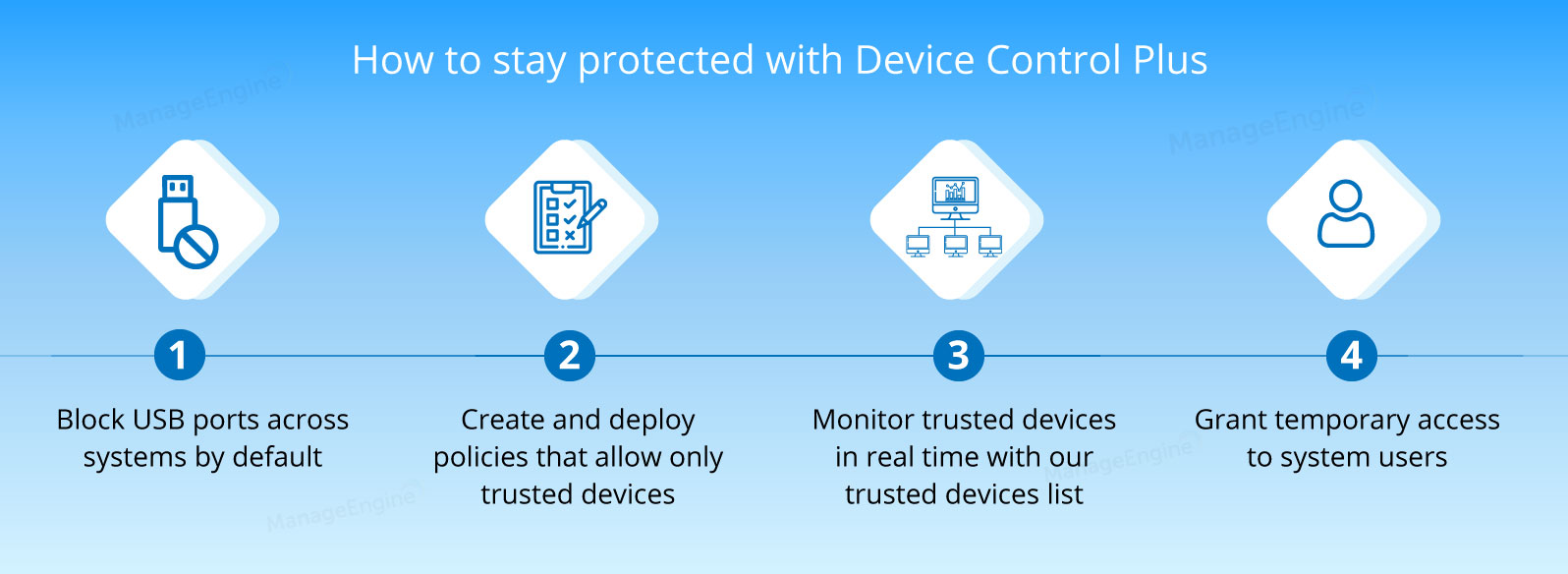

Protección contra amenazas BadUSB:

Los cuatro pilares de la protección contra las amenazas BadUSB son los siguientes

- Imponer el bloqueo USB en todos los sistemas

- Crear políticas que permitan dispositivos de confianza

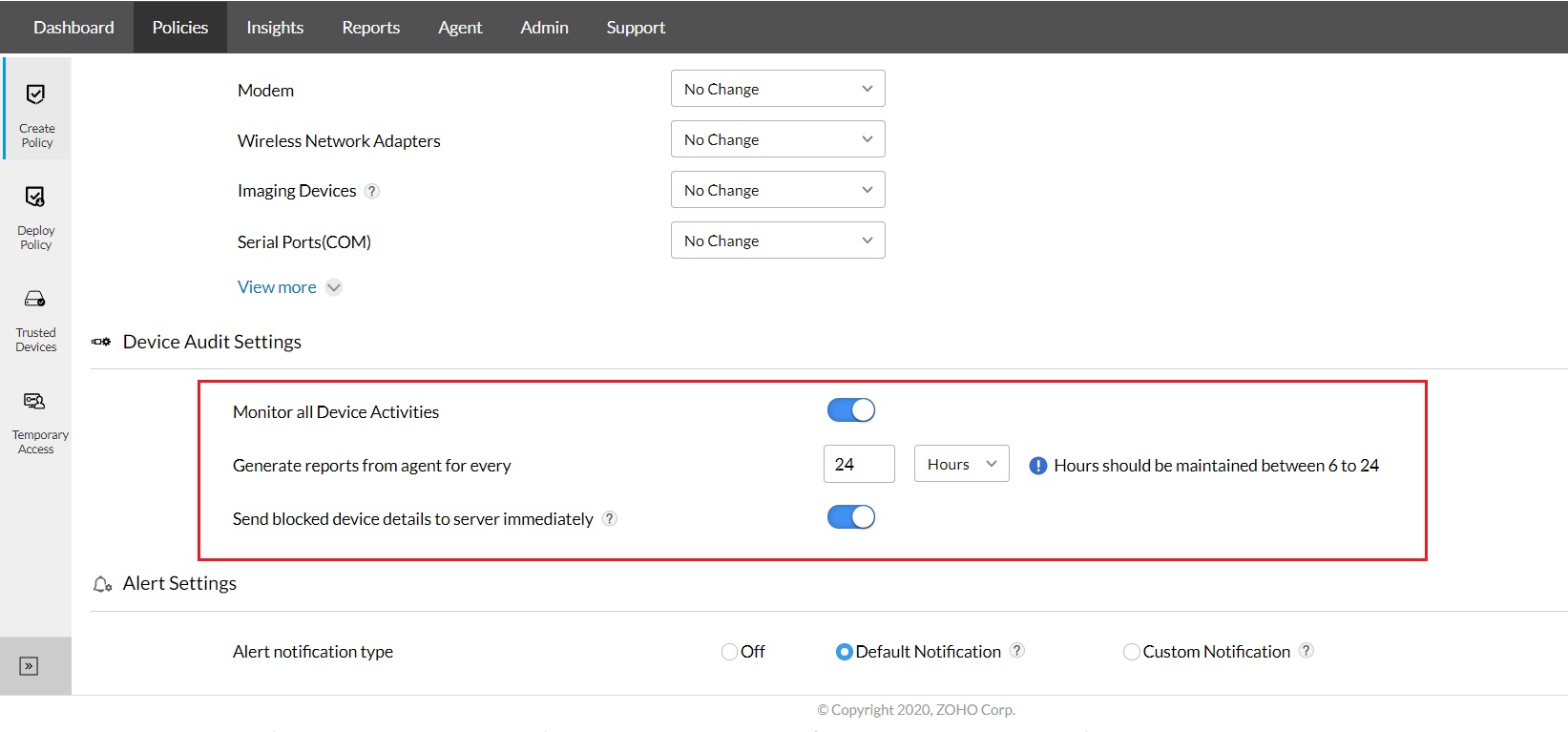

- Monitorear activamente los dispositivos de confianza

- Conceder acceso temporal

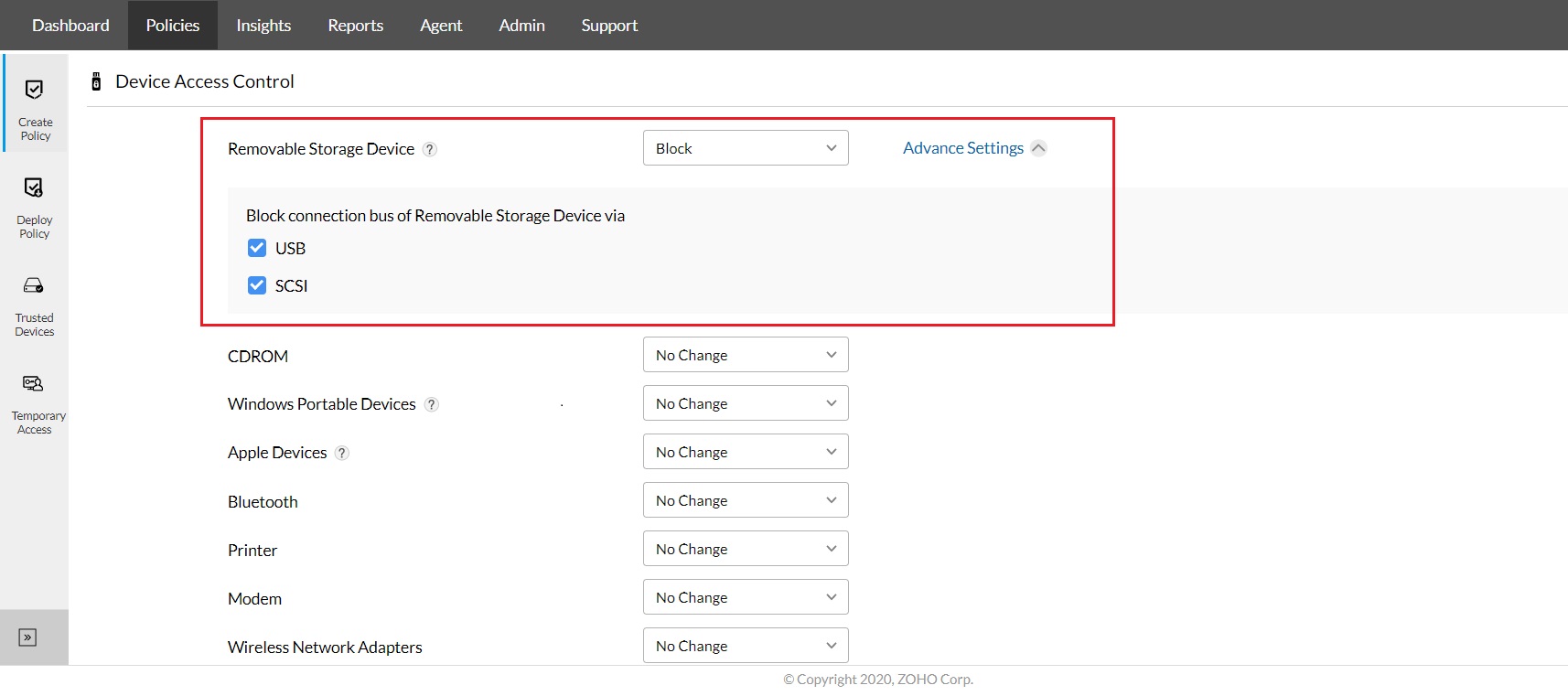

Device Control Plus es un enfoque proactivo para proteger los endpoints de toda su empresa. Esta solución resuelve convenientemente las limitaciones de las medidas comunes para contrarrestar los ataques BadUSB al mantener bloqueados los puertos USB de todos los sistemas de manera predeterminada.

A partir de ahí, podrá elegir quién tiene permiso para utilizar qué dispositivos para acceder a los endpoints de su red creando políticas que permitan o bloqueen los dispositivos USB. Además, recibirá una notificación cada vez que un usuario conecte un dispositivo no autorizado en uno de sus endpoints.

Device Control Plus le ayuda a controlar los dispositivos USB y le ofrece opciones de gestión hasta para 18 dispositivos periféricos. Cree listas de dispositivos de confianza, conceda acceso temporal ¡y mucho más! Descargue la versión de prueba hoy mismo.