La evolución de la seguridad informática

-

1971

Primer virus y antivirus informático del mundo

Bob Thomas creó un programa informático llamado Creeper que se movía a través de las redes y dejaba el mensaje «I'm the Creeper, catch me if you can» [que en español se traduce como «Soy la "enredadera", atrápenme si pueden»]. Ray Tomlinson desarrolló otro programa (Reaper, el primer software antivirus) para perseguir a Creeper y eliminarlo.

-

1977

Creación del RSA

Ron Rivest, Adi Shamir y Leonard Adleman del MIT inventaron "RSA", uno de los primeros criptosistemas de clave pública, el cual continúa usándose para transmitir datos de forma segura.

-

1979

Primera infiltración

Kevin Mitnick, de 16 años, se infiltró en la red informática de Digital Equipment Corporation.

-

1981

Primera condena por un delito cibernético

Ian Murphy, también conocido como "Capitán Zap", fue la primera persona en ser condenada por un delito cibernético. Murphy hackeó la red de AT&T y cambió los relojes internos para cobrar tarifas fuera de horario en las horas pico.

-

1982

Primera guerra cibernética

La CIA engañó a la Unión Soviética para que robara un software por medio de trampas, lo cual causó una gran explosión en un gasoducto siberiano.

-

1984

Exposición pública de las fallas de seguridad

El German Chaos Computer Club expuso las fallas de seguridad en el sistema alemán Bildschirmtext y transfirió 135 000 marcos alemanes a un banco de Hamburgo a favor del club.

-

1986

Primera ley contra delitos cibernéticos

El Congreso de los Estados Unidos aprobó la Ley de Fraude y Abuso Informático (CFAA), la cual establece que infiltrarse en los sistemas informáticos se considera un delito.

-

1988

Primer gusano informático

Robert Tappan Morris, un estudiante de posgrado en ciencias de la computación de la Universidad de Cornell, liberó el primer gusano informático y se convirtió en la primera persona en ser condenada por la CFAA de 1986.

-

1989

PC Cyborg: el primer ransomware

Las personas que asistieron a la conferencia internacional sobre el SIDA de la OMS recibieron un disquete por correo. El disquete contenía un software que encriptaba los nombres de todos los archivos en el equipo, luego le pedía al usuario enviar $189 a una oficina de correos en Panamá para poder descifrar los archivos.

-

1995

Primer ataque de phishing

Los hackers robaron las contraseñas y la información de las tarjetas de crédito de los usuarios de AOL usando AOHell y enviando mensajes instantáneos pidiendo ingresar el nombre de usuario y la contraseña para verificar la cuenta.

-

1998

Comienzo del Proyecto Tor

Los empleados del Laboratorio de Investigación Naval de los Estados Unidos desarrollaron "Onion Router", o software Tor, que actualmente es un componente clave de la Dark Web.

-

1999

Primer macro virus de correo masivo

El virus Melissa infectó a más de un millón de cuentas de correo electrónico a través de un archivo adjunto malicioso. El creador del virus, David L. Smith, estuvo 20 meses en una prisión federal y recibió una multa de $5000.

-

2008

Genio cibernético arrestado

Albert González lideró una red criminal para robar información de al menos 45,7 millones de tarjetas de pago de los clientes de TJX, una empresa minorista de los Estados Unidos.

-

2010

Primera arma cibernética

Los expertos en seguridad descubrieron Stuxnet, la primera arma cibernética de grado militar del mundo, la cual corrompía los equipos industriales e incluía un software de controlador lógico programable (PCL) diseñado para ocultar su existencia y progreso.

-

2012

Descubrimiento del malware Flame

Flame, un malware que atacaba equipos Windows, podía grabar las conversaciones, audio, actividad del teclado, tráfico de red y capturas de pantalla de Skype. Flame también ejecutaba un comando "kill", el cual eliminaba todo rastro de su existencia en el equipo.

-

2013

La mayor infracción de datos

Todas las tres mil millones de cuentas de usuario de Yahoo se vieron afectadas.

-

2013

Ataque a Target

Cuarenta millones de cuentas de tarjetas de crédito y débito pertenecientes a los clientes de Target fueron robadas.

-

2014

Ataque a Home Depot

Cincuenta y seis millones de tarjetas de crédito pertenecientes a los clientes de Home Depot se vieron afectadas.

-

2014

Ataque a JP Morgan Chase

83 millones de cuentas de JP Morgan Chase se vieron afectadas.

-

2015

Ataque a Anthem

Casi 80 millones de cuentas de Anthem se vieron afectadas.

-

2015

Ataque a La Casa Blanca

Los hackers informáticos rusos obtuvieron acceso a los correos electrónicos de La Casa Blanca y el Departamento de Estado. Los correos electrónicos no estaban clasificados, pero posiblemente contenían información confidencial.

-

2016

Nacimiento de la botnet Mirai

Decenas de millones de dispositivos de consumo conectados a Internet fueron infectados con el malware Mirai. Esto generó ataques masivos de DDoS que dejaron a los usuarios sin acceso a las principales plataformas y servicios de Internet.

-

2017

Ataque de WannaCry

El ataque del ransomware WannaCry alcanzó una escala sin precedentes e infectó a más de 230 000 computadoras en más de 150 países.

-

2017

El arma cibernética más devastadora

NotPetya, un arma cibernética y un temible virus, atacó a miles de computadoras en todo el mundo y borró todo de sus discos.

-

2017

Infracción de datos de Equifax

La información personal confidencial de 148 millones de estadounidenses se vio afectada.

-

2018

GDPR

Se introdujo el Reglamento General de Protección de Datos (GDPR).

-

2018

CCPA

Se introdujo la Ley de Privacidad del Consumidor de California (CCPA).

-

2019

Descubrimiento de Simjacker

Se descubrió Simjacker, un método de ataque basado en SMS que los proveedores de vigilancia podían utilizar para rastrear y monitorear individuos.

-

2019

Esquema de Violaciones de Datos Notificables

Se introdujo el Esquema Australiano de Violaciones de Datos Notificables.

-

2020

LGPD

Se introdujo la Ley General de Protección de Datos (LGPD) de Brasil.

Pruebe sus conocimientos sobre la seguridad informática

Elija una de las siguientes áreas:

-

Personalidad digital

P1. "El término ingeniería social se utiliza para designar varias actividades maliciosas que se llevan a cabo a través de interacciones humanas. Manipula a los usuarios psicológicamente para que cometan errores de seguridad o regalen información confidencial".

Por lo general los ataques de ingeniería social implican diseñar un perfil detallado de un objetivo basado en sus interacciones sociales.

-

Personalidad digital

P2. ¿Cuál de la siguiente información profesional, cuando se agrega en las redes sociales o plataformas de cooperación, tiene más riesgo de ser utilizada para realizar un ataque de ingeniería social?

Siguiente -

Aplicaciones y

dispositivosP3. ¿Cómo podría verse afectada la seguridad si usa de aplicaciones sin licencia o descontinuadas (como sistemas operativos, antivirus y otro software)?

Siguiente -

Aplicaciones y

dispositivosP4. Anoche perdió su celular de trabajo cuando salía de la oficina camino a su casa. ¿Cómo protegería los datos de la organización almacenados en las aplicaciones y navegadores que usa en ese celular?

Siguiente -

Correo electrónico:

enlaces y archivos adjuntosP5. Ha recibido un correo electrónico de su socio comercial que contiene un archivo adjunto con un contrato que debe firmar. El archivo adjunto es un archivo PDF.

Tiene algunas dudas sobre si es seguro abrir el archivo adjunto. ¿Con cuál de las siguientes acciones podrá verificar si el archivo adjunto es seguro?

Siguiente -

Contraseñas

P6. Usted administra las redes sociales de su organización. Mientras está de vacaciones, un colega manejará una campaña de redes sociales por usted.

Para esto, deberá compartirle el acceso a ciertas cuentas. ¿Cuál de las siguientes opciones garantizaría que no abuse del acceso a las cuentas?

Siguiente -

Contraseñas

P7. Su trabajo como gestor de eventos de su organización requiere que viaje constantemente por todo el país. Usted utiliza varias aplicaciones móviles como parte de su trabajo diario. Quiere utilizar una herramienta de administración de contraseñas para administrar las contraseñas de todas estas aplicaciones.

Ha comenzado a evaluar algunas herramientas de administración de contraseñas para decidir cuál funciona mejor de acuerdo con sus necesidades. ¿Cuál de estos conjuntos de características sería el más adecuado para su caso?

Siguiente -

Privacidad

P8. Usted es el gerente de adquisición de talento de su organización. Su empresa está contratando a cuatro desarrolladores de software con un mínimo de cinco años de experiencia, y ha seleccionado 100 candidatos para el puesto.

Después del proceso de reclutamiento, usted selecciona dos candidatos, pone en espera a cinco de ellos y rechaza al resto.

En este escenario, ¿cuál sería la mejor manera de administrar los currículos / candidaturas de los 100 candidatos?

Siguiente -

Privacidad

P9. El boletín mensual de su empresa se ha enviado con la lista completa de suscriptores incluida en CC en lugar de BCC.

¿A cuál de los siguientes tipos de violaciones de privacidad pertenece este escenario?

-

Intentar de nuevo

-

Personalidad digital

P1. "El término ingeniería social se utiliza para designar varias actividades maliciosas que se llevan a cabo a través de interacciones humanas. Manipula a los usuarios psicológicamente para que cometan errores de seguridad o regalen información confidencial".

Por lo general los ataques de ingeniería social implican diseñar un perfil detallado de un objetivo basado en sus interacciones sociales.

-

Aplicaciones y

dispositivosP2. ¿Cómo podría verse afectada la seguridad si usa aplicaciones sin licencia o discontinuadas (como sistemas operativos, antivirus y otro software)?

Siguiente -

Aplicaciones y

dispositivosP3. Anoche perdió su celular cuando salía de la oficina camino a su casa. ¿Cómo protegería sus datos personales almacenados en las aplicaciones y navegadores que usa en ese celular?

Siguiente -

Correo electrónico:

enlaces y archivos adjuntossP4. Ha recibido un correo electrónico de su primo que contiene un archivo de video adjunto.

Tiene algunas dudas sobre si es seguro abrir el archivo adjunto. ¿Con cuál de las siguientes acciones podrá verificar si el archivo adjunto es seguro?

Siguiente -

Correo electrónico:

enlaces y archivos adjuntosP5. Recibe un correo electrónico aparentemente legítimo de la aerolínea con la que viajó por última vez para actualizar sus millas aéreas antes de que expiren. El correo electrónico contiene un enlace que tiene un montón de caracteres especiales.

No está seguro de si el enlace es seguro. ¿Qué haría para asegurarse de que puede visitar el sitio de manera segura?

Siguiente -

Contraseñas

P6. Hace poco fue a la boda de su hermana y quiere compartir las fotos de la boda con un amigo.

¿Cuál de las siguientes opciones sería la forma más segura de darle acceso a las fotos?

Siguiente -

Contraseñas

P7. Usted accede a varias aplicaciones y cuentas todos los días (por ejemplo, redes sociales, servicios bancarios y servicios de transmisión en línea). Con tantas aplicaciones y servicios, es difícil recordar cada contraseña que usa.

En esta situación, ¿cuál sería una buena estrategia para administrar tantas contraseñas?

Siguiente -

Privacidad

P8. Después de realizar una compra en un sitio web de comercio electrónico, ha comenzado a recibir muchos correos electrónicos promocionales de esa empresa de comercio electrónico. No recuerda haberse suscrito a ninguno de estos correos electrónicos promocionales.

¿Qué sería lo ideal en esta situación?

Siguiente -

Privacidad

P9. Hace poco se realizó un análisis de sangre en el consultorio de su médico. Usted descubre que el centro de datos de la oficina ha sido pirateado y los informes de diagnóstico se han filtrado.

¿Cuál de los siguientes escenarios aumentaría la gravedad de esta violación?

-

Intentar de nuevo

31 películas sobre la seguridad informática

¡Una película al día durante todo el mes!

Refuerce sus conocimientos sobre la seguridad informática con algunas películas, documentales y programas de televisión que exploran varios temas como ataques famosos, posibles consecuencias de los avances tecnológicos, privacidad de datos y mucho más.

-

Algorithm (2014)

Un hacker informático se infiltra en los sistemas de un contratista del gobierno y descubre un misterioso programa informático e inadvertidamente inicia una revolución.

#Piratería #SeguridadInformática -

Blackhat (2015)

Una película de ciberterrorismo en la que la piratería juega un papel fundamental. Podría decirse que es una de las representaciones más realistas de piratería. Blackhat enfatiza una de las técnicas de piratería más comunes: dispositivos USB externos.

#Dispositivos #Piratería #GuerraCibernética -

Breach (2007)

Breach es un docudrama que cuenta la historia de "posiblemente el peor desastre al interior del servicio de inteligencia de los Estados Unidos". La película muestra los eventos que llevaron a la captura del agente del FBI Robert Hanssen, quien trabajó como topo para los rusos durante 22 años.

#CiberEspionaje # TerrorismoCibernético # SeguridadInformática -

Citizenfour (2014)

Un documental apasionante que revela las circunstancias que llevaron a Edward Snowden a exponer las tácticas de vigilancia masiva de la NSA.

#Vigilancia #SeguridadInformática -

Deep Web (2015)

Deep Web ofrece información reveladora sobre cómo los diferentes grupos operan en la deep web sin ser detectados, y luego cuenta la historia de Ross Ulbricht, el presunto creador del famoso mercado negro "Silk Road".

#Piratería #DeepWeb #SeguridadInformática -

Disconnect (2013)

Desde el robo de identidad hasta el ciberacoso, Disconnect intenta enfatizar los diversos peligros del mundo digital. Esta apasionante película narra una historia que advierte sobre la dependencia al ciberespacio.

#Dispositivos #Aplicaciones #PersonalidadDigital #Privacidad -

Enemy of the State (1998)

Enemy of the State es otra película que acomete contra el régimen de vigilancia del gobierno de los Estados Unidos. Sigue la historia de un abogado que toma posesión de una cinta de video que contiene imágenes del asesinato de un congresista y la persecución que enfrenta luego.

#Vigilancia #Dispositivos #SeguridadInformática -

Hacker (a.k.a. Anonymous) (2016)

La película Hacker muestra cómo un joven hacker comienza a cometer delitos informáticos y a robar identidades.

#DelitosInformáticos #Privacidad #Seguridadinformática -

The Imitation Game (2014)

Aunque no es una película que se enfoca plenamente en la seguridad informática, The Imitation Game sigue la vida del famoso matemático Alan Turing y sus colegas matemáticos mientras intentan descifrar el famoso código alemán Enigma

#Espionaje #Descifrado -

Mr. Robot (2015)

Esta apasionante serie de televisión relata la vida del hacker Elliot Alderson y cómo usa sus habilidades para cambiar el mundo.

#Piratería #Dispositivos #Privacidad #SeguridadInformática -

Nerve (2016)

Una estudiante de secundaria entra en un juego de realidad en línea controlado por una comunidad anónima de "observadores".

#Dispositivos #Aplicaciones #Privacidad -

Office Space (1999)

Una comedia entretenida que dirige la atención a las amenazas internas, Office Space sigue la vida de tres programadores que odian sus trabajos y a sus jefes. Diseñan un plan para malversar pequeñas cantidades de dinero de su compañía, pero la situación da un giro y se convierte en un robo mucho más grande de lo planeado.

#Dispositivos #Seguridad informática -

Risk (2017)

La película Risk es un complemento perfecto de Citizenfour y habla sobre la vida íntima de Julian Assange y de cómo surgió Wikileaks.

#SeguridadInformática -

Searching (2018)

Una joven de 16 años, Margot, desaparece y su padre viudo, David, decide analizar sus redes sociales para rastrear sus huellas digitales y encontrar a su hija desaparecida.

#PersonalidadDigital #Seguridad informática -

The Secret History of Hacking (2001)

Un documental que se centra en el phreaking, la piratería informática y la ingeniería social que tuvieron lugar entre los años 1970 y 1990.

#Piratería #PersonalidadDigital #SeguridadInformática -

Shut Up and Dance (2016)

Una parte de la serie televisiva Black Mirror, "Shut Up and Dance" lleva a los espectadores a través de un viaje apasionante que muestra el caos que puede causar el malware.

#Privacidad #PersonalidadDigital #Vigilancia #SeguridadInformática -

Sneakers (1992)

Un equipo que prueba sistemas de seguridad descubre una caja negra secreta que puede descifrar cualquier código y debe evitar que la caja caiga en las manos equivocadas.

#SeguridadInformática #Piratería -

Terms and Conditions May Apply (2013)

Un documental revelador sobre cómo la mayoría de personas acepta términos y condiciones de privacidad sin antes leerlos cada vez que se registran en una nueva aplicación o servicio de Internet.

#PersonalidadDigital #Privacidad #Dispositivos #Aplicaciones -

The Great Hack (2019)

Este apasionante documental revela el lado oscuro de las redes sociales, ya que muestra la información privilegiada de las actividades ilegales de Cambridge Analytica para crear perfiles sociales.

#PersonalidadDigital #Privacidad -

We Are Legion: The Story of the Hacktivists (2012)

Un documental que enfatiza en el nacimiento y surgimiento del grupo de hackers Anonimous.

#SeguridadInformática #Piratería -

Zero Days (2016)

Un documental enfocado en la guerra informática que relata cómo surgió Stuxnet, un programa de virus informático supuestamente desarrollado como un esfuerzo conjunto entre los Estados Unidos e Israel, y cómo se utilizó para atacar el programa nuclear de Irán.

#GuerraCibernética #SeguridadInformática #Dispositivos -

Revolution OS (2001)

Revolution OS explora la historia de los hackers que se rebelaron contra Microsoft y crearon GNU / Linux y el movimiento de código abierto.

#Piratería #SeguridadInformática -

The Internet's Own Boy: The Story of Aaron Swartz (2014)

Brian Knappenberger explora la vida de Aaron Swartz, un prodigio de la programación y activista de la libertad de información cuyo trabajo ha impactado las leyes de derechos de autor y la forma en la que se percibe el derecho a la información.

#Piratería #SeguridadInformática -

Freedom Downtime (2001)

Un documental sugerente que analiza la desgarradora experiencia de Kevin Mitnick, quien fue condenado por múltiples cargos de piratería.

#Piratería #DelitoCibernético #SeguridadInformática -

TPB AFK (2013)

Un documental basado en la vida de los tres fundadores de The Pirate Bay: Peter Sunde, Fredrik Neij y Gottfrid Svartholm. Esta película explora el auge y la caída del sitio web de intercambio de archivos más grande del mundo.

#SeguridadInformática -

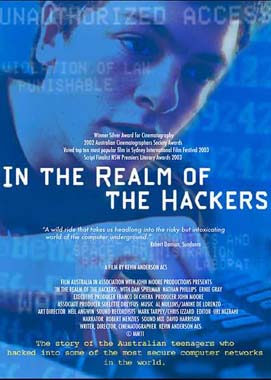

In The Realm of Hackers (2003)

Este documental revela cómo dos hackers adolescentes australianos, Electron y Phoenix, robaron una lista de seguridad informática reestructurada y la usaron para acceder a algunos de los sistemas informáticos más confidenciales y seguros del mundo.

#SeguridadInformática #DelitoCibernético #Piratería -

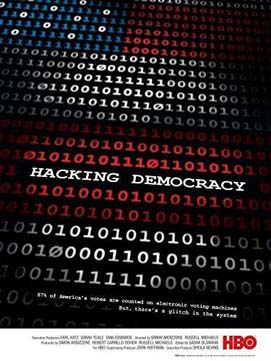

Hacking Democracy (2006)

Hacking Democracy analiza las malas prácticas de votación que ocurrieron durante las elecciones estadounidenses del 2000 y 2004, y explica cómo se piratearon y manipularon las máquinas de votación electrónicas y los sistemas de votación Diebold durante las elecciones.

#Piratería #SeguridadInformática #DelitoCibernético -

Code 2600 (2011)

Code 2600 es un documental esclarecedor que relata la historia de la piratería informática según los testimonios de los principales protagonistas.

#Piratería #SeguridadInformática #DelitoCibernético -

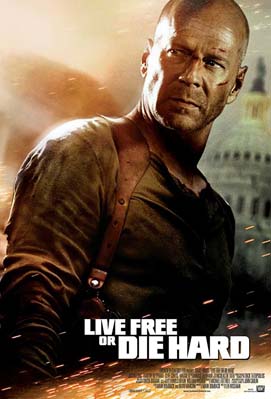

Live Free or Die Hard (2007)

John McClane debe localizar a un pirata informático y solicita la ayuda de un pirata informático ético que lo ayuda a lidiar con los delincuentes cibernéticos.

#Piratería #SeguridadInformática -

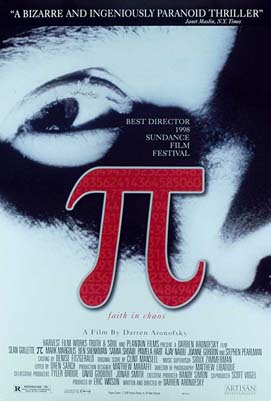

Pi (1998)

Un hombre torturado que cree que las matemáticas son el lenguaje del universo se ve envuelto en un juego peligroso cuando descubre un número misterioso que cree que puede derrotar al mercado de valores.

#SeguridadInformática #DelincuenciaCibernética -

Open Windows (2014)

Un bloguero gana una cita para cenar con su actriz favorita. Después de que se cancela la cita, un hombre que se hace pasar por el director de campaña de la actriz comienza a manipularlo para que haga cosas cada vez más horribles.

#DelincuenciaCibernética #Dispositivos #Aplicaciones #Piratería

Ver más

Loading ...