La modificación del grupo de cuentas privilegiadas locales se refiere a cualquier alteración realizada en la pertenencia a grupos que poseen privilegios elevados del sistema en un equipo local. Estos grupos "privilegiados", como los administradores o los usuarios avanzados, otorgan a sus miembros un control significativo, que incluye instalar software, modificar la configuración del sistema, acceder a datos confidenciales y gestionar los recursos del sistema.

A continuación se indican algunos eventos perjudiciales que pueden producirse cuando se realizan cambios no autorizados en grupos con privilegios.

1. Añadir o eliminar usuarios: Los atacantes pueden añadir sus propias cuentas u otras cuentas comprometidas a grupos con privilegios elevados, como "Administradores" o "Administradores de dominio". Esto les otorga permisos elevados y acceso a recursos sensibles del sistema.

2. Modificación de las directivas de grupo: La modificación de las directivas de grupo puede cambiar los permisos y los controles de acceso de los usuarios y grupos, lo que podría permitir a los atacantes eludir las medidas de seguridad y obtener acceso no autorizado.

3. Escalamiento de privilegios: al añadirse a grupos con privilegios, los atacantes pueden escalar sus privilegios, lo que les permite ejecutar comandos y realizar acciones que normalmente requerirían permisos de mayor nivel.

Detección de modificaciones en el grupo de cuentas

La detección de modificaciones locales en grupos de cuentas con privilegios implica el uso de herramientas de monitoreo y soluciones de seguridad para realizar un control de los cambios realizados en los grupos con privilegios. Estas herramientas analizan los logs de eventos generados por el sistema para identificar cualquier modificación no autorizada o sospechosa.

Identificadores de eventos clave

- ID del evento 4732: Este ID de evento se genera cuando se agrega un miembro a un grupo local habilitado para seguridad. El monitoreo de este evento puede ayudar a detectar adiciones no autorizadas a grupos con privilegios.

- ID del evento 4733: Este ID de evento se genera cuando se elimina a un miembro de un grupo local habilitado para seguridad. El monitoreo de este evento puede ayudar a detectar eliminaciones no autorizadas de grupos con privilegios.

Cómo detecta Log360 estas modificaciones

Las reglas de correlación de Log360 están diseñadas para detectar y analizar amenazas de seguridad mediante la correlación de diversos eventos que se producen en su red. Estas reglas ayudan a identificar patrones y relaciones entre eventos aparentemente inconexos, lo que proporciona una imagen más clara de los posibles incidentes de seguridad.

En un entorno Windows, las cuentas del sistema suelen terminar con "$" y se utilizan para servicios y otras funciones relacionadas con el sistema. El criterio "USERNAME notendswith $" garantiza que las cuentas que se comprueban son cuentas de usuario normales, no cuentas del sistema.

Activación de la regla

Esta regla se activa cuando se agrega una cuenta de usuario no privilegiado a un grupo privilegiado, como el grupo "Administradores" dentro del contenedor "Builtin". Al realizar el monitoreo de estas condiciones específicas, Log360 puede detectar adiciones no autorizadas de cuentas de usuario a grupos con privilegios, lo que permite investigar y responder rápidamente a posibles amenazas de seguridad.

Al implementar esta regla de correlación de gestión de eventos e información de seguridad (SIEM), Log360 mejora la capacidad de una organización para mantener un entorno seguro mediante la identificación de cambios no autorizados en grupos de cuentas con privilegios, mitigando así los riesgos asociados con el escalamiento de privilegios y las amenazas persistentes.

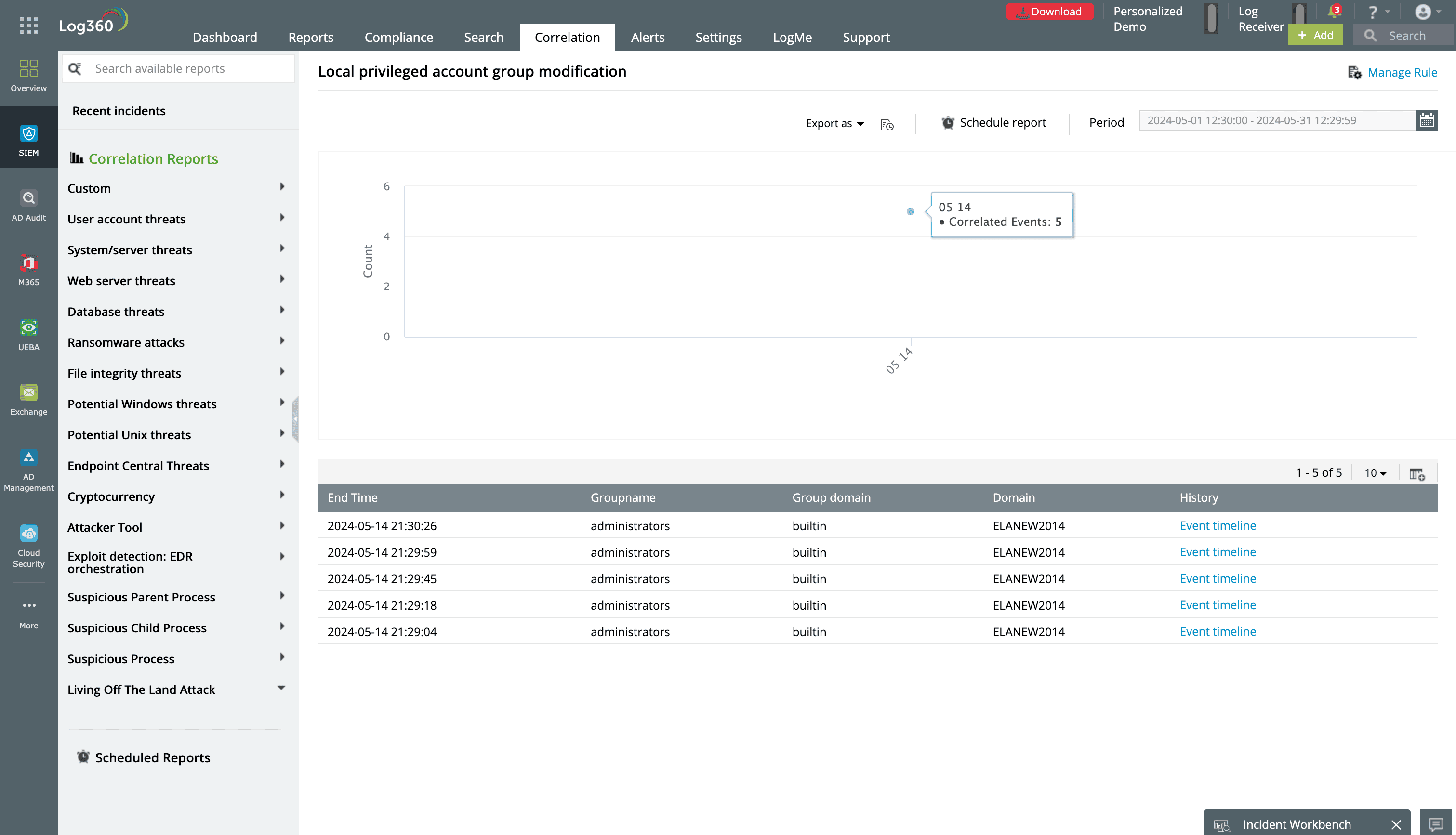

Figura 1: Informe predefinido en Log360 que muestra las modificaciones que se produjeron en los grupos de cuentas privilegiadas locales.

Cómo evitar que los atacantes modifiquen los grupos con privilegios

Políticas de mínimo privilegio: la implementación del principio del mínimo privilegio (PoLP) garantiza que los usuarios y los procesos tengan el nivel mínimo de acceso necesario para realizar sus tareas. Al restringir los permisos más allá de este acceso mínimo, se reduce el riesgo de modificaciones no autorizadas a grupos privilegiados.

Auditorías regulares: Realizar auditorías regulares de las afiliaciones y permisos del grupo ayuda a identificar cualquier cambio no autorizado. Las auditorías implican revisar el estado actual de las afiliaciones al grupo y compararlo con los datos históricos para detectar discrepancias. Estas auditorías pueden automatizarse o realizarse manualmente y deben llevarse a cabo periódicamente.

Autenticación multifactor (MFA): Exigir la MFA para acceder y modificar cuentas con privilegios añade una capa adicional de seguridad. Incluso si un atacante obtiene acceso a las credenciales de un usuario, seguirá necesitando un factor de autenticación adicional (por ejemplo, un token de seguridad o la aprobación de una aplicación móvil) para realizar cualquier cambio. Esto reduce significativamente el riesgo de acceso y modificaciones no autorizados.

Mecanismos de control de acceso: La implementación de mecanismos de control de acceso robustos garantiza que solo los usuarios autorizados puedan modificar los grupos con privilegios. Esto incluye establecer un control de acceso basado en roles (RBAC) y aplicar políticas estrictas sobre quién puede añadir o eliminar miembros de grupos privilegiados.

Políticas de auditoría y registro: Habilitar políticas de auditoría detalladas y el registro de las actividades de las cuentas con privilegios garantiza que todos los cambios se registren y puedan revisarse si se detecta alguna actividad sospechosa. Esto incluye controlar quién realizó los cambios, cuándo se realizaron y qué modificaciones se llevaron a cabo.