En el panorama digital actual, las empresas que gestionan información sensible deben dar prioridad a la seguridad de los datos y al cumplimiento de la normativa. Comprender los matices del cumplimiento de las normas SOC (Controles de Sistemas y Organizaciones), en particular, las diferencias entre los requisitos SOC 1, SOC 2 y SOC 3, puede ser un reto tanto para las empresas como para los clientes a los que prestan servicios.

Muchas organizaciones luchan por comprender qué tipo de requisitos SOC son los mejores para sus necesidades, o cómo afecta cada uno de ellos a sus operaciones y a la confianza de sus clientes. Sin un conocimiento profundo de cada tipo de SOC, las empresas corren el riesgo de gestionar mal las prioridades de cumplimiento, lo que se traduce en vulnerabilidades en la seguridad de los datos, una menor confianza de los clientes y posibles multas reglamentarias. Esta guía explica los aspectos esenciales del cumplimiento de SOC 1, SOC 2 y SOC 3.

¿Qué es el cumplimiento de SOC?

El cumplimiento de SOC es un marco desarrollado por AICPA para garantizar que las organizaciones gestionen y protejan los datos de los clientes de forma efectiva. El objetivo que se persigue con el cumplimiento de SOC es evaluar los controles internos, las políticas y los procesos de las organizaciones de servicios.

El marco de cumplimiento de SOC se divide a su vez en tres sub-marcos: SOC 1 (controles financieros), SOC 2 (seguridad, privacidad y disponibilidad de los datos) y SOC 3 (un resumen de acceso público del informe SOC 2 de una organización). Existen dos tipos diferentes de informes en SOC 1, que son SOC 1 Tipo 1 y SOC 1 Tipo 2. Además, hay dos tipos diferentes de informes en SOC 2, que son SOC 2 Tipo 1 y SOC 2 Tipo 2. El informe público SOC 3 es el único tipo de informe en SOC 3.

Cumplir con SOC es necesario para satisfacer los requisitos normativos, mostrar credibilidad y reducir el riesgo de violaciones de la seguridad de los datos. La afirmación del cumplimiento de SOC es muy utilizada por los proveedores de servicios, especialmente las empresas de SaaS, ya que un informe y una certificación de cumplimiento de SOC demuestran a los clientes que la empresa cuenta con los procedimientos y las actividades adecuados para proteger sus datos. Además, este cumplimiento ayuda a las empresas a seguir las mejores prácticas del sector para la efectividad operativa y la seguridad de los datos que poseen.

Algunos de los requisitos de cumplimiento de SOC incluyen:

- Desarrollar políticas de seguridad, disponibilidad o confidencialidad de los datos.

- Capacitar al personal en prácticas de seguridad.

- Monitorear los sistemas para garantizar que cumplan los requisitos de cumplimiento.

¿Qué es una auditoría de SOC?

Una evaluación exhaustiva llevada a cabo por un auditor externo acreditado se conoce como auditoría de SOC. El objetivo de esta auditoría es averiguar si una organización de servicios cumple con los estrictos controles y procedimientos necesarios para la prestación de servicios y la protección de datos.

Las auditorías de SOC ayudan en:

- Fomentar la confianza de los clientes en los sistemas y controles de la organización.

- Cumplir los requisitos reglamentarios y los estándares de la industria.

- Identificar y abordar los puntos débiles de los controles internos.

- Mejorar la ventaja competitiva mostrando un compromiso con la excelencia operativa y la seguridad.

Algunos ejemplos de actividades de una auditoría de SOC son:

- Revisar la documentación de control y las pruebas.

- Comprobar la efectividad operativa de los controles.

- Preparar y emitir el informe de auditoría.

Una auditoría confirma si la organización cumple las normas y proporciona un informe oficial que puede compartirse con las partes interesadas. Sin cumplimiento, una organización suspenderá la auditoría o recibirá un informe desfavorable.

¿Qué es el cumplimiento de SOC 1?

El término cumplimiento de SOC 1 se refiere al cumplimiento de los requisitos especificados en el informe de Control de Organizaciones de Servicios 1 (SOC 1), que evalúa y verifica los controles internos de una organización de servicios que podrían tener un impacto en la información financiera de sus clientes. Actúa como prueba de que una empresa dispone de controles efectivos y suficientes sobre la información financiera para los consumidores, los proveedores de garantías y las autoridades.

Es especialmente relevante para las organizaciones que prestan servicios, como el procesamiento de nóminas, los servicios de TI o el alojamiento de datos, en los que sus sistemas repercuten directamente en los procesos de elaboración de informes financieros de sus clientes.

Beneficios del cumplimiento de SOC 1

- Demostrar sólidos controles de información financiera, logrando la confianza y credibilidad de las partes interesadas y los clientes.

- Agilizar los procesos de auditoría de los clientes proporcionando garantías de terceros sobre los controles relacionados con las finanzas.

- Identificar y eliminar los riesgos que podrían dar lugar a informes financieros inexactos o erróneos.

- Garantizar el cumplimiento de las normativas del sector y los requisitos contractuales relacionados con los controles financieros.

- Aumentar la competitividad demostrando excelencia operativa y atraer a los clientes que necesiten garantías.

Tipos de informes: SOC 1 Tipo 1 vs SOC 1 Tipo 2

Los dos tipos de informes que comprenden el cumplimiento de SOC 1 son SOC 1 Tipo 1 y SOC 1 Tipo 2. Difieren según el plazo de evaluación de los controles financieros. A continuación, se muestra una tabla que destaca las principales diferencias entre los informes:

| Tipo de informe | SOC 1 Tipo 1 | SOC 1 Tipo 2 |

| ¿De qué se trata? | Un informe de Tipo 1 evalúa el diseño de los controles en un momento concreto. Aunque no verifica la efectividad a largo plazo de los controles, garantiza que se han establecido adecuadamente para alcanzar los objetivos establecidos. | Un informe de Tipo 2 evalúa la efectividad operativa y el diseño de los controles a lo largo de un periodo de tiempo determinado, como de seis a doce meses. Esto demuestra que los controles se desarrollaron correctamente y funcionaron de forma consistente según lo previsto. |

| Ejemplo | Una empresa de procesamiento de nóminas puede obtener un informe SOC 1 Tipo 1 para demostrar que sus sistemas están diseñados para garantizar transacciones financieras precisas. | La misma empresa de procesamiento de nóminas puede obtener un informe SOC 1 Tipo 2 para demostrar que sus controles funcionaron de forma efectiva durante un periodo de seis meses. |

Tabla 1: Informes SOC 1 tipo 1 versus tipo 2.

¿Qué es el cumplimiento de SOC 2?

SOC 2 es un marco de seguridad que especifica cómo deben proteger las organizaciones los datos de los clientes frente a accesos no autorizados, incidentes de seguridad y otras vulnerabilidades. El cumplimiento de SOC 2 se refiere a la adhesión de una organización de servicios a los criterios y estándares descritos en el marco SOC 2. AICPA desarrolló SOC 2 en torno a cinco criterios de servicios de confianza (TSC): Seguridad, disponibilidad, integridad del procesamiento, confidencialidad y privacidad.

Beneficios del cumplimiento de SOC 2

- Demostrar el compromiso de salvaguardar la información de los consumidores, estableciendo confianza y credibilidad con los clientes y socios.

- Reducir la probabilidad de interrupciones del sistema, violaciones de la seguridad de los datos e incumplimiento de las normas reglamentarias.

- Garantizar un cumplimiento más amplio alineándose con los marcos normativos y de la industria como CCPA, GDPR e HIPAA.

- Promover la adopción de procedimientos internos sólidos, mejorando la seguridad y la efectividad operativa.

- Diferenciar a la organización de sus competidores, proporcionando una ventaja competitiva en el mercado.

Tipos de informes: SOC 2 Tipo 1 vs SOC 2 Tipo 2

Los dos tipos de informes que comprenden el cumplimiento de SOC 2 son SOC 2 Tipo 1 y SOC 2 Tipo 2. Difieren según la evaluación del tiempo del sistema y los controles de seguridad de los datos. A continuación, se muestra una tabla que destaca las principales diferencias entre los informes:

| Tipo de informe | SOC 2 Tipo 1 | SOC 2 Tipo 2 |

| ¿De qué se trata? | Un informe de auditoría que evalúa el diseño de control de una organización de servicios en relación con los TSC en un momento específico se conoce como informe SOC 2 Tipo 1. | Un informe de auditoría que evalúa el diseño de control de una organización de servicios en relación con los TSC durante un periodo de tiempo determinado (normalmente de 6 a 12 meses) se conoce como informe SOC 2 Tipo 1. |

| Ejemplo | Para demostrar que su infraestructura y sus procesos de seguridad están concebidos para salvaguardar los datos de los clientes, un proveedor de almacenamiento en la nube puede solicitar un informe de Tipo 1. | Para demostrar que sus sistemas de respuesta a incidentes y de control de acceso se han mantenido con éxito durante los últimos 12 meses, un proveedor de SaaS podría solicitar un informe de Tipo 2. |

Tabla 2: Informes SOC 2 Tipo 1 versus SOC Tipo 2.

¿Qué es el cumplimiento de SOC 3?

Se dice que una organización de servicios que proporciona una versión condensada y accesible al público de un informe SOC 2 y cumple con los TSC, seguridad, disponibilidad, integridad de procesamiento, confidencialidad y privacidad, se adhiere al cumplimiento de SOC 3.

Las organizaciones que desean mostrar a un público amplio su compromiso con la seguridad de los datos y la excelencia operativa sin revelar información sensible o detallada incluida en los informes SOC 2 encuentran útiles los informes SOC 3.

Beneficios del cumplimiento de SOC 3

- Probar la adhesión de la organización a los estándares de fiabilidad operativa y seguridad de los datos y demostrar transparencia pública.

- Aumentar la confianza y la credibilidad ante las partes interesadas, los socios y los clientes haciendo público un resumen de cumplimiento.

- Servir como una poderosa herramienta de marketing para atraer a nuevos clientes y diferenciar a la organización de sus competidores.

- Simplificar la comunicación del cumplimiento de los TSC para el público no técnico.

- Tranquilizar a una gran audiencia sin revelar información privada o confidencial.

Informe resumen de acceso público

El informe SOC 3 de una organización se compone de un resumen, que suele publicarse.

| Tipo de informe | SOC 3 |

| ¿De qué se trata? | Se denomina informe público SOC 3 a un resumen de alto nivel, accesible al público, sobre el cumplimiento de los TSC por parte de una organización de servicios. Pretende ofrecer una amplia garantía sin revelar información privada o técnica y se basa en los resultados de una auditoría SOC 2 Tipo 2. |

| Ejemplo | Cloud Service Name ha superado con éxito una auditoría SOC 3, lo que demuestra su compromiso con la protección de los datos de los clientes mediante sólidos controles de seguridad y disponibilidad. Este informe garantiza a nuestros clientes que Cloud Service Name cumple los estándares más elevados de protección de datos y fiabilidad del sistema. |

Tabla 3: Informe SOC 3.

SOC 1 vs SOC 2 vs SOC 3/h2>

He aquí las diferencias entre el cumplimiento de cada SOC:

| SOC 1 | SOC 2 | SOC 3 | |

| ¿Cuál es el objetivo? | Se centra en la presentación de información financiera. Evalúa los controles relevantes para el impacto de una organización de servicios en los estados financieros de una entidad usuaria. | Pone énfasis en los TSC. Implica la gestión de los datos para salvaguardar los intereses de la empresa y de sus clientes. | Una versión condensada y accesible al público de SOC 2. Aunque no proporciona información sensible o en profundidad, se concentra en el mismo TSC que SOC 2. |

| ¿Quién es el público objetivo? | Destinado a las organizaciones usuarias y a sus auditores. Normalmente utilizado por entidades que necesitan garantías para auditorías financieras. | Para las partes interesadas como socios comerciales, reguladores o clientes que requieren una garantía detallada sobre aspectos no financieros (por ejemplo, la seguridad). | Para un público general, como clientes potenciales, para demostrar el cumplimiento sin exponer detalles sensibles. |

| ¿Qué es lo que incluye? | Incluye los controles relevantes para la información financiera, junto con la afirmación de la dirección y la opinión del auditor. Sigue el estándar SSAE 18. | Contiene una descripción detallada del sistema, los controles y la opinión de un auditor basada en los TSC. También puede incluir pruebas de controles y resultados. | Proporciona un resumen de alto nivel de los resultados de SOC 2, omitiendo descripciones detalladas, procedimientos de prueba y resultados. |

| ¿Para quién es aplicable? | Beneficioso para las organizaciones de servicios cuyos sistemas de nóminas o facturación afectan a los informes financieros. | Pertinente para los proveedores de servicios (como SaaS y la computación en nube) que manejan datos confidenciales o necesitan procedimientos de seguridad sólidos. | Ideal para fines de marketing, ya que comunica el cumplimiento sin compartir detalles en profundidad. |

| ¿Quién puede acceder a ellos? | Limitado a partes interesadas específicas que tengan una necesidad adecuada de acceder al informe. | Limitado a partes interesadas específicas que tengan una necesidad adecuada de acceder al informe. | Disponible públicamente, diseñado para una amplia distribución. |

| Ejemplo | Para asegurarse de que su proveedor de nóminas subcontratado dispone de los controles adecuados para proteger los datos sobre la remuneración de los empleados, una empresa de servicios financieros recurre al cumplimiento de SOC 1. Este cumplimiento ayuda a la empresa a garantizar a sus clientes que sus registros financieros se manejen de forma segura y precisa. Además, la auditoría de SOC 1 ayuda a la empresa a cumplir la normativa sobre informes financieros. | Para demostrar a sus clientes que ha establecido controles estrictos para salvaguardar los datos confidenciales y garantizar la disponibilidad del servicio, un proveedor de SaaS puede obtener el cumplimiento de SOC 2. El cumplimiento confirma que el proveedor satisface los TSC. Esta garantía ayuda al proveedor a ganarse la confianza de los clientes en sectores altamente regulados como la salud y las finanzas. | Para demostrar al público que cumple con los TSC en materia de disponibilidad y seguridad, un proveedor de alojamiento en nube puede obtener el cumplimiento de SOC 3. Todas las partes interesadas pueden acceder al informe SOC 3, que ofrece un resumen general de alto nivel y no técnico de la dedicación de la organización a la protección de datos. Esto ayuda a la empresa a captar nuevos clientes mostrando su fiabilidad y transparencia. |

Tabla 4: SOC 1 versus SOC 2 versus SOC 3.

¿Cómo ayuda una solución SIEM a lograr el cumplimiento de los SOC?

Al facilitar la adopción y el monitoreo de controles cruciales exigidos por los marcos SOC 1, SOC 2 y SOC 3, una solución de gestión de eventos e información de seguridad (SIEM) puede ayudar en gran medida a una organización a lograr el cumplimiento de estos estándares. Para cada tipo, una solución SIEM ayuda al cumplimiento de las siguientes formas:

1. Cumplimiento de SOC 1 (centrado en el control de la información financiera)

| Función | ¿Cómo ayuda una solución SIEM? |

|---|---|

| Recopilación y monitoreo de logs | Una solución SIEM ayudará en el monitoreo de sistemas y aplicaciones financieras (por ejemplo, ERP o software de contabilidad) para detectar actividades inusuales o errores. Además, ayuda a controlar los cambios en los datos y sistemas financieros para garantizar su exactitud e integridad. |

| Monitoreo del control de acceso | Una solución SIEM ayudará en el monitoreo de los logs a los que acceden los usuarios en los sistemas que manejan datos financieros para evitar cambios no autorizados. Además, ayuda a identificar y alertar sobre el uso indebido de privilegios o el acceso no autorizado. |

| Prueba de auditoría | Una solución SIEM ayudará a proporcionar logs detallados de todas las actividades que afecten a los sistemas financieros, apoyando a los auditores en la verificación de la efectividad del control. |

Tabla 5: Funciones de una solución SIEM que ayuda a conseguir el cumplimiento de SOC 1.

2. Cumplimiento de SOC 2 (centrado en la seguridad, la disponibilidad, la confidencialidad, la integridad del procesamiento y la privacidad)

| Función | ¿Cómo ayuda una solución SIEM? |

|---|---|

| Seguridad | Una solución SIEM proporciona monitoreo en tiempo real de los eventos de seguridad y alertas sobre posibles violaciones de la seguridad y también detecta anomalías que podrían comprometer la seguridad de los datos. |

| Disponibilidad | Una solución SIEM ayudará a controlar el tiempo de actividad del sistema e identificará posibles interrupciones o fallos. Además, ayuda a mantener la continuidad del servicio mediante un monitoreo proactivo. |

| Integridad de procesamiento | Una solución SIEM ayuda en el monitoreo de los sistemas de procesamiento de datos para garantizar que funcionen con precisión y sin modificaciones no autorizadas. Además, ayuda a registrar y validar la integridad de las transacciones. |

| Confidencialidad y privacidad | Una solución SIEM identificará y alertará sobre el acceso no autorizado a los datos y los intentos de exfiltración. Además, ayuda a garantizar el cumplimiento de las políticas de cifrado y protección de datos mediante sistemas monitoreados. |

| Preparación para la auditoría | Una solución SIEM ayuda a automatizar la generación de informes de cumplimiento específicos para SOC 2. Además, proporciona evidencias del cumplimiento de los controles sobre el manejo y la seguridad de los datos. |

Tabla 6: Funciones de una solución SIEM que ayuda a lograr el cumplimiento de SOC 2.

3. Cumplimiento de SOC 3 (se centra en proporcionar un resumen de acceso público basado en el informe SOC 2)

| Función | ¿Cómo ayuda una solución SIEM? |

|---|---|

| Demostración de controles sólidos | Una solución SIEM ayudará a demostrar que se dispone de sólidos sistemas de monitoreo y respuesta de seguridad. Además, proporciona métricas y resúmenes para informes de alto nivel que demuestran el compromiso de la organización con la seguridad y la disponibilidad. |

| Garantía continua de cumplimiento | Una solución SIEM proporcionará un monitoreo continuo para garantizar que la organización mantenga el cumplimiento de los requisitos de SOC 2, que es la base de SOC 3. |

Tabla 7: Funciones de una solución SIEM que ayuda a lograr el cumplimiento de SOC 3.

Funciones SIEM para el cumplimiento de SOC

He aquí algunas funciones de ManageEngine Log360 que pueden ayudarle a mejorar su cumplimiento de SOC.

- Gestión centralizada de logs: Una solución SIEM agrega logs de múltiples sistemas, proporcionando una única fuente de verdad para los auditores.

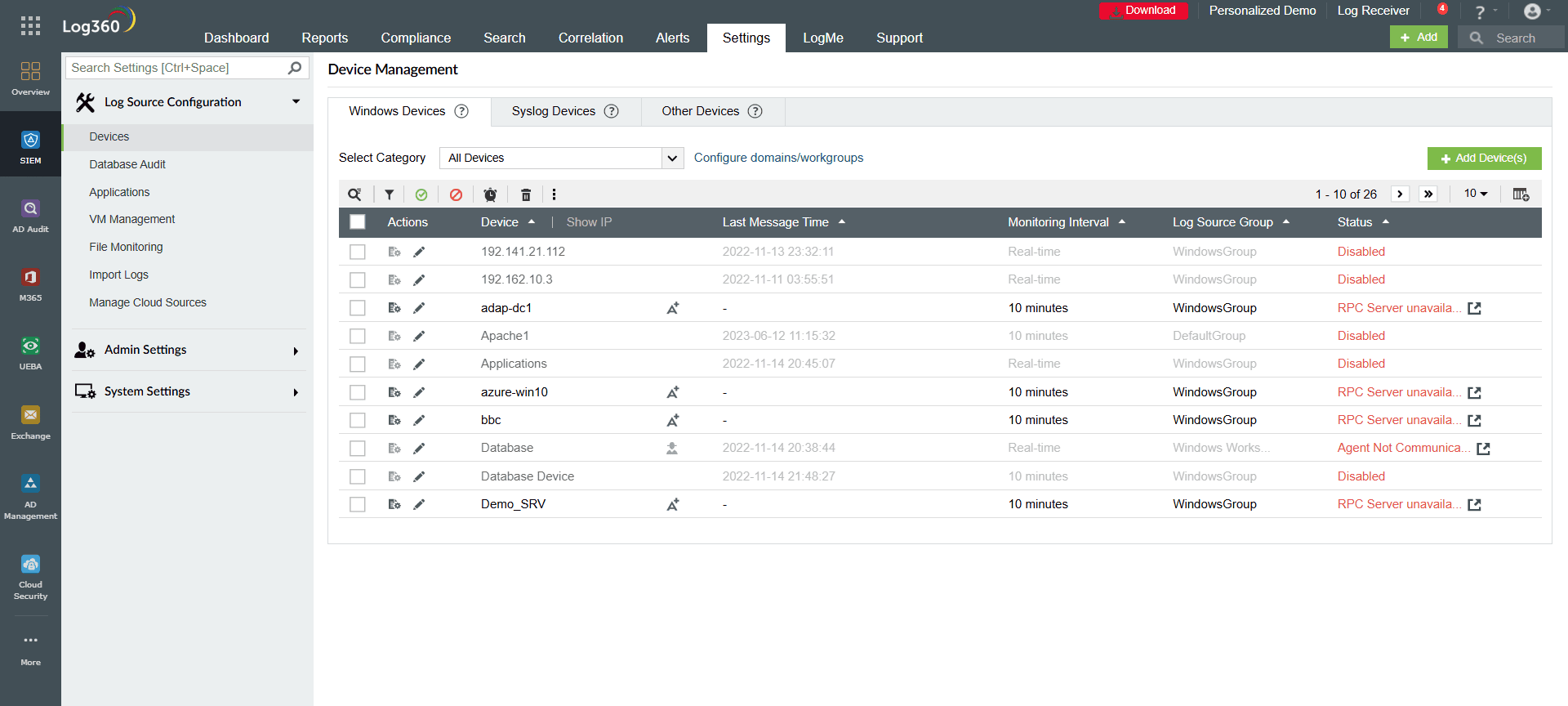

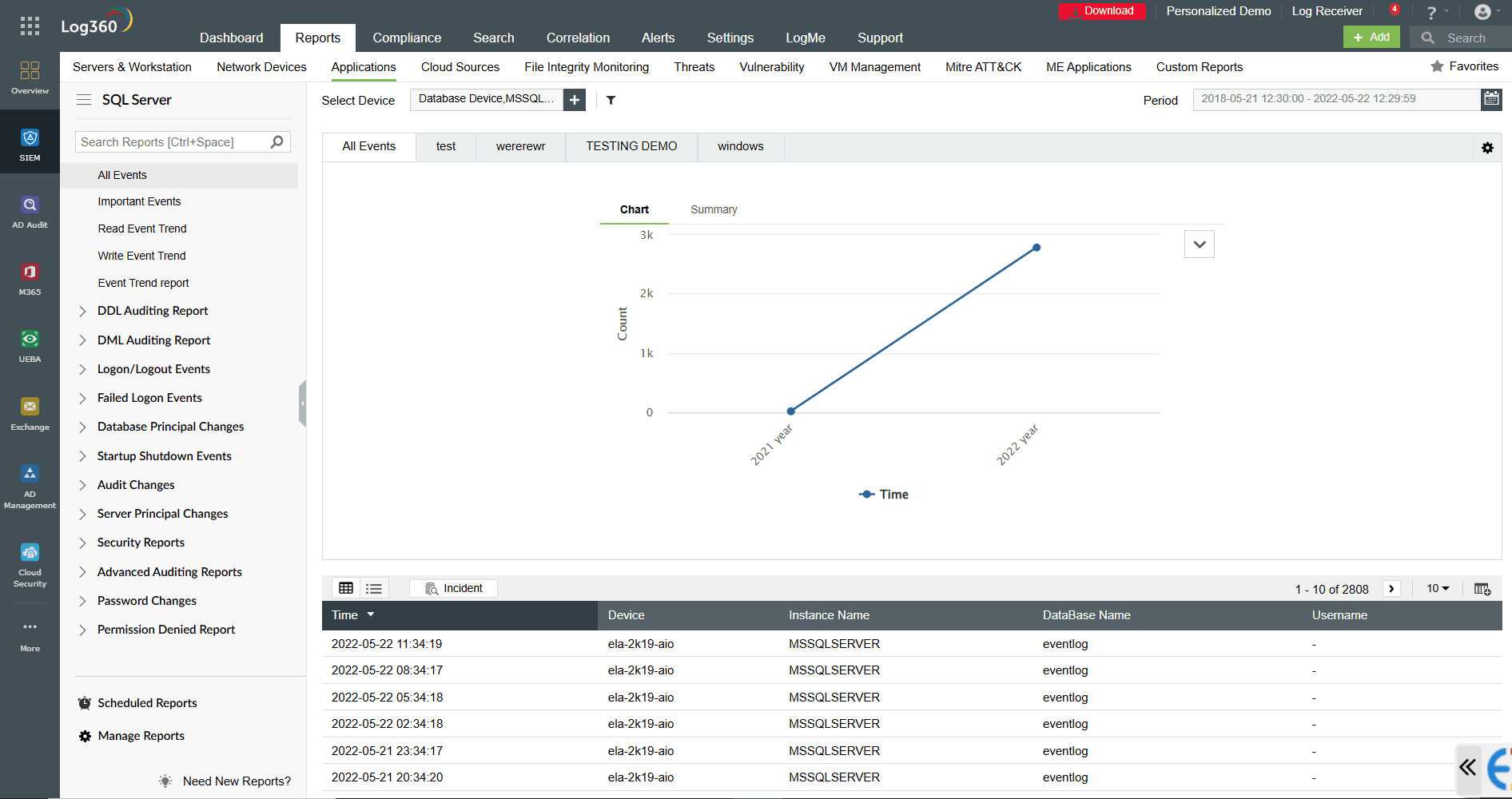

Log360 descubre automáticamente los dispositivos Windows y syslog de su red e ingiere los datos de log (consulte la figura 1). Además, importa automáticamente datos de logs de bases de datos y aplicaciones como analizadores de vulnerabilidades a intervalos predeterminados.

Figura 1: Pestaña de configuración de la fuente de log en Log360.

- Monitoreo de logs: Una solución SIEM proporciona alertas en tiempo real sobre actividades sospechosas, como accesos no autorizados o uso indebido de privilegios. Esto ayudará a resolver los incidentes lo antes posible.

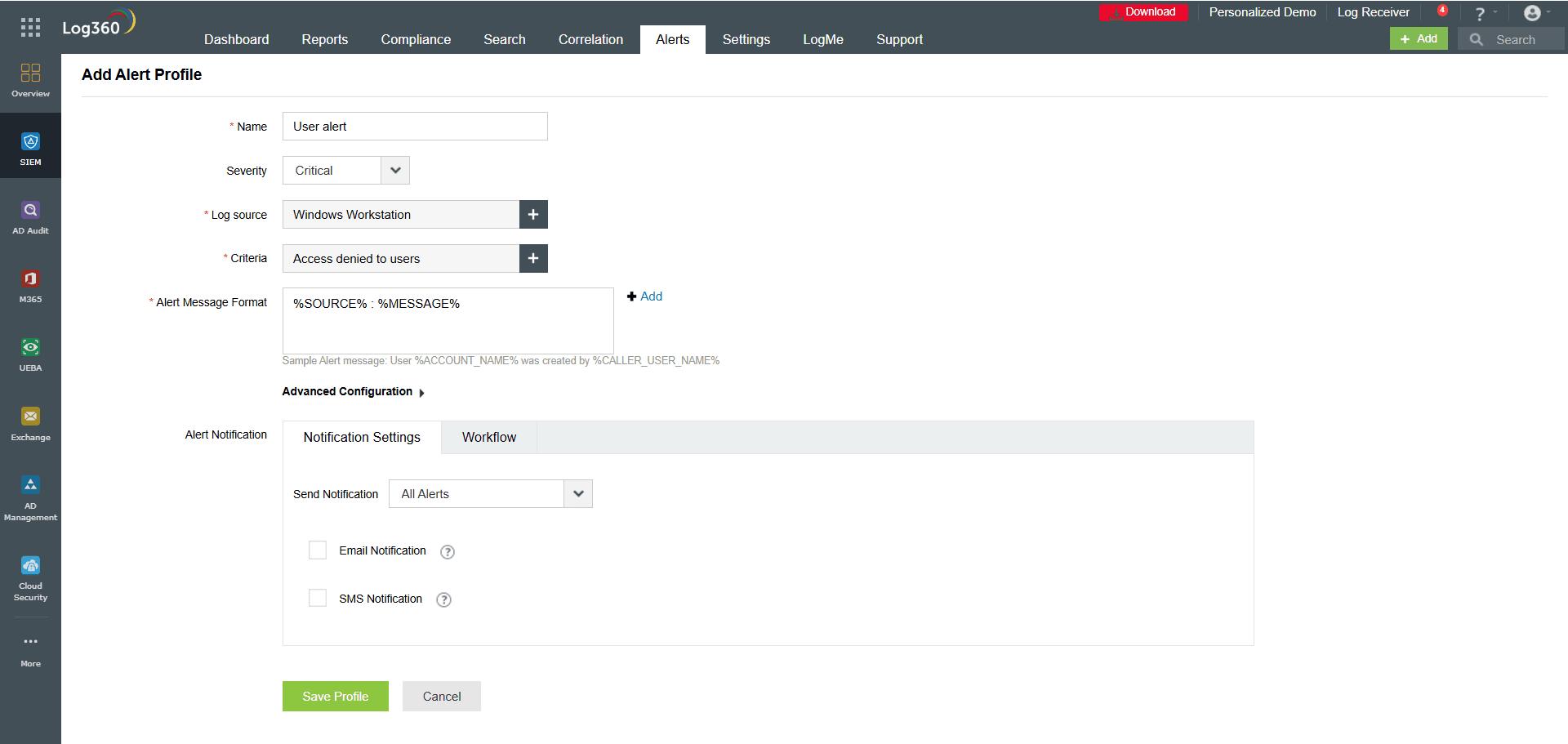

Log360 proporciona alertas de eventos en tiempo real para actualizaciones importantes, incluidos los cambios realizados en los dispositivos o aplicaciones por los usuarios. Puede establecer alertas configurando los criterios de alerta según sus necesidades (consulte la figura 2). También se pueden crear criterios de alerta basados en umbrales personalizados y en acciones del usuario.

Figura 2: Creación de una alerta en la pestaña Alertas de Log360.

- Detección y respuesta a incidentes: Una solución SIEM ayuda a controlar los incidentes de seguridad y garantiza una respuesta oportuna, lo que resulta esencial para demostrar los controles operativos.

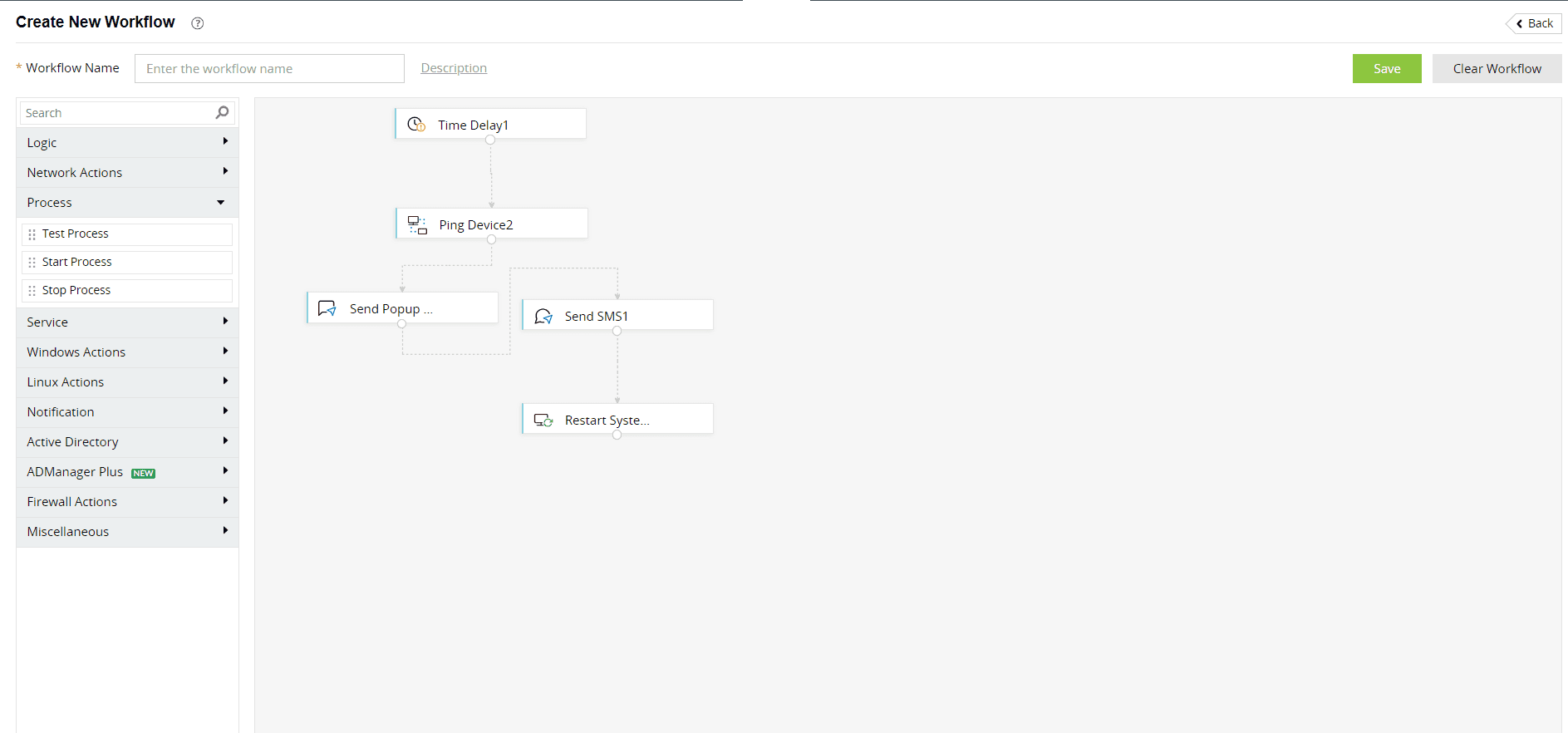

Log360 le permite crear y ejecutar flujos de trabajo de incidentes y automatizar los pasos comunes de respuesta a incidentes (consulte la figura 3). Cuando se disparan las alertas, estos flujos de trabajo se ejecutan automáticamente para remediar los incidentes.

Figura 3: Creación de flujos de trabajo de incidentes mediante Log360.

- Informes y dashboards automatizados: Una solución SIEM genera informes listos para la auditoría y adaptados a los requisitos de cumplimiento de SOC.

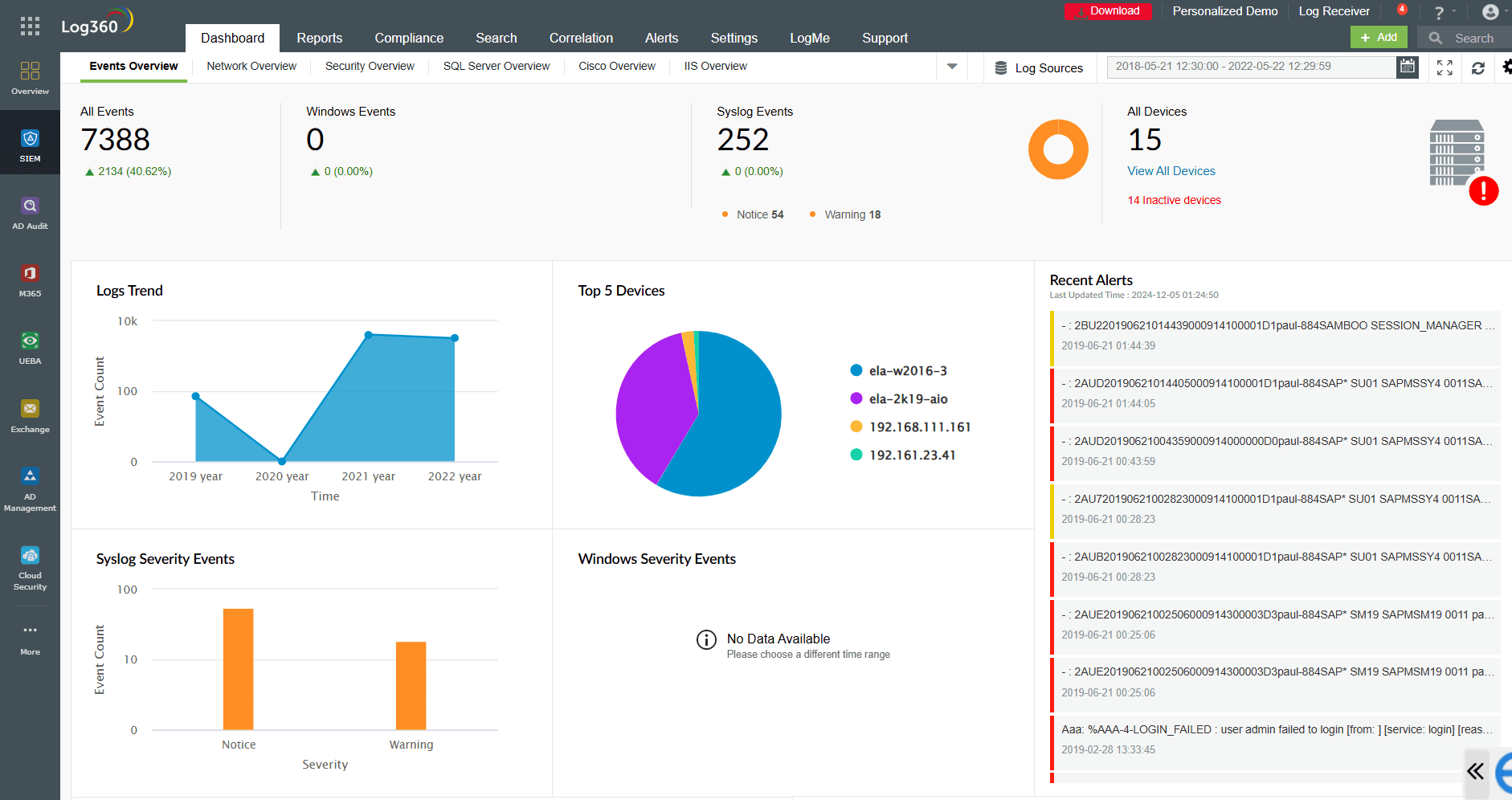

Log360 le permite ver dashboards e informes sobre todas las creaciones de archivos, eliminaciones, cambios, alteraciones de propietarios y modificaciones de permisos (consulte la figura 4). También se registran todos los intentos fallidos de acceder a los datos. Para su equipo de seguridad, estas funciones ofrecen varias ventajas, como la detección temprana de posibles peligros como el ransomware, el malware y el sabotaje de TI. Esto ayuda a su organización a reducir el tiempo medio de detección de incidentes (MTTD).

Figura 4: Vista del dashboard de todas las actividades ocurridas en un dispositivo o aplicación.

- Retención e integridad de los logs: Una solución SIEM almacena los logs durante el tiempo necesario para satisfacer los estándares de cumplimiento. Además, garantiza que los logs sean inmutables y a prueba de manipulaciones, satisfaciendo los requisitos de auditoría para la integridad de los datos.

Log360 genera informes exhaustivos (informes de monitoreo de archivos, informes de correlación, informes de cumplimiento y más) con información precisa sobre la integridad (consulte la figura 5). Estos informes pueden exportarse en múltiples formatos, incluidos CSV y PDF. Puede recibir automáticamente los informes a intervalos regulares con la ayuda de la programación flexible de informes.

Figura 5: Un informe de Log360 sobre todas las acciones de eventos que se produjeron.

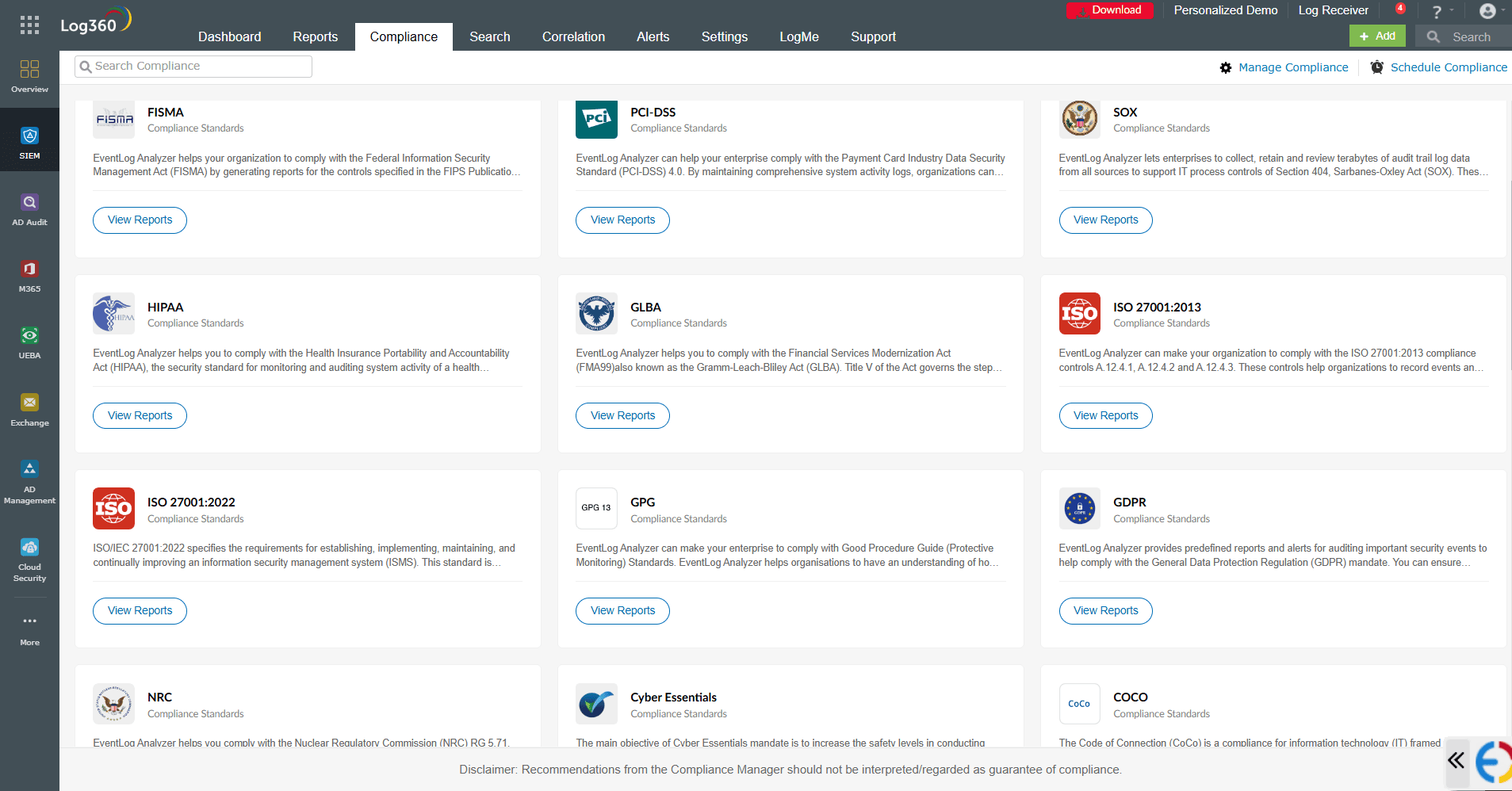

- Alineación normativa: Una solución SIEM ofrece plantillas de cumplimiento preconfiguradas para SOC 1, SOC 2 y SOC 3, lo que simplifica el proceso de demostración del cumplimiento.

Log360 genera los principales informes de cumplimiento necesarios para el departamento de TI de diversos sectores, como el de la salud, el financiero, etc. (consulte la figura 6).

Figura 6: Informes de cumplimiento en Log360.