¿Qué es un log de eventos de Windows?

Los logs de eventos, que son generados por el servicio de registro de eventos de Windows, ofrecen un registro detallado de las actividades que se producen dentro de un sistema operativo Windows. Proporcionan una gran cantidad de información sobre las actividades del sistema, las aplicaciones y los eventos de seguridad. Esto incluye marcas de tiempo e identidad de usuario, lo que las convierte en un recurso invaluable para los administradores de sistemas y los analistas de seguridad.

Los administradores del sistema monitorean los logs de eventos para solucionar errores del sistema, caídas y fallos de las aplicaciones. También utilizan logs de eventos para controlar los cambios y las actualizaciones del sistema. Los analistas de seguridad, por su parte, utilizan la información contenida en los logs de eventos para correlacionar y detectar amenazas, construir líneas de tiempo de amenazas, investigar incidentes de seguridad y responder a ataques cibernéticos. Los analistas de seguridad también tienen que conocer las instancias en las que los logs de eventos han sido borrados o eliminados, ya que esto puede indicar que un atacante está tratando de ocultar su rastro. Los equipos del SOC pueden mejorar su seguridad y eficiencia operativa monitoreando los logs de eventos de Windows.

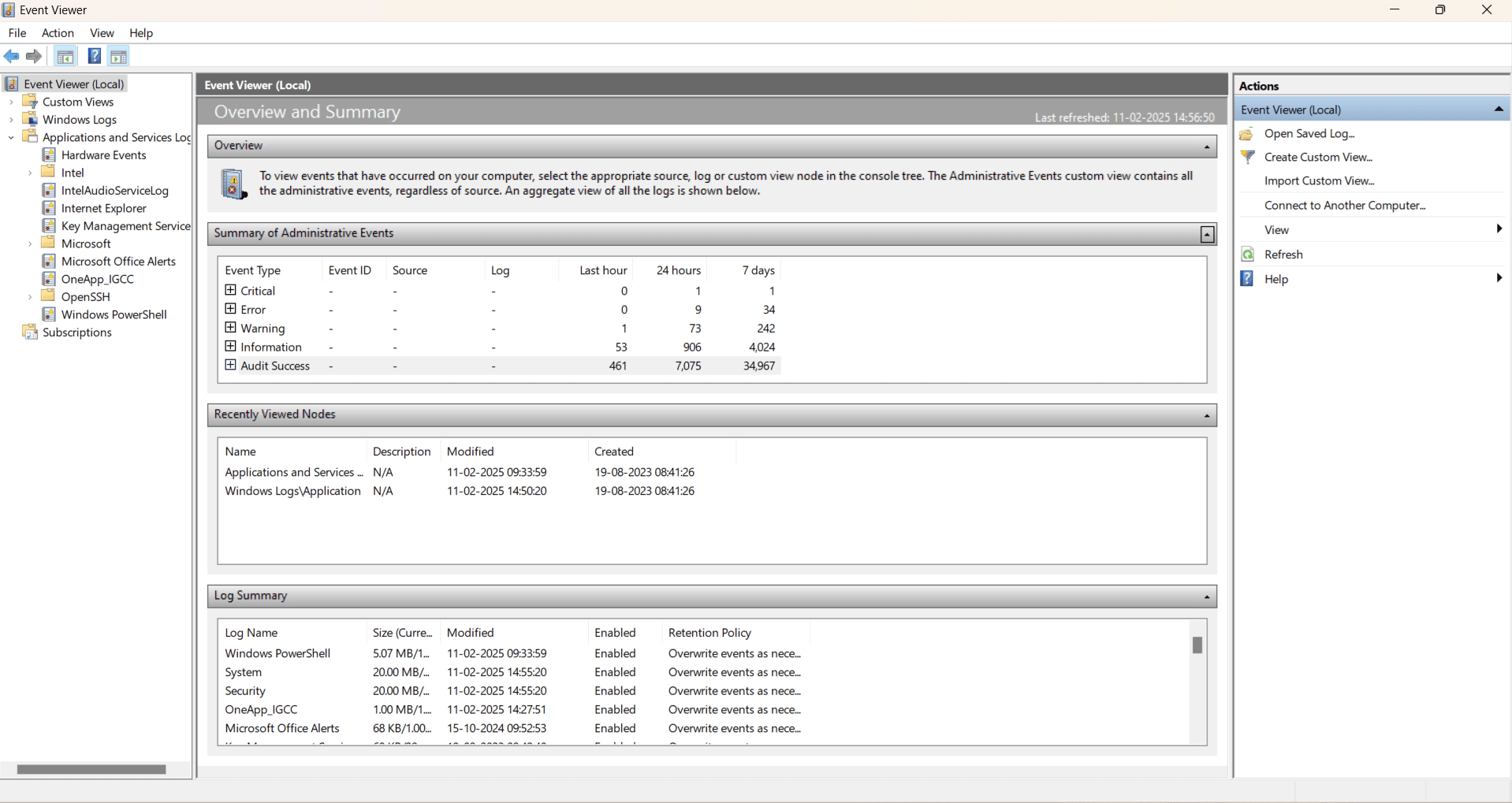

Para ver los logs de eventos, abra el cuadro de diálogo Ejecutar (tecla de Windows + R), escriba eventvwr y pulse Intro. Verá los logs de eventos como se muestra a continuación:

Figura 1: Visor de eventos que muestra un resumen de los eventos administrativos

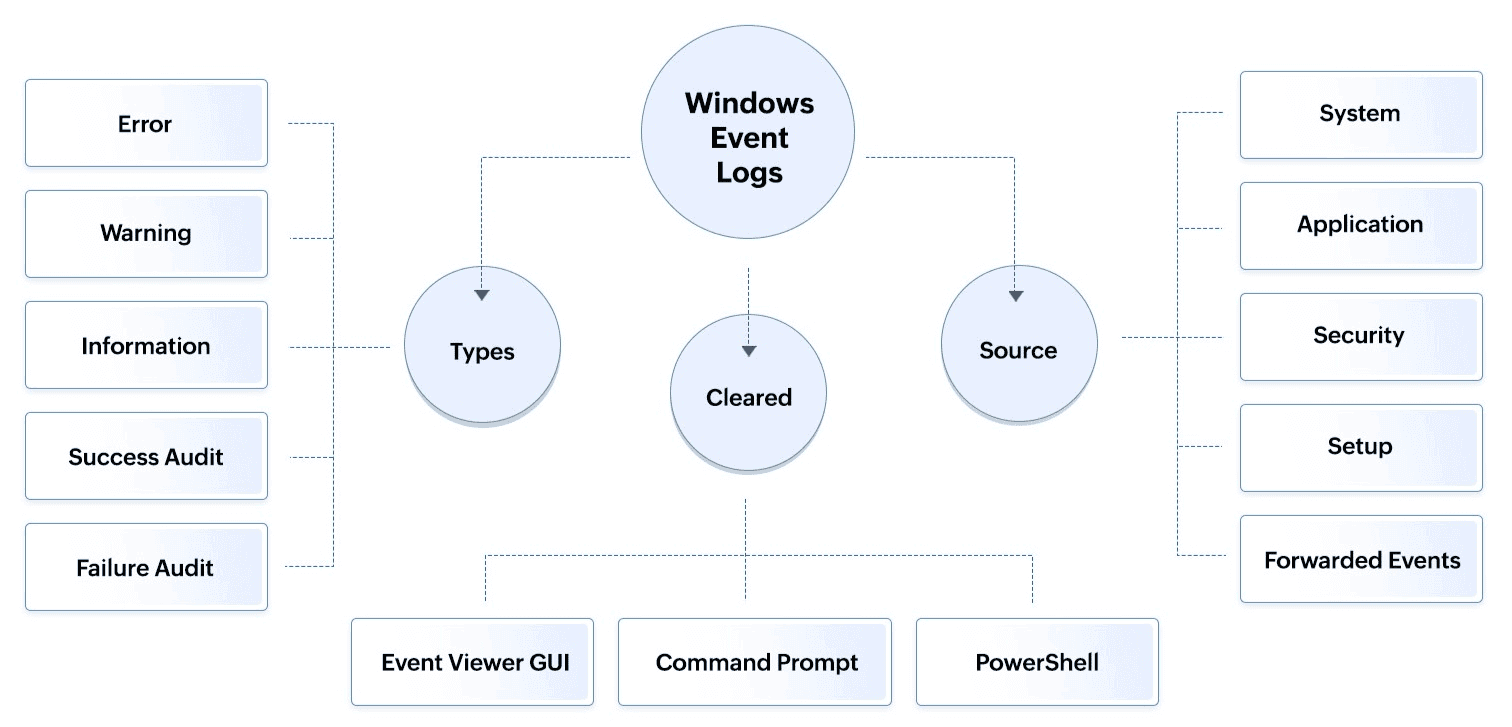

¿Cuáles son las cinco categorías de logs de Windows?

Los logs de eventos de Windows pueden incluir logs de sistema, logs de aplicación, logs de seguridad, logs de configuración y logs de eventos reenviados.

Figura 2: Categorías del log de eventos de Windows basadas en tipos y fuentes

- Los logs de sistema contienen eventos registrados por los componentes del sistema Windows, como problemas de memoria o el fallo de un driver durante el arranque, o errores de disco como un sistema de archivos corrupto o escrituras de disco fallidas.

- Los logs de aplicación contienen eventos registrados por aplicaciones o programas, como problemas al iniciar las aplicaciones de Calculadora o Zoom.

- Los logs de seguridad contienen eventos relacionados con la seguridad del sistema, como inicios de sesión fallidos y eliminaciones de archivos.

- El log de configuración contiene eventos relacionados con las actualizaciones del sistema.

- El log de eventos reenviados contiene eventos reenviados desde otros equipos.

Los logs de eventos de Windows también se clasifican en cinco tipos de eventos: Error, Advertencia, Información, Auditoría exitosa y Auditoría fallida.

- Un error indica un problema importante, como un fallo del sistema o de la aplicación.

- Una advertencia significa un problema potencial que podría provocar problemas en el futuro, como que el espacio en disco se esté agotando.

- La información proporciona detalles sobre el funcionamiento normal de las aplicaciones o servicios, como por ejemplo que un servicio se inicie correctamente.

- La auditoría exitosa registra los eventos relacionados con la seguridad que han tenido éxito, como la autenticación correcta de los usuarios.

- La auditoría fallida registra los eventos fallidos relacionados con la seguridad, como los intentos fallidos de inicio de sesión.

Los actores de amenazas pueden deshabilitar los logs de eventos antes de borrarlos y ejecutar su ataque. Sin embargo, al deshabilitar los logs también se generará una entrada en los logs de seguridad. Los atacantes pueden borrar los logs de eventos de varias maneras, pero por lo general, implica borrar manualmente desde la interfaz del visor de eventos, usar el símbolo del sistema, o comandos de PowerShell. Comprender la importancia de los logs de eventos proporcionará una imagen clara de por qué es crucial monitorearlos y saber si fueron borrados.

¿Por qué los equipos del SOC deberían monitorear los logs de eventos de Windows?

Monitorear los logs de eventos es crucial por las siguientes razones:

- Diagnosticar la salud del sistema: Los logs de eventos ayudan a diagnosticar y solucionar los problemas de salud del sistema. Por ejemplo, si un servicio no se inicia, el log del sistema puede indicar detalles sobre la causa.

- Garantizar el cumplimiento: Monitorear los eventos de seguridad también ayuda a cumplir con requisitos como HIPAA, GDPR y SOX, que obligan a monitorear y registrar el acceso a datos sensibles.

- Detectar amenazas de seguridad: Los logs de eventos juegan un rol crucial en el monitoreo de seguridad y pueden ayudar a los analistas a detectar intrusiones al proveer detalles de eventos de inicio de sesión fallidos, intentos de acceso no autorizados y actividades sospechosas que sugieren ataques potenciales.

- Agilizar la respuesta a incidentes e investigación forense: Supervisar regularmente los logs permite detectar y responder más rápidamente a los incidentes, minimizando así los daños. Además, en caso de un incidente de seguridad, los logs de eventos sirven como una fuente crítica de pruebas, ayudando a los analistas a reconstruir la secuencia de eventos que condujeron a la brecha y a comprender el alcance de su impacto.

Por eso los atacantes borran los logs de eventos, para poder eliminar las huellas de sus actividades y ocultar sus rastros para evitar ser detectados. Pero, ¿cómo borran los atacantes los logs?

¿Prefiere mirar en vez de leer? Entonces, ¡vea este video explicativo!

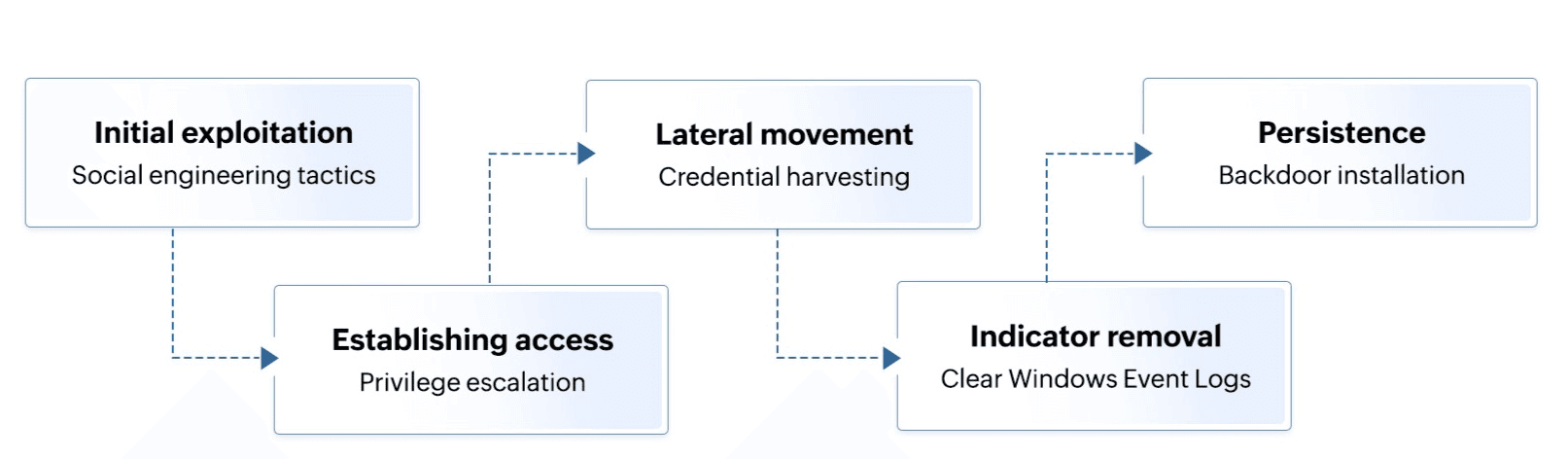

¿Cómo los atacantes ejecutan su ataque?

Los atacantes suelen seguir estos pasos para llevar a cabo su objetivo de ejecutar un ataque con éxito, como se muestra en la Figura 3.

Figura 3: Pasos necesarios para que los atacantes borren los logs de eventos de Windows

- Para ingresar en la red de la víctima, los atacantes explotan las vulnerabilidades del sistema o utilizan tácticas de ingeniería social para manipular a los usuarios para que proporcionen credenciales o descarguen software malicioso.

- Para establecer y mantener el acceso, instalan una herramienta de acceso remoto y llevan a cabo un escalamiento de privilegios para obtener privilegios de administrador.

- Después, los atacantes se mueven lateralmente y escanean la red para identificar otros sistemas valiosos, u obtienen credenciales utilizando técnicas como el keylogging o los ataques pass-the-hash.

- A continuación, los atacantes cubren sus huellas borrando los logs de eventos y deshabilitando futuros registros.

- Por último, los atacantes logran un acceso persistente instalando puertas traseras adicionales, creando cuentas de usuario ocultas o modificando software legítimo para incluir código malicioso.

Está claro que, independientemente del tamaño de una organización, supervisar los logs de eventos es fundamental. Sin embargo, cuanto mayor sea la organización, más eventos habrá que monitorear y más compleja puede ser la tarea. Por lo tanto, es crucial que las organizaciones inviertan en una solución de SIEM que pueda ayudarles con la gestión de logs, el análisis de logs, la detección de amenazas, la respuesta a incidentes, el análisis forense de logs y que les ayude a superar sus requisitos de cumplimiento con facilidad. ManageEngine Log360 es una solución de SIEM unificada con funciones de UEBA, SOAR, DLP y CASB que puede ayudar a su organización a frustrar las amenazas que se originan tanto de forma interna como externa.

¿Cómo puede ayudar ManageEngine Log360?

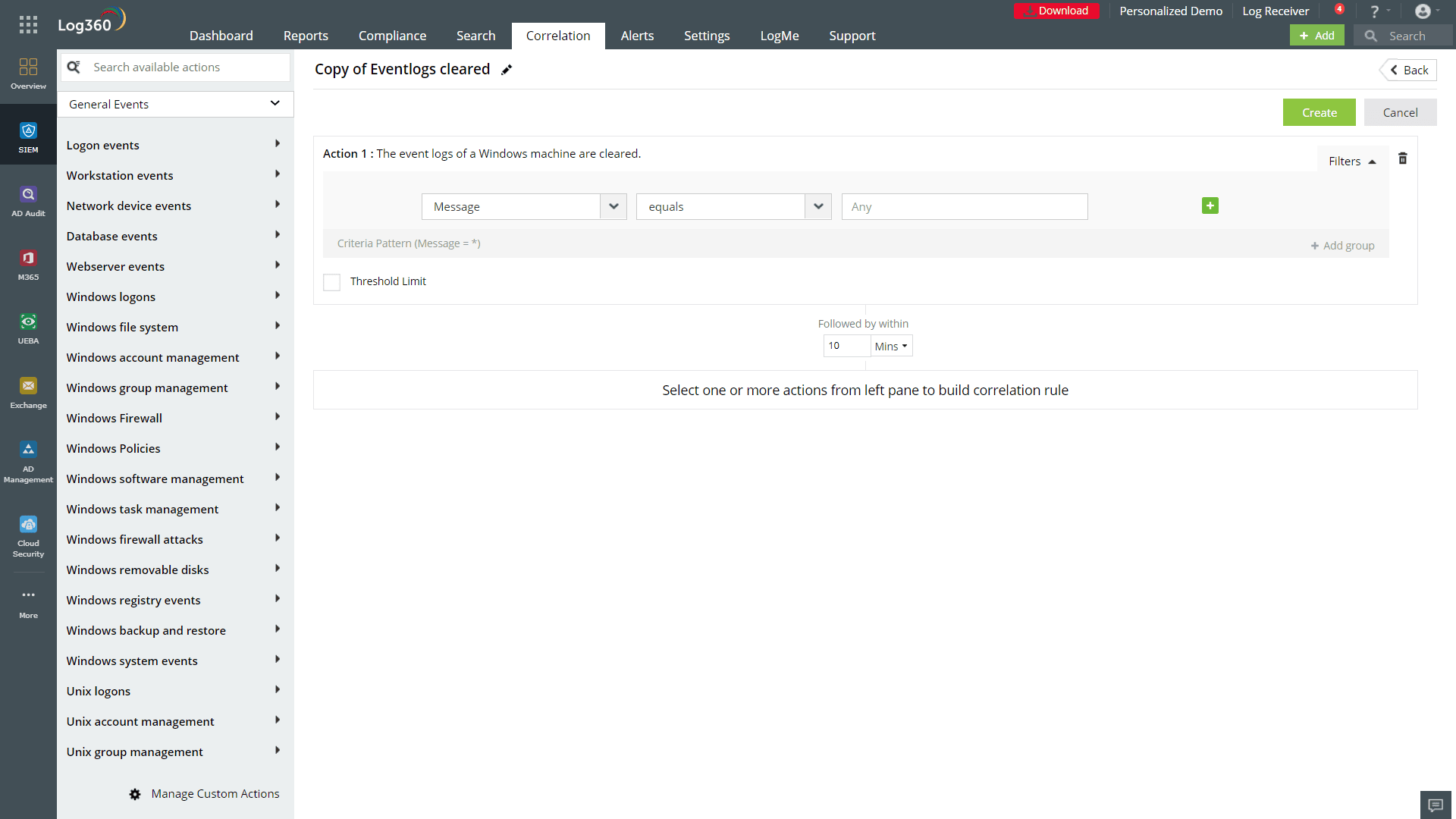

Log360 ayuda a recopilar logs de más de 700 tipos de dispositivos de red para monitorearlos y analizarlos en tiempo real. Ayuda a las organizaciones a monitorear usuarios y entidades en busca de anomalías basadas en tiempo, conteo y patrones, y les ayuda a priorizar eventos de seguridad basándose en puntuaciones de riesgo precisas. Log360 también está equipado con un motor de correlación completo con reglas de correlación tanto predefinidas como personalizadas, incluyendo una regla out-of-the-box para identificar los logs de eventos borrados, como se muestra en la siguiente figura.

Figura 4: Regla de correlación de Log360 para identificar los logs de eventos borrados

Independientemente del tipo de log borrado (sistema, seguridad, aplicación, configuración o eventos de reenvío), Log360 detectará y le alertará sobre los incidentes de borrado de logs siempre que la opción de perfil de alerta esté activada. Log360 también incluye funciones de SOAR. Esto significa que si asocia un flujo de trabajo de respuesta a un perfil de alerta, Log360 podrá llevar a cabo determinadas acciones automatizadas, como deshabilitar un equipo o cerrar la sesión y deshabilitar al usuario. Esto puede ayudar a los equipos del SOC a reducir su MTTD y MTTR y mejorar su postura de seguridad de forma significativa. Para saber si Log360 es la solución adecuada para su organización, regístrese para recibir una demostración personalizada.

¿Cuáles son los siguientes pasos que debe dar un analista del SOC?

Aparte de implementar una solución de SIEM como Log360, estas son algunas medidas que los equipos del SOC pueden tomar para prevenir futuros ataques:

- Aplicar controles de acceso estrictos en la gestión del log de eventos.

- Revisar los privilegios del usuario para identificar quién tiene acceso a los logs de eventos y revocar el acceso respectivamente.

- Implementar directivas de auditoría y seguridad para reforzar las funciones de retención y monitoreo de logs.

- Garantizar el cifrado de los archivos de eventos locales y en tránsito para evitar manipulaciones del log.

- Garantizar el reenvío automático de los eventos a un servidor de log o hacer una copia de seguridad en una ubicación secundaria para protegerlos.

Los logs de eventos de Windows no son sólo registros del sistema; son un salvavidas para la ciberseguridad. Monitorearlos y protegerlos de forma proactiva puede ser la diferencia entre prevenir un ataque y responder demasiado tarde.