Un analista del centro de operaciones de seguridad (SOC) es fundamental para la función de ciberseguridad de una organización, ya que actúa como primera línea de defensa contra las amenazas informáticas. Sus responsabilidades incluyen el monitoreo de las redes, la detección de posibles problemas de seguridad y la respuesta a los ataques en tiempo real. Los analistas del SOC son fundamentales para proteger los datos confidenciales y garantizar la continuidad de la actividad empresarial. A medida que los ataques cibernéticos se hacen más frecuentes y sofisticados, ha aumentado la demanda de analistas del SOC. El mercado laboral de los analistas del SOC es próspero, ya que las empresas de todos los sectores invierten mucho en personal de ciberseguridad para reducir los riesgos. Esta necesidad creciente la convierte en una de las ocupaciones de ciberseguridad de mayor crecimiento e importancia en la actualidad. Por ello, en esta página hablaremos de los distintos roles que desempeñan los analistas del SOC, de sus responsabilidades y de las aptitudes que se exigen a los mismos.

¿Cuáles son las tareas cotidianas de un analista del SOC?

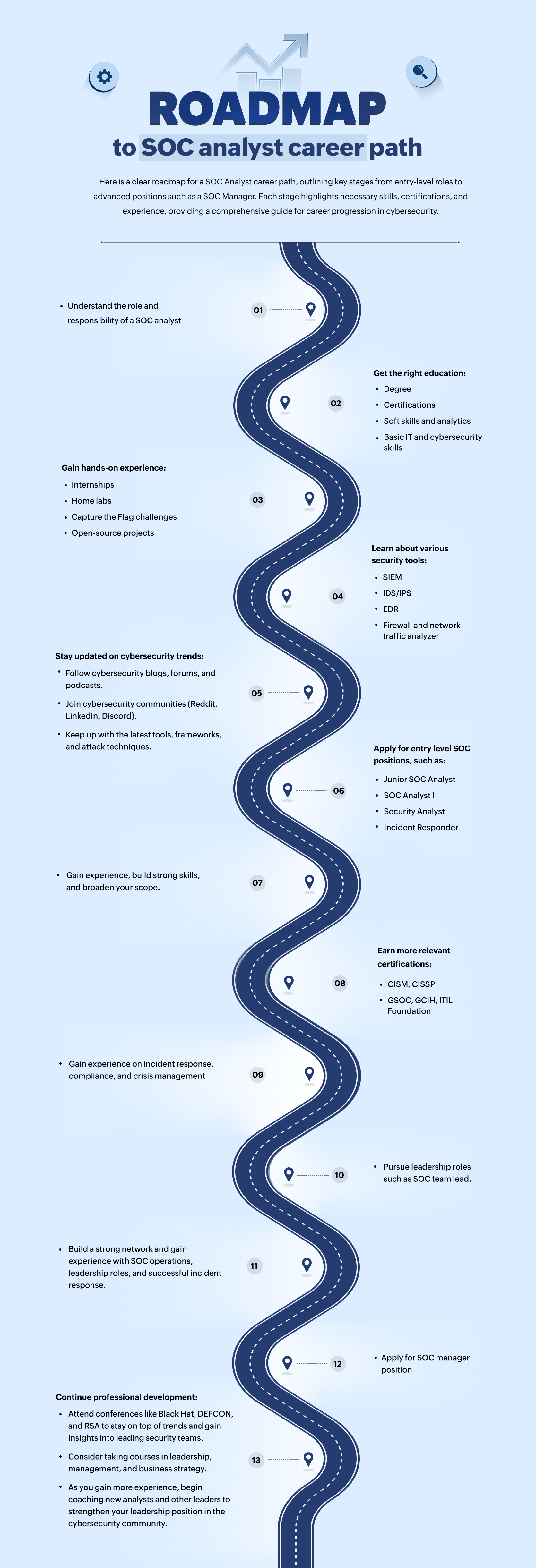

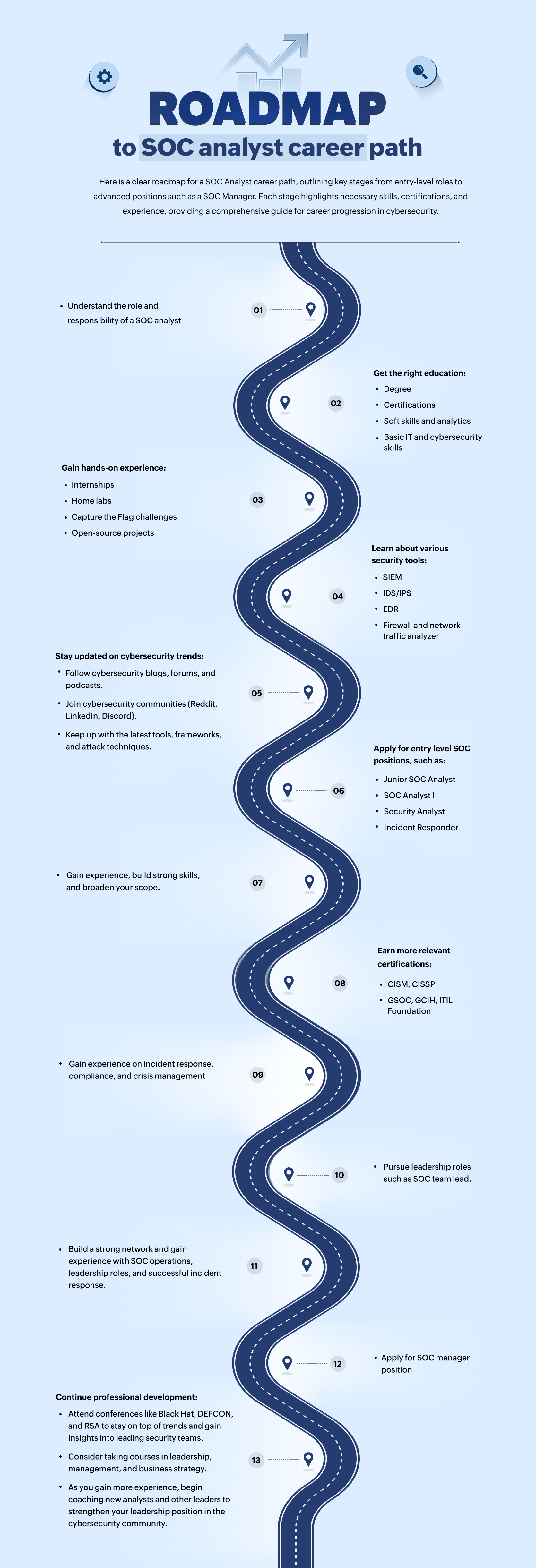

Los SOC se clasifican en tres niveles (nivel 1, nivel 2 y nivel 3) de analistas, y existe una variedad de otros cargos, como los de directores e ingenieros del SOC, en función de su nivel de experiencia, conocimientos y dificultad de trabajo. Los pasos necesarios para ascender profesionalmente en el sector de los analistas del SOC se explican en la siguiente infografía.

Figura 1: Hoja de ruta hacia la carrera de analista del SOC

Para conocer más a fondo las habilidades técnicas, las habilidades interpersonales, las calificaciones y las certificaciones que se requieren para convertirse en analista del SOC, consulte esta página.

Diferentes roles de analista del SOC y sus responsabilidades clave

Analista del SOC de nivel 1: Analista junior

Se centran en el monitoreo, el triaje, la investigación inicial y el escalamiento. Sus responsabilidades incluyen:

- Monitoring logs gathered from firewalls, servers, endpoints, and other security devices by utilizing the security dashboards and alerts produced by security solutions, like a SIEM tool.

- Monitorear los logs recopilados de firewalls, servidores, endpoints y otros dispositivos de seguridad utilizando los dashboards de seguridad y las alertas producidas por las soluciones de seguridad, como una herramienta SIEM.

- Revisar las alertas para identificar posibles incidentes de seguridad y luego priorizarlos en función de su gravedad.

- Investigar las alertas generadas para comprobar si son verdaderos incidentes o falsos positivos.

- Analizar los datos de logs para identificar indicadores de compromiso.

- Llevar a cabo la respuesta a incidentes, donde los incidentes de bajo riesgo se ponen primero bajo control aislando endpoints o deshabilitando cuentas de usuario.

- Escalar los incidentes a niveles superiores si se requiere una investigación más detallada.

- Documentar todas las alertas, medidas adoptadas y conclusiones en los sistemas de gestión de incidentes y entregarlos para una comunicación fluida con el turno siguiente.

- Ayudar a los usuarios finales o a los equipos de TI respondiendo a las consultas rutinarias sobre seguridad e informando de actividades inusuales.

Habilidades necesarias para convertirse en analista junior:

- Capacidad para monitorear alertas y eventos de seguridad utilizando herramientas SIEM

- Conocimiento de los tipos de ataque habituales (phishing, malware, etc.)

- Capacidad para evaluar y priorizar los problemas de seguridad para su escalamiento

- Experiencia en el uso de sistemas de tickets para registrar incidentes

- Informar de los incidentes de seguridad de forma clara y sencilla

Analista del SOC de nivel 2: Analista intermedio

Se encargan de las investigaciones más complejas, las acciones de respuesta avanzadas y la cacería de amenazas. Sus responsabilidades incluyen:

- Responder a incidentes que requieran una actuación más avanzada, como la identificación de la causa raíz y la contención.

- Realizar pasos de aislamiento, parcheado o erradicación del sistema cuando sea necesario coordinándose con los equipos de TI.

- Modificar las reglas SIEM y las reglas de correlación y mejorar las funciones de detección colaborando con los analistas de nivel 1 para reducir los falsos positivos.

- Garantizar que los logs se introduzcan correctamente y que se generan alertas realizando comprobaciones periódicas del estado de las herramientas de seguridad.

- Preparar informes detallados de incidentes a efectos de gestión y cumplimiento.

- Comunicarse con otros equipos, como los administradores de redes o sistemas, para abordar los problemas descubiertos durante las investigaciones.

Habilidades necesarias para convertirse en un analista intermedio:

- Investigar en profundidad los eventos de seguridad y violaciones de la seguridad de los datos

- Comprender las tácticas, técnicas y procedimientos (TTP) de los atacantes

- Poder recopilar y analizar pruebas digitales de sistemas y redes

- Capacidad para prevenir, mitigar y recuperarse de incidentes de seguridad

- Dominio de lenguajes de scripting (Python, PowerShell) para automatizar tareas

Analista del SOC de nivel 3: Analista senior

Se centran en asumir el liderazgo en la gestión de incidentes, los análisis forenses, las mejoras de la arquitectura y la tutoría. Sus responsabilidades incluyen:

- Utilizar herramientas específicas para realizar análisis forenses y examinar distintos tipos de ataques, como las APT, para determinar el alcance de las violaciones de la seguridad de los datos o los riesgos.

- Supervisar las actividades de respuesta a incidentes mayores y coordinar a todos los equipos para garantizar una reparación efectiva.

- Proporcionar recomendaciones para la arquitectura de seguridad y ayudar a crear mecanismos de detección y respuesta más efectivas.

- Revisar y analizar la inteligencia sobre amenazas para comprender las amenazas emergentes y las TTP.

- Guiar y tutorizar a los analistas de nivel 1 y 2, ayudándoles a mejorar sus competencias y conocimientos técnicos.

- Organizar sesiones de capacitación y proporcionar conocimientos sobre la gestión de incidentes y las mejores prácticas de detección de amenazas.

- Realizar análisis tras los incidentes, identificar los puntos débiles y recomendar cambios en las políticas y procedimientos de seguridad.

- Trabajar en estrecha colaboración con los equipos de simulacros de ataque para evaluar y probar el rendimiento de las medidas de seguridad implementadas.

Habilidades necesarias para convertirse en analista senior:

- Buscar activamente las amenazas avanzadas mediante un monitoreo proactivo

- Experiencia en ingeniería inversa de malware y comprensión de su comportamiento

- Poder realizar ejercicios con los equipos de simulacros de ataque y simular ataques cibernéticos reales

- Dominio en análisis forense de redes y respuesta a incidentes a nivel empresarial

- Poder asesorar sobre políticas de seguridad y mejorar las metodologías del SOC

Jefe o director de equipo del SOC

Supervisan las actividades del SOC y garantizan una respuesta efectiva a los incidentes. Sus responsabilidades incluyen:

- Tutorizar y dirigir a los analistas del SOC para garantizar un rendimiento efectivo y un desarrollo continuo de sus habilidades.

- Dirigir la respuesta a los incidentes de seguridad, incluida la coordinación de la investigación, la contención, la recuperación y la documentación.

- Garantizar el uso efectivo de herramientas de seguridad para el monitoreo de redes y sistemas para la detección de amenazas en tiempo real.

- Crear, actualizar y hacer cumplir las prácticas de respuesta a incidentes para garantizar que el equipo se adhiera a las mejores prácticas estandarizadas.

- Servir como principal punto de contacto para el SOC y otros equipos internos para facilitar una comunicación clara durante los problemas de seguridad.

- Organizar periódicamente sesiones de capacitación y simulacros para aumentar la comprensión del equipo sobre las amenazas y las herramientas en evolución.

- Controlar e informar sobre las métricas de rendimiento clave para proporcionar información sobre el rendimiento del SOC, las tendencias de las amenazas y los tiempos de respuesta a las partes interesadas.

Habilidades necesarias para convertirse en jefe o director de un equipo del SOC:

- Liderazgo para guiar al equipo del SOC, establecer objetivos y monitorear el desempeño

- Poder crear y actualizar una hoja de ruta para el desarrollo y la mejora del SOC

- Comprender los riesgos organizativos y poder centrar los esfuerzos del SOC en consecuencia

- Tener una comunicación efectiva con los líderes, los socios externos y los reguladores

- Poder garantizar que las operaciones del SOC cumplan las normas y reglamentos del sector (por ejemplo, GDPR, PCI DSS)

He aquí otros roles avanzados y especializaciones relacionados con el sector de los analistas del SOC:

Cazador de amenazas

- Busca de forma proactiva amenazas y anomalías ocultas en la red de una organización que podrían permitir eludir los sistemas de seguridad automatizados.

- Detecta ataques complejos analizando las notificaciones del SOC e investigando cualquier actividad sospechosa a un nivel más profundo.

- Aumenta la efectividad de la respuesta a incidentes y afina las herramientas de detección mediante la identificación de patrones y vulnerabilidades.

Responsable de respuestas a incidentes

- Dirige los esfuerzos para controlar un evento y eliminar del sistema a los actores o datos perjudiciales.

- Analiza los incidentes una vez resueltos para identificar vulnerabilidades y ofrecer futuras medidas de prevención.

- Colabora con las fuerzas de seguridad para llevar a cabo investigaciones y procesos judiciales en caso de infracciones graves.

Ingeniero del SOC

- Gestiona la instalación, implementación y mantenimiento de las herramientas del SOC, incluidas las soluciones SIEM y los IDS o IPS.

- Desarrolla scripts e integraciones para automatizar actividades repetitivas y mejorar la eficacia del SOC.

- Proporciona asistencia técnica y solución de problemas al equipo del SOC.

- Mantiene los sistemas del SOC actualizados y seguros frente a vulnerabilidades.

Ingeniero de inteligencia contra amenazas

- Monitorea numerosas fuentes externas, como la web oscura y las fuentes de inteligencia contra amenazas, para descubrir amenazas emergentes relevantes para la organización.

- Comparte sus conocimientos y puntos de vista con los analistas del SOC y los responsables de la respuesta a incidentes para ayudar a mejorar la seguridad de la organización.

Analista forense digital

- Investiga los sistemas en riesgo para determinar cómo se produjeron las infracciones.

- Recopila pruebas digitales de forma que se garantice su integridad a efectos legales.

- Analiza los logs del sistema y de la red después de un incidente para identificar las vías de ataque y las vulnerabilidades.

Capacite a sus analistas del SOC

¡Nuestra tecnología de seguridad avanzada puede ayudar a su equipo del SOC a alcanzar todo su potencial! ¿Está preparado para mejorar sus funciones de detección y respuesta ante amenazas? Regístrese para obtener una demostración personalizada de ManageEngine Log360, una solución SIEM integral que puede ayudarle a detectar, priorizar, investigar y responder a las amenazas de seguridad.