Los ataques de malware sin archivos y living off the land (LOTL) se ejecutan desde la memoria de acceso aleatorio (RAM) del sistema junto a procesos críticos de Windows, todo ello eludiendo la detección. Estos ataques aprovechan las herramientas nativas de Windows para mantener la persistencia dentro de un sistema y desplazarse lateralmente por la red.

Las soluciones de seguridad convencionales no detectan este tipo de ataques porque se basan en indicadores de compromiso (IoC), que suelen ser pruebas forenses de que se ha producido un ataque. En cambio, Log360 adopta un enfoque radical al identificar los indicadores de ataque (IoA) que detectan un ataque en curso. Esto permite a Log360 no sólo detectar dichos ataques, sino también garantizar una respuesta proactiva ante los incidentes.

Herramientas de Windows aprovechadas por el malware sin archivos

PowerShell

Los atacantes aprovechan PowerShell para ejecutar código remoto, comunicarse con servidores de mando y control, y ocultar scripts para evitar ser detectados.

WMI

WMI permite a los atacantes moverse lateralmente, exfiltrar datos sensibles, manipular ajustes del sistema y mantener el control sobre los sistemas comprometidos.

Símbolo del sistema

Los atacantes utilizan herramientas de línea de comandos, como certutil.exe, para obtener archivos y ejecutarlos directamente en la memoria, eludiendo las medidas de seguridad.

Registro de Windows

Los atacantes explotan el editor del registro de Windows para alterar las entradas del registro, haciendo que se ejecuten scripts maliciosos junto con los procesos del sistema.

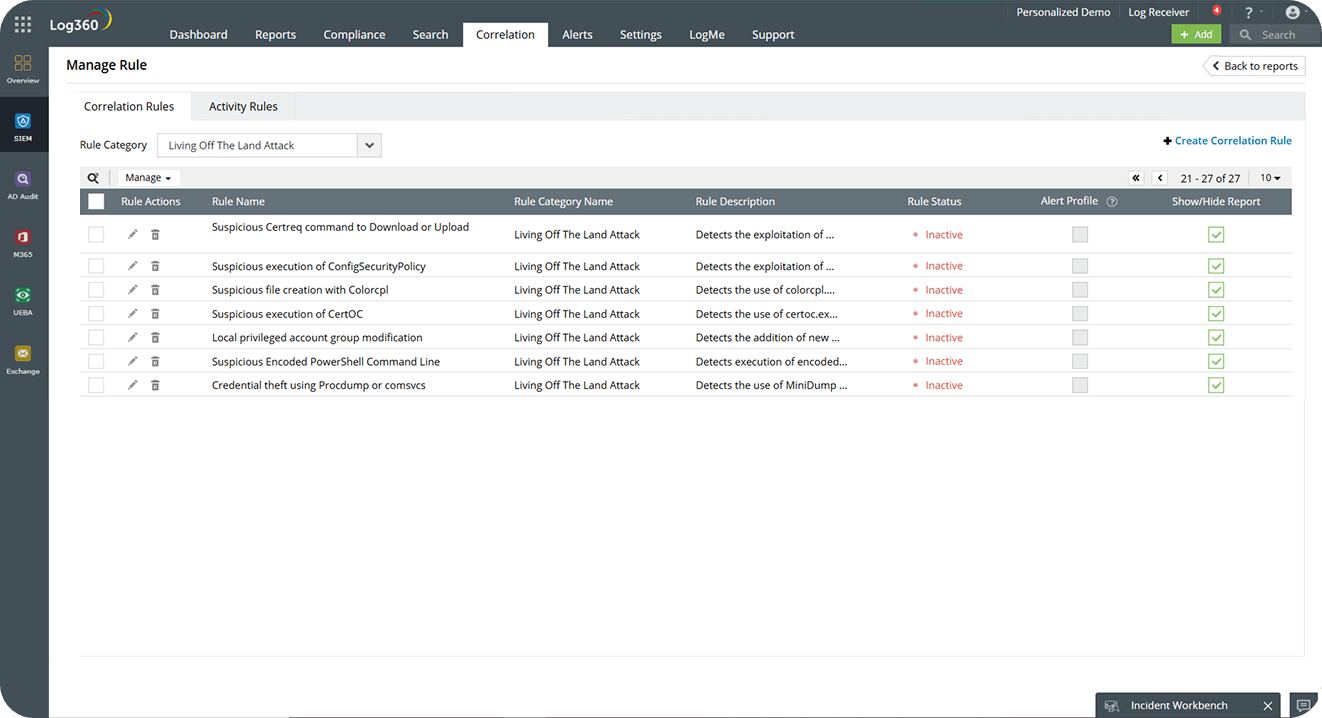

Defiéndase contra el malware sin archivos y los ataques LOTL con Log360

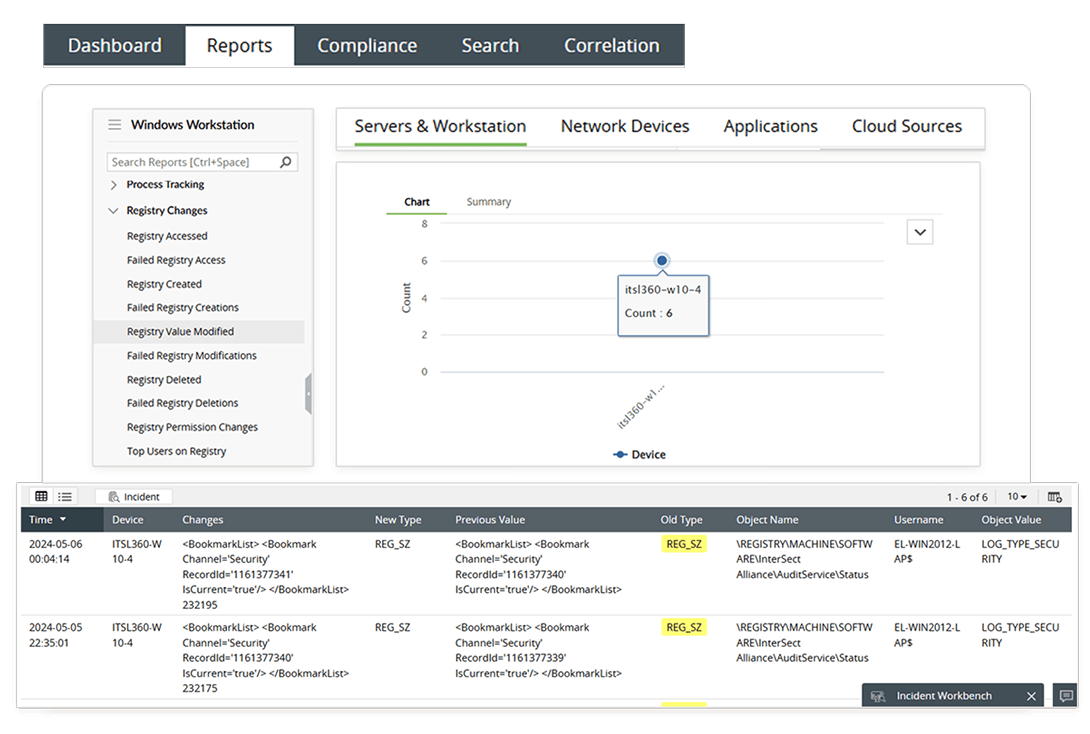

Controle los cambios no autorizados en el registro de Windows

Problema: Los atacantes modifican las entradas del registro de Windows y manipulan los procesos legítimos del sistema para ejecutar scripts maliciosos junto a ellos.

Solución: Log360 controla estos cambios no autorizados realizados en el registro de Windows y proporciona informes out-of-the-box que supervisan el acceso, la creación, la modificación y la eliminación del registro. También puede marcar cuentas de usuario y dispositivos comprometidos identificando a los usuarios y dispositivos que están asociados con más frecuencia a los cambios en el registro. Además, se pueden deshabilitar las cuentas comprometidas utilizando flujos de trabajo predefinidos para incidentes con el fin de evitar que el ataque siga propagándose.

Resultado: Esto reduce el tiempo medio de detección (MTTD) de los mecanismos de persistencia sigilosa y permite contener los ataques de malware sin archivos de forma proactiva.

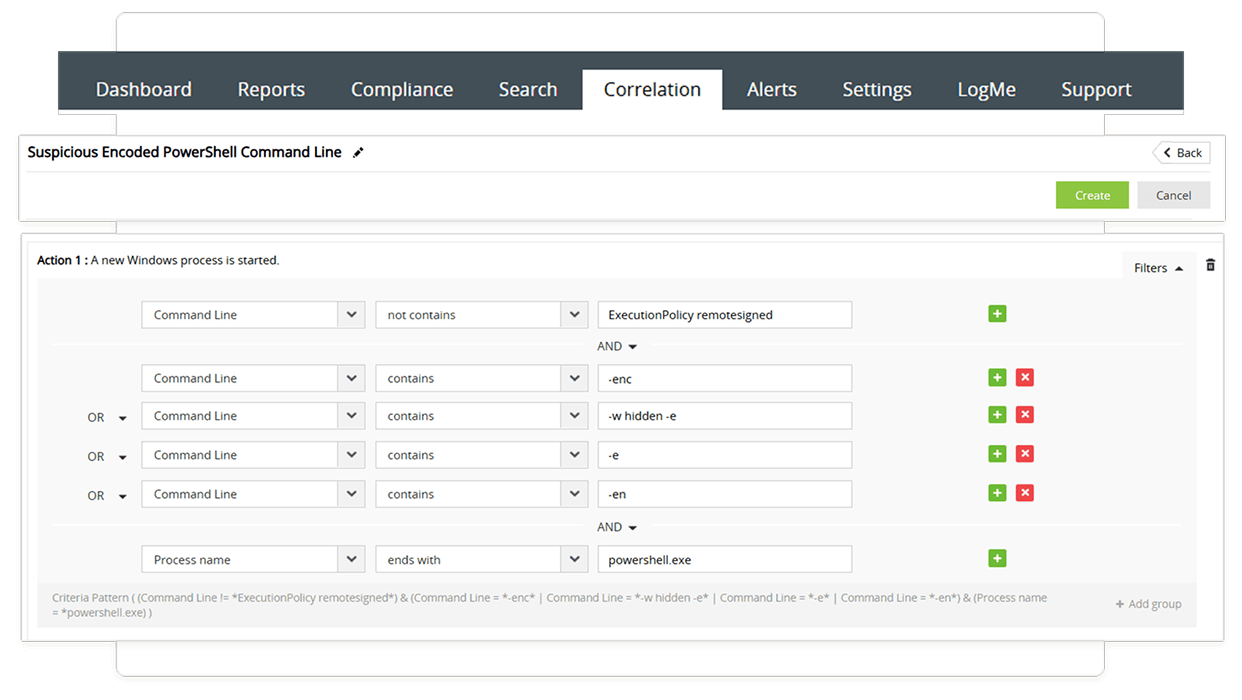

Monitoree las ejecuciones remotas y las descargas de archivos sospechosas

Problema: El malware sin archivos se infiltra en los sistemas y se propaga por la red ejecutando consultas de WMI que ejecutan scripts PowerShell en varios dispositivos remotos. Estos scripts establecen un canal de comunicación con un servidor externo de mando y control, desde el que el malware sin archivos se descarga directamente en la memoria de un sistema remoto.

Solución: Las funciones de cacería de amenazas proactivas en Log360 identifican efectivamente las descargas de archivos sospechosos y las ejecuciones remotas de código que se ejecutan en la memoria. También permiten responder a los incidentes rápidamente para evitar la exfiltración de datos (que podría escalar a ataques de ransomware).

Resultado: Log360 ayuda a evitar el escalamiento de los ataques y la pérdida de datos que podrían interrumpir las operaciones de la empresa o acarrear consecuencias financieras y normativas.

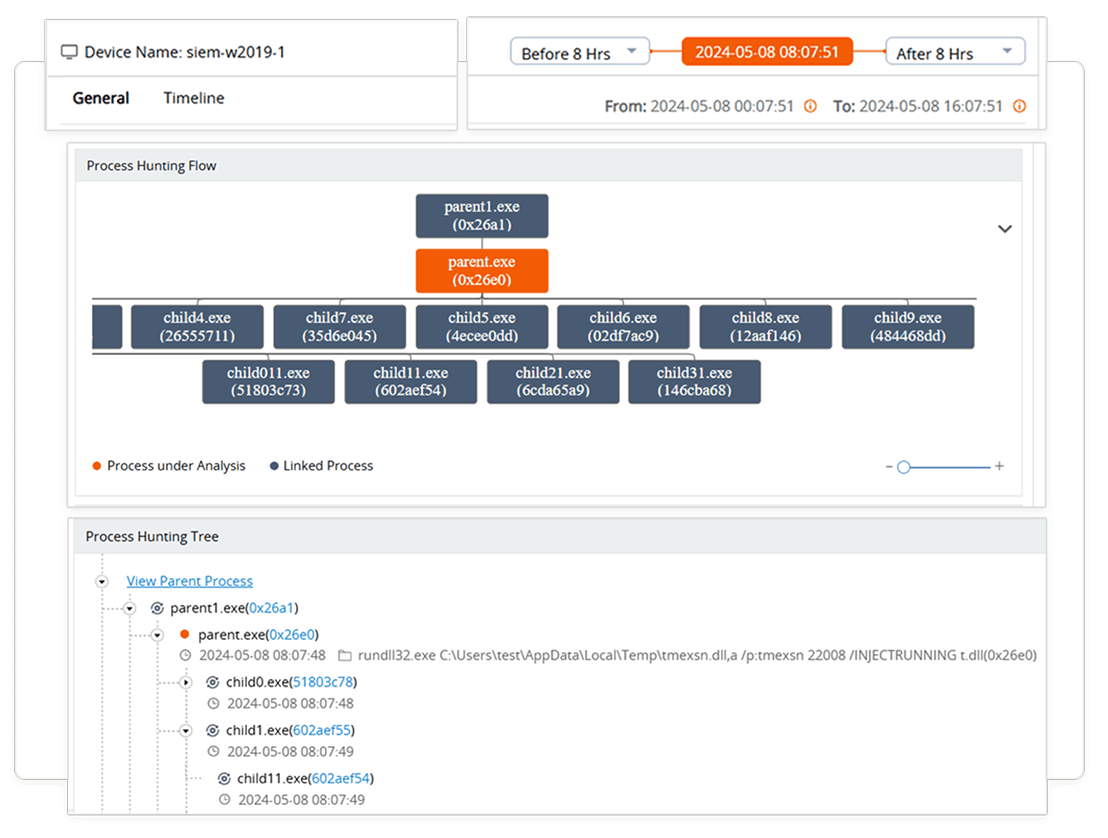

Identifique las creaciones y las asociaciones de procesos sospechosas

Problema: El malware sin archivos suele operar junto a procesos legítimos, lo que dificulta su detección.

Solución: Log360 proporciona un módulo de incidentes, con funciones avanzadas de búsqueda de procesos. El diagrama de flujo de procesos y el árbol de cacería de procesos ayudan a visualizar la propagación del ataque, el alcance del compromiso y su progresión. Gracias a las funciones integradas de orquestación, automatización y respuesta de seguridad (SOAR), podrá identificar las creaciones de procesos sospechosos, correlacionar las relaciones entre principal-secundario, trazar el movimiento lateral y terminar el proceso para detener la propagación del ataque.

Resultado: Log360 reduce los falsos positivos, admite el análisis de causa raíz y mejora el análisis forense digital, mejorando así la eficiencia general del SOC.