Si su organización es como la mayoría, probablemente esté obteniendo fuentes de inteligencia sobre amenazas de al menos 24 fuentes diferentes, quizá incluso más. Una fuente de inteligencia sobre amenazas es un flujo continuo de datos en tiempo real sobre las ciberamenazas emergentes, que incluye IP, URL, dominios y firmas de malware maliciosos que están incluidos en listas de bloqueo globales. Estas fuentes son esenciales para detectar y mitigar las amenazas, pero el verdadero reto es utilizarlas correctamente. ¿Cómo convierte la información en acciones, ya sea para la detección de amenazas, el análisis de ciberamenazas o la respuesta a incidentes? En esta guía, desglosaremos los principales casos de uso de la inteligencia sobre amenazas y las formas prácticas de aprovecharlos para lograr una postura de seguridad más sólida.

¿Para qué se usan las fuentes de inteligencia sobre amenazas?

Las fuentes de inteligencia sobre amenazas enriquecen los datos de los logs de red con información actualizada proveniente de repositorios globales de IP, URL y dominios maliciosos para que los equipos de seguridad puedan detectar, analizar y mitigar las ciberamenazas externas en tiempo real.

Las fuentes de inteligencia sobre amenazas contienen la siguiente información sobre dominios, URL o direcciones IP:

- La puntuación de riesgo o reputación de la IP: Una puntuación que denota lo arriesgada que es una URL o IP concreta.

- Categoría de la amenaza: El tipo de amenaza al que se asocia la URL o IP, como phishing, malware o botnets.

- Información de WhoIs: Contiene información sobre el registrante del dominio, las IP asociadas y la geolocalización (por ejemplo, estado, país y latitud y longitud).

- Indicadores relacionados: Contiene detalles de los archivos, las IP o URL relacionadas alojadas en el sitio y el número de sistema autónomo.

- Análisis del proveedor de seguridad: El recuento de cuántos proveedores de seguridad han etiquetado la URL o IP como maliciosa. Cuanto mayor sea el número, más riesgosa es.

Ésta es sólo una información básica obtenida a partir de fuentes de inteligencia sobre ciberamenazas. La amplitud y exhaustividad de la información puede variar de un proveedor a otro.

Cómo elegir las mejores fuentes de inteligencia sobre amenazas

Opte por un enfoque multi proveedor. Diferentes fuentes contra amenazas se especializan en tipos concretos de amenazas, como el phishing, las firmas de malware o el spam. Algunos proveedores ofrecen IoC sobre amenazas, mientras que otros ofrecen información exhaustiva sobre las técnicas, las tácticas y los procedimientos. También existen fuentes de inteligencia sobre amenazas específicas para cada sector, como FS-ISAC para servicios financieros y H-ISAC para la salud. Combine varias fuentes de inteligencia sobre amenazas de código abierto y de pago para optimizar el costo y el valor.

Las herramientas de SIEM compatibles con fuentes contra amenazas basadas en STIX/TAXII pueden optimizar el proceso de obtener e ingerir la información sobre ciberamenazas procedente de múltiples fuentes.

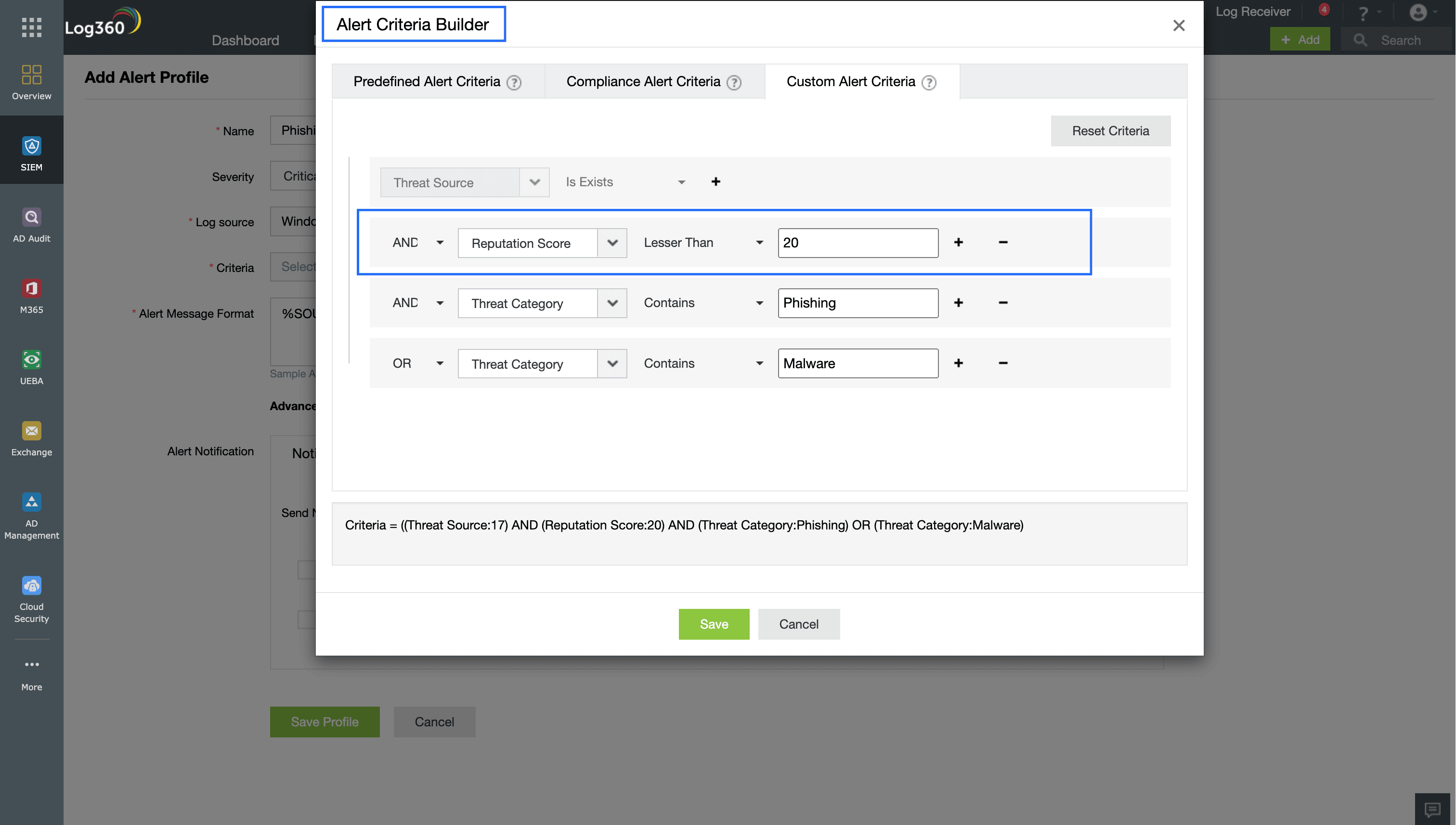

Inteligencia sobre amenazas para la detección de ataques

Cualquier interacción entre los dispositivos de su red y los sitios web de riesgo debe ser detectada y señalada en tiempo real. Esto se puede personalizar a través de soluciones de SIEM para categorizar la gravedad de la alerta según la puntuación de reputación. Esto resolverá la sobrecarga de alertas ayudando a los equipos de seguridad a centrarse en las amenazas más críticas. Aquí hay algunos casos de uso de la inteligencia sobre amenazas para la detección de ataques:

- Enlaces de phishing peligrosos que los empleados podrían abrir en los correos electrónicos

- IP desconocidas o sospechosas que envían solicitudes a sus servidores web

- Tráfico saliente a sitios C2 o tráfico de botnet

Figura 1: Una regla de alerta de detección de ataques de phishing que utiliza fuentes de inteligencia sobre amenazas para señalar amenazas de phishing o malware.

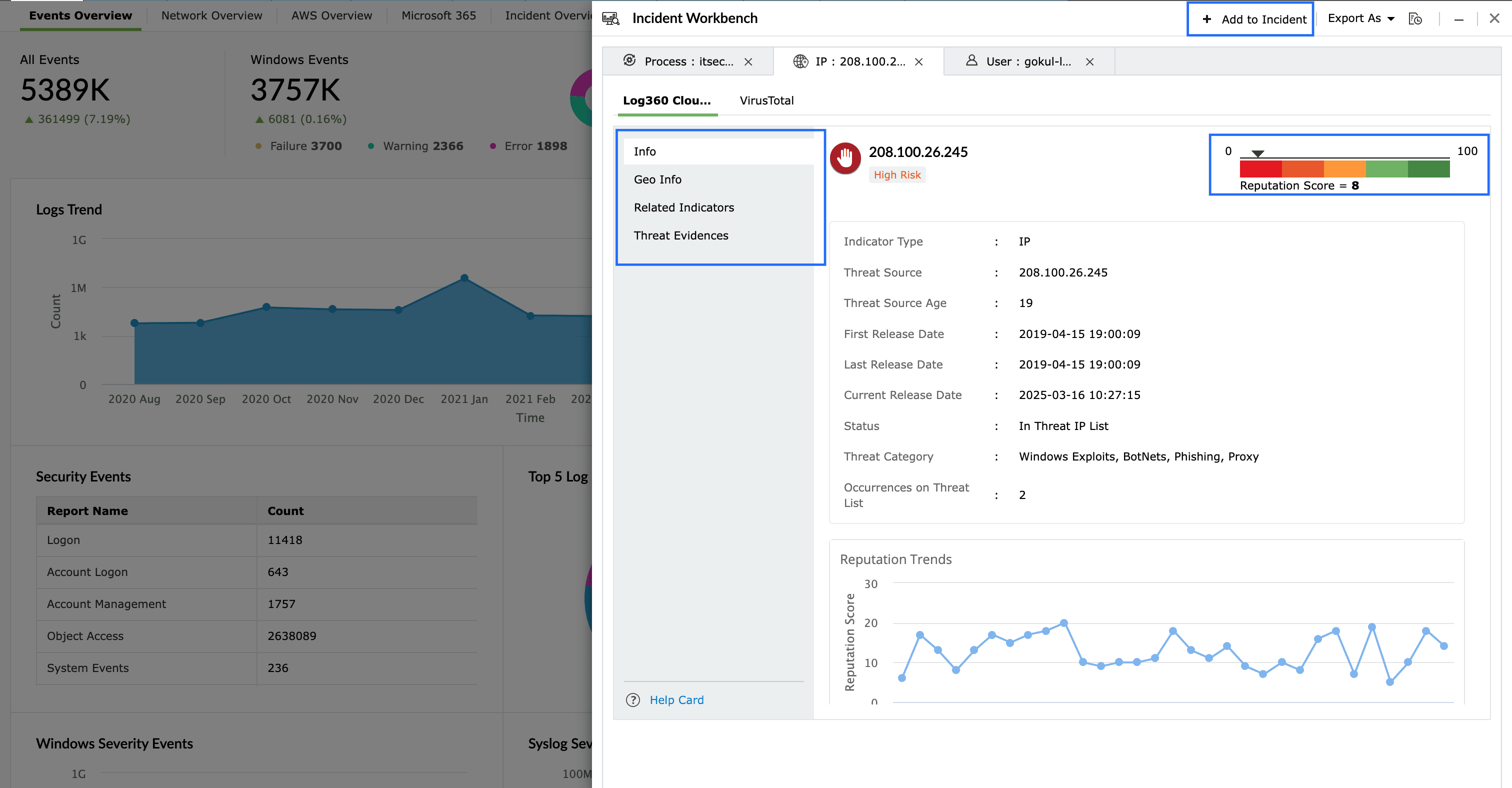

Análisis de ciberamenazas usando fuentes de inteligencia sobre amenazas

El análisis de las ciberamenazas implica aprovechar las fuentes contra amenazas para investigar las IP o URL de riesgo vinculadas a los ataques detectados. Los equipos de operaciones de seguridad deben recopilar información contextual sobre el origen y el destino, comprobar la geolocalización y la información de WhoIs y analizar los indicadores relacionados, como el historial de la amenaza, los archivos asociados y las URL alojadas.

Este análisis sirve como prueba importante en una investigación en curso. Los analistas pueden correlacionar estos datos con los existentes para determinar si la amenaza forma parte de una campaña más amplia o de un patrón de ataque conocido. Esto ayuda a los analistas de seguridad a planificar el siguiente curso de acción, ya sea bloquear la amenaza, restablecer los sistemas afectados o escalar el incidente para su posterior análisis.

Figura 2: Las fuentes de inteligencia sobre amenazas proporcionan una puntuación de reputación, información de geolocalización e indicadores relacionados para el análisis de ciberamenazas.

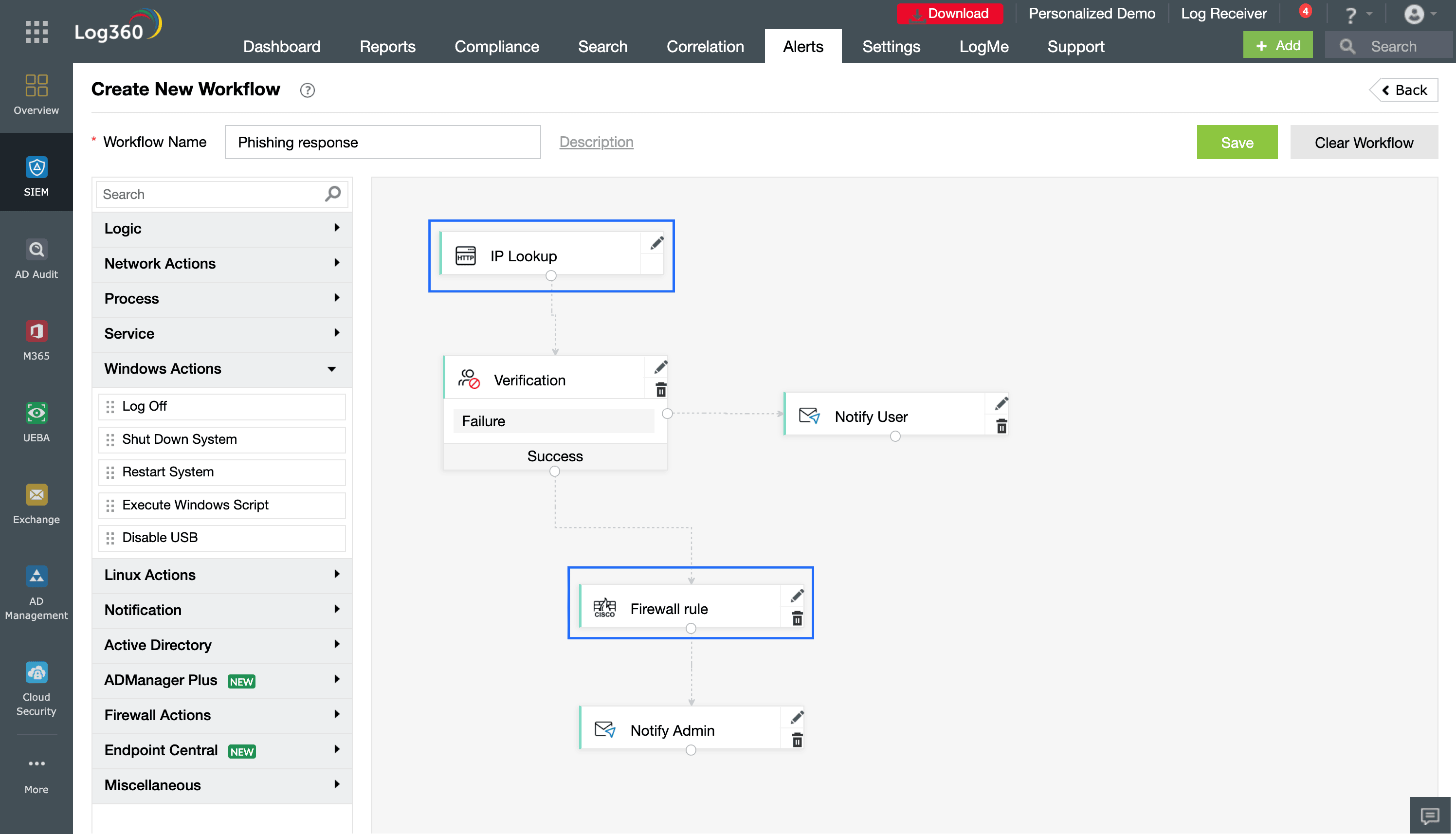

Respuesta a incidentes con inteligencia sobre amenazas

Al integrar las fuentes de inteligencia sobre amenazas con las funciones de SIEM y SOAR, los equipos de operaciones de seguridad pueden mejorar su detección y respuesta. La respuesta a los incidentes de seguridad debe ser automatizada, con flujos de trabajo que se activan en cuanto se detecta una amenaza. Las fuentes de inteligencia sobre amenazas pueden mejorar la respuesta ante incidentes corroborando la información de las alertas de SIEM y permitiendo tomar las medidas adecuadas.

Aquí hay un ejemplo de cómo los equipos de SecOps pueden automatizar la respuesta a incidentes con inteligencia sobre amenazas:

- Detección: Se detecta un evento de seguridad (por ejemplo, tráfico saliente sospechoso) mediante una alerta o una regla de correlación.

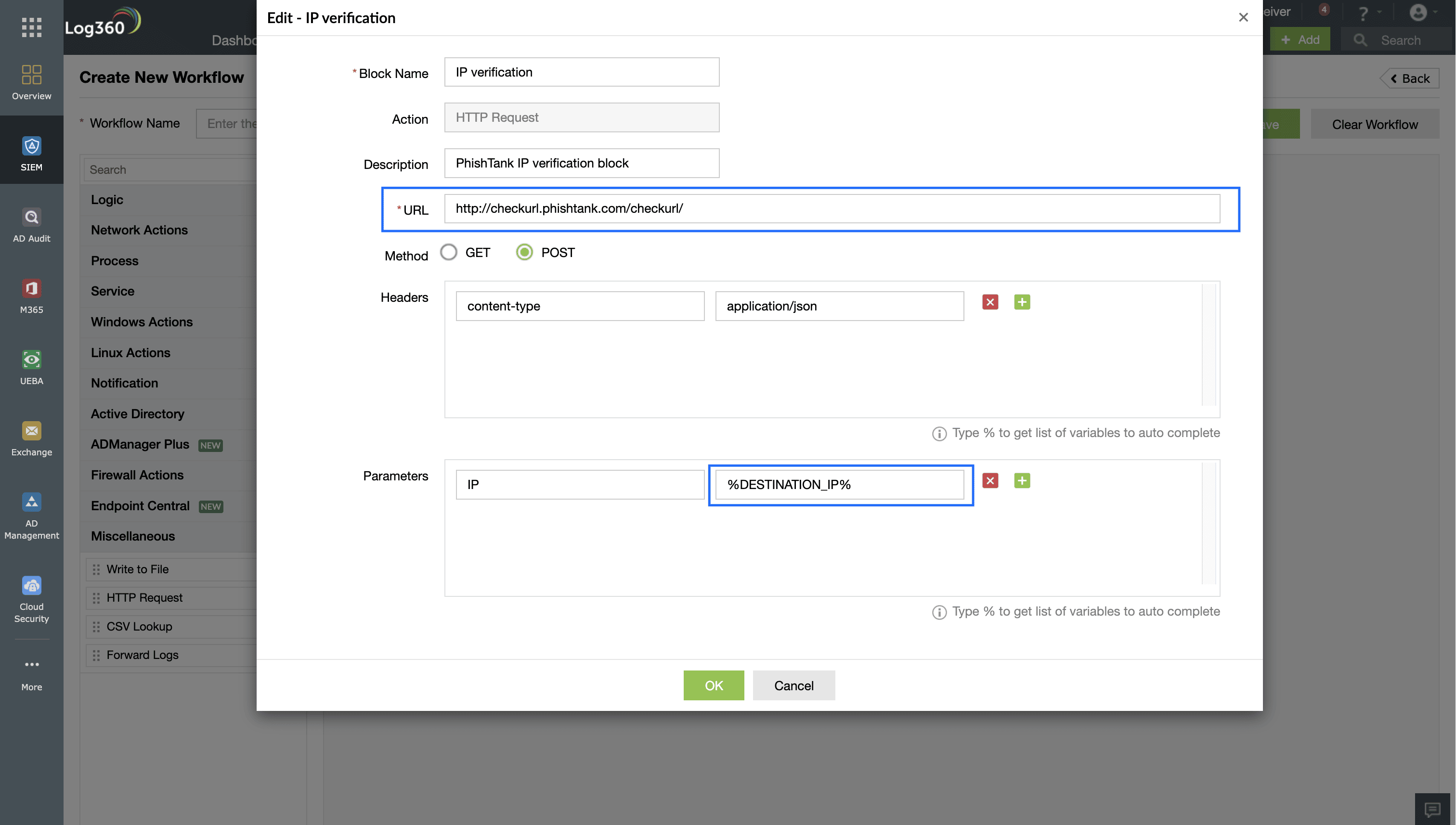

- Manual estratégico: El flujo de trabajo consulta fuentes de inteligencia sobre amenazas externas (por ejemplo, VirusTotal, AlienVault OTX o PhishTank) para determinar si la dirección IP, la URL o el dominio asociados son maliciosos.

- Respuesta:

Si el indicador es malicioso, el sistema puede iniciar acciones de contención automatizadas:

- Bloquear la IP en los firewalls

- Aislar los endpoints afectados

- Alertar a los equipos de seguridad para que sigan investigando

Si es benigno, se puede notificar al usuario y cerrar el incidente.

La Figura 3 muestra la configuración de un paso del flujo de trabajo de SOAR para la verificación de IP que consulta fuentes de inteligencia sobre amenazas externas en tiempo real para comprobar si el parámetro (dirección IP saliente) existe en la base de datos del proveedor. Según la respuesta, se lleva a cabo una de las dos acciones que se muestran en la Figura 4.

Figura 3: Un bloque de flujo de trabajo de respuesta a incidentes que verifica las IP o URL con fuentes de inteligencia sobre amenazas.

Figura 4: Un flujo de trabajo de decisión automatizado que utiliza SOAR y que toma medidas de mitigación basadas en la respuesta de la inteligencia sobre amenazas para una dirección IP consultada.

¿Quiere probarlo usted mismo? Cree reglas de alerta, investigue fuentes de amenazas y construya flujos de trabajo de respuesta a incidentes utilizando fuentes de inteligencia sobre amenazas. Descargue una prueba gratis por 30 días de ManageEngine Log360 totalmente funcional y explore las funciones a su propio ritmo.