Log360 UEBA

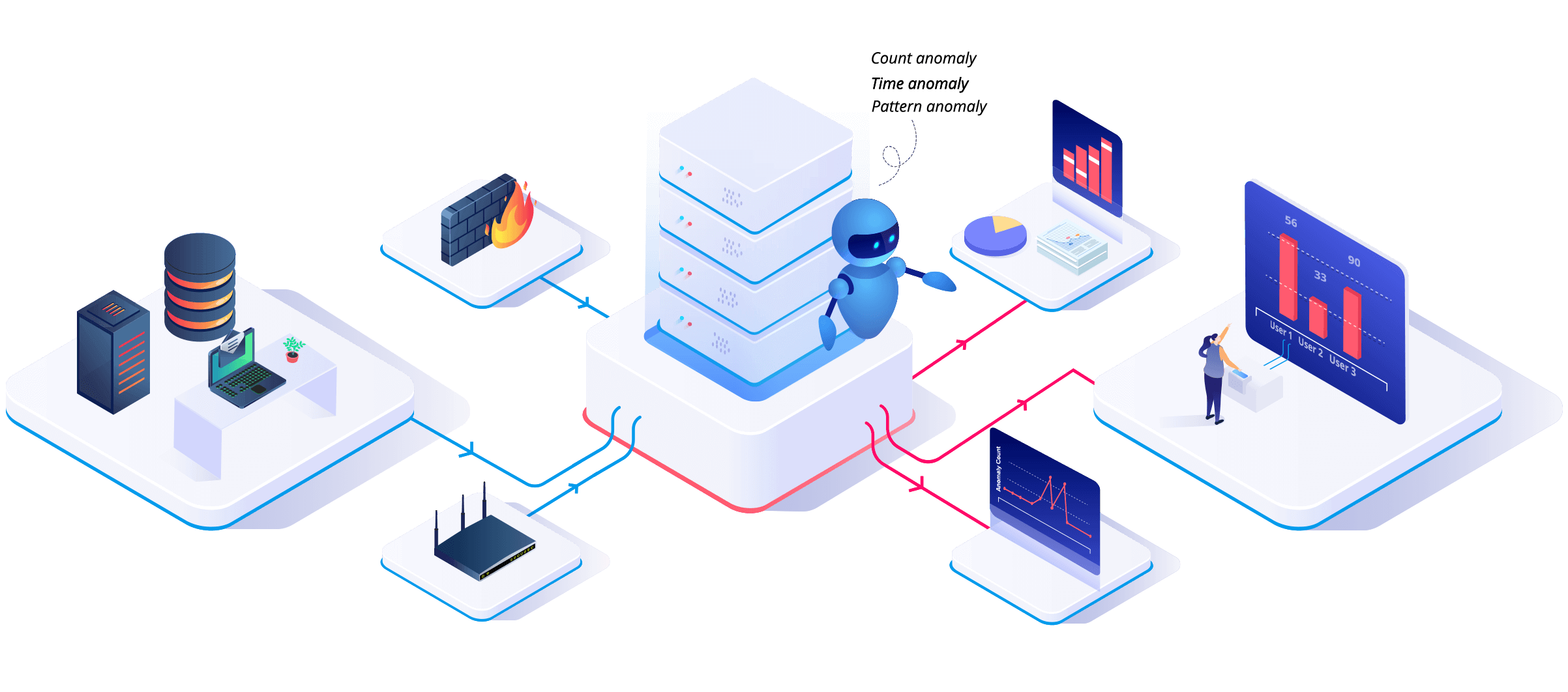

Log360 UEBA analiza logs de distintas fuentes, incluidos firewalls, routers, estaciones de trabajo, bases de datos y servidores de archivos. Cualquier desviación del comportamiento normal se clasifica como una anomalía de tiempo, recuento o patrón. Entonces, da información procesable al administrador de TI con el uso de puntuaciones de riesgo, tendencias de anomalías e informes intuitivos.

Firewalls

CISCONet ScreenSophosPalo AltoWatch GuardWindows

Routers

CiscoHewlett Pakard

Estaciones de trabajo

PC del cliente

Windows 10Windows 8.1Windows 8Windows 7Windows VistaWindows XP Prof. X64 ed.Windows XP

Servidor

Window Server 2019Window Server 2016Window Server 2012Window Server 2012 R2Window Server 2008Window Server 2008 R2Window Server 2003Window Server 2003 R2

Bases de datos

OracleSQL ServerMy SQL

Servidores de archivos

Servidores de Windows

Informes y tablas

Acceda a informes como:

Informes de inicio de sesiónInformes de actividades de archivosInformes de inicios de sesión fallidosInformes de cambios de firewallInformes de cambios en la configuración

Todos los datos usados para generar los informes se pueden ver de forma gráfica.

Puntuación de riesgo para usuarios y entidades

El UEBA mantiene una puntuación de riesgo para el perfil de cada usuario y entidad. En el momento en que un log de actividad para un usuario/entidad difiere de su referencia, la puntuación de riesgo de dicho perfil particular aumenta. Si la puntuación de riesgo de un perfil aumenta, esto ayuda al administrador de TI a abordar el asunto de inmediato para evitar violaciones de seguridad.

Anomaly trends

Representa gráficamente las variaciones en el número de anomalías para un periodo de tiempo dado.