Derechos de administradores locales: la clave para los endpoints de Windows

Un endpoint es esencialmente cualquier dispositivo que sirve como un punto de entrada para que un usuario acceda a la red corporativa y sus activos. Desde un punto de vista de la seguridad de TI, cada endpoint se considera una posible vulnerabilidad de la seguridad informática. Las organizaciones tienden a asignar derechos de administradores locales a empleados de la compañía en un intento por reducir la carga laboral de los administradores de TI y aumentar la productividad.

Los privilegios de administradores locales son esencialmente llaves a los endpoints. Esto otorga a los usuarios finales privilegios completos para ejecutar aplicaciones de cualquier clase o instalar cualquier software en sus dispositivos, lo que, a su vez, pone en riesgo todos los datos confidenciales de la organización. En la cima de esto, un acceso administrativo descentralizado también resulta en una mala visibilidad de los procesos y aplicaciones que se ejecutan en segundo plano, lo que hace que el equipo de seguridad de TI no sea capaz de tomar medidas correctivas adecuadas cuando se abusa de los privilegios.

Por otro lado, eliminar los derechos de administradores locales de los endpoints aumenta la dependencia de la fuerza laboral del equipo de TI, ya que los empleados van de un lugar a otro con sus actividades diarias, lo que aumenta la carga laboral para los administradores de TI y se impacta negativamente su productividad general.

Por ejemplo, digamos que un desarrollador de Windows que trabaja con Microsoft Visual Studio necesita privilegios administrativos para realizar eficientemente su trabajo. Eliminar los derechos administrativos de su dispositivo significa que debe depender de TI para instalar extensiones relacionadas, drivers y otros recursos con el dispositivo que se requieren para realizar las tareas diarias. Eliminar los privilegios administrativos también impacta grandemente a los usuarios que necesitan acceso a varias tareas, procesos y aplicaciones del sistema —requiriendo la intervención de TI para completar correctamente todas estas actividades.

¿Qué es la gestión de privilegios?

La gestión de privilegios de endpoints es un método de seguridad informática que se enfoca en dar una defensa efectiva a todos los dispositivos de los usuarios en la organización, que típicamente actúan como puntos de entrada para que los atacantes accedan a los activos sensibles de una compañía. Restringir y gestionar los privilegios de usuarios y aplicaciones a nivel dispositivo se ha vuelto de la mayor importancia en la era actual del trabajo remoto, en la que los perímetros tradicionales de la red están hechos añicos y los límites se definen por las identidades de los usuarios y el flujo de datos.

El analista de Gartner Lori Robinson define claramente la gestión de privilegios de endpoints así:

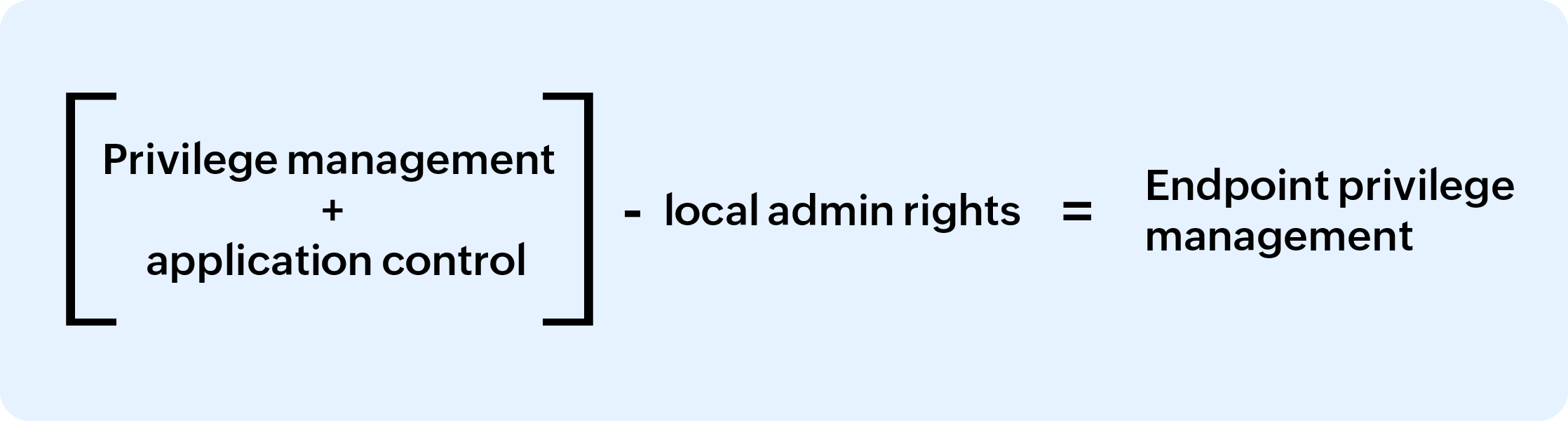

"Las tecnologías de gestión de privilegios de endpoints (EPM) combinan el control de aplicaciones y la gestión de privilegios de usuarios para garantizar que solo se ejecuten aplicaciones de confianza y que lo hacen con la menor cantidad posible de privilegios. Con la EPM las organizaciones pueden eliminar el acceso de los administradores locales con un impacto mínimo sobre los usuarios finales".

En otras palabras, la gestión de privilegios de endpoints es el proceso de reducir los riesgos de abuso de privilegios al eliminar los derechos de los administradores locales y aplicando el principio de mínimos privilegios en los permisos de usuarios y aplicaciones. Esto crea un entorno en el que a los usuarios se les da los privilegios justos que necesitan para acceder a una aplicación de confianza particular y por una cantidad específica de tiempo requerida para realizar la tarea. Los equipos de TI ejercen este control mediante la elevación de privilegios por demanda y el control detallado de aplicaciones.

Abordar privilegios a nivel aplicación y proceso en lugar de a nivel usuario ofrece un control más personalizado y, al revocar los derechos de administradores locales, los usuarios no serán capaces de instalar, acceder y ejecutar aplicaciones a menos que estas se usen para sus roles. Al incorporar las estrategias y soluciones correctas, las compañías pueden garantizar que la productividad no se ve obstaculizada debido a restricciones de acceso sin dar derechos de administradores locales o privilegios excesivos a los usuarios.

Pasos para una gestión de privilegios efectiva en Windows

Ahora que entendemos la gestión de privilegios de endpoints y por qué las empresas la necesitan, indaguemos sobre cómo las organizaciones pueden empezar a implementar la gestión de privilegios de endpoints para su entorno de Windows.

A continuación, se enumeran algunos pasos rápidos que las organizaciones pueden seguir para trazar e incorporar una efectiva gestión de privilegios en sus sistemas Windows:

1. Descubra y cree un inventario de los endpoints

El primer paso para aplicar la gestión de privilegios en Windows es descubrir y aislar los endpoints en la red que necesitan la aplicación de mínimos privilegios. Una vez que se crea un inventario de los dispositivos, es mucho más fácil crear políticas para la elevación de privilegios a usuarios y aplicar el control de aplicaciones en los endpoints necesarios.

2. Elimine los derechos de administradores locales en los endpoints

Las cuentas de administrador local son cuentas impersonales que dan acceso administrativo al respectivo host local. Abusar de los privilegios administrativos es una técnica popular usada por los criminales cibernéticos para obtener acceso a sistemas de misión crítica dentro de una red. Eliminar los derechos de administradores locales en los endpoints y reemplazarlos con cuentas de usuario estándar revoca a los usuarios los privilegios para instalar y ejecutar aplicaciones que afecten la seguridad de su equipo local, lo que reduce las oportunidades de que los atacantes se infiltren en la red.

3. Asigne un control de aplicaciones detallado

Luego de crear un inventario de endpoints y eliminar los privilegios de administradores locales, identifique y aísle las aplicaciones dentro de su entorno que requieren privilegios administrativos. Asigne privilegios administrativos a aplicaciones individuales, incluyendo derechos administrativos plenos. Bloquee el acceso a aplicaciones no autorizadas, particularmente las maliciosas, usando listas blancas de aplicaciones confiables. Elevar aplicaciones en listas blancas por demanda permite a los usuarios estándar acceder a las aplicaciones cuando lo necesiten sin requerir credenciales de administrador.

4. Adopte un método guiado por políticas para aplicar mínimos privilegios

Aplique centralizadamente mínimos privilegios al definir políticas para el control de aplicaciones. Cree políticas detalladas para definir qué operaciones pueden realizar los usuarios bajo qué circunstancias. Las políticas le ayudan a evaluar contextualmente las solicitudes de acceso a aplicaciones específicas y elevar de conformidad las aplicaciones. De esta forma, usted puede asegurar el acceso con mínimos privilegios en las aplicaciones sin impactar negativamente la productividad de los empleados.

5. Otorgue acceso de administrador a tiempo (JIT)

Para aplicaciones que necesitan obligatoriamente privilegios administrativos, otorgue acceso administrativo temporal a usuarios estándar al elevar sus privilegios en endpoints específicos o en el dominio. Esto puede hacerse al añadir usuarios al grupo local de dispositivos y/o al seleccionar grupos de seguridad de AD.

El acceso privilegiado a tiempo (JIT) puede otorgarse por demanda o de forma automatizada mediante políticas. Audite integralmente las sesiones que se ejecutan con acceso elevado al incorporar controles adecuados para el monitoreo y seguimiento de las sesiones. Esto ayuda a los usuarios estándar a obtener acceso a aplicaciones y procesos por solo la cantidad de tiempo requerida y bajo completa supervisión sin necesidad de las credenciales administrativas.

6. Gestione endpoints distintos a dominios

Aparte de controlar el acceso de los usuarios a las aplicaciones dentro de la red corporativa, también se debe aplicar el principio de mínimos privilegios a los dispositivos externos de los usuarios como dispositivos de socios, proveedores y contratistas, facilitando el acceso a los datos corporativos sensibles. Esto se puede hacer al implementar agentes en los dispositivos. Los agentes ayudan a los administradores a monitorear y controlar privilegios con la misma destreza y precisión que los mapeados dentro del dominio corporativo. La gestión efectiva de endpoints distintos a dominios es crucial para evitar la acumulación de privilegios innecesarios e impedir el acceso no autorizado.

7. Monitoreo de privilegios

Monitoree y audite continuamente eventos ejecutables en todos los endpoints gestionados mediante una herramienta centralizada, de forma que se puedan buscar, revisar y analizar los logs desde una sola consola para una mejor correlación. Un dashboard de informes unificado es particularmente útil para obtener una vista panorámica del estado de los endpoints, logs de actividades importantes y datos, lo que se puede examinar más detalladamente para obtener más información. Además, la actividad del agente desde endpoints distintos a dominios se debe controlar continuamente para detectar cualquier actividad anómala de los usuarios.

8. Detección y análisis de riesgos

Incorpore análisis de comportamiento basados en IA y ML para detectar anomalías en las actividades de los usuarios para mantenerse al tanto de los ataques de escalamiento de privilegios. Calcule y asigne una puntuación de amenazas a usuarios individuales cada vez que se eleven los privilegios, de forma que se pueda controlar potencialmente a los atacantes y se puedan tomar medidas correctivas rápidamente.