Konfiguracja jednolitego logowania do ADAudit Plus z użyciem Active Directory Federation Services (AD FS)

Krok 1: Skonfiguruj ADAudit Plus w AD FS

Wymagania wstępne

Aby skonfigurować AD FS do weryfikacji tożsamości w ADAudit Plus, potrzebujesz:

- Aby zainstalować serwer AD FS. Szczegółowe kroki dotyczące instalacji i konfiguracji AD FS można znaleźć w tym artykułu Microsoftu.

- Certyfikat SSL do podpisania strony logowania AD FS oraz odcisk palca tego certyfikatu.

Kroki konfiguracyjne

Uwaga: Tylko metoda uwierzytelniania formularzy jest skonfigurowana dla użytkowników próbujących uzyskać dostęp do ADAudit Plus za pośrednictwem uwierzytelniania AD FS. Możesz zobaczyć to ustawienie w konsoli AD FS w sekcji Polityki uwierzytelniania → Uwierzytelnianie podstawowe → Ustawienia globalne.

Zasady roszczeń i zaufanie do instytucji zależnej

Podczas konfiguracji będziesz musiał dodać zaufanie do instytucji zależnej oraz stworzyć zasady roszczeń. Zaufanie do instytucji zależnej tworzy się, aby nawiązać połączenie między dwiema aplikacjami do celów uwierzytelniania poprzez weryfikację roszczeń.

W tym przypadku AD FS zaufa instytucji zależnej (ADAudit Plus) i uwierzytelni użytkowników na podstawie wygenerowanych roszczeń. Roszczenia są generowane z zasad roszczeń poprzez zastosowanie na nich określonych warunków. Roszczeniem jest atrybut, który jest używany do identyfikacji podmiotu w celu ustanowienia dostępu. Na przykład, nazwa konta SAM w Active Directory.

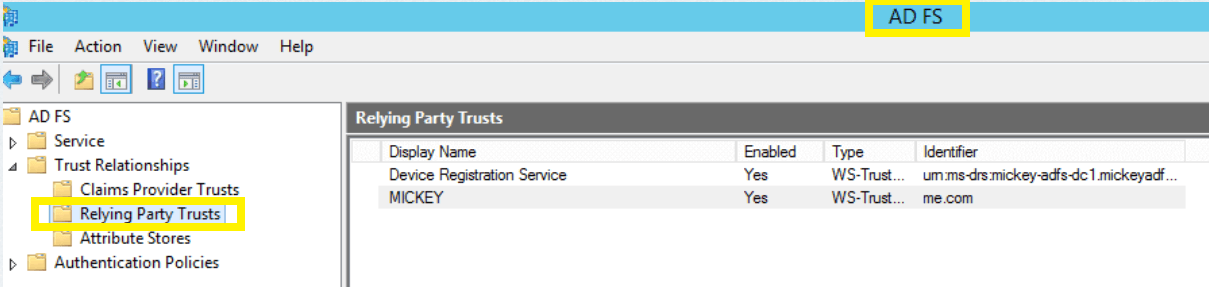

- Otwórz konsolę zarządzania AD FS.

- Połączenie między AD FS a ADAudit Plus jest tworzone za pomocą zaufania do instytucji zależnej (RPT). Wybierz folder Zaufania do instytucji zależnej.

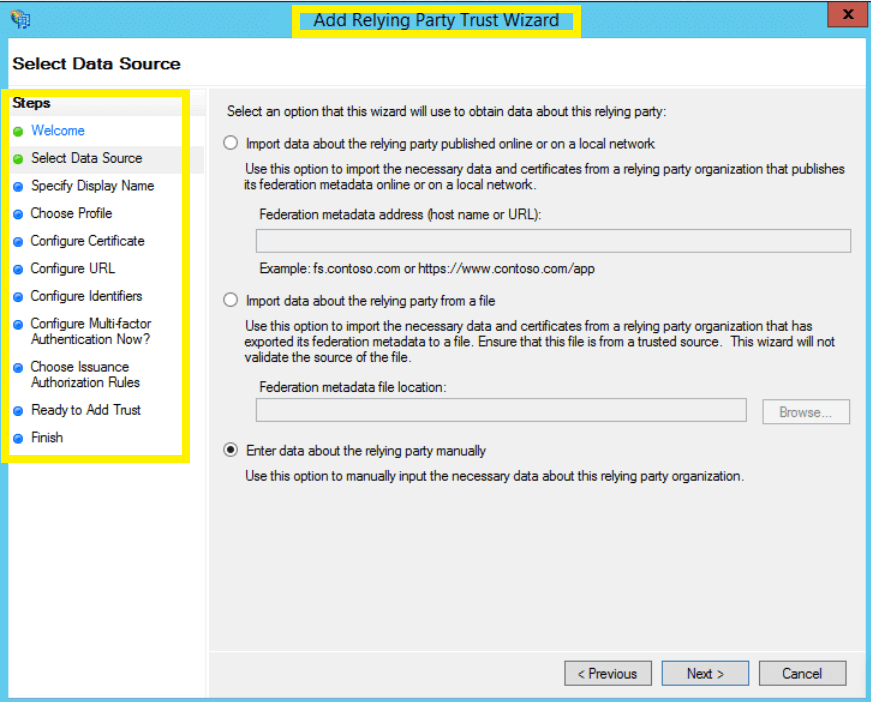

- Kliknij Akcje > Dodaj zaufanie do instytucji zależnej. Kiedy pojawi się kreator dodawania zaufania do instytucji zależnej, kliknij Rozpocznij.

- Na stronie Wybierz źródło danych kliknij Wprowadź dane o stronie ręcznie, a następnie kliknij Daleko.

- Na stronie Określ nazwę wyświetlaną wprowadź nazwę wyświetlaną według własnego wyboru i dodaj dodatkowe uwagi, jeśli to konieczne. Kliknij Dalej.

- Na stronie Wybierz profil kliknij profil AD FS. Kliknij Daleko.

- Na stronie Skonfiguruj certyfikat domyślne ustawienia zostały już zastosowane. Kliknij Daleko.

- Na stronie Skonfiguruj URL zaznacz pole obok Włącz wsparcie dla protokołu SAML 2.0 WebSSO. URL usługi SSO SAML 2.0 instytucji zależnej będzie adresem URL ACS ADAudit Plus.

Uwaga:

Nie ma ukośnika na końcu adresu URL. Na przykład:

https://ADAuditPlus-server/samlLogin/955060d15d6bb8166c13b8b6e10144e5f755c953

Aby uzyskać wartość ACS URL, otwórz konsolę ADAudit Plus, przejdź do Admin → Administracja → Ustawienia logowania → Jednolite logowanie. Zaznacz pole obok Włącz jednolite logowanie i wybierz Uwierzytelnianie SAML → Dostawca tożsamości (IdP) → ADFS. Możesz znaleźć wartość ACS URL/Recipient URL tutaj.

- Na stronie Konfiguracja identyfikatorów w polu identyfikatorów zaufania strony, wklej wartość ID podmiotu.

Uwaga: Aby znaleźć wartość ID podmiotu, zaloguj się do konsoli ADAudit Plus, przejdź do Admin → Administracja → Ustawienia logowania → Single Sign-On. Zaznacz pole obok Włącz Single Sign-On, a następnie wybierz Uwierzytelnianie SAML → Dostawca tożsamości (IdP) → ADFS. Tutaj znajdziesz wartość ID podmiotu.

- Na stronie Czy skonfigurować uwierzytelnianie wieloskładnikowe teraz?, możesz wybrać skonfigurowanie ustawień uwierzytelniania wieloskładnikowego dla zaufania strony. Kliknij Dalej.

- Na stronie Wybierz zasady autoryzacji wydania, możesz wybrać Zezwól wszystkim użytkownikom na dostęp do tej strony zaufania. Kliknij Dalej.

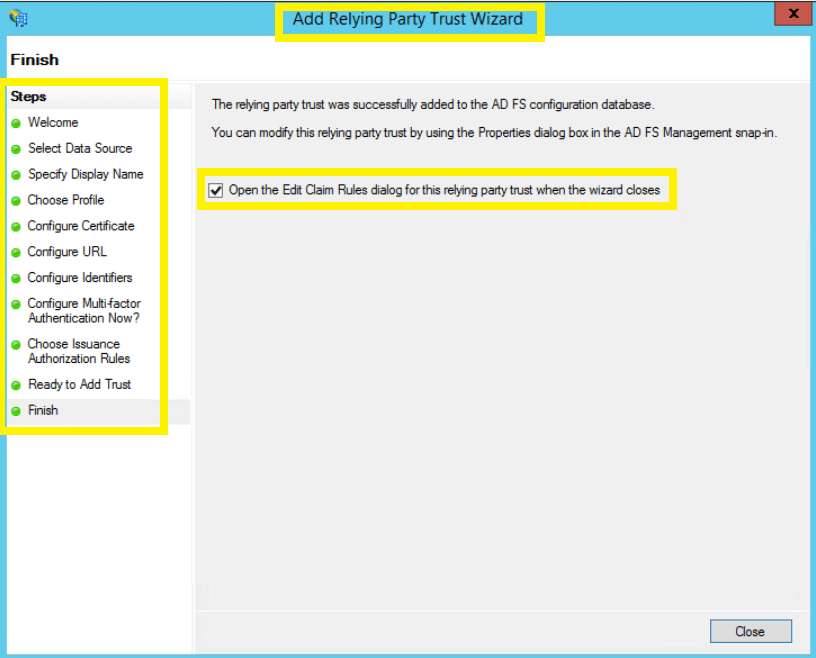

- Następne dwie strony wyświetlą przegląd skonfigurowanych ustawień. Na stronie Zakończ, kliknij Zamknij, aby wyjść z kreatora.

Zachowaj zaznaczoną opcję Otwórz okno dialogowe Edytor reguł roszczeń dla tego zaufania strony, gdy kreator się zamknie, aby automatycznie otworzyć edytor reguł roszczeń.

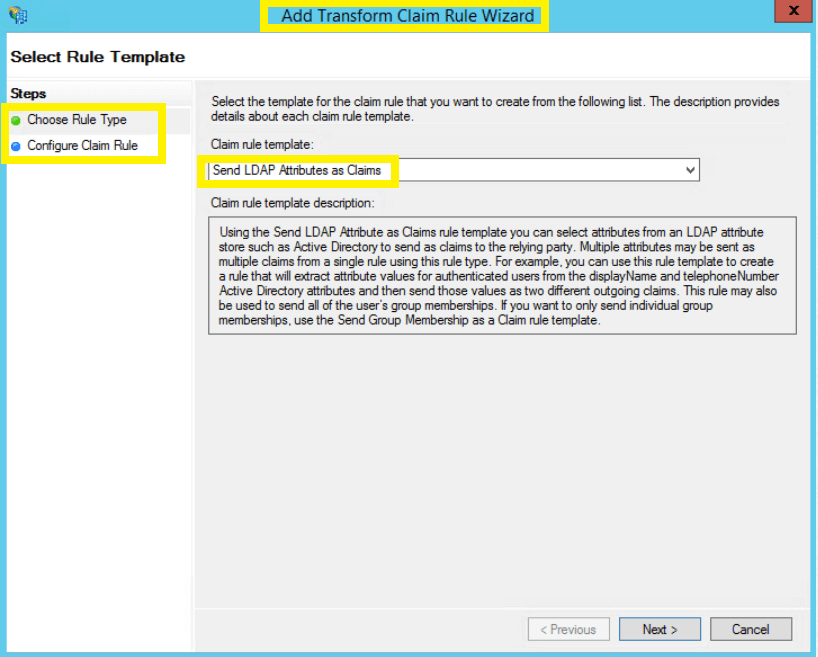

- W Edytorze reguł roszczeń, w zakładce Reguły transformacji wydania, kliknij Dodaj regułę.

- W rozwijanym menu szablonów reguł roszczeń, wybierz Wyślij atrybuty LDAP jako roszczenia, a następnie kliknij Dalej.

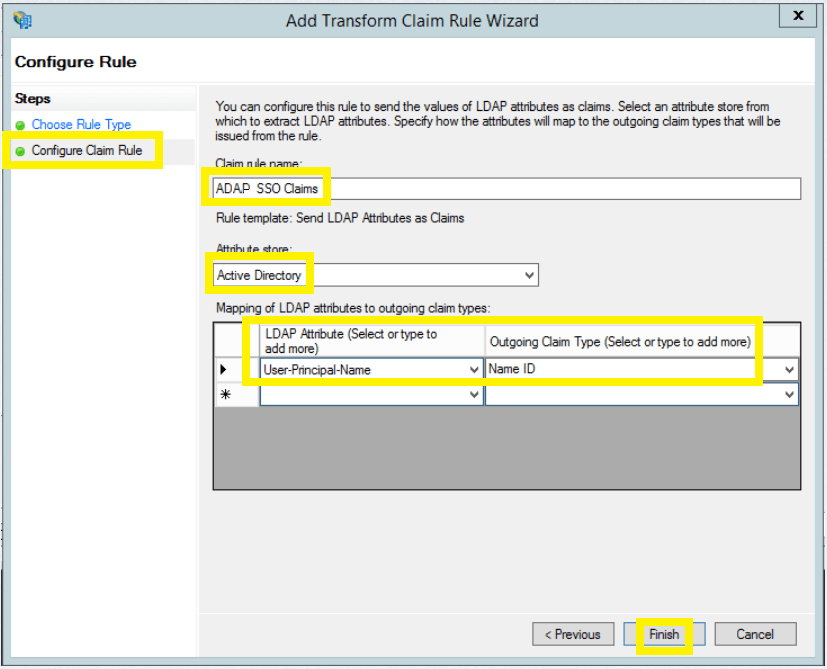

- Na stronie Konfiguracja reguły roszczenia, podaj Nazwę reguły roszczenia i wybierz Active Directory z rozwijanego menu Sklep atrybutów. W kolumnie Atrybut LDAP wybierz Nazwa-Główna-Użytkownika. W kolumnie Typ roszczenia wychodzącego wybierz ID nazwy, a następnie kliknij Zakończ.

- Możesz teraz zobaczyć utworzoną regułę. Kliknij OK.

- Następnie pobierz plik metadanych klikając w link metadane dostawcy tożsamości. Na przykład: https://<nazwa_serwera>/FederationMetadata/2007-06/FederationMetadata.xml.

Uwaga: Zastąp <nazwa_serwera> nazwą hosta AD FS

Zapisz ten plik, ponieważ będziesz go potrzebować podczas konfigurowania uwierzytelniania SAML w ADAudit Plus.

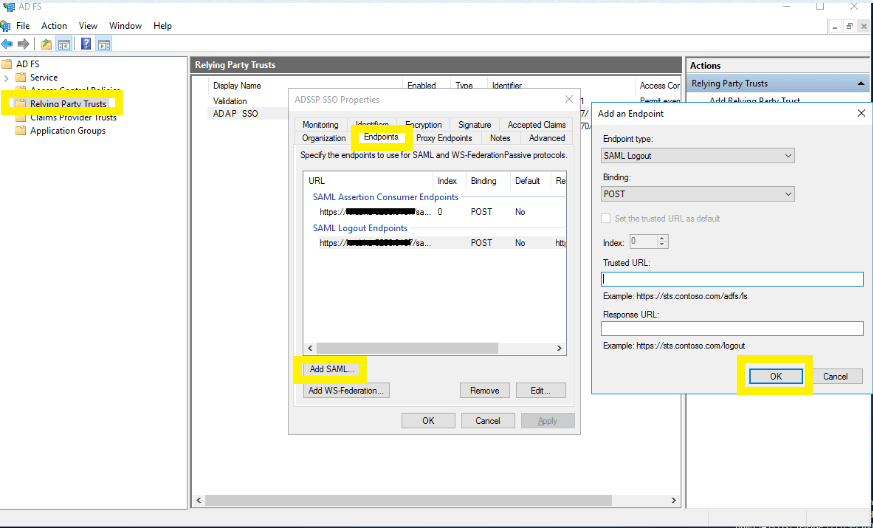

- Wróć do Uwierzytelniające zaufania strony i znajdź regułę, którą utworzyłeś. Kliknij prawym przyciskiem myszy na regułę i wybierz Właściwości. W oknie, które się otworzy, kliknij Końcówki → Dodaj SAML → OK.

- W polu Zaufany adres URL wklej Adres URL wylogowania SP.

Uwaga: Aby uzyskać adres URL wylogowania SP, otwórz konsolę ADAudit Plus, przejdź do Admin → Administracja → Ustawienia logowania → Jednolity mechanizm logowania. Zaznacz pole obok Włącz jednolity mechanizm logowania, a następnie wybierz Uwierzytelnianie SAML → Dostawca tożsamości (IdP) → ADFS. Możesz znaleźć wartość adresu URL wylogowania SP tutaj. Kliknij OK.

- Następnie kliknij na Podpis i załaduj Certyfikat X.509.

Uwaga: Aby uzyskać certyfikat X.509, otwórz konsolę ADAudit Plus, przejdź do Admin → Administracja → Ustawienia logowania → Jednolity mechanizm logowania. Zaznacz pole obok Włącz jednolity mechanizm logowania, a następnie wybierz Uwierzytelnianie SAML → Dostawca tożsamości (IdP) → ADFS. Możesz znaleźć certyfikat X.509 tutaj. Kliknij OK.

Krok 2: Skonfiguruj AD FS w ADAudit Plus

Wymagania wstępne

Włącz RelayState w AD FS.

Dla Windows Server 2012

- Przejdź do pliku %systemroot%\ADFS\Microsoft.IdentityServer.Servicehost.exe.config na swoim serwerze AD FS.

- W sekcji <microsoft.identityServer.web> wprowadź następujący kod: <useRelayStateForIdpInitiatedSignOn enabled="true" />

Przykładowy kod:

<microsoft.identityServer.web>

…..

<useRelayStateForIdpInitiatedSignOn enabled="true" />

</microsoft.identityServer.web>

- Uruchom ponownie serwer AD FS.

Dla Windows Server 2016:

- Otwórz podniesiony Wiersz polecenia PowerShell (kliknij prawym przyciskiem myszy na PowerShell i wybierz Uruchom jako administrator) na swoim serwerze AD FS.

- Wykonaj następujące polecenie, aby włączyć SSO inicjowane przez IdP: Set-ADFSProperties -EnableIdPInitiatedSignonPage $true

- Wykonaj następujący kod, aby włączyć RelayState: Set-ADFSProperties -EnableRelayStateForIDPInitiatedSignon $true

- Uruchom ponownie serwer AD FS.

Zaloguj się do konsoli internetowej ADAudit Plus przy użyciu danych administracyjnych i przejdź do Admin → Administracja → Ustawienia logowania → Jednolity mechanizm logowania. Zaznacz pole obok Włącz jednolity mechanizm logowania, a następnie wybierz Uwierzytelnianie SAML → Dostawca tożsamości (IdP) → ADFS. Kliknij Przeglądaj i załaduj plik metadanych, który pobrałeś z Krok 1: 17. Kliknij Zapisz.

Uzyskiwanie dostępu do ADAudit Plus przez AD FS

- Aby uzyskać dostęp do ADAudit Plus, użyj poniższego adresu URL: https:// <ADFSserver>/adfs/ls/idpinitiatedsignon.aspx

- Gdzie ADFSserver to serwer, na którym zainstalowano AD FS.

- W konsoli internetowej AD FS wybierz ADAudit Plus z listy aplikacji.

Click here to expand

Click here to expand