Analizator Powierzchni Ataku dla Azure Cloud

Dzięki Analizatorowi Powierzchni Ataku możesz wykrywać zagrożenia w swojej chmurze Azure i zwiększać bezpieczeństwo chmury.

Wymienione poniżej są usługi monitorowane przez Analyzer Powierzchni Ataku dla Azure:

- Azure Compute

- Azure Networking

- Azure Storage

- Azure Web

- Azure Monitor

- Azure Integration

- Azure Database

- Azure Security

- Azure Container

- Azure Recovery Service

Wymagania wstępne

Aby Analyzer Powierzchni Ataku działał bezproblemowo, serwer ADAudit Plus powinien mieć działające połączenie internetowe. Dodatkowo, na serwerze ADAudit Plus musi zostać otwarty wychodzący port HTTPS 443, aby móc komunikować się z platformą Azure.

Istnieją dwa scenariusze podczas konfigurowania chmury Azure do analizy powierzchni ataku:

- Synchronizacja istniejącego najemcy Entra ID skonfigurowanego w ADAudit Plus

- Konfiguracja nowej chmury Azure do analizy powierzchni ataku

Synchronizuj istniejącego najemcę Entra ID (wcześniej Azure AD)

Jeśli chcesz dodać najemcę Entra ID, który jest już skonfigurowany do audytu w ADAudit Plus w celu analizy powierzchni ataku, musisz przypisać dodatkowe uprawnienia do zarejestrowanej aplikacji.

Pobierz nazwę i identyfikator klienta zarejestrowanej aplikacji z ADAudit Plus

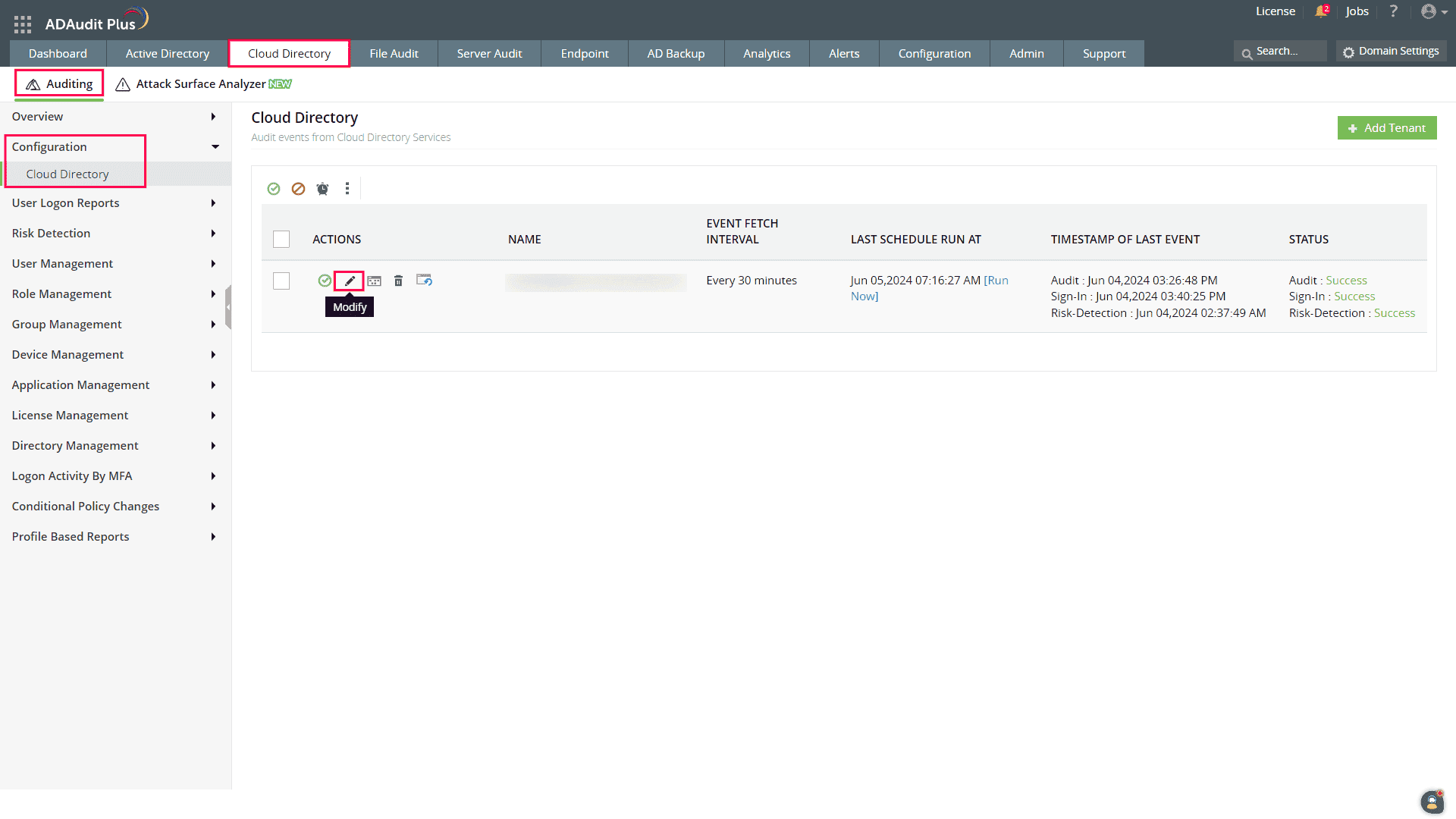

- Zaloguj się do konsoli internetowej ADAudit Plus.

- Przejdź do zakładki Cloud Directory > Auditing > Configuration > Cloud Directory.

- Kliknij opcję Modify dla katalogu chmurowego, który chcesz skonfigurować do analizy powierzchni ataku.

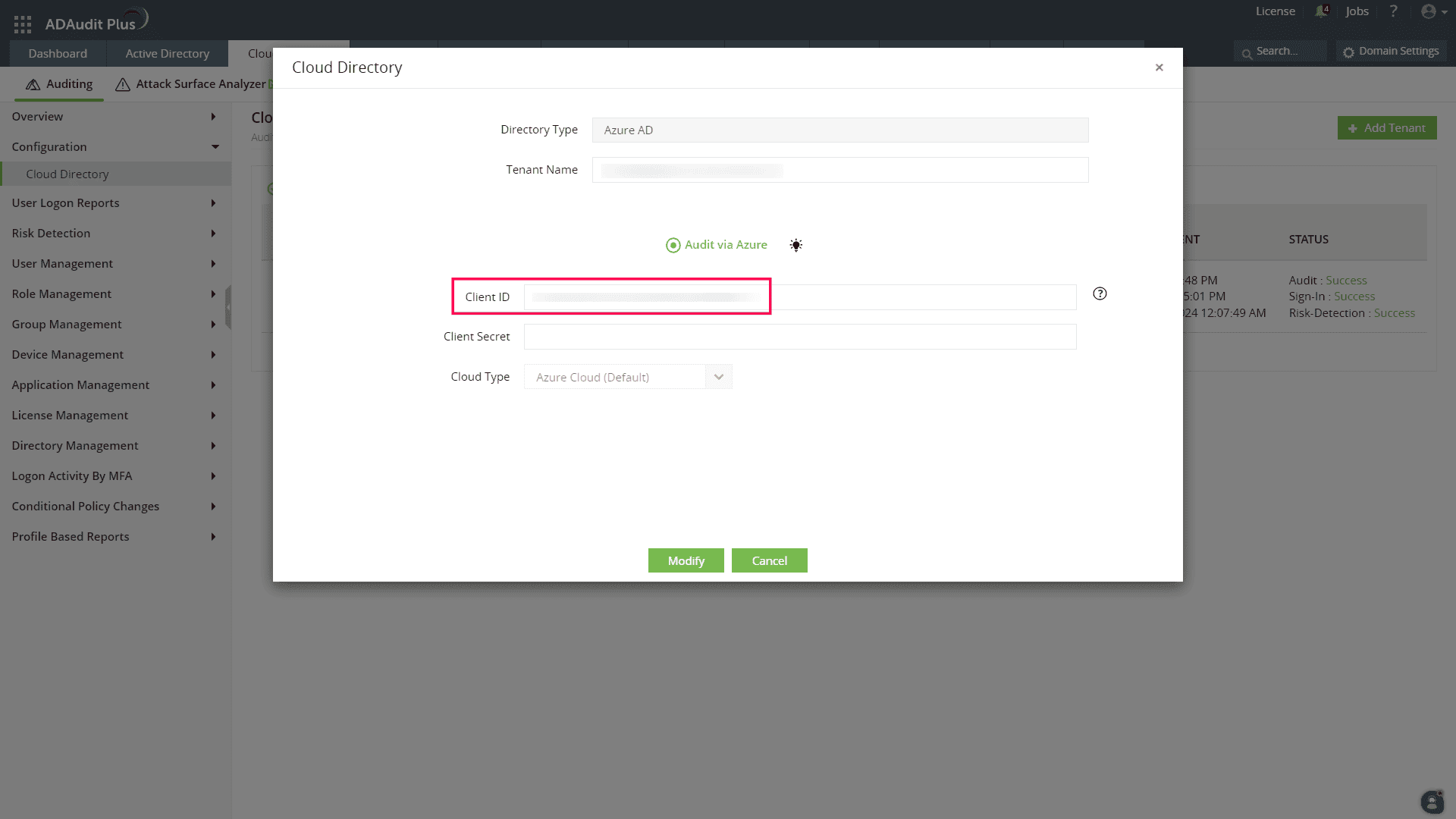

- W oknie podręcznym Cloud Directory skopiuj Client ID.

Pobierz tajny klucz i identyfikator subskrypcji z portalu Azure

- Zaloguj się do portalu Azure.

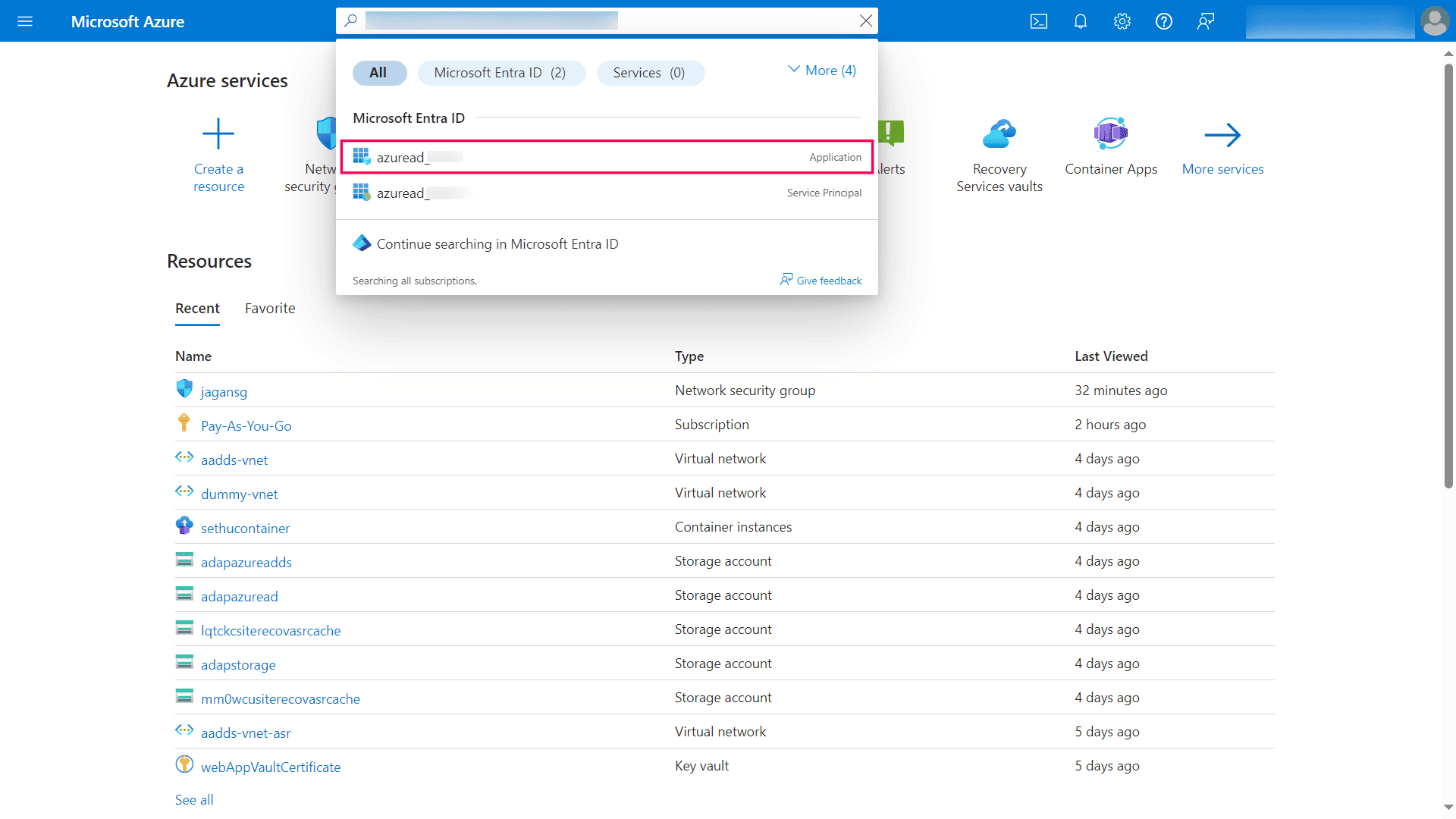

- Wklej identyfikator klienta w polu wyszukiwania, aby znaleźć zarejestrowaną aplikację, która jest związana z tym identyfikatorem klienta, i zanotuj nazwę aplikacji.

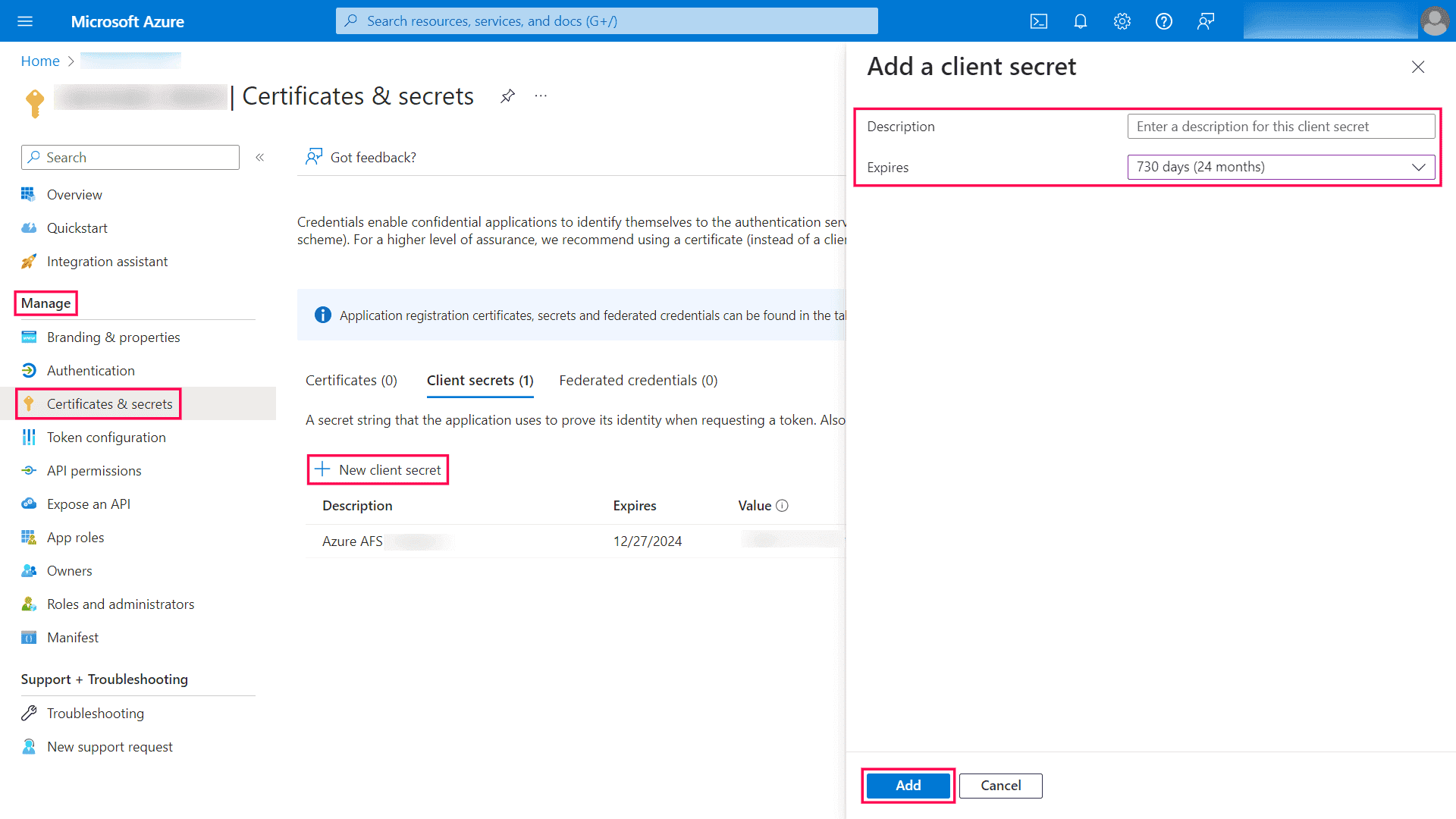

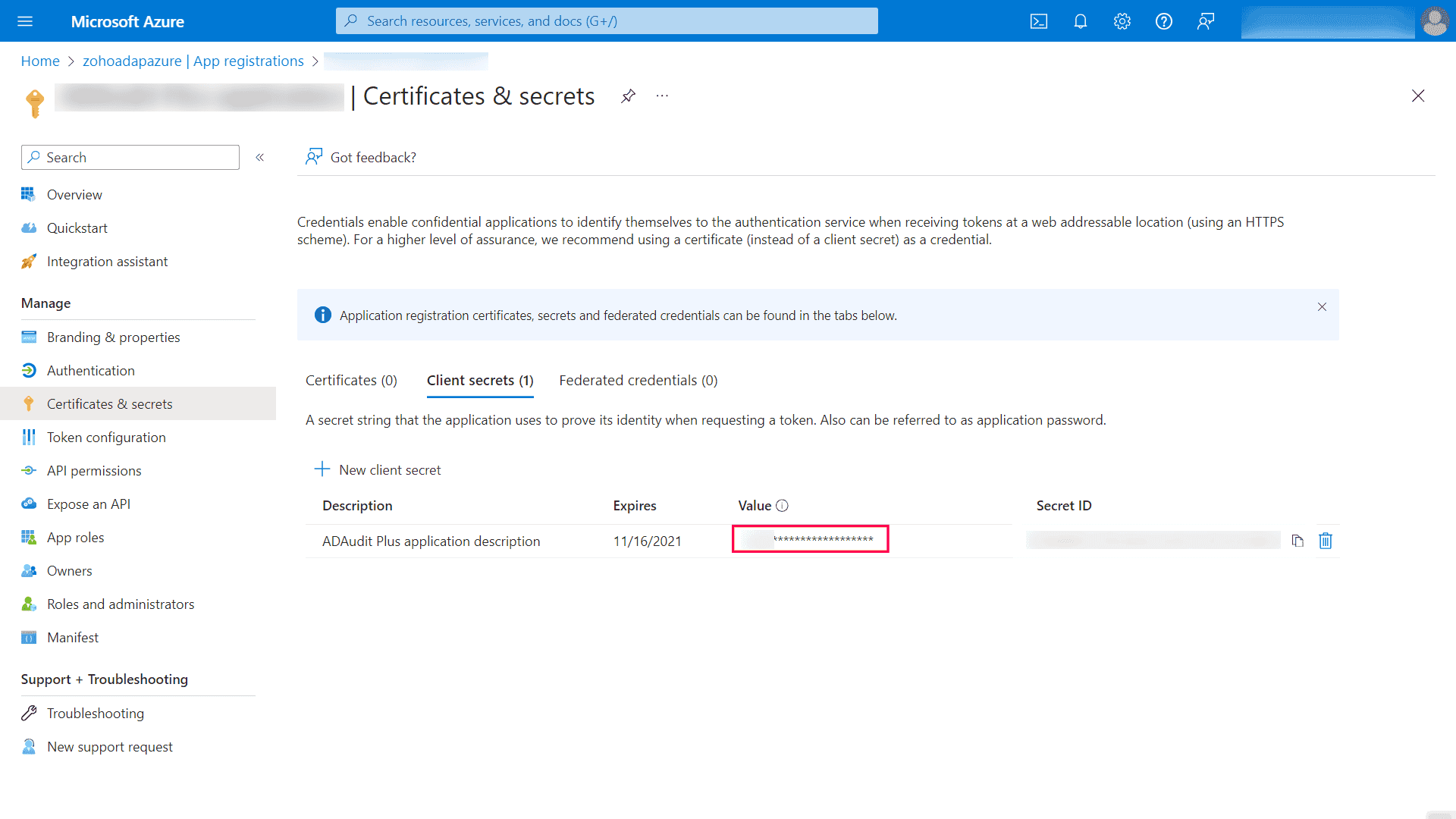

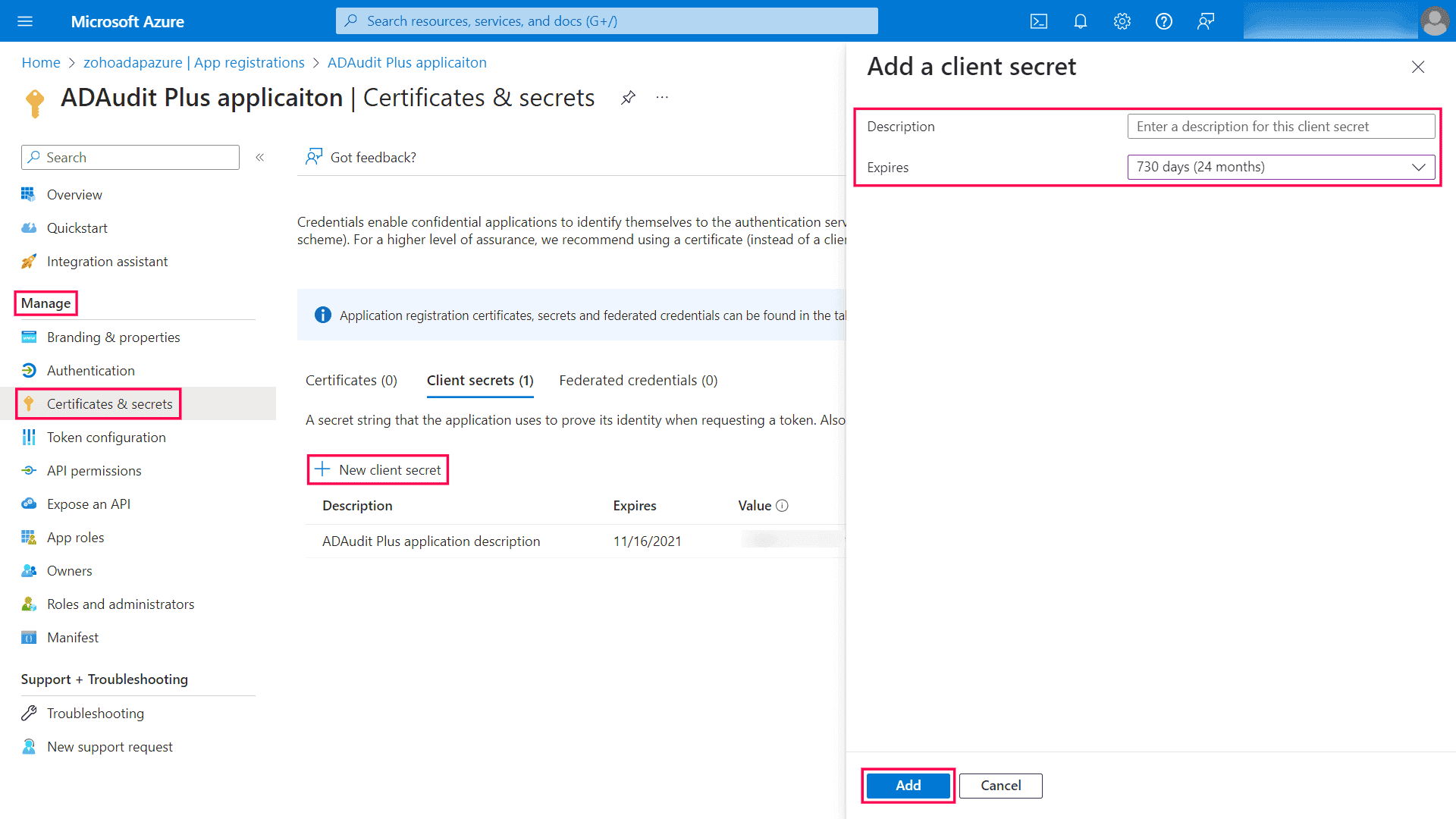

- Wybierz aplikację i przejdź do Manage > Certificates & secrets > New client secret.

- W panelu Add a client secret podaj odpowiedni Description, wybierz 730 days (24 months) z rozwijanego menu Expires, a następnie kliknij Add.

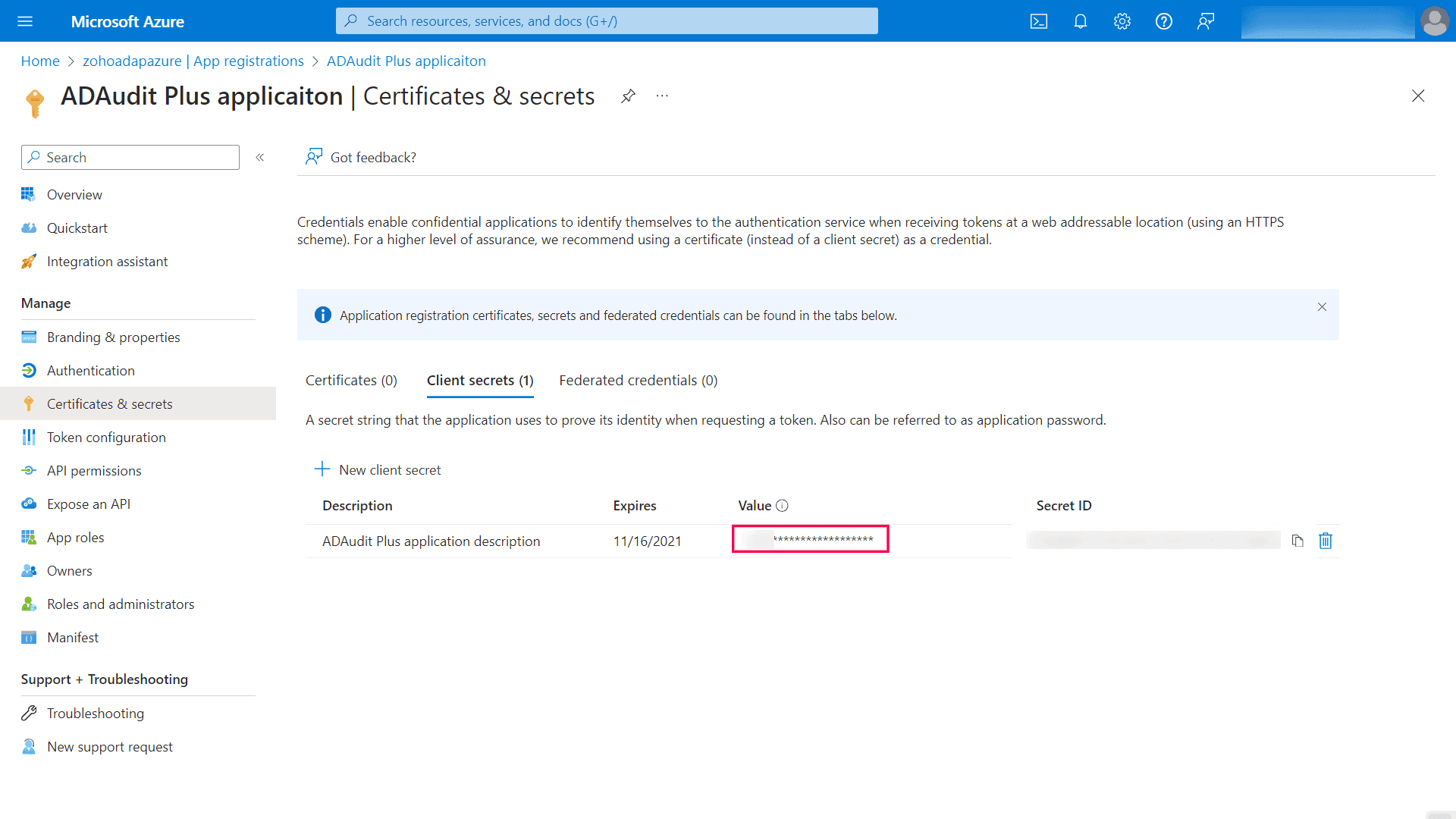

- Skopiuj Value

ponieważ będzie to wymagane podczas konfigurowania chmury Azure w ADAudit Plus.

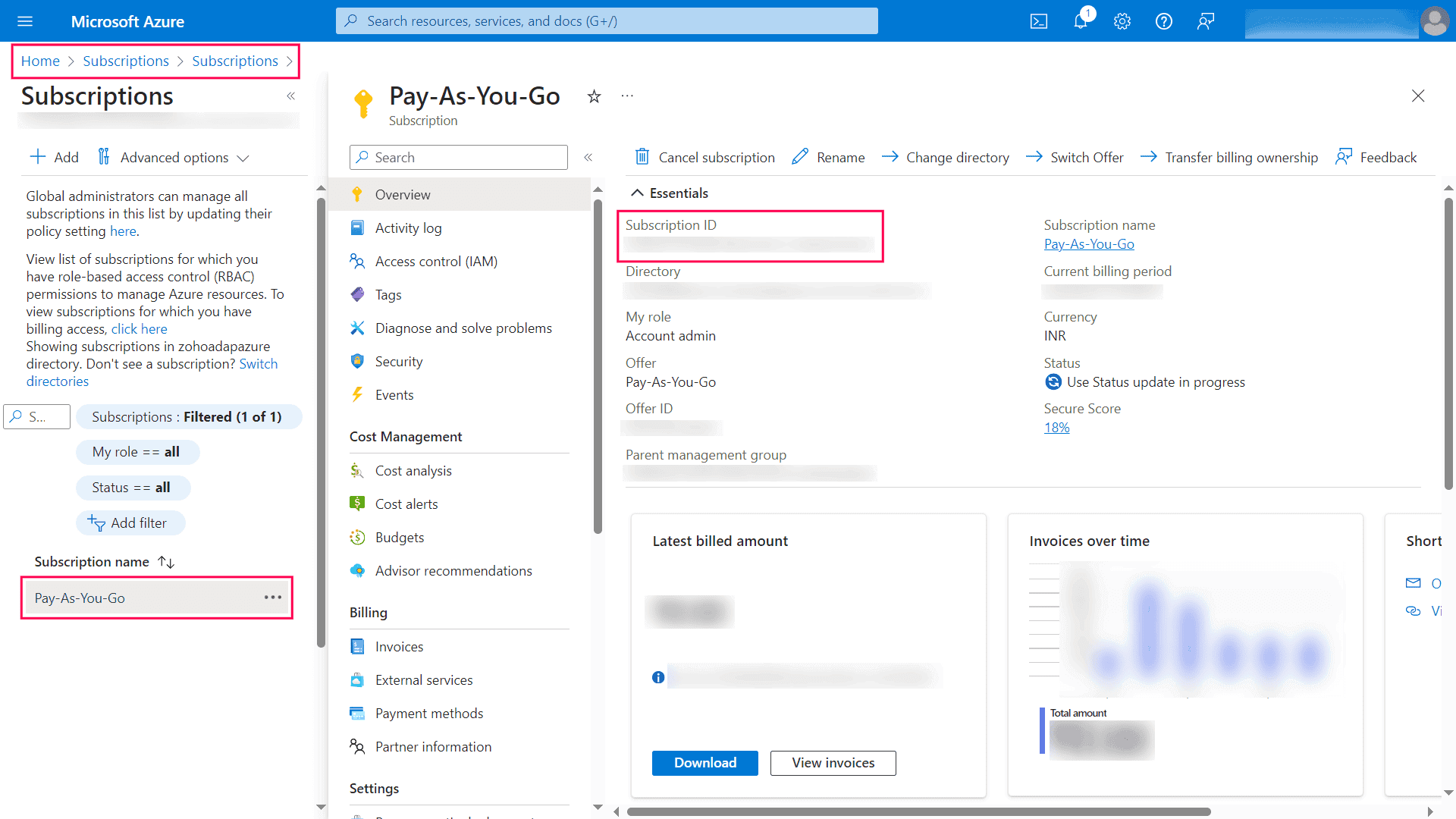

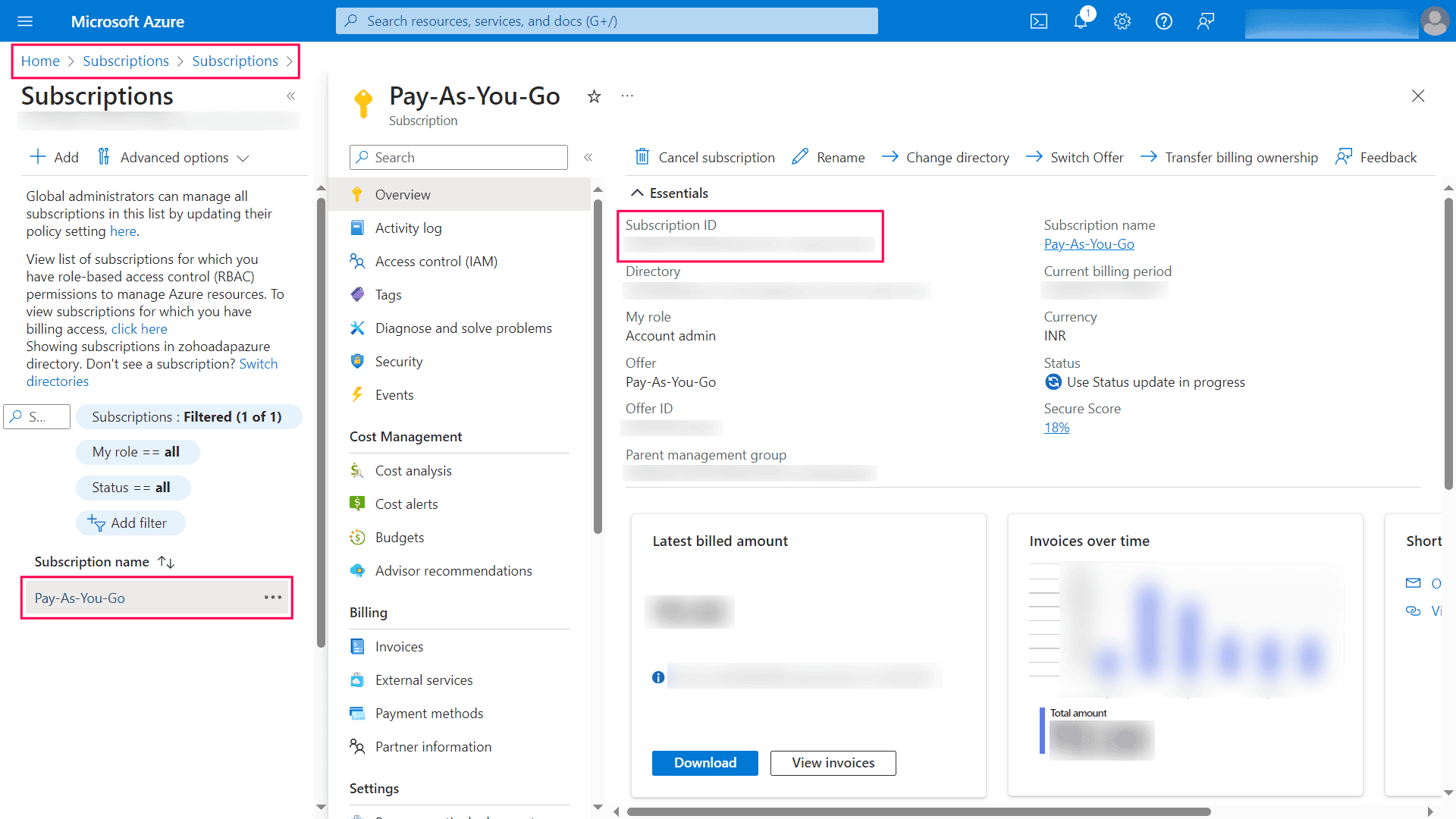

- W portalu Azure przejdź do Subskrypcje, wybierz subskrypcję, którą chcesz skonfigurować w ADAudit Plus, i skopiuj ID subskrypcji, ponieważ będzie to wymagane podczas konfigurowania chmury Azure w Analizatorze Powierzchni Ataku.

Przydziel wymagane uprawnienia

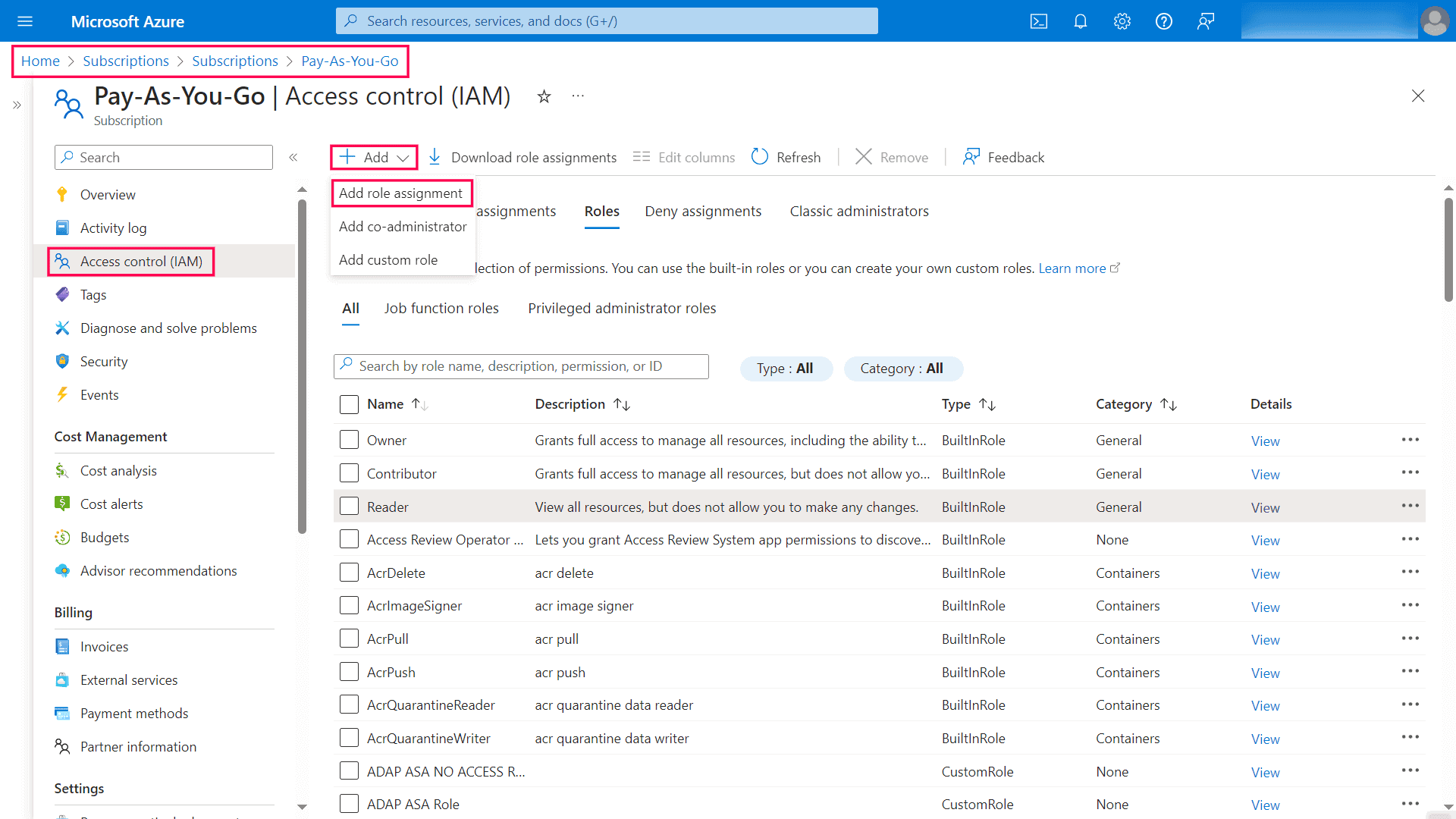

- Zaloguj się do portalu Azure.

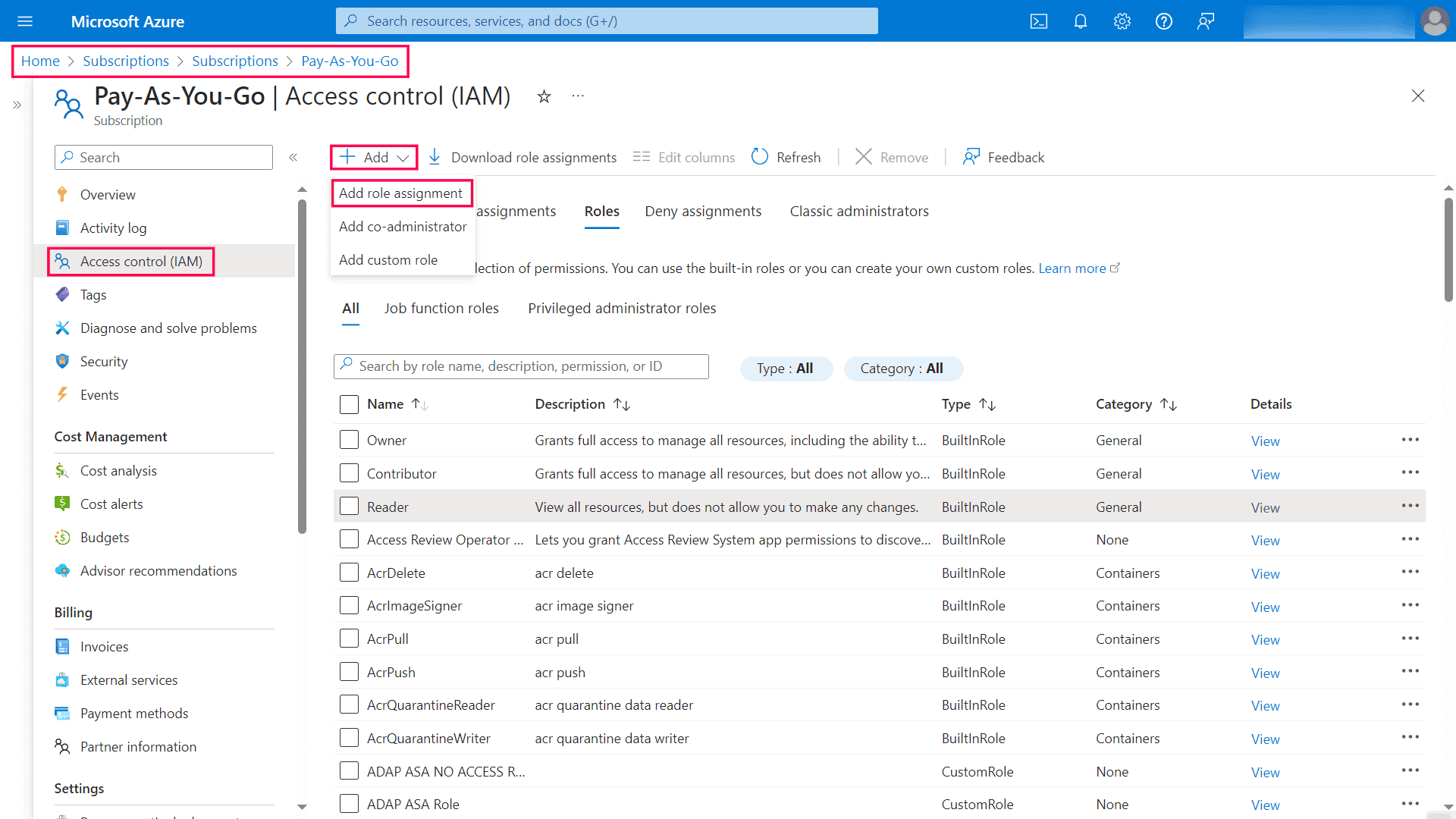

- Przejdź do Subskrypcje i wybierz subskrypcję, którą chcesz skonfigurować w ADAudit Plus.

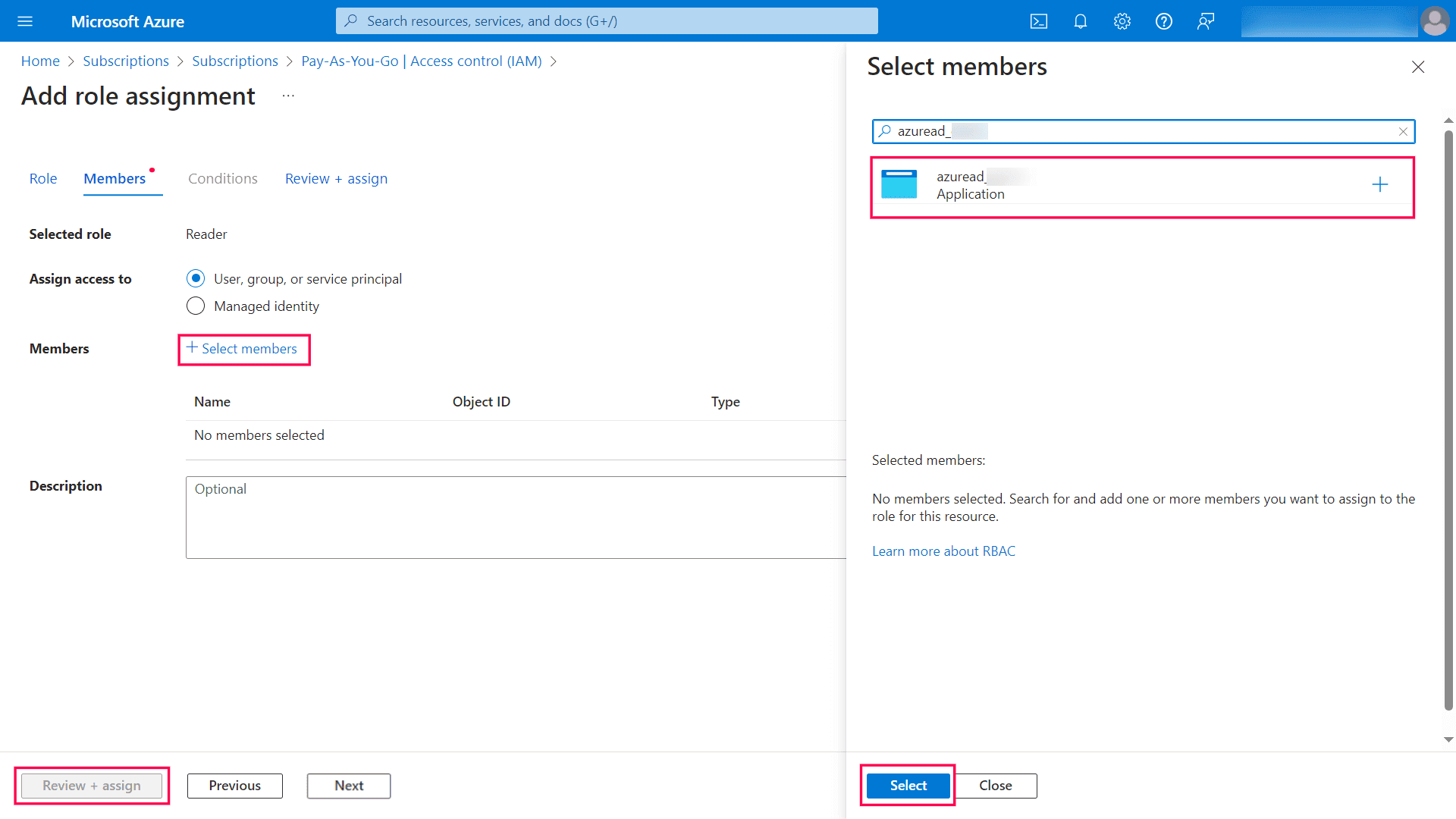

- W lewym menu przejdź do Kontrola dostępu (IAM) > + Dodaj > Dodaj przydział roli.

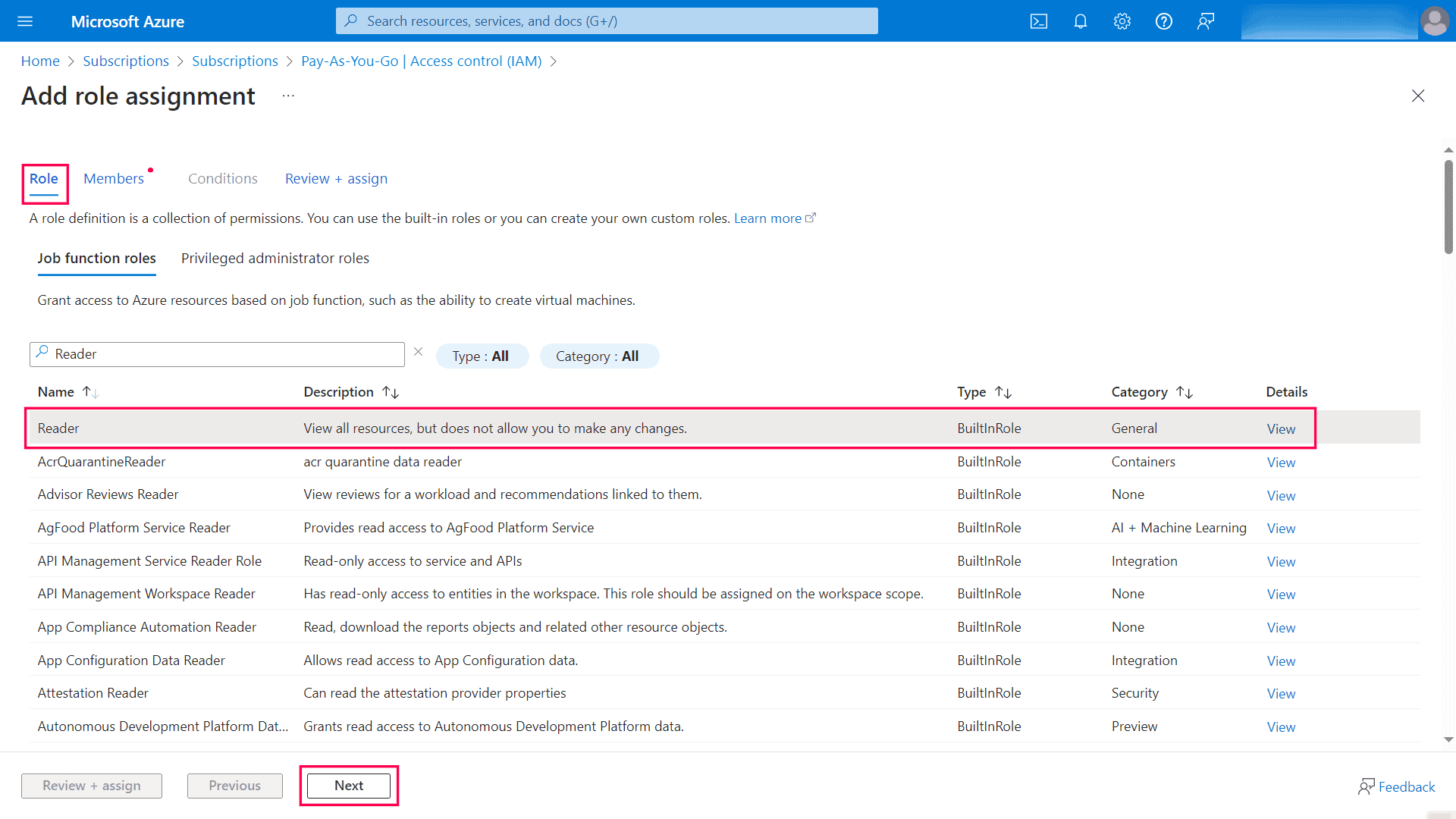

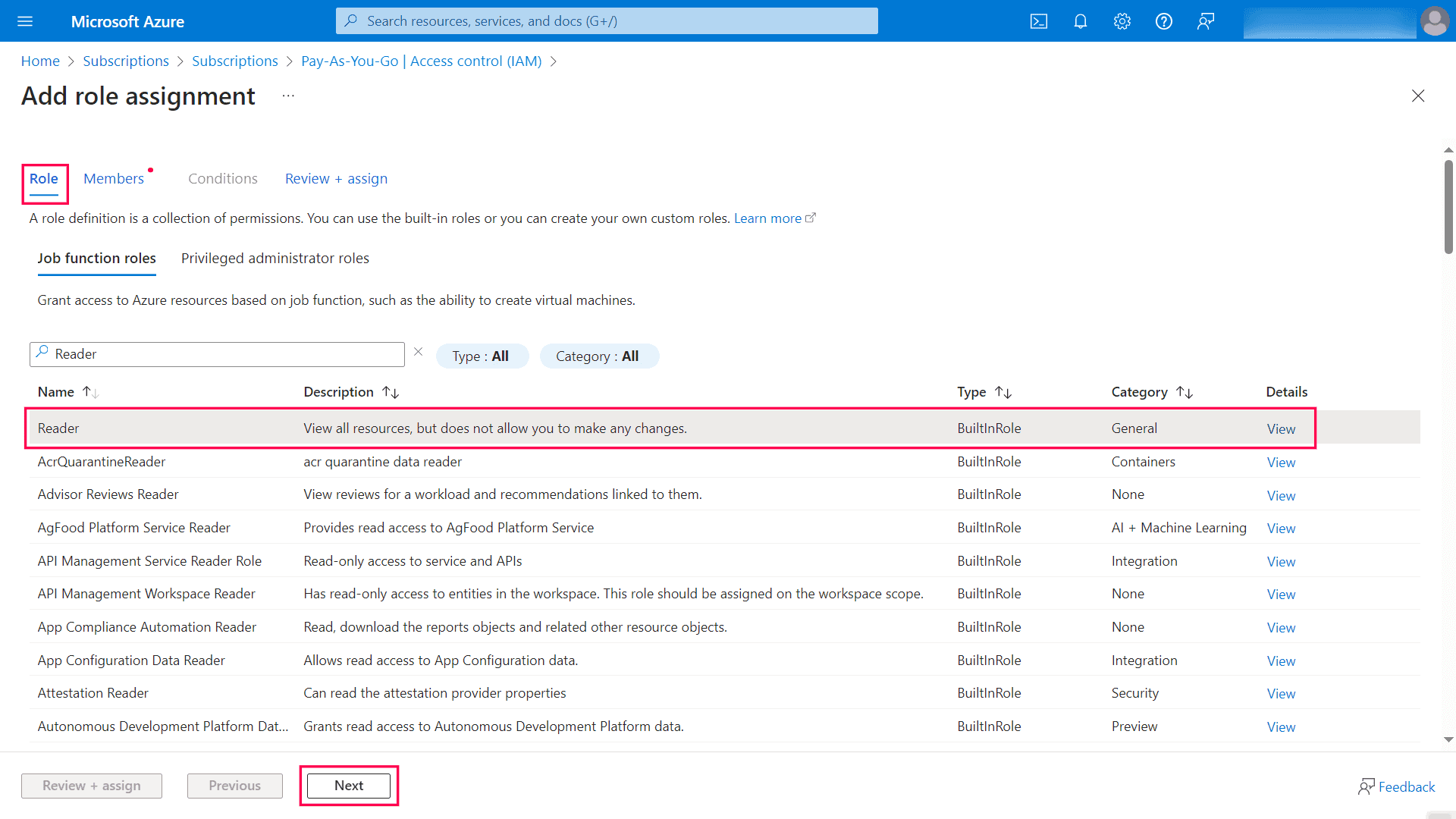

- W zakładce Rola wyszukaj i wybierz rolę Reader, a następnie kliknij Dalej.

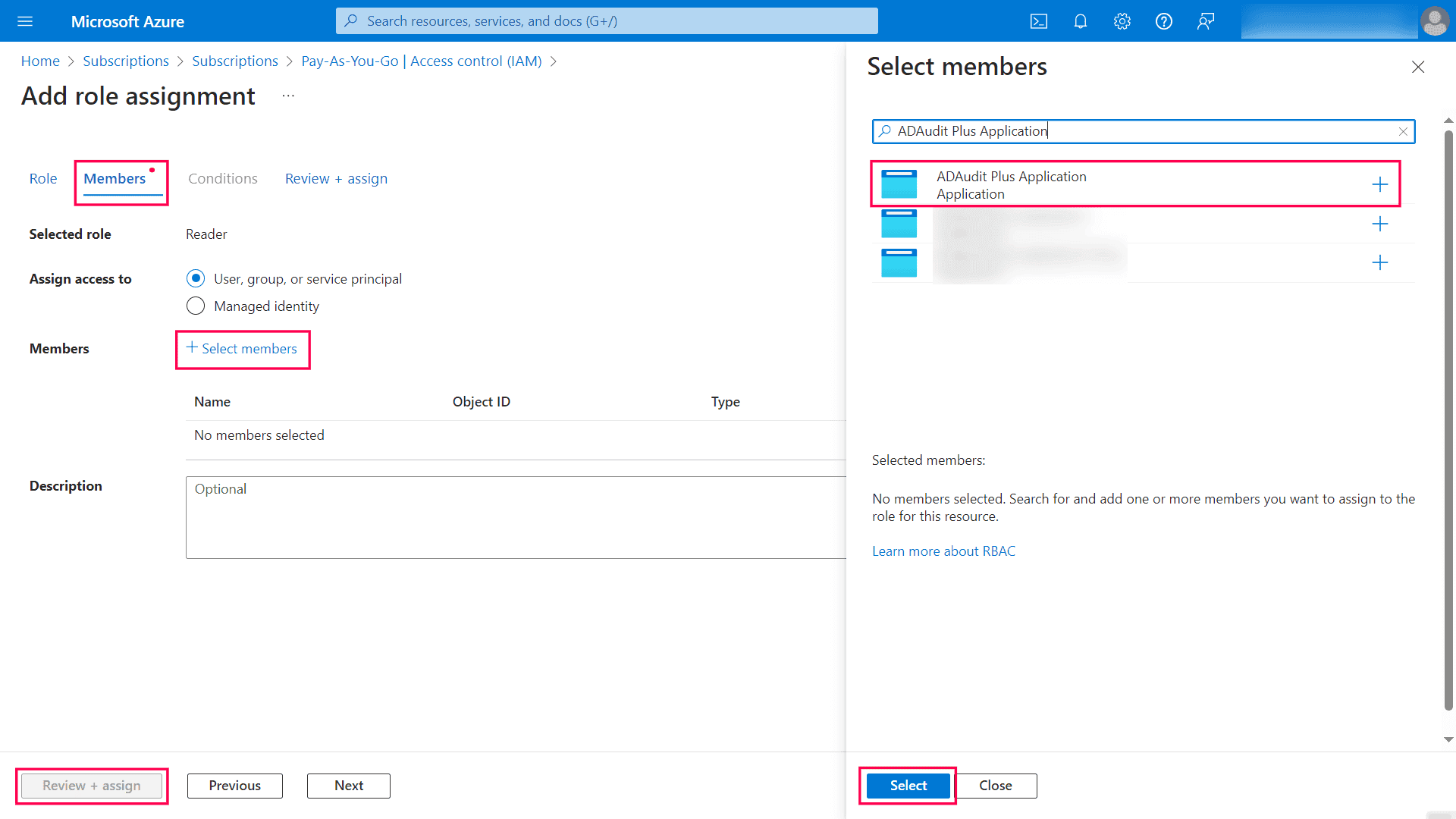

- W zakładce Członkowie kliknij + Wybierz członków, wyszukaj nazwę aplikacji, którą skopiowałeś w szóstym kroku poprzedniej sekcji, kliknij Wybierz, a następnie kliknij Przejrzyj + Przydziel.

- Powtórz kroki od trzeciego do piątego dla roli Współtwórca konta pamięci masowej.

- Jeśli chcesz, aby ADAudit Plus weryfikował polityki względem twoich kluczy, sekretów i certyfikatów w Azure Key Vaults, przejdź do zasobu Key Vault, który chcesz monitorować, kliknij Konfiguracja dostępu w lewym menu, a następnie w zależności od wybranego modelu uprawnień wykonaj poniższe kroki:

- Jeśli wybrałeś opartą na rolach kontrolę dostępu w Azure (zalecane), kliknij Kontrola dostępu (IAM) i dodaj rolę Współtwórca Key Vault dla aplikacji, wykonując kroki od trzeciego do piątego.

- Jeśli wybrałeś Politykę dostępu do skarbca, kliknij Przejdź do polityk dostępu, a następnie kliknij Utwórz. W sekcjach Uprawnienia kluczy, Uprawnienia sekretów oraz Uprawnienia certyfikatów zaznacz pole obok Lista i kliknij Dalej. W zakładce Główny wyszukaj i wybierz nazwę utworzonej aplikacji, a następnie kliknij Dalej. Przejrzyj swoje ustawienia i kliknij Przejrzyj + Utwórz.

Uwaga

: Jeśli masz wiele subskrypcji, powtórz kroki dla każdej z nich.

Dodaj istniejący tenant Entra ID (dawniej Azure AD) w analizatorze powierzchni ataku

Możesz dodać swój tenant Entra ID do analizy powierzchni ataku automatycznie lub ręcznie.

Automatyczna konfiguracja

Po przypisaniu wymaganych uprawnień, Twój tenant Entra ID zostanie automatycznie włączony do analizy powierzchni ataku za pomocą procesu synchronizacji, który działa regularnie o północy każdego dnia.

Ręczna konfiguracja

Jeśli chcesz ręcznie skonfigurować tenant Entra ID do analizy powierzchni ataku, postępuj zgodnie z krokami opisanymi w Dodaj istniejący tenant Entra ID lub nową chmurę Azure w analizatorze powierzchni ataku.

Przed skonfigurowaniem chmury Azure do analizy powierzchni ataku, musisz utworzyć aplikację w portalu Azure i przypisać odpowiednią rolę.

Utwórz aplikację w portalu Azure

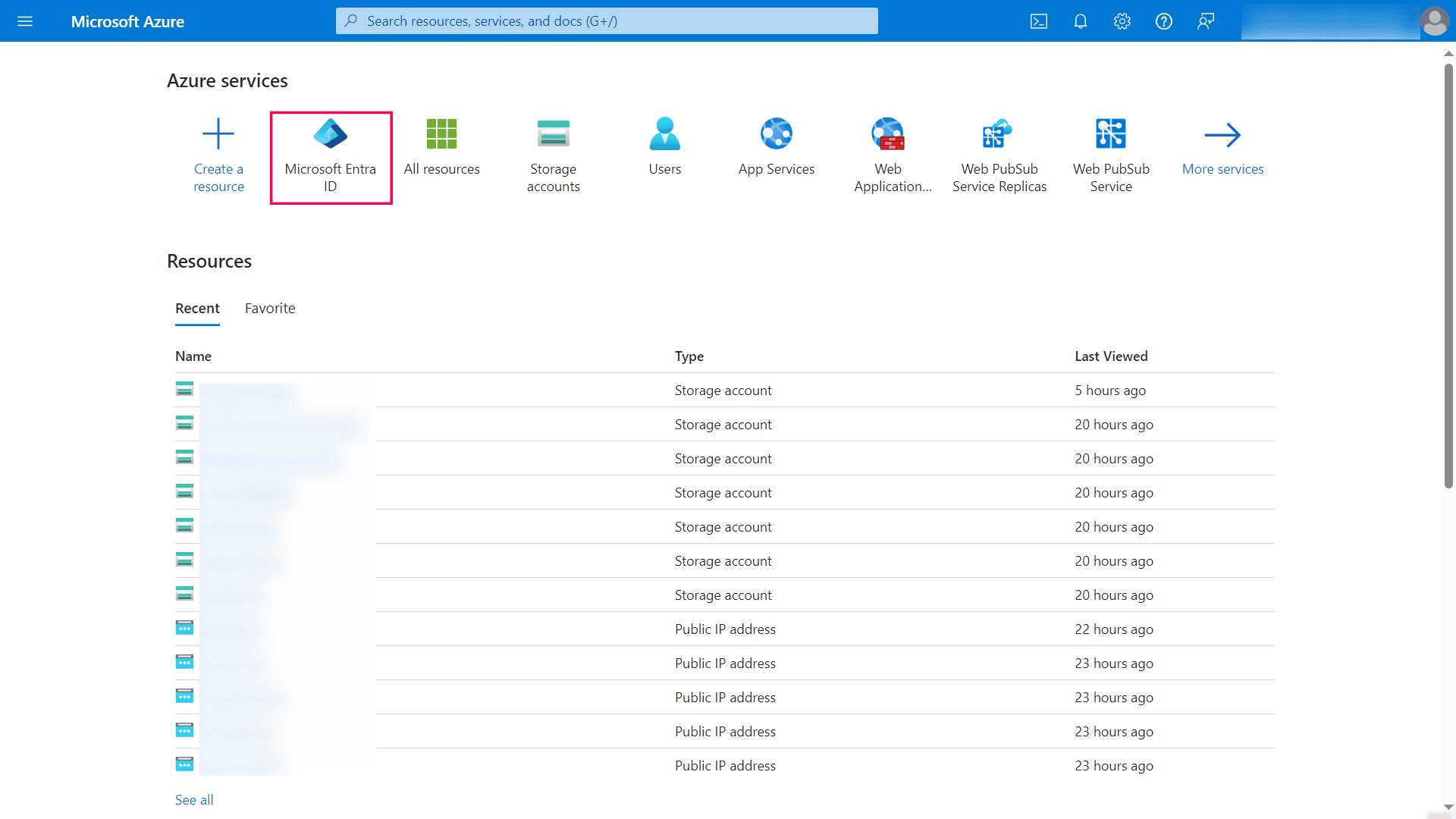

- Zaloguj się do portalu Azure i przejdź do Microsoft Entra ID.

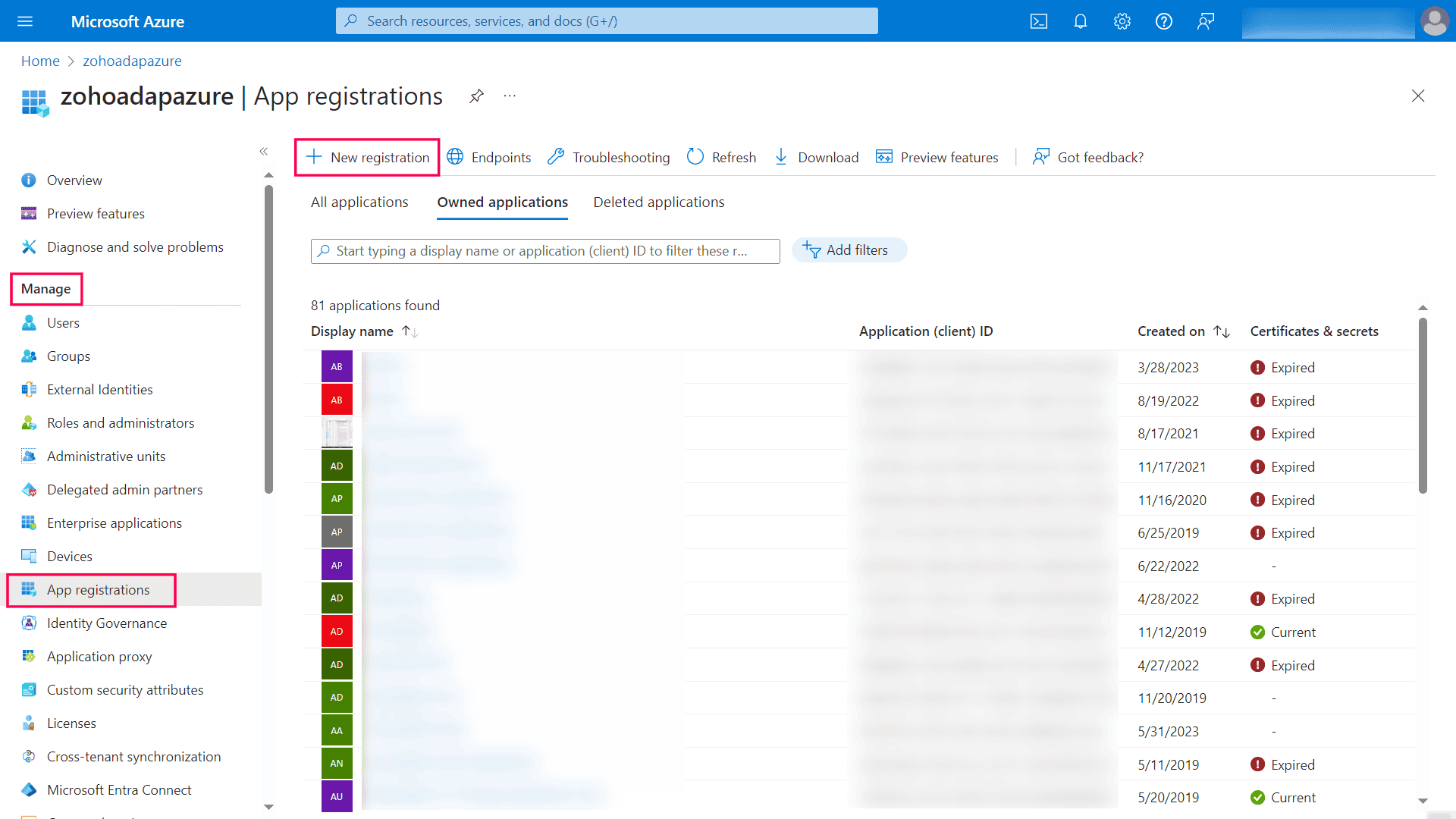

- Przejdź do Zarządzaj > Rejestracje aplikacji > + Nowa rejestracja, aby otworzyć okno Zarejestruj aplikację.

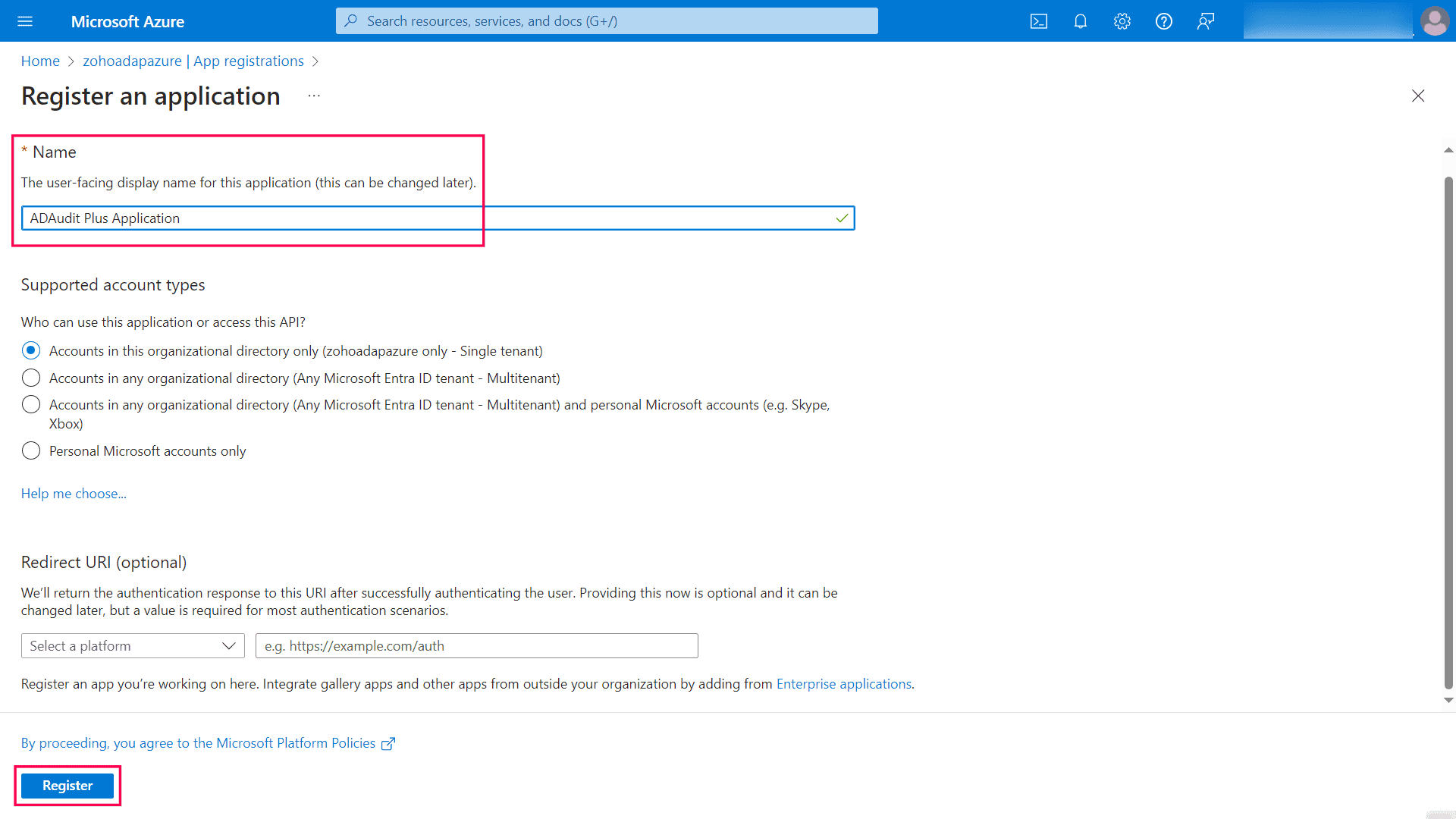

- Wprowadź odpowiednią nazwę dla aplikacji (na przykład Aplikacja ADAudit Plus), zachowaj domyślne wartości dla pozostałych opcji i kliknij Zarejestruj.

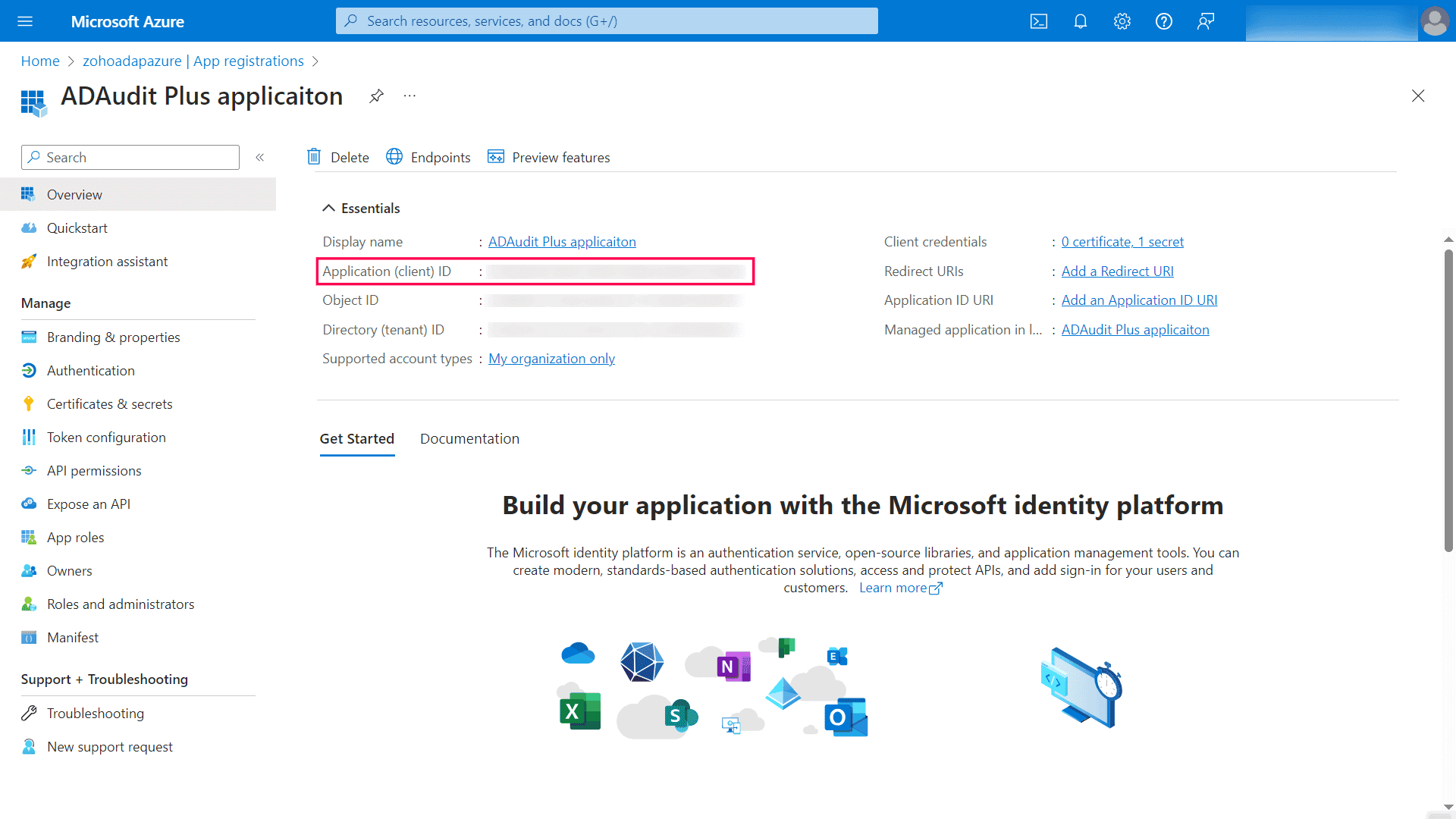

- Na stronie Ogólne aplikacji skopiuj ID aplikacji (klienta), ponieważ będzie to potrzebne przy konfiguracji chmury Azure w ADAudit Plus.

- Przejdź do Zarządzaj > Certyfikaty i tajne > Nowy sekret klienta.

- W panelu Dodaj sekret klienta podaj odpowiedni opis, wybierz 730 dni (24 miesiące) z rozwijanego menu Wygasa, a następnie kliknij Dodaj.

- Skopiuj wartość, ponieważ będzie to potrzebne przy konfiguracji chmury Azure w ADAudit Plus.

- W portalu Azure przejdź do Subskrypcje, wybierz subskrypcję, którą chcesz skonfigurować w ADAudit Plus i skopiuj ID subskrypcji, ponieważ będzie to wymagane przy konfigurowaniu chmury Azure w ADAudit Plus.

- Z lewego menu przejdź do Kontrola dostępu (IAM) > + Dodaj > Dodaj przypisanie roli.

- Na karcie Rola wyszukaj i wybierz rolę Reader, a następnie kliknij Dalej.

- Na karcie Członkowie kliknij + Wybierz członków, wyszukaj nazwę aplikacji, którą utworzyłeś w kroku trzecim poprzedniej sekcji, kliknij Wybierz, a następnie kliknij Sprawdź + Przypisz.

- Powtórz kroki od dziewiątego do jedenastego dla roli Współtwórca konta magazynu.

- Jeśli chcesz, aby ADAudit Plus weryfikował polityki w odniesieniu do Twoich kluczy, sekretów i certyfikatów w Azure Key Vaults, przejdź do zasobu Key Vault, który chcesz monitorować, kliknij Konfiguracja dostępu w lewym menu i w zależności od wybranego modelu uprawnień, wykonaj poniższe kroki:

- Jeśli wybrałeś kontrolę dostępu opartą na rolach Azure (zalecane), kliknij Kontrola dostępu (IAM) i dodaj rolę Współtwórca Key Vault dla aplikacji, wykonując kroki od dziewiątego do jedenastego.

- Jeśli wybrałeś Politykę dostępu do vaultu, kliknij Przejdź do polityk dostępu, a następnie kliknij Utwórz. W sekcji Uprawnienia kluczy, Uprawnienia sekretów i Uprawnienia do certyfikatów, zaznacz pole obok Lista i kliknij Dalej. Na karcie Podmiot wyszukaj i wybierz nazwę aplikacji, którą utworzyłeś, a następnie kliknij Dalej. Przejrzyj swoje ustawienia i kliknij Sprawdź + Utwórz.

Uwaga: Jeśli masz wiele subskrypcji, powtórz kroki dla każdej z nich.

Dodaj istniejącego najemcę Entra ID lub nową chmurę Azure w Analyzerze Powierzchni Ataku

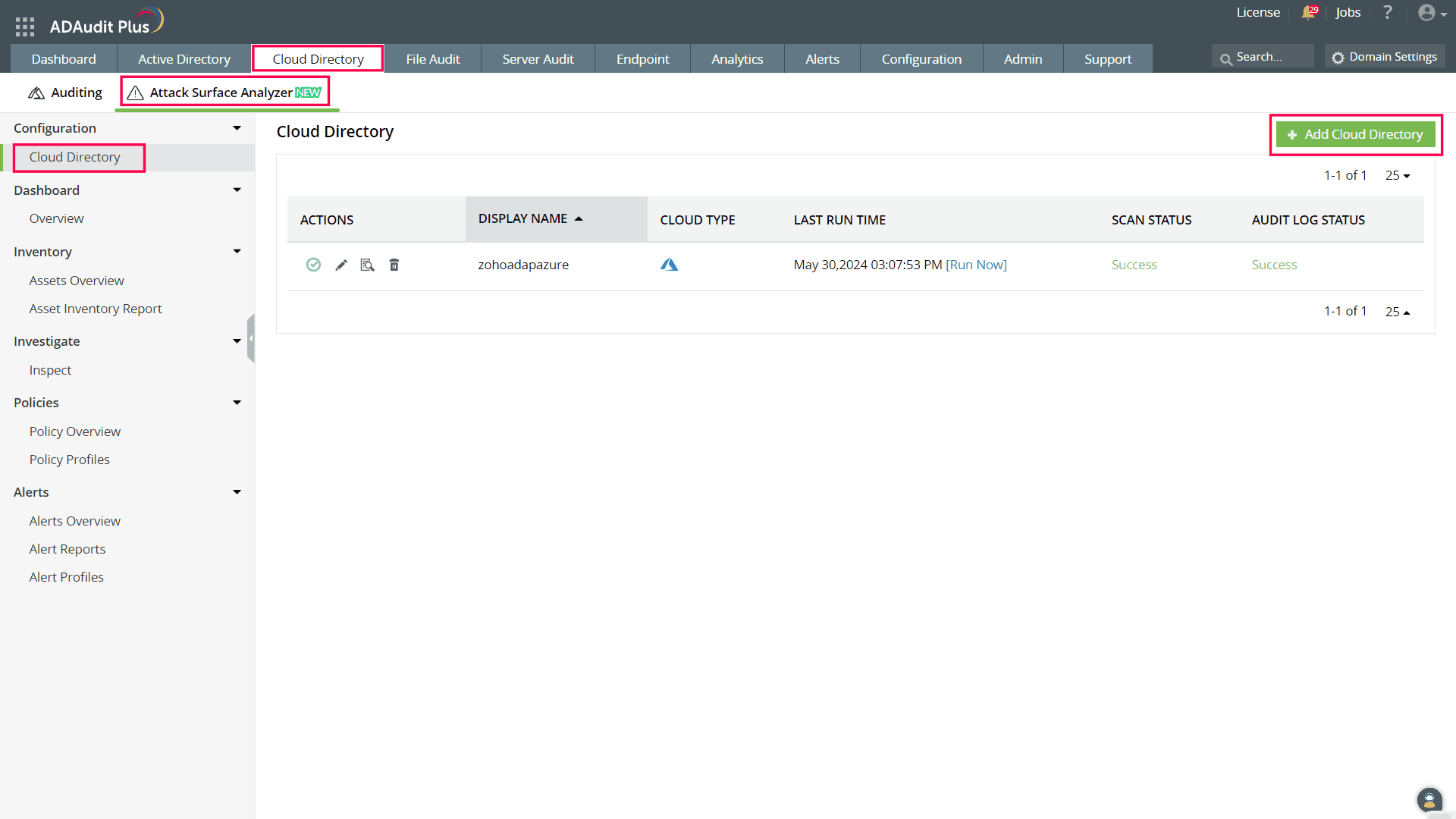

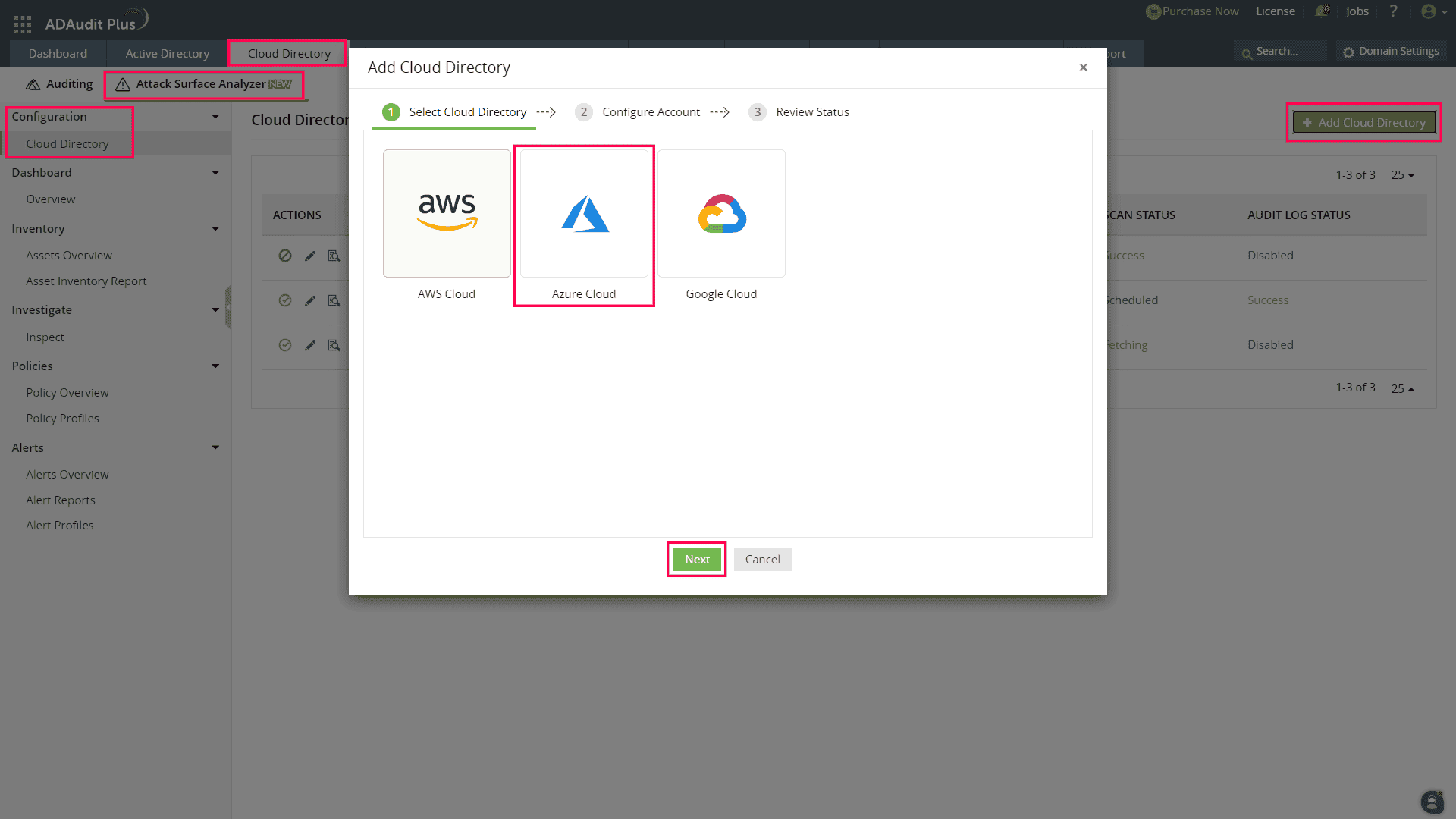

- Zaloguj się do konsoli internetowej ADAudit Plus.

- Przejdź do zakładki Cloud Directory > Analyzer Powierzchni Ataku > Konfiguracja > Cloud Directory.

- Kliknij +Dodaj Cloud Directory w prawym górnym rogu.

- Wybierz Chmurę Azure z okna pop-up Dodaj Katalog Chmury.

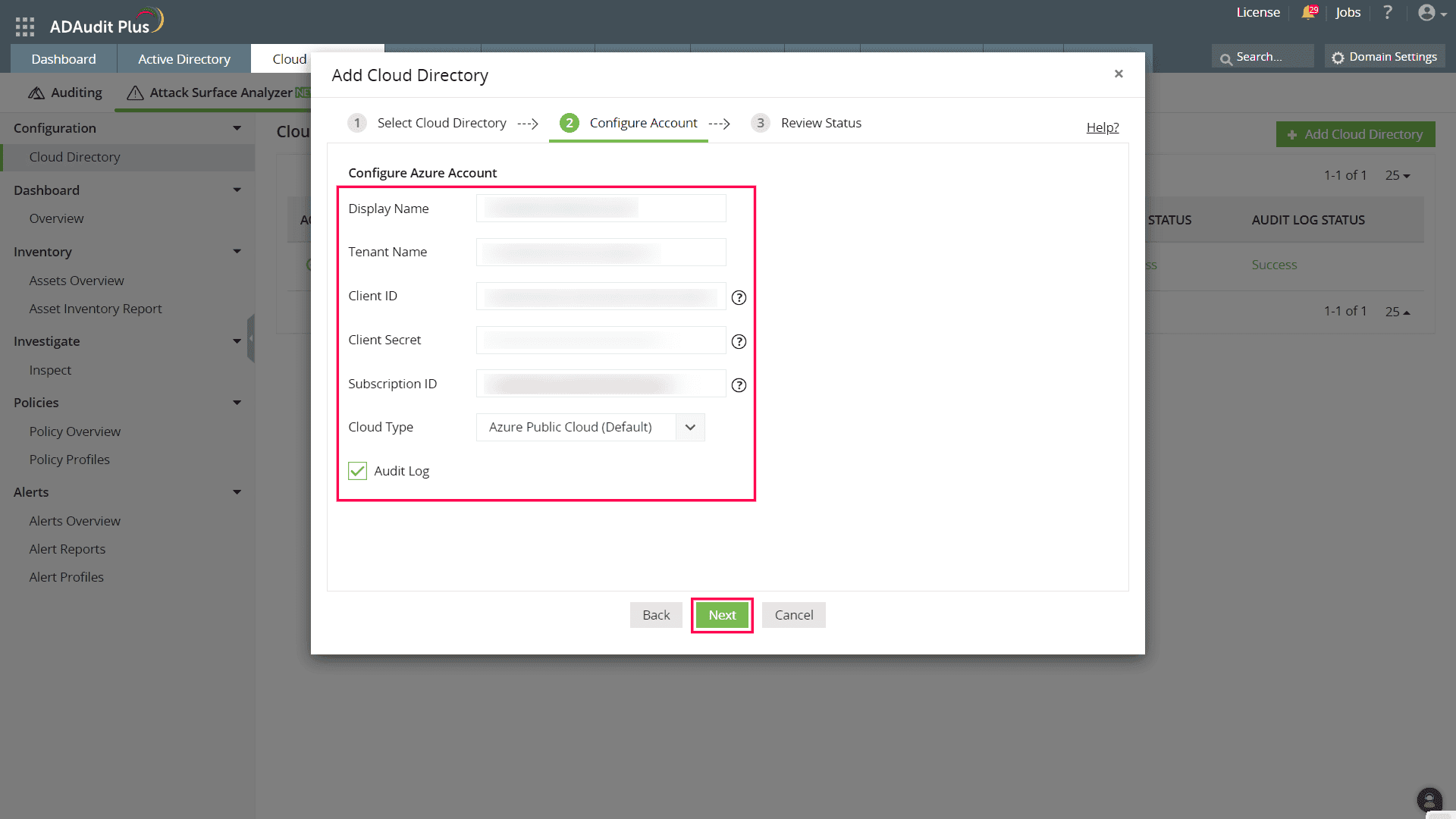

- Wprowadź Nazwa wyświetlana, Nazwa dzierżawcy, ID klienta, Tajemnica klienta, ID subskrypcji oraz Typ chmury.

- Zaznacz pole wyboru Rejestr audytu, jeśli chcesz pobrać rejestry audytu i monitorować wszystkie operacje wykonywane w chmurze Azure, a następnie kliknij Dalej.

- Sprawdź swoje ustawienia i kliknij Zakończ.

Click here to expand

Click here to expand