Analizator Powierzchni Ataku dla Google Cloud Directory

Dzięki Analizatorowi Powierzchni Ataku możesz wykrywać zagrożenia w swoim katalogu Google Cloud i zwiększać bezpieczeństwo chmury.

Poniżej znajdują się usługi śledzone przez Analizator Powierzchni Ataku dla katalogu Google Cloud:

- GCP Compute Engine

- GCP VPC Networks

- GCP Big Query

- GCP Network Services

- GCP Cloud Storage

- GCP KMS

- GCP SQL

- GCP Logging

- GCP Kubernetes Engine

- GCP Organization

- GCP App Engine

- GCP Cloud Function

- GCP Composer

- GCP Dataproc

- GCP Cloud Run

- GCP Big Table

- GCP Deployment Manager

- GCP Pub/Sub

- GCP FileStore

- GCP Spanner

- GCP AlloyDB

- GCP Batch

- GCP Build

- GCP API i Usługi

- GCP DataFlow

- GCP Load Balancing

- GCP API Keys

- GCP IAM

- GCP Projects

Wymagania Wstępne

Aby Analizator Powierzchni Ataku działał bezproblemowo, serwer ADAudit Plus powinien mieć działające połączenie z internetem. Dodatkowo, port HTTPS 443 musi być otwarty na serwerze ADAudit Plus, aby komunikować się z Google Cloud Directory.

Przed skonfigurowaniem swojego katalogu Google Cloud do analizy powierzchni ataku w ADAudit Plus, musisz:

Uwaga: ADAudit Plus wspiera konfigurację katalogu Google Cloud opartego na projekcie do analizy powierzchni ataku.

Utwórz niestandardową rolę

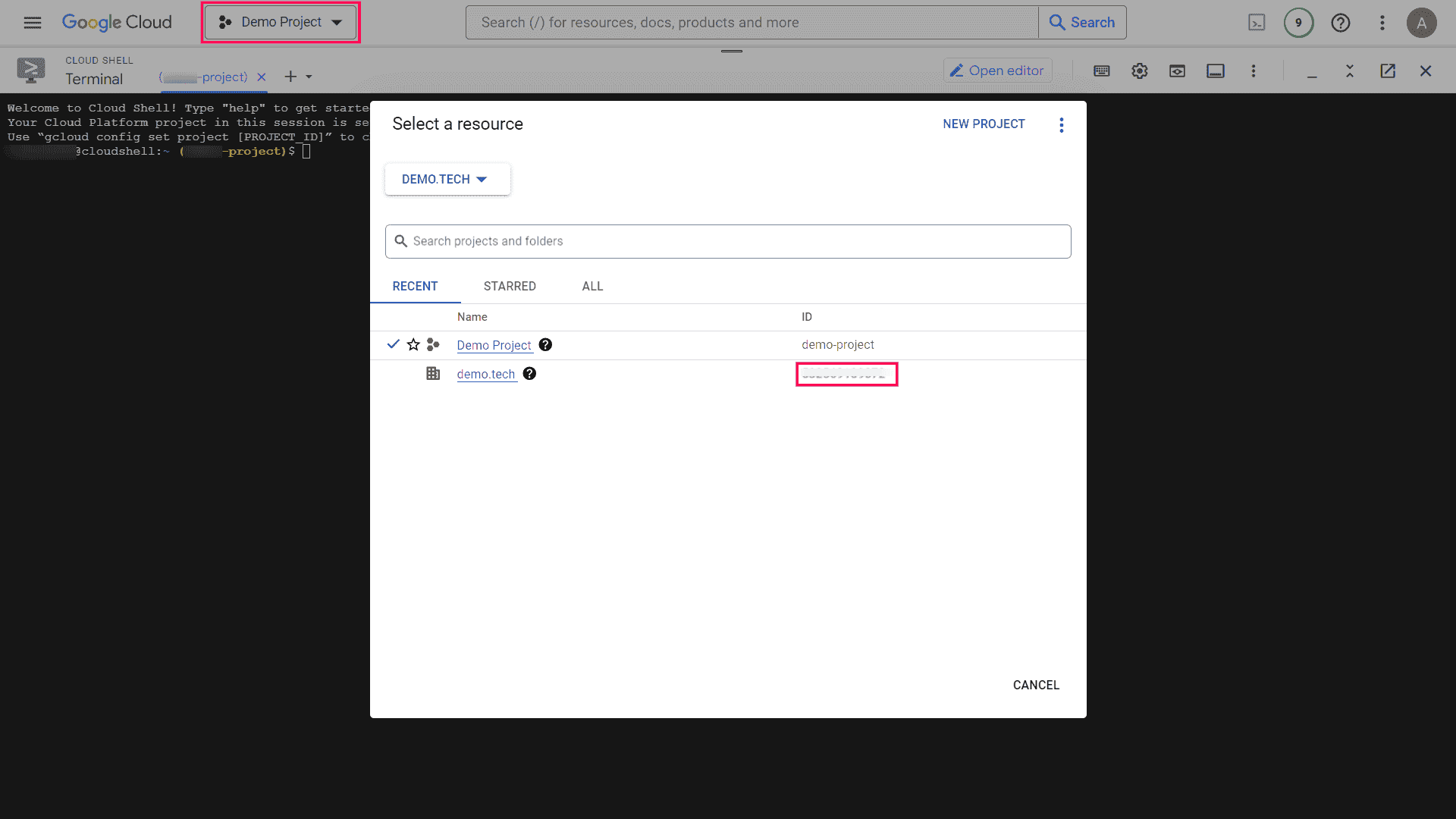

- Otwórz konsolę Google Cloud i wybierz projekt, dla którego chcesz utworzyć niestandardową rolę.

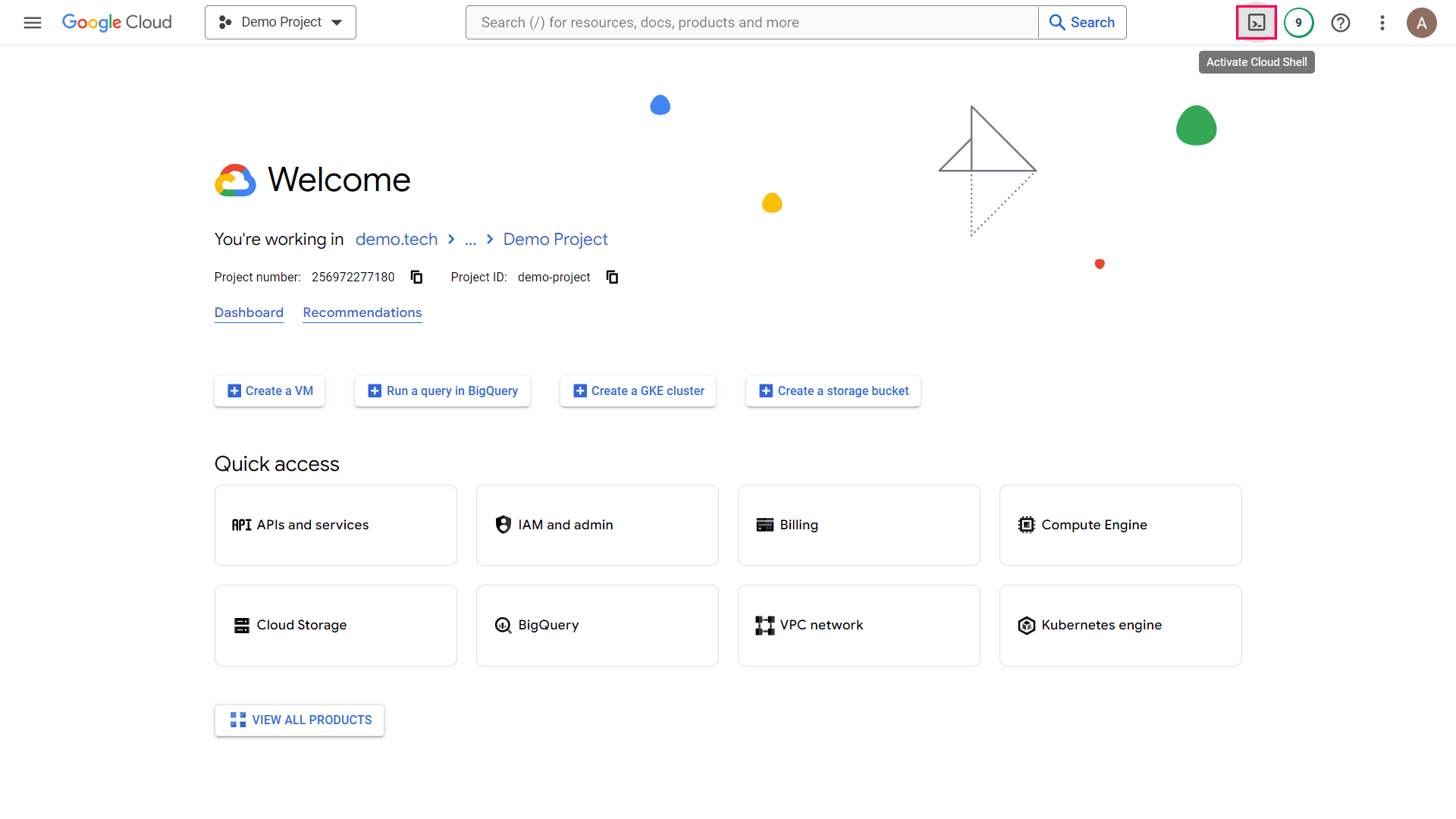

- W prawym górnym rogu znajdź i wybierz ikonę Aktywuj Cloud Shell.

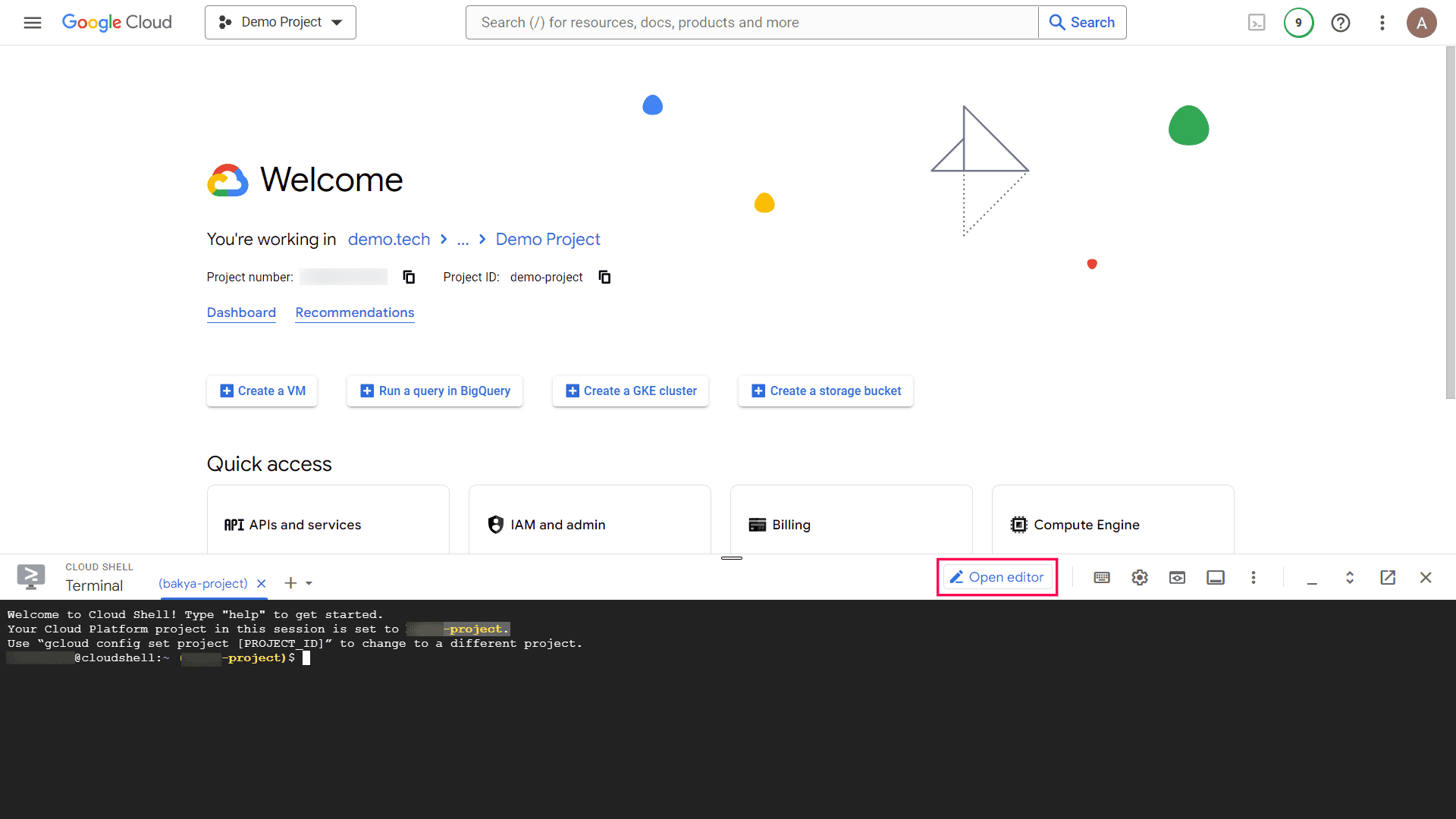

- W Terminalu Cloud Shell wybierz Otwórz edytor w górnym menu.

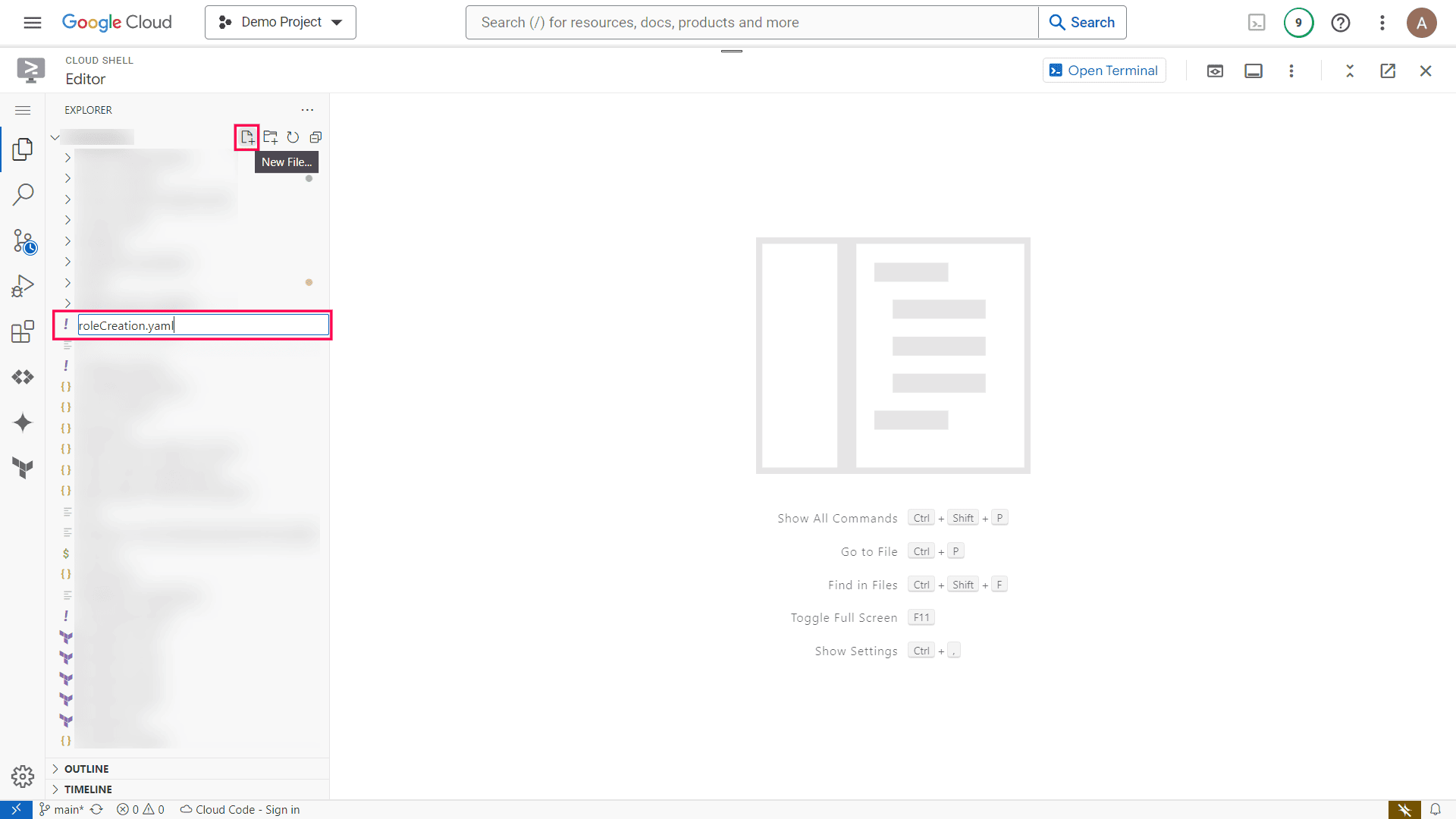

- W lewym panelu znajdź i wybierz ikonę Nowy Plik... i utwórz nowy plik YAML z odpowiednią nazwą. Na przykład: roleCreation.yaml.

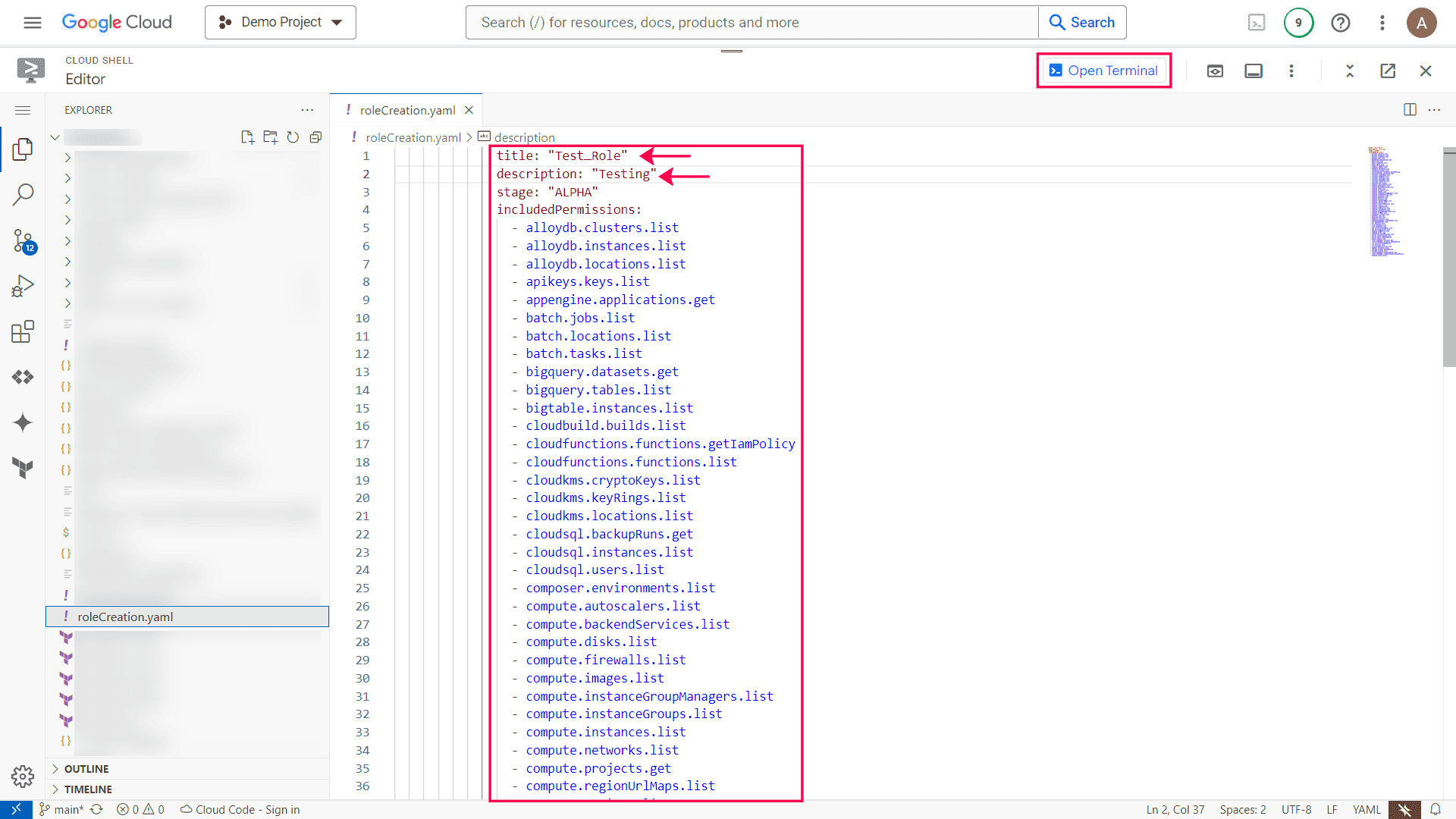

- Skopiuj oświadczenie o uprawnieniach z tego pliku

i wklej go w pliku YAML, który właśnie utworzyłeś.

Uwaga: Upewnij się, że nie zmieniasz wcięcia podczas wklejania oświadczenia o uprawnieniach.

- W oświadczeniu o uprawnieniach, które właśnie wkleiłeś do pliku YAML:

- Znajdź linię zawierającą title: "ROLE_NAME" i zastąp "ROLE_NAME" odpowiednim tytułem według własnego wyboru. Na przykład: Test_Role.

- Znajdź linię zawierającą description: "ROLE_DESCRIPTION" i zastąp "ROLE_DECRIPTION" odpowiednim opisem według własnego wyboru.

- Kliknij Otwórz terminal w górnym menu, aby powrócić do terminala Cloud Shell.

- Wykonaj następujące polecenie, aby utworzyć rolę niestandardową na poziomie organizacji:

gcloud iam roles create ROLE_ID --organization=ORGANIZATION_ID --file=YAML_FILE_PATH

Na przykład: gcloud iam roles create Test_Role --organization=********* --file=roleCreation.yaml

W powyższym poleceniu:

- Zastąp ROLE_ID tytułem, który użyłeś w pliku YAML w kroku piątym.

- Zastąp ORGANIZATION_ID identyfikatorem projektu.

- Zastąp YAML_FILE_PATH nazwą pliku YAML, który utworzyłeś w kroku czwartym.

- W oknie pop-up Autoryzuj Cloud Shell, kliknij AUTORYZUJ.

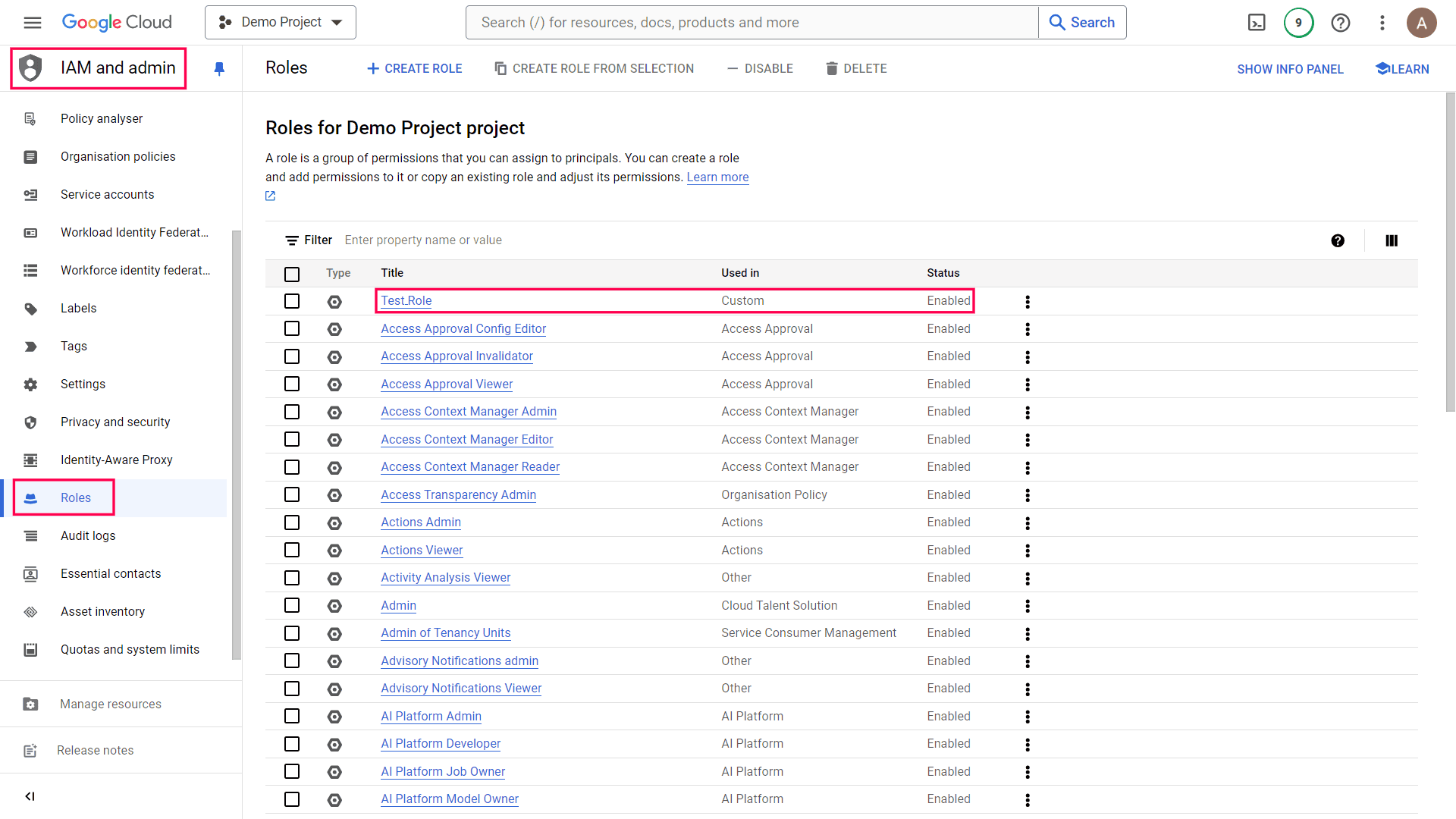

- W konsoli Google Cloud, przejdź do sekcji IAM i administracja, wybierz Role z lewego panelu i upewnij się, że rola, którą właśnie utworzyłeś, jest wymieniona.

Utwórz konto usługi

- Otwórz konsolę Google Cloud i wybierz projekt, dla którego chcesz utworzyć konto usługi.

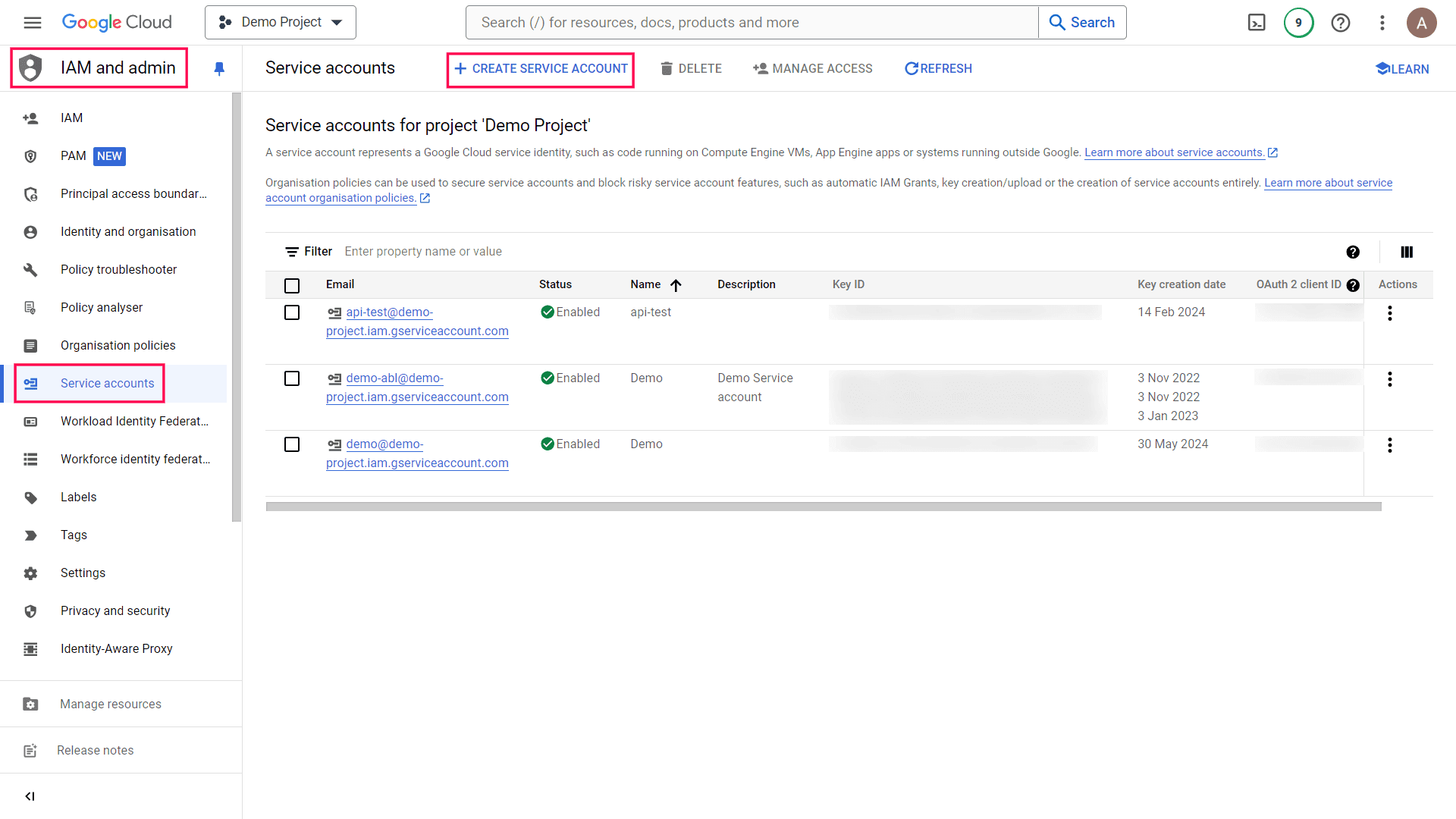

- Przejdź do sekcji IAM i administracja, wybierz Konta usług z lewego panelu i kliknij +UTWÓRZ KONTO USŁUGI.

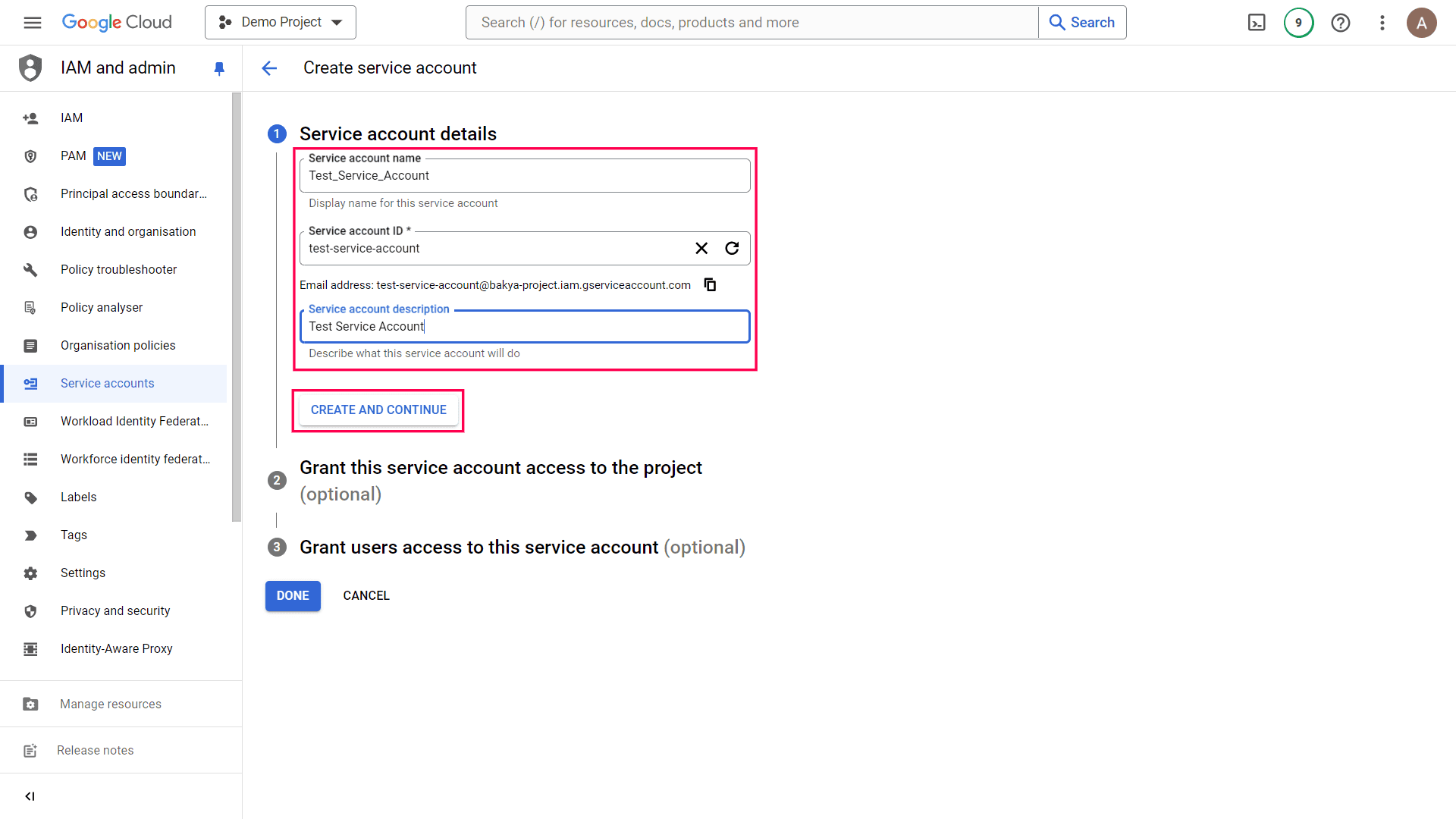

- W sekcji Szczegóły konta usługi wprowadź odpowiednią Nazwę konta usługi oraz Opis konta usługi. ID konta usługi zostanie wygenerowane automatycznie na podstawie nazwy konta usługi.

- Kliknij UTWÓRZ I KONTYNUUJ.

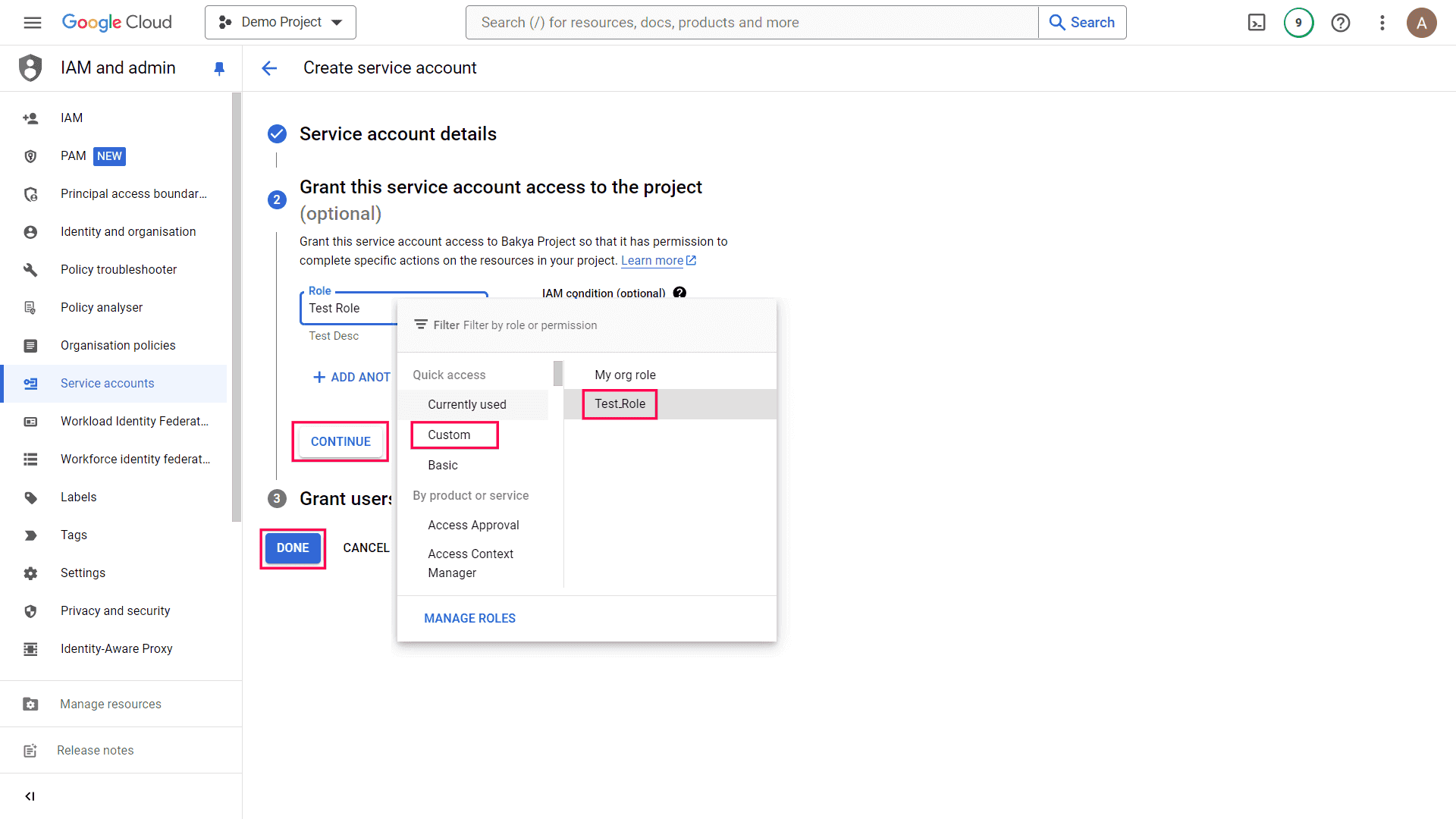

- W sekcji Przyznaj temu kontu serwisowemu dostęp do projektu, kliknij Wybierz rolę, wybierz Niestandardowe, a następnie wybierz rolę, którą wcześniej utworzyłeś.

- Kliknij DALEJ, a następnie kliknij ZAKOŃCZ.

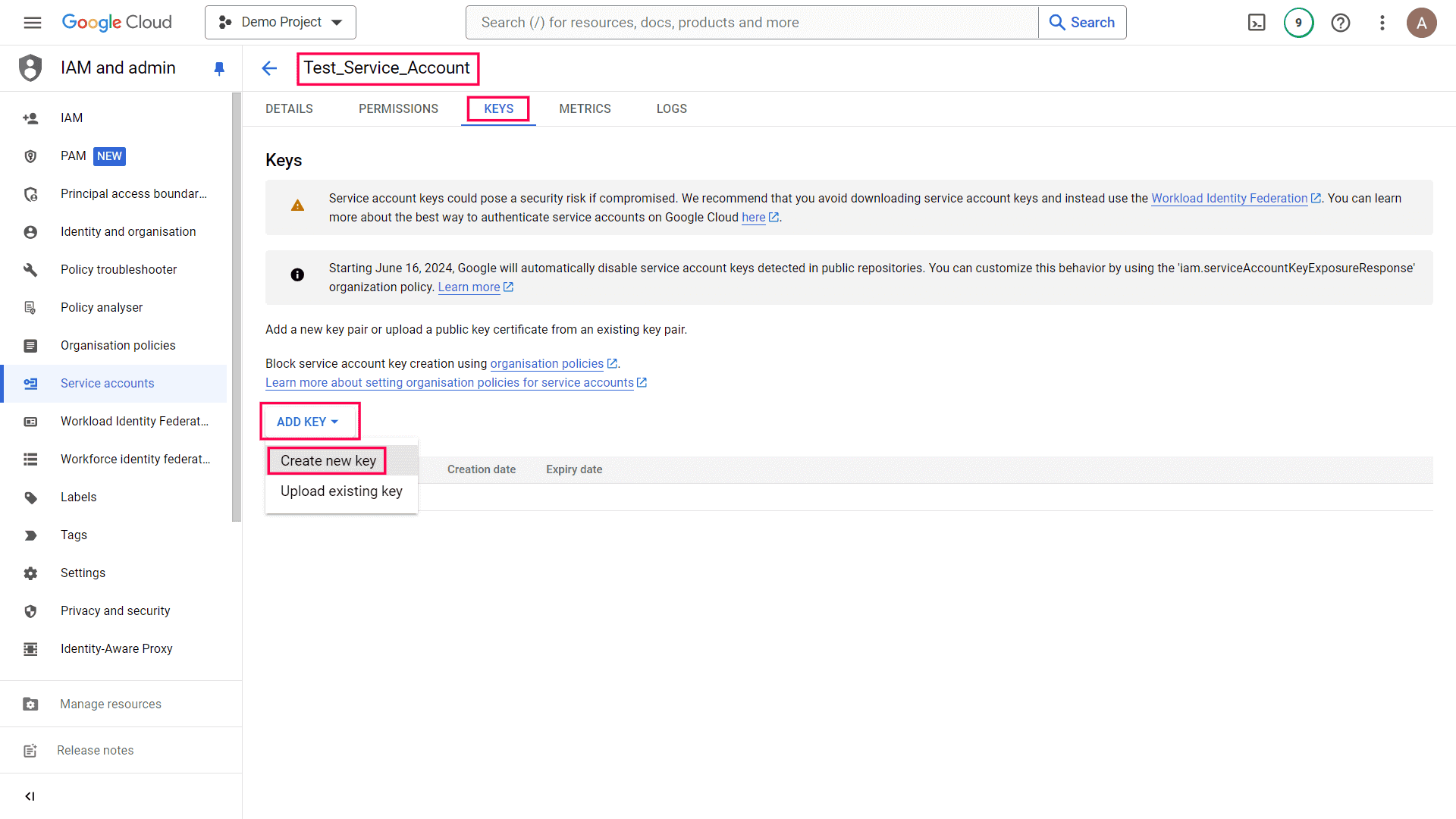

- Po utworzeniu konta serwisowego, wybierz je, przejdź do zakładki KLUCZE, kliknij DODAJ KLUCZ, a następnie wybierz Utwórz nowy klucz z rozwijanego menu.

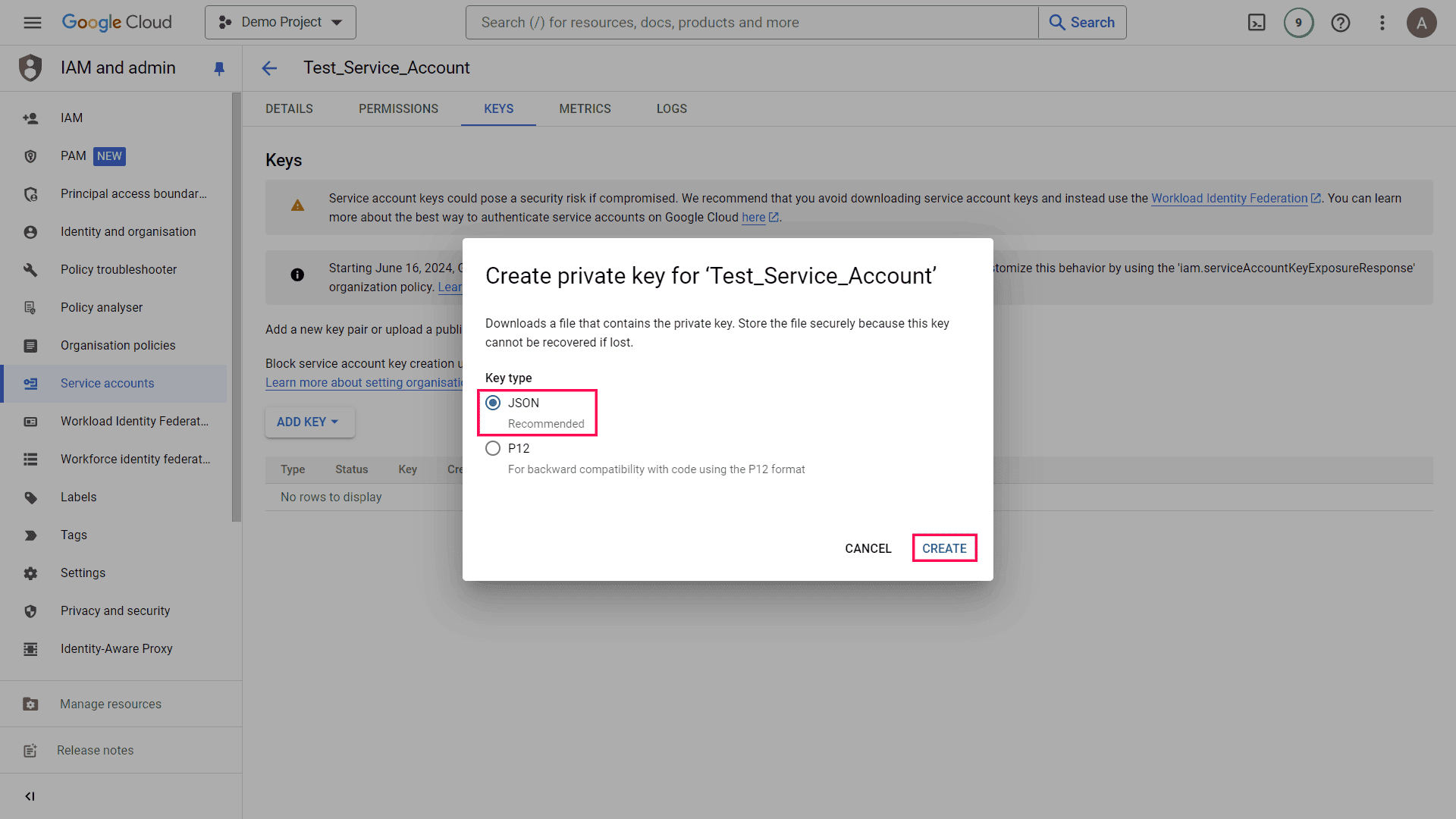

- Wybierz JSON jako typ klucza i kliknij UTWÓRZ. To utworzy plik klucza JSON dla Twojego konta serwisowego i zapisze go na Twoim lokalnym urządzeniu.

- Otwórz plik JSON, aby znaleźć wartości Email Klienta, ID Projektu oraz Klucz Prywatny, które będą potrzebne podczas konfigurowania katalogu Google Cloud w ADAudit Plus.

Uwaga: Pamiętaj, aby przechowywać plik klucza JSON w bezpiecznym miejscu, ponieważ zawiera on wrażliwe informacje i zapewnia dostęp do zasobów Twojego katalogu Google Cloud. Jeśli kiedykolwiek zostanie skompromitowany, powinieneś wygenerować nowy klucz i zaktualizować wszelkie usługi, które go używają.

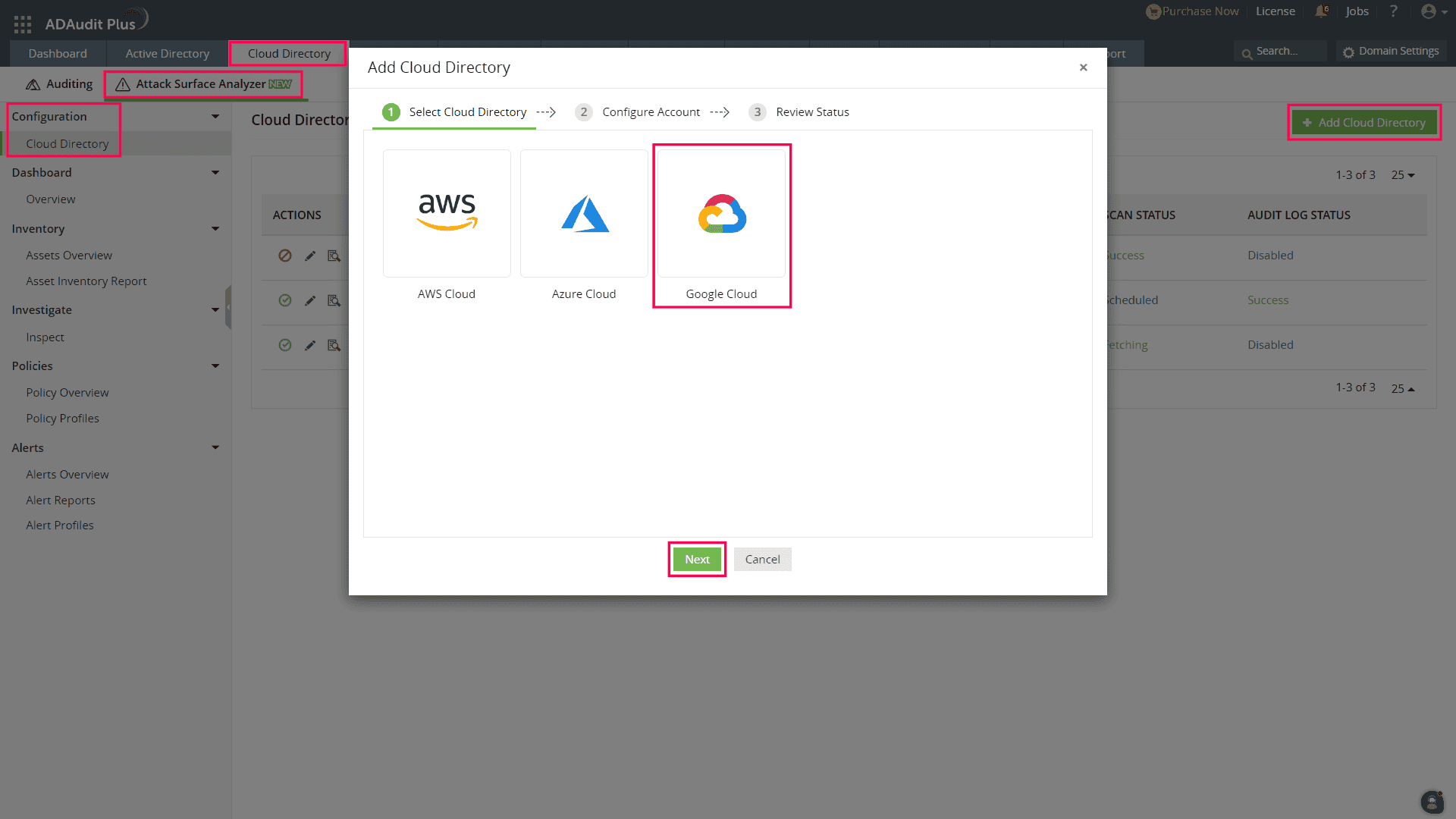

- Zaloguj się do swojego interfejsu webowego ADAudit Plus.

- Przejdź do zakładki Katalog Chmurowy > Analizator Powierzchni Ataku > Konfiguracja > Katalog Chmurowy.

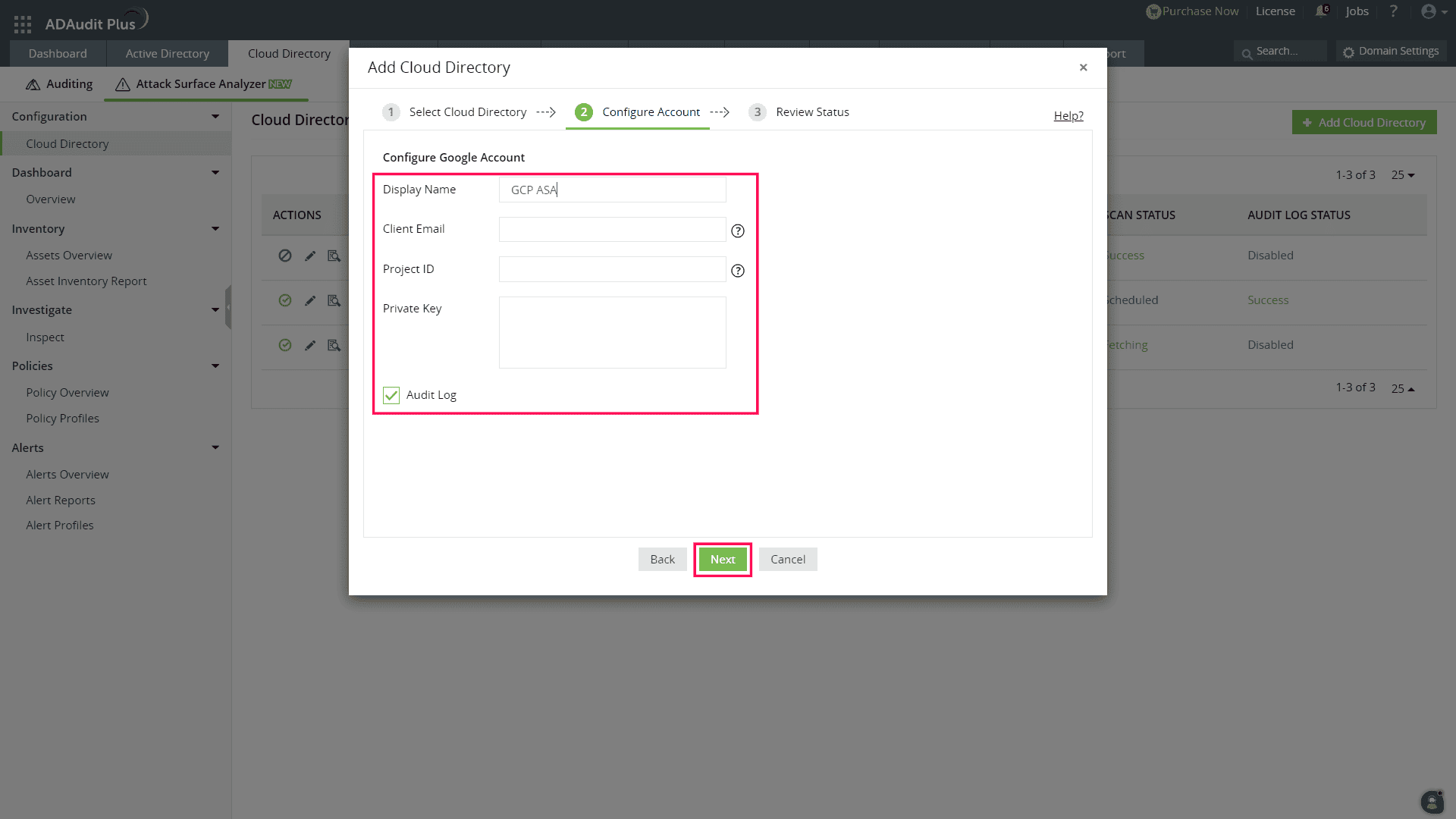

- Kliknij +Dodaj Katalog Chmurowy w prawym górnym rogu.

- Wybierz Google Cloud z wyskakującego okna Dodaj Katalog Chmurowy.

- Wprowadź wartości Nazwa Wyświetlana, Email Klienta, ID Projektu oraz Klucz Prywatny, które znajdują się w pliku klucza JSON konta serwisowego, które pobrałeś.

- Zaznacz pole Audit Log, jeśli chcesz pobrać i monitorować wszystkie działania odbywające się w Twoim środowisku katalogu Google Cloud, a następnie kliknij Dalej.

- Sprawdź swoje ustawienia i kliknij Zakończ.

Click here to expand

Click here to expand