- Produkty powiązane

- ADAudit Plus

- ADSelfService Plus

- EventLog Analyzer

- Exchange Reporter Plus

- AD360

- Log360

Uwierzytelnianie przy użyciu jednego loginu

- Uwierzytelnianie NTLM

- Kroki rozwiązywania problemów z SSO

- Internet Explorer

- Google Chrome

- Mozilla Firefox

Uwierzytelnianie NTLM

ADManager Plus używa Jespa do uwierzytelniania NTMLv2 SSO. W wersjach 7162 i nowszych plik JAR Jespa musi być pobrany i dodany do folderu lib ADManager Plus przed włączeniem NTMLv2 SSO. Aby to zrobić,

- Pobierz najświeższy plik JAR Jespa.

- Rozpakuj pobrany plik ZIP i przenieś pliki JAR do <Katalog Instalacyjny>/ManageEngine/ADManager Plus/lib i uruchom ponownie ADManager Plus.

Uwaga: Jeśli używasz wersji 7161 lub starszej i masz włączone NTLMv2 SSO, możesz kontynuować korzystanie z tej funkcji bez żadnych zmian.

Aby włączyć pojedyncze logowanie do ADManager Plus na podstawie domen, postępuj zgodnie z poniższymi krokami:

- Kliknij kartę Delegacja.

- W lewym panelu, w sekcji Konfiguracja, kliknij Ustawienia logowania.

- Przejdź do zakładki Pojedyncze logowanie i zaznacz pole Włącz pojedyncze logowanie z Active Directory.

- Wybierz domeny, z których chcesz włączyć pojedyncze logowanie z rozwijanego menu Wybierz domeny.

- Kliknij Zapisz ustawienia.

Aby zmodyfikować istniejące ustawienia pojedynczego logowania,

- Kliknij kartę Delegacja.

- Wybierz Pojedyncze logowanie w sekcji Konfiguracja w lewej nawigacji.

- Kliknij ikonę edycji w kolumnie stanu obok domeny, której ustawienia chcesz zmodyfikować.

- Wprowadź Nazwę komputera i Hasło w odpowiednich polach.

- Kliknij pole Utwórz to konto komputera w domenie, aby utworzyć komputer z wprowadzonymi danymi, jeśli nie jest już dostępny w domenie.

- Jeśli pojawi się komunikat Błąd podczas tworzenia konta komputera, można ręcznie wprowadzić serwery DNS i lokalizację DNS.

- Kliknij Zapisz.

Aby zidentyfikować adres IP serwera DNS:

- Otwórz Wiersz poleceń z maszyny należącej do wybranej domeny.

- Wpisz ipconfig /all i naciśnij enter.

- Użyj pierwszego adresu IP wyświetlanego pod Serwerem DNS.

Aby zidentyfikować lokalizację DNS:

- Otwórz Usługi i lokalizacje Active Directory w Active Directory.

- Rozwiń lokalizacje i zidentyfikuj lokalizację, w której znajduje się kontroler domeny skonfigurowany w wybranej domenie.

- Użyj nazwy lokalizacji jako lokalizacji DNS.

Kroki rozwiązywania problemów z SSO:

Zaufane witryny to witryny, z którymi uwierzytelnianie NTLM może zachodzić bezproblemowo. Jeśli SSO nie powiodło się, najprawdopodobniejszą przyczyną jest to, że adres URL ADManager Plus nie znajduje się w zaufanych witrynach przeglądarki. Proszę dodać adres URL ADManager Plus do listy zaufanych witryn. Postępuj zgodnie z poniższymi krokami:

- Internet Explorer

- Google Chrome

- Mozilla Firefox

- Zaleca się zamknięcie wszystkich sesji przeglądarki po dodaniu adresu URL do listy zaufanych witryn, aby zmiany mogły wejść w życie.

- Google Chrome i Internet Explorer używają tych samych ustawień internetowych. Zmiana ustawień w Internet Explorer lub w Chrome spowoduje włączenie NTLM SSO w obu przeglądarkach. Zaleca się ponowne zamknięcie obu sesji przeglądarki, aby zmiany mogły zostać zastosowane.

Internet Explorer:

- Otwórz Internet Explorer i kliknij przycisk Narzędzia.

- Kliknij opcję Opcje internetowe.

- W oknie dialogowym Opcje internetowe, które się otwiera, kliknij zakładkę Zabezpieczenia, a następnie kliknij strefę zabezpieczeń (Intranet lokalny, Zaufane witryny lub Witryny ograniczone).

- Kliknij Witryny.

- Jeśli używasz IE 11, kliknij przycisk zaawansowany i dodaj witrynę ADManager Plus do listy witryn intranetowych.

- Jeśli używasz wersji niższej niż IE 11, dodaj witrynę ADManager Plus do listy witryn intranetowych.

- Kliknij Zamknij, a następnie kliknij OK.

- Zamknij wszystkie sesje przeglądarki i ponownie otwórz przeglądarkę.

Google Chrome

- Otwórz Chrome i kliknij ikonę Dostosuj i kontroluj Google Chrome (ikona 3 poziomych linii po prawej stronie paska adresu).

- Kliknij Ustawienia, przewiń na dół i kliknij łącze Pokaż ustawienia zaawansowane.

- W sekcji Sieć kliknij Zmień ustawienia proxy.

- W oknie dialogowym Właściwości internetowe, które się otwiera, przejdź do zakładki Zabezpieczenia --> Intranet lokalny, a następnie kliknij Witryny.

- Kliknij Zaawansowane i dodaj adres URL ADManager Plus do listy witryn intranetowych.

- Kliknij Zamknij, a następnie OK.

- Zamknij wszystkie sesje przeglądarki i ponownie otwórz przeglądarkę.

Mozilla Firefox

- Otwórz przeglądarkę Firefox i wpisz about:config w pasku adresu.

- Kliknij Będę ostrożny, obiecuję w oknie ostrzegawczym.

- W polu wyszukiwania wpisz: network.automatic-ntlm-auth.trusted-uris.

- Podwójnie kliknij preferencję "network.automatic-ntlm-auth.trusted-uris" i wpisz adres URL AD360 w oknie dialogowym. Jeśli są już wymienione witryny, wpisz przecinek, a następnie adres URL ADManager Plus. Kliknij OK, aby zapisać zmiany.

- Zamknij wszystkie sesje przeglądarki i ponownie otwórz przeglądarkę.

- Okta

- Jedno logowanie

- Ping Identity

- Niestandardowy dostawca tożsamości

- Usługi federacyjne Active Directory (ADFS)

- Azure AD

- Konfigurowanie wymuszonych logowania SAML

Autoryzacja SAML

Możesz skonfigurować pojedyncze logowanie, aby uzyskać dostęp do ADManager Plus poprzez dowolnego z tych popularnych dostawców tożsamości.

Kroki do skonfigurowania pojedynczego logowania do ADManager Plus

Krok 1: Dodaj ADManager Plus jako niestandardową aplikację w rozwiązaniu do zarządzania tożsamością

Krok 2: Skonfiguruj ustawienia rozwiązania do zarządzania tożsamością w ADManager Plus

Skonfiguruj jednolite logowanie za pomocą Okta

Krok 1: Skonfiguruj ADManager Plus w Okta

- Zaloguj się do portalu Okta.

- W zakładce Aplikacje kliknij Dodaj i wybierz Utwórz nową aplikację.

- Wybierz platformę jako Web i wybierz metodę logowania jako SAML 2.0, a następnie kliknij Utwórz.

- W Ustawieniach ogólnych podaj nazwę dla połączenia. Na przykład, ADManager Plus - MFA i prześlij logo aplikacji.

- W sekcji Skonfiguruj SAML wprowadź wartość dla URL jednolitego logowania i URI odbiorcy, które można uzyskać z ADManager Plus -> Delegacja -> zakładki Konfiguracja -> Jednolite logowanie -> Uwierzytelnianie SAML -> Okta -> URL ACS/Odbiorca.

- Kliknij Zakończ. Po zakończeniu konfiguracji przejdź do zakładki Logowanie, aby pobrać plik metadanych.

Krok 2: Skonfiguruj Okta w ADManager Plus

- Zaloguj się do ADManager Plus.

- Kliknij zakładkę Delegacja. Wybierz opcję Jednolite logowanie w sekcji Konfiguracja. Kliknij uwierzytelnienie SAML.

- Wybierz Okta z rozwijanej listy.

- Prześlij plik metadanych uzyskany w kroku 1.

- Włącz opcję Wymuś logowanie, jeśli chcesz, aby użytkownicy logowali się do produktu tylko za pomocą jednolitych logowań SAML.

- Kliknij Zapisz, aby zakończyć konfigurację.

Skonfiguruj jednolite logowanie za pomocą OneLogin

Krok 1: Skonfiguruj ADManager Plus w OneLogin

- Zaloguj się do portalu OneLogin.

- Kliknij zakładkę Aplikacje i wybierz Dodaj aplikacje.

- Kliknij na Connector SAML Test w kategorii aplikacji.

- Wprowadź nazwę wyświetlaną konfiguracji i prześlij logo aplikacji. Kliknij Następny.

- W zakładce Konfiguracja wprowadź Odbiorcę, URI Odbiorcy i URL ACS, które można uzyskać z portalu ADManager Plus w zakładce Delegacja -> Konfiguracja -> Jednolite logowanie -> Uwierzytelnianie SAML -> OneLogin -> URL ACS/Odbiorca.

- Kliknij Więcej działań w górnym panelu, a następnie kliknij Metadane SAML, aby pobrać plik metadanych.

- Kliknij Zapisz, aby zakończyć konfigurację w OneLogin.

Krok 2: Skonfiguruj OneLogin w ADManager Plus:

- Zaloguj się do ADManager Plus.

- Kliknij zakładkę Delegacja. Wybierz opcję Jednolite logowanie w sekcji Konfiguracja. Kliknij uwierzytelnienie SAML.

- Wybierz OneLogin z rozwijanej listy.

- Prześlij plik metadanych uzyskany w kroku 1.

- Włącz opcję Wymuś logowanie, jeśli chcesz, aby użytkownicy logowali się do produktu tylko za pomocą jednolitych logowań SAML.

- Kliknij Zapisz, aby zakończyć konfigurację.

Skonfiguruj jednolite logowanie za pomocą Ping Identity

Krok 1: Skonfiguruj ADManager Plus w Ping Identity

- Zaloguj się do portalu Ping Identity.

- Kliknij Aplikacje -> Moje aplikacje -> Dodaj aplikację -> Nowa aplikacja SAML.

- Wprowadź nazwę aplikacji, opis, kategorię i logo, aby przejść do następnego kroku.

- Aby automatycznie uzupełnić szczegóły konfiguracji ADManager Plus, możesz przesłać plik metadanych, który można pobrać, logując się do ADManager Plus -> Delegacja -> Zakładka Konfiguracja -> Jednolity logowanie -> Uwierzytelnianie SAML -> Ping Identity -> Pobierz metadane SP.

- Alternatywną opcją jest wprowadzenie adresu URL ACS i ID podmiotu, które można uzyskać, logując się do ADManager Plus -> Delegacja -> Zakładka Konfiguracja -> Jednolity logowanie -> Uwierzytelnianie SAML -> OneLogin -> Adres URL ACS/Odbiorcy.

- Włącz opcję Wymuś logowanie, jeśli chcesz, aby użytkownicy logowali się do produktu tylko za pomocą SAML Single-sign Ons.

- W następnym kroku kliknij Zapisz & Publikuj.

- Po zakończeniu konfiguracji można pobrać plik metadanych.

Krok 2: Skonfiguruj Ping Identity w ADManager Plus

- Zaloguj się do ADManager Plus.

- Kliknij zakładkę Delegacja. Wybierz opcję Jednolity logowanie w sekcji Konfiguracja. Kliknij uwierzytelnianie SAML.

- Wybierz Ping Identity z listy rozwijanej.

- Prześlij plik metadanych uzyskany w kroku 1.

- Włącz opcję Wymuś logowanie, jeśli chcesz, aby użytkownicy logowali się do produktu tylko za pomocą SAML Single-sign Ons.

- Kliknij Zapisz, aby zakończyć konfigurację.

Skonfiguruj jednolite logowanie za pomocą niestandardowego dostawcy tożsamości

Możesz skonfigurować dowolnego niestandardowego dostawcę tożsamości według własnego wyboru, aby włączyć jednolite logowanie do ADManager Plus. Aby to zrobić, skonfiguruj ustawienia ADManager Plus w preferowanym dostawcy tożsamości, postępując zgodnie z powyższymi krokami.

Skonfiguruj niestandardowego dostawcę tożsamości w ADManager Plus

- Zaloguj się do ADManager Plus.

- Kliknij zakładkę Delegacja. Wybierz opcję Jednolity logowanie w sekcji Konfiguracja. Kliknij uwierzytelnianie SAML.

- Wybierz niestandardowego dostawcę tożsamości z listy rozwijanej.

- Prześlij plik metadanych niestandardowego dostawcy tożsamości.

- Włącz opcję Wymuś logowanie, jeśli chcesz, aby użytkownicy logowali się do produktu tylko za pomocą SAML Single-sign Ons.

- Kliknij Zapisz, aby zakończyć konfigurację.

Skonfiguruj jednolite logowanie za pomocą usługi Active Directory Federation Services (ADFS)

Wymagania wstępne

Aby skonfigurować ADFS do weryfikacji tożsamości w ADManager Plus, potrzebujesz następujących komponentów:- Musisz zainstalować serwer ADFS. Szczegółowe kroki instalacji i konfiguracji ADFS można znaleźć w tym artykuł Microsoftu.

- Certyfikat SSL do podpisania strony logowania ADFS oraz odcisk palca tego certyfikatu.

Kroki konfiguracji:

Jedynie metoda uwierzytelniania oparta na formularzu jest skonfigurowana dla użytkowników próbujących uzyskać dostęp do ADManager Plus przez uwierzytelnianie ADFS - zarówno w przypadku użycia intranetowego, jak i ekstranetowego. Możesz zobaczyć to ustawienie w Polityki uwierzytelniania → Uwierzytelnianie główne → Ustawienia globalne.

Reguły roszczeń i zaufanie dla stron polegających

Podczas konfiguracji będziesz musiał dodać Zaufanie Strony Odbiorczej i utworzyć reguły roszczeń. Zaufanie Strony Odbiorczej jest tworzone w celu nawiązania połączenia między dwiema aplikacjami w celach uwierzytelniania poprzez weryfikację roszczeń. W tym przypadku ADFS zaufa stronie odbiorczej (ADManager Plus) i uwierzytelnia użytkowników na podstawie wygenerowanych roszczeń. Roszczenia są generowane z reguł roszczeń poprzez zastosowanie na nich określonych warunków. Roszczenie to atrybut używany do identyfikacji podmiotu w celu ustalenia dostępu. Na przykład, użytkownik Active Directory userPrincipalName.

Dodawanie Zaufania Strony Odbiorczej

Kroki:

- Połączenie między ADFS a ADManager Plus jest tworzone za pomocą Zaufania Strony Odbiorczej (RPT). Wybierz folder Zaufania Strony Odbiorczej z AD FS.

- Z paska bocznego Akcje wybierz Dodaj Zaufanie Strony Odbiorczej. Otwiera się Kreator Dodawania Zaufania Strony Odbiorczej.

- Kliknij Rozpocznij.

- Na stronie Wybierz Źródło Danych kliknij opcję Wprowadź dane o stronie ręcznie i kliknij Dalej.

- Na stronie Podaj nazwę wyświetlaną wprowadź nazwę wyświetlaną według własnego wyboru i dodaj dodatkowe notatki, jeśli to konieczne. Kliknij Dalej.

- Na stronie Wybierz profil kliknij przycisk Profil ADFS FS. Kliknij Dalej.

- Na ekranie Konfiguracja certyfikatu domyślne ustawienia zostały już zastosowane. Kliknij Dalej.

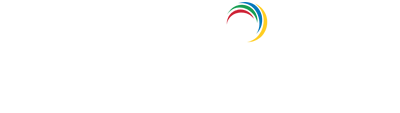

- Na ekranie Konfiguracja URL zaznacz pole Włącz obsługę protokołu SAML 2.0 WebSSO. URL usługi SAML 2.0 SSO strony odbiorczej będzie URL ACS twojego serwera ADManager Plus. Zauważ, że na końcu URL nie ma ukośnika. Na przykład: https://admp.com/samlLogin/fdc0aa2a6d1801c525635ee0a71eb34196906b0f

Uwaga:

-

URL ACS/URL Odbiorcy: Zaloguj się do konsoli internetowej ADManager Plus za pomocą poświadczeń administratora.

-

Przejdź do zakładki Delegacja → Konfiguracja → Jednolita autoryzacja → Uwierzytelnianie SAML → URL ACS/URL Odbiorcy. Skopiuj URL ACS/URL Odbiorcy.

-

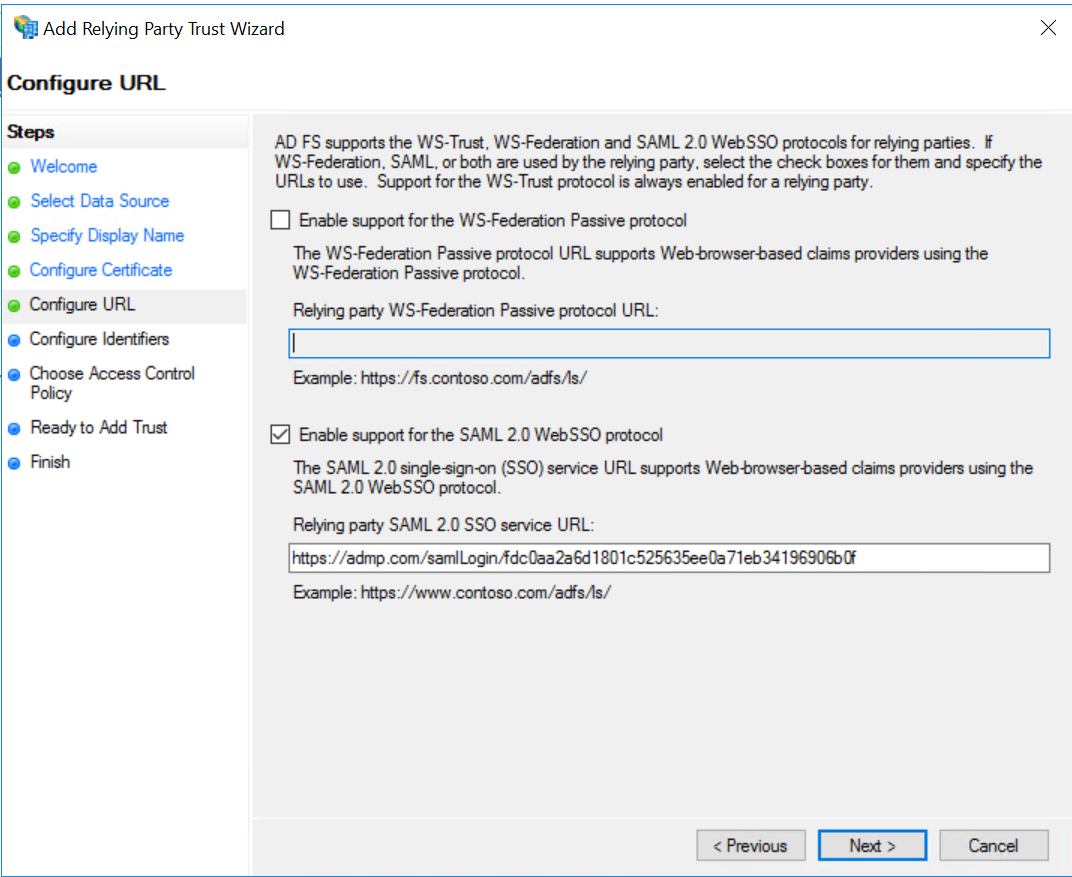

- Na następnej stronie, w opcji identyfikatory zaufania strony odbiorczej, dodaj https://admp.com/samlLogin/fdc0aa2a6d1801c525635ee0a71eb34196906b0f

- Na następnej stronie możesz skonfigurować ustawienia wieloczynnikowego uwierzytelniania dla zaufania strony odbiorczej. Kliknij Dalej.

- Na stronie Wybierz zasady autoryzacji wydania możesz wybrać, czy Zezwolić wszystkim użytkownikom na dostęp do tej strony odbiorczej, czy Odmówić wszystkim użytkownikom dostępu do tej strony odbiorczej. Kliknij Dalej.

- Na dwóch następnych stronach zostanie wyświetlony przegląd skonfigurowanych ustawień. Na stronie Zakończ kliknij Zamknij, aby wyjść z kreatora. Jeśli wybrałeś opcję Otwórz okno edycji reguł roszczeń dla tego zaufania strony odbiorczej, gdy kreator się zamknie, edytor Reguły Roszczeń otworzy się automatycznie.

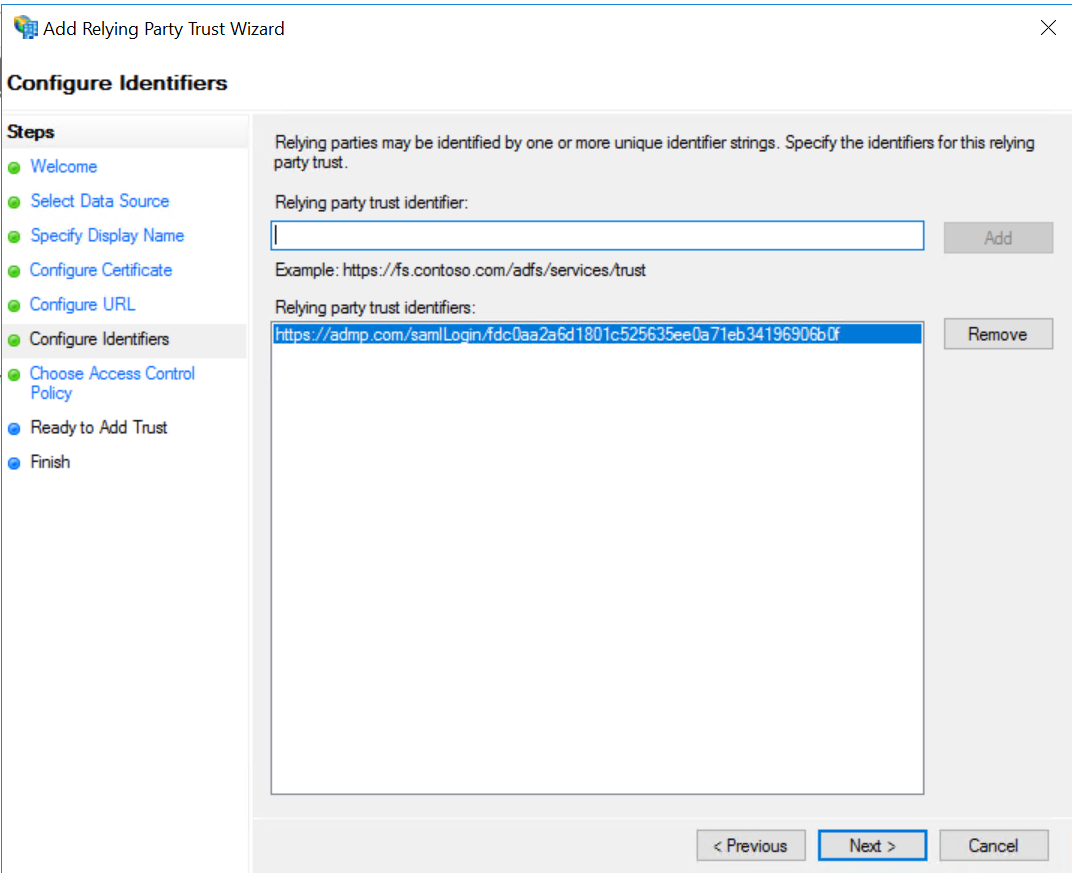

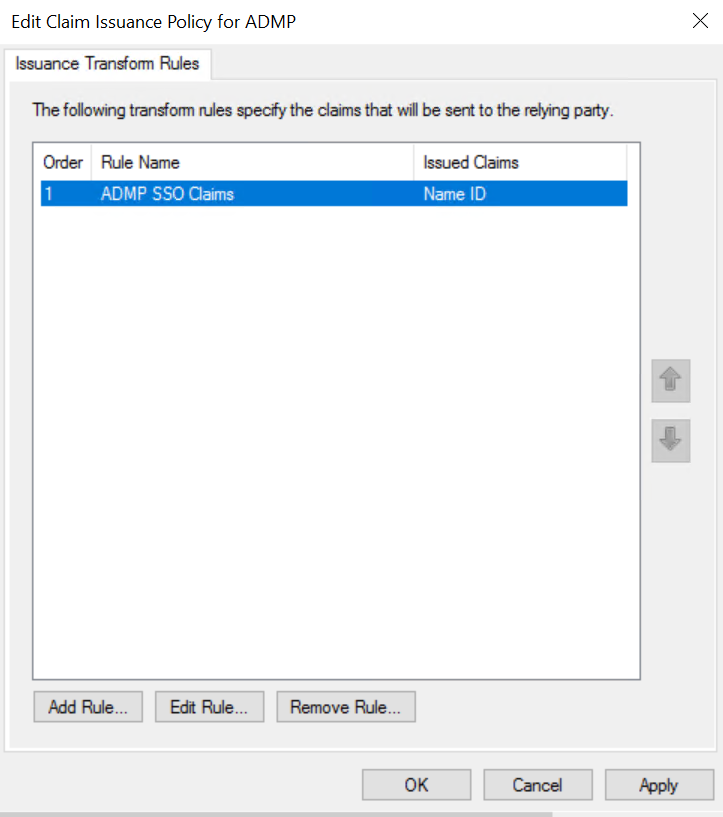

Tworzenie reguły roszczeń

Po skonfigurowaniu Zaufania Strony Odbiorczej możesz utworzyć reguły roszczeń za pomocą Edytora Reguł Roszczeń, który otwiera się domyślnie po zakończeniu tworzenia zaufania.

Kroki:

- Aby utworzyć nową regułę, kliknij Dodaj regułę.

- Z listy dostępnych szablonów reguł roszczeń wybierz Wyślij atrybuty LDAP jako roszczenia. Kliknij Dalej.

- Na następnej stronie podaj nazwę reguły roszczeń i wybierz Active Directory jako magazyn atrybutów.

- W kolumnie Atrybut LDAP wybierz userPrincipalName.

- W kolumnie Typ roszczenia wychodzącego wybierz Name ID.

- Kliknij Zakończ, aby zapisać regułę.

Uwaga:

Możesz wybrać wiele atrybutów LDAP i przypisać je do odpowiadających im typów roszczeń wychodzących. Na przykład możesz dodać atrybuty LDAP, takie jak Imię, Nazwisko, Numer telefonu itp.

- Po kliknięciu Zakończ możesz zobaczyć utworzoną regułę.

Wskazówki dotyczące rozwiązywania problemów:

- Jeśli po konfiguracji dostawcy tożsamości pojawi się następująca wiadomość o błędzie: "Przykro mi, strona, o którą prosisz, nie została znaleziona. Sprawdź URL pod kątem poprawnej pisowni i użycia wielkich liter. Jeśli masz trudności z lokalizowaniem miejsca docelowego, spróbuj z naszej strony głównej." Proszę ponownie wprowadzić adres URL ACS/Odbiorcy i spróbować ponownie.

- Jeśli wystąpi błąd podczas uzyskiwania dostępu do ADManager Plus z portalu dostawcy tożsamości, upewnij się, że pole domyślnego stanu przekazania jest skonfigurowane.

Skonfiguruj jednolity dostęp za pomocą Azure AD

Krok 1: Skonfiguruj ADManager Plus w Azure AD

- Zaloguj się do portalu Azure AD.

- Wybierz Azure Active Directory.

- Na lewym panelu, w sekcji Zarządzaj, wybierz Programy przedsiębiorstw.

- Na górze okna Programy przedsiębiorstw - Wszystkie aplikacje, kliknij + Nowa aplikacja.

- W przypadku początkowej konfiguracji ADManager Plus kliknij kafelek Niegaleria aplikacji. Wpisz nazwę aplikacji Nazwa (ADManager Plus) i kliknij Dodaj. Teraz będzie ona wyświetlana na stronie Programy przedsiębiorstw - Wszystkie aplikacje.

- Kliknij na aplikację ADManager Plus wyświetlaną w sekcji Wszystkie aplikacje.

- W lewym panelu aplikacji, w sekcji Zarządzaj, wybierz Jednolity dostęp.

- Na stronie Skonfiguruj jednolity dostęp kliknij Prześlij plik metadanych i prześlij plik metadanych, który można pobrać, logując się do ADManager Plus → Delegacja → Konfiguracja → Ustawienia logowania → Jednolity dostęp → Uwierzytelnianie SAML → Niestandardowy SAML → Pobierz metadane SP.

- Teraz wróć do Azure AD, przejdź do sekcji Certyfikat podpisywania SAML i pobierz plik metadanych. Ten plik zostanie użyty później podczas konfigurowania Azure AD w ADManager Plus.

Krok 2: Przypisywanie użytkowników/grup

- Zaloguj się do portalu Azure AD.

- Wybierz Azure Active Directory

- Na lewym panelu, w sekcji Zarządzaj, wybierz Wnioski biznesowe, a następnie wybierz Wszystkie aplikacje.

- Z listy aplikacji wybierz ADManager Plus.

- Z lewej strony strony aplikacji ADManager Plus wybierz Użytkownicy i grupy.

- Kliknij +Dodaj użytkownika.

- Na stronie Dodaj przypisanie kliknij sekcję Użytkownicy i grupy, aby wybrać żądanych użytkowników i grupy.

- Kliknij Przypisz.

Krok 3: Skonfiguruj Azure AD w ADManager Plus

- Zaloguj się do ADManager Plus.

- Kliknij Zakładka delegacja.

- W sekcji Konfiguracja w lewym panelu wybierz Ustawienia logowania.

- Wybierz Jednolity dostęp (Single Sign On).

- Zaznacz opcję Włącz jednolity dostęp z Active Directory i wybierz Uwierzytelnianie SAML.

- Wybierz Własny SAML jako dostawcę tożsamości.

- Wybierz Prześlij plik metadanych pod Tryb konfiguracji SAML.

- Wybierz Przeglądaj i prześlij plik metadanych, który można pobrać, logując się do portalu Azure AD → Aplikacje biznesowe - Wszystkie aplikacje → ADManager Plus → Zarządzaj → Jednolity dostęp → Certyfikat podpisu SAML → Pobierz metadane federacji.

- Wprowadź szczegóły dostawcy usług i pobierz plik metadanych.

- Kliknij Zapisz, aby zakończyć konfigurację.

Konfigurowanie wymuszonych logowań SAML

Jeśli opcja 'Działaj jako administrator' nie jest włączona dla technika lub jeśli technik nie zalogował się przed włączeniem opcji 'Wymuś SAML', szczegóły technika nie będą przechowywane w produkcie. To uniemożliwi produktowi potwierdzenie tożsamości technika. Dlatego technik nie będzie mógł się zalogować, gdy włączone jest 'Wymuś SAML'