Lokalizuj dane PII w swoich plikach, takie jak numery kart kredytowych, numery paszportów i dowody osobiste.

Skanuj ponad 50 typów plików, w tym wiadomości e-mail, tekst i pliki skompresowane, w poszukiwaniu poufnych danych.

Skróć czas kolejnych uruchomień, skanując tylko nowe i zmodyfikowane pliki.

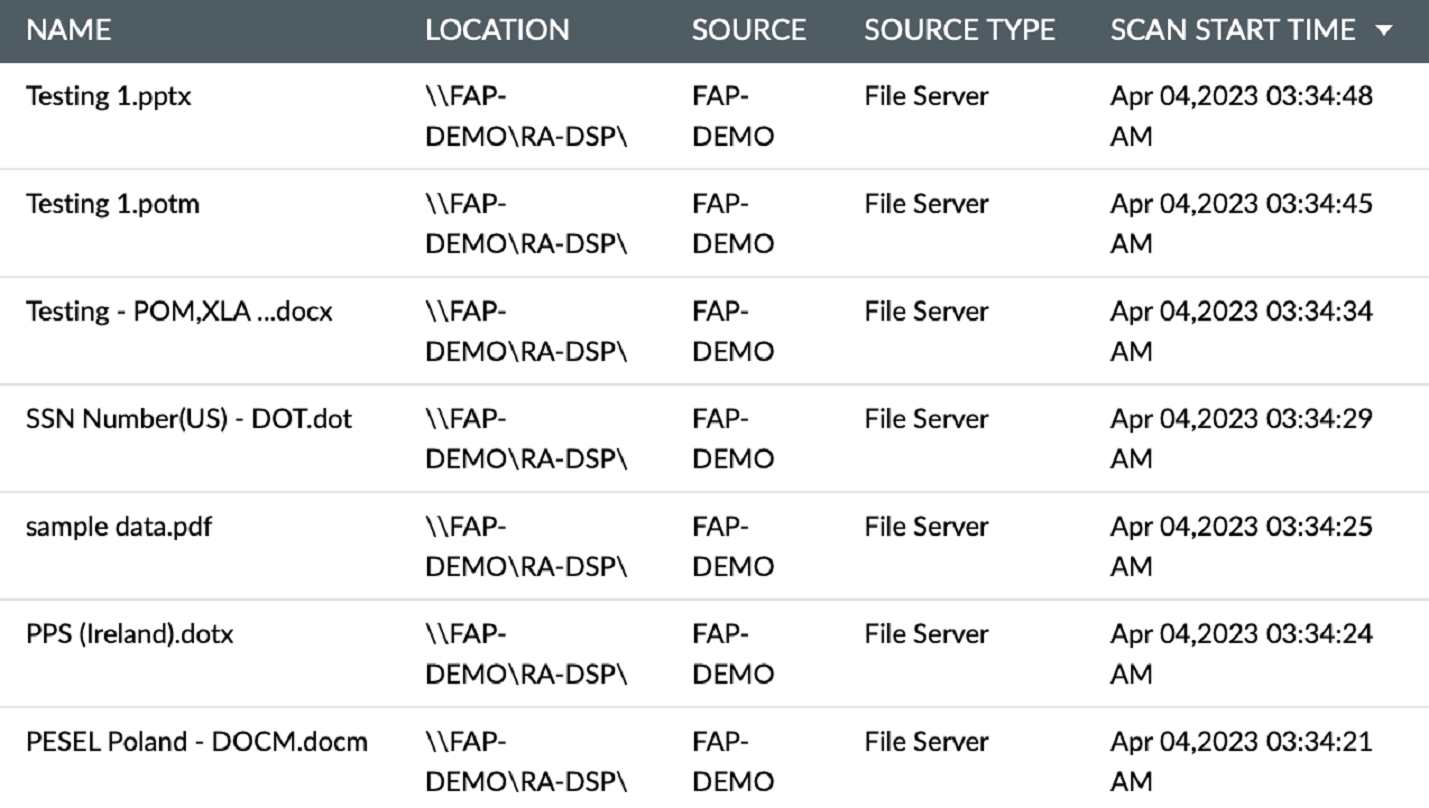

Generuj raporty dotyczące wystąpień wrażliwych danych, w tym ich typu, lokalizacji i ilości wrażliwych danych przechowywanych w każdym pliku.

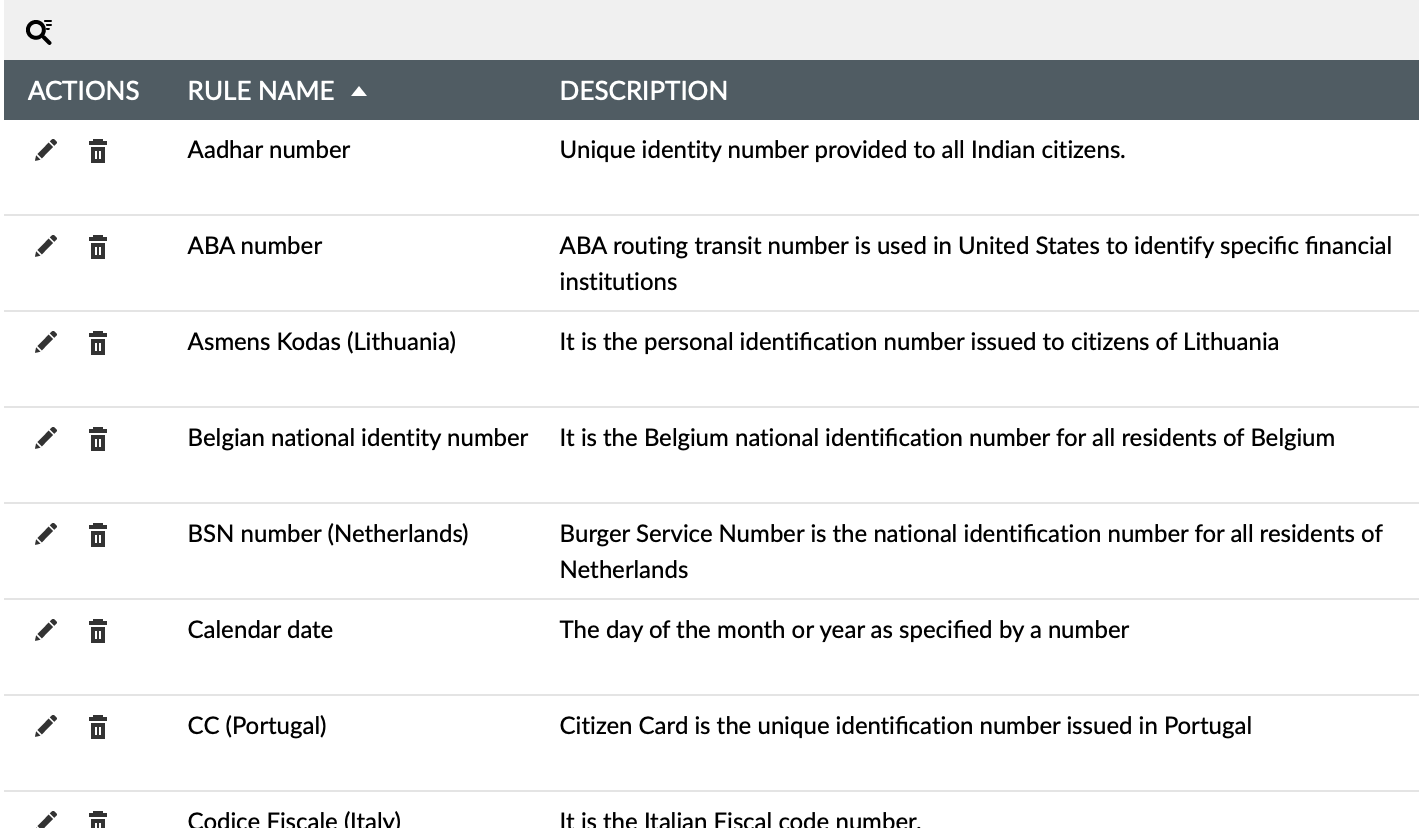

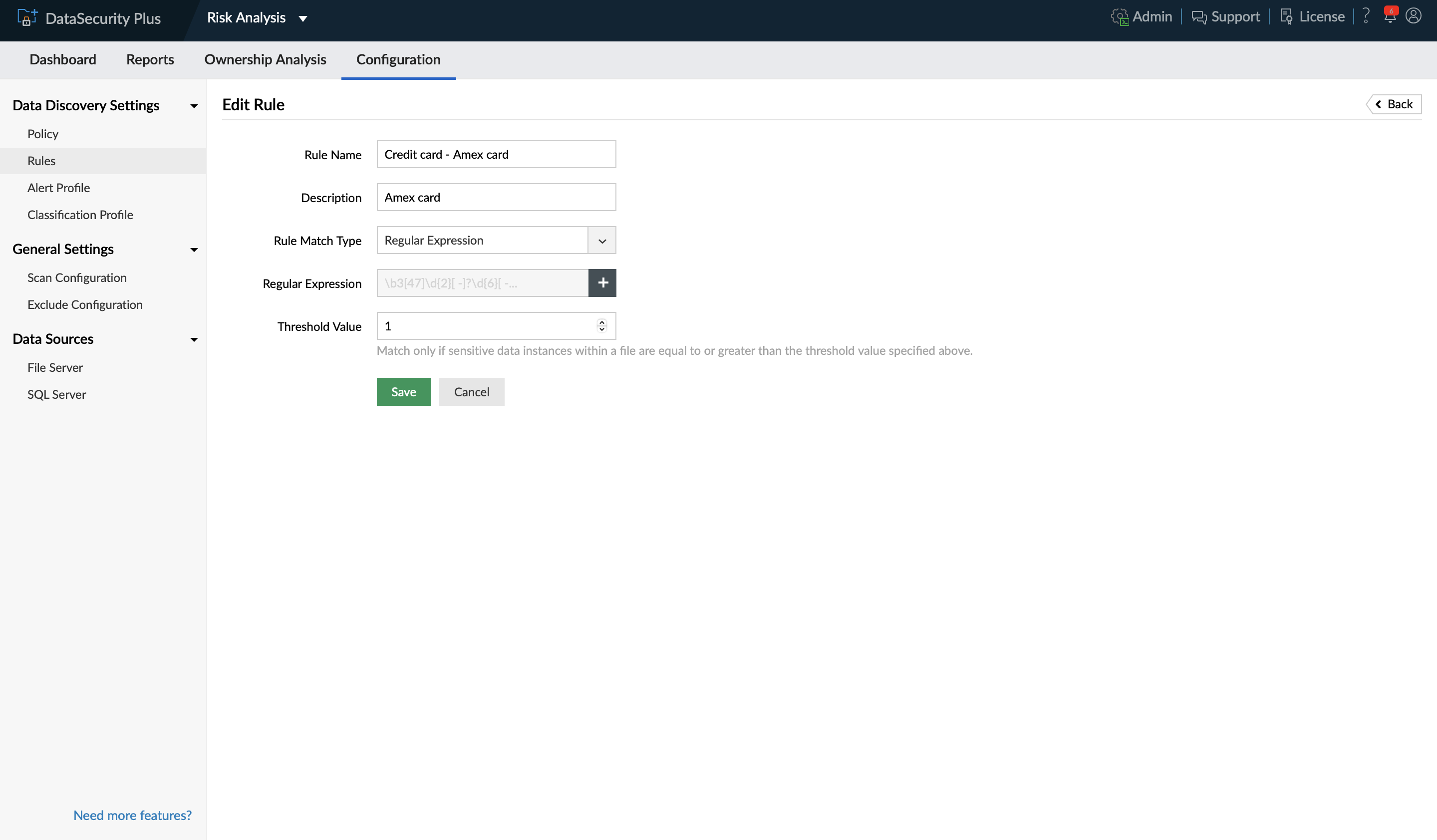

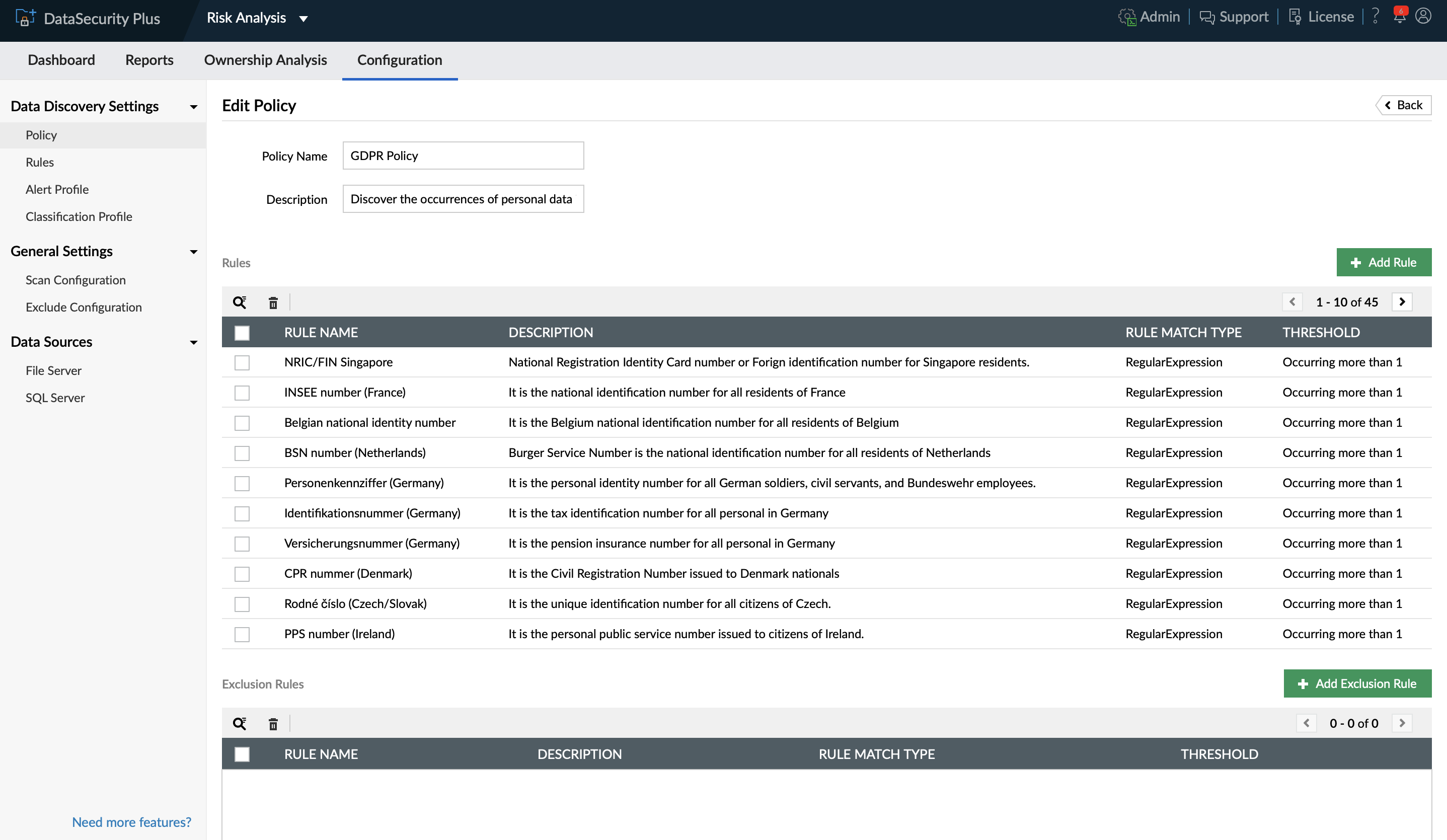

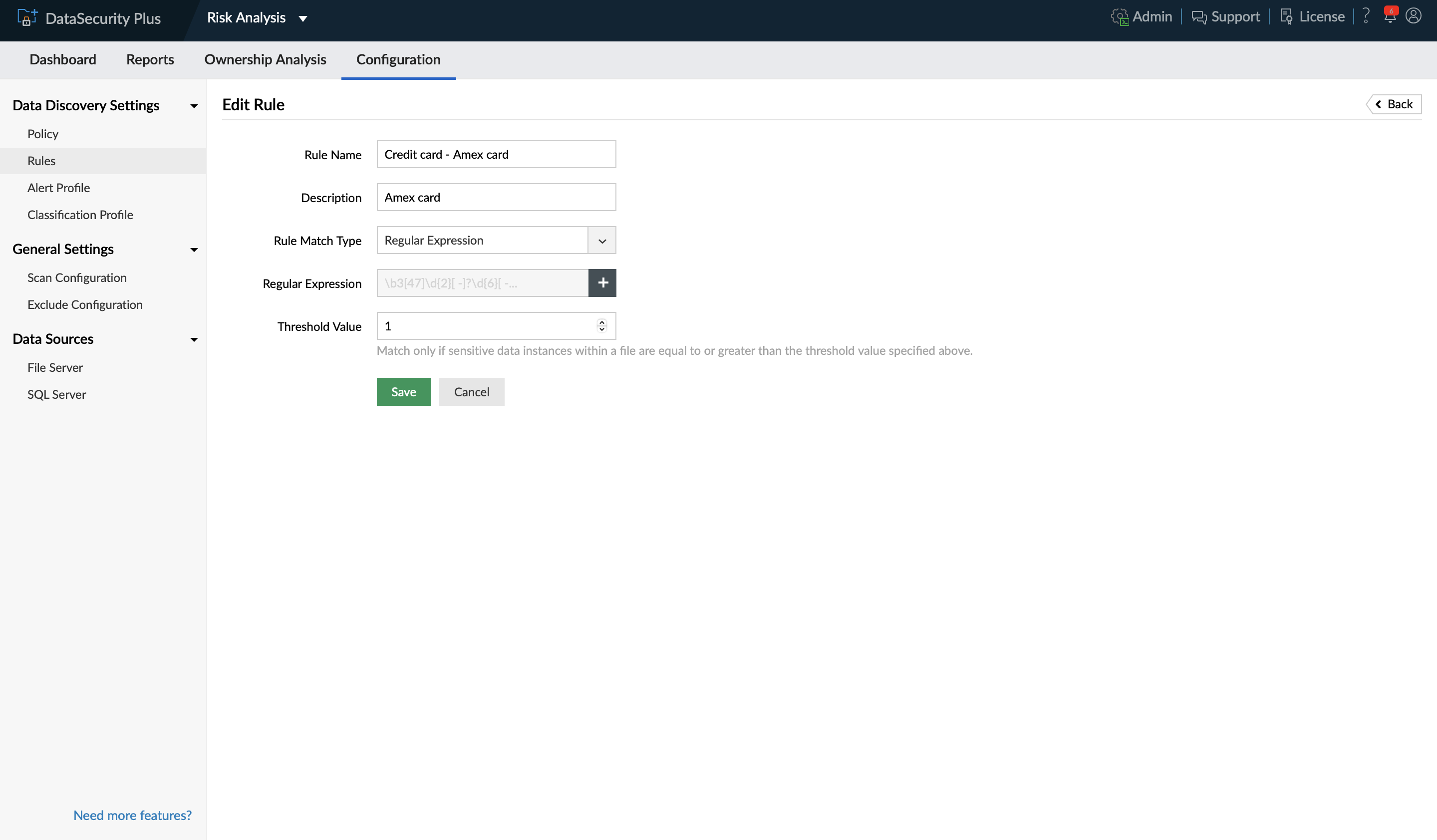

Lokalizuj wrażliwe dane specyficzne dla organizacji w magazynie danych, tworząc niestandardowe reguły i zasady wykrywania danych.

Utwórz i prowadź spis najbardziej wrażliwych danych organizacji, uruchamiając skanowanie wykrywające dane w regularnych odstępach czasu.

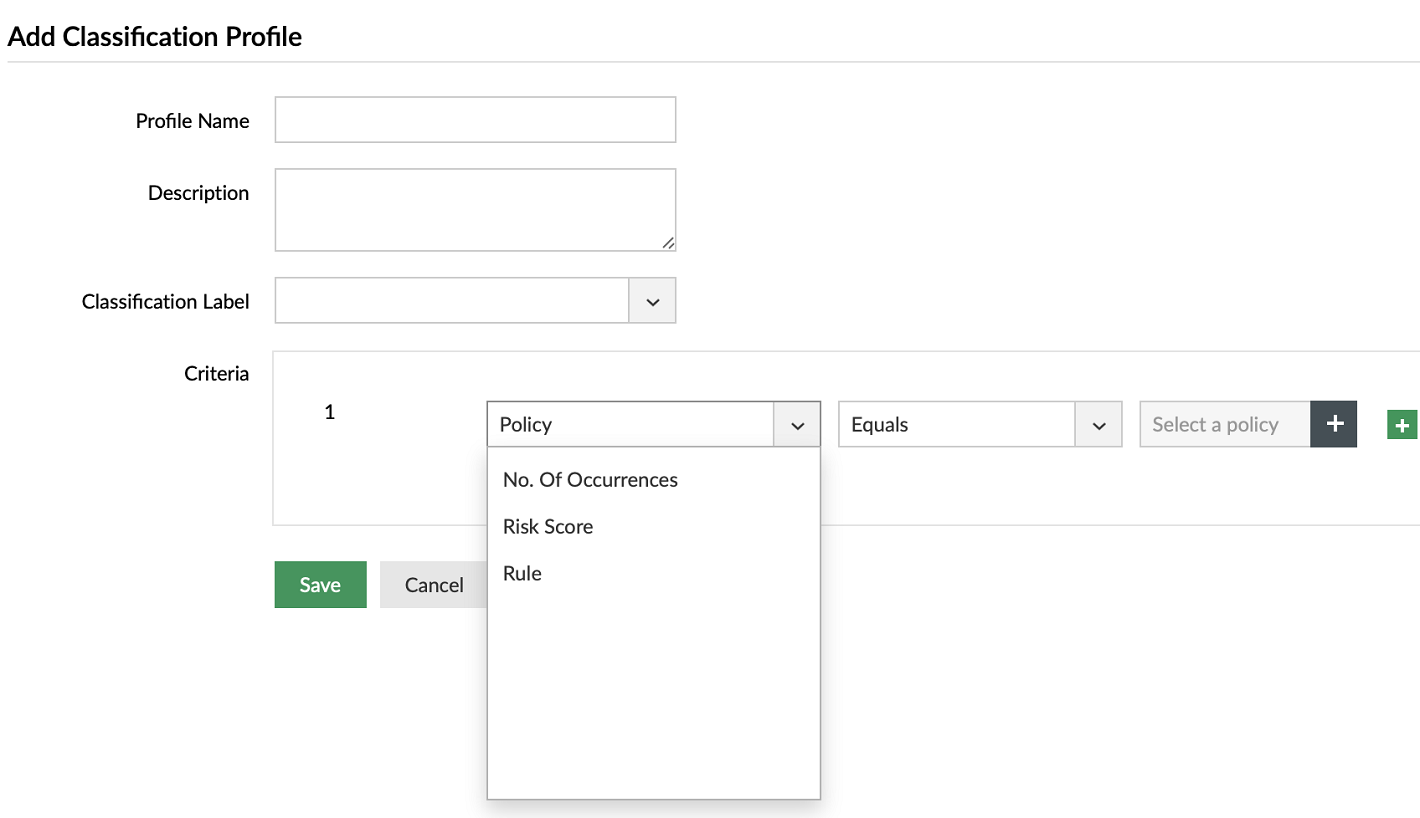

Twórz niestandardowe profile, które będą automatycznie stosować etykiety klasyfikacji danych do wykrytych plików w oparciu o kryteria, takie jak zgodność z zasadami i regułami, ocena ryzyka i liczba wystąpień.

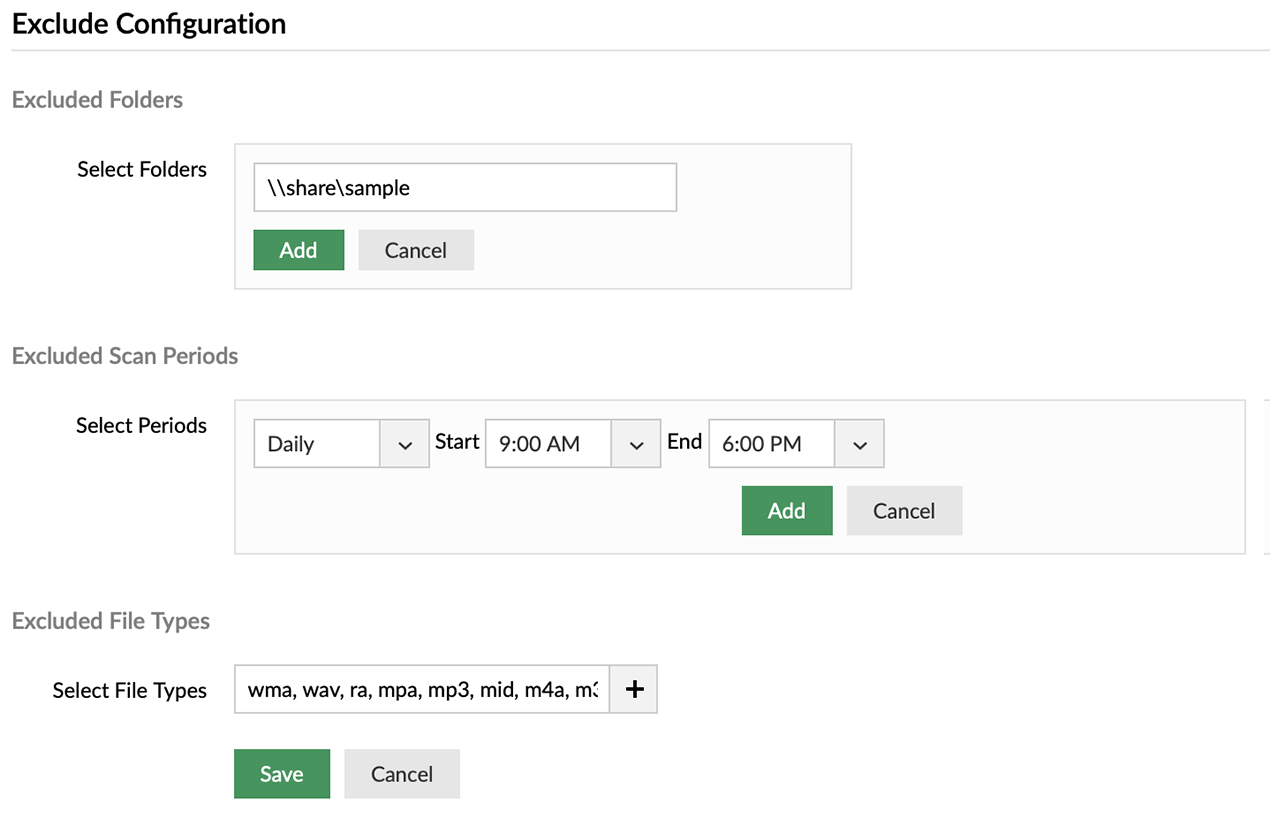

Użyj ustawień wykluczenia, aby wybrać foldery i typy plików, które mają nie być skanowane, i zdefiniuj, kiedy wstrzymać skanowanie, aby zagwarantować ciągłą wydajność.

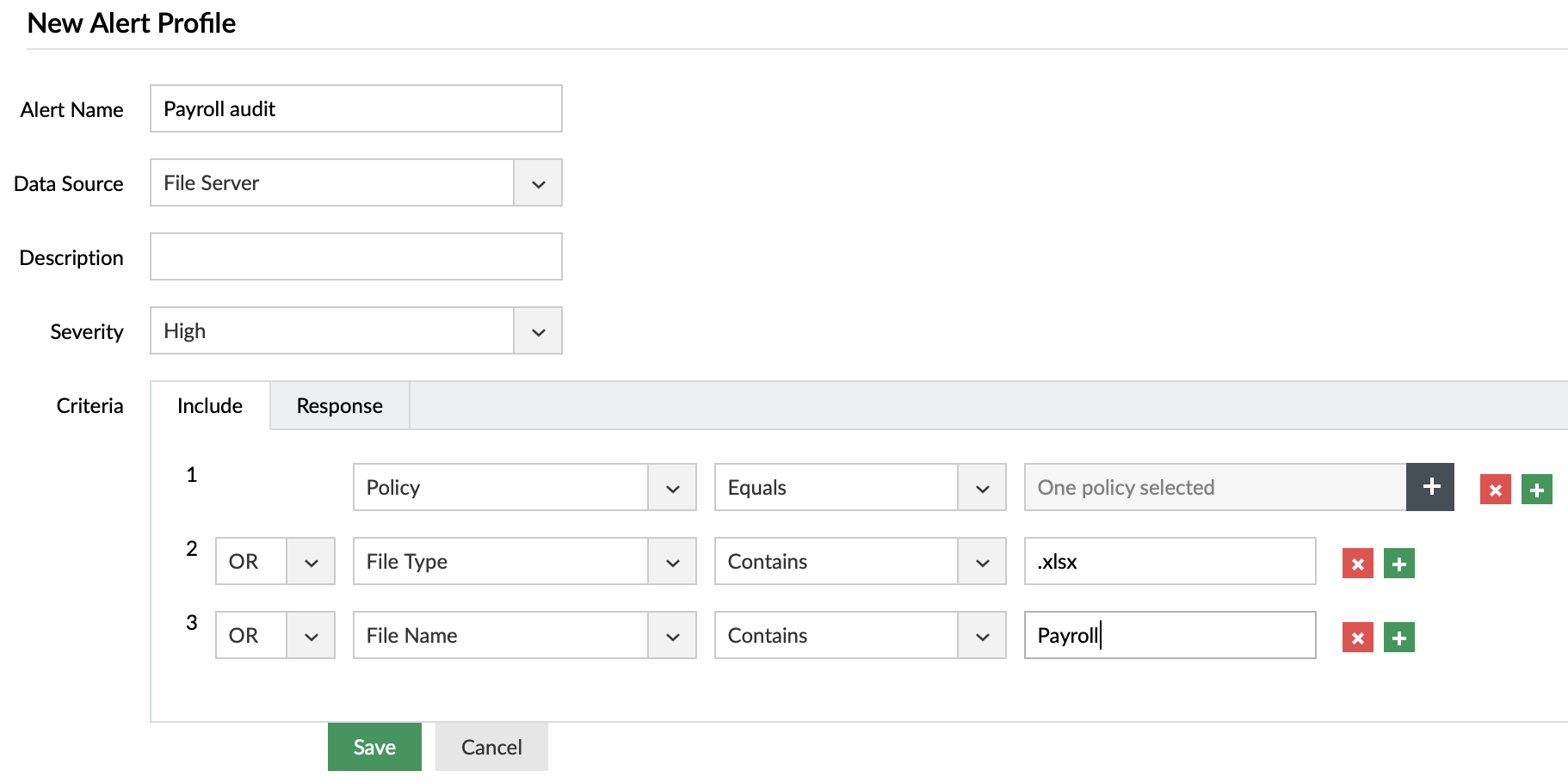

Utwórz wiele profili alertów, aby otrzymywać natychmiastowe powiadomienia o wykryciu wrażliwych danych, które spełniają niestandardowe kryteria.

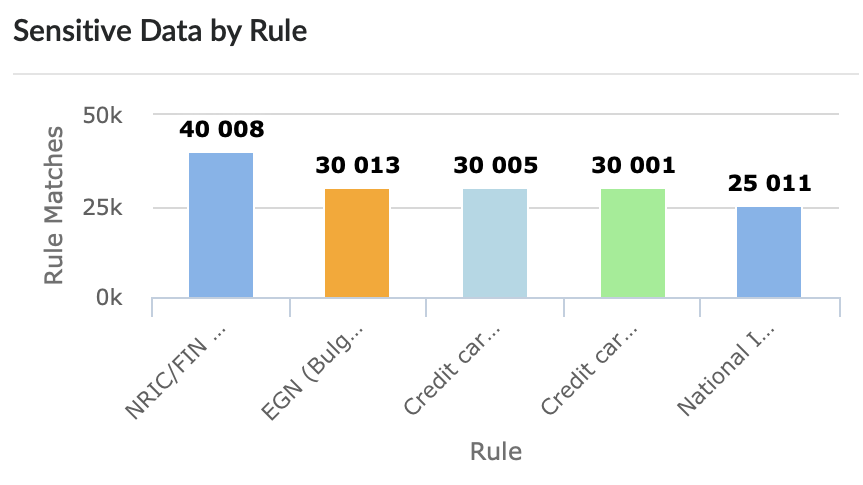

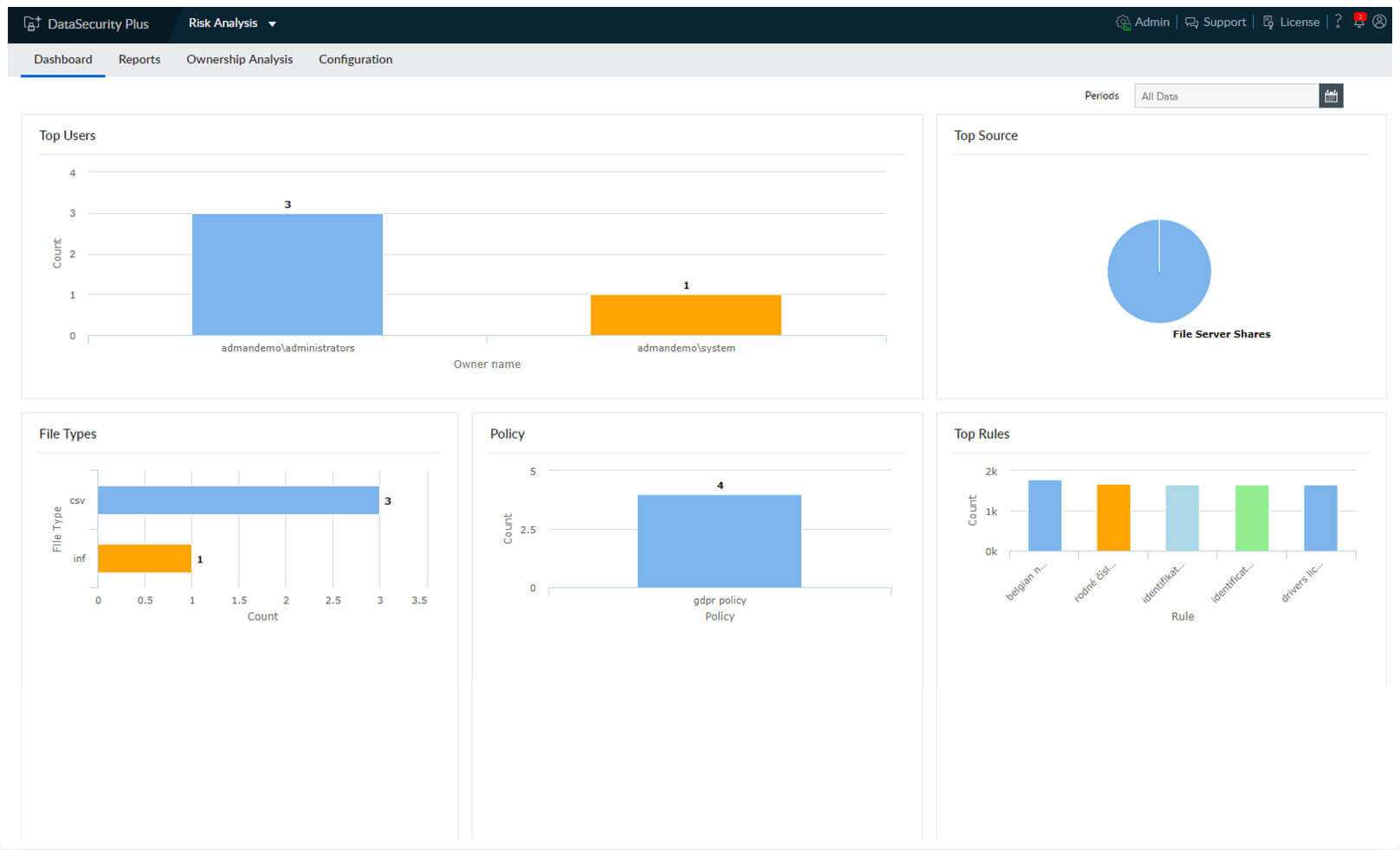

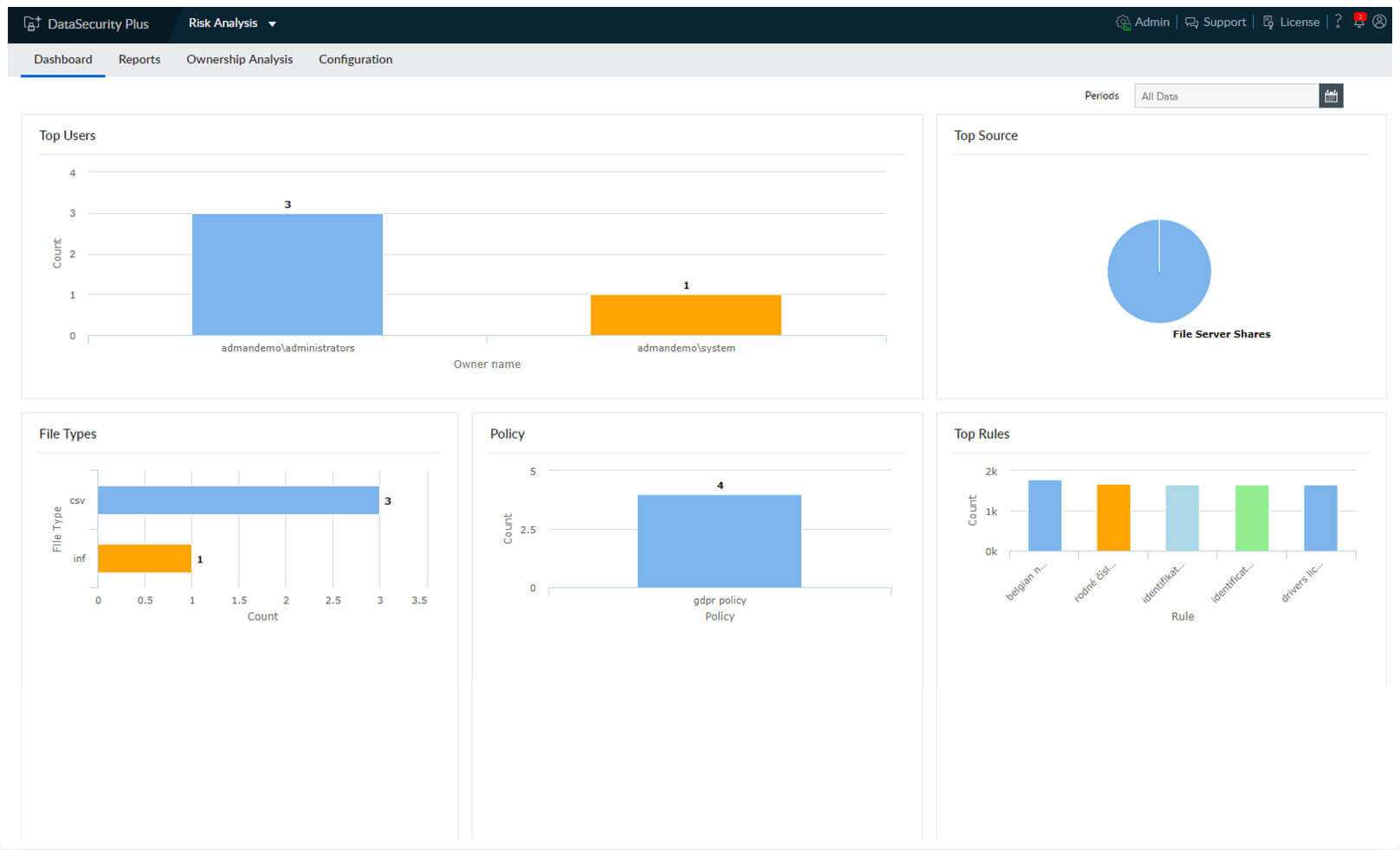

Wyświetlaj kompleksowy pulpit operacyjny, aby uzyskać szybki przegląd wszelkich ostatnio wykrytych danych osobowych, reguł z największą liczbą dopasowań, zasad i nie tylko.

Odnajduj i oceniaj podatność lokalizacji na zagrożenia, w której są przechowywane dane posiadaczy kart.

Twórz reguły specyficzne dla organizacji, aby znaleźć określone wystąpienia krytycznych danych, takich jak unikatowe identyfikatory obywateli i dane kart kredytowych.

Lokalizuj i grupuj wykryte dane wrażliwe w oparciu o upoważnienia zewnętrzne, z którym są zgodne, np. RODO lub PCI DSS.

Lokalizuj ryzykowną zawartość, taką jak dane PII/ePHI i prowadź spis przechowywanych danych osobowych.

Skanuj w poszukiwaniu poufnych treści biznesowych i chroń je przed wyciekiem za pośrednictwem nośników USB i poczty e-mail programu Outlook.

Wyszukuj zduplikowane i niefirmowe pliki, konfiguruj zasady, aby zarządzać nieaktualnymi oraz nieistotnymi danymi i nie tylko.

Zidentyfikuj nadmiernie narażone pliki i uszkodzone dziedziczenie; analizuj własność plików oraz uprawnienia; i nie tylko.

Uzyskaj wgląd we wzorce użycia dysku, analizując wzrost ilości pamięci i ostrzegając o małej ilości miejsca na dysku.