Monitoruj i koreluj działania kopiowania i wklejania plików w ramach jednego raportu.

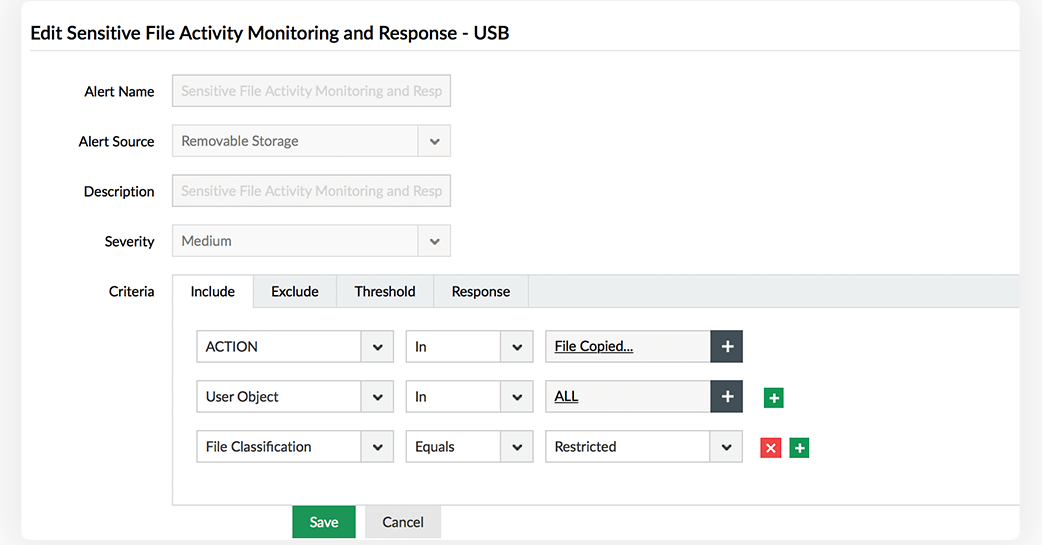

Prowadź inspekcje plików kopiowanych na wymienne nośniki pamięci, w tym urządzenia USB.

Wykonuj dostosowane skrypty w reakcji na złośliwe działania zbiorczego kopiowania plików.

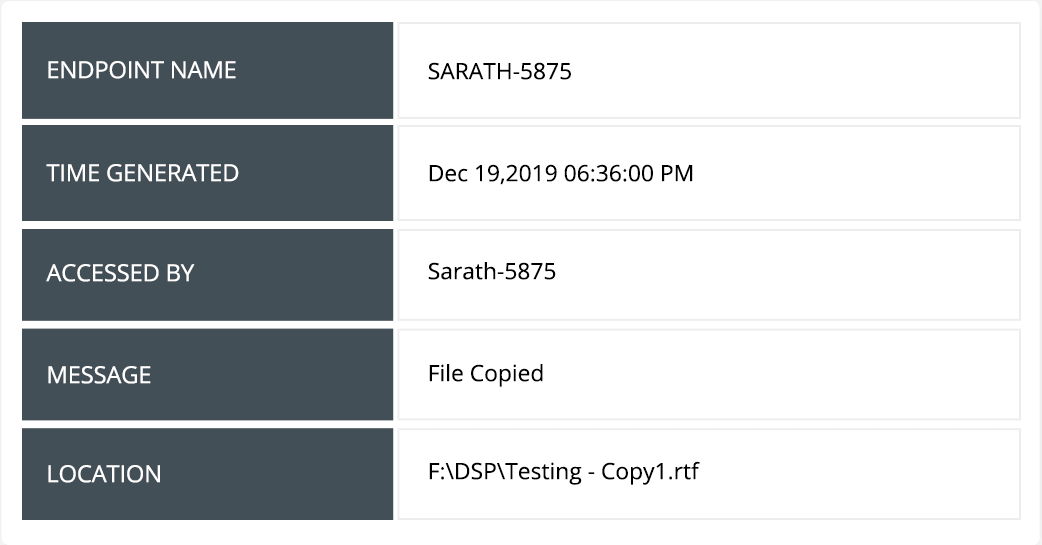

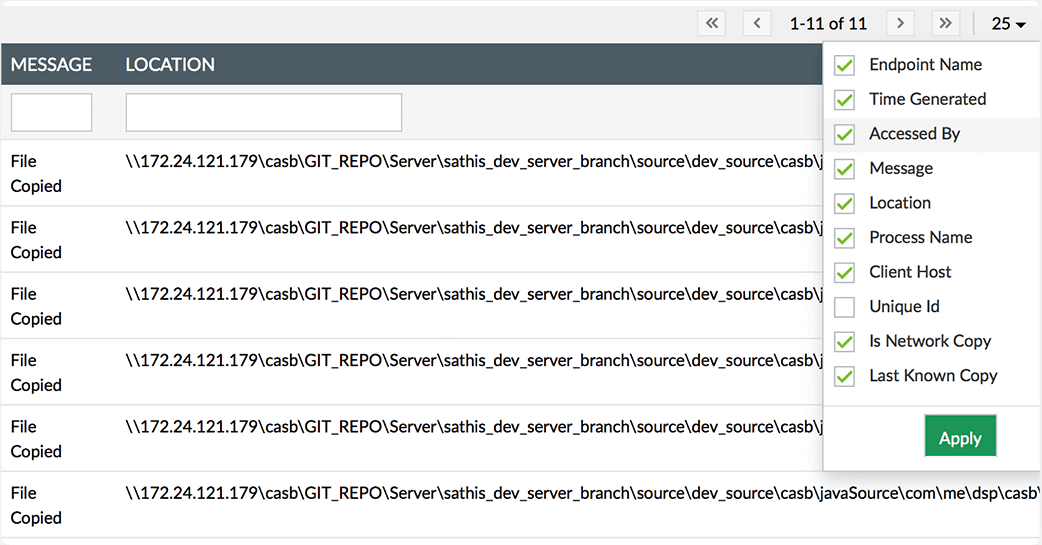

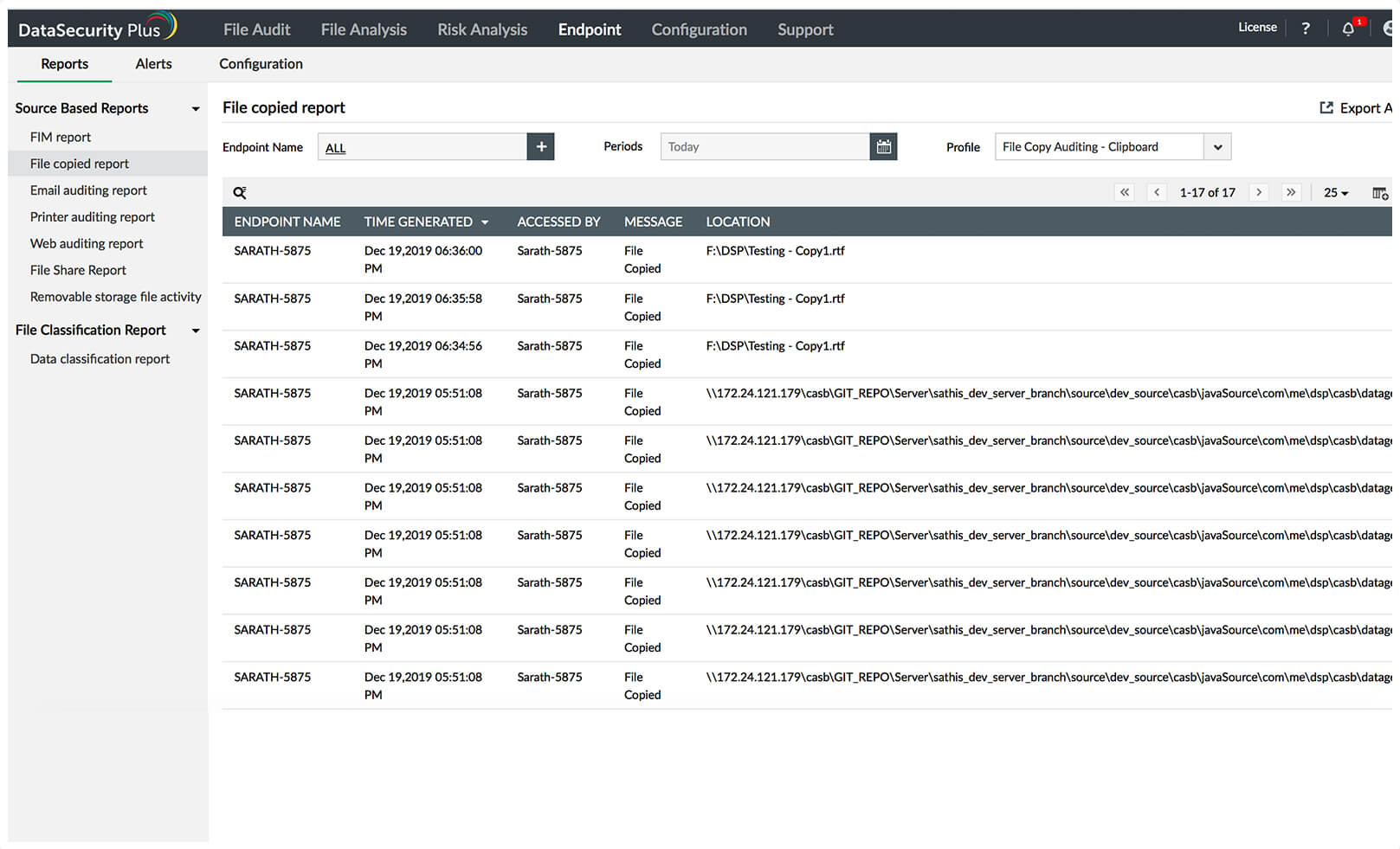

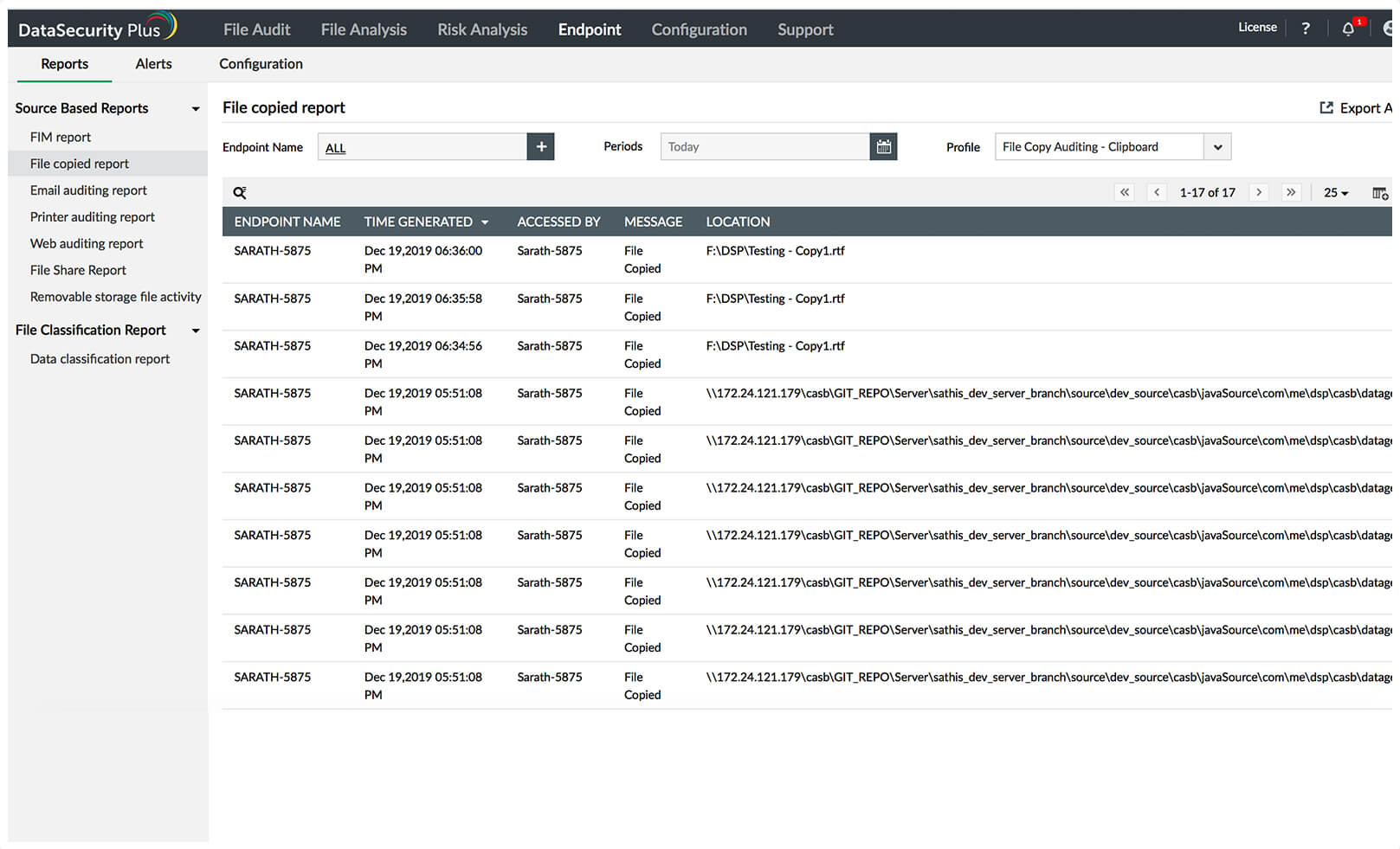

Monitoruj działania i twórz raporty z określonymi informacjami, takimi jak osoba, która skopiowała dany plik/folder, czas skopiowania i lokalizacja wklejania.

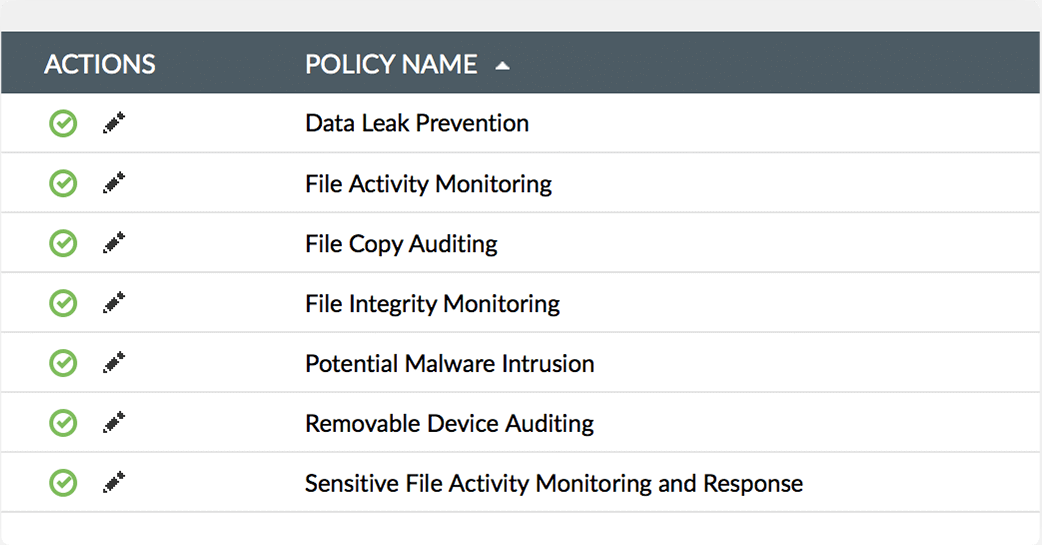

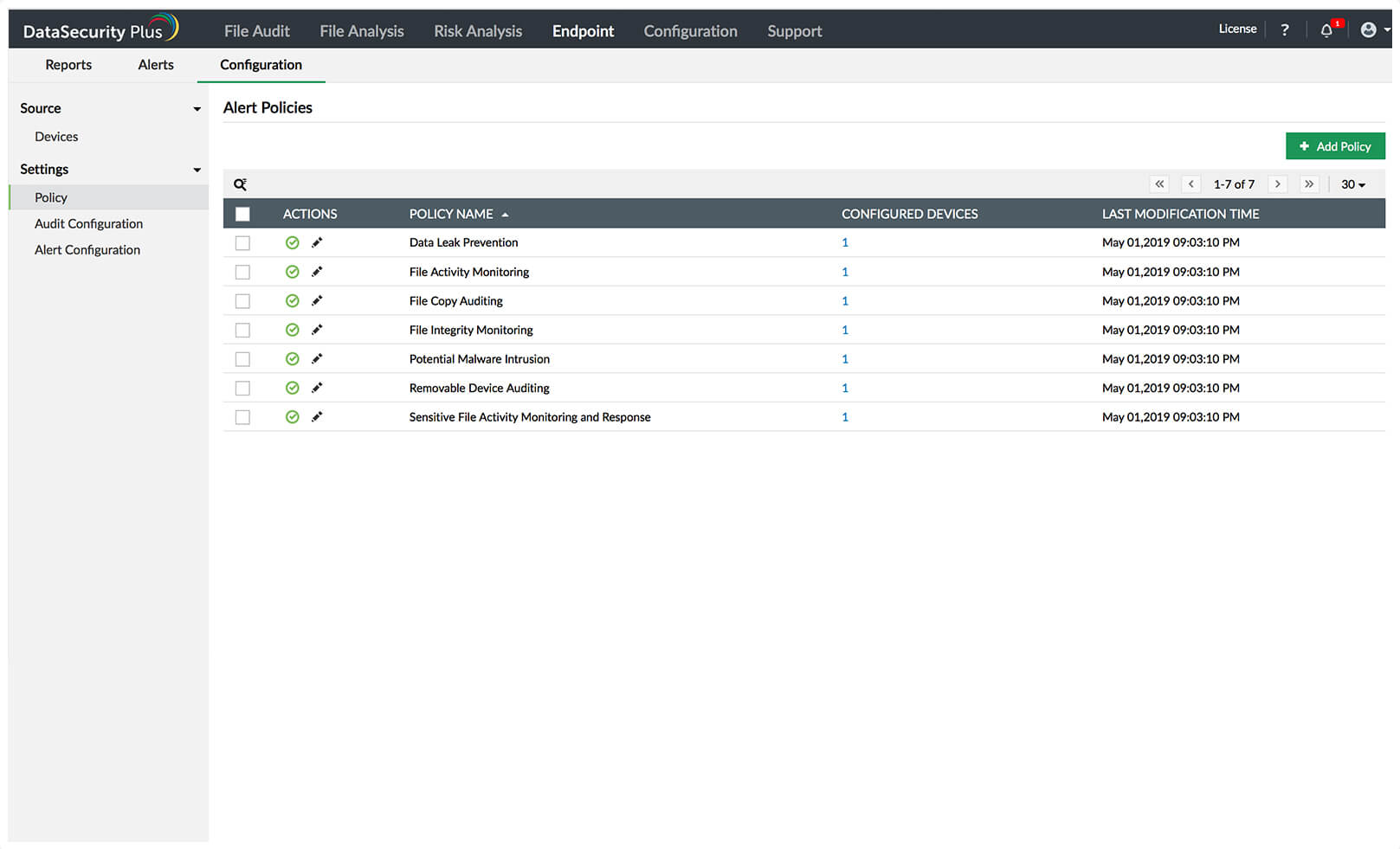

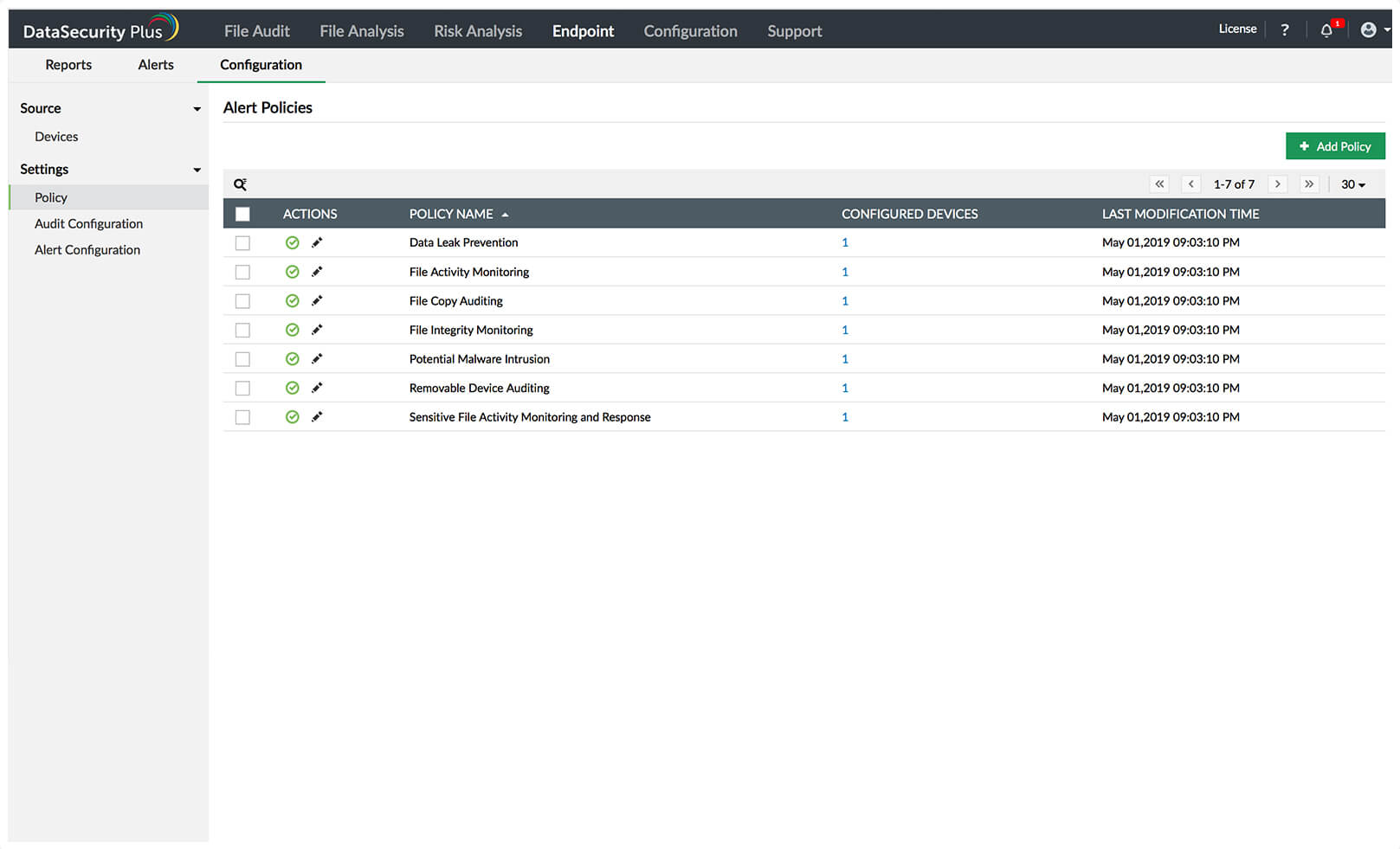

Skonfiguruj wstępnie zdefiniowane zasady zapobiegania wyciekom danych (DLP), aby monitorować i otrzymywać raporty, kiedy użytkownicy kopiują pliki ze stacji roboczych, zasobów sieciowych, urządzeń wymiennych i nie tylko.

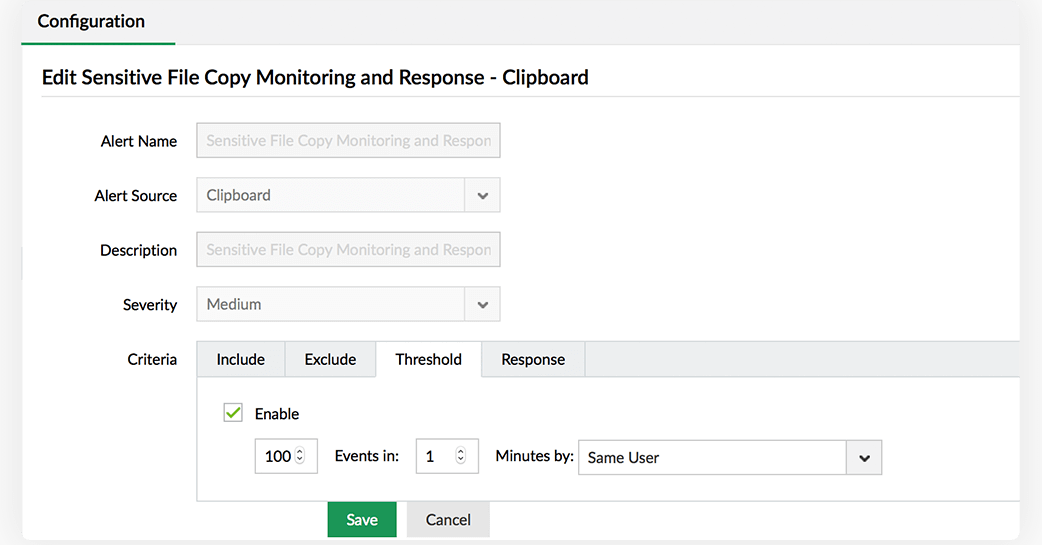

Przeprowadzaj inspekcje schowka, aby wykrywać wiele sposobów, w jakie użytkownicy próbują kopiować i przenosić pliki, w tym Ctrl + C, Ctrl + V oraz kopiowanie i wklejanie prawym przyciskiem myszy.

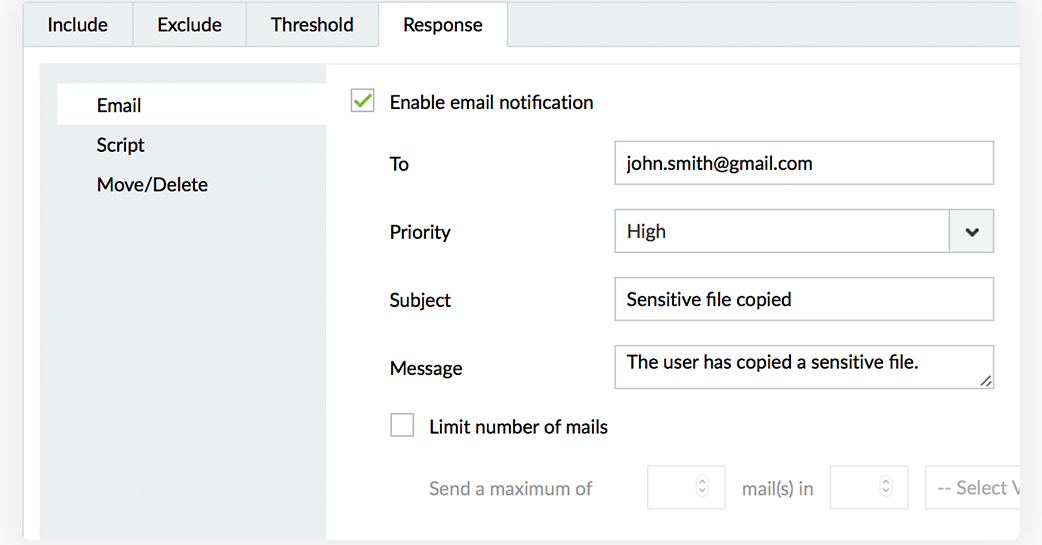

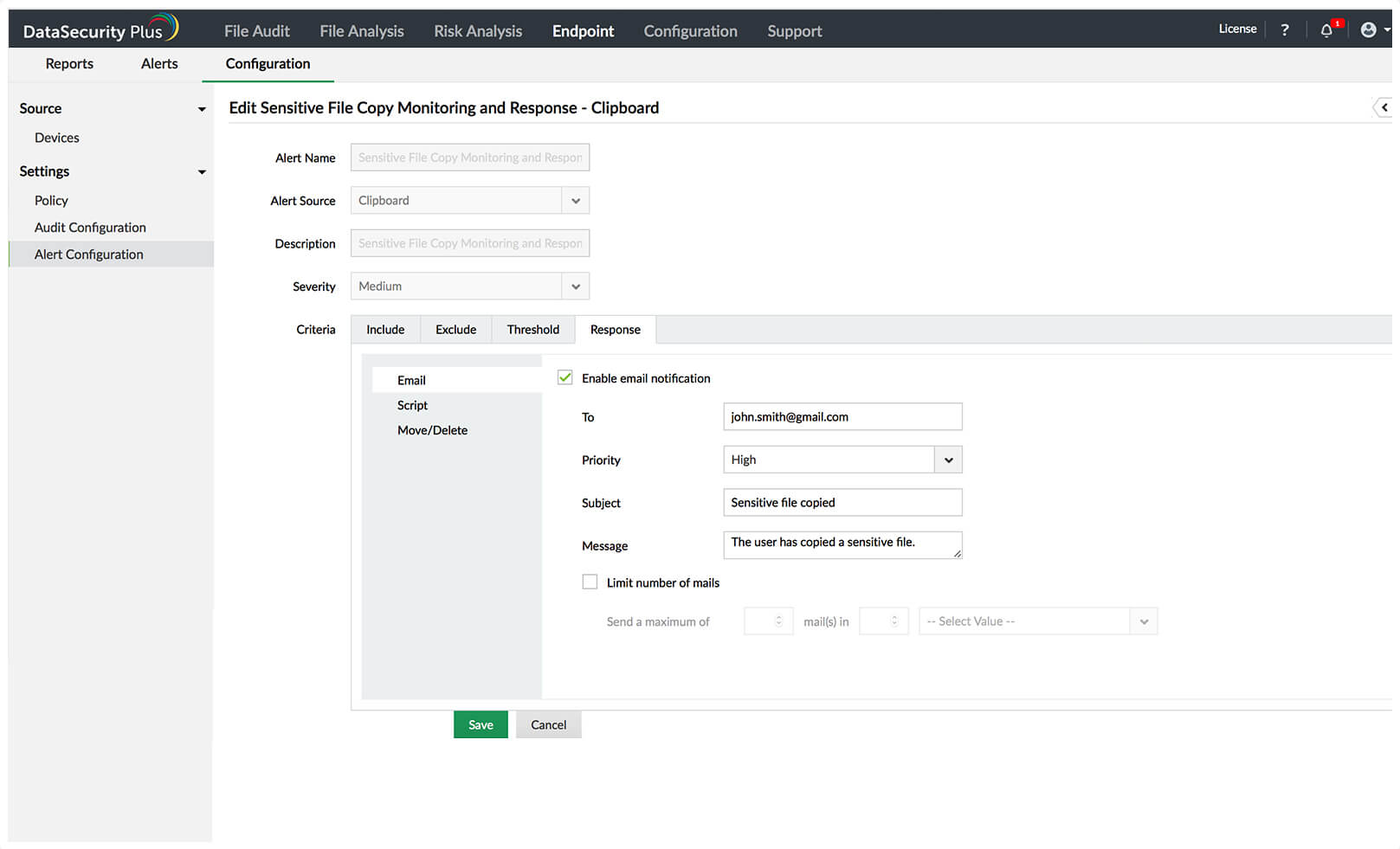

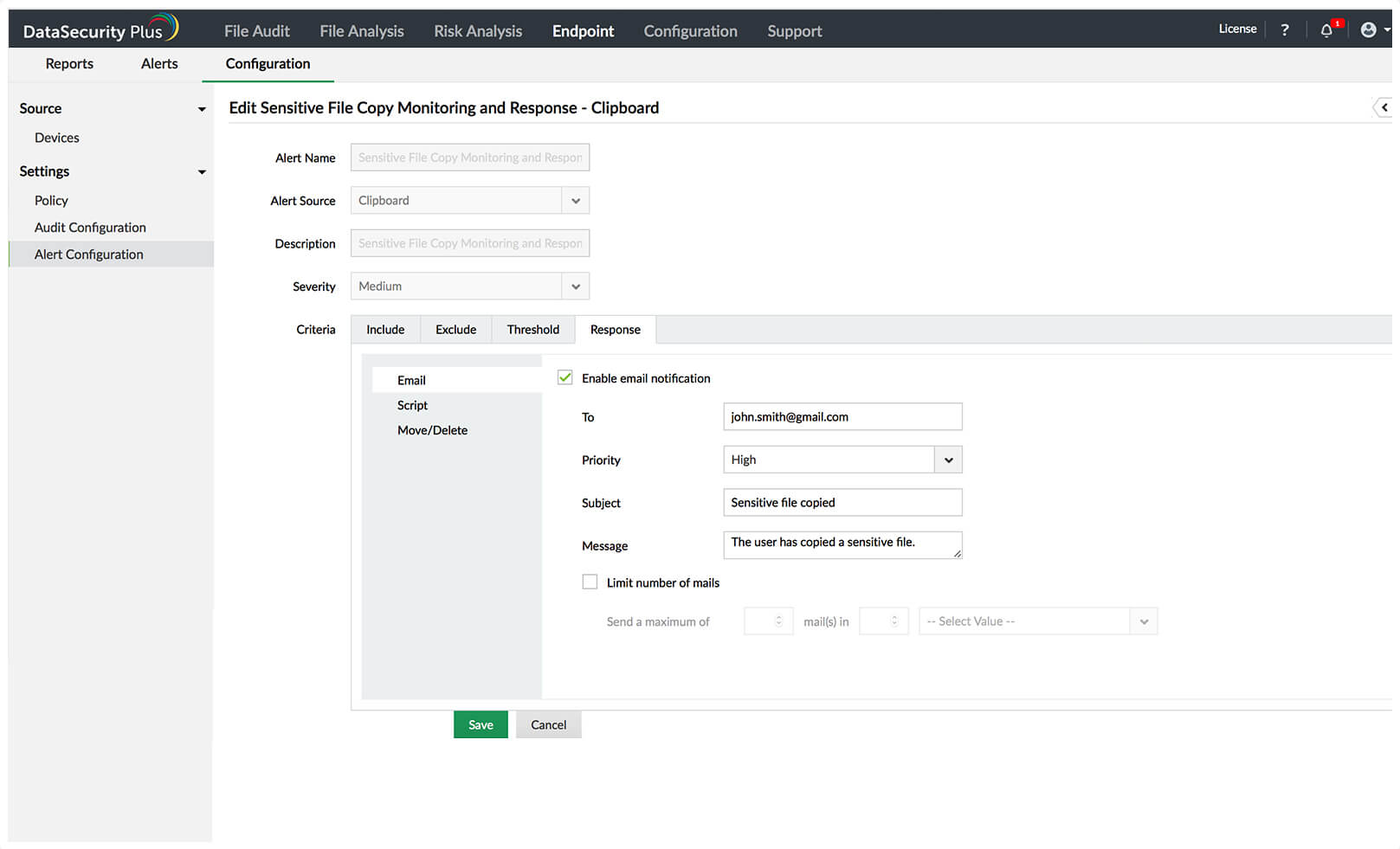

Otrzymuj natychmiastowe powiadomienia, gdy krytyczne pliki lub foldery zostaną przeniesione do niebezpiecznych lokalizacji i zapobiegaj potencjalnemu narażeniu danych.

Blokuj urządzenia USB, gdy złośliwi użytkownicy próbują dyskretnie kopiować pliki zbiorczo na swoje stacje robocze lub nośniki USB.

Selektywnie monitoruj w czasie rzeczywistym podejrzanych użytkowników, ważne pliki i niezabezpieczone lokalizacje pod kątem nieautoryzowanych ruchów plików.

Szybko generuj rekordy z inspekcji ruchów danych w organizacji jako dowody prawne w celu zapewnienia zgodności z przepisami IT.

Korzystaj z wbudowanych opcji, aby szybko zidentyfikować źródło, nazwę hosta, czas i lokalizację wszystkich nietypowych działań kopiowania plików.

Szybko generuj raporty o korzystaniu z urządzeń wymiennych i działaniach związanych z transferem danych na urządzenia USB i w drugą stronę w całej organizacji.

Skorzystaj z dostępnych wstępnie zdefiniowanych zasad zabezpieczeń, aby monitorować i otrzymywać raporty o działaniach kopiowania i wklejania krytycznych plików.

Dostosuj domyślne zasady DLP, aby uwzględnić podejrzanych użytkowników i wykluczyć zaufanych użytkowników i grupy.

Wykrywaj nagłe nietypowe wzrosty działań kopiowania plików, korzystając z konfigurowalnych wartości progowych.

Korzystaj ze zautomatyzowanych mechanizmów reagowania na zagrożenia, aby wykonywać skrypty dostosowane do potrzeb Twojej organizacji.

Wykorzystaj możliwości automatycznej i ręcznej klasyfikacji do sortowania ryzykownych plików zawierających poufne dane.

Skanuj w poszukiwaniu poufnych treści biznesowych i chroń je przed wyciekiem za pośrednictwem nośników USB i poczty e-mail programu Outlook.

Wyszukuj zduplikowane i niefirmowe pliki, konfiguruj zasady, aby zarządzać nieaktualnymi oraz nieistotnymi danymi i nie tylko.

Zidentyfikuj nadmiernie narażone pliki i uszkodzone dziedziczenie; analizuj własność plików oraz uprawnienia; i nie tylko.

Uzyskaj wgląd we wzorce użycia dysku, analizując wzrost ilości pamięci i ostrzegając o małej ilości miejsca na dysku.