-

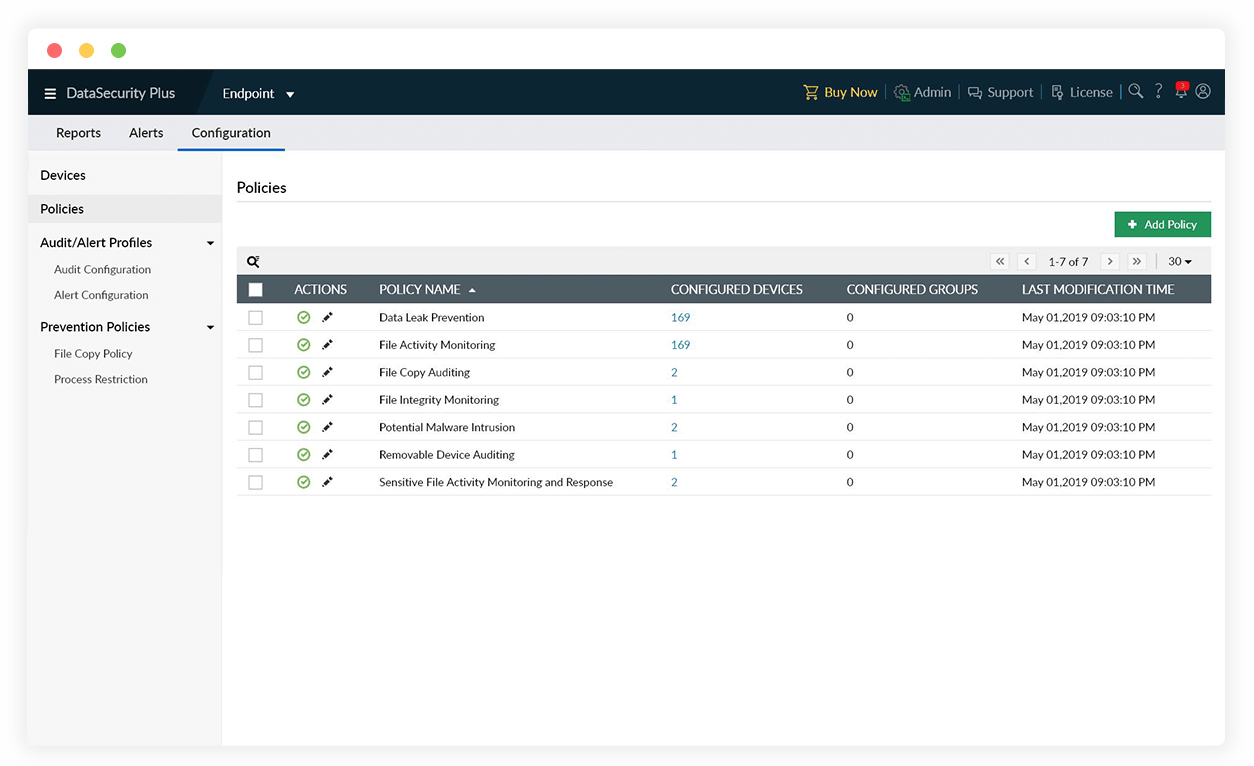

Oprogramowanie zapobiegające kopiowaniu plików

Monitoruj kopiowane pliki w czasie rzeczywistym i zapobiegaj nieuzasadnionemu przesyłaniu krytycznych danych przez udziały lokalne i sieciowe.

-

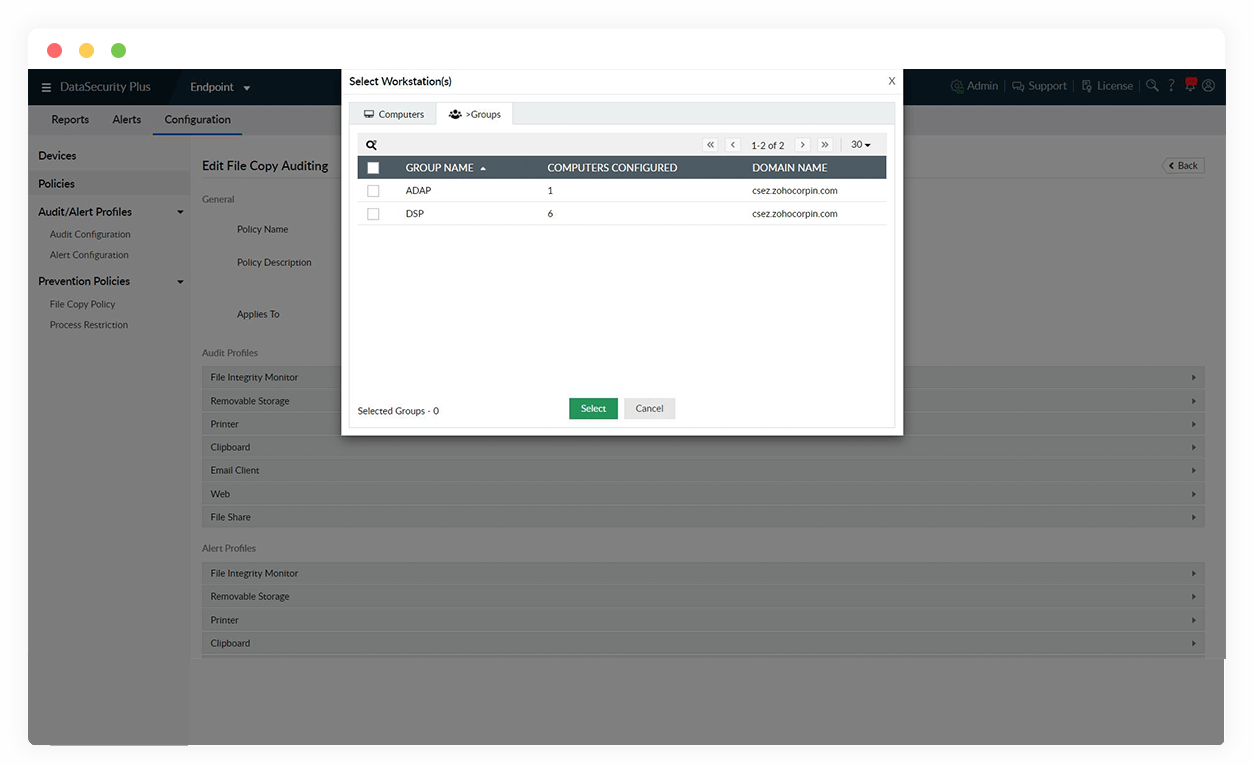

ochrona przed kopiowaniem danych na urządzeniach USB

Zapobiegaj nieautoryzowanemu udostępnianiu i przesyłaniu krytycznych danych organizacji na wielu urządzeniach, w tym telefonach komórkowych, nośnikach USB itp.

-

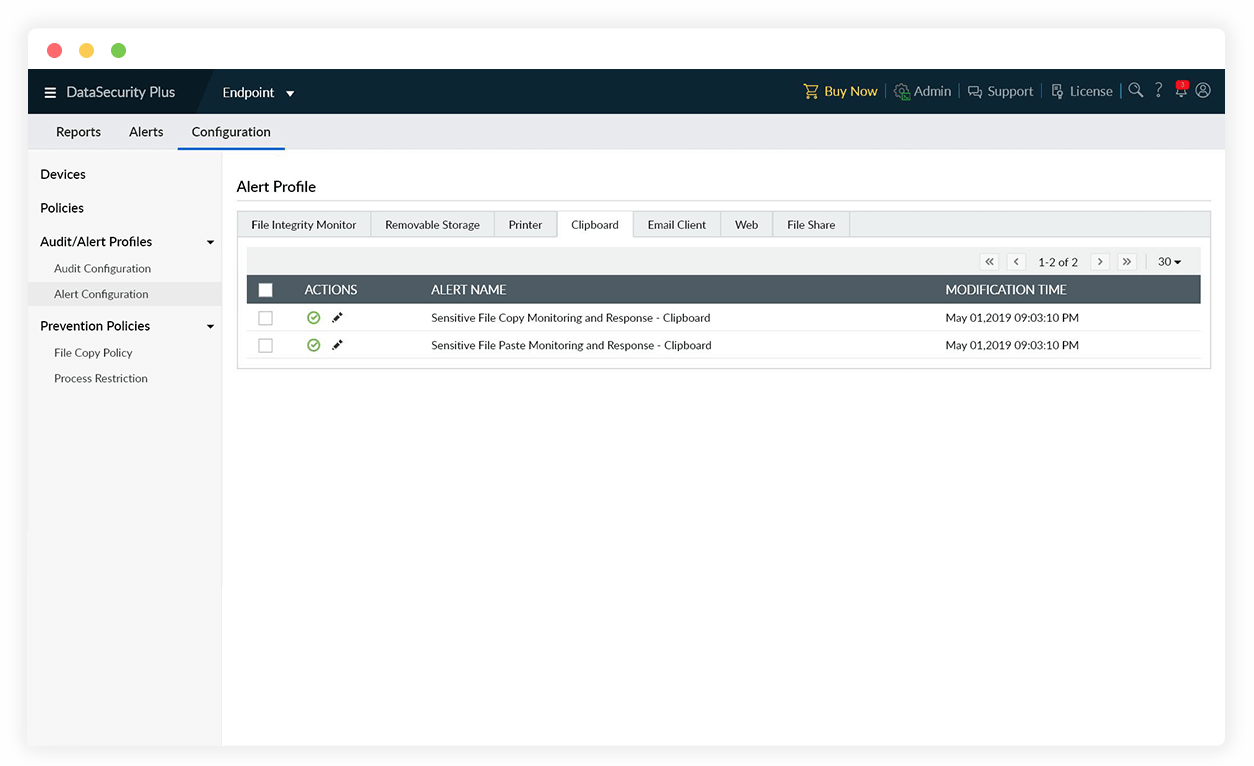

Zautomatyzowane reagowanie systemu

Używaj szybkich i interaktywnych monitów systemowych, aby ostrzegać użytkowników o naruszeniach zasad, gdy próbują skopiować krytyczne pliki.

-

Inspekcja zdarzeń kopiowania plików

Monitoruj i analizuj wszystkie próby kopiowania plików podejmowane przez pracowników, w tym te nieudane, korzystając z naszego oprogramowania do ochrony przed kopiowaniem.

Wykrywaj wycieki poufnych danych za pośrednictwem urządzeń USB, poczty e-mail i nie tylko oraz zapobiegaj im, korzystając z naszego narzędzia do zapobiegania wyciekom danych