Natychmiastowo śledź dostęp do kluczowych plików za pomocą scentralizowanego dziennika inspekcji dostępu.

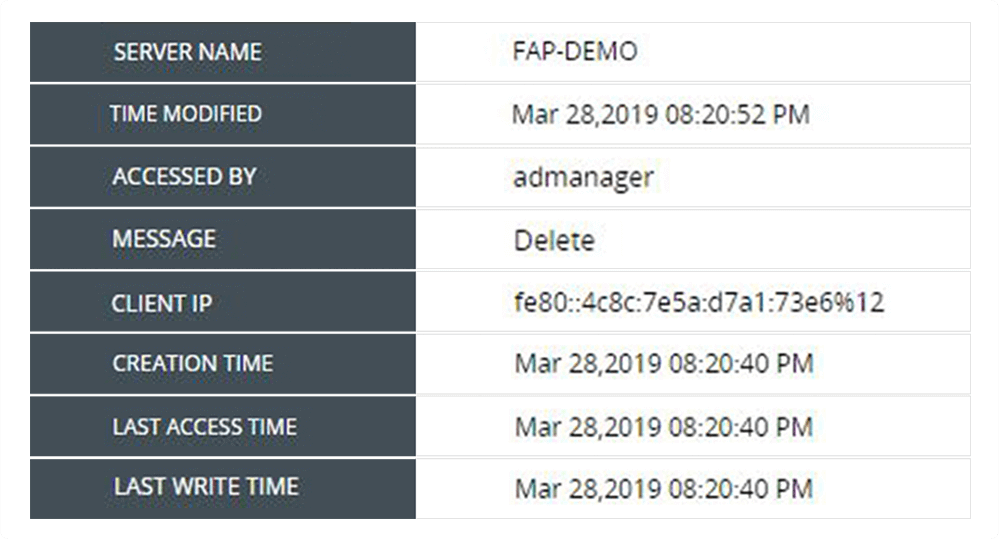

Przeprowadzaj analizę głównej przyczyny w celu zlokalizowania źródła incydentów w zakresie bezpieczeństwa.

Utrzymuj dziennik inspekcji i zachowuj zgodność z regulacjami IT, takimi jak PCI DSS, HIPAA, SOX itp.

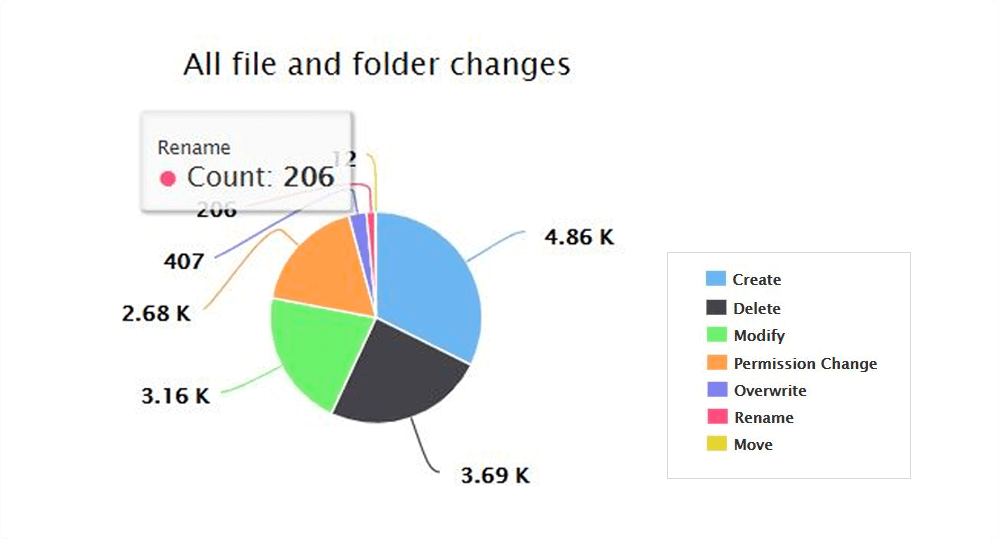

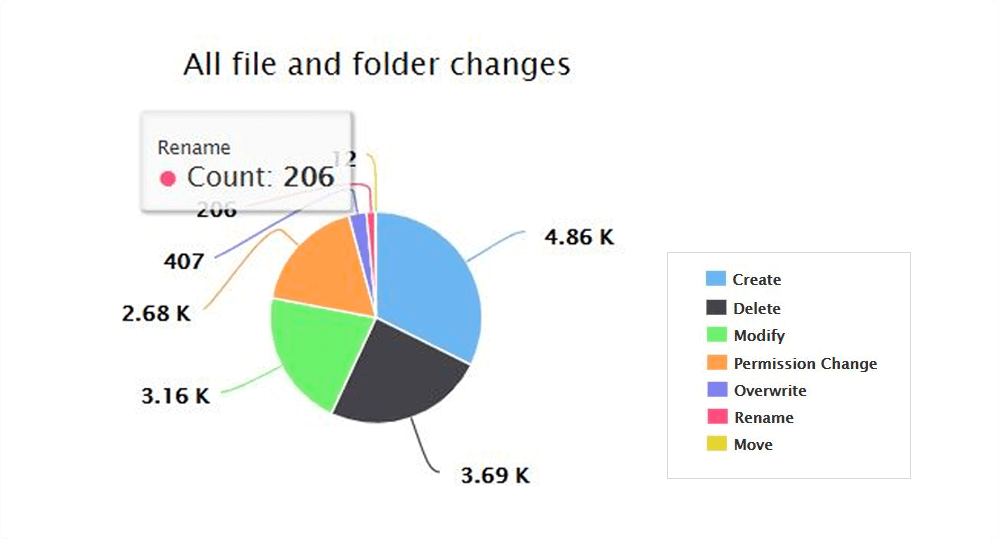

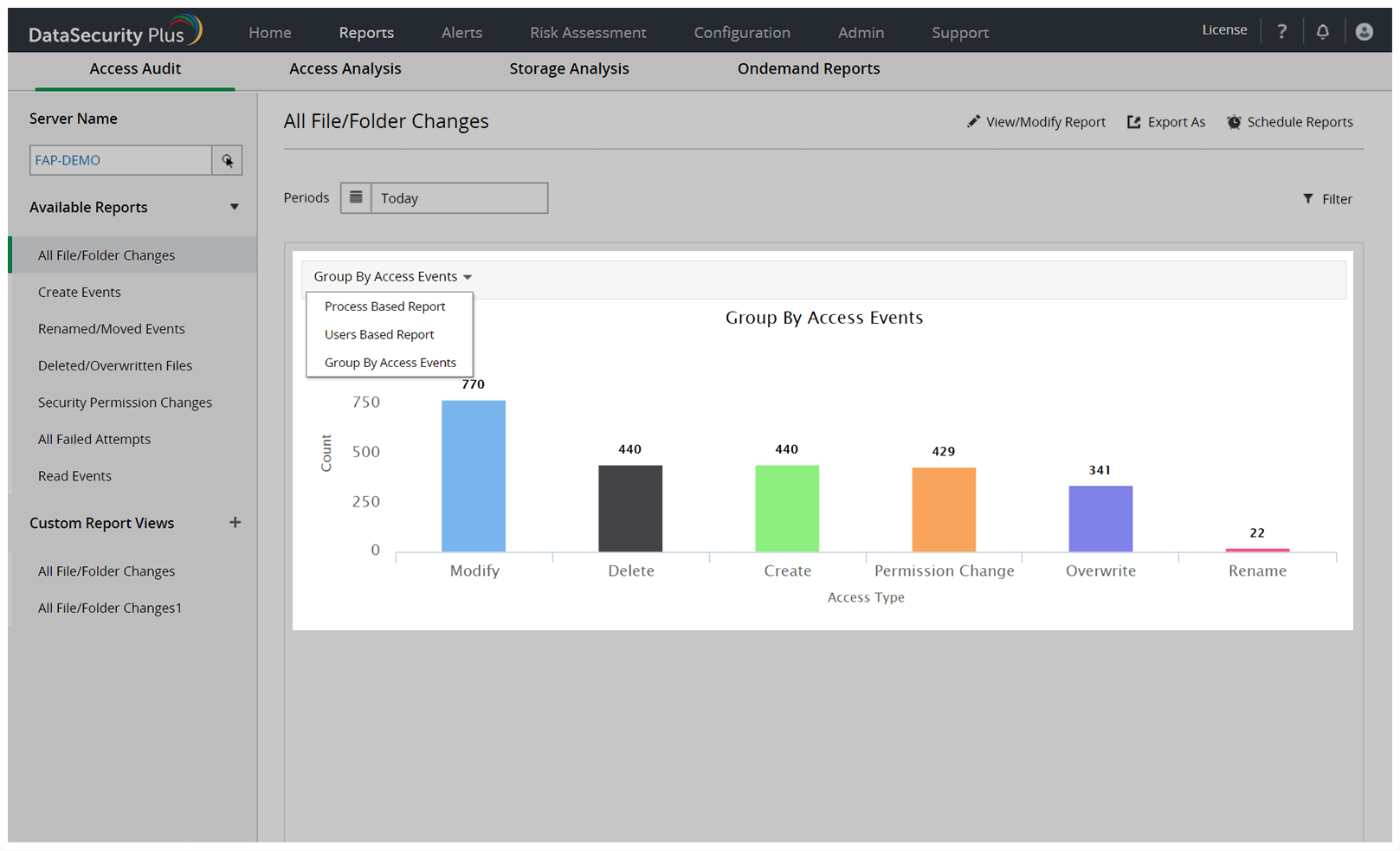

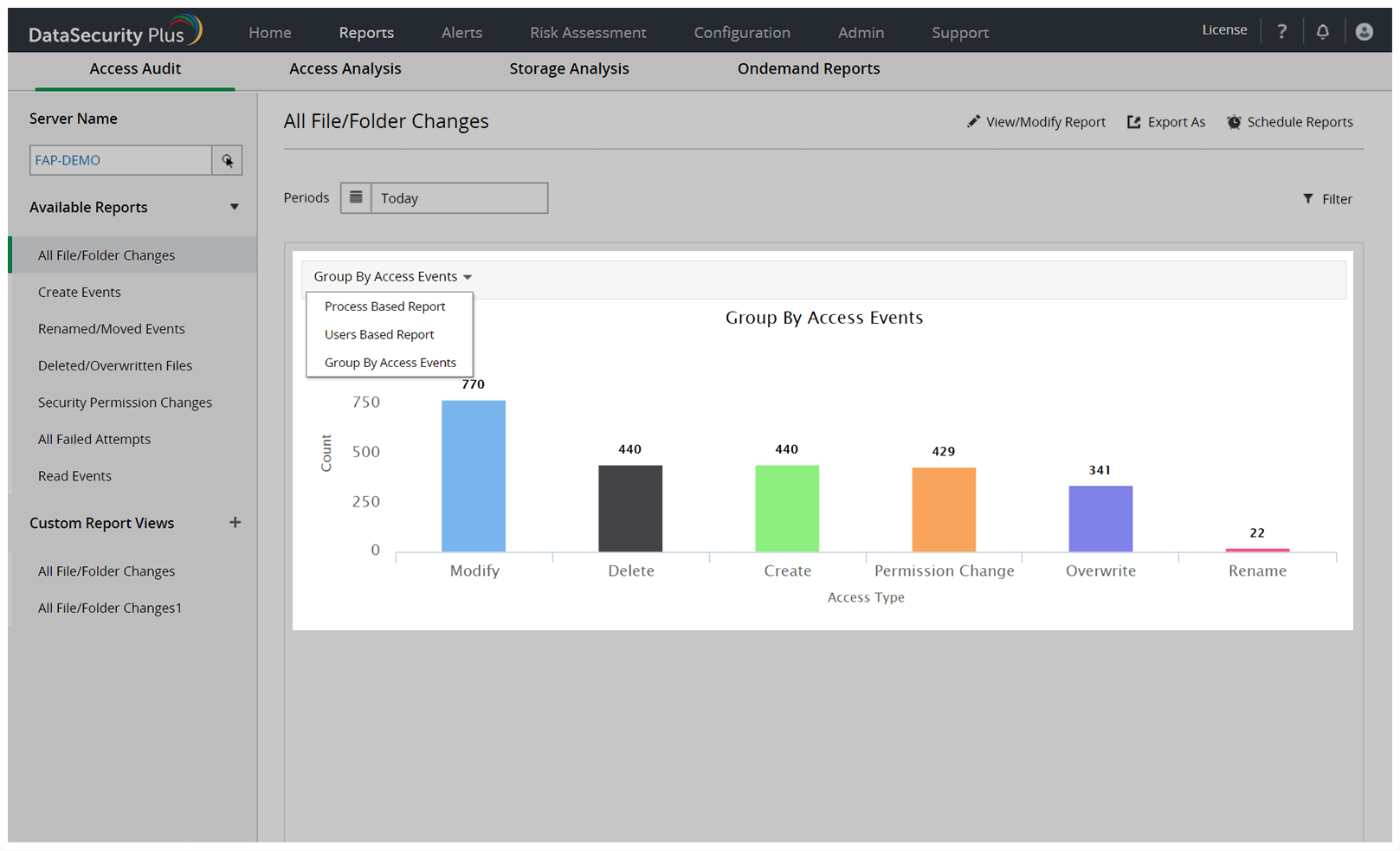

Śledź wszystkie zdarzenia dotyczące plików i folderów — odczyt, tworzenie, modyfikowanie, nadpisywanie, przenoszenie, zmiana nazwy, usuwanie i zmiana uprawnień — występujące na serwerach plików.

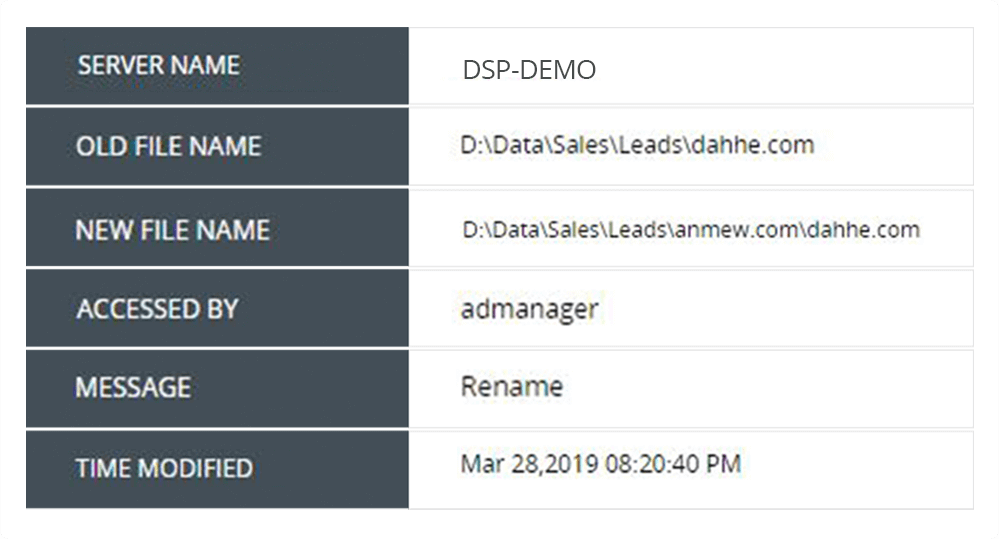

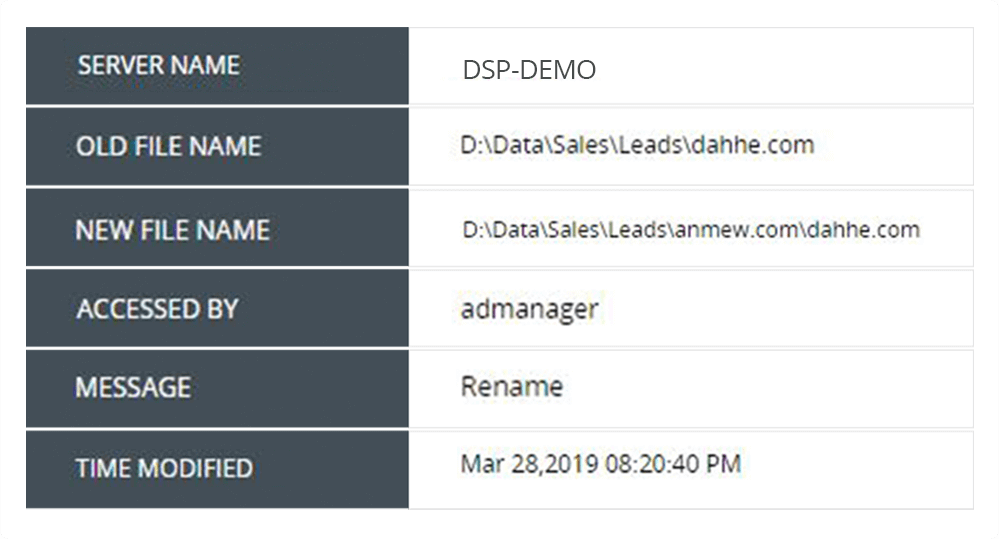

Łatwo lokalizuj zmienione lub przeniesione pliki i generuj raporty pokazujące stare i nowe ścieżki plików. Śledź każdy niezamierzony dostęp do plików i folderów i w razie potrzeby podejmuj działania naprawcze.

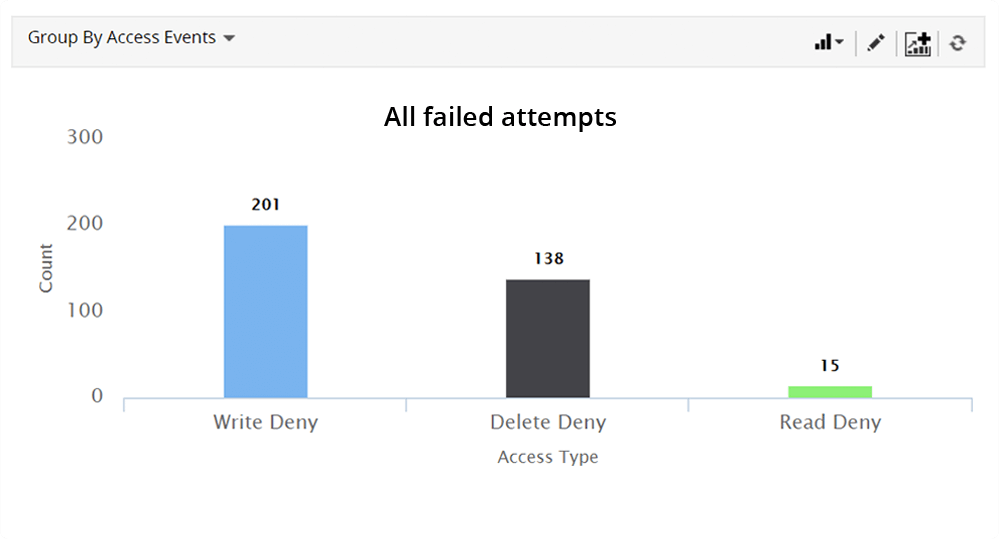

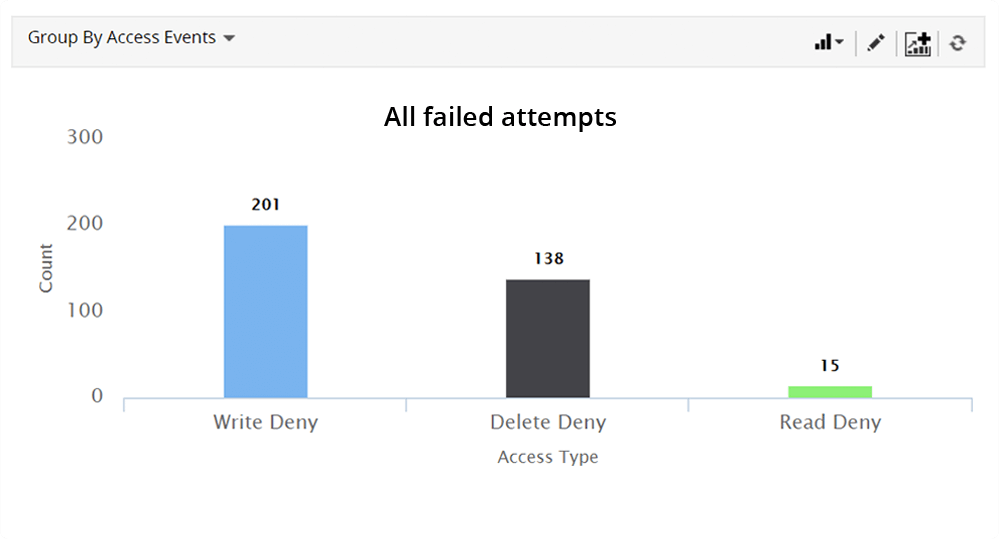

Śledź nieudane próby odczytu, zapisu i usunięcia, zarówno przypadkowe, jak i celowe. Są to często pierwsze oznaki zagrożenia wewnętrznego.

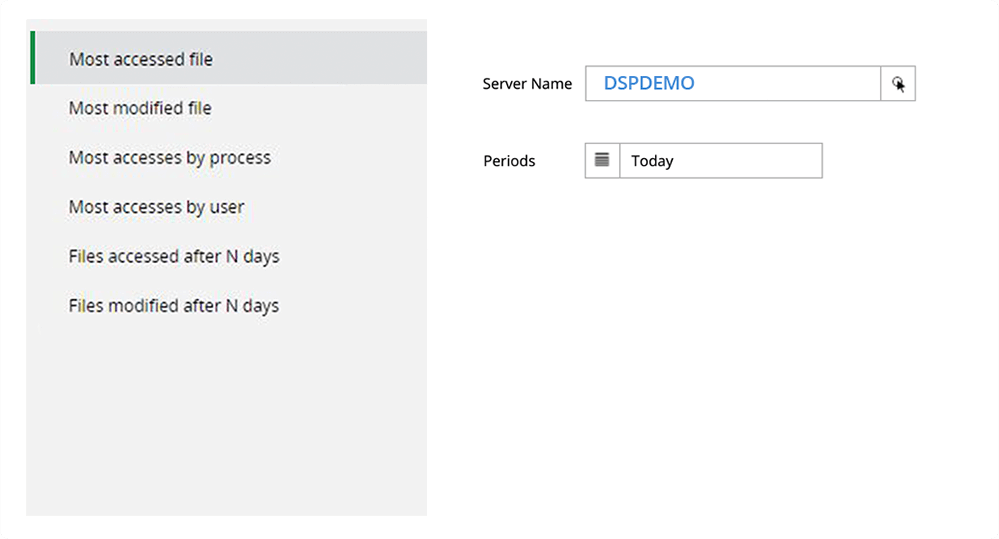

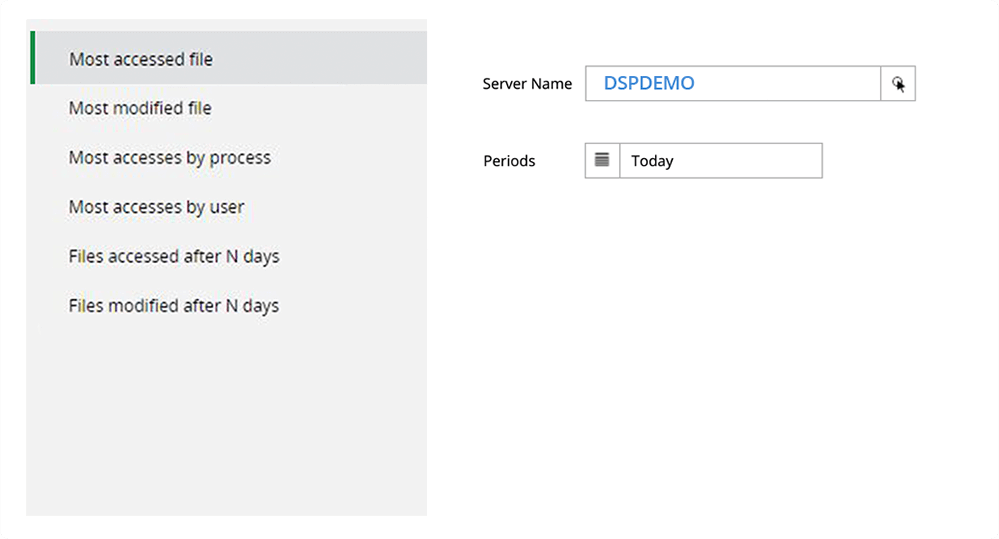

Identyfikuj standardowe i typowe zmiany dokonywane przez użytkowników w plikach na serwerach. Śledź często używane lub modyfikowane pliki w celu zapewnienia autoryzowanego dostępu każdego użytkownika.

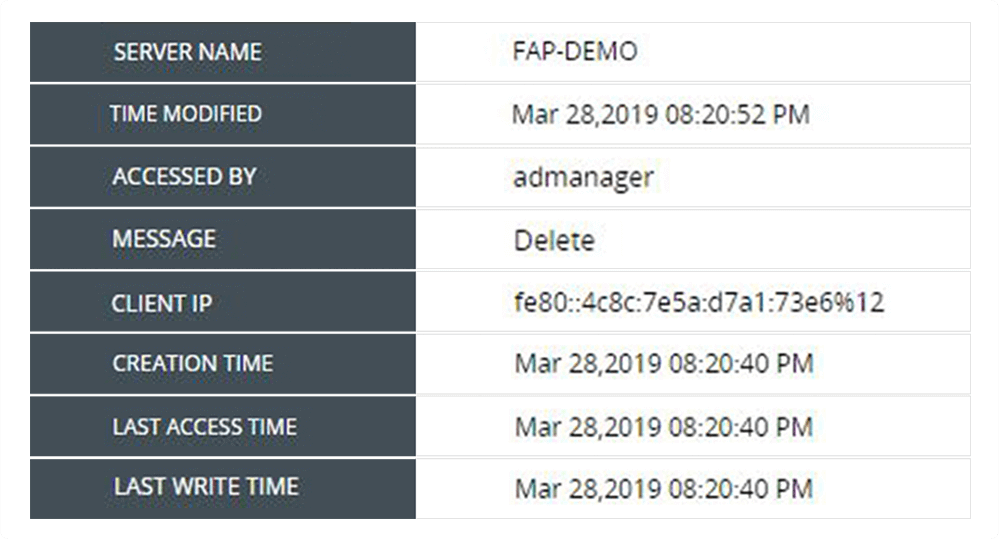

Skutecznie przeprowadzaj analizy kryminalistyczne w przypadku naruszenia bezpieczeństwa. Śledź czas wszystkich dostępów lub modyfikacji dokonanych w pliku przez użytkownika.

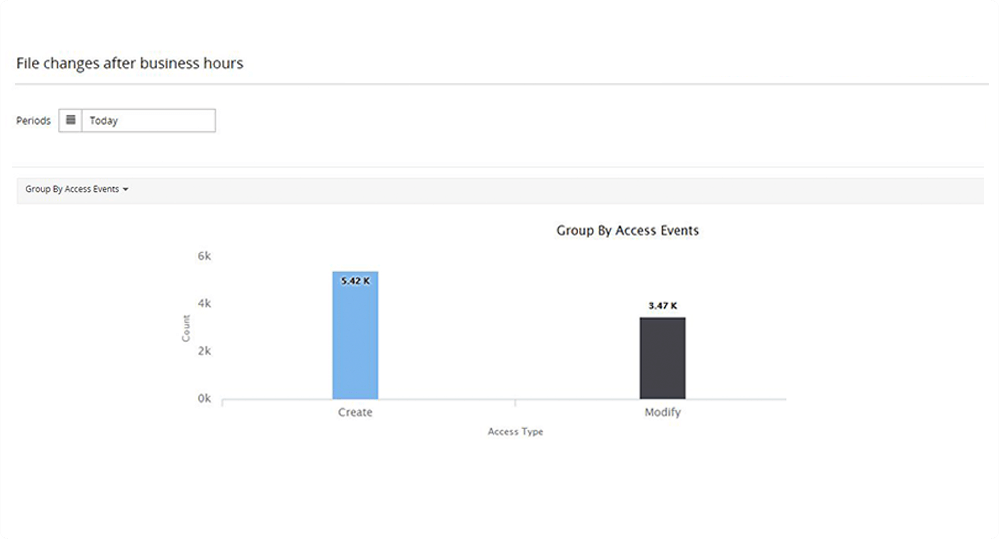

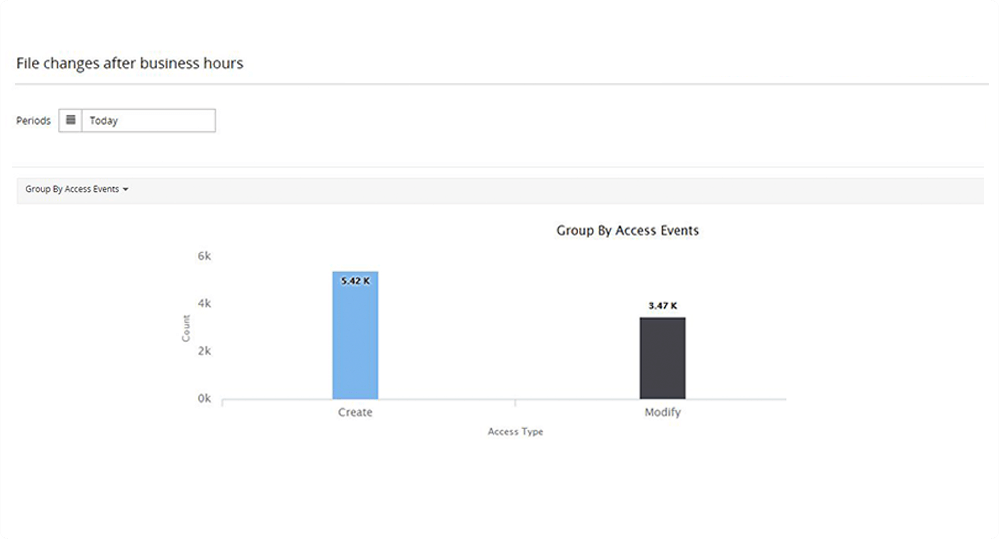

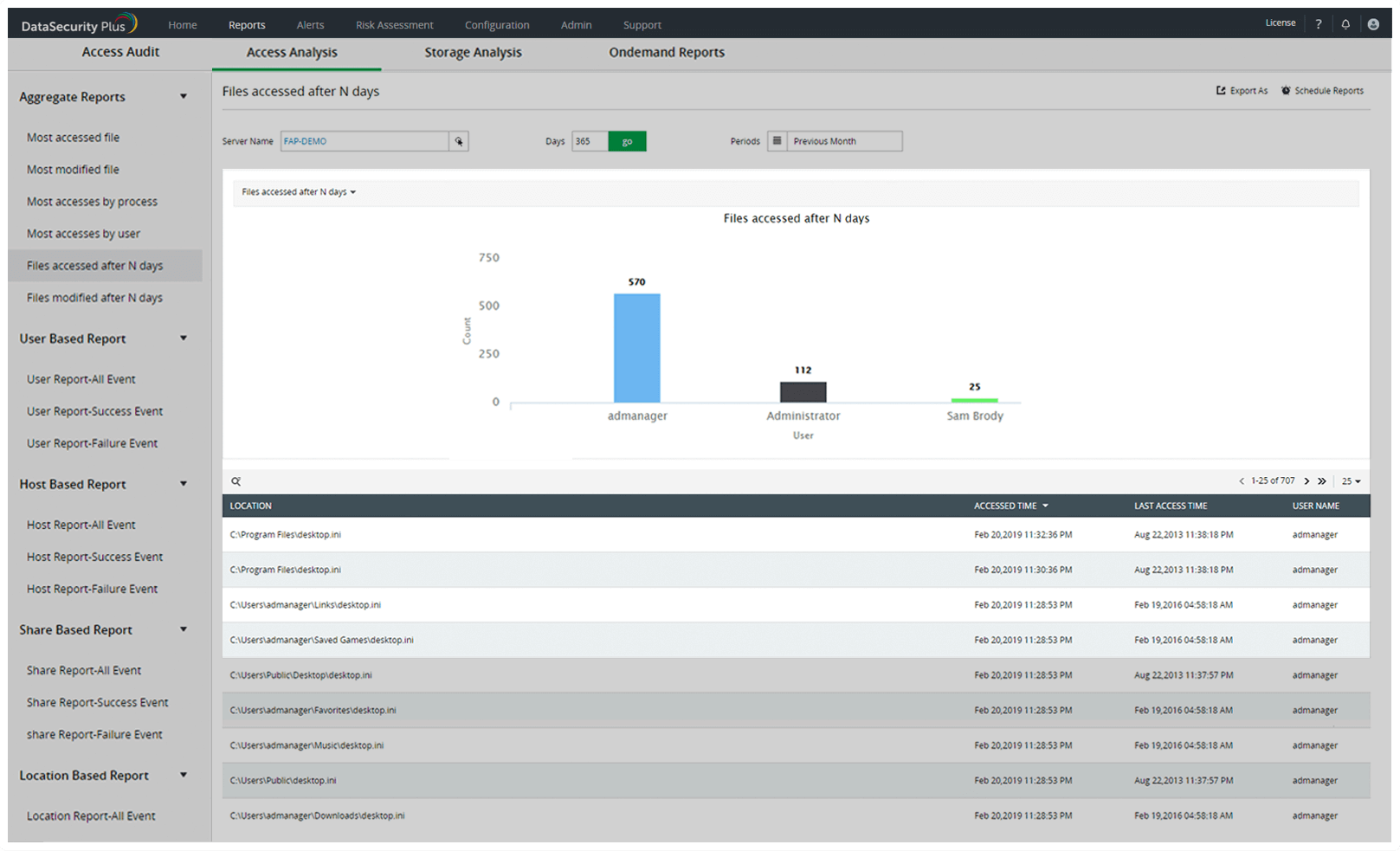

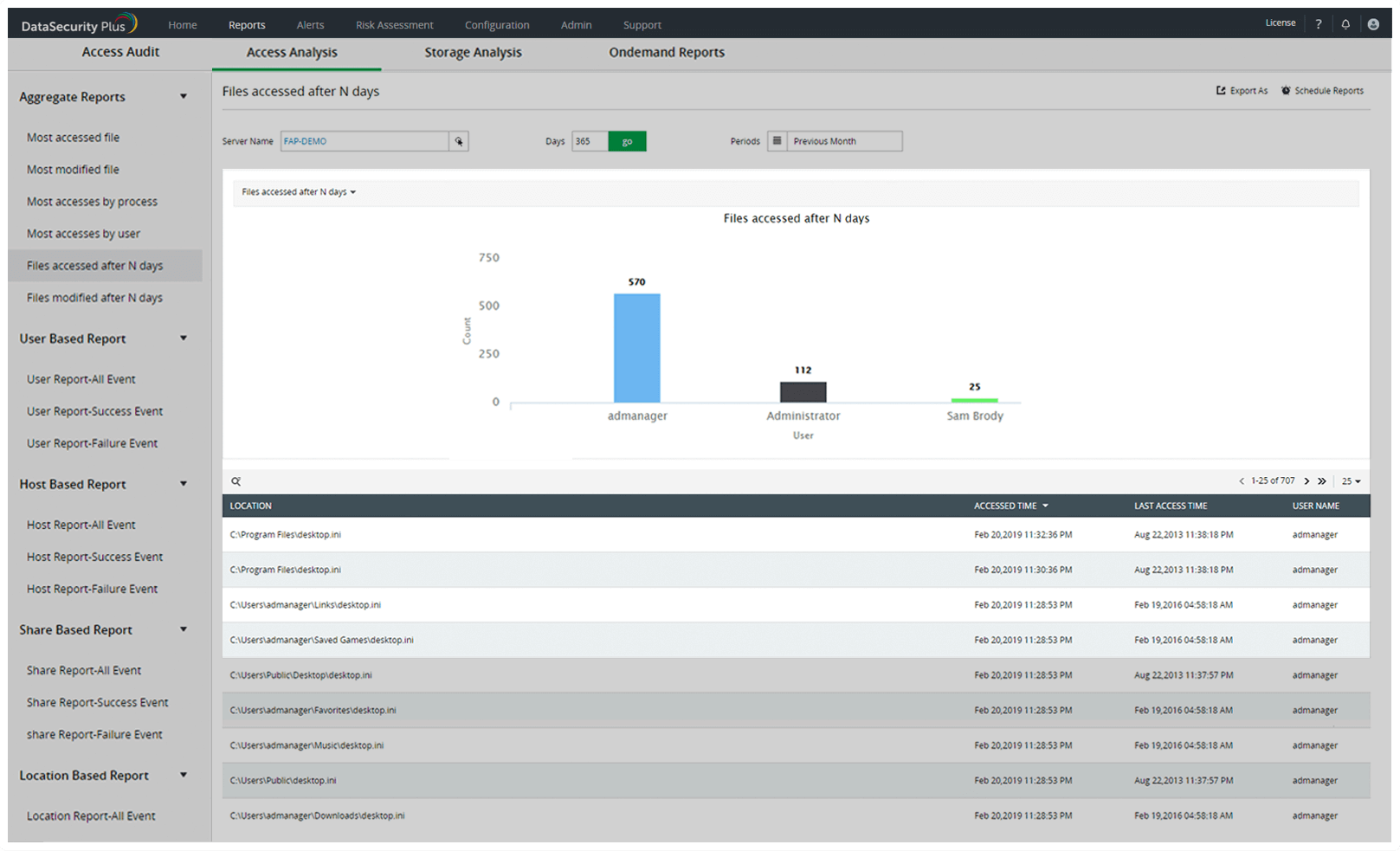

Wykrywaj nietypowe zdarzenia, takie jak dostęp do plików poza godzinami pracy lub dostęp do plików po długim czasie. Sprawdź, czy dostęp był autoryzowany.

Dzięki oprogramowaniu do inspekcji dostępu do plików w systemie Windows można łatwo monitorować każdą zmianę dokonaną w plikach i folderach.

Otrzymuj szczegółowe informacje na temat dostępu do plików i folderów przez każdego użytkownika i proces.

Monitoruj określone typy dostępu do serwerów plików za pomocą łatwych do zrozumienia wykresów i diagramów.

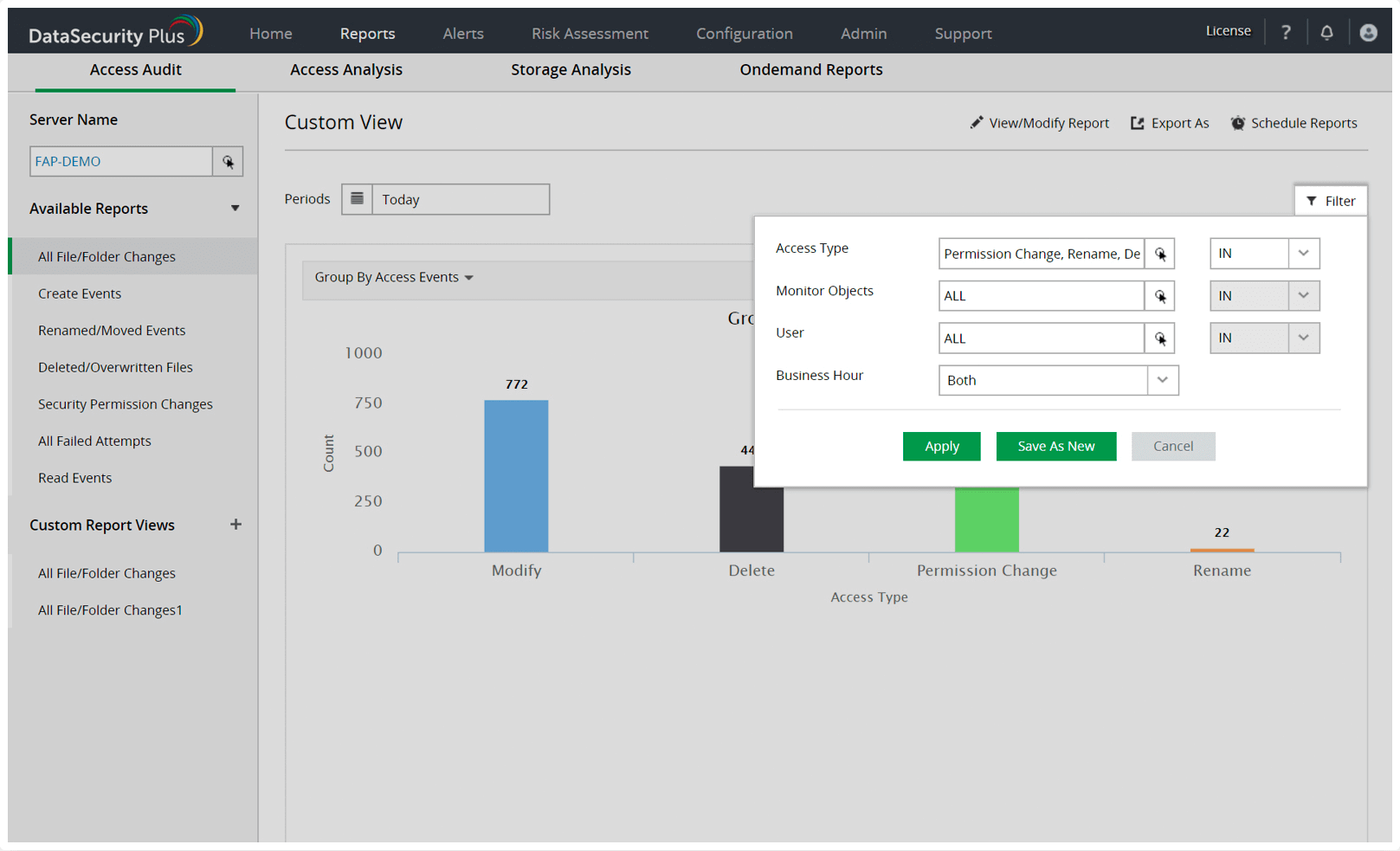

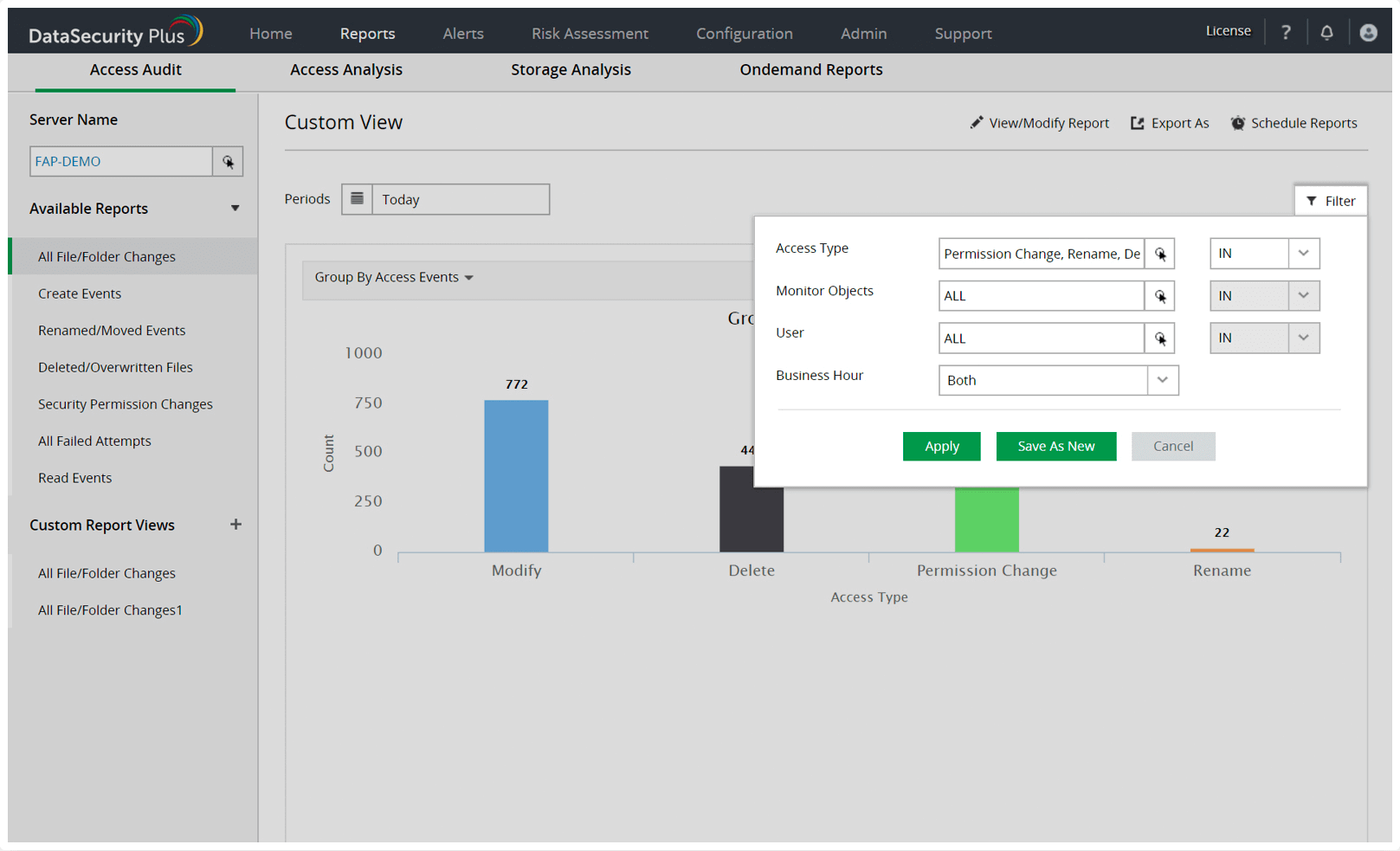

Filtruj raporty, aby skupić się na konkretnym użytkowniku lub sprawdzeniu, kto uzyskiwał dostęp do plików i folderów w nietypowych godzinach.

Śledź użytkowników, którzy uzyskują dostęp do nieaktualnych plików lub udostępnień plików i oceniaj ich działań.

Sprawdź czasy ostatniego dostępu, aby oznaczyć nietypowe dostępy do plików i folderów po dłuższych okresach bezczynności.

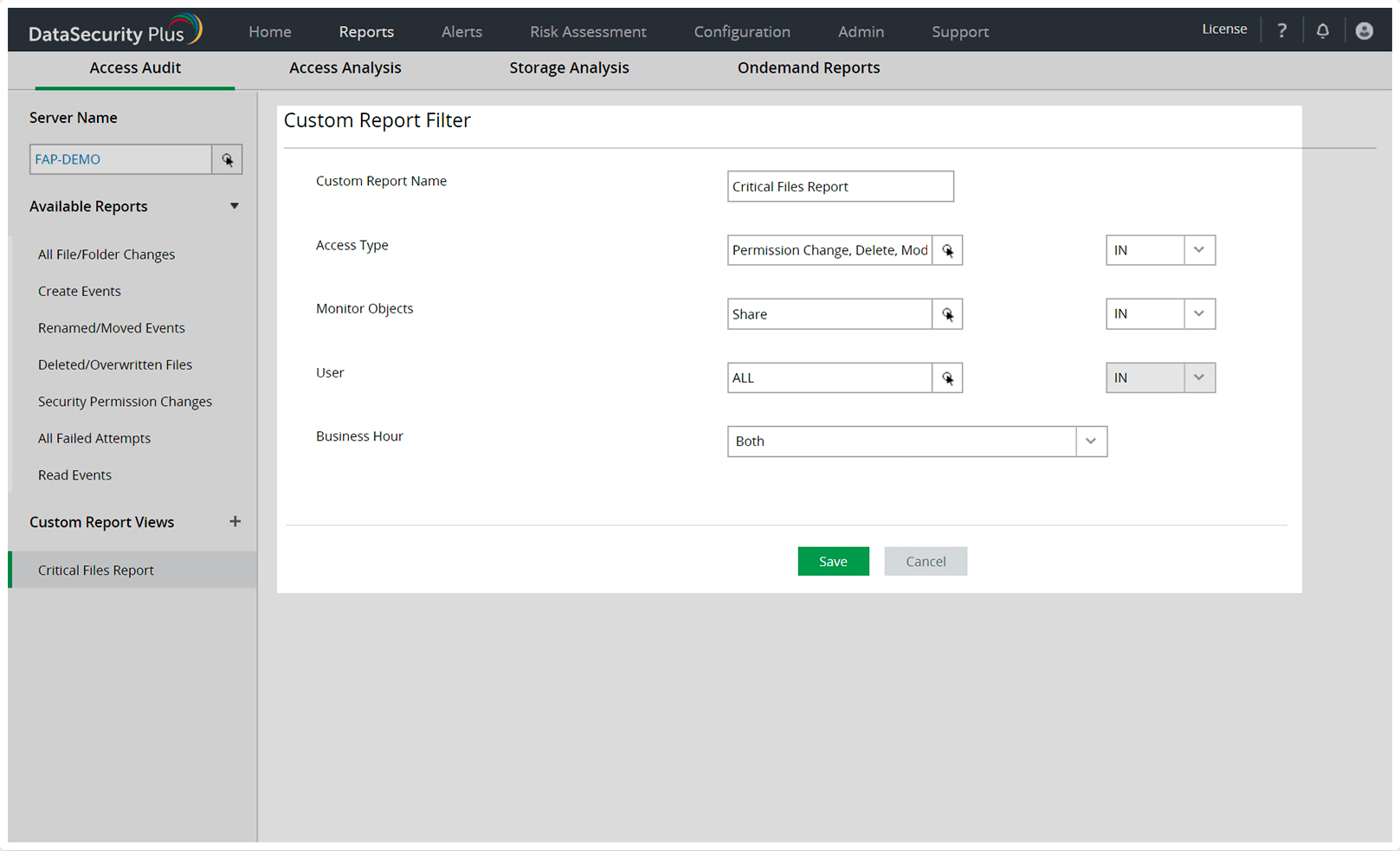

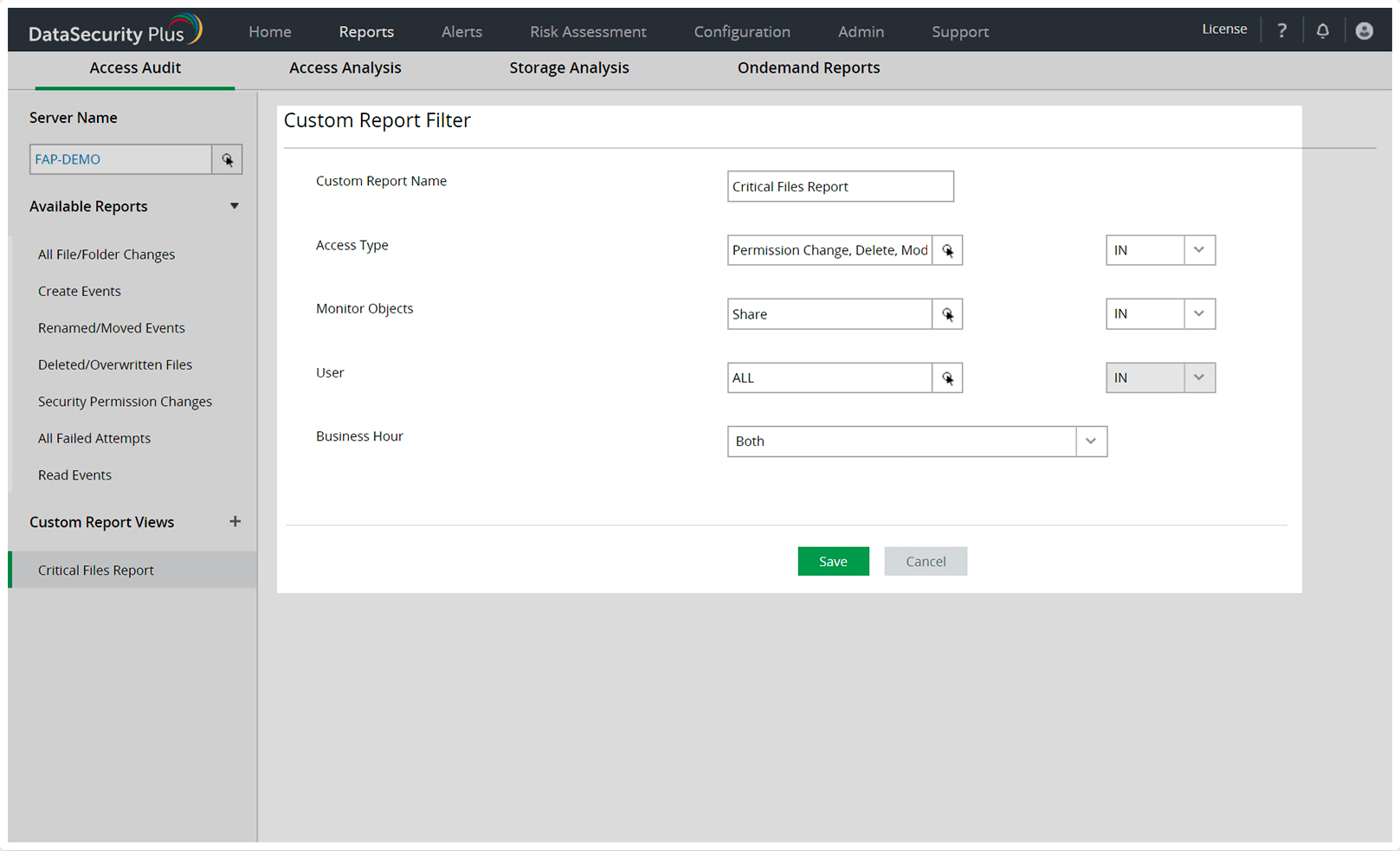

Dostosuj raporty do potrzeb swojej organizacji. Uzyskaj wgląd w określone pliki, foldery lub użytkowników.

Śledź i dostarczaj alerty o krytycznych zmianach dokonanych w poufnych plikach w czasie rzeczywistym.

Zoptymalizuj przestrzeń dyskową, izolując nieaktualne, duże, ukryte lub niezwiązane z działalnością biznesową pliki.

Monitoruj udziały i uprawnienia NTFS, aby zapobiegać nieautoryzowanemu dostępowi i karom związanym ze zgodnością z przepisami.

Natychmiast wykrywaj i eliminuj ataki przy użyciu oprogramowania wymuszającego okup, korzystając ze zautomatyzowanego mechanizmowi reagowania na zagrożenia.