Skoncentruj się na podejrzanej aktywności użytkowników w krytycznych plikach, aby wykryć potencjalne zagrożenia wewnętrzne.

Szybko identyfikuj nieautoryzowane zmiany poprzez konfigurację niestandardowych alertów i natychmiastowych odpowiedzi.

Zachowuj zgodność z RODO, HIPAA i innymi wymogami regulacyjnymi dzięki wykrywaniu zmian w czasie rzeczywistym.

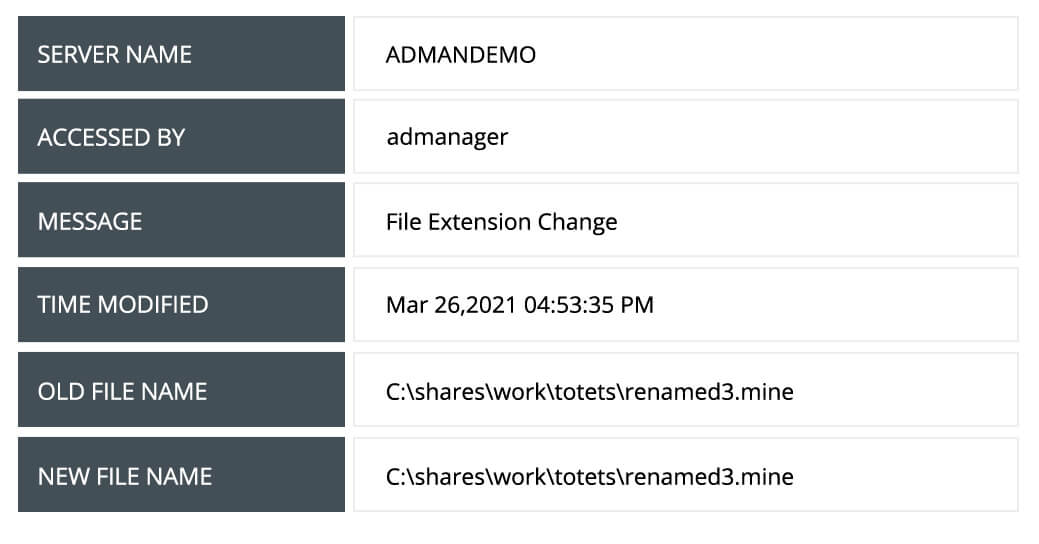

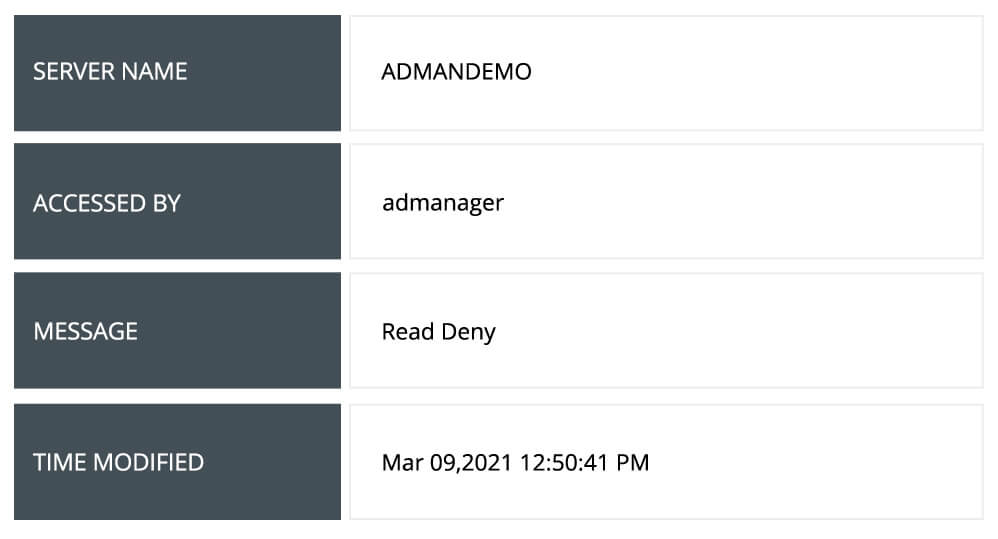

Wyświetlaj raporty w czasie rzeczywistym dotyczące zarówno udanych, jak i nieudanych prób dostępu do plików, takich jak odczyt, zapis, modyfikacja, usuwanie, przenoszenie, zmiana nazwy, zmiana uprawnień i inne.

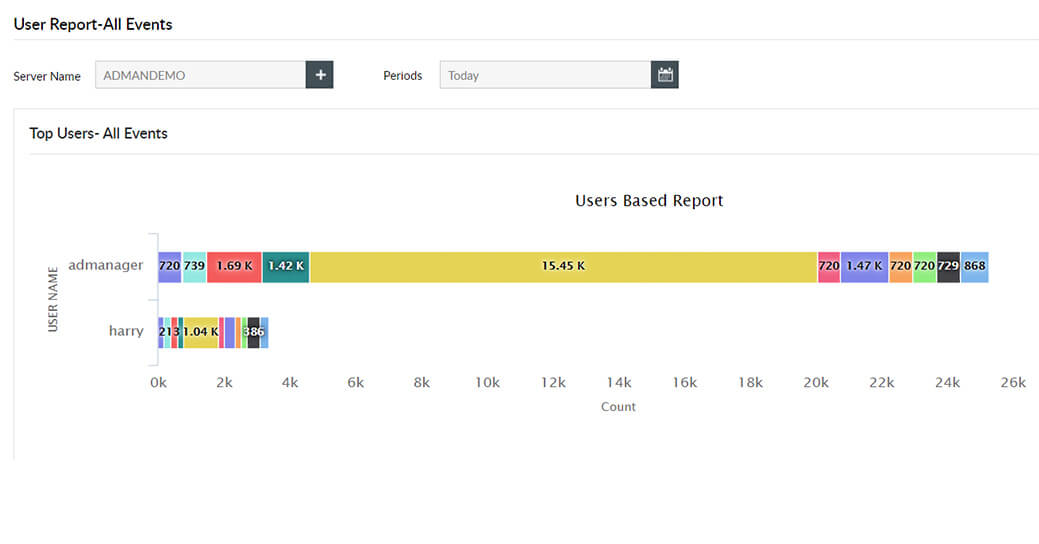

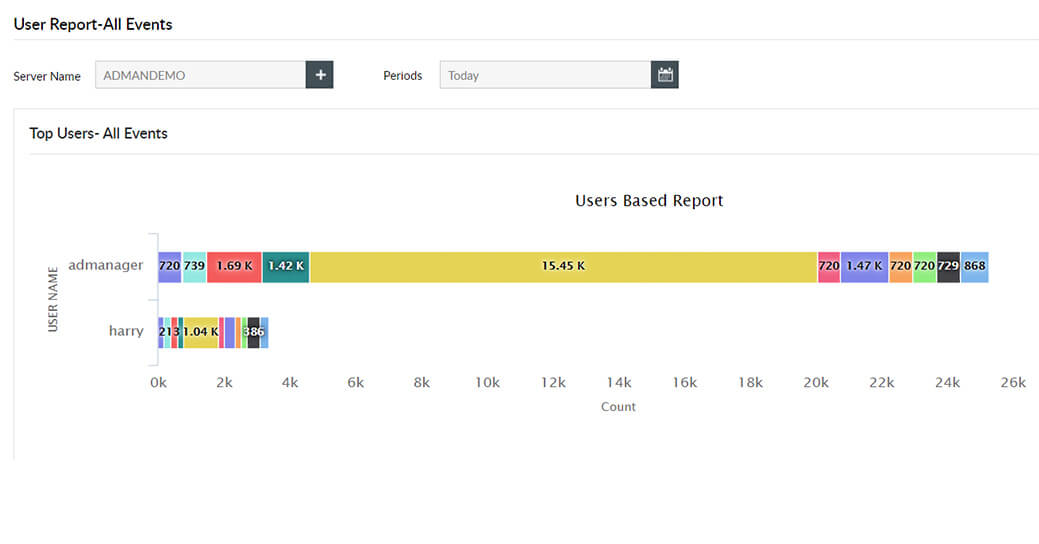

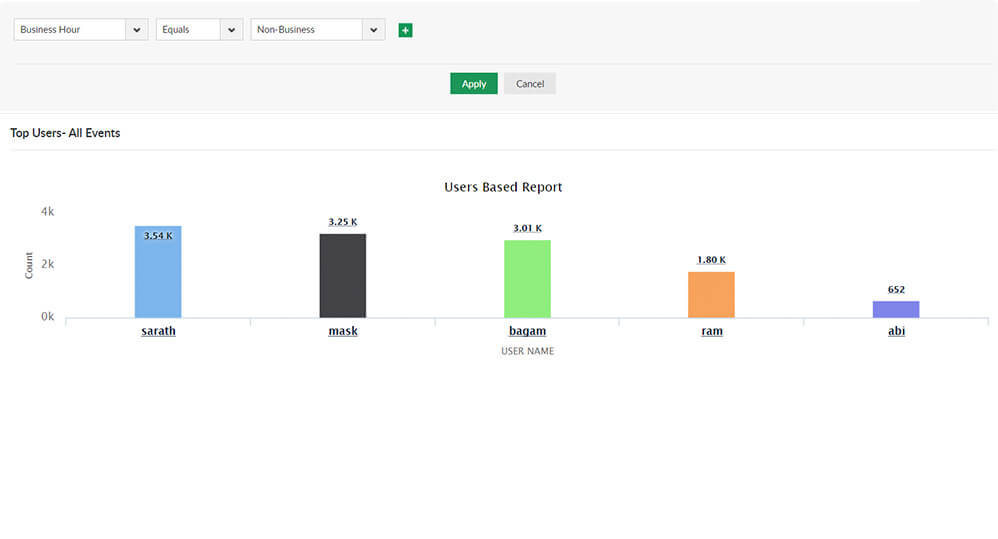

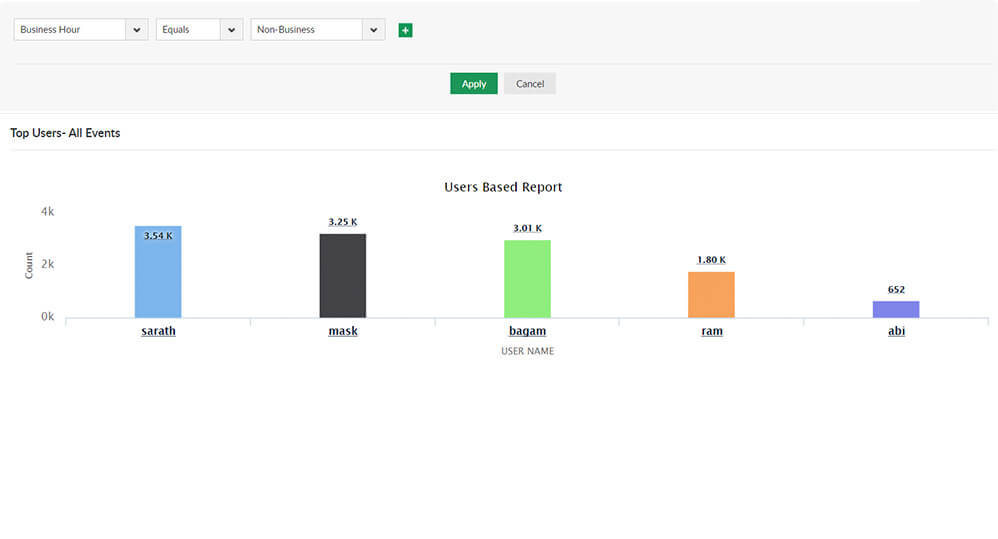

Analizuj raporty aktywności plików w oparciu o użytkownika, hosta, udziały lub lokalizację jako punkt centralny, aby dotrzeć do źródła odchyleń i wykryć potencjalne wyprowadzanie danych.

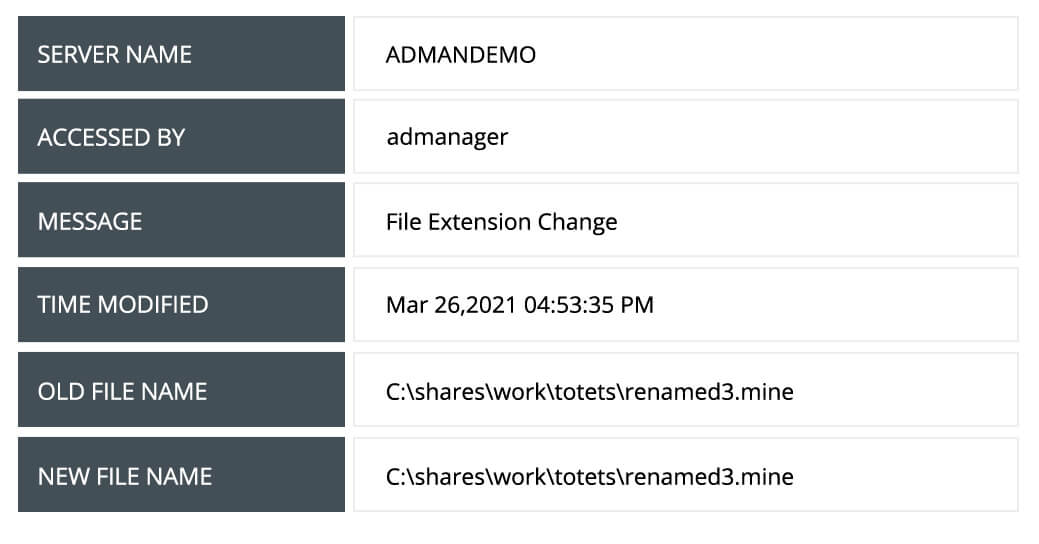

Śledź przypadkowe zmiany plików dokonane przez użytkowników, w tym plików przeniesionych lub o zmienionej nazwie, w celu przywrócenia ich do pierwotnej lokalizacji lub wersji.

Identyfikuj standardowe i typowe zmiany dokonywane przez użytkowników w plikach na serwerach. Śledź często używane lub modyfikowane pliki w celu zapewnienia autoryzowanego dostępu każdego użytkownika.

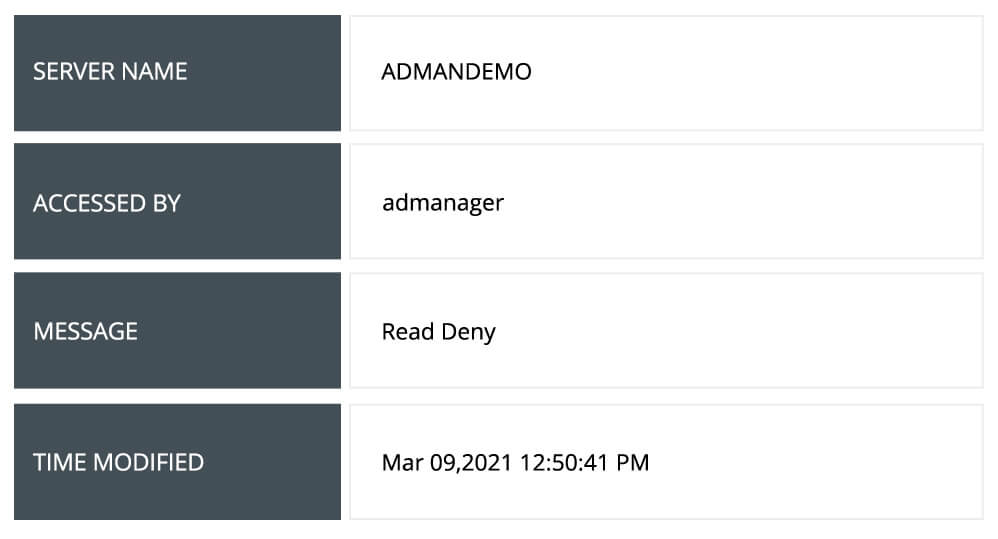

Analizuj nieudane próby dostępu do plików, aby ocenić, którzy użytkownicy próbowali uzyskać dostęp do poufnych informacji i kiedy wykryć potencjalną aktywność wewnętrzną.

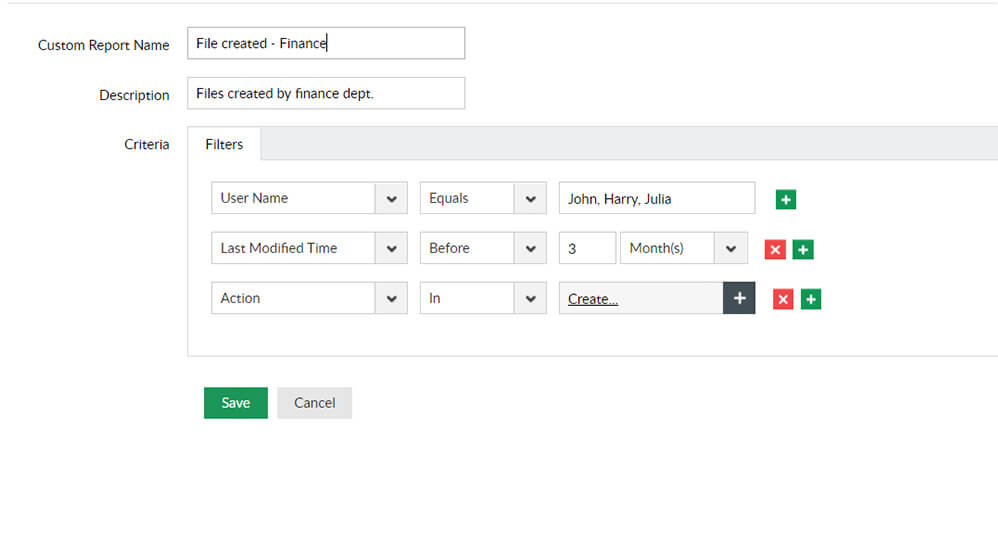

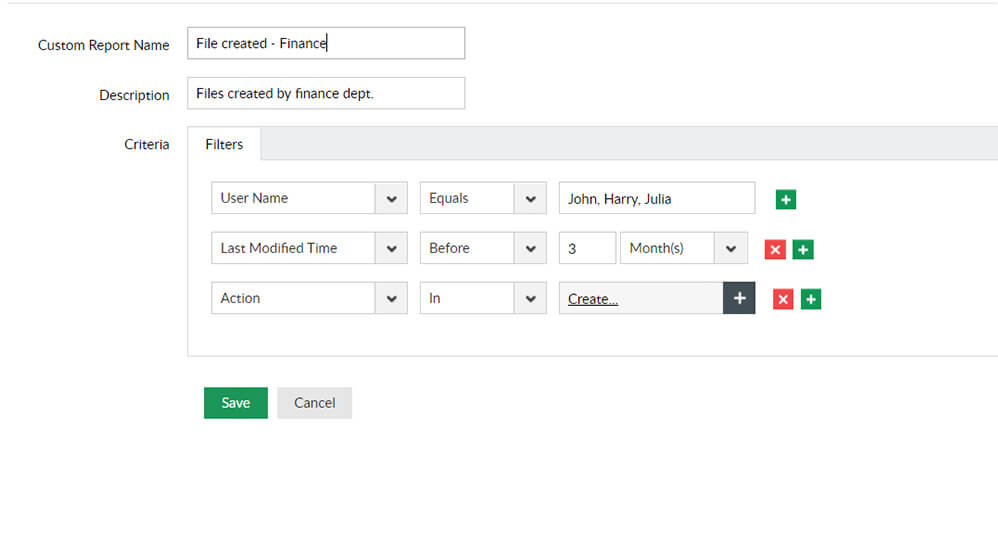

Generuj raporty niestandardowe z określonymi parametrami, aby uważnie obserwować dostęp użytkowników lub ważne działania związane z plikami i folderami oraz natychmiast wykrywać zbliżające się zagrożenia bezpieczeństwa.

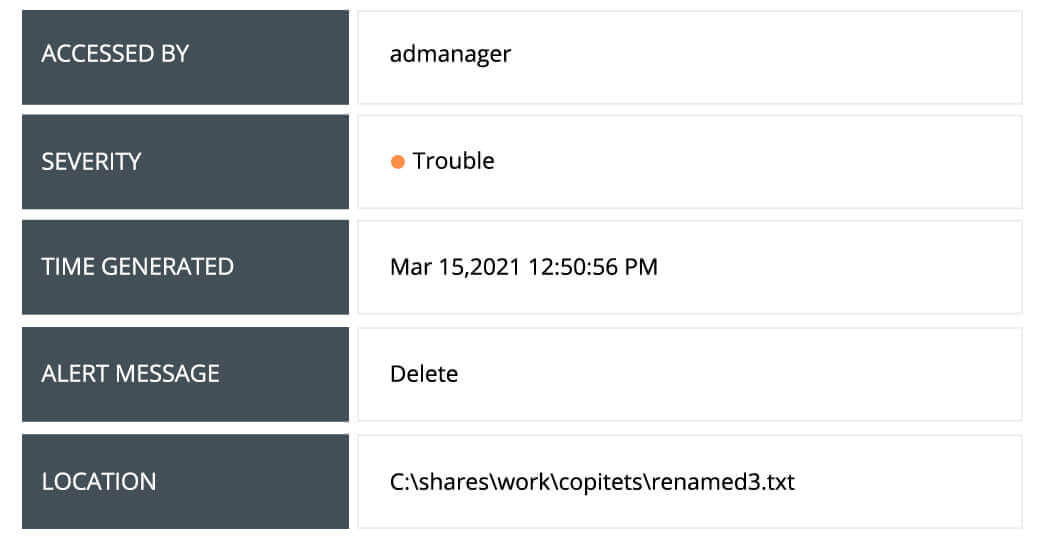

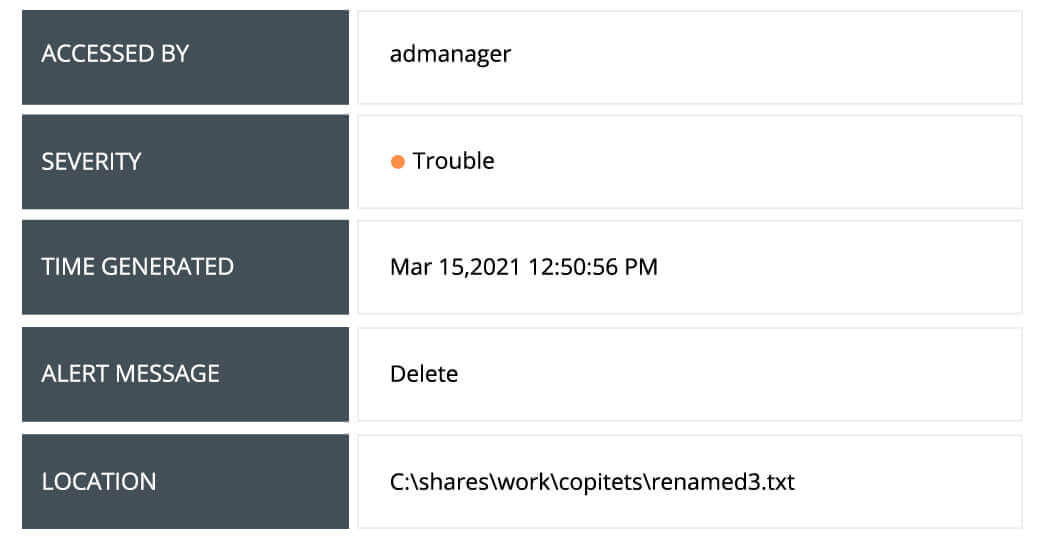

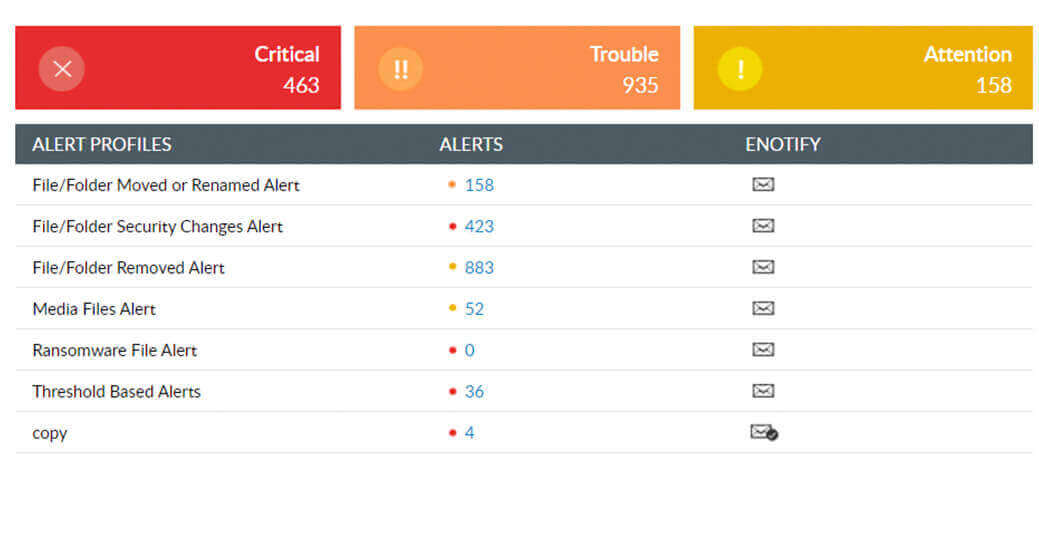

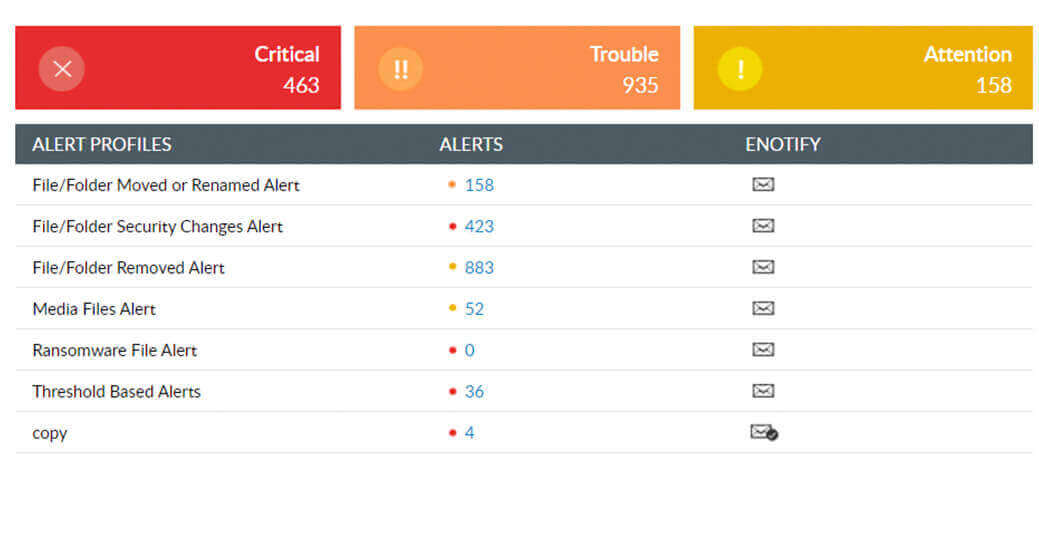

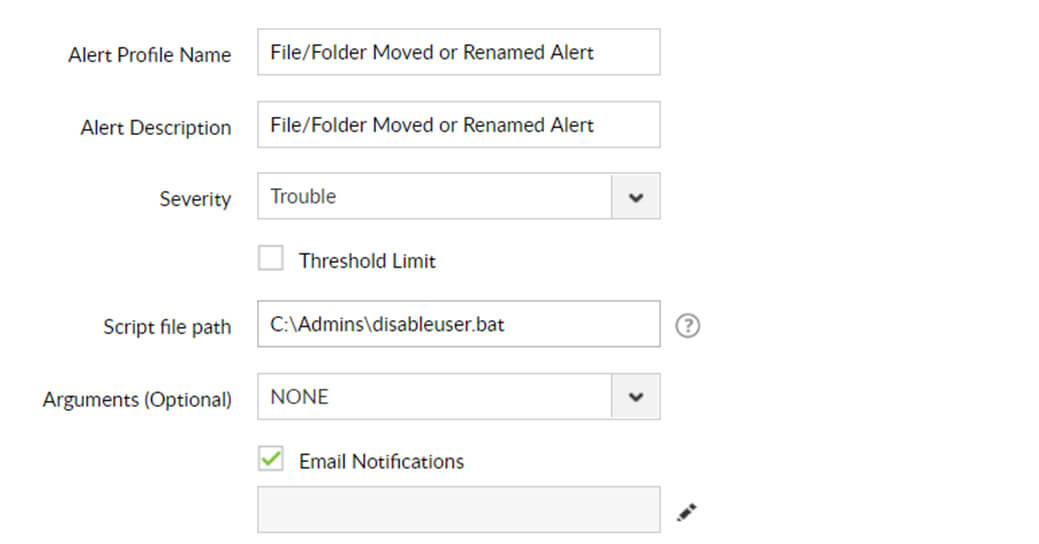

Użyj parametrów progów i alertów ważności, aby nadać priorytet zdarzeniom plików i otrzymywać błyskawiczne powiadomienia o zdarzeniach oznaczonych jako krytyczne, kłopotliwe lub wymagające uwagi.

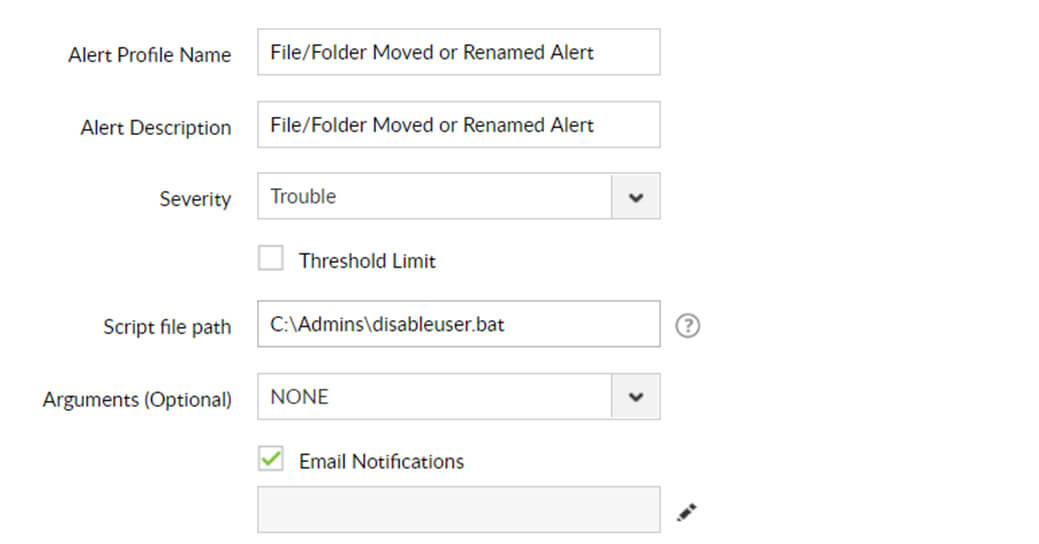

Skonfiguruj niestandardowe reakcje skryptów, aby poddać kwarantannie urządzenia zainfekowane oprogramowaniem wymuszającym okup lub zamknąć zainfekowane konta użytkowników, aby zapobiec inwazji oprogramowania wymuszającego okup pełną skalę.

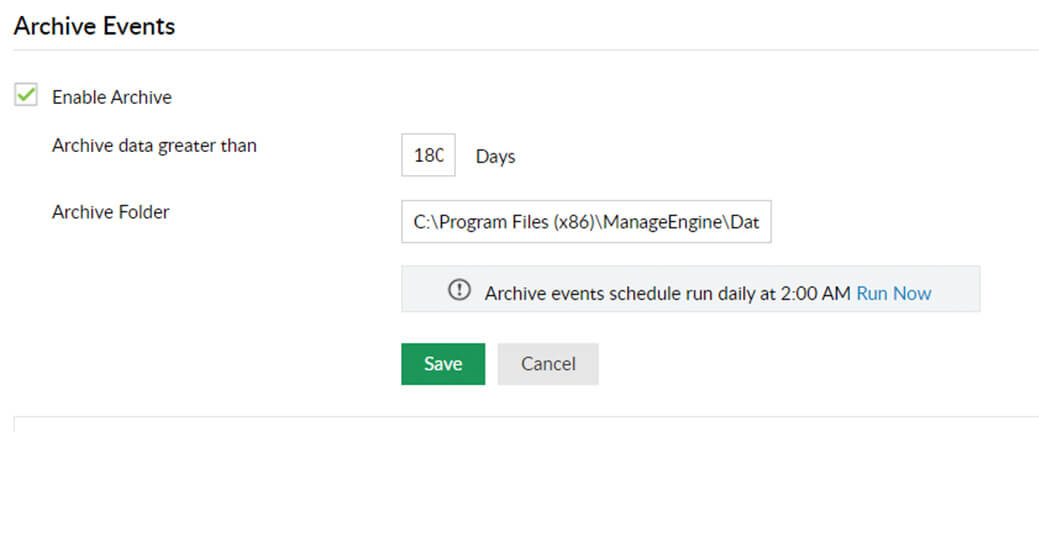

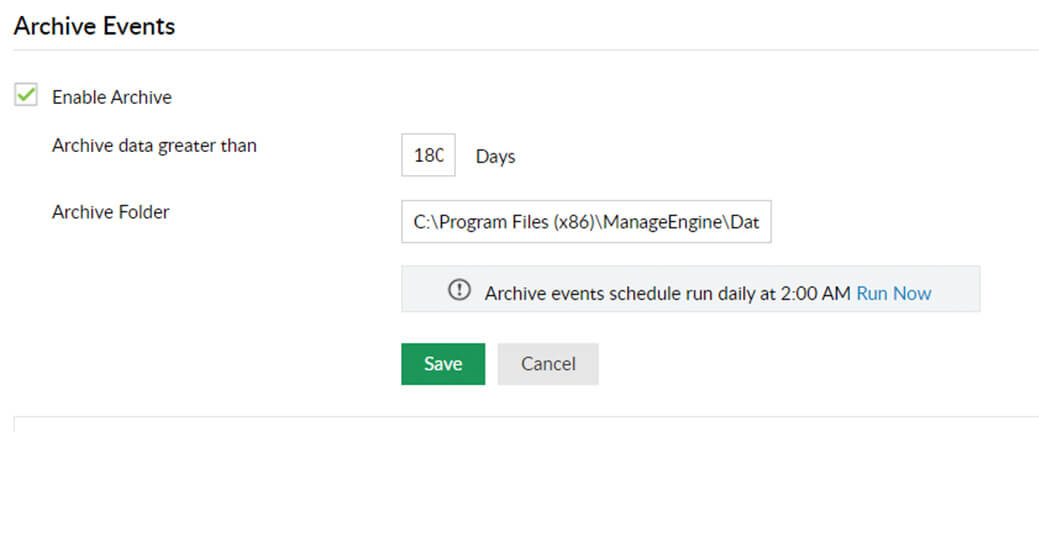

Korzystaj ze scentralizowanych danych inspekcji, aby przeprowadzać analizę głównej przyczyny incydentów bezpieczeństwa i obserwować wzorce dostępu do plików.

Zoptymalizuj przestrzeń dyskową, izolując nieaktualne, duże, ukryte lub niezwiązane z działalnością biznesową pliki.

Monitoruj NTFS, aby zobaczyć, kto ma dostęp do jakich plików i jakie działania może wykonywać.

Natychmiast wykrywaj i eliminuj ataki przy użyciu oprogramowania wymuszającego, korzystając ze zautomatyzowanego reagowania na zagrożenia.