Błyskawicznie wykrywaj i eliminuj potencjalne ataki przy użyciu oprogramowania wymuszającego okup.

Szybko wykrywaj nieautoryzowane modyfikacje plików, nagłe skoki zmian uprawnień i nie tylko.

Spełniaj wymagania HIPAA i PCI dzięki inspekcji dostępu i wykrywaniu zmian w czasie rzeczywistym.

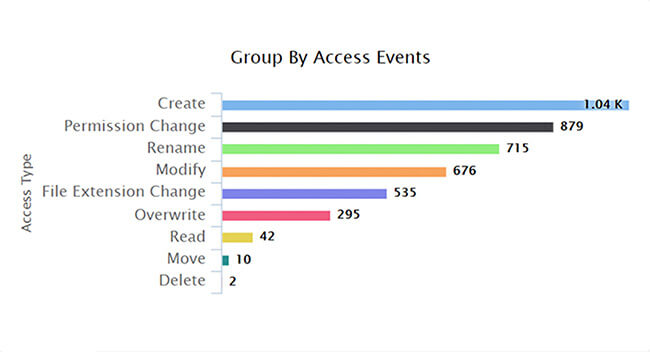

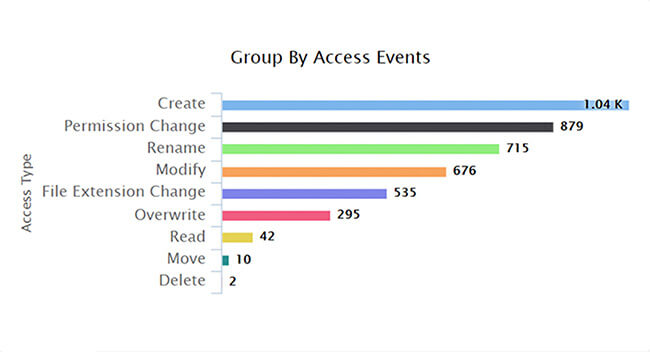

Monitoruj wszystkie zmiany dokonywane na serwerach plików, w tym zmiany uprawnień, tworzenie plików, przenoszenie i modyfikowanie zdarzeń i inne w czasie rzeczywistym.

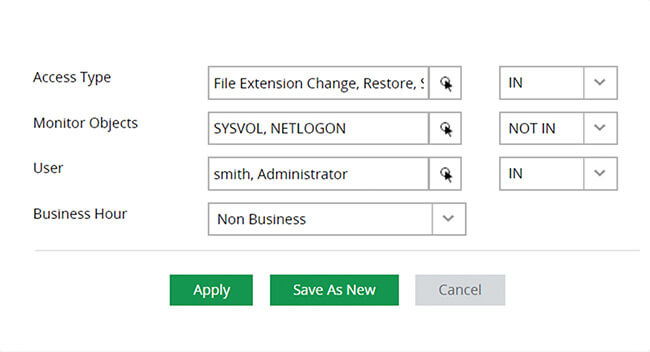

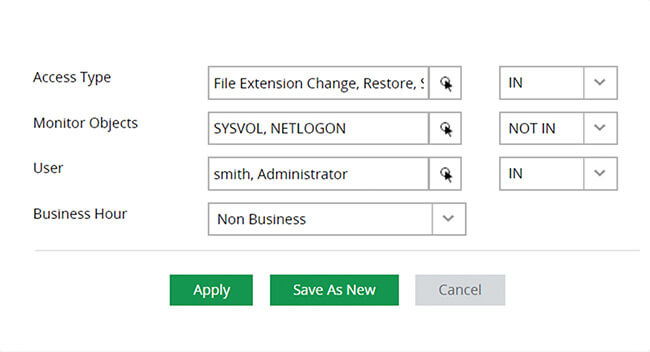

Ustal wszelkie nieautoryzowane zmiany poprzez selektywne monitorowanie krytycznych plików, folderów, podejrzanych użytkowników i zmian w plikach po godzinach pracy.

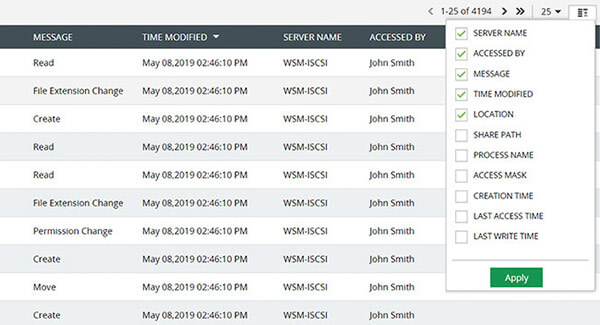

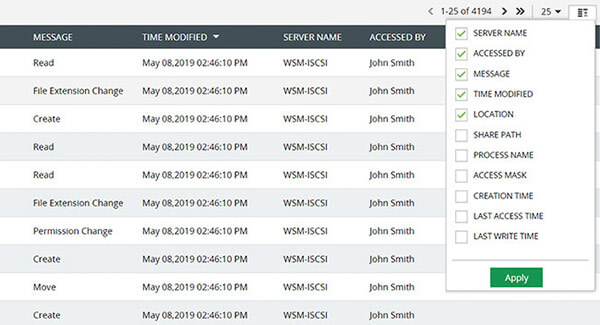

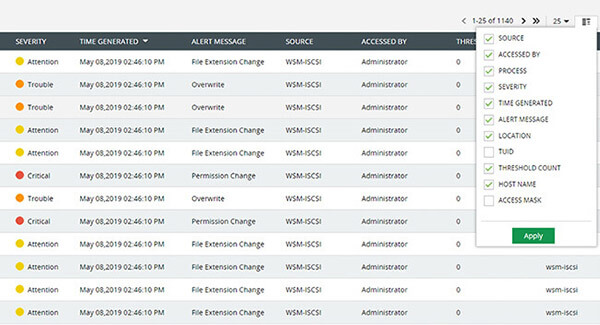

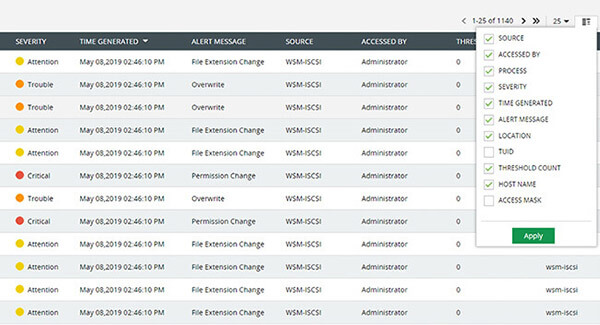

Korzystaj z przydatnych, dokładnych danych, aby szybko zidentyfikować źródło, nazwę hosta, czas i lokalizację wszystkich odbiegających od normy zdarzeń związanych z plikami.

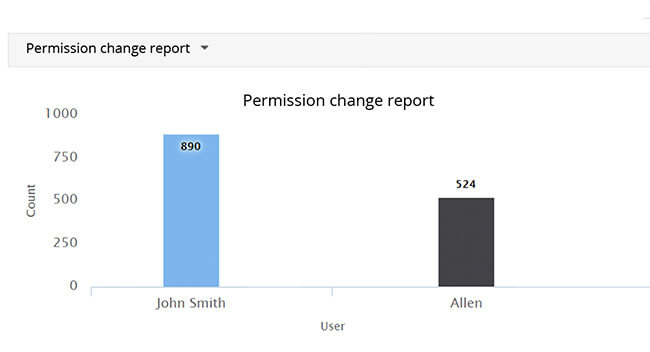

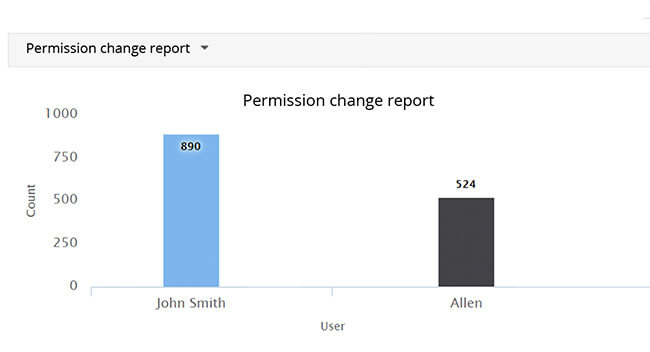

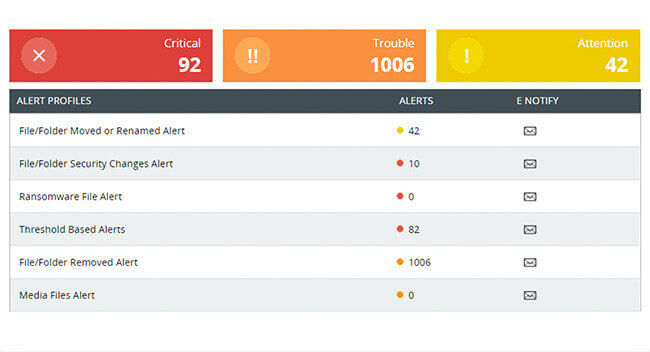

Zapobiegaj nadużyciom uprawnień poprzez wykrywanie nagłych skoków zdarzeń dostępu, odbiegających od normy zmian uprawnień i nadmiernych zdarzeń usuwania lub zmiany nazwy.

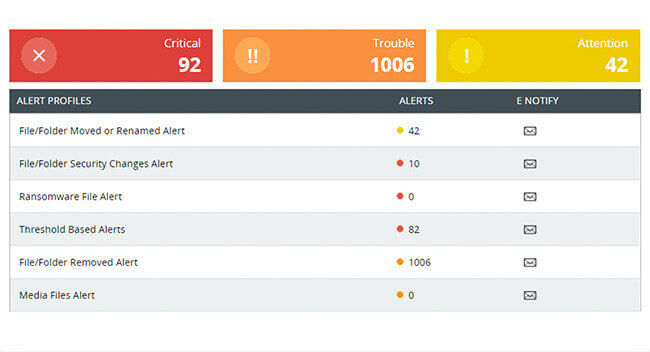

Otrzymuj alerty, gdy serwery plików rejestrują podejrzanie dużą liczbę zdarzeń w oparciu o użytkownika, czas lub działanie, ustanawiając bezpieczne limity unikalne dla Twojej organizacji.

Monitoruj wielu nieudanych prób dostępu podejmowanych przez podejrzanych użytkowników, zanim staną się one krytycznymi problemami bezpieczeństwa.

Przyspiesz wykrywanie incydentów dzięki domyślnym alertom o złośliwym oprogramowaniu, anomaliach dostępu i innych zagrożeniach. Wyświetlaj wagi określonych zdarzeń za pomocą szczegółowych raportów.

Generuj alerty w czasie rzeczywistym dla złośliwych zdarzeń, takich jak nieautoryzowany dostęp, eskalacja uprawnień i ataki, takie jak oprogramowanie wymuszające okup.

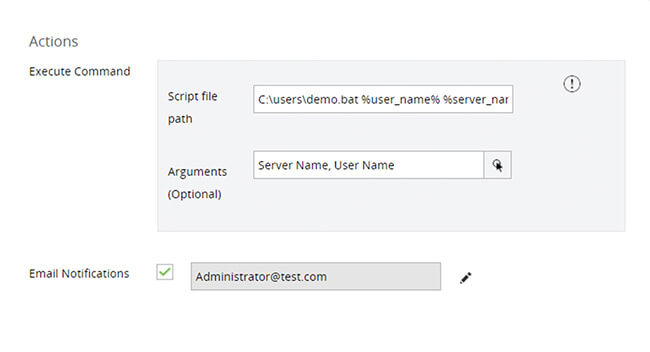

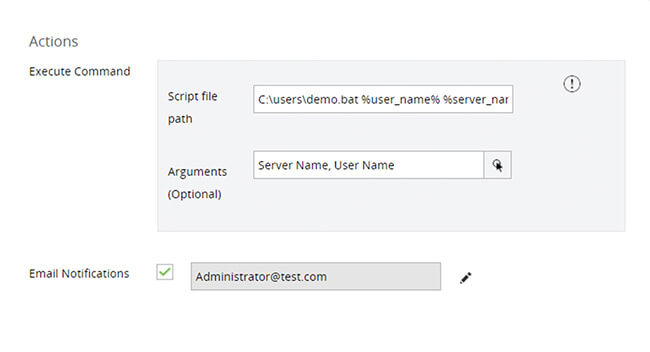

Wyłączaj zainfekowane konta użytkowników, wyłączaj zainfekowane urządzenia lub twórz własne strategie reagowania na incydenty bezpieczeństwa.