Więcej informacji na temat inspekcji dostępu do plików i folderów.

Więcej informacji na temat wykrywania ataków oprogramowania wymuszającego okup.

Więcej informacji na temat otrzymywania błyskawicznych powiadomień o zmianach w plikach.

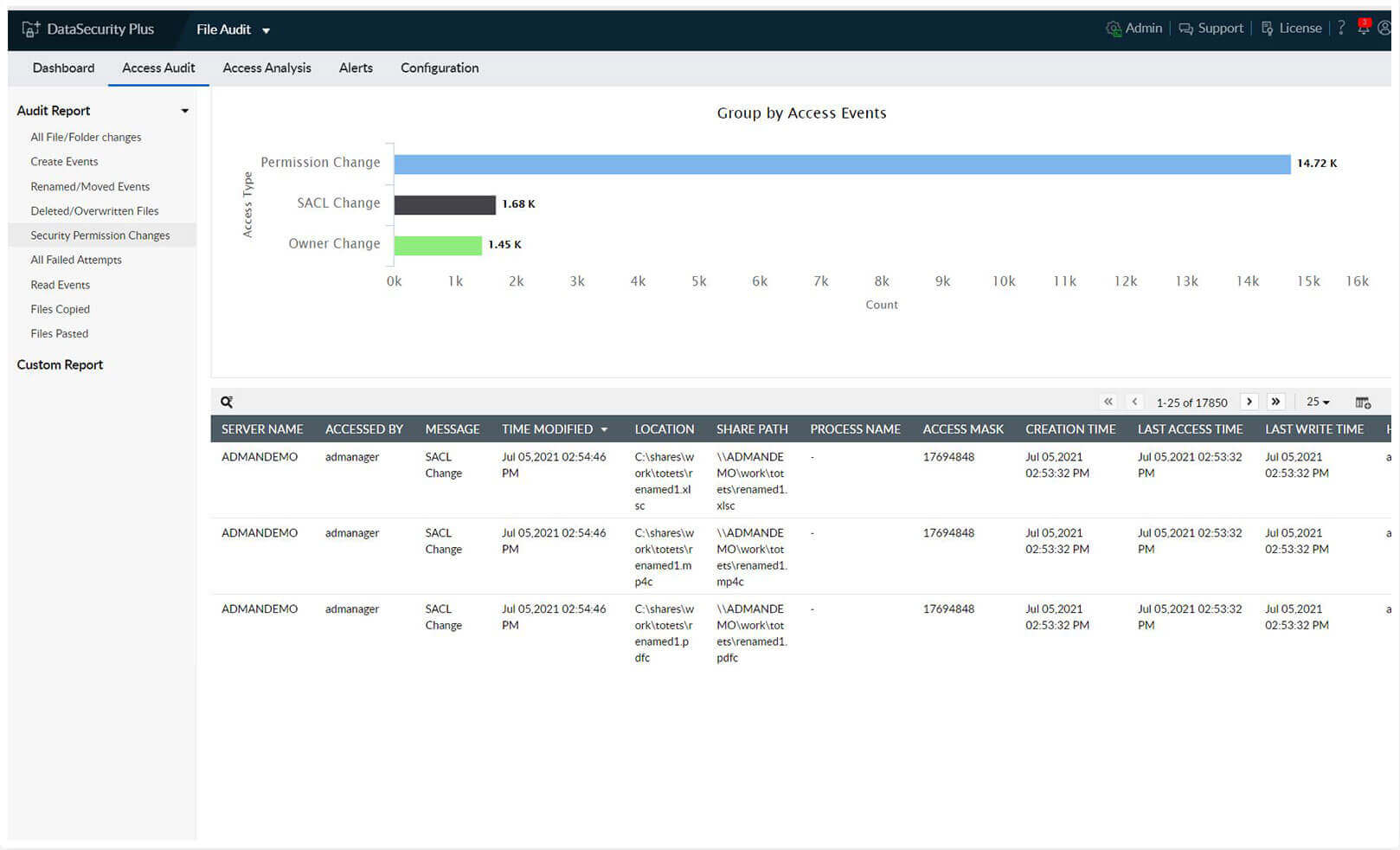

Scentralizowane funkcje inspekcji plików DataSecurity Plus zapewniają przejrzysty wgląd w każdy pojedynczy dostęp do pliku i

modyfikację dokonaną przez użytkowników w środowisku serwera plików.

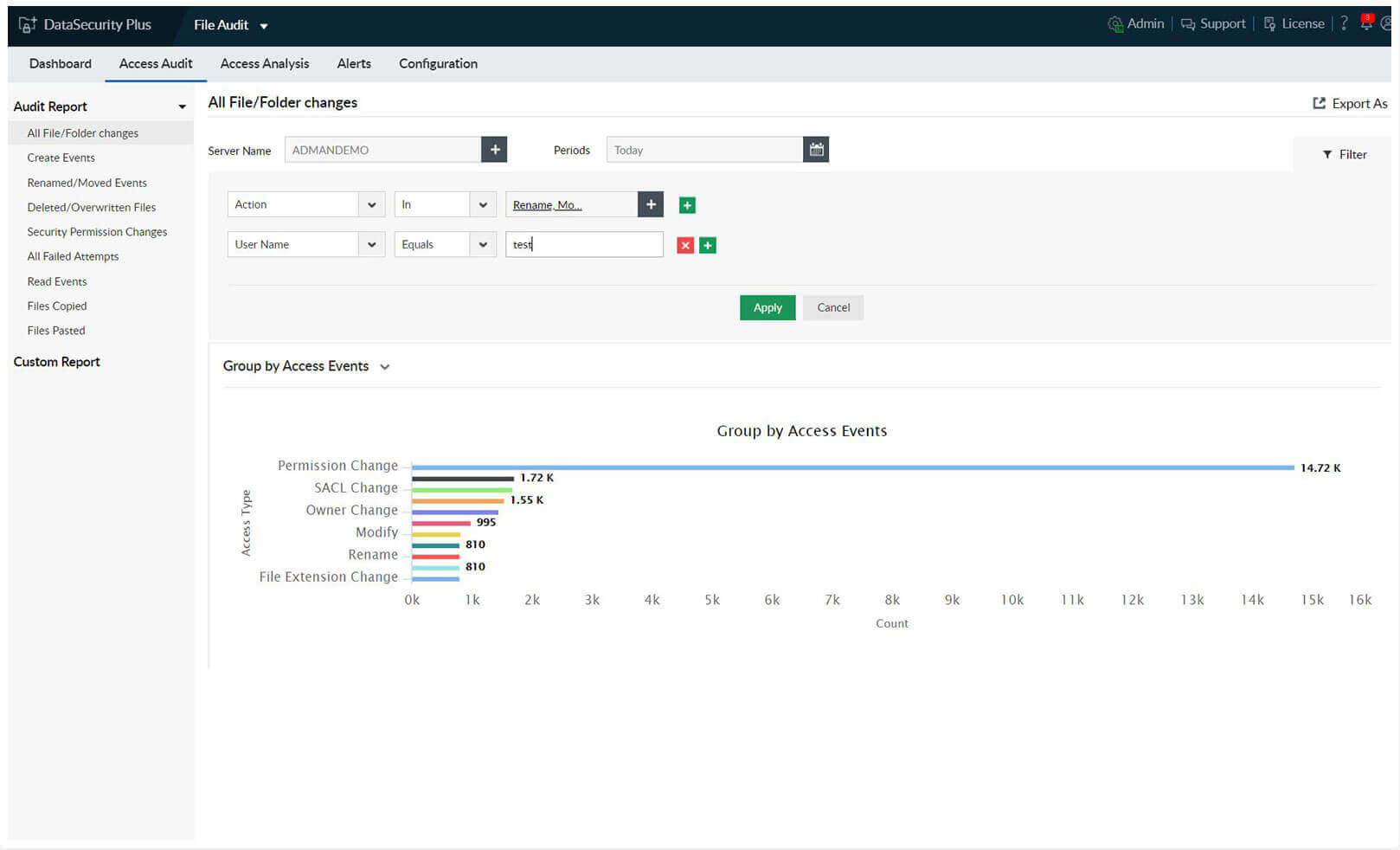

Skorzystaj z kompleksowego pulpitu operacyjnego, aby uzyskać szybki przegląd ostatnich typów dostępu do plików i folderów. Użyj niestandardowych filtrów, aby przeanalizować i zbadać wszelkie nagłe zmiany w trendach dotyczących dostępu.

W sposób selektywny filtruj i monitoruj ryzykowne typy dostępu, takie jak zmiany rozszerzeń plików, zmiany nazw, usuwanie, zmiany uprawnień i działania na plikach wykonywane poza godzinami pracy.

1.Możliwość uzyskania szerszej perspektywy: Skorzystaj z kompleksowego pulpitu operacyjnego, aby uzyskać szybki przegląd ostatnich typów dostępu do plików i folderów. Użyj niestandardowych filtrów, aby przeanalizować i zbadać wszelkie nagłe zmiany w trendach dotyczących dostępu.

2.Sygnały ostrzegawcze, na które należy zwracać uwagę: W sposób selektywny filtruj i monitoruj ryzykowne typy dostępu, takie jak zmiany rozszerzeń plików, zmiany nazw, usuwanie, zmiany uprawnień i działania na plikach wykonywane poza godzinami pracy.

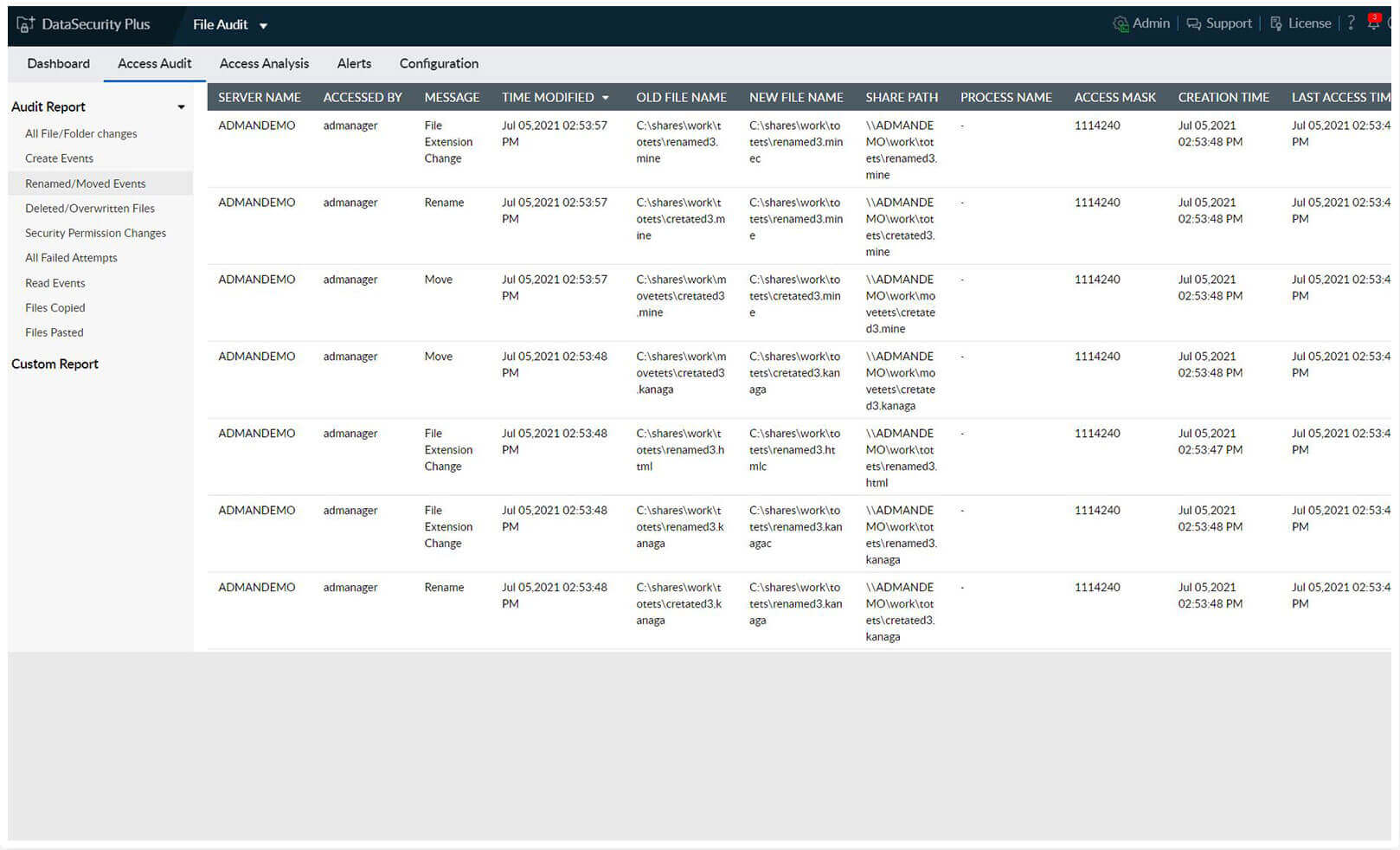

Bądź na bieżąco ze zmianami, które mogą być przypadkowe, w tym usuwaniem i przenoszeniem plików oraz zmianami uprawnień. Śledź i odwracaj zmiany nazw plików — zarówno zamierzone, jak i niezamierzone — poprzez porównywanie oryginalnych i zmienionych nazw plików.

1.Wypadki zawsze będą się zdarzać: Bądź na bieżąco ze zmianami, które mogą być przypadkowe, w tym usuwaniem i przenoszeniem plików oraz zmianami uprawnień. Śledź i odwracaj zmiany nazw plików — zarówno zamierzone, jak i niezamierzone — poprzez porównywanie oryginalnych i zmienionych nazw plików.

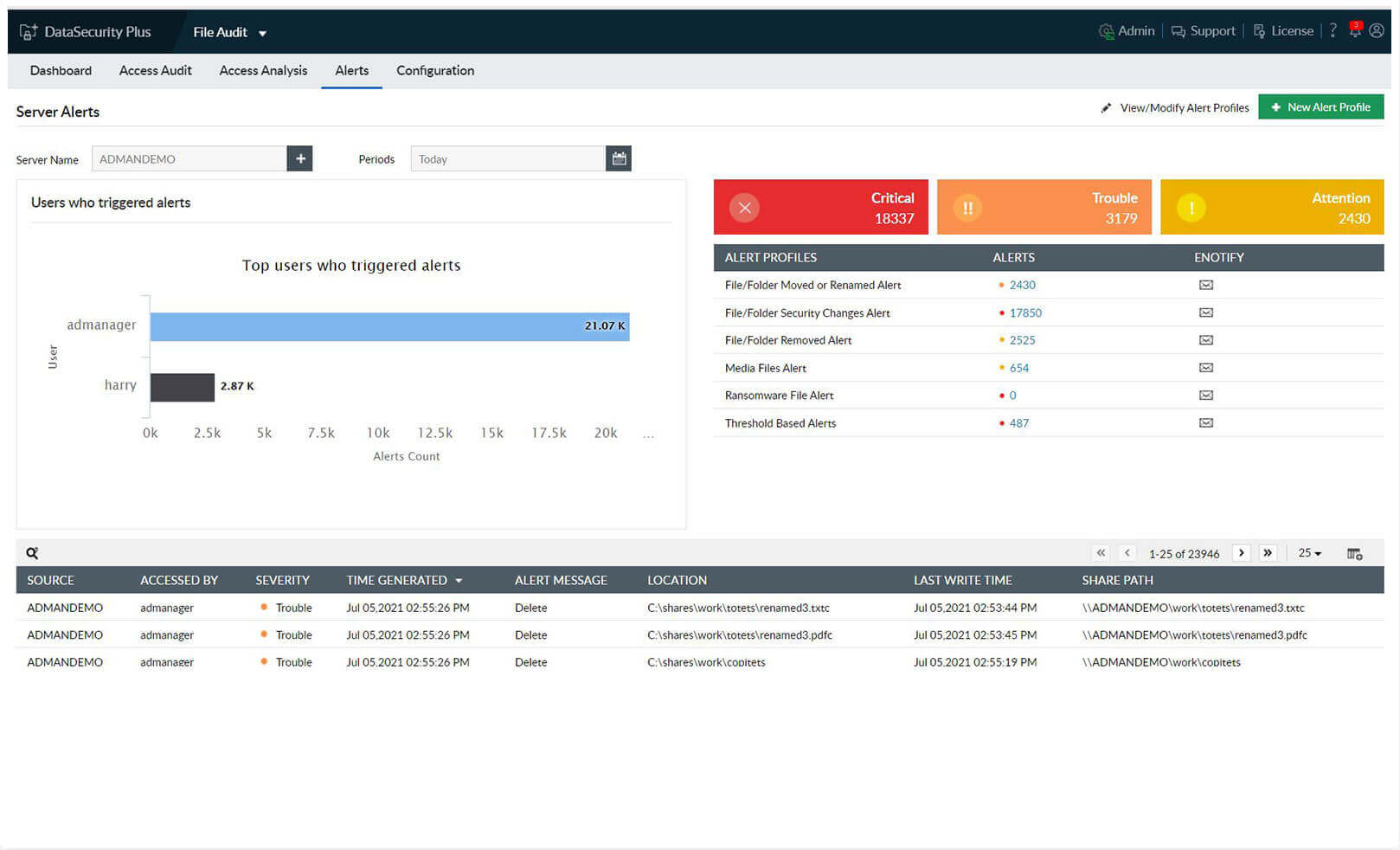

W selektywny sposób generuj alerty, koncentrując się na podejrzanych użytkownikach lub krytycznych działaniach, takich jak zmiany właściciela, zmiany uprawnień, usuwanie plików lub zmiany nazwy. Analizuj zdarzenia w oparciu o ich ważność i uzyskuj szczegółowe raporty dla każdego zdarzenia.

1.Wybierz obszar, na którym chcesz się skupić: W selektywny sposób generuj alerty, koncentrując się na podejrzanych użytkownikach lub krytycznych działaniach, takich jak zmiany właściciela, zmiany uprawnień, usuwanie plików lub zmiany nazwy. Analizuj zdarzenia w oparciu o ich ważność i uzyskuj szczegółowe raporty dla każdego zdarzenia.

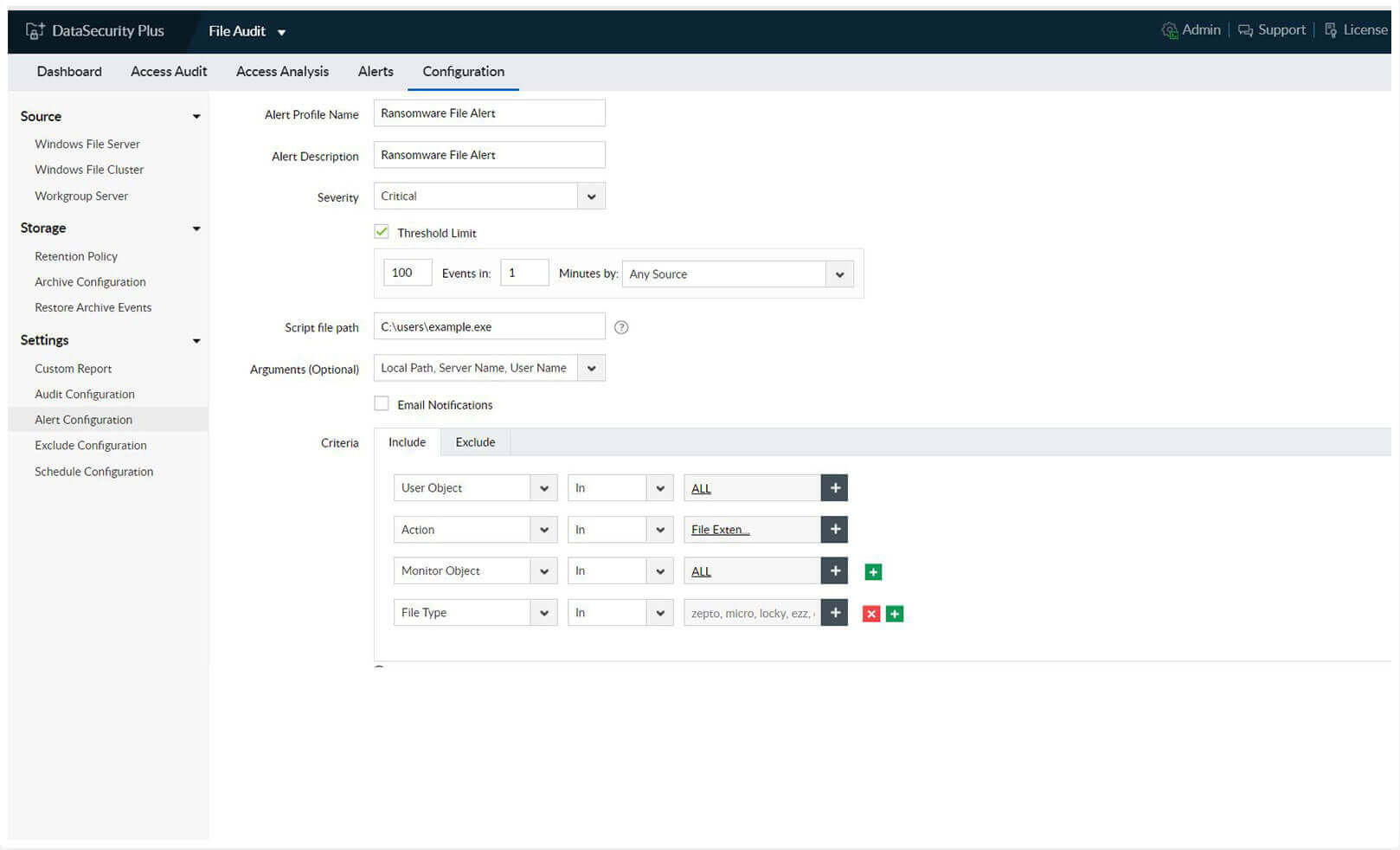

Przyspiesz wykrywanie zdarzeń dzięki błyskawicznym powiadomieniom e-mail o atakach złośliwego oprogramowania, zwłaszcza oprogramowania wymuszającego okup, poprzez wykrywanie nagłych skoków ilości zmian nazw plików i zdarzeń modyfikacji.

Zatrzymaj atak oprogramowania wymuszającego okup w ciągu kilku sekund, natychmiast wyłączając zainfekowany komputer. Wykonaj niestandardowe skrypty w celu przeprowadzenia akcji dostosowanych do potrzeb organizacji (np. rozłączenie sesji użytkownika lub zablokowanie konta użytkownika).

1.Śledź złośliwe oprogramowanie w czasie rzeczywistym: Przyspiesz wykrywanie zdarzeń dzięki błyskawicznym powiadomieniom e-mail o atakach złośliwego oprogramowania, zwłaszcza oprogramowania wymuszającego okup, poprzez wykrywanie nagłych skoków ilości zmian nazw plików i zdarzeń modyfikacji.

2.Obejmij kwarantanną oprogramowanie wymuszające okup: Zatrzymaj atak oprogramowania wymuszającego okup w ciągu kilku sekund, natychmiast wyłączając zainfekowany komputer. Wykonaj niestandardowe skrypty w celu przeprowadzenia akcji dostosowanych do potrzeb organizacji (np. rozłączenie sesji użytkownika lub zablokowanie konta użytkownika).

Wykrywaj, przerywaj i zapobiegaj wyciekom poufnych danych za pośrednictwem punktów końcowych, tj. nośników USB i poczty e-mail.

Dowiedz się więcejOdkrywaj poufne dane osobowe i klasyfikuj pliki na podstawie ich poziomu narażenia na ataki.

Dowiedz się więcejAnalizuj uprawnienia dotyczące zabezpieczeń plików, optymalizuj wykorzystanie przestrzeni dyskowej i zarządzaj plikami-śmieciami.

Monitoruj, analizuj i twórz raporty dotyczące wszystkich prób dostępu i modyfikacji serwera plików w czasie rzeczywistym.

Twórz raporty o ruchu sieciowym w przedsiębiorstwie i kontroluj korzystanie z aplikacji internetowych.

Dowiedz się więcej o rozwiązaniach oferowanych przez DataSecurity Plus.