Wykrywanie potencjalnych włamań dokonanych przy użyciu oprogramowania wymuszającego okup poprzez śledzenie nagłych skoków zmian nazw plików i uprawnień.

Wyłącz zainfekowane urządzenia, aby szybko powstrzymać rozprzestrzenianie się oprogramowania wymuszającego okup w sieci.

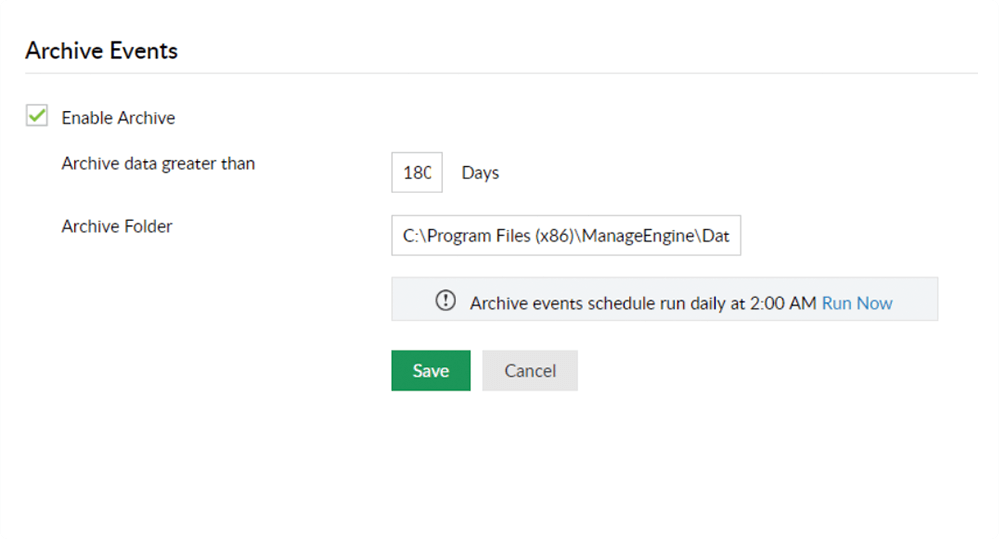

Wygeneruj dziennik inspekcji, aby zachować dowody prawne i przeprowadzić analizę po incydencie.

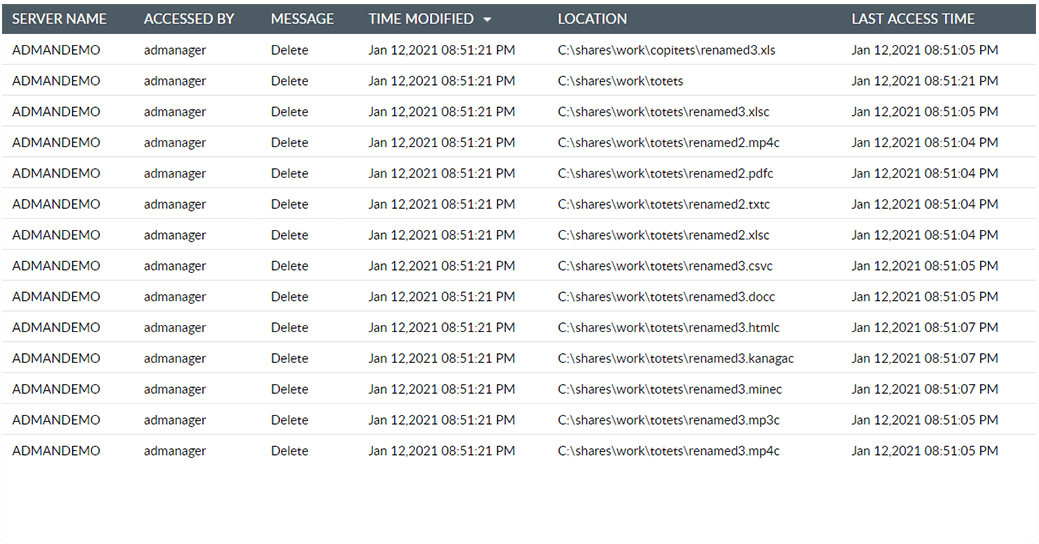

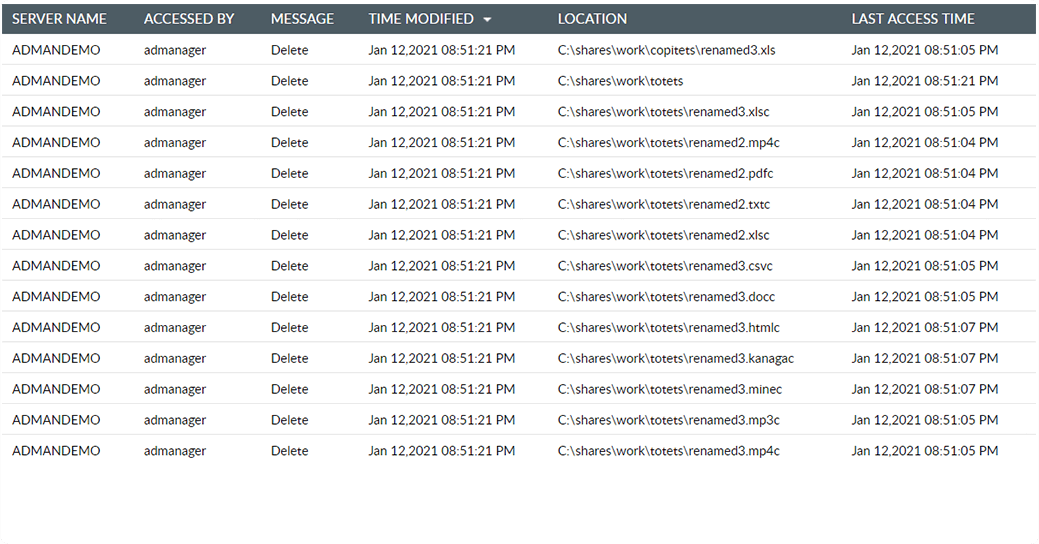

Wykrywaj ataki przy użyciu oprogramowania wymuszającego okup już na początku ataku Przeprowadzaj inspekcje serwerów plików pod kątem nagłych skoków zdarzeń zmiany nazwy i usuwania plików, które najczęściej poprzedzają atak oprogramowania wymuszającego okup.

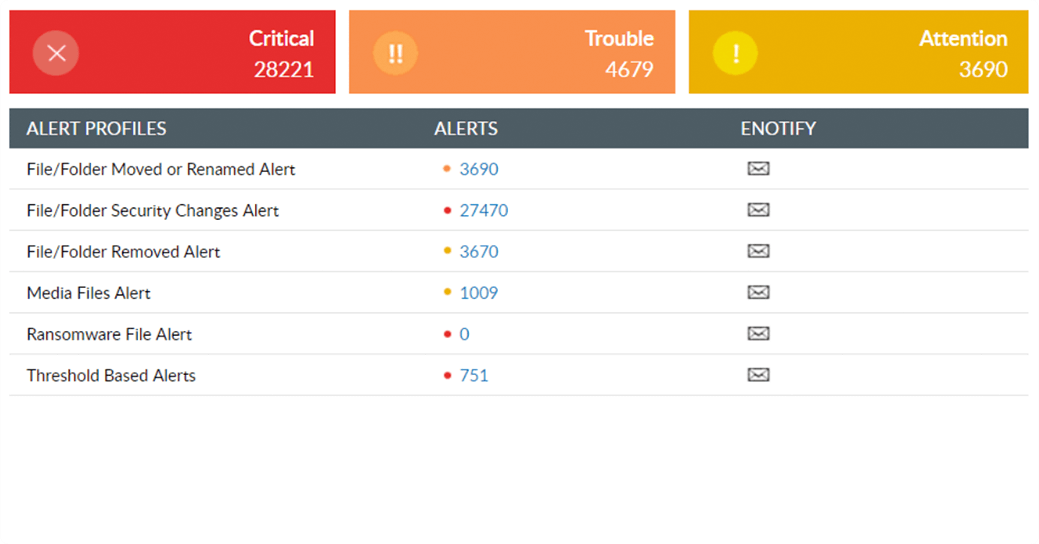

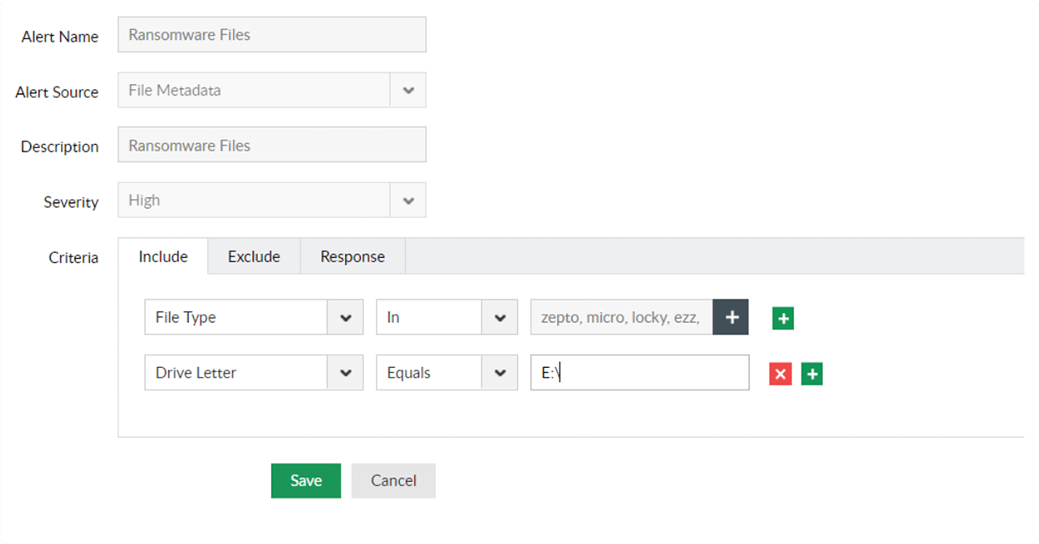

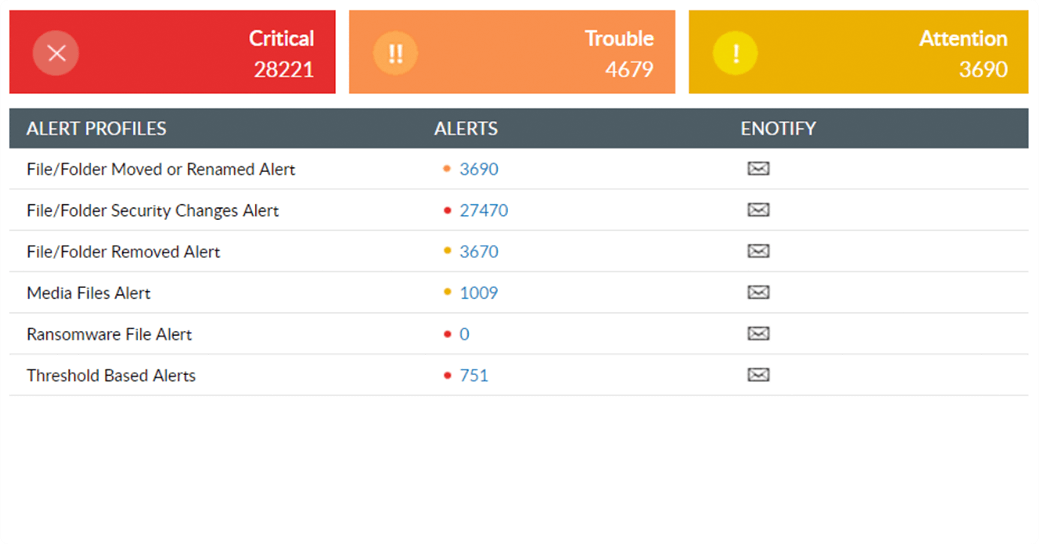

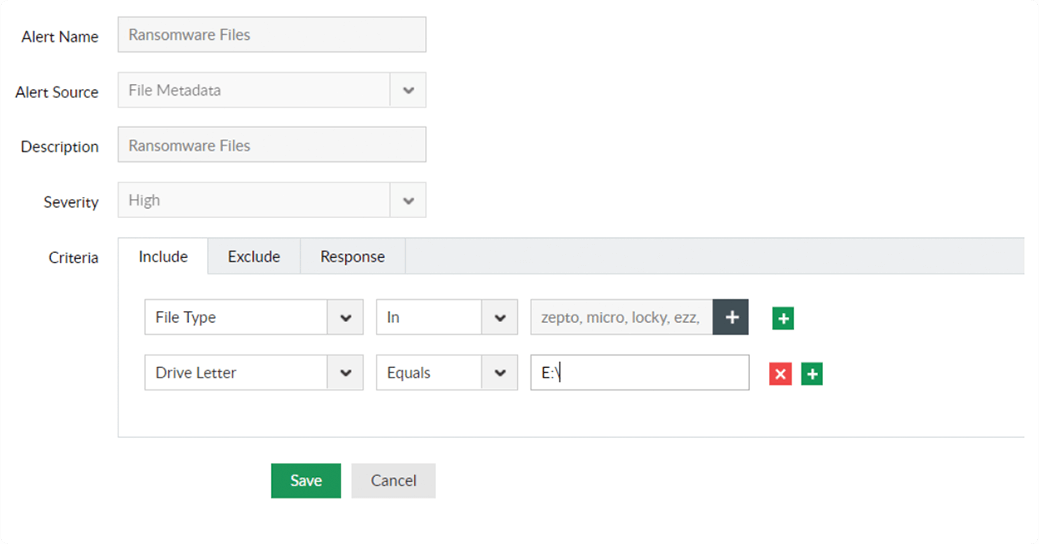

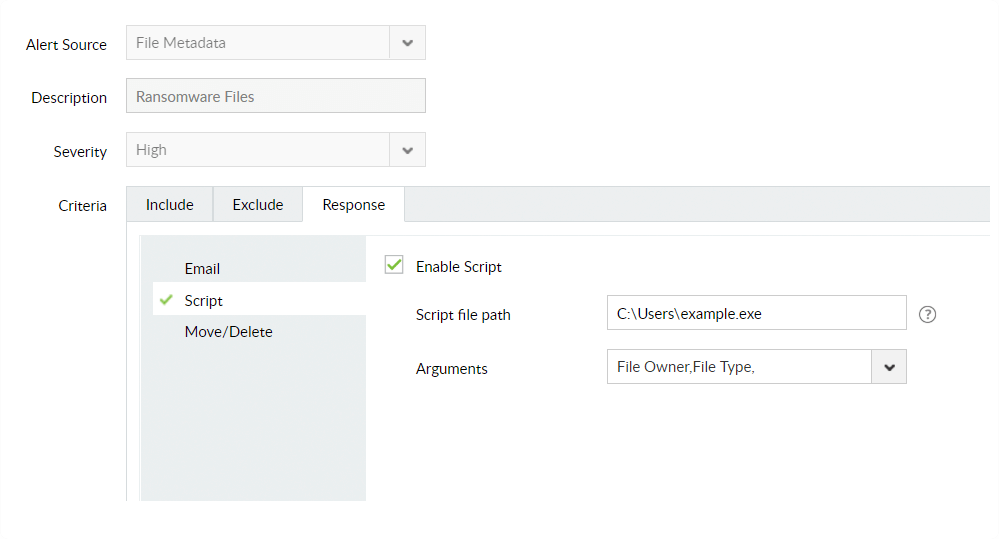

Nadaj priorytet wykrywaniu oprogramowania wymuszającego okup, konfigurując alerty w czasie rzeczywistym i reakcje na zagrożenia. Otrzymuj powiadomienia, gdy tylko nastąpią podejrzane zmiany w plikach.

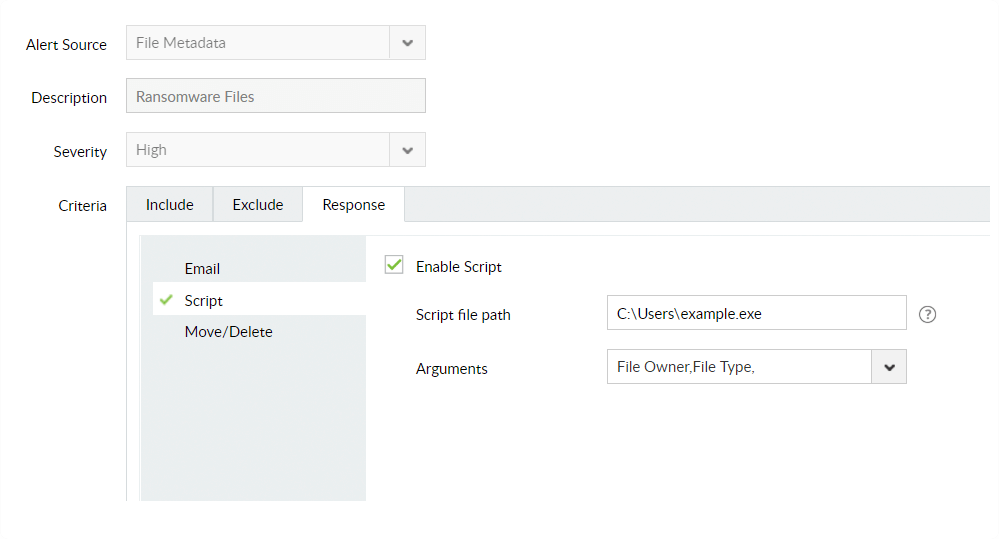

Szybko powstrzymaj atak oprogramowania wymuszającego okup zanim przekształci się w pełnoskalowe naruszenie bezpieczeństwa danych. Wyłącz zainfekowane urządzenia, aby je odizolować i zminimalizować szkody.

Zminimalizuj skutki ataku oprogramowania wymuszającego okup, korzystając ze zautomatyzowanego, wstępnie zdefiniowanego mechanizmu reagowania na zagrożenia. Odłącz sesję zainfekowanych kont użytkowników, aby powstrzymać dalsze rozprzestrzenianie się oprogramowania wymuszającego okup.

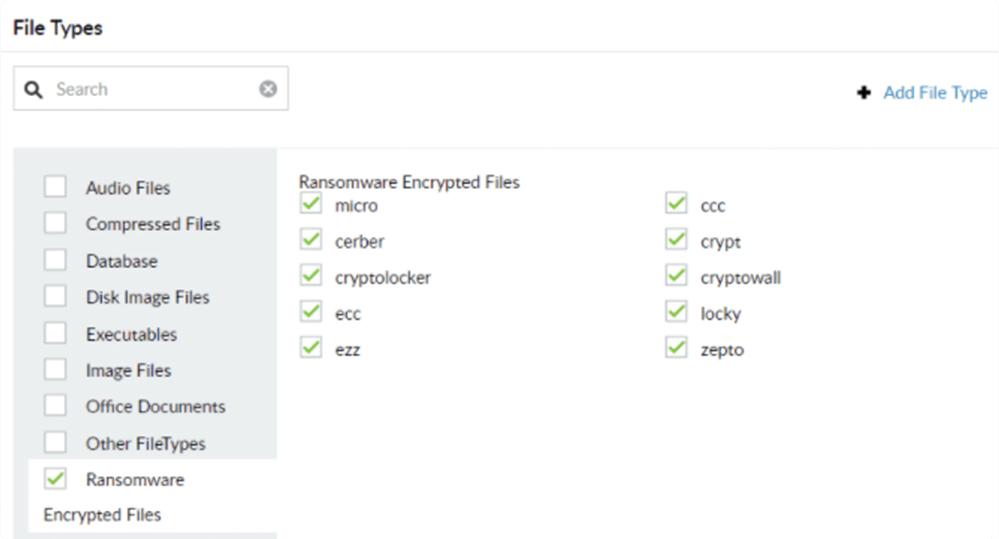

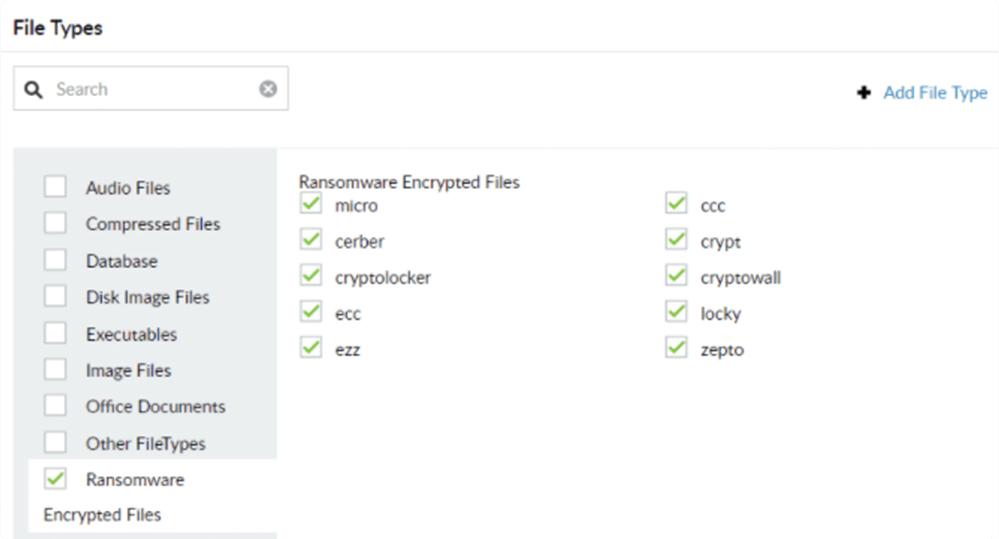

Wykrywaj ataki znanych wariantów oprogramowania wymuszającego okup, takich jak Petya, Locky itp. dzięki naszej wbudowanej bibliotece zagrożeń. Zabezpiecz swoje dane, usuwając na dobre pliki zaszyfrowane przez oprogramowanie wymuszające okup.

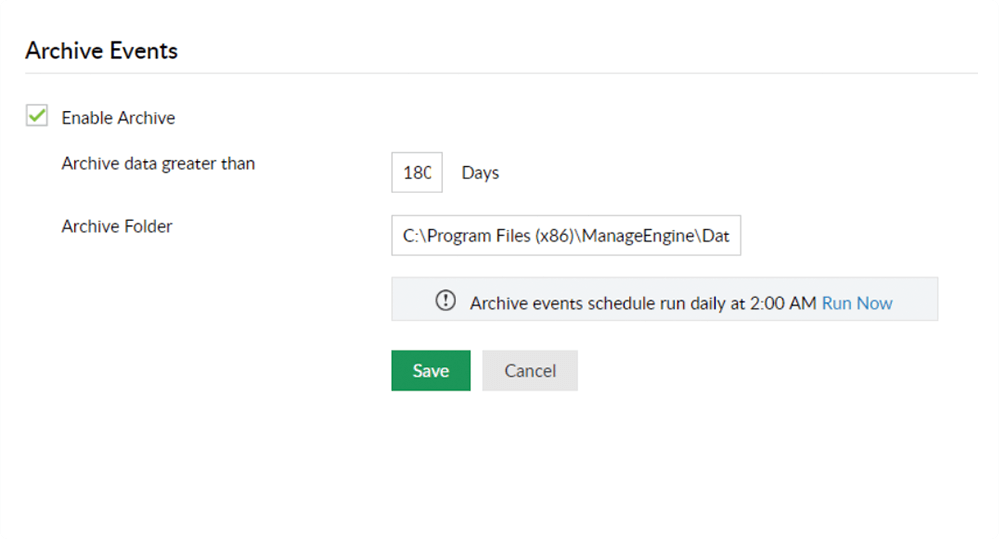

Generuj dziennik inspekcji w celu ułatwienia dochodzenia kryminalnego i zachowania dowodów prawnych. Zachowuj i analizuj dane z inspekcji, aby przewidywać i blokować przyszłe zagrożenia.