ADSelfService Plus wspiera konfigurację SSO dla każdej aplikacji przedsiębiorstwowej wspierającej OAuth/OpenID Connect. W tym dokumencie omawiamy kroki konfiguracji SSO opartego na OpenID Connect dla aplikacji niestandardowych.

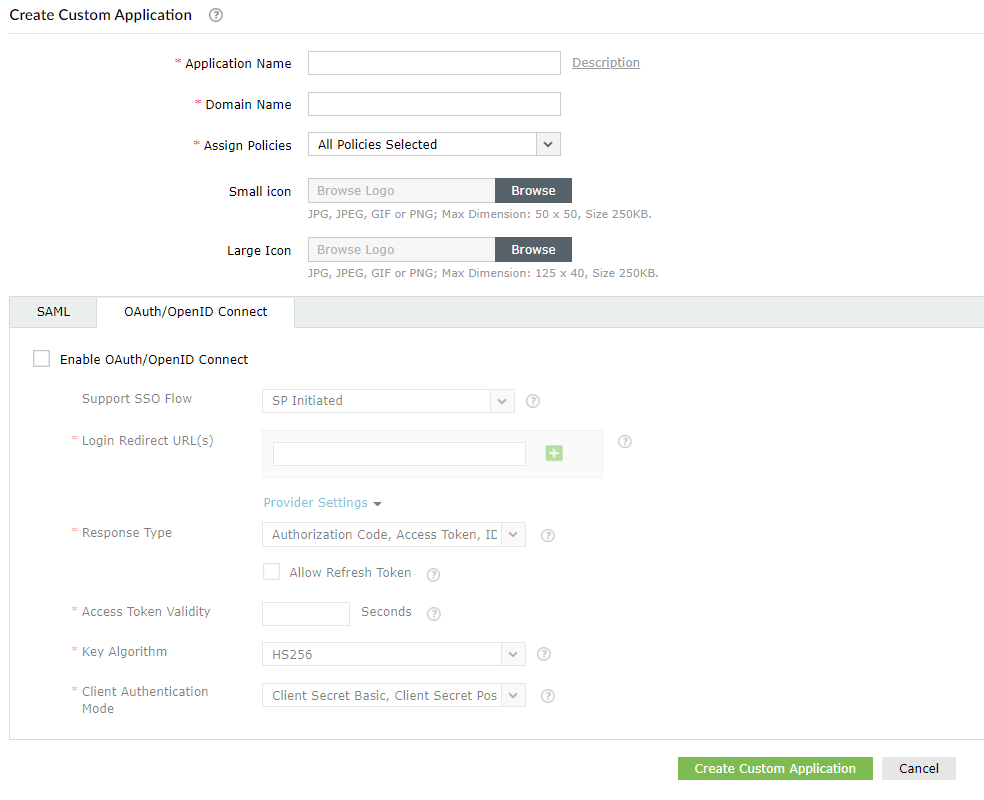

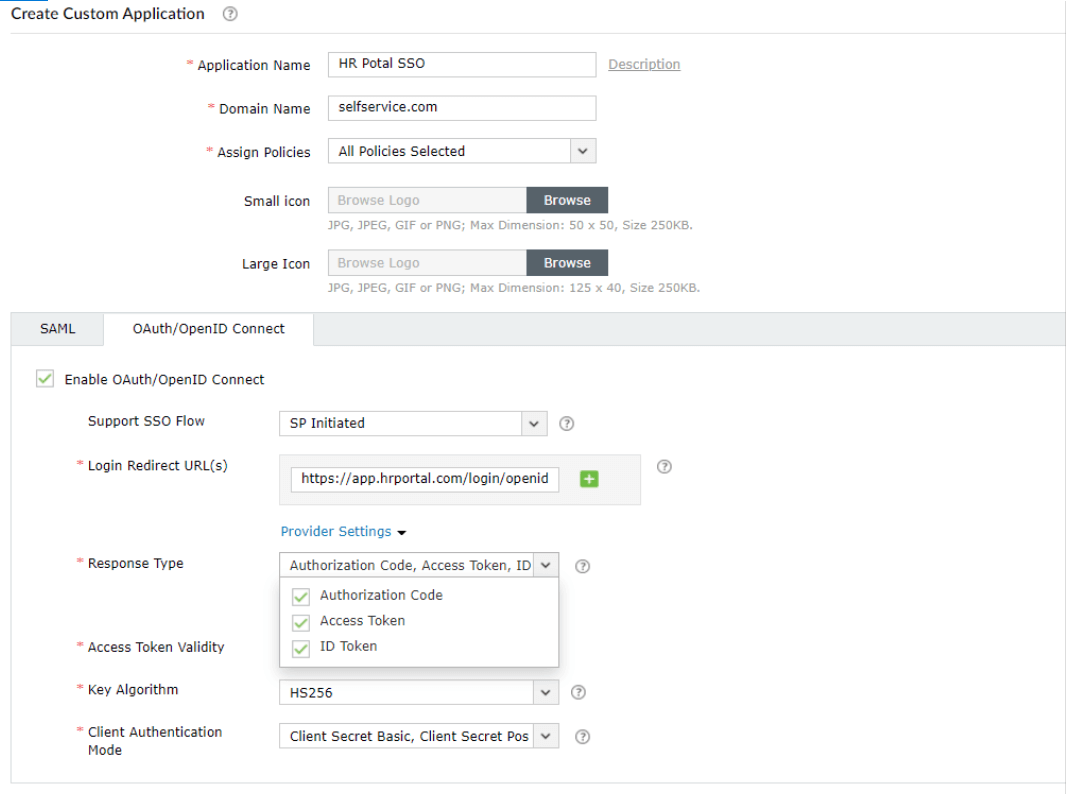

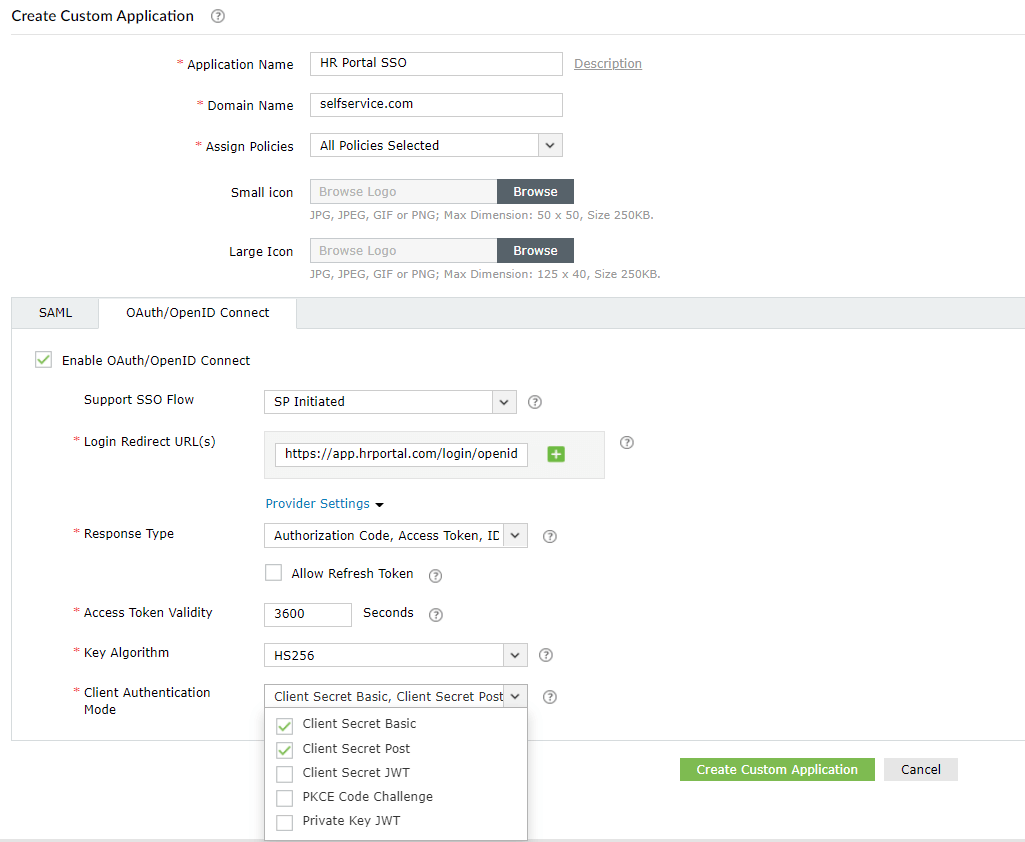

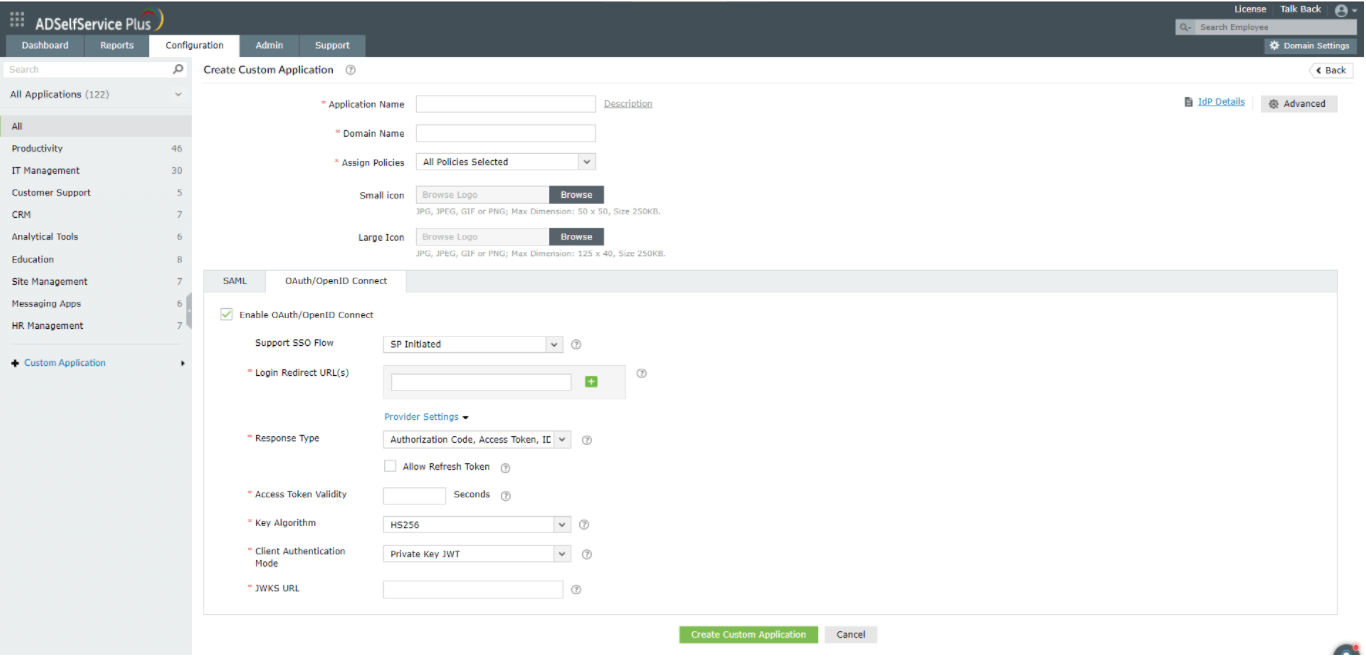

W polu URL(e) przekierowania logowania wprowadź wszystkie dostępne URL(e) przekierowania autoryzacji lub URL(e) zwrotne uzyskane od Dostawcy Usług w kroku 2 warunków wstępnych. URL(e) można znaleźć na stronie konfiguracji SSO OAuth/OIDC Dostawcy Usług.

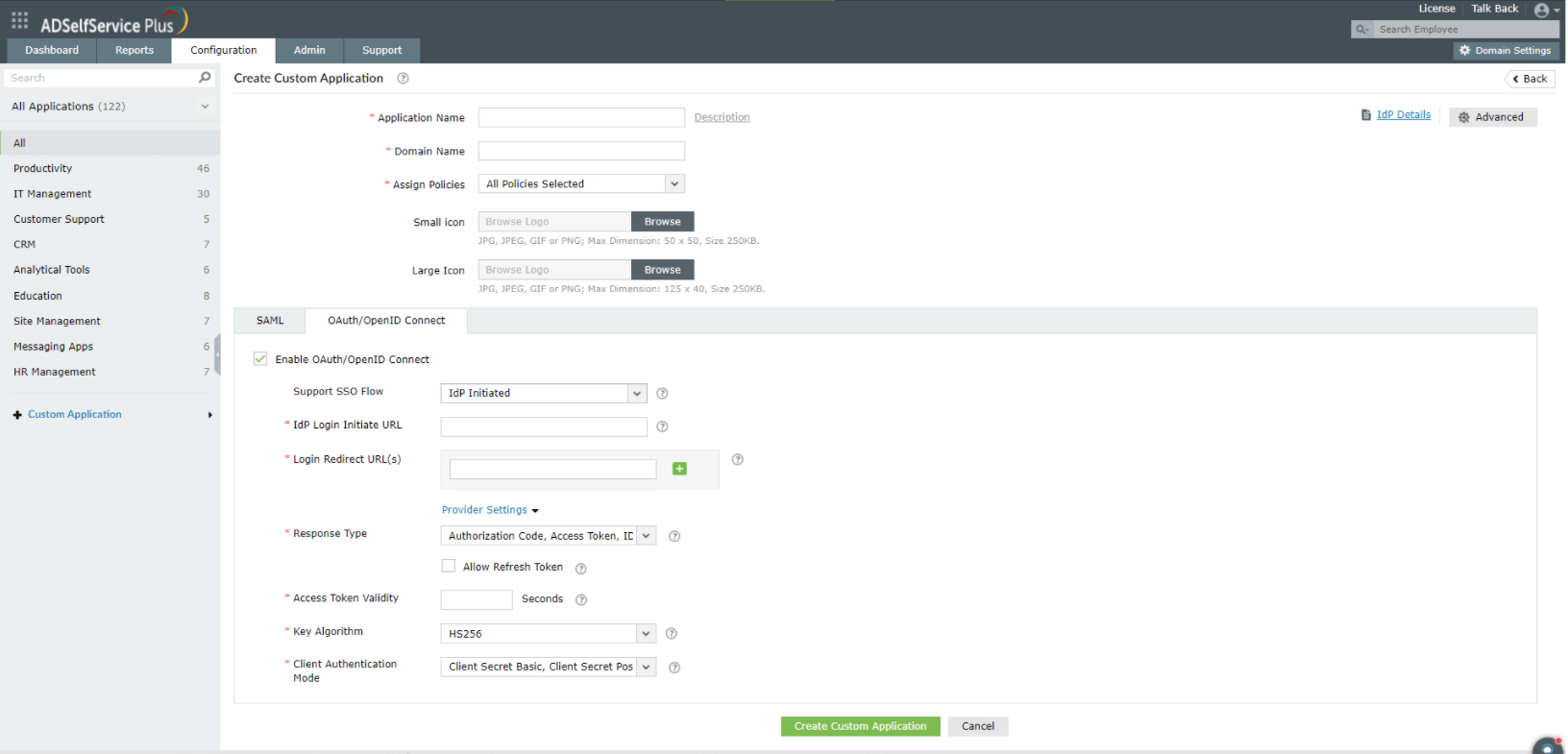

URL inicjowania logowania IdP jest używany do wysyłania id_token z Dostawcy Tożsamości do Dostawcy Usług. Po skonfigurowaniu tego URL-a użytkownicy będą mogli zalogować się do Dostawcy Usług, klikając tę konkretną aplikację w zakładce Aplikacje w ADSelfService Plus.

W polu URL(e) przekierowania logowania wprowadź wszystkie dostępne URL(e) przekierowania autoryzacji lub URL(e) zwrotne uzyskane od Dostawcy Usług w kroku 2 warunków wstępnych. URL(e) można znaleźć na stronie konfiguracji SSO OAuth/OIDC Dostawcy Usług.

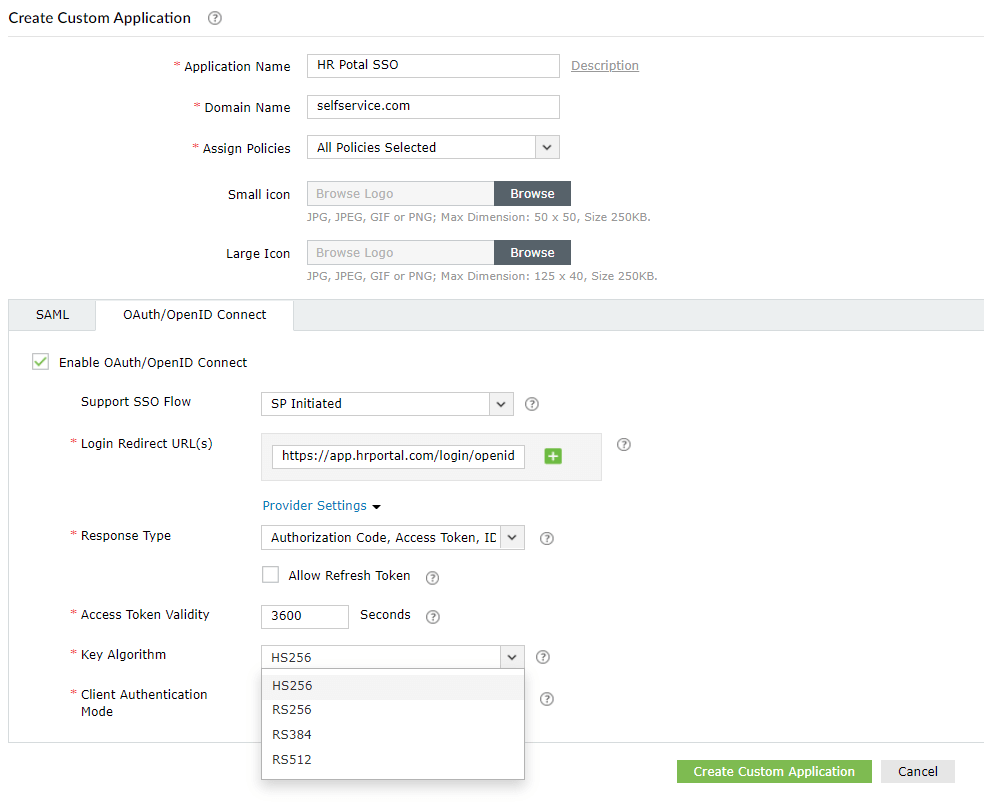

HS256 - Algorytm symetryczny, który używa jednego wspólnego sekretu (tj. client_secret wygenerowanego podczas tworzenia aplikacji w IdP), do podpisywania i walidacji tokena zamiast używania pary kluczy publicznych.

RS256 - Podpis RSA z SHA-256. Jest to algorytm asymetryczny, który używa pary kluczy publicznych lub prywatnych, generowanych i zarządzanych przez IdP (IdP używa klucza prywatnego do generowania podpisu, a aplikacja używa klucza publicznego do weryfikacji podpisu).

RS384 - Tak samo jak RS256. Jedyna różnica polega na tym, że używa algorytmu haszowania SHA-384 do tworzenia podpisu RSA.

RS512 - Tak samo jak RS256. Jedyna różnica polega na tym, że używa algorytmu haszowania SHA-512 do tworzenia podpisu RSA.

Podstawowy sekret klienta: IdP generuje client_id i client_secret i z wyprzedzeniem udostępnia je dostawcy usług. Podczas wysyłania żądania tokena dostępu dostawca usług koduje client_id i client_secret w BASE64 i ustawia w nagłówku autoryzacji. IdP weryfikuje ten nagłówek autoryzacji, aby autoryzować żądanie.

Post sekret klienta: IdP generuje client_id i client_secret i z wyprzedzeniem udostępnia je dostawcy usług. Podczas wysyłania żądania tokena dostępu dostawca usług ustawia client_id i client_secret w treści żądania tokena dostępu. IdP weryfikuje client_id i client_secret w treści żądania, aby autoryzować żądanie.

Wyzwaniem kodu PKCE: W tej metodzie autoryzacji dostawca usług generuje losową wartość nazywaną code_verifier, która jest haszowana, tworząc code_challenge. Podczas wysyłania żądania tokena dostępu dostawca usług wysyła ten code_challenge do IdP. IdP sprawdza ten code_challenge w celu autoryzacji żądania.

Client Secret JWT: IdP generuje tajny klucz klienta (client_secret_jwt) i dzieli się nim z dostawcą usług z wyprzedzeniem. Podczas wysyłania żądania tokenu dostępu, dostawca usług wykorzystuje ten klucz do generowania podpisu cyfrowego. IdP sprawdza podpis, aby autoryzować żądanie.

Private Key JWT: IdP otrzymuje URL JWKS (zestaw kluczy publicznych w formacie JSON) od dostawcy usług, który składa się z klucza publicznego. Podczas wysyłania żądania tokenu dostępu, dostawca usług wykorzystuje klucz prywatny do generowania podpisu cyfrowego. IdP sprawdza podpis, używając klucza publicznego uzyskanego z URL JWKS, aby autoryzować żądanie.

Your request has been submitted to the ADSelfService Plus technical support team. Our technical support people will assist you at the earliest.

© 2024, ZOHO Corp. Wszelkie prawa zastrzeżone.