Konfigurowanie OpenID SSO dla Okta

Te kroki pokazują, jak skonfigurować funkcjonalność pojedynczego logowania (SSO) za pomocą OpenID między ManageEngine ADSelfService Plus a Okta.

- Nie kończ sesji przed zakończeniem konfiguracji zarówno w dostawcy tożsamości, jak i dostawcy usług.

- Proszę włączyć HTTPS w produkcie, aby zapewnić prawidłowe działanie jednolitego logowania.

- Zaloguj się do ADSelfService Plus jako administrator.

- Przejdź do Konfiguracja > Synchronizacja haseł / Jednolity dostęp i kliknij Dodaj aplikację. Wybierz Okta z listy.

Uwaga: Możesz również użyć paska wyszukiwania w lewym górnym rogu, aby wyszukać aplikację.

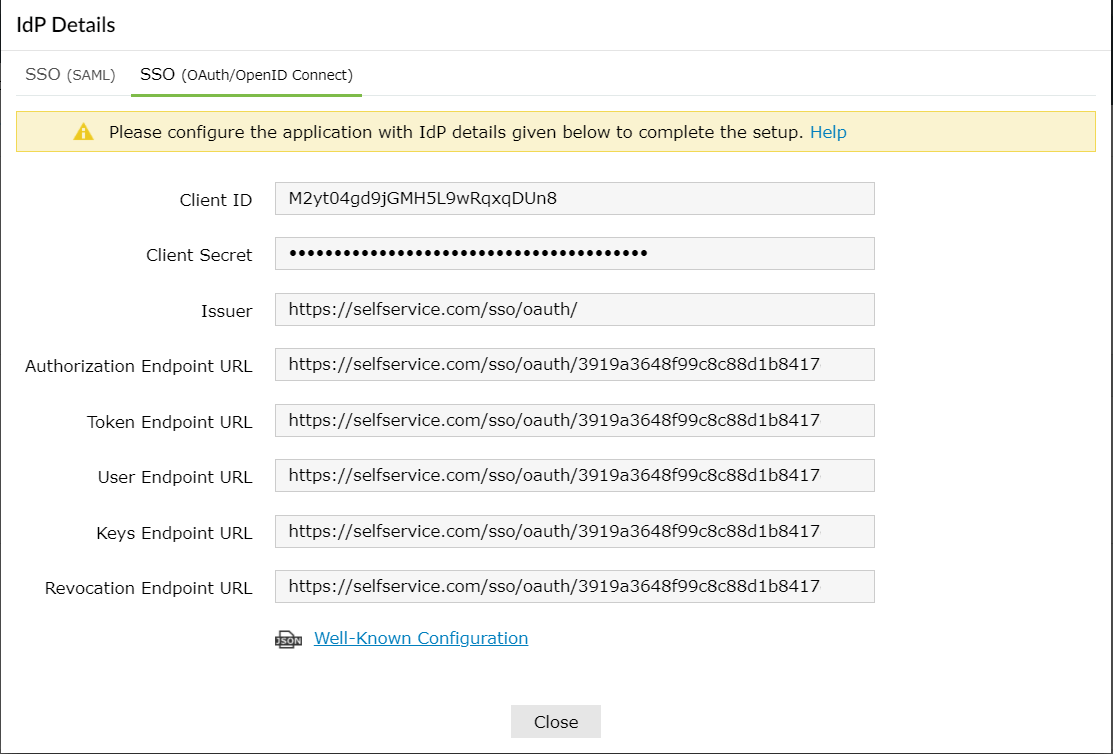

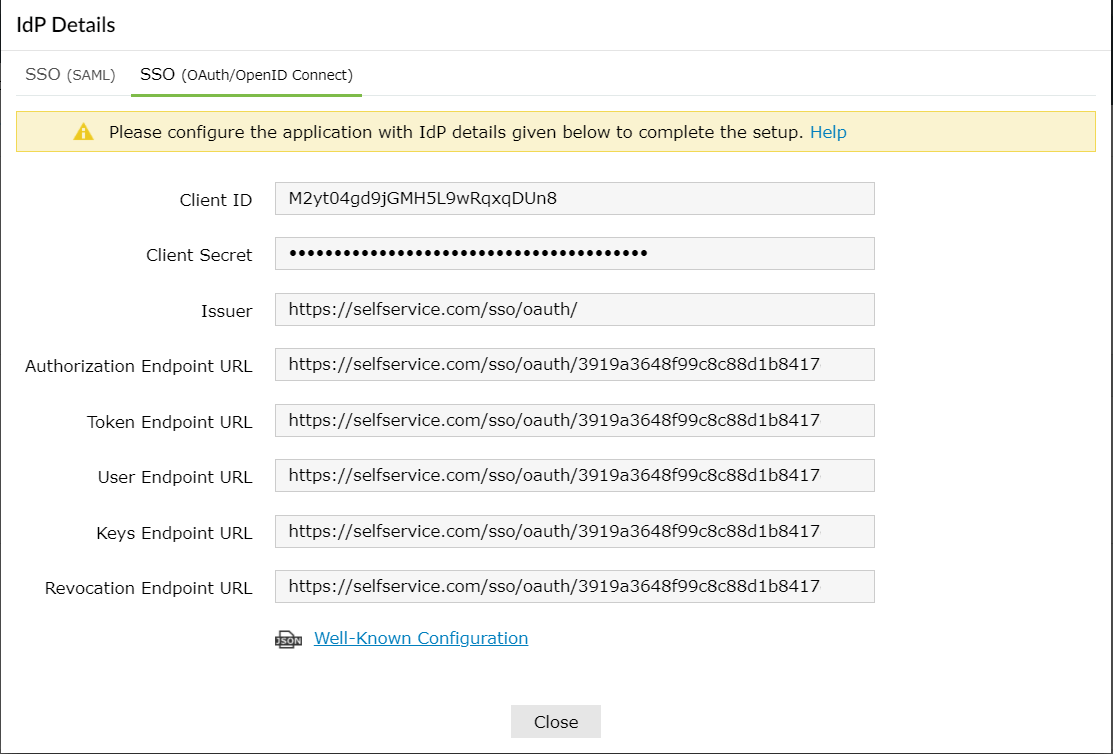

- Kliknij Szczegóły IdP i wybierz zakładkę SSO (OAuth/OpenID Connect).

- Skopiuj ID klienta, sekret klienta, wydawcę, URL punktu końcowego autoryzacji, URL punktu końcowego tokenów, URL punktu końcowego użytkownika oraz URL punktu końcowego kluczy.

Kroki konfiguracji Okta (dostawcy usług)

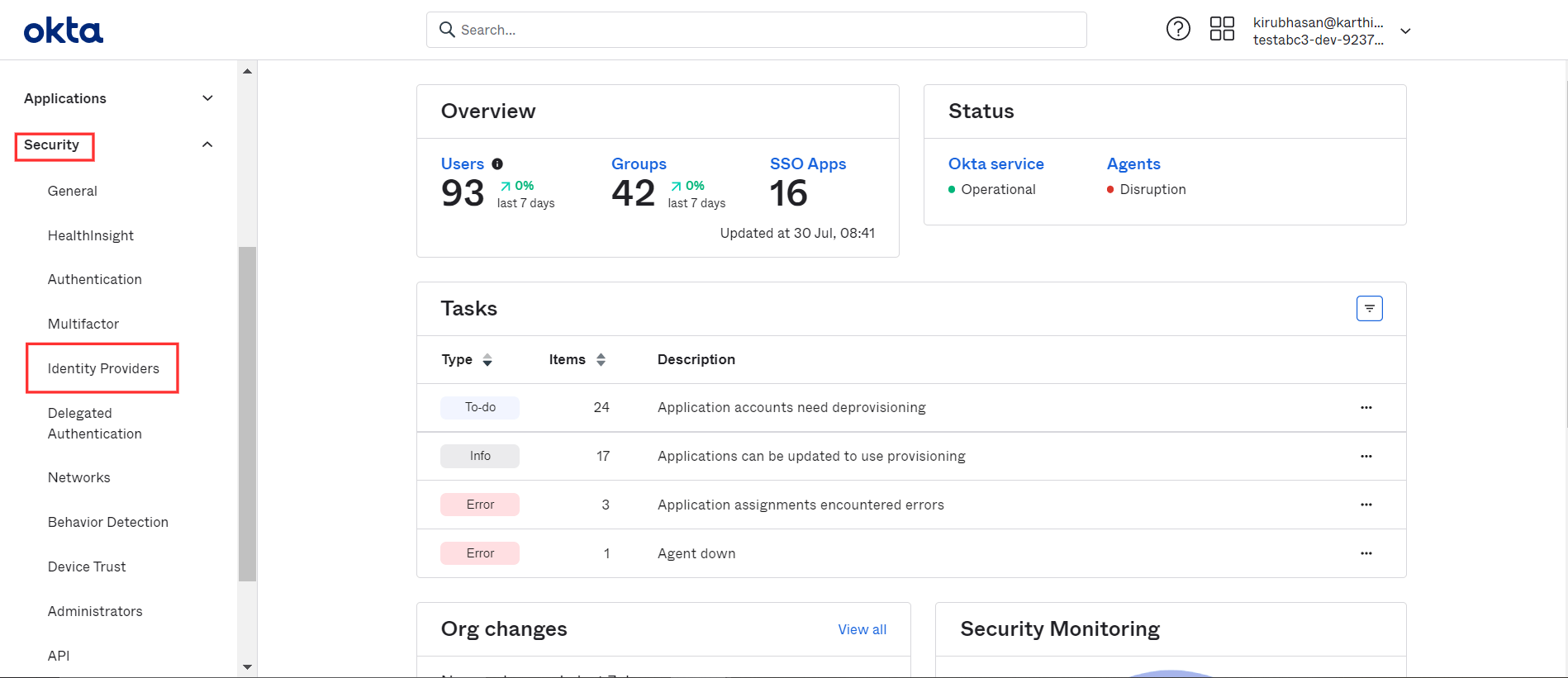

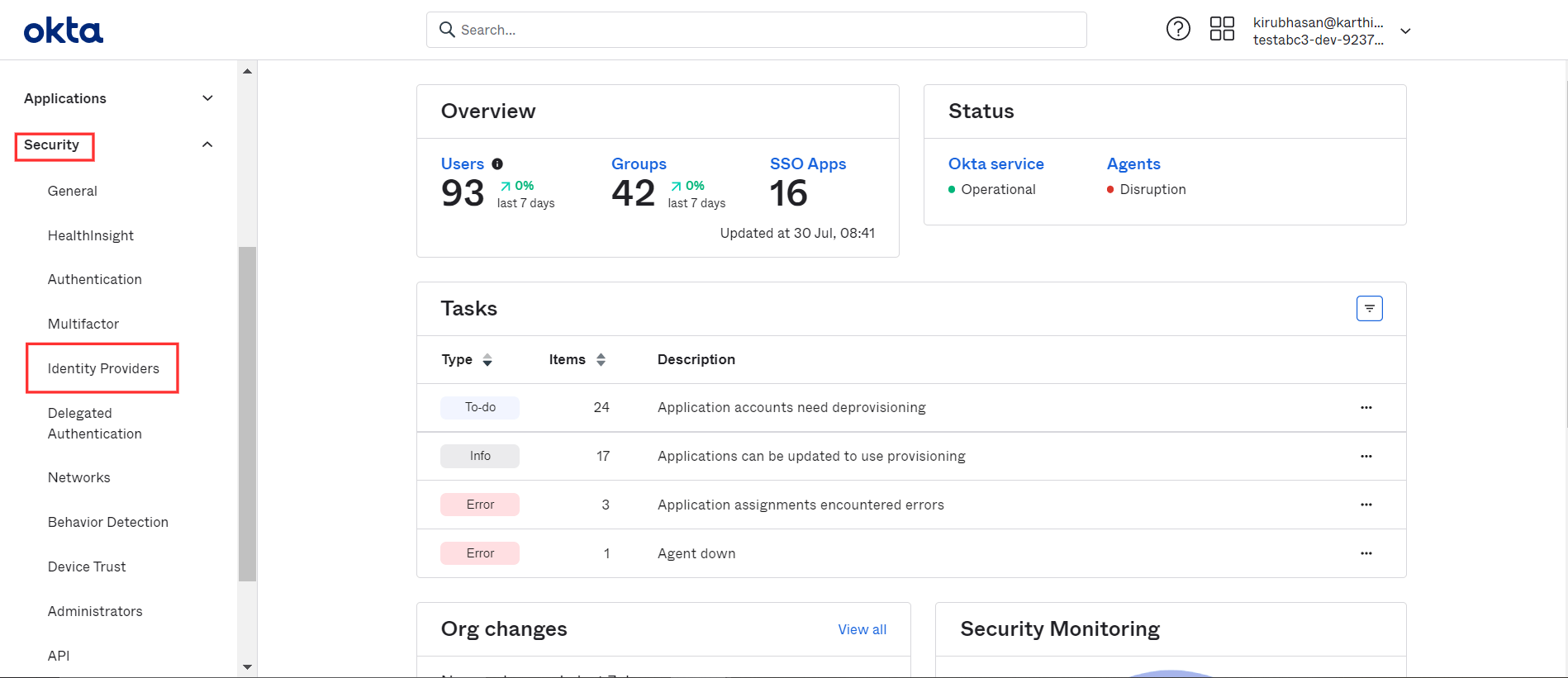

- Zaloguj się do Okta jako administrator.

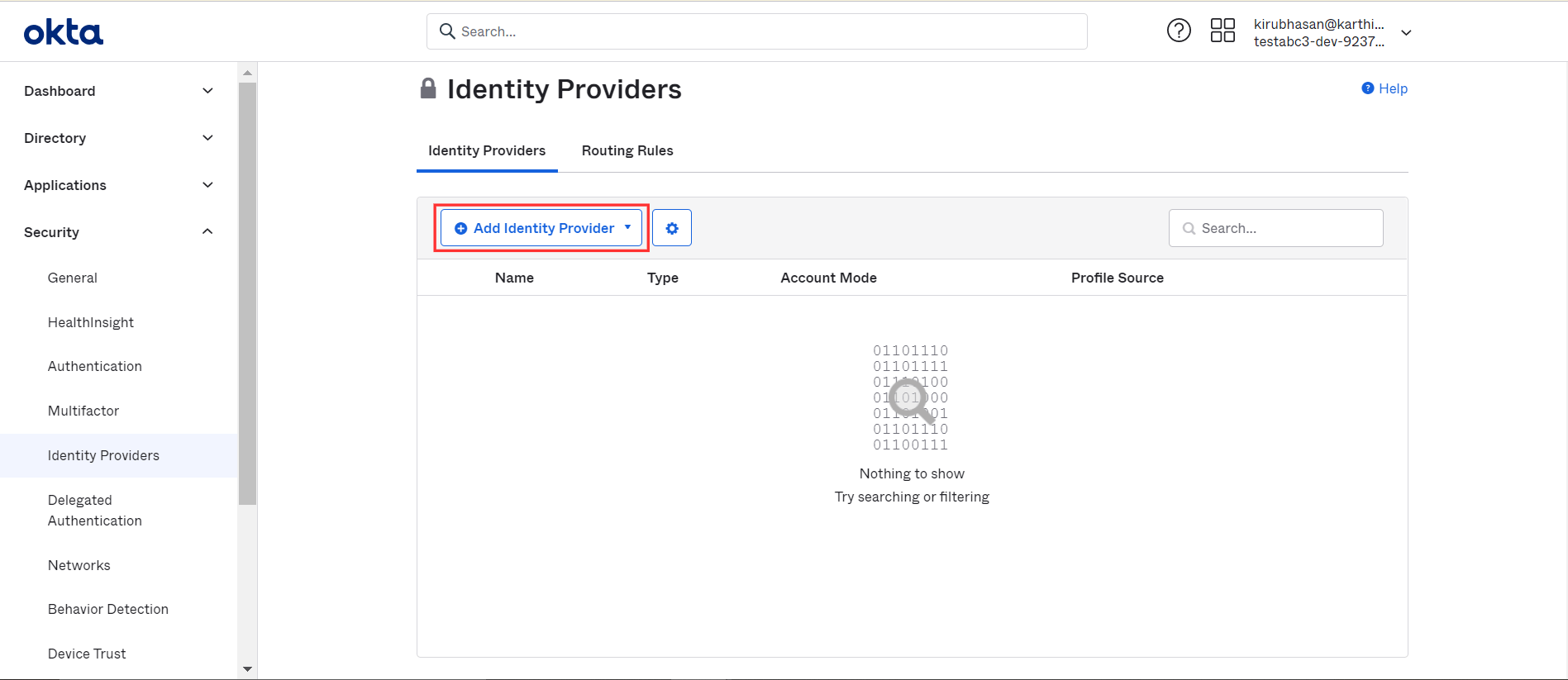

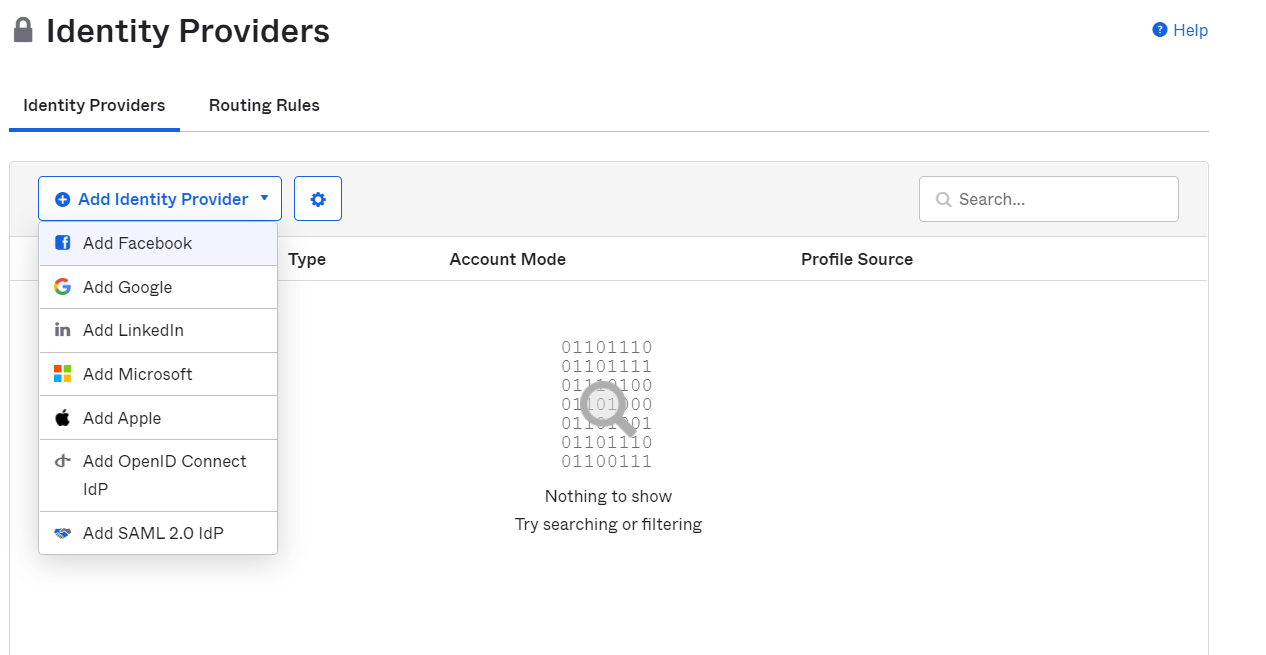

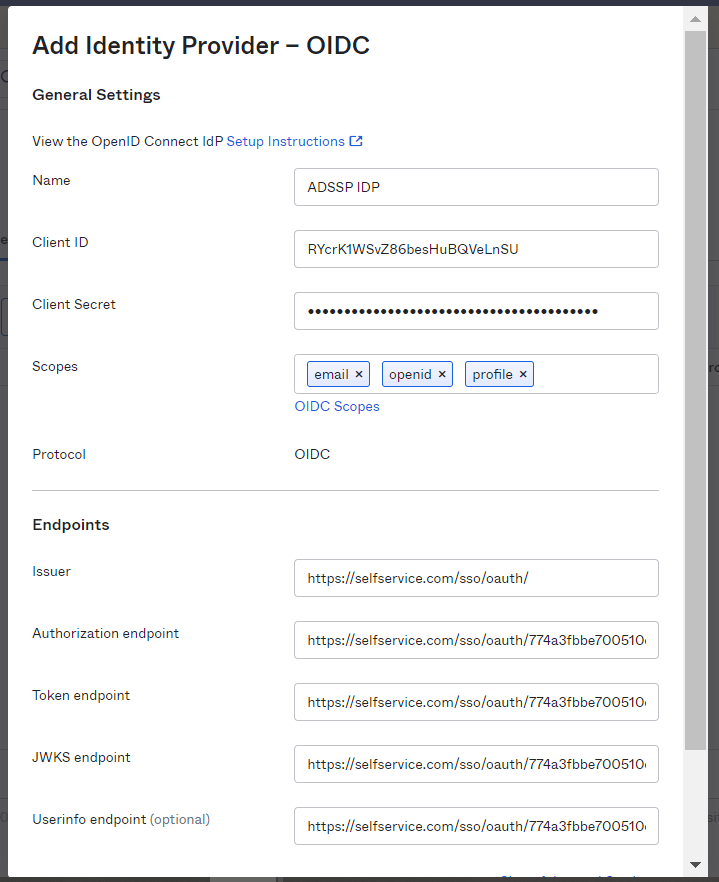

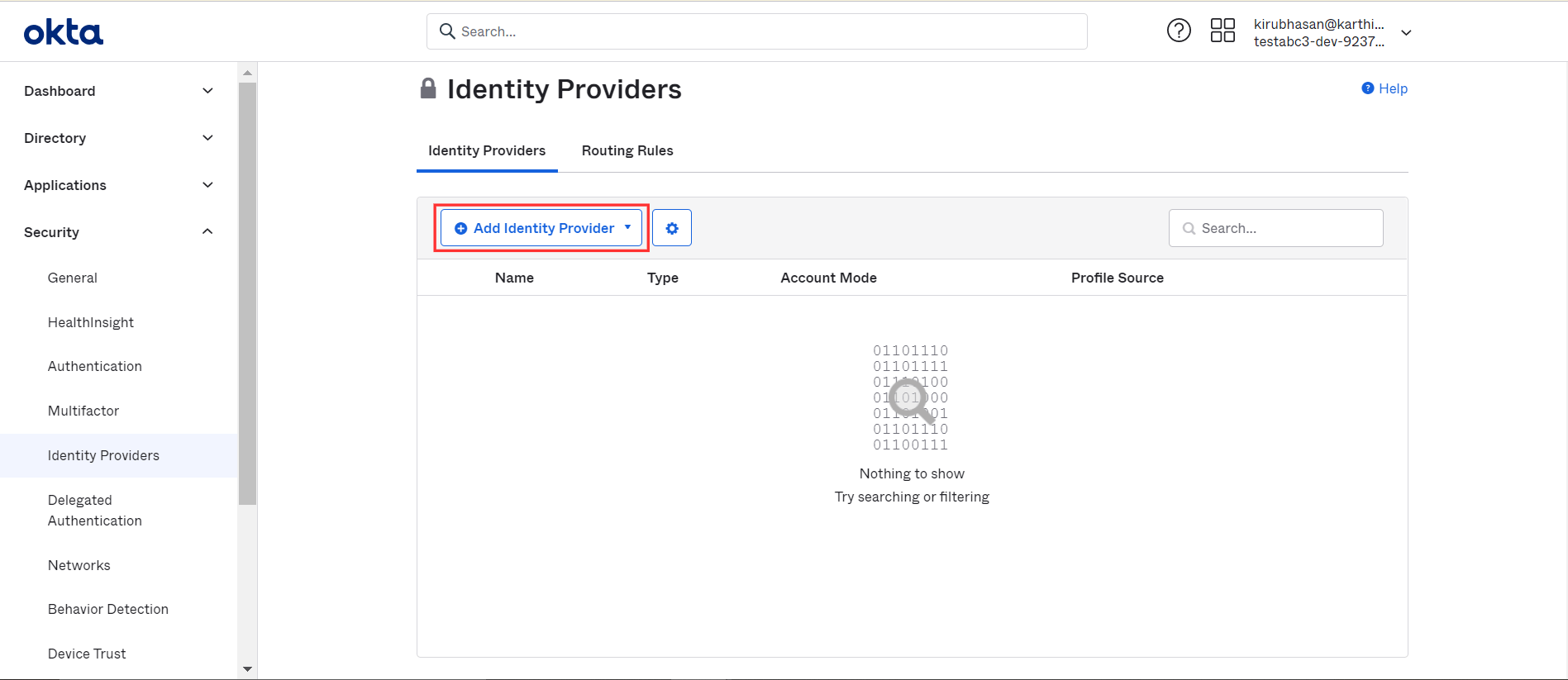

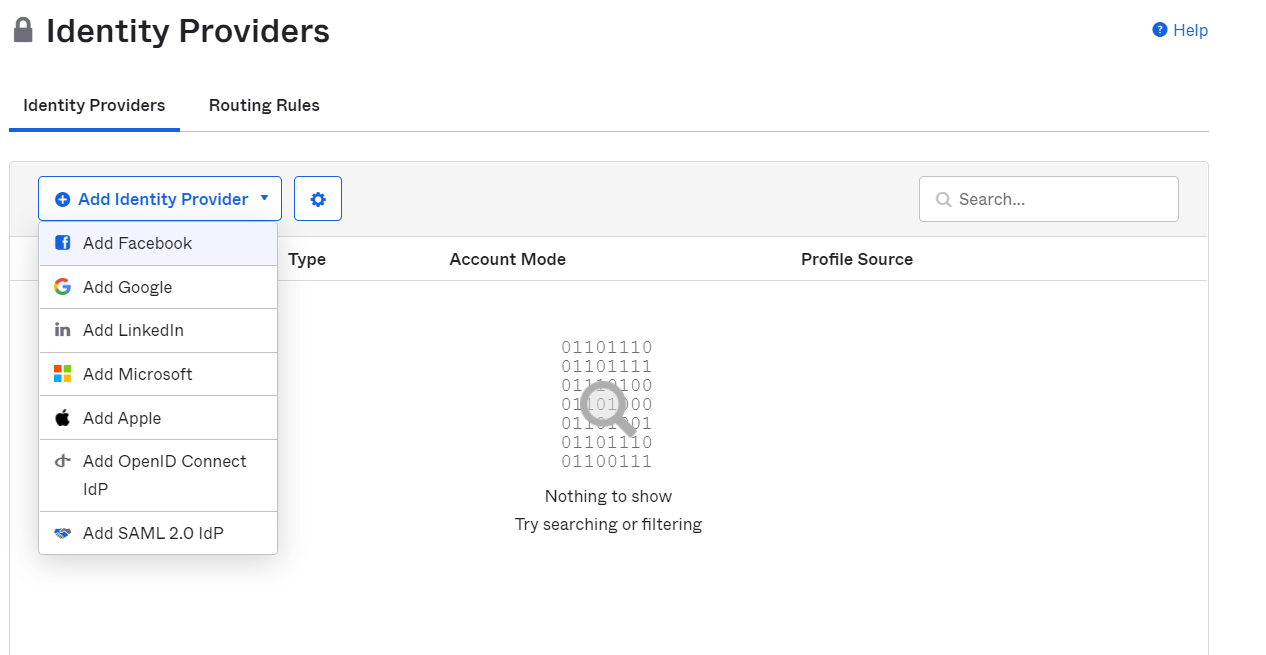

- Przejdź do Bezpieczeństwo → Dostawcy tożsamości → Dodaj dostawcę tożsamości → Dodaj IdP OpenID Connect.

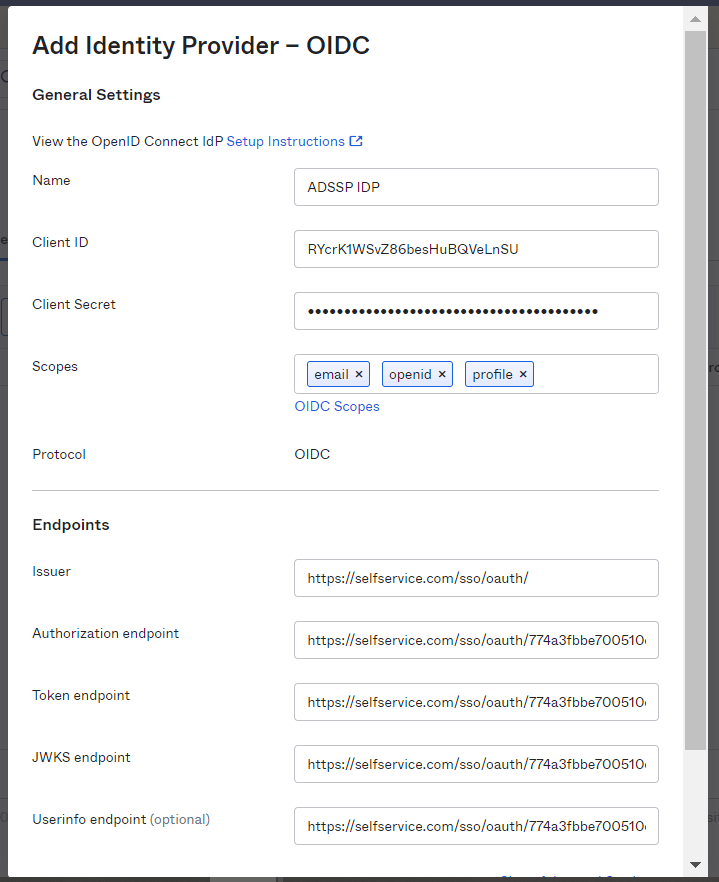

- Wprowadź Nazwę według własnych preferencji.

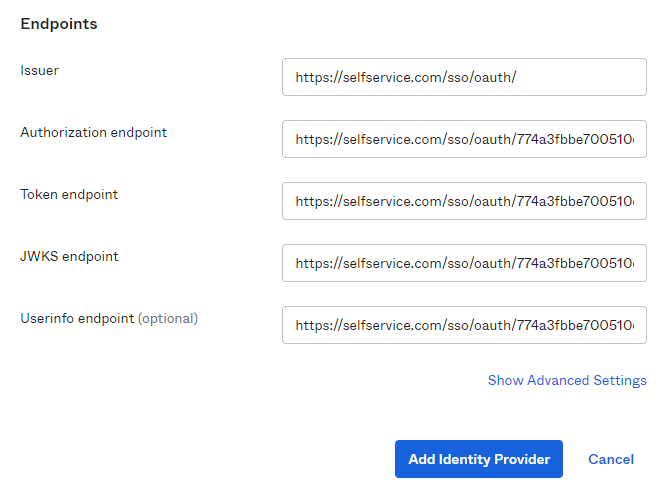

- Wypełnij wymagane pola danymi skopiowanymi w kroku 4 z wymagań wstępnych:

- ID klienta: ID klienta

- Sekret klienta: Sekret klienta

- Wspomnij "email, openid, profil" w polu Zakresy.

- Wydawca: Wydawca

- Punkt końcowy autoryzacji: URL punktu końcowego autoryzacji

- Punkt końcowy tokenów: URL punktu końcowego tokenów

- Punkt końcowy JWKS: URL punktu końcowego kluczy

- Punkt końcowy informacji o użytkowniku: URL punktu końcowego użytkownika

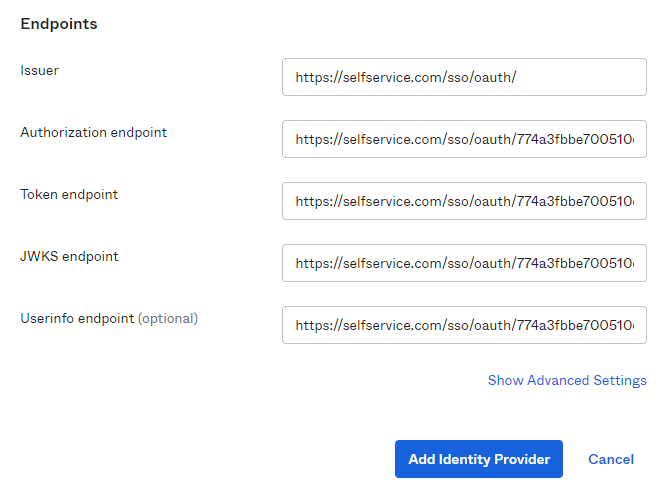

- Kliknij Dodaj dostawcę tożsamości na dole, aby zapisać ustawienia.

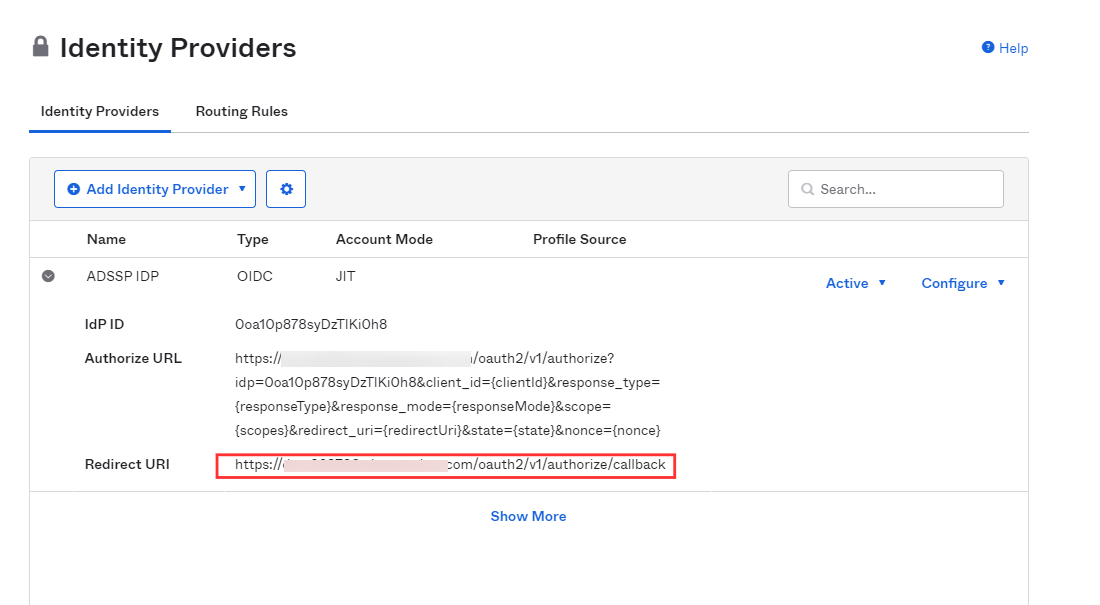

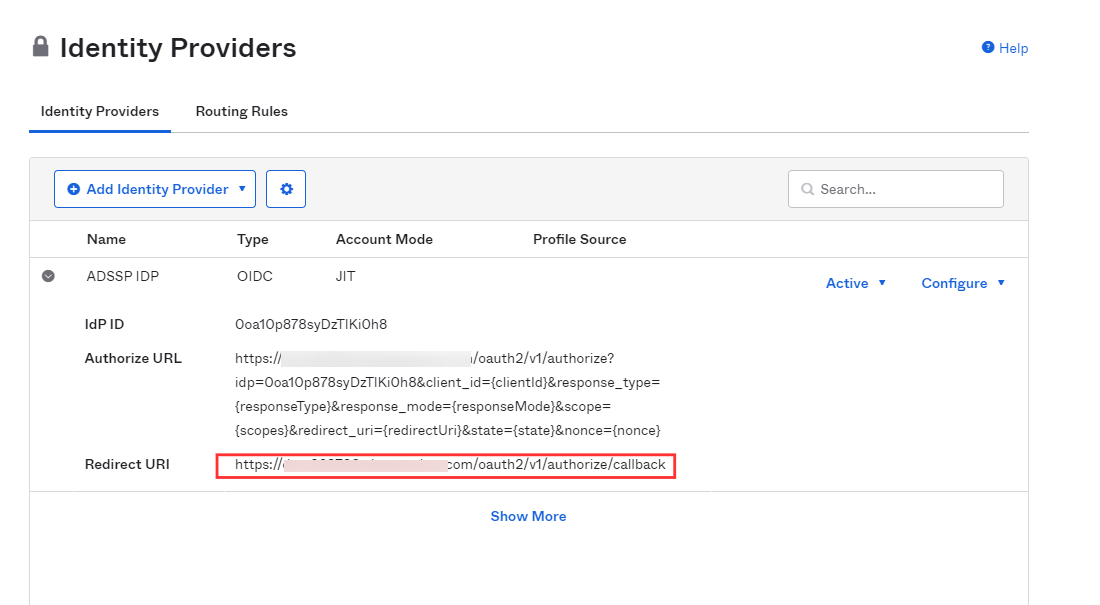

- Po zapisaniu skopiuj URI przekierowania, ponieważ będzie to wymagane w późniejszych krokach.

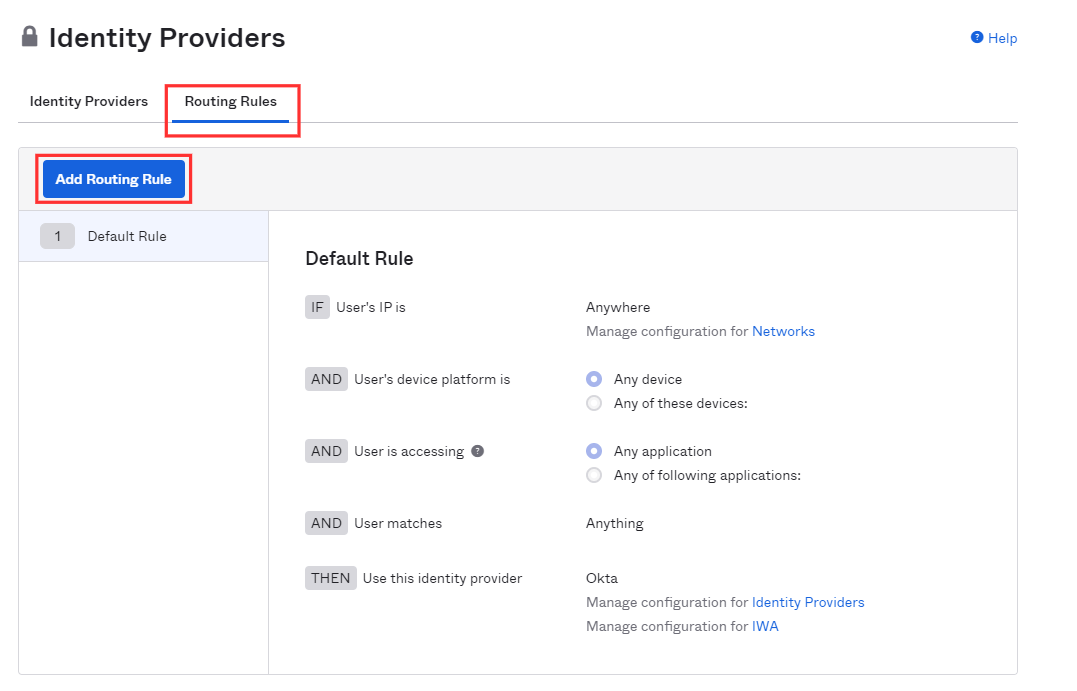

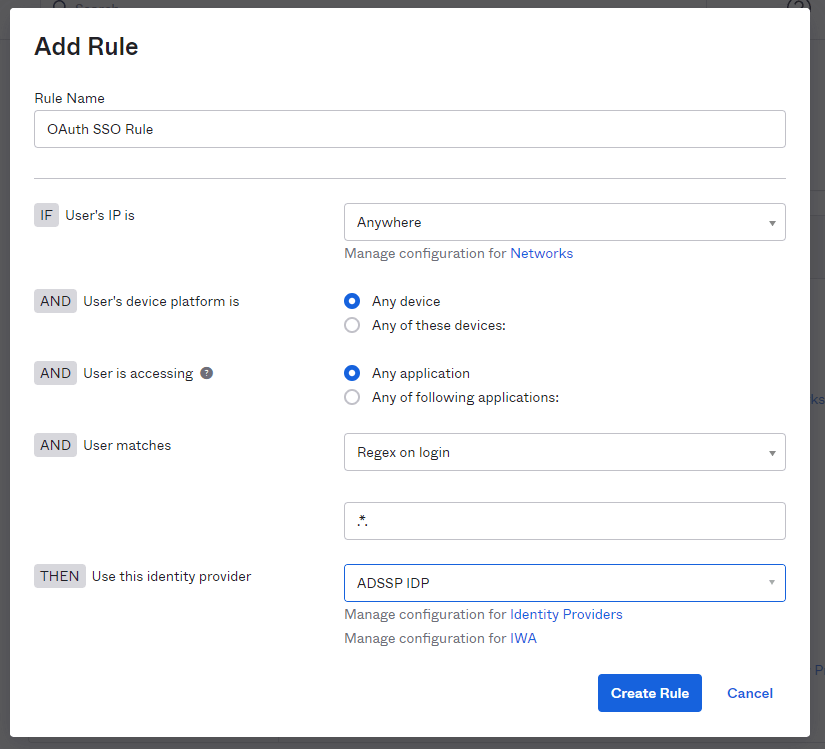

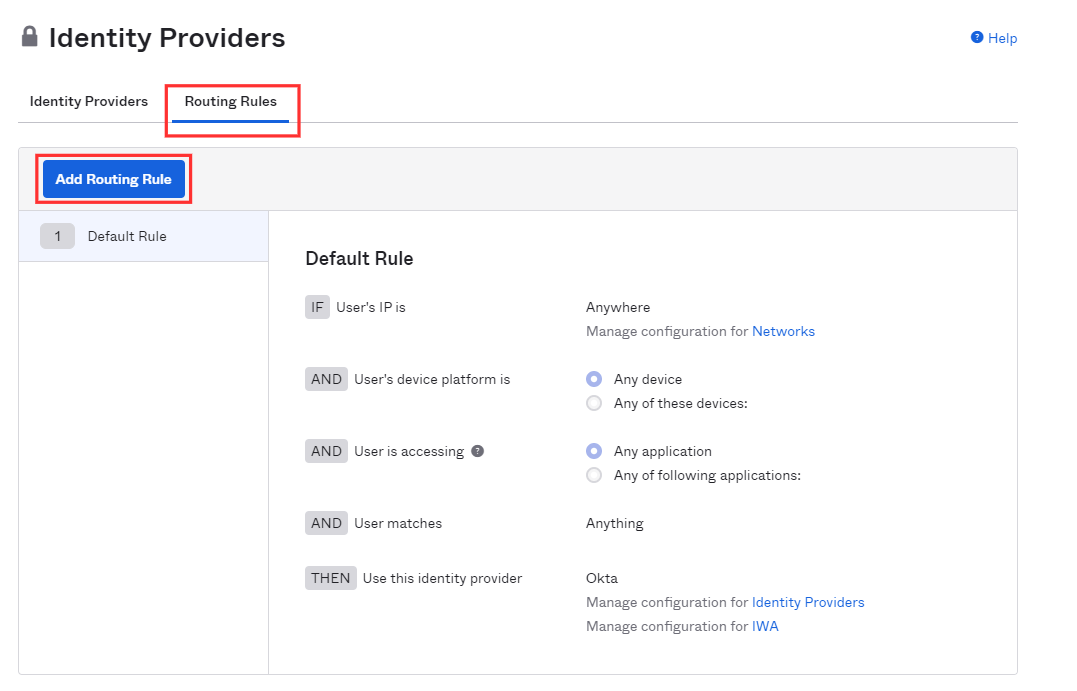

- Aby dodać instancję ADSelfService Plus do ekranu logowania Okta, przejdź do zakładki Reguły routingu i kliknij Dodaj regułę routingu.

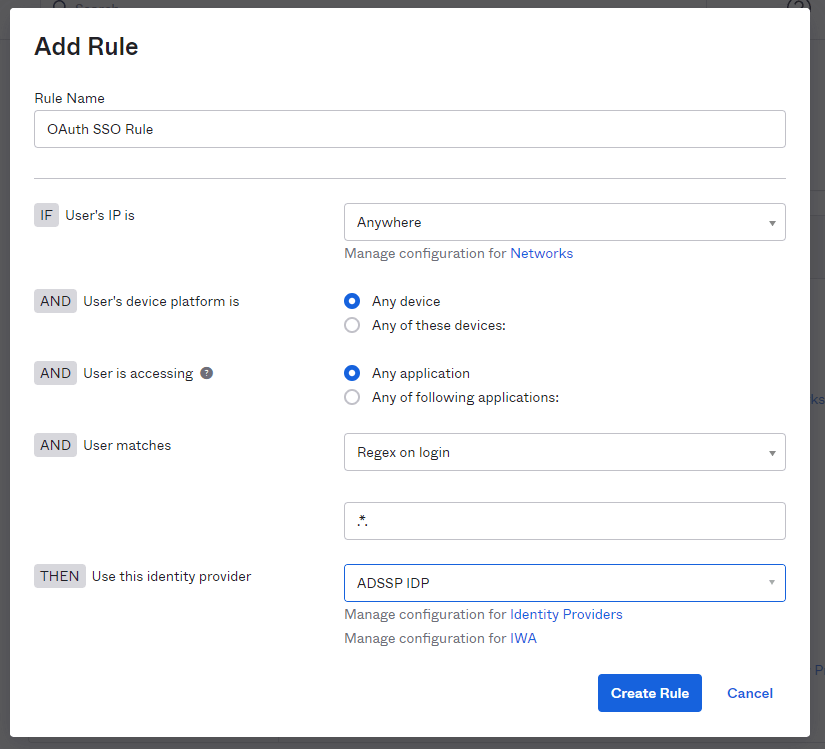

- W oknie popup, które się pojawi, ustaw pole 'Dopasowania użytkowników' na Regex przy logowaniu. Ustaw wartość na '.*'.

- Wybierz instancję ADSelfService Plus dla warunku Użyj tego dostawcy tożsamości.

- Kliknij Utwórz regułę, aby zakończyć ustawienia.

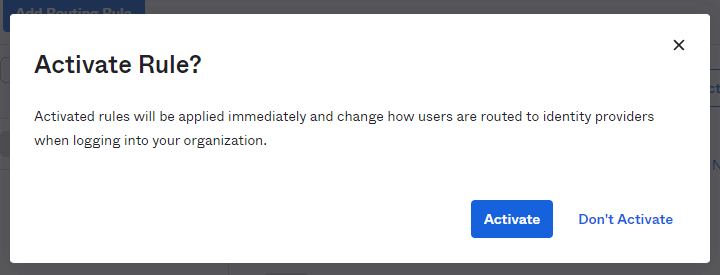

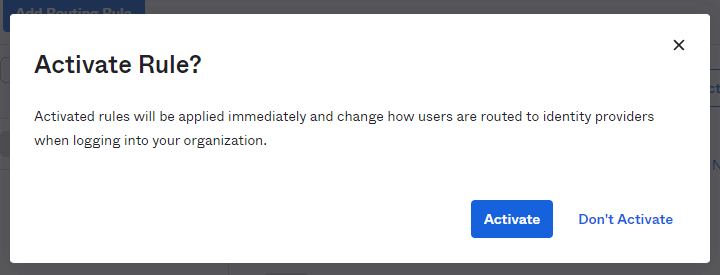

- W oknie, które się pojawi, kliknij Aktywuj.

Procedura konfigurowania ADSelfService Plus (dostawca tożsamości)

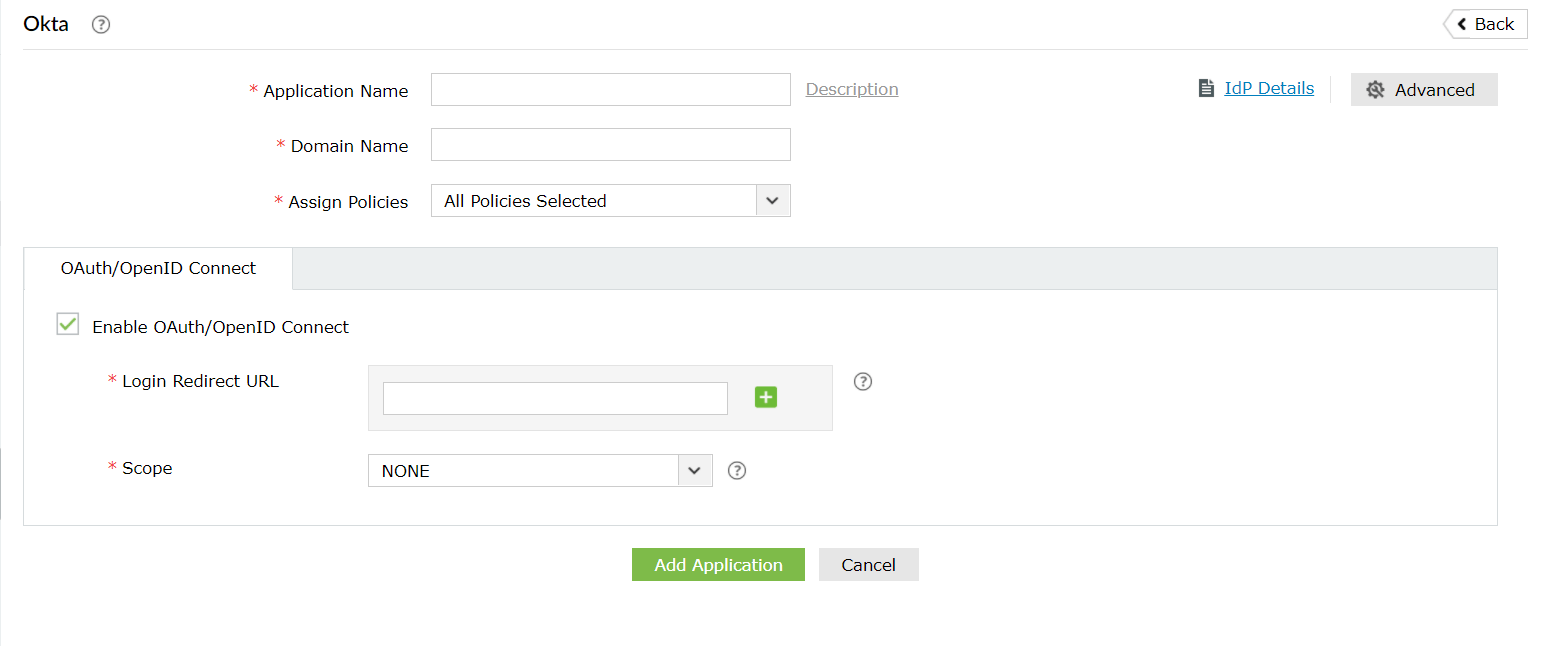

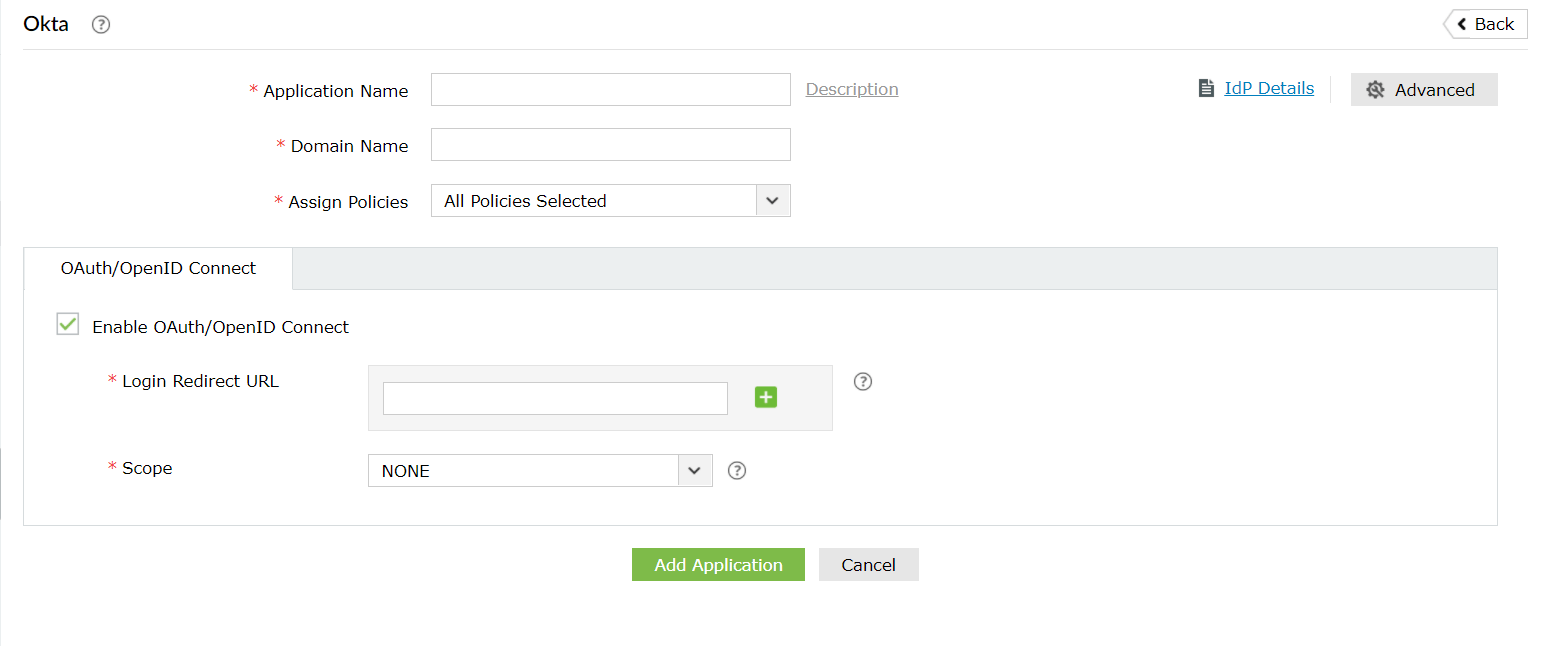

- Wróć do strony konfiguracyjnej Okta w ADSelfService Plus.

- Wprowadź Nazwę aplikacji i Opis zgodnie z własnymi preferencjami.

- Wprowadź Nazwę domeny swojego konta Okta. Na przykład, jeśli Twoja nazwa użytkownika Okta to johnwatts@thinktodaytech.com, to thinktodaytech.com jest nazwą Twojej domeny.

- Wybierz polityki z rozwijanego menu Przypisz polityki, aby zdecydować, dla kogo to ustawienie będzie miało zastosowanie.

- Zaznacz pole obok Włącz OAuth/OpenID Connect.

- Wprowadź URI przekierowania, który zapisałeś w kroku 6 konfiguracji Okta w polu URL przekierowania logowania.

- Zakresy określają poziom dostępu, jaki ma token dostępu. Zakresy są generalnie podawane w żądaniu autoryzacyjnym, więc nie musisz ich tu określać. Jeśli dostawca usług nie wymienia zakresów, musisz je dodać w tym polu.

- Kliknij Dodaj aplikację, aby zapisać te ustawienia.

- URL Konfiguracji dobrze znanej w oknie szczegółów IdP zawiera wszystkie wartości punktów końcowych, obsługiwane zakresy, tryby odpowiedzi, tryby uwierzytelniania klientów oraz szczegóły klientów. To zostaje włączone tylko po zapisaniu aplikacji w ADSelfService Plus. Możesz to przekazać swojemu dostawcy usług, jeśli zajdzie taka potrzeba.