Konfigurowanie OpenID SSO dla PingOne

Te kroki pokazują, jak skonfigurować funkcjonalność jednolitych logowań (SSO) za pomocą OpenID Connect pomiędzy ManageEngine ADSelfService Plus a PingOne.

- Nie przerywaj sesji przed zakończeniem konfiguracji zarówno w dostawcy tożsamości, jak i dostawcy usług.

- Proszę włączyć HTTPS w produkcie, aby zapewnić prawidłowe działanie jednolitego logowania.

- Zaloguj się do ADSelfService Plus jako admin.

- Przejdź do Konfiguracja > Synchronizacja haseł / Jednolite logowanie i kliknij Dodaj aplikację. Wybierz PingOne z listy. Możesz również użyć paska wyszukiwania w lewym górnym rogu, aby wyszukać aplikację.

Uwaga: Możesz również użyć paska wyszukiwania w lewym górnym rogu, aby wyszukać aplikację.

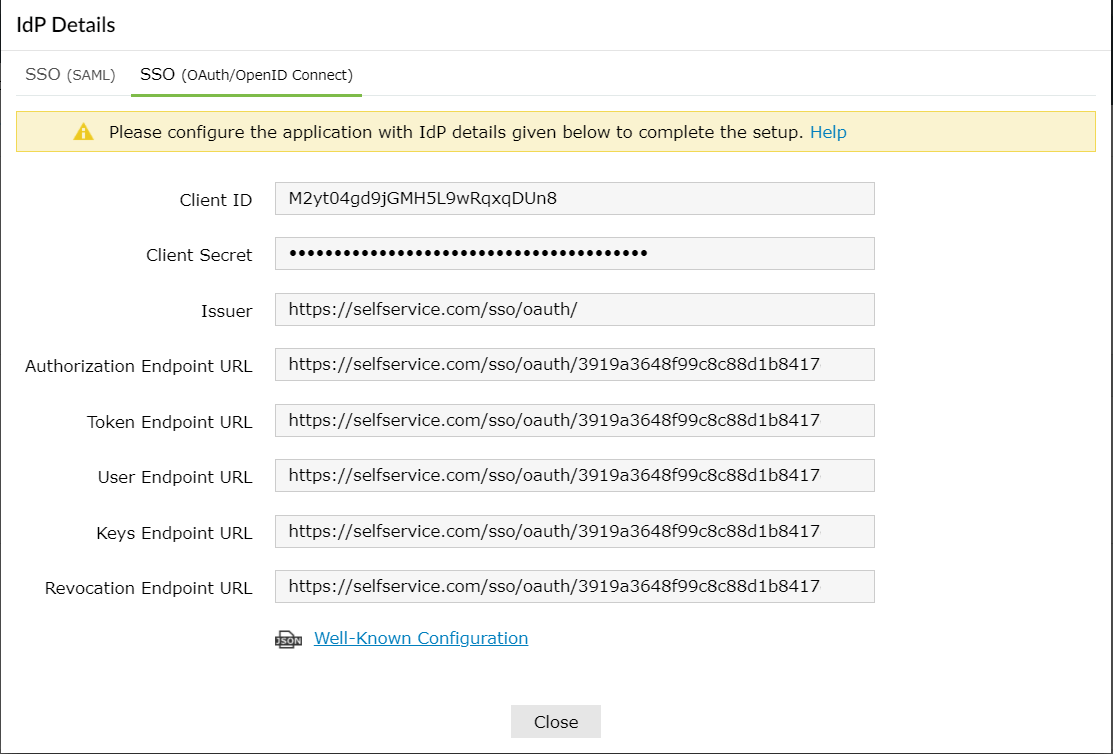

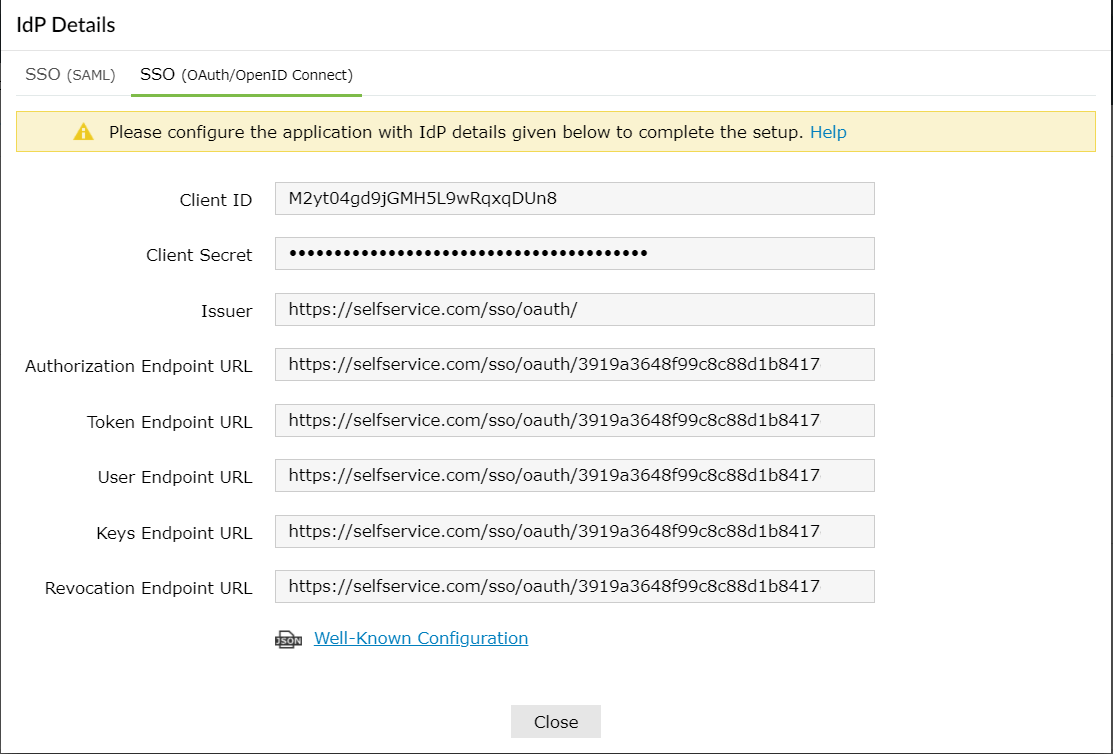

- Kliknij na Szczegóły IdP i wybierz zakładkę SSO (OAuth/OpenID Connect).

- Skopiuj ID klienta, Sekret klienta, Wydawca, URL punktu końcowego autoryzacji, URL punktu końcowego tokenu, URL punktu końcowego użytkownika oraz URL punktu końcowego kluczy.

Etapy konfiguracji PingOne (dostawca usług)

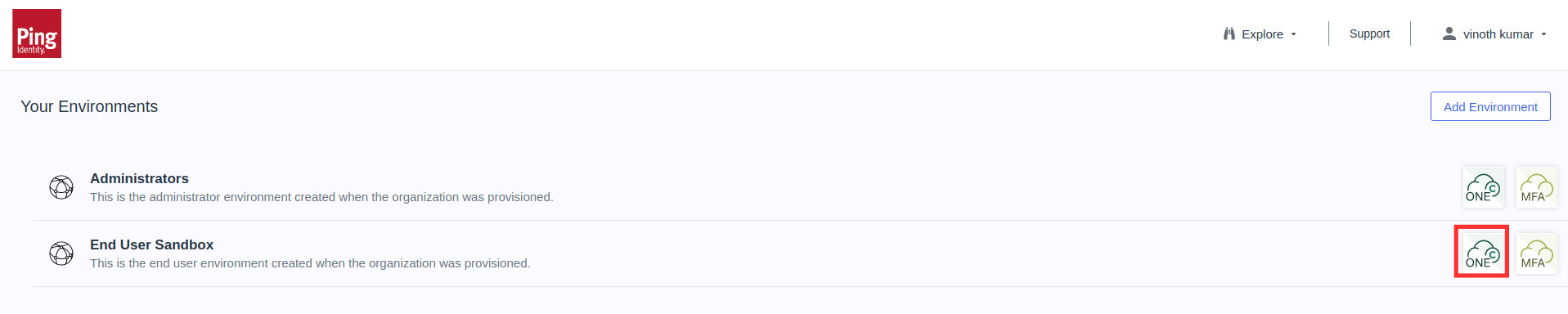

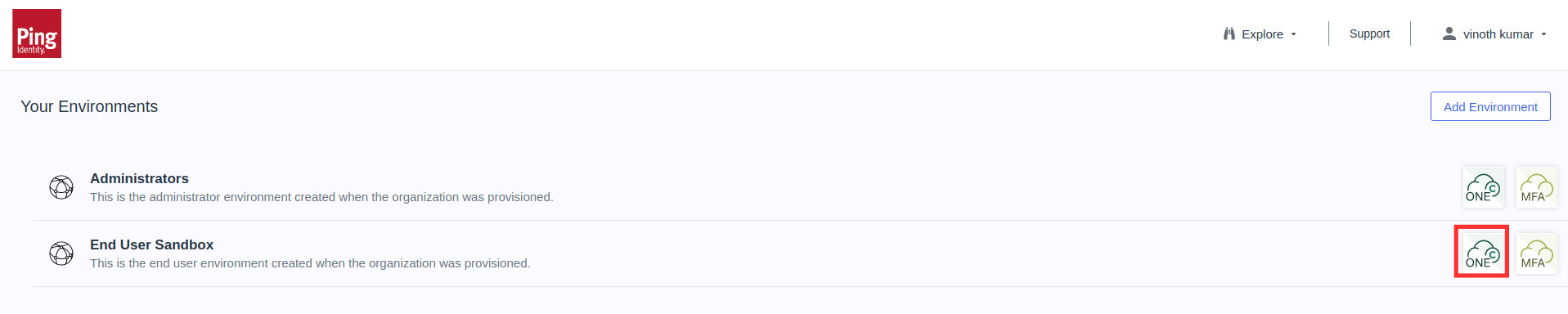

- Zaloguj się do PingOne jako administrator.

- Kliknij na ikonę PingOne dla klientów obok środowiska Piaskownicy użytkownika końcowego.

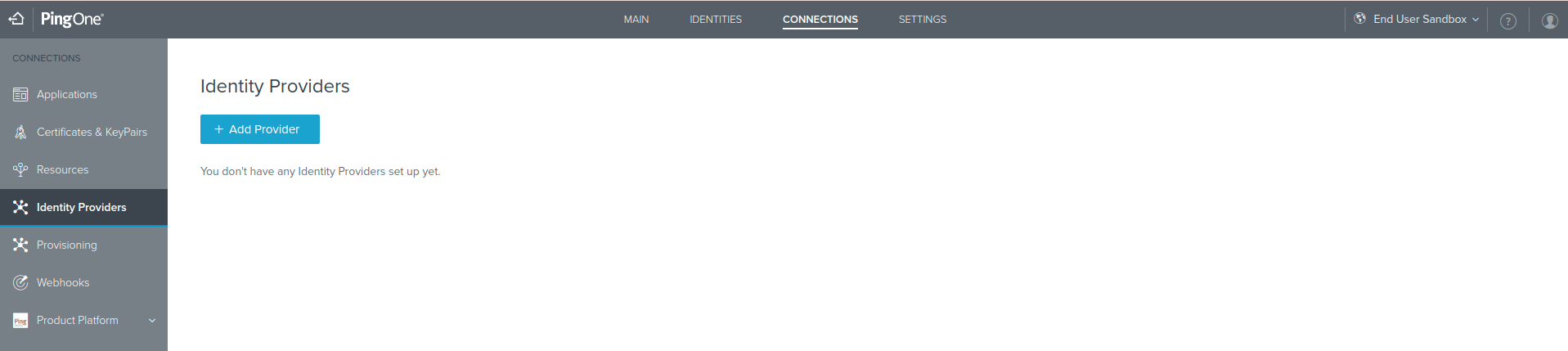

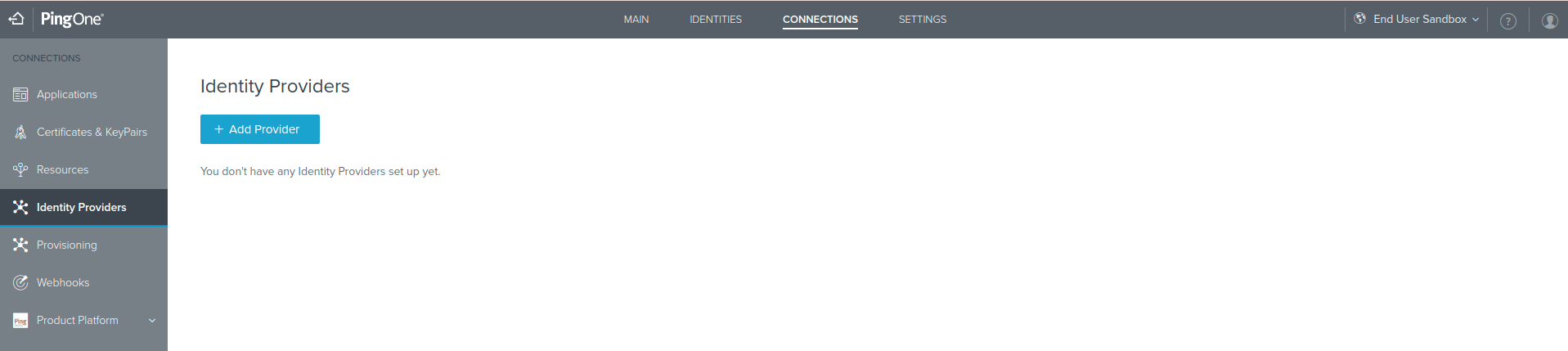

- Przejdź do Połączenia → Dostawcy tożsamości → Dodaj dostawcę.

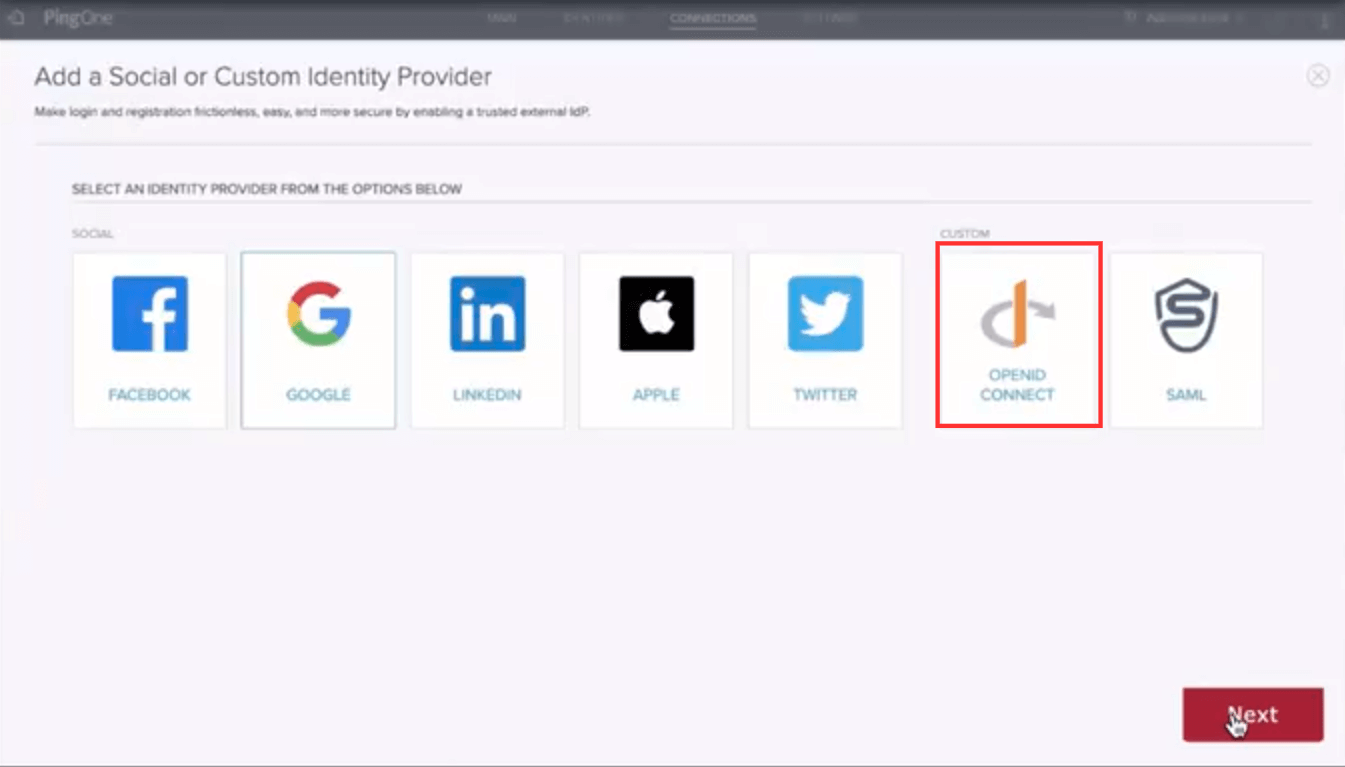

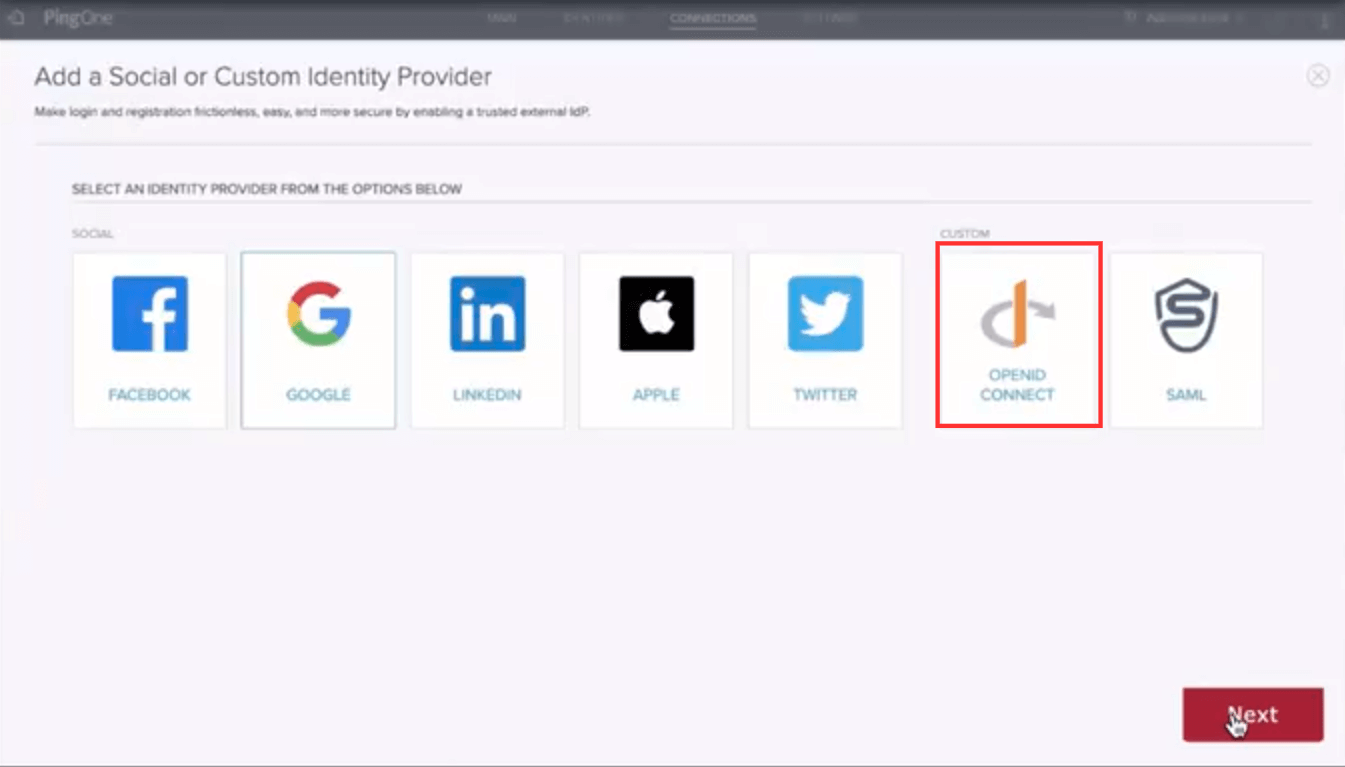

- Wybierz OpenID Connect pod Niestandardowymi. Kliknij Dalej.

- W sekcji Utwórz profil IdP wprowadź odpowiednią nazwę i opis dla ADSelfService Plus. Możesz również dostosować ikonę i przycisk logowania tutaj.

- Kliknij Dalej.

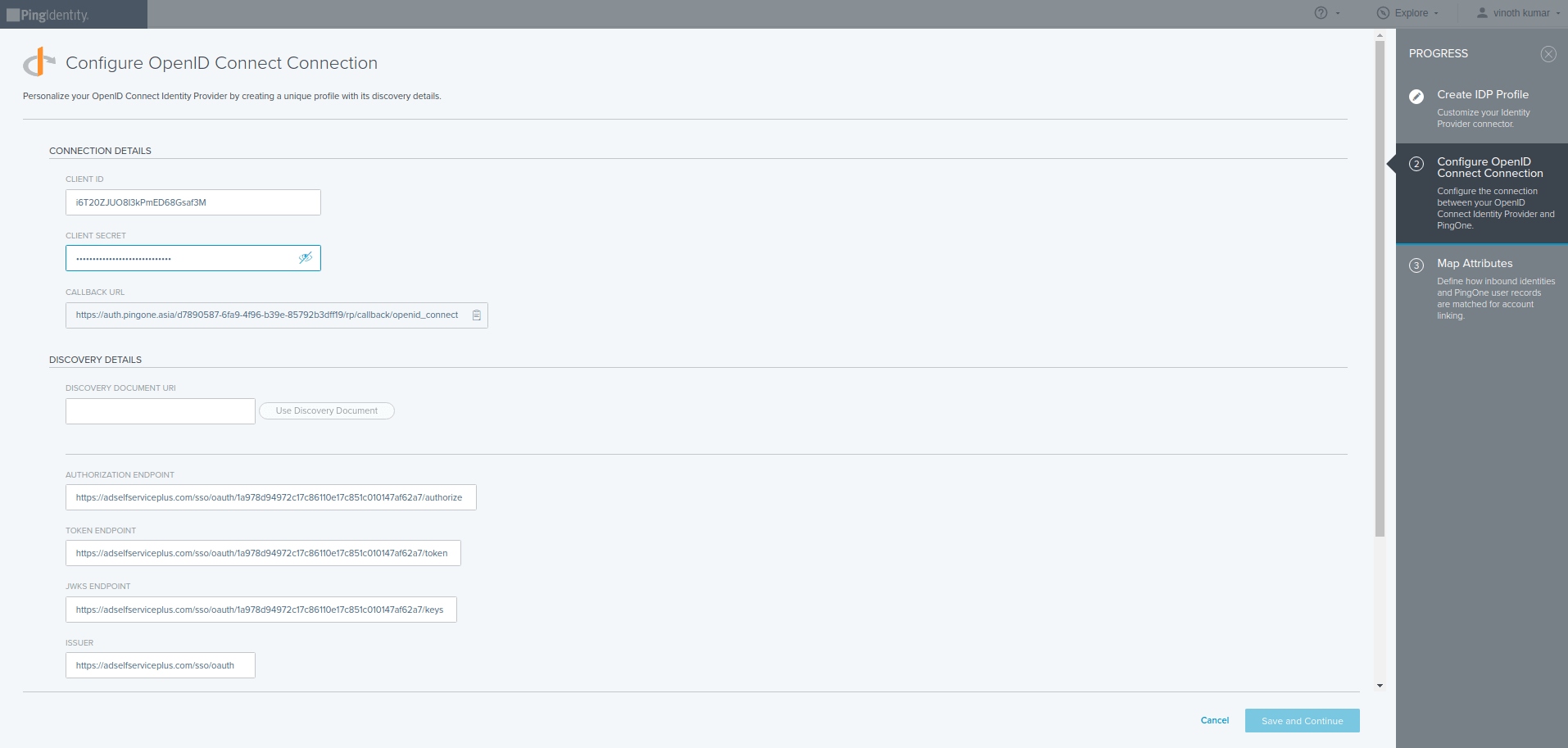

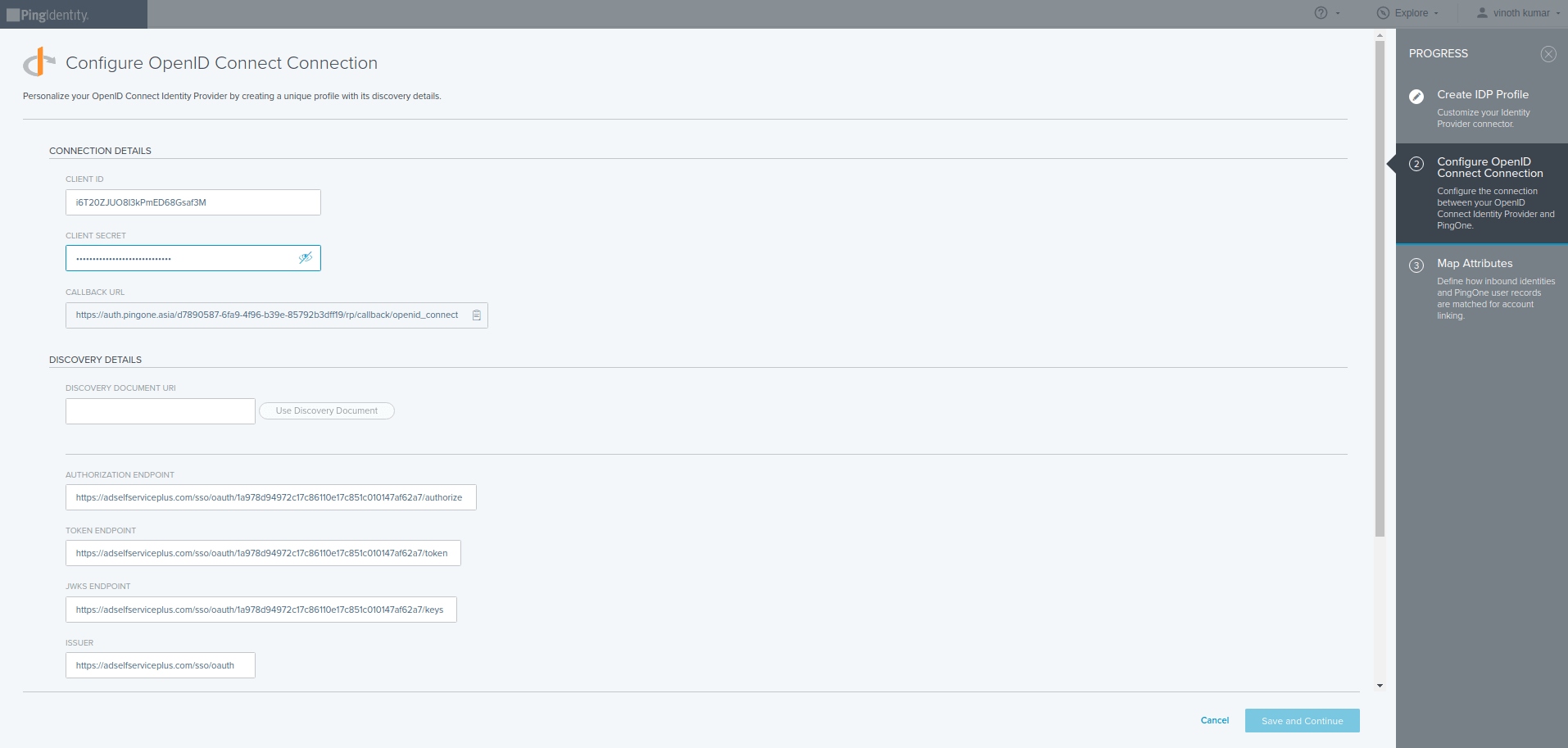

- Na stronie Konfiguracja połączeń OpenID, skopiuj URL CALLBACK, ponieważ będzie wymagany w późniejszym kroku.

- Wypełnij wymagane pola danymi skopiowanymi w kroku 4 wymagań wstępnych:

- ID KLIENTA: ID klienta

- TAJNY KLIENTA: Tajny klienta

- WYDAWCA: Wydawca

- URL PUNKTU KOŃCOWEGO AUTORYZACJI: URL punktu końcowego autoryzacji

- URL PUNKTU KOŃCOWEGO TOKENU: URL punktu końcowego tokenu

- URL PUNKTU KOŃCOWEGO UŻYTKOWNIKA: URL punktu końcowego użytkownika

- JWKS URI: URL punktu końcowego kluczy

- Kliknij Zapisz i kontynuuj.

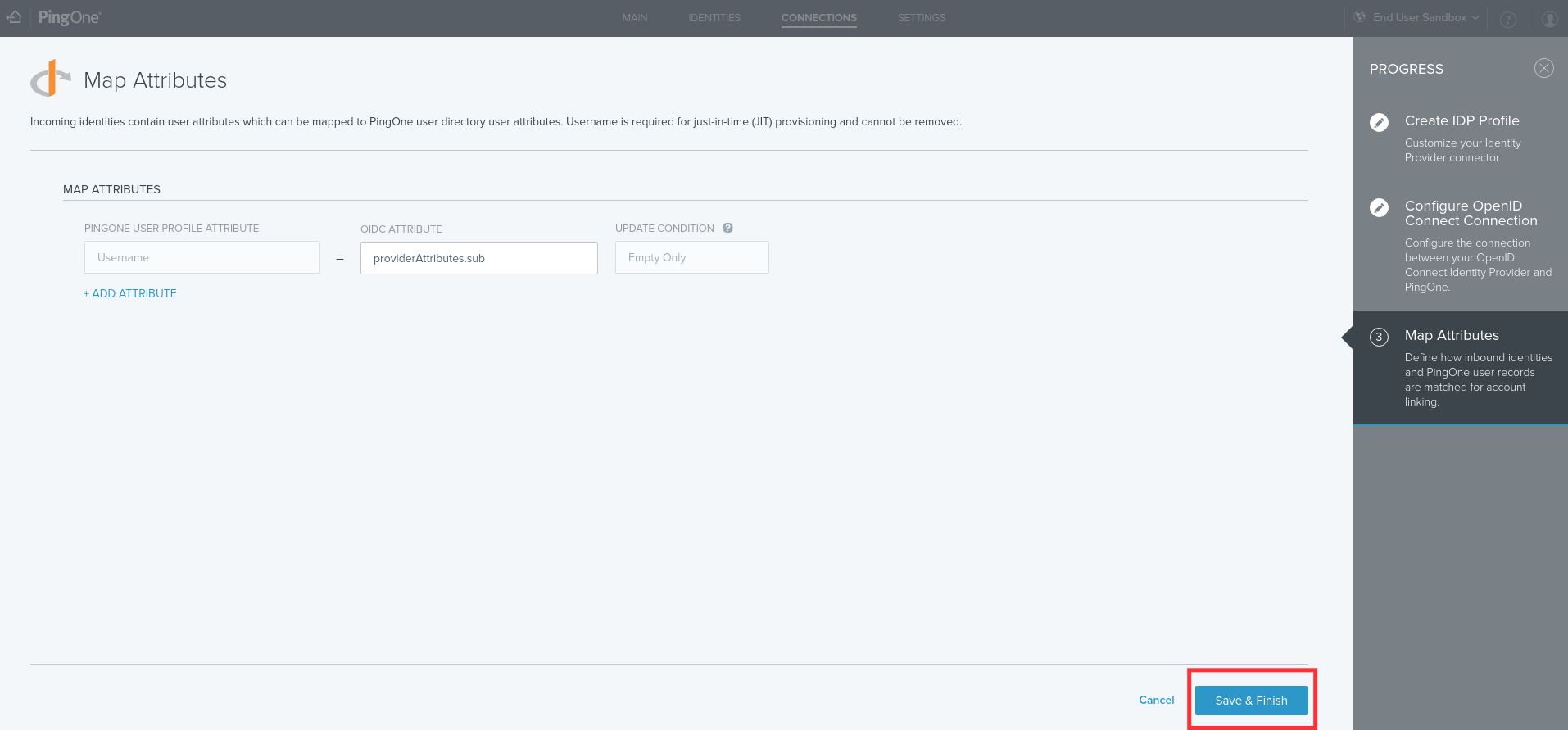

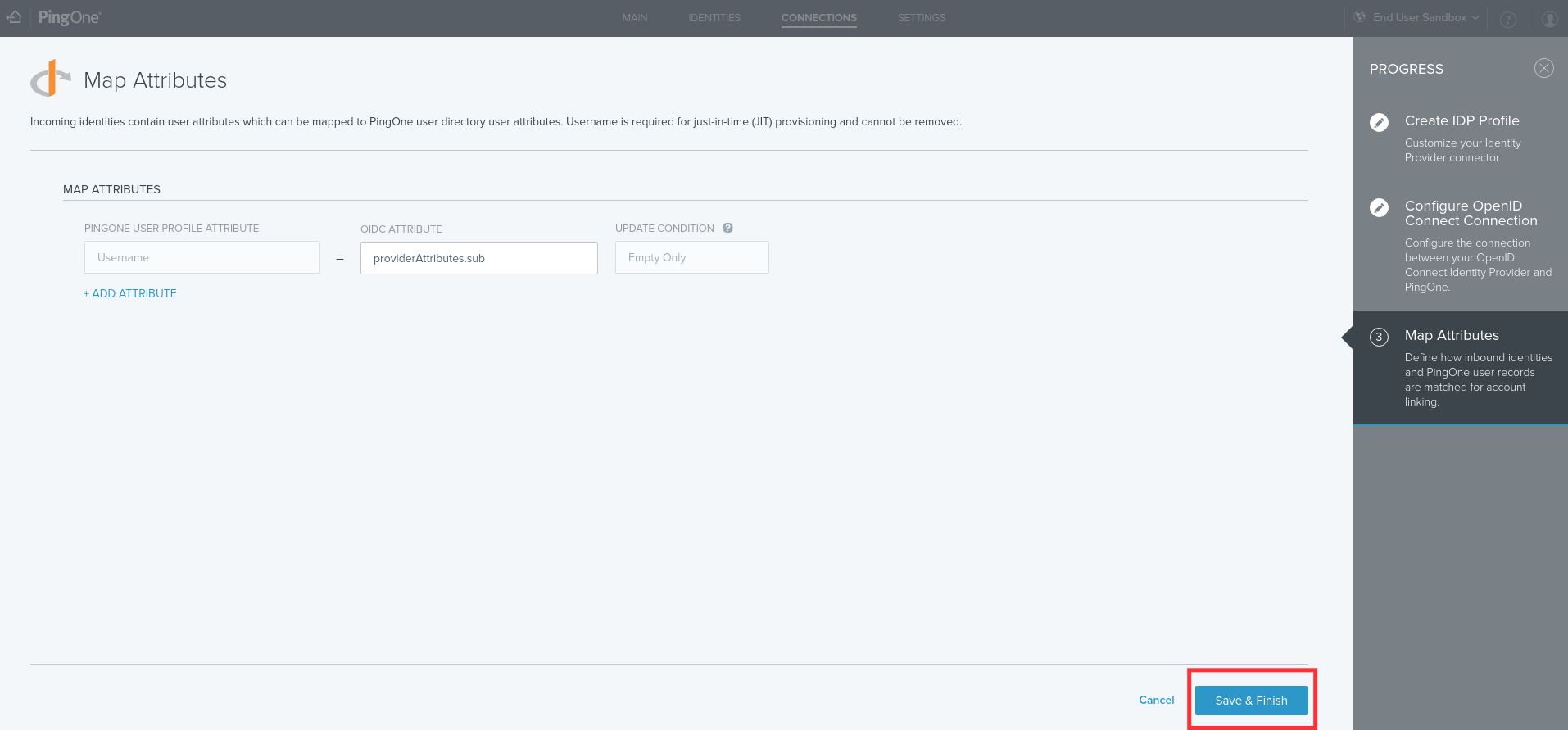

- Na stronie Mapowanie atrybutów kliknij Zapisz i zakończ.

Etapy konfiguracji ADSelfService Plus (dostawca tożsamości)

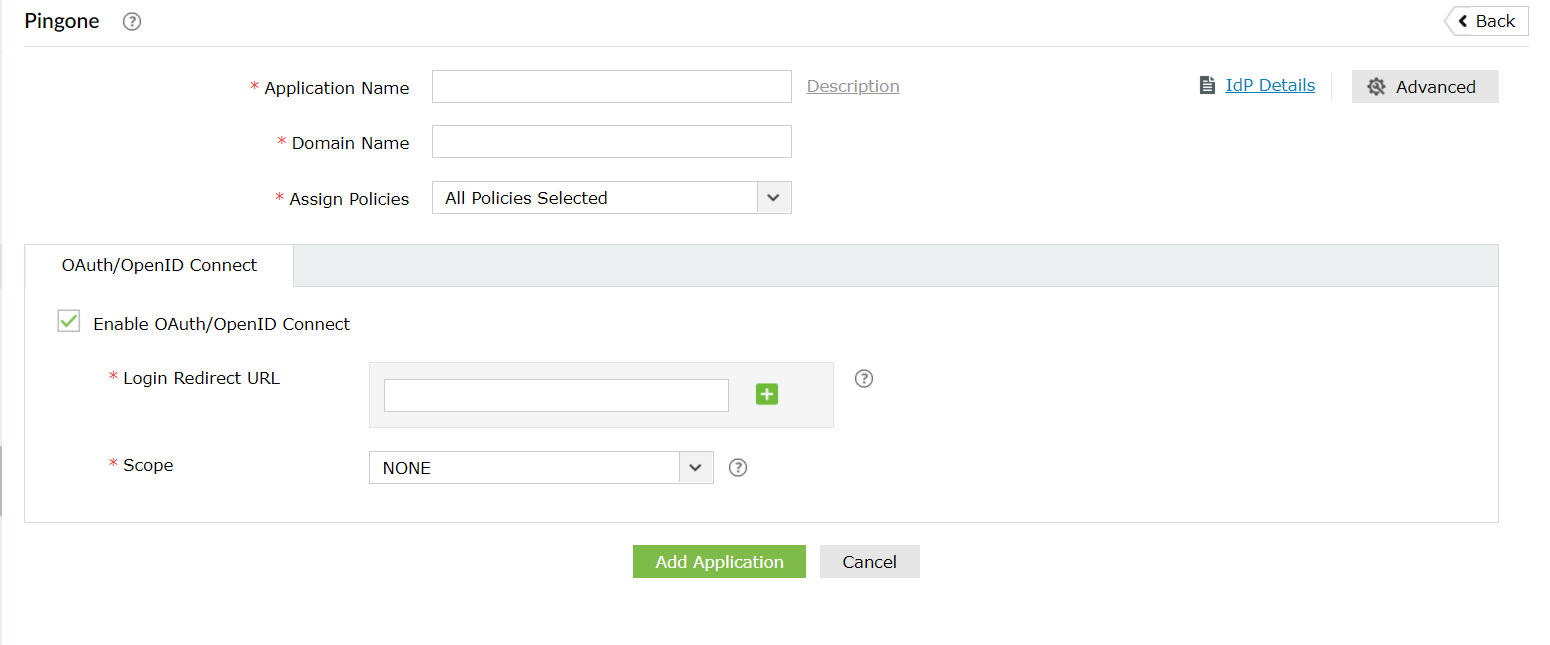

- Wróć do strony konfiguracji PingOne w ADSelfService Plus.

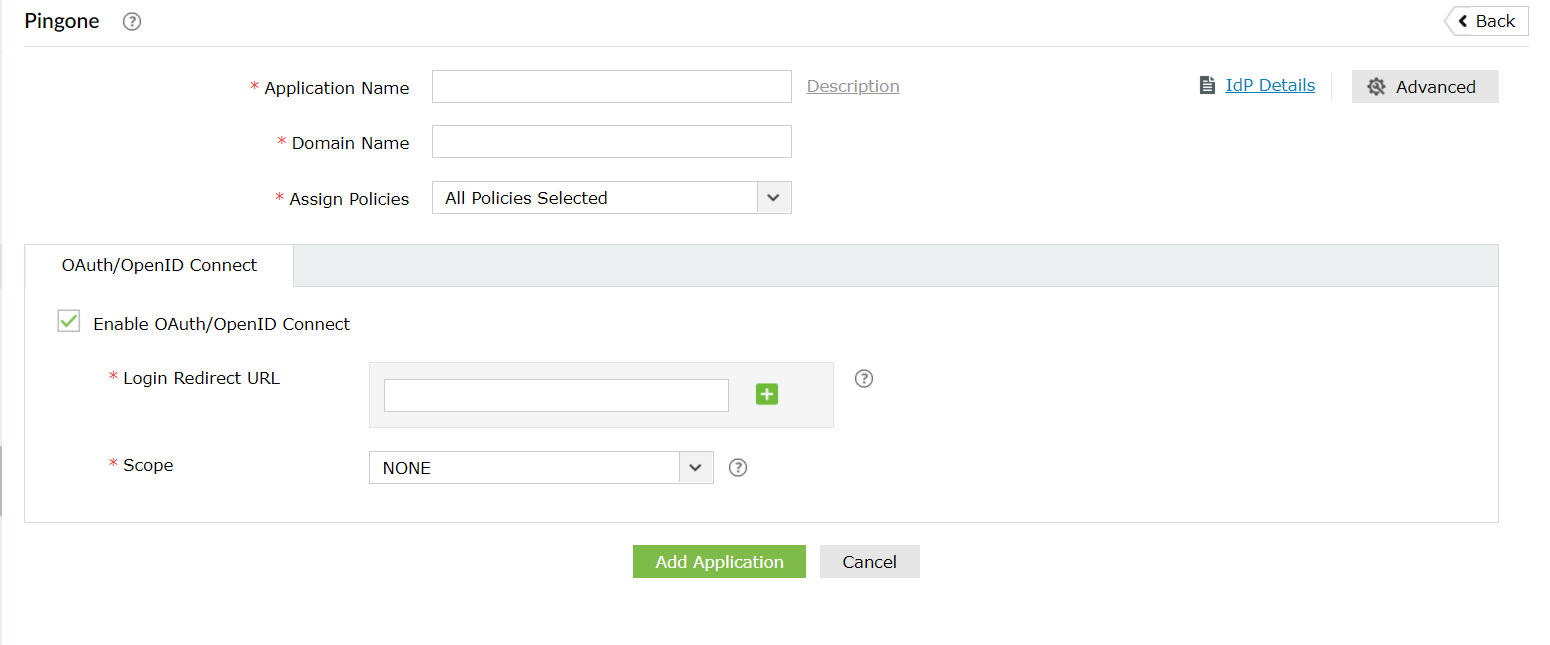

- Wprowadź Nazwę aplikacji oraz Opis według własnych preferencji.

- Wprowadź Nazwę domeny

twojego konta PingOne. Na przykład, jeśli twoja nazwa użytkownika PingOne to johnwatts@thinktodaytech.com, to thinktodaytech.com jest twoją nazwą domeny.

- Wybierz polityki z rozwijanego menu Przypisz polityki, aby zdecydować, dla kogo to ustawienie będzie miało zastosowanie.

- Zaznacz pole obok Włącz OAuth/OpenID Connect.

- Wprowadź URL zwrotny, który zapisałeś w kroku 7 konfiguracji PingOne, w polu URL przekierowania logowania.

- Zasięgi określają poziom dostępu, jaki ma token dostępu. Zasięgi są zazwyczaj podawane w żądaniu autoryzacji, więc nie musisz ich tutaj podawać. Jeśli zasięgi nie są wymienione przez dostawcę usług, musisz je dodać w tym polu.

- Kliknij Dodaj aplikację, aby zapisać te ustawienia.

- URL Well-known Configuration w wyskakującym oknie szczegółów IdP zawiera wszystkie wartości punktów końcowych, obsługiwane zasięgi, tryby odpowiedzi, tryby uwierzytelniania klienta i szczegóły klienta. To jest włączone tylko po zapisaniu aplikacji w ADSelfService Plus. Możesz to podać swojemu dostawcy usług, jeśli zajdzie taka potrzeba.