Te kroki poprowadzą Cię przez proces konfiguracji SAML SSO dla użytkowników Microsoft Entra ID (wcześniej znanego jako Azure AD), przy użyciu ADSelfService Plus jako dostawcy tożsamości (IdP) i Microsoft Entra ID jako dostawcy usług (SP).

Za pomocą Microsoft Entra Connect

Za pomocą narzędzia do konwersji GUID na ImmutableID zewnętrznego dostawcy

Set-Msoluser -UserPrincipalName "<user_mailID>" -ImmutableID “<immutable_id> ”

$cred = Get-Credential

Connect-MsolService -Credential $cred

New-MsolUser -UserPrincipalName "user01@mycompany.com" -ImmutableId "<immutable_id>" -DisplayName "user 01" -FirstName "user" -LastName "01" -LicenseAssignment "<service_pack>" -UsageLocation "<location>"

Zaloguj się do ADSelfService Plus jako administrator.

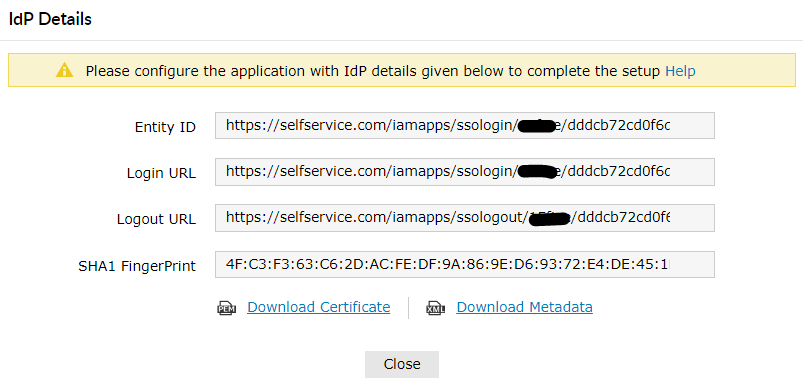

W oknie pop-up, które się pojawi, skopiuj ID encji, URL logowania oraz URL wylogowania, a następnie pobierz certyfikat SSO, klikając na Pobierz certyfikat.

Połącz z MsolService za pomocą następującego polecenia.

Connect-MsolService

Get-MsolDomain

To polecenie pokaże listę domen.

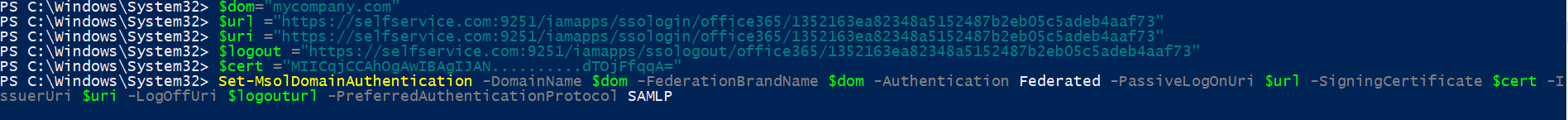

Wprowadź domenę, dla której chcesz włączyć SSO.

$dom = "selfservice.com"

Wprowadź wartości URL logowania i ID encji z kroku 4 warunków wstępnych dla poleceń $url i $uri, oraz wartość URL wylogowania dla polecenia $logouturl.

$url = "<wartość URL logowania>"

Na przykład, $url = "https://selfservice.com:9251/iamapps/ssologin/office365/1352163ea82348a5152487b2eb05c5adeb4aaf73"

$uri = "<wartość ID encji>"

Na przykład, $uri = "https://selfservice.com:9251/iamapps/ssologin/office365/1352163ea82348a5152487b2eb05c5adeb4aaf73"

$logouturl = "<wartość URL wylogowania>"

Na przykład, $logouturl = "https://selfservice.com:9251/iamapps/ssologout/office365/1352163ea82348a5152487b2eb05c5adeb4aaf73"

Teraz skopiuj zawartość pliku certyfikatu SSO z kroku 5 warunków wstępnych i wklej ją jako wartość dla poniższego polecenia.

$cert = "MIICqjCCAhOgAwIBAgIJAN..........dTOjFfqqA="

Uruchom poniższe polecenie, aby włączyć SSO w Microsoft Entra ID.

Set-MsolDomainAuthentication -DomainName $dom -FederationBrandName $dom -Authentication Federated -PassiveLogOnUri $url -SigningCertificate $cert -IssuerUri $uri -LogOffUri $logouturl -PreferredAuthenticationProtocol SAMLP

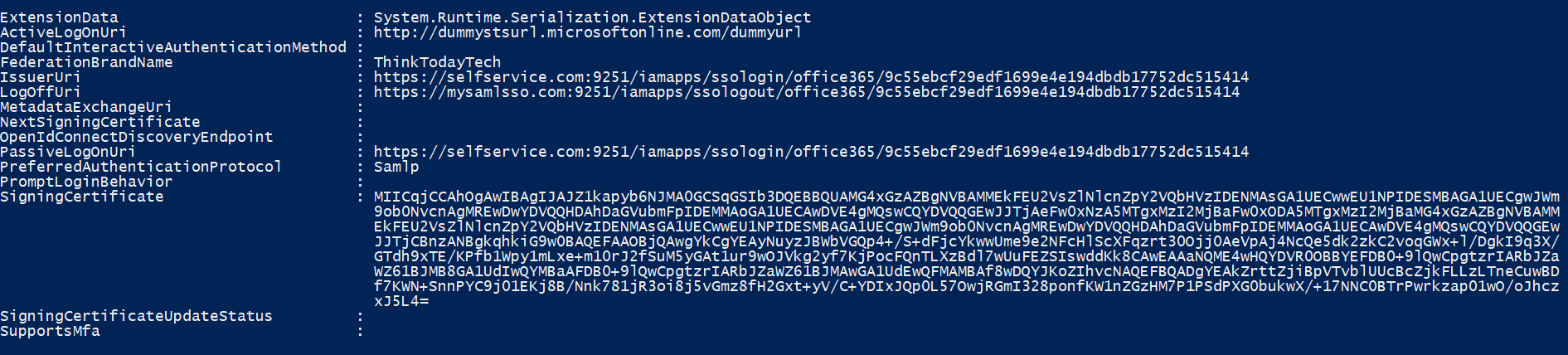

Aby przetestować konfigurację, użyj następującego polecenia.

Get-MSolDomainFederationSettings -DomainName $dom | Format-List *

Jeśli już włączyłeś SSO Microsoft Entra ID używając innego IdP lub chcesz zaktualizować ustawienia SSO ADSelfService Plus, musisz najpierw wyłączyć SSO w Microsoft Entra ID, a następnie postępować zgodnie z krokami podanymi w tym przewodniku. Aby wyłączyć SSO w Microsoft Entra ID, użyj poniższego polecenia:

$dom = "selfservice.com"

Set-MsolDomainAuthentication -DomainName $dom -FederationBrandName $dom -Authentication Managed

Proszę zauważyć, że powyższa zmiana może zająć trochę czasu, aby została wdrożona w Microsoft Entra ID.

Uwaga: Użyj Nieokreślony jako domyślnej opcji, jeśli nie jesteś pewien formatu wartości atrybutu logowania używanego przez aplikację

Uwaga: ADSelfService Plus obsługuje inicjowane przez SP i IdP przepływy SSO SAML dla Microsoft Entra ID.

Your request has been submitted to the ADSelfService Plus technical support team. Our technical support people will assist you at the earliest.

© 2024, ZOHO Corp. Wszelkie prawa zastrzeżone.