Что такое кибератака с передачей хэша (pass-the-hash)?

Pass-the-hash - это метод атаки, который злоумышленники используют для получения NTLM- или LANMAN-хэша пароля пользователя вместо обычного текстового пароля, чтобы использовать его для обмана системы аутентификации. Эта стратегия, широко распространенная в системах Windows, является одной из успешных техник обхода защиты.

Однако если пароль пользователя был изменен, то украденный хэш использовать невозможно. Поэтому рекомендациями по обеспечению безопасности предписывается смена паролей не реже одного раза в 45–60 дней.

Как происходит атака с передачей хэша?

В Windows хэши паролей хранятся в диспетчере учетных записей безопасности (SAM), памяти процесса подсистемы локальной безопасности и в базе данных Ntds.dit в Active Directory. Злоумышленники крадут хэши из любого из этих мест, используя следующие методы:

- Имея физический доступ к системе, они могут загрузить системный диск в другую ОС и скопировать файл SAM.

- Сбор хэшей паролей путем запуска инструментов сбора хэшей, устанавливая удаленное соединение.

- Распознавание хэшей паролей с помощью вредоносных программ, когда они перемещаются по сети во время процесса аутентификации.

- К часто используемым инструментам для дампа хэшей относятся Mimikatz, iam.exe, genhash.exe и другие. pwdump.exe - это программа Windows, которую можно использовать для получения хэшей паролей.

Как работает атака с передачей хэша (pass-the-hash)?

Шаг 1. Злоумышленники проникают в сеть посредством фишинговой кампании. После взлома системы устанавливаются вредоносные инструменты, упомянутые ранее, для сбора хэшей паролей из локальных систем.

Шаг 2. Используя собранные хэши учетных записей и паролей пользователей, злоумышленники проходят аутентификацию в других системах и ресурсах, к которым учетная запись имеет доступ, для обхода защиты внутри сети.

Атаки Pass-the-hash наносят больший ущерб, если скомпрометированная учетная запись пользователя использует функцию единого входа (SSO) для многих бизнес-приложений.

Механизм обнаружения

Атаки Pass-the-hash можно обнаружить путем анализа и корреляции данных журнала с аномалиями поведения пользователей.

Чтобы обнаружить атаку в сети, следует настроить средство безопасности на обнаружение следующих критериев:

Source Host Event ID: 4624 An account was successfully logged on

Logon type: 9

Authentication package: Negotiate

Logon process: seclogo

Sysmon event ID: 10

Target Host

Event ID: 4768 A Kerberos authentication ticket (TGT) was requested

Event ID: 4769 A Kerberos service ticket was requested

Чтобы включить ведение журнала для указанных выше идентификаторов событий, необходимо настроить соответствующие политики аудита в консоли управления групповыми политиками или в параметрах локальной политики безопасности:

| Идентификатор события | Описание события | Категория политики аудита | Имя политики аудита |

|---|---|---|---|

| 4624 | Учетная запись была успешно авторизована | Вход/выход | Аудит входа в систему |

| 4768 | Запрошен билет аутентификации Kerberos (TGT) | Вход в учетную запись | Аудит службы аутентификации Kerberos |

| 4769 | Запрошен билет службы Kerberos | Вход в учетную запись | Аудит операций с билетами службы Kerberos |

Чтобы включить эту политики, выполните указанные ниже действия.

- Откройте консоль управления групповой политикой или параметры локальной политики безопасности.

- Перейдите в раздел Конфигурация компьютера > Параметры Windows > Параметры безопасности > Расширенная конфигурация политики аудита > Политики аудита.

- Найдите упомянутые политики.

- Установите флажок Настроить следующие события аудита, включите как Успешно, так и Отказ и нажмите ОК.

- Примените изменения, и выбранные события теперь будут регистрироваться в журнале событий безопасности.

Как минимизировать последствия атаки pass the hash?

- При включении единого входа обязательно внедрите многофакторную аутентификацию для защиты системы. Таким образом, даже если учетные данные будут скомпрометированы, злоумышленник не сможет получить доступ к данным.

- Реализуйте принцип наименьших привилегий, создав отдельные учетные записи администратора домена и стандартных пользователей для повседневной работы.

- Применяйте политику регулярной смены паролей.

Обнаружение и нейтрализация атак с передачей хэша с помощью Log360

Узнайте, как настроить правила корреляции, оповещения, рабочий процесс инцидентов и настроить их для обнаружения и устранения последствий так Pass-the-hash.

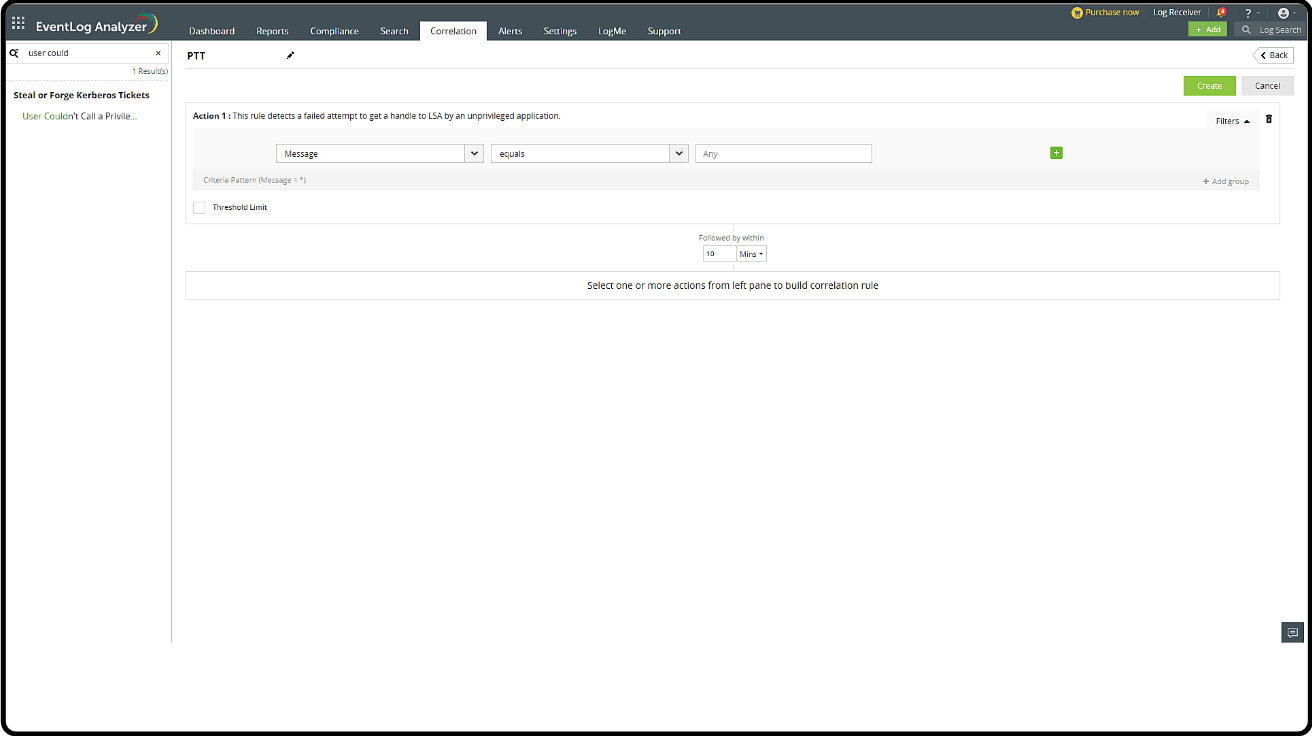

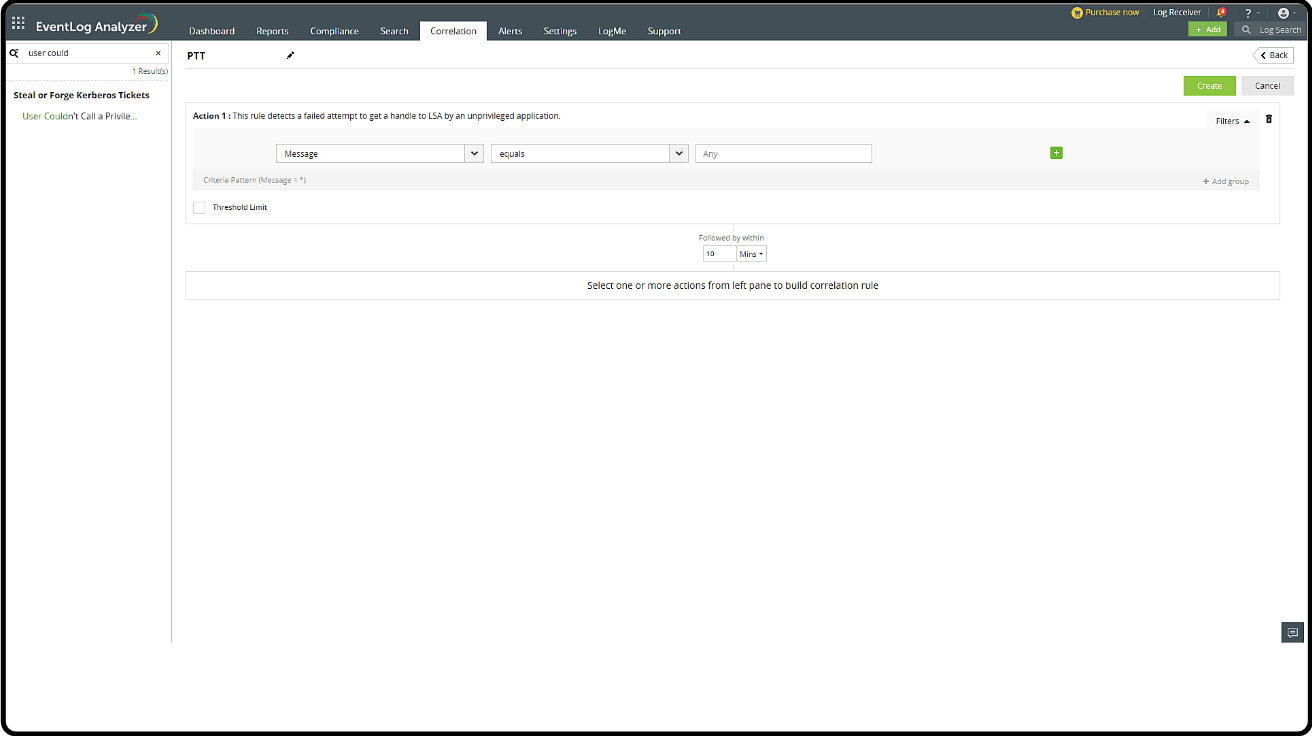

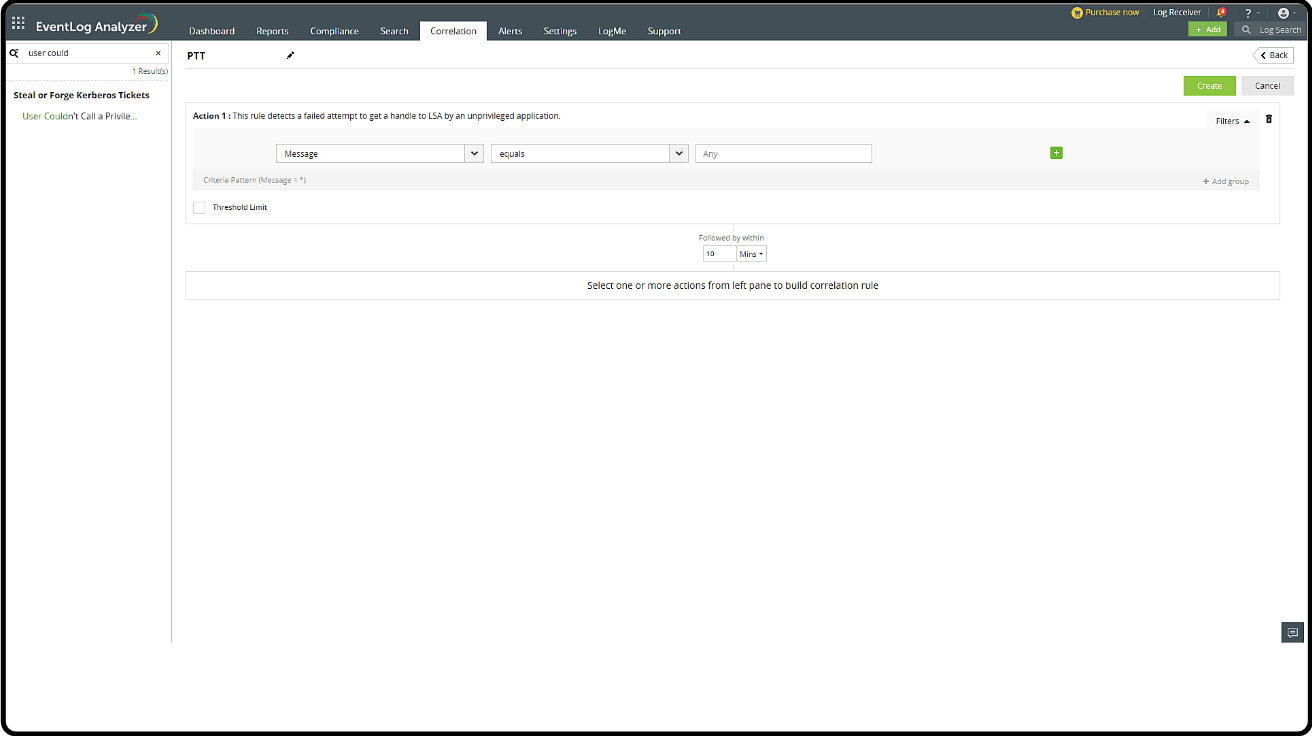

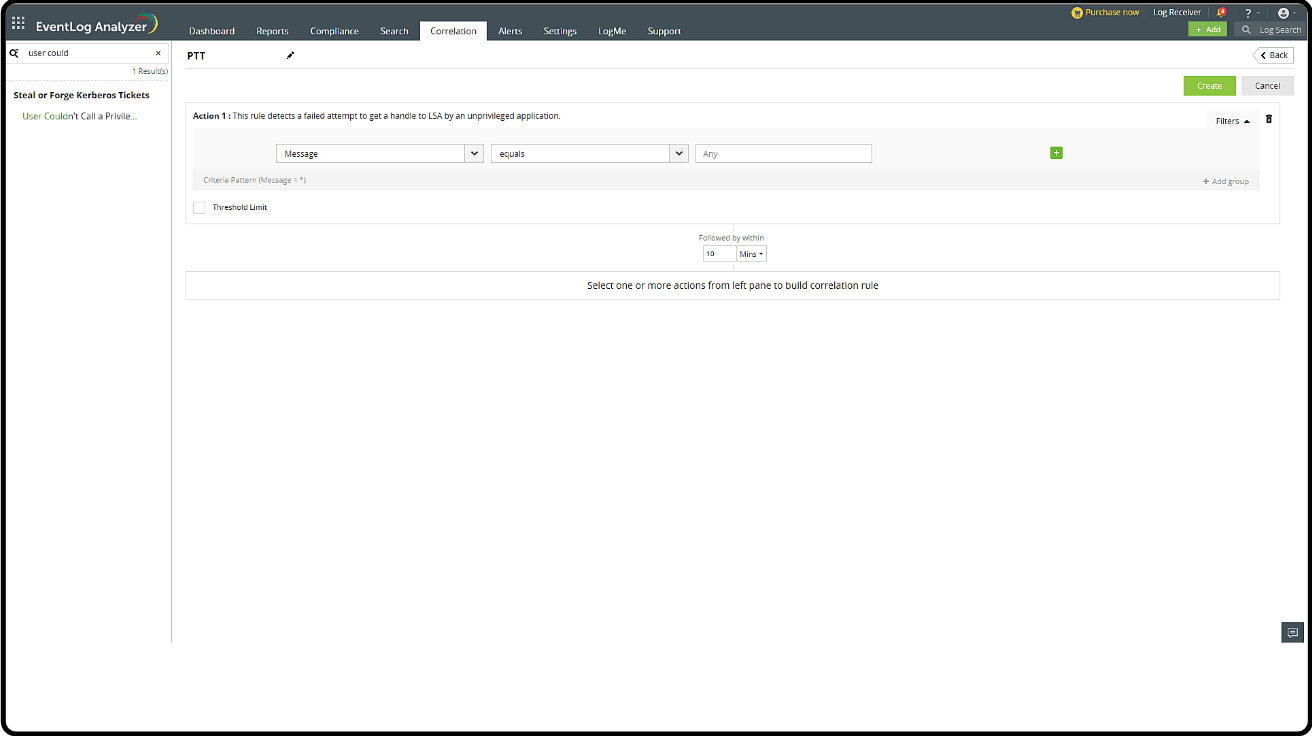

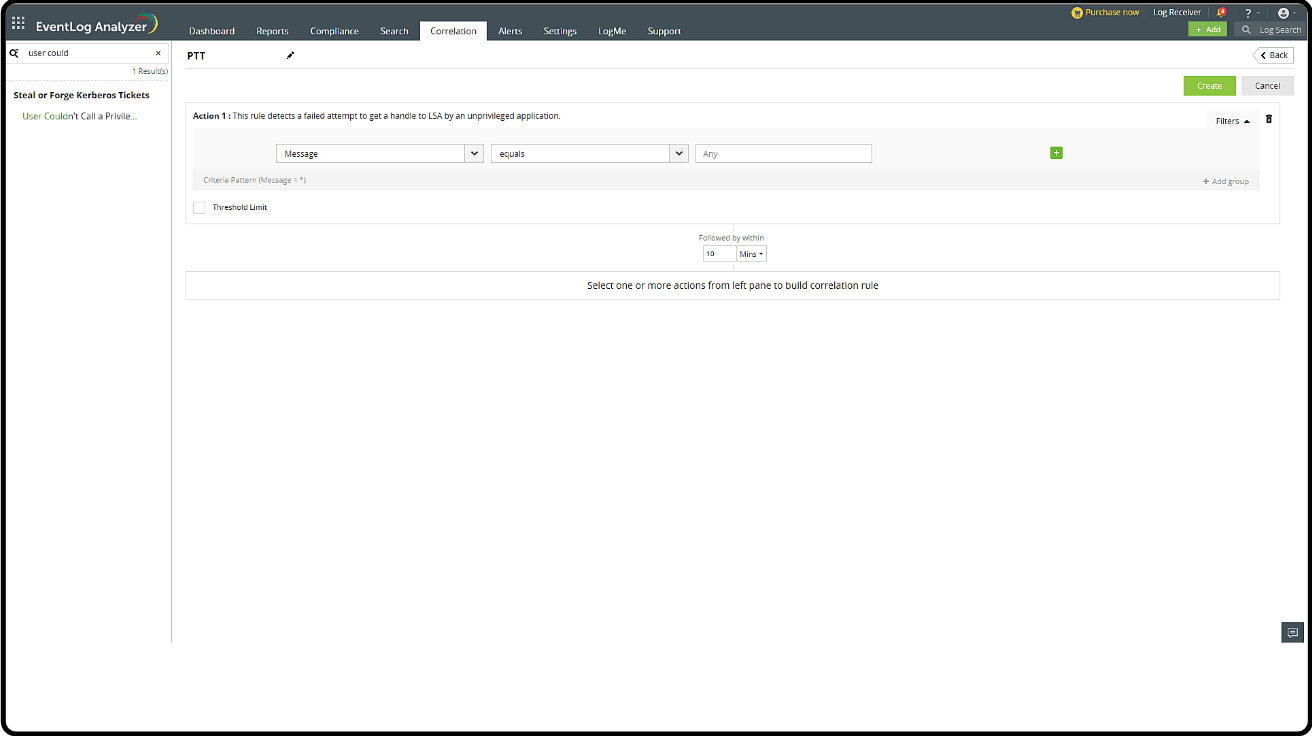

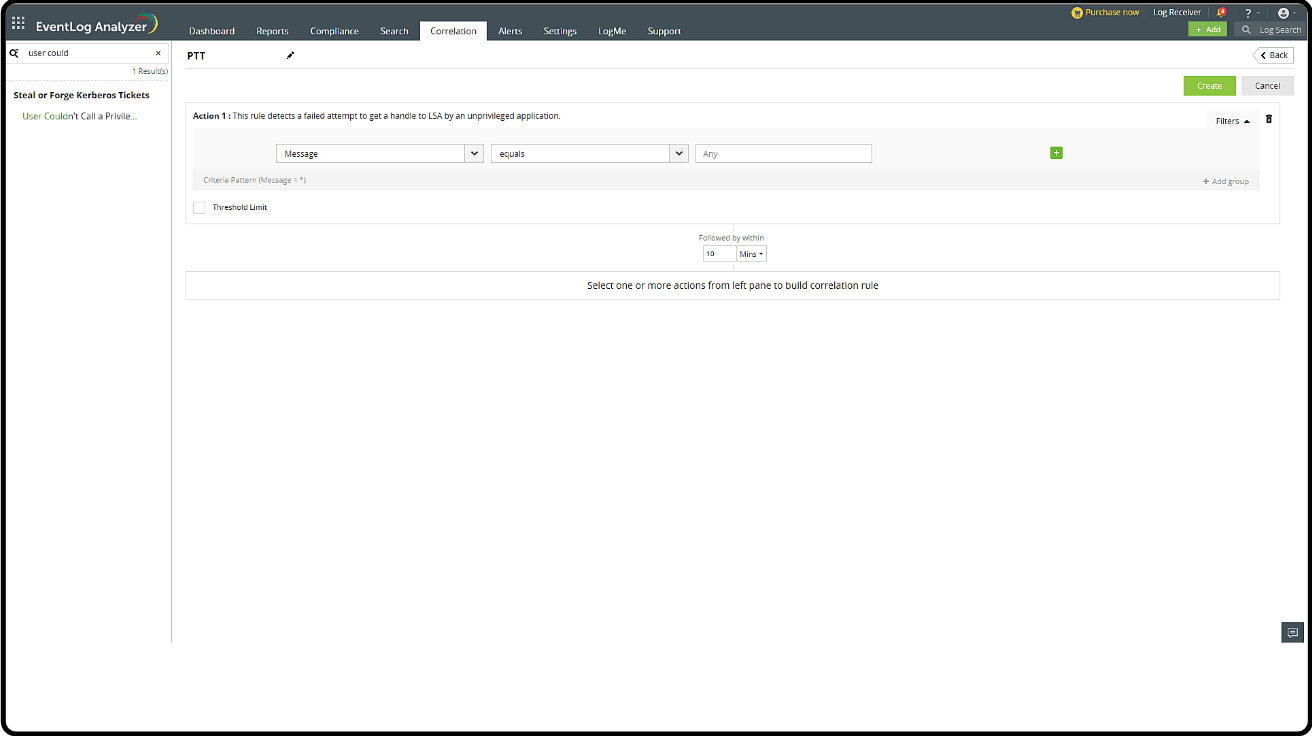

Обнаружение посредством корреляции

Ниже указаны последовательность действий атаки pass-the-hash и соответствующие идентификаторы.

- Событие с идентификатором 10 (событие, сгенерированное sysmon): Указывает, что процесс получил доступ к другому процессу

- Событие с идентификатором 4624: Учетная запись была успешно авторизована

- Событие с идентификатором 4672: Специальные привилегии, назначаемые новому входу в систему

Широко используемый метод обнаружения атак с передачей хэша включает корреляцию и мониторинг событий с идентификаторами 10, 4624 и 4672.

Оповещения в режиме реального времени

Добавление оповещений и рабочего процесса:

- Создание профиля оповещения с помощью правила корреляции

- Добавление рабочего процесса для профиля оповещения

Создание профиля оповещения:

- Перейдите в консоль Log360 > SIEM > Оповещения > нажмите значок настроек в правом верхнем углу > Управление профилями > Профили оповещений корреляции > нажмите значок поиска и выберите созданное правило Pass the Hash > нажмите Настроить.

- Выберите уровень серьезности и настройте параметры уведомлений для получения оповещений.

Добавление рабочего процесса для профиля оповещения:

Шаг 1. Создание рабочего процесса

- На вкладке Оповещения нажмите значок настроек в правом верхнем углу страницы.

- Выберите Рабочий процесс.

- Нажмите Создать рабочий процесс в правом верхнем углу.

- Для создания рабочего процесса можно перетащить блоки с панели слева.

Шаг 2. Добавление рабочего процесса для профиля оповещения

- На вкладке Оповещения нажмите значок настроек в правом верхнем углу страницы.

- Выберите Управление профилями.

- Перейдите в раздел Корреляция профилей оповещений.

- В только что созданном профиле оповещения об атаке Pass the Hash нажмите кнопку Настроить.

- Перейдите на вкладку Рабочий процесс в разделе Уведомление об оповещениях.

- Нажмите Включить рабочий процесс.

- Выберите Изменить входные данные, если есть поля, которые необходимо изменить.

- После обновления полей нажмите кнопки Сохранить и Обновить на главной странице.

Эти действия могут помочь сдержать угрозу до тех пор, пока администратор безопасности не возьмет на себя управление и не проведет более глубокое расследование и устранение неполадок.

- Отправьте письмо и SMS: сообщите администратору безопасности о потенциальной атаке Pass-the-hash.

- Отключите пользователя AD: временно отключите соответствующую учетную запись пользователя в Active Directory, чтобы предотвратить дальнейший несанкционированный доступ.

- Запретите входящий и исходящий трафик с помощью соответствующих правил: обновите правила брандмауэра, чтобы запретить как входящий, так и исходящий трафик для скомпрометированной системы, чтобы ограничить потенциальный обход системы, передачу команд и управления, а также утечку данных.

- Выйдите из системы Windows: завершите все активные сеансы, связанные с скомпрометированной учетной записью пользователя, чтобы лишить злоумышленника доступа.

- Настройте запись в файл: запротоколируйте всю соответствующую информацию об обнаруженной атаке Pass-the-hash, включая затронутые системы, учетные записи пользователей и подозрительные действия.

- Перешлите журналы: перешлите журналы безопасности, связанные с инцидентом, в Log360 для дальнейшего анализа.

Расследование по отчетам

Предварительно заданные отчеты

- В консоли Log360 выберите Отчеты.

- В раскрывающемся списке в левом верхнем углу выберите MITRE ATT&CK. Выберите Defense Evasion (Обход защиты). Найдите Pass the Hash Activity (Действия по передаче хэша) с помощью поиска в LHS.

Ознакомьтесь с решением SIEM, которое защитит вас от киберугроз.

Log360 может бороться с такими сложными атаками, как атаки с передачей хэша (PtH), с помощью набора функций безопасности, таких как:

- Мониторинг действий пользователей

- Отслеживание привилегированного доступа

- Обнаружение аномалий на основе машинного обучения

Что дальше?

Реализуйте защитные стратегии и меры реагирования на инциденты, используя расширенные функции безопасности Log360.

- Что такое кибератака с передачей хэша (pass-the-hash)?

- Как происходит атака с передачей хэша?

- Как работает атака с передачей хэша (pass-the-hash)?

- Механизм обнаружения

- Как минимизировать последствия атаки pass the hash?

- Обнаружение и нейтрализация атак с передачей хэша с помощью Log360