Что такое атака pass-the-ticket?

Атака с передачей билета (Pass-the-Ticket) - это тип кибератаки, включающий кражу и повторное использование учетных данных аутентификации, называемых билетами, в среде Windows Active Directory.

Когда пользователь входит в домен Windows, процесс аутентификации генерирует билет, содержащий идентификационные данные и привилегии пользователя. Затем билет используется для доступа к сетевым ресурсам, таким как файлы, папки и приложения.

При атаке с передачей билета злоумышленник крадет существующий билет или создает поддельный, а затем использует его для получения несанкционированного доступа к сетевым ресурсам без необходимости повторной аутентификации. Злоумышленник может использовать эту технику для обхода защиты в сети, получения доступа к конфиденциальным данным или захвата контроля над системами.

Ход атаки

- Злоумышленник получает доступ к компьютеру пользователя или контроллеру домена в среде Windows Active Directory.

- Злоумышленник крадет или создает билет на выдачу билетов Kerberos (TGT) или билет на обслуживание, связанный с учетной записью пользователя или привилегированной учетной записью домена.

- Затем злоумышленник использует украденный билет для аутентификации и доступа к ресурсам на других компьютерах в сети, при этом ему не нужно знать пароль учетной записи.

- Злоумышленник может использовать этот доступ для обхода защиты в сети, доступа к конфиденциальным данным или системам или выполнения вредоносных действий, таких как установка вредоносного ПО, создание новых учетных записей и изменение настроек.

- Злоумышленник может повторить процесс кражи и повторного использования билетов, чтобы сохранить доступ и контроль над сетью в течение длительного периода.

Механизм обнаружения

Вы можете контролировать свою сеть, проверяя все события аутентификации Kerberos и выявляя несоответствия. Например, для расследования атак Pass-the-Ticket на конечные точки выполните следующие шаги:

- Проверьте текущие сеансы входа в систему.

- Проверьте билет Kerberos, связанный с этим сеансом.

- Проверьте наличие несовпадающих билетов Kerberos.

Во время законной аутентификации в домене можно найти следующие идентификаторы событий в следующем порядке:

4768 - Запрошен билет аутентификации Kerberos (TGT)

4769 - Запрошен билет службы Kerberos

4770 - Обновлен билет службы Kerberos

Если злоумышленник нацелится на Центр распространения ключей Kerberos и получит контроль над учетной записью KRBTGT, он, по сути, получит полный доступ, также известный как "золотой билет". Если запрос делается с использованием золотого билета, запрос на TGT не производится. Это означает, что любые аутентификации, которые регистрируют только события с идентификатором 4769 и 4770, являются признаком наличия золотого билета.

Обнаружение и устранение атак pass-the-ticket с использованием Log360

Узнайте, как настроить правила корреляции, оповещения, рабочий процесс инцидентов и настроить их для обнаружения и устранения последствий так Pass-the-Ticket.

Корреляция

Кража или подделка билетов Kerberos - пользователь не смог вызвать привилегированную службу "LsaRegisterLogonProcess"

Связанные идентификаторы событий

4673 - Вызвана привилегированная служба

Обнаружение

Вы можете обнаружить атаку Pass-the-Ticket, используя правило корреляции MITRE ATT&CK® или профиль оповещения MITRE ATT&CK.

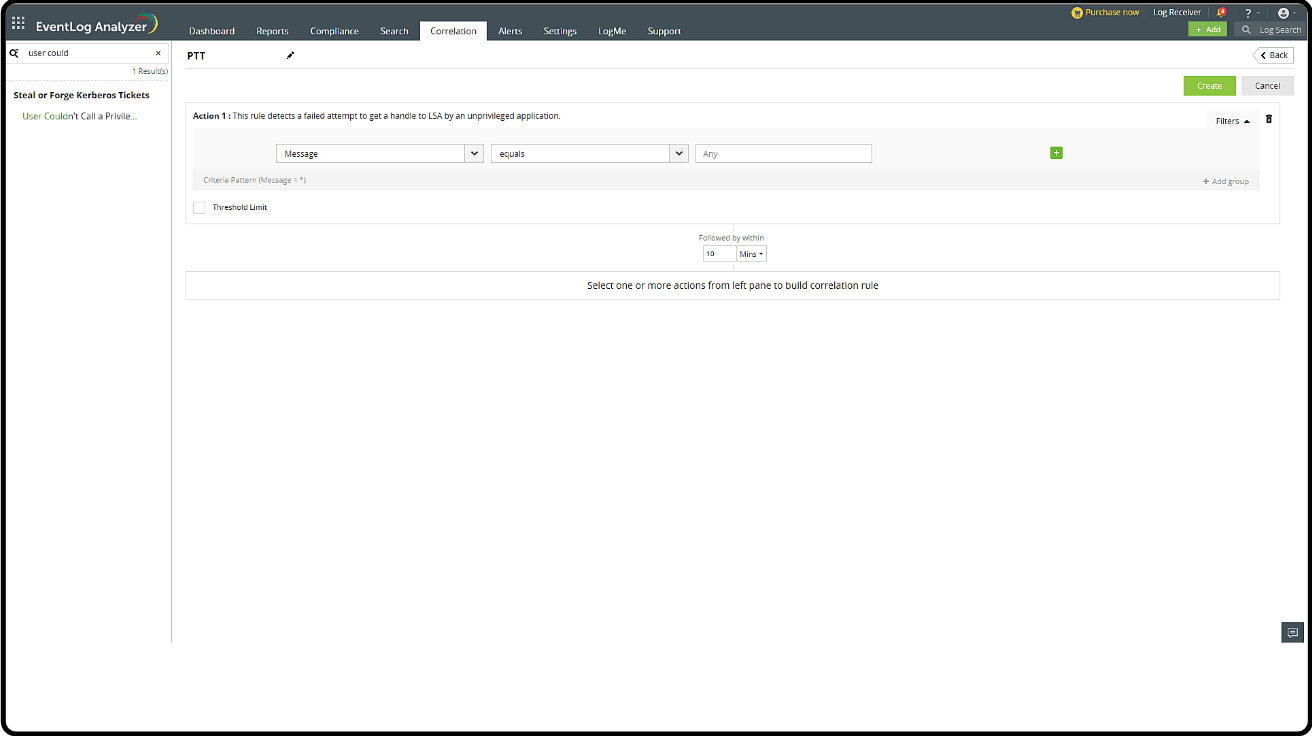

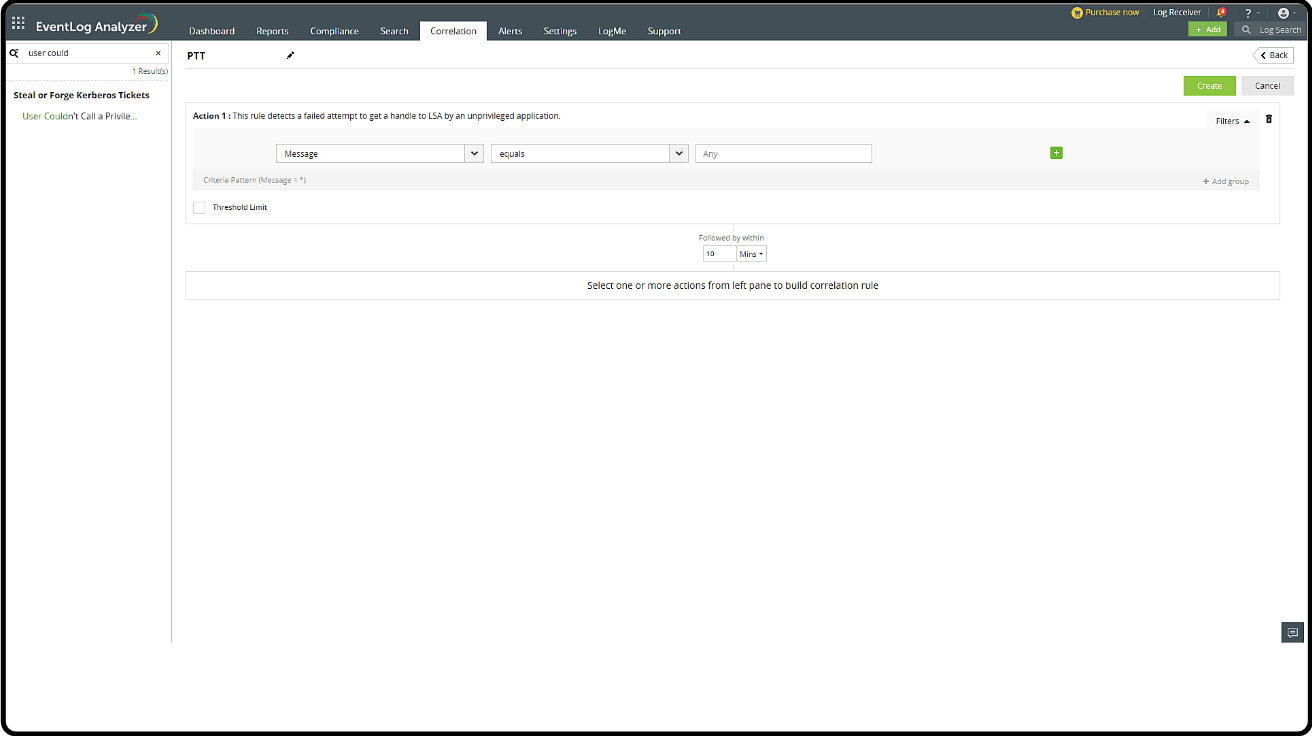

Создание правила корреляции

- Перейдите в консоль Log360 > SIEM > Корреляция и нажмите Управление правилами в правом верхнем углу.

- Нажмите Создать правило корреляции.

- В раскрывающемся списке слева выберите раздел TTP MITRE ATT&CK.

- Выполните поиск по запросу Пользователю не удалось вызвать привилегированную службу.

- Нажмите Создать.

Устранение

Процесс смягчения последствий включает в себя следующее:

1. Создание профиля оповещения с помощью правила корреляции

2. Активация рабочего процесса для профиля оповещения

Создание профиля оповещения:

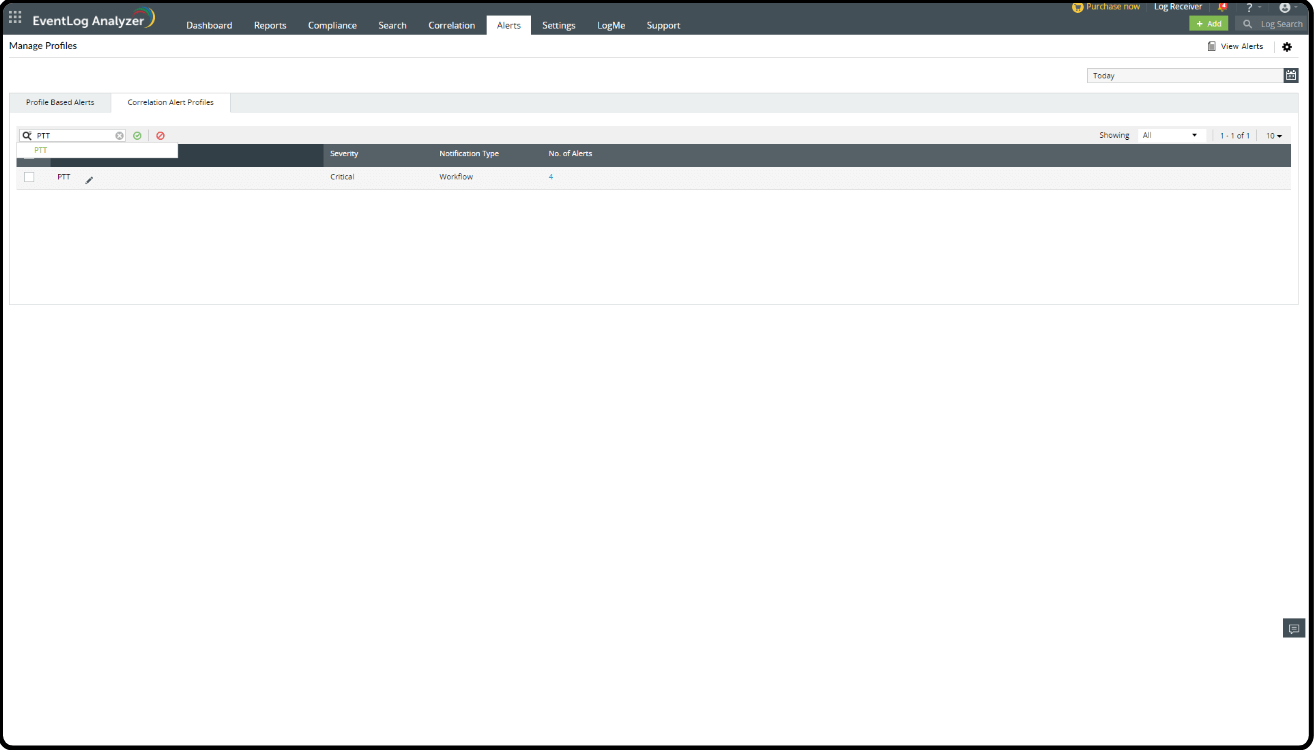

- Перейдите в консоль Log360 > SIEM > Оповещения.

- Нажмите значок настроек в правом верхнем углу и выберите Управление профилями.

- В разделе "Управление профилями" выберите Корреляция профилей оповещений. Затем нажмите значок поиска и выберите PTT (название правила корреляции).

- Нажмите Настроить.

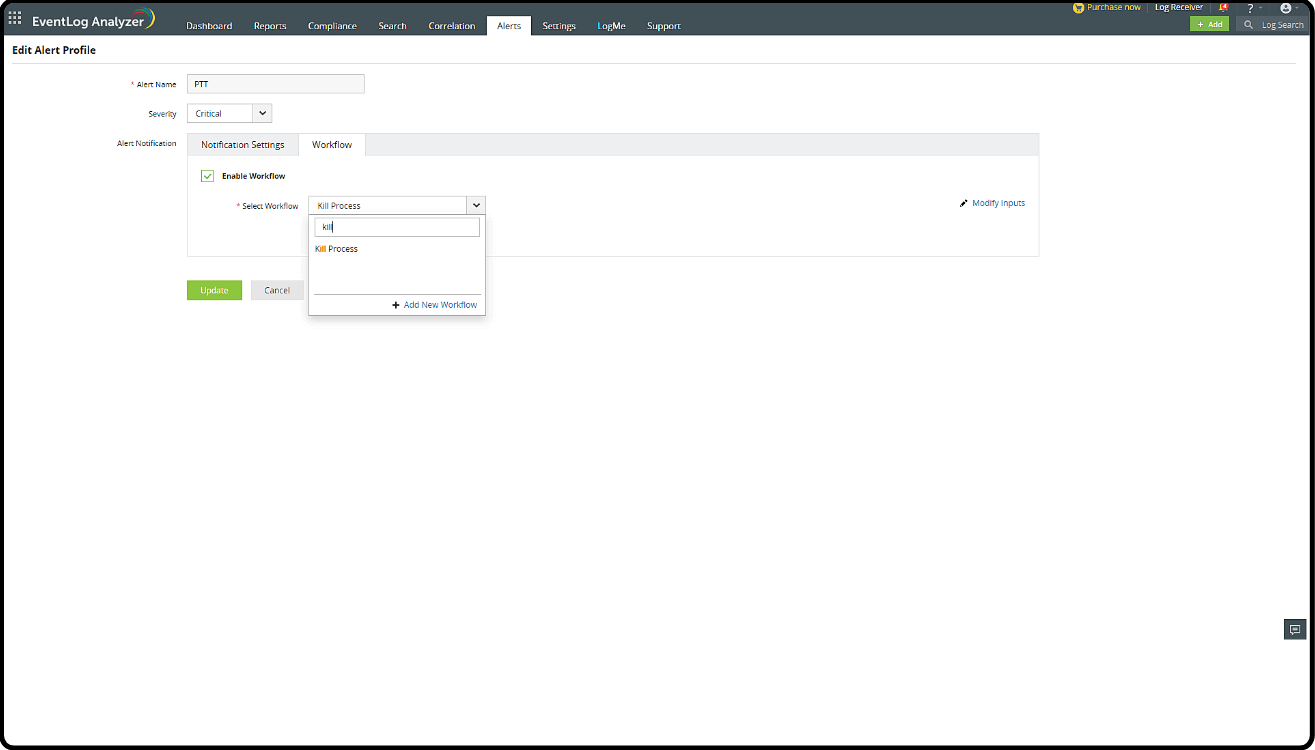

1. Активация рабочего процесса

- В профиле оповещений выберите Рабочий процесс рядом с параметром Настройки уведомлений.

- Установите флажок Включить рабочий процесс и выберите подходящее действие из списка вариантов, например "Отключить компьютер", "Выйти из системы и отключить пользователя" или "Завершить процесс".

- Нажмите Добавить новый рабочий процесс, чтобы создать настраиваемый рабочий процесс. Можно изучить список действий Windows и действий Active Directory, чтобы создать новый процесс реагирования на инциденты.

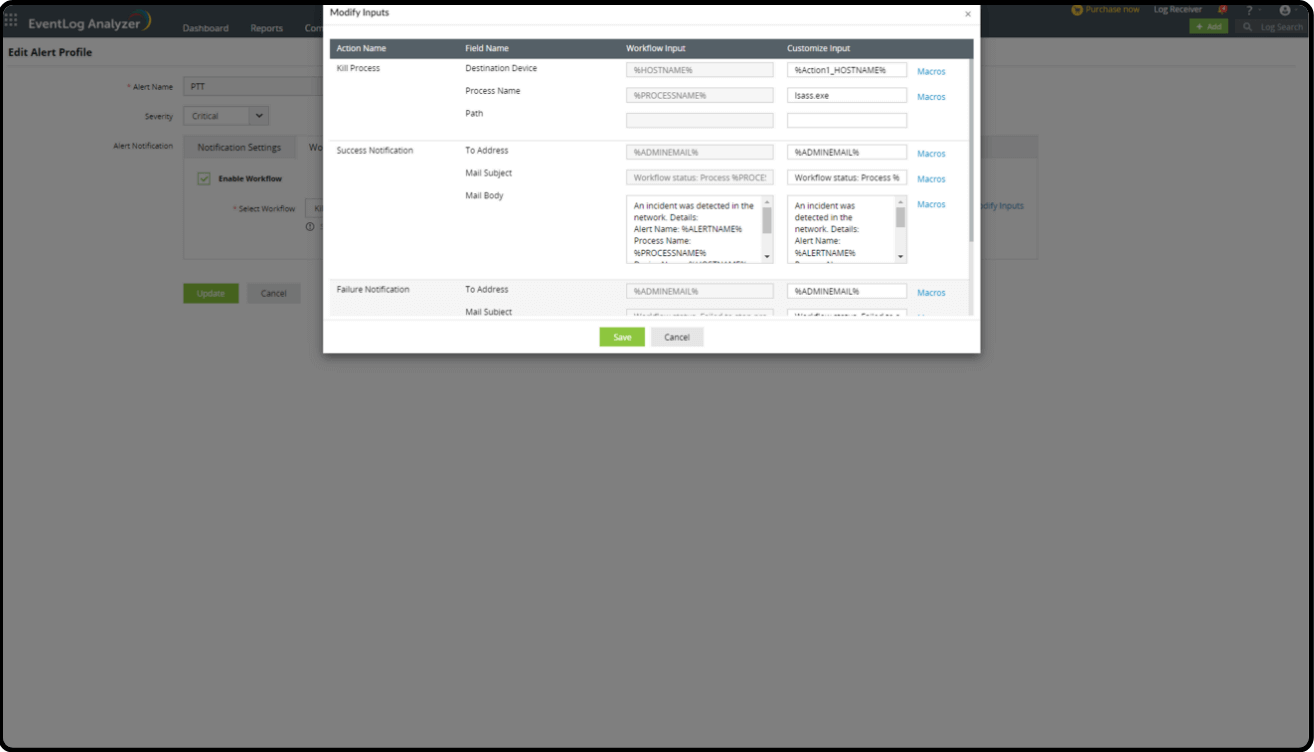

2. Добавление рабочего процесса

- Добавьте рабочий процесс в профиль оповещения.

- Выберите Изменить входные данные, если есть поля, которые необходимо изменить.

- После обновления полей нажмите кнопки Сохранить и Обновить на главной странице.

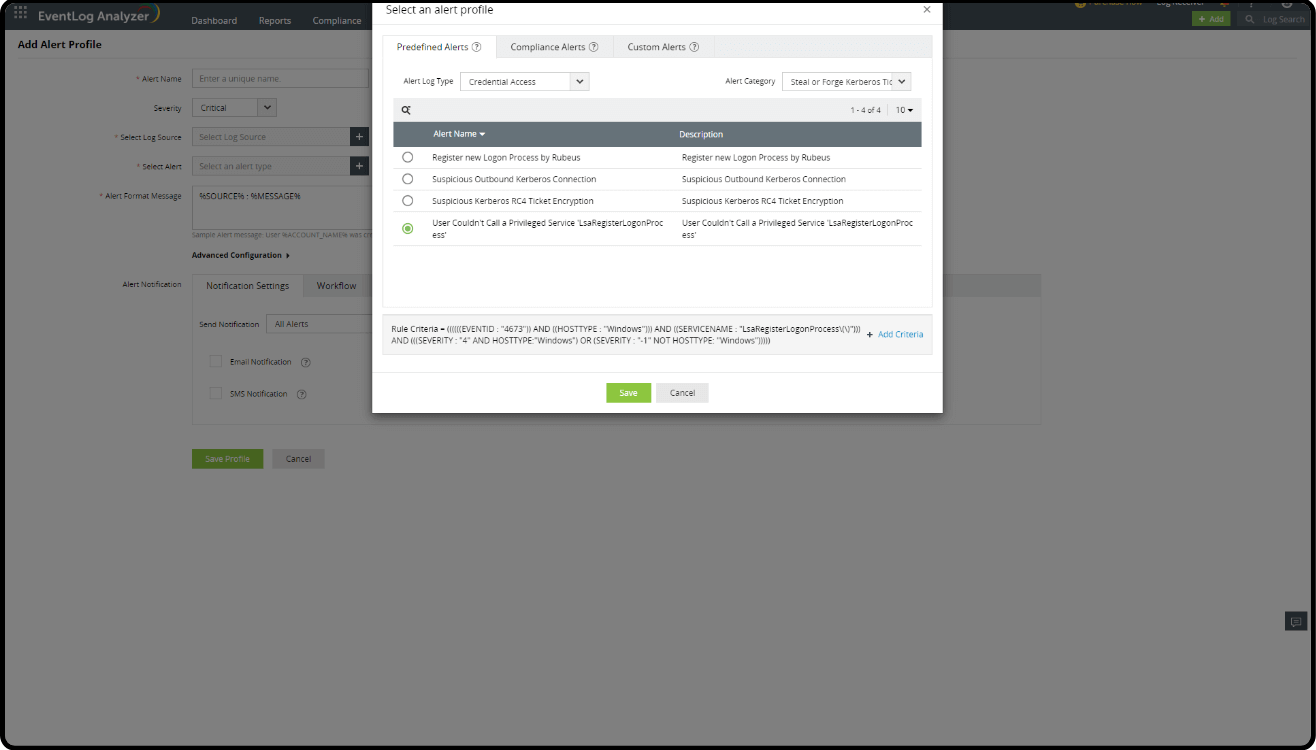

3. Создание профиля оповещения

- Перейдите в консоль Log360 > SIEM > Оповещения > нажмите Добавить профиль оповещения в правом верхнем углу.

- Нажмите поле Выбрать оповещение.

- Найдите Доступ к учетным данным в списке типов журнала оповещений.

- Выполните поиск по запросу Пользователю не удалось вызвать привилегированную службу в поле поиска и выберите этот параметр.

- Нажмите Сохранить.

Предварительно заданные отчеты

- Перейдите в консоль Log360 > выберите SIEM > Отчеты.

- В раскрывающемся списке в левом верхнем углу выберите MITRE ATT&CK.

- Выберите Доступ к учетным данным > Кража или подделка билетов Kerberos.

- Выберите отчет Пользователь не смог вызвать привилегированную службу "LsaRegisterLogonProcess".

Что дальше?

Реализуйте защитные стратегии и меры реагирования на инциденты, используя расширенные функции безопасности Log360.

- Что такое атака pass-the-ticket?

- Ход атаки

- Механизм обнаружения

- Обнаружение и устранение атак pass-the-ticket с использованием Log360