- Главная

- Руководство по ведению журналов

- Как обнаружить и предотвратить использование уязвимости TCP 445 и атаку с помощью анализа журнала межсетевого экрана?

Как обнаружить и предотвратить использование уязвимости TCP 445 и атаку с помощью анализа журнала межсетевого экрана?

На этой странице

- Для чего нужен порт 445?

- Как злоумышленники используют порт 445?

- Как обнаружить уязвимость порта 445, анализируя журналы брандмауэра?

- Использование ManageEngine EventLog Analyzer для предотвращения эксплойтов порта 445

В рекомендациях US-CERT указано, что наилучшей практикой для Server Message Block (SMB) является блокировка порта TCP 445, используемого службами каталогов Microsoft, а также портов UDP 137, 138 и порта TCP 139.

В 2017 году порт 445 стал объектом атаки вируса-вымогателя WannaCry, которая нанесла огромный ущерб по всему миру, направленный против предприятий, банков и других государственных органов.

Для чего нужен порт 445?

Порт 445 - это сетевой порт Microsoft, который также связан со службой NetBIOS, присутствующей в более ранних версиях операционных систем Microsoft. Он использует протокол Server Message Block (SMB), который позволяет системам одной сети обмениваться файлами и принтерами по протоколу TCP/IP.

Этот порт не следует открывать для внешней сети. Большинство устройств Microsoft имеют открытый порт 445, поскольку он используется для связи по локальной сети.

Как злоумышленники используют порт 445?

Злоумышленники могут выполнять сканирование портов, используя инструменты с открытым исходным кодом, такие как Nmap, Metasploit и NetScan Tools Pro. Эти инструменты сканирования идентифицируют службы, использующие порт 445, и собирают важную информацию об устройствах. Узнав данные об устройстве, злоумышленники запускают атаки вредоносных программ и программ-вымогателей, используя этот порт.

Предотвращение использования порта 445:

Лучший способ предотвратить использование порта 445 - убедиться, что брандмауэр правильно настроен и в сети нет ненужных открытых портов 445.

Порядок предотвращения использования уязвимости порта 445:

Убедитесь, что порт 445 заблокирован на всех неиспользуемых устройствах и на устройствах, имеющих подключение за пределами сети.

Как это сделать? Создайте правило брандмауэра, как указано ниже:

- Источник: "Любые" (или "Внешний", если требуется использовать порт для обмена файлами внутри сети).

- Исходный порт: "Любые"

- Назначение: "Любые"

- Порт назначения: 445.

- Действие: "Сбросить" или "Отклонить".

Как обнаружить уязвимость порта 445, анализируя журналы брандмауэра?

Уязвимость порта 445 можно обнаружить с помощью решений сетевой безопасности, таких как системы обнаружения вторжений (IDS) и системы предотвращения вторжений (IPS), а также с помощью решений для управления информационной безопасностью и событиями безопасности (SIEM). Отслеживайте журналы брандмауэра на предмет следующего:

- Исходящий трафик для портов TCP 445 и 139 SMB v1.

- Если порт 445 не отвечает в течение длительного времени (это может быть скрытая атака).

- Множественные запросы на сканирование портов UDP 137 и 138.

Эти события указывают на атаку на порт 445, направленную на систему. Если вы заметили эти индикаторы в своей сети, заблокируйте все порты 445 и проведите расследование, чтобы определить целевые системы.

Использование ManageEngine EventLog Analyzer для предотвращения эксплойтов порта 445

ManageEngine EventLog Analyzer - это комплексное решение для управления журналами, которое собирает, отслеживает, анализирует и архивирует журналы с сетевых устройств в вашей сети, включая порт 445. EventLog Analyzer использует свой механизм корреляции и оповещения в режиме реального времени для обнаружения систем с подозрительными шаблонами трафика SMB и попытками аутентификации на порту 445.

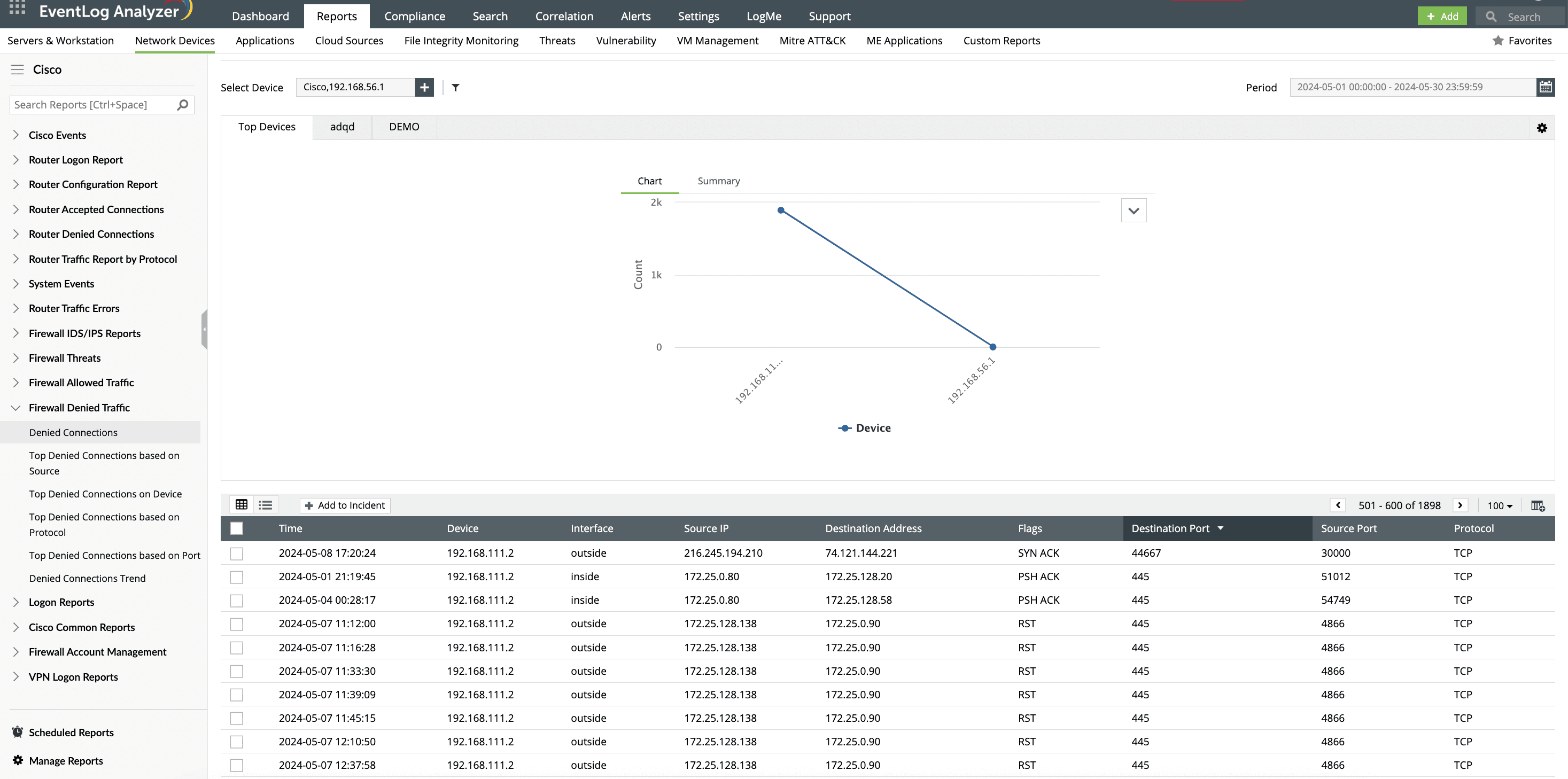

В готовых отчетах EventLog Analyzer обобщены выводы, связанные с отклоненными соединениями через порт 445. Эти отчеты визуально классифицируют сетевой трафик на основе источников, пунктов назначения, протоколов и портов, а также временных меток. Это позволяет администраторам безопасности отслеживать и анализировать шаблоны сетевого трафика для эффективного отслеживания злоумышленников, пытающихся нанести вред вашей сети.

Отчет об отклоненных соединениях дает представление о любых заблокированных попытках доступа к порту 445. Этот отчет также помогает получить представление о высокой частоте таких сомнительных попыток, особенно в течение короткого периода времени, что позволяет обнаружить потенциальные атаки методом подбора.

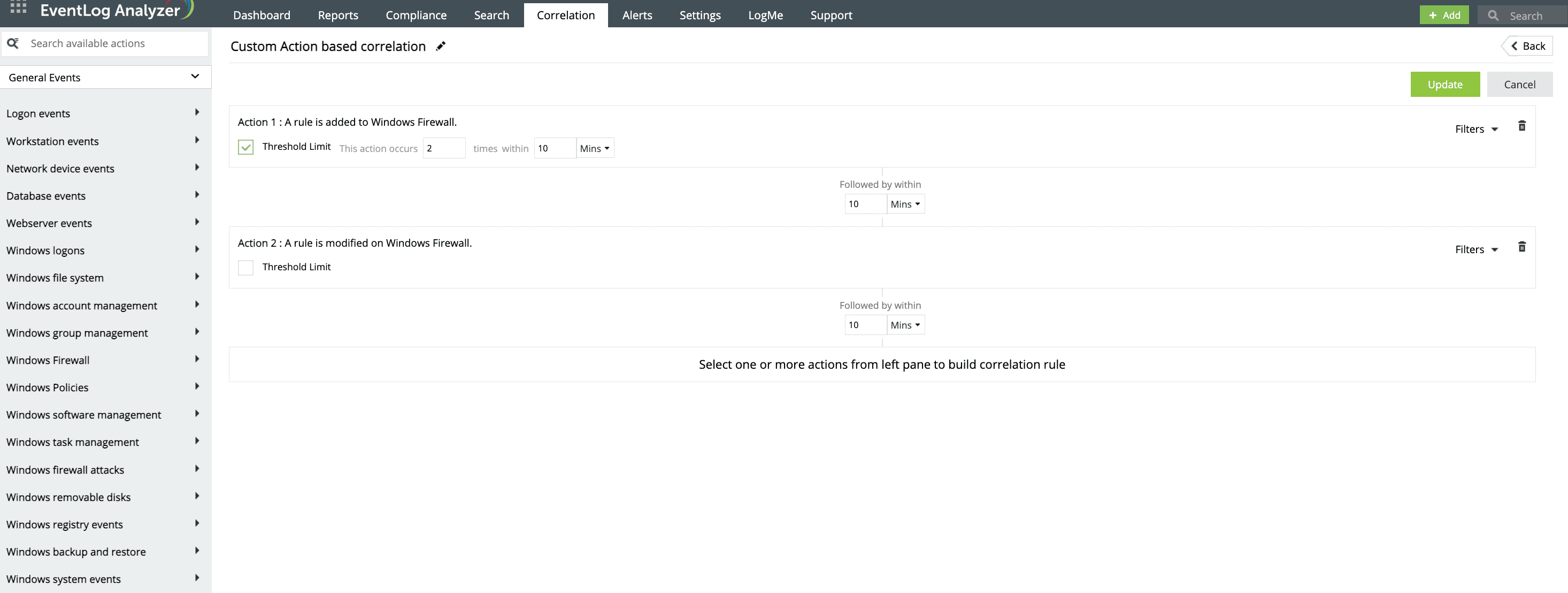

EventLog Analyzer может сопоставлять журналы безопасности с журналами сети и приложений, обеспечивая комплексное представление о потенциальных угрозах. Эта корреляция помогает определить, связаны ли отклоненные соединения с другими подозрительными действиями, такими как необычный исходящий трафик или входы в систему в течение короткого периода времени с использованием порта 445.

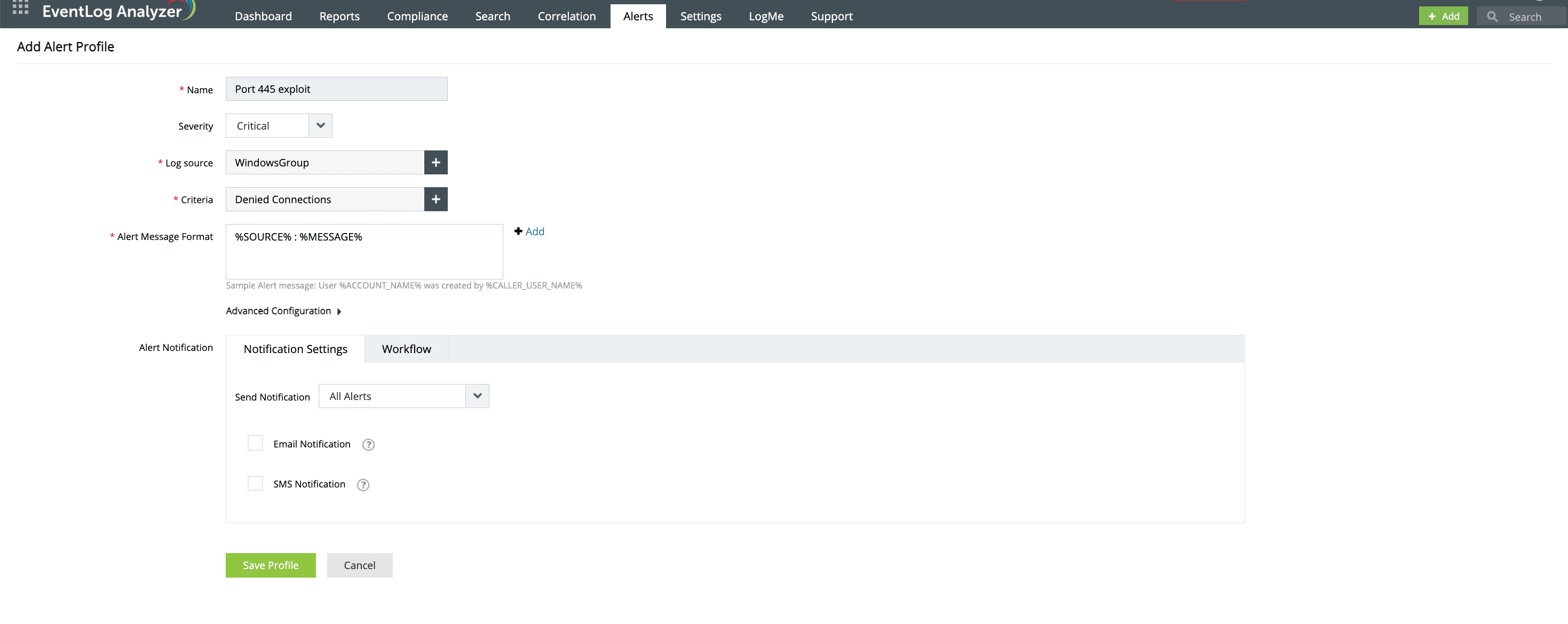

EventLog Analyzer позволяет настраивать оповещения о любой подозрительной активности, связанной с портом 445. Он определяет, где в сети возникла атака, а также сетевой ресурс, который был скомпрометирован во время попытки использования уязвимости.

При обнаружении использования уязвимости система отправляет оповещения в режиме реального времени, немедленно уведомляя администраторов безопасности, что позволяет блокировать вредоносные IP-адреса, корректировать правила брандмауэра и проводить тщательные расследования после получения оповещения.