- Быстрые ссылки

- Многофакторная аутентификация

- Многофакторная аутентификация Active Directory

- Многофакторная аутентификация конечной точки

- Многофакторная аутентификация входа в Windows

- Двухфакторная аутентификация

- MFA в автономном режиме

- Многофакторная аутентификация для входа через VPN

- Многофакторная аутентификация для входа через OWA

- Многофакторная аутентификация для пользователей Microsoft 365

- Многофакторная аутентификация для входа через VPN

- Многофакторная аутентификация для облачных приложения

- Управление паролями

- Самостоятельный сброс пароля

- Самостоятельное разблокирование учетной записи

- Синхронизация паролей

- Средство принудительного применения политики паролей

- Изменение пароля домена через веб-интерфейс

- Обновление кэшированных учетных данных

- Самостоятельное управление паролями с экранов входа в систему

- Автоматическая сброс пароля

- Единый вход

- Средство обеспечения соблюдения политики в отношении паролей

- Организация удаленной работы

- Безопасность

Необходимость защиты VPN-доступа

VPN позволяют пользователям получать доступ к различным ресурсам, находясь за пределами офиса, через защищенный туннель. Хотя это обеспечивает бесперебойный рабочий процесс для удаленных сотрудников, это также подвергает сеть организации новым угрозам кибербезопасности.

При синхронизации VPN со средой AD организации пользователи обычно проходят аутентификацию только с использованием имени пользователя и пароля домена - метод, который, как оказалось, больше не является безопасным. По данным Verizon 81 % утечек данных могут быть связаны со взломанными паролями. Раскрытие учетных данных VPN может подвергнуть риску утечки данных всю вашу сеть. Внедрение дополнительных уровней безопасности посредством MFA является эффективным способом предотвращения тяжелых последствий раскрытия учетных данных.

Защитите доступ через VPN с помощью ADSelfService Plus

Решение для защиты персональных данных ManageEngine ADSelfService Plus позволяет защитить VPN-подключения к сетям организации с помощью адаптивной MFA. Это предполагает внедрение таких методов аутентификации, как биометрическая аутентификация и одноразовые пароли (OTP) при входе в VPN в дополнение к традиционному имени пользователя и паролю. Поскольку для входа в сеть недостаточно только пароля, ADSelfService Plus делает раскрытые учетные данные бесполезными для несанкционированного доступа к VPN.

Поддерживаемые поставщики услуг VPN

ADSelfService Plus позволяет администраторам защитить всех поставщиков услуг VPN с поддержкой RADIUS с помощью MFA, включая следующих:

- Fortinet

- Cisco IPSec

- Cisco AnyConnect

- Собственная VPN Windows

- SonicWall NetExtender

- Pulse

- Check Point Endpoint Connect

- SonicWall Global VPN

- OpenVPN Access Server

- Palo Alto

- Juniper

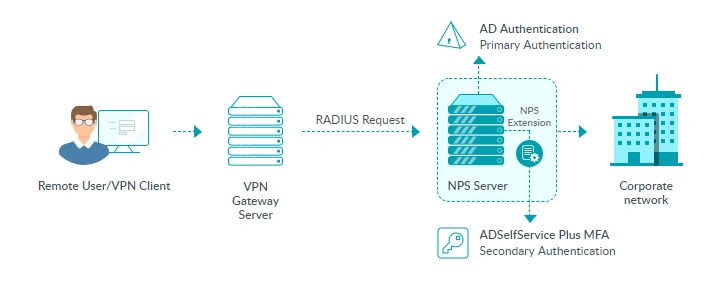

Как работает MFA для VPN

Чтобы защитить VPN с помощью MFA, VPN-серверу необходимо использовать сервер сетевых политик Windows (NPS) для настройки аутентификации RADIUS, а на NPS должно быть установлено расширение NPS ADSelfService Plus. Это расширение выступает посредником между NPS и ADSelfService Plus для включения MFA во время VPN-подключений. После выполнения этих требований во время входа через VPN происходит процесс, показанный ниже:

- Пользователь пытается установить VPN-подключение, предоставляя свои имя пользователя и пароль VPN-серверу.

- VPN-сервер отправляет запрос на аутентификацию на сервер NPS, на котором установлено расширение NPS ADSelfService Plus.

- Если сочетание имени пользователя и пароля верна, расширение NPS связывается с сервером ADSelfService Plus и отправляет запрос на второй фактор аутентификации.

- Пользователь выполняет аутентификацию с помощью метода, настроенного администратором. Результат аутентификации отправляется в расширение NPS в NPS.

- Если аутентификация прошла успешно, NPS сообщает об этом на VPN-сервер.

Теперь пользователю предоставляется доступ к VPN-серверу и устанавливается зашифрованный туннель с внутренней сетью.

Поддерживаемые методы аутентификации VPN

ADSelfService Plus предоставляет 20 аутентификаторов для MFA VPN и обеспечивает гибкость настройки в зависимости от настроек VPN вашей организации. Для MFA VPN можно выбрать либо проверку на основе VPN-клиента, либо проверку по электронной почте на основе SecureLink.

При использовании проверки на основе клиента для пользователя отображаются всплывающие окна многофакторной проверки подлинности прямо в клиенте VPN во время входа. Ниже приведены методы аутентификации, которые можно настроить для аутентификации на основе клиента:

- Проверка подлинности TOTP

- Microsoft Authenticator

- YubiKey Authenticator

- Zoho OneAuth TOTP

- Проверка подлинности с помощью push-уведомления

- Биометрическая проверка подлинности

Проверка по электронной почте на основе SecureLink подразумевает отправку на почтовые ящики пользователей ссылки для проверки, по которой им необходимо перейти, чтобы подтвердить свою личность. Этот метод поддерживает все аутентификаторы, предоставляемые ADSelfService Plus, включая те, которые не поддерживаются проверкой с использованием клиента, такие как ключи доступа FIDO и аутентификация с помощью смарт-карт.

ADSelfService Plus обеспечивает простую настройку и администрирование VPN MFA с помощью следующего:

- Детальная настройка. можно включить определенные методы аутентификации для пользователей определенных доменов, подразделений и групп.

- Отчеты об аудите в реальном времени. Просматривайте подробные отчеты о попытках входа через VPN с такой информацией, как время входа и ошибки аутентификации.

Преимущества использования VPN MFA в ADSelfService Plus

-

Настраиваемая конфигурация

Применяйте разные аутентификаторы к разным группам пользователей в зависимости от их привилегий.

-

Обеспечение соответствия требованиям

Обеспечьте соблюдение требований нормативных актов NIST SP 800-63B, GDPR, HIPAA, NYCRR, FFIEC и PCI DSS.

-

Предотвращение кибератак с использованием учетных данных

Запретите использование слабых паролей, которые делают вашу сеть уязвимой для кибератак.

-

Защита конечных точек

Используйте MFA для защиты не только VPN-доступа, но и локальных и удаленных входов в систему на компьютерах Windows, macOS и Linux, обеспечивая полную безопасность конечных точек.

Особенности ADSelfService Plus

Самостоятельное управление паролями

Избавьте пользователей Windows AD от длительных звонков в службу поддержки, предоставив им возможность самостоятельного сброса пароля и разблокировки учетной записи.

Многофакторная аутентификация

Включите контекстную многофакторную аутентификацию с 20 различными факторами для входа в конечные точки, приложения, VPN, OWA и RDP.

Одно удостоверение с возможностью единого входа

Обеспечьте беспроблемный доступ одним щелчком мыши к более чем 100 облачным приложениям. С помощью корпоративного единого входа пользователи могут получать доступ ко всем своим облачным приложениям (SSO), используя свои учетные данные Windows AD.

Уведомления об истечении срока действия пароля/учетной записи

Уведомляйте пользователей Windows AD о приближающемся истечении срока действия их пароля и учетной записи с помощью уведомлений по электронной почте и SMS.

Синхронизация паролей

Синхронизируйте изменения паролей или учетных записей пользователей Windows AD в разных системах в автоматическом режиме, включая Microsoft 365, Google Workspace, IBM iSeries и т. п.

Средство принудительного применения политики паролей

Надежные пароли противостоят различным хакерским атакам. Обеспечьте соблюдение пользователями Windows AD правил в отношении паролей, указав требования к сложности паролей.