- Быстрые ссылки

- Многофакторная аутентификация

- Многофакторная аутентификация Active Directory

- Многофакторная аутентификация конечной точки

- Многофакторная аутентификация входа в Windows

- Двухфакторная аутентификация

- MFA в автономном режиме

- Многофакторная аутентификация для входа через VPN

- Многофакторная аутентификация для входа через OWA

- Многофакторная аутентификация для пользователей Microsoft 365

- Многофакторная аутентификация для входа через VPN

- Многофакторная аутентификация для облачных приложения

- Управление паролями

- Самостоятельный сброс пароля

- Самостоятельное разблокирование учетной записи

- Синхронизация паролей

- Средство принудительного применения политики паролей

- Изменение пароля домена через веб-интерфейс

- Обновление кэшированных учетных данных

- Самостоятельное управление паролями с экранов входа в систему

- Автоматическая сброс пароля

- Единый вход

- Средство обеспечения соблюдения политики в отношении паролей

- Организация удаленной работы

- Безопасность

Почему организации подвергаются рискам без инструмента принудительного применения политики паролей

Пароли, используемые сотрудниками, играют важнейшую роль в безопасности данных организации. Однако ненадлежащее соблюдение правил использования паролей остается серьезным риском, поскольку сотрудники часто устанавливают ненадежные или повторяющиеся пароли. Без надежной политики паролей и эффективного ее применения организации, полагающиеся на собственные инструменты, такие как групповые политики Windows Active Directory, могут столкнуться с серьезными угрозами безопасности. Внедрение политики паролей имеет решающее значение для защиты конфиденциальных данных.

Сложность политик паролей Active Directory и бреши в ней

Каковы требования к политике паролей Active Directory?

- Минимальная длина пароля

- Минимальный срок действия пароля

- Максимальный срок действия пароля

- Требования к сложности пароля

- Принудительное ведение журнала паролей

- Обратимое шифрование для хранения паролей

Почему политик паролей Active Directory недостаточно?

- Универсальной политики паролей Active Directory не существует. Политики паролей должны быть настраиваемыми с учетом различных иерархий, географических регионов и отделов внутри организации. Однако политика паролей Active Directory не обладает такой гибкостью, поскольку ее нельзя применять к подразделениям.

- Когда администраторы сбрасывают пароли с помощью консоли "Пользователи и компьютеры Active Directory" (ADUC), применить собственные параметры политики паролей невозможно.

- В настройках собственной политики паролей отсутствует возможность предотвращения последовательного повторения одного и того же символа.

- Слова, шаблоны и палиндромы из словаря изначально невозможно ограничить при настройке политики паролей.

- Параметры собственной политики паролей невозможно настроить для определения требуемого количества символов из определенных типов символов.

- Ввиду ограниченных настроек паролей и блокировки учетных записей собственные политики не могут соответствовать различным нормативным требованиям, таким как стандарты в отношении паролей NIST, PCI DSS, HIPAA и GDPR.

- Политика паролей Active Directory не может предотвратить сложные современные атаки на пароли, такие как атаки по словарю и атаки методом подбора.

- В целом администраторам сложно отслеживать назначенные политики паролей в определенном домене.

Эффективное принудительное применение политики паролей с помощью ADSelfService Plus

Средство принудительного применения политики паролей от ManageEngine ADSelfService Plus преодолевает ограничения собственной политики паролей Active Directory, позволяя организациям внедрять собственную и надежную политику паролей, которая с легкостью интегрируется с существующими политиками Active Directory. Оно усиливает пароли Active Directory, гарантируя защиту ресурсов организации от различных киберугроз.

Как усилить политику паролей Active Directory с помощью средства принудительного применения политики паролей в ADSelfService Plus

Средство принудительного применения политики паролей в ADSelfService Plus можно настроить для обеспечения соблюдения следующих требований политики паролей.

- Ограничение символов

- Ограничение повторений

- Ограничение наборов символов

- Ограничение

длины - Ограничение использования

скомпрометированных паролей

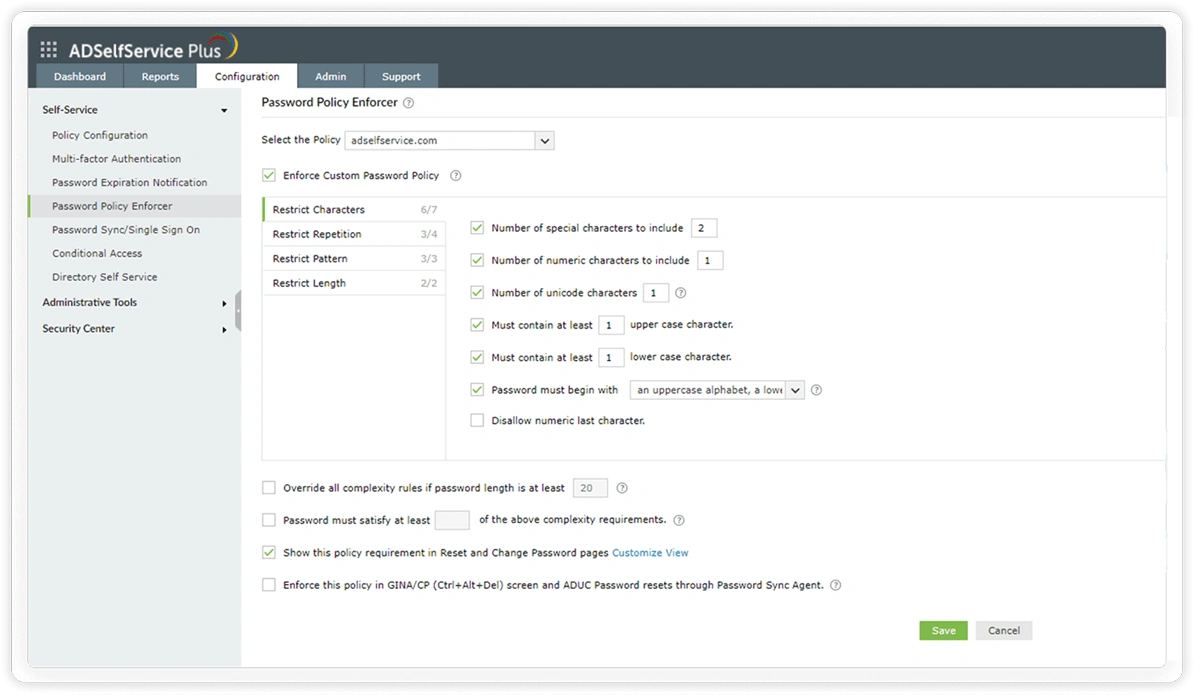

Ограничение символов: этот раздел настроек средства принудительного применения политики паролей включает обязательное использование определенного количества специальных символов, цифр и символов Юникода; также можно задать тип символа, с которого должен начинаться пароль.

Настройте включение буквенно-цифровых символов в пароли.

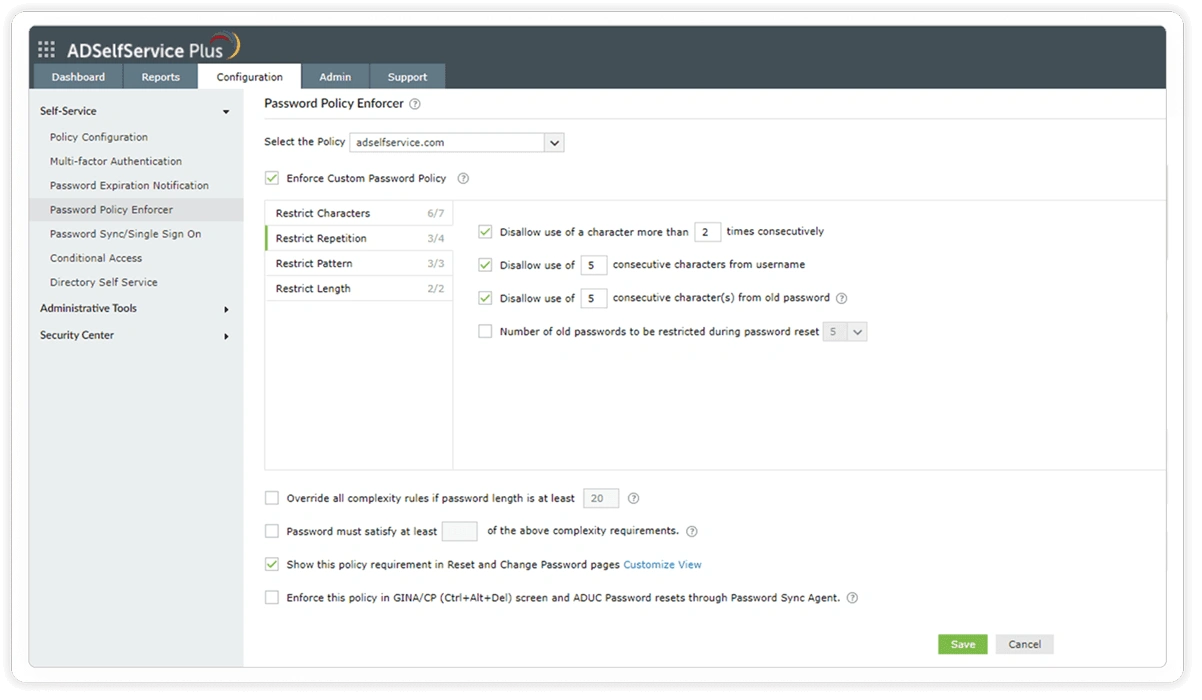

Ограничение повторений: этот раздел средства обеспечения политики паролей позволяет принудительно применять историю паролей и ограничивать использование последовательных символов из имен пользователей или предыдущих паролей. Последовательное повторение одного и того же символа также может быть ограничено.

Ограничьте для пользователей возможность повторно использовать любые из ранее использованных ими паролей при создании паролей.

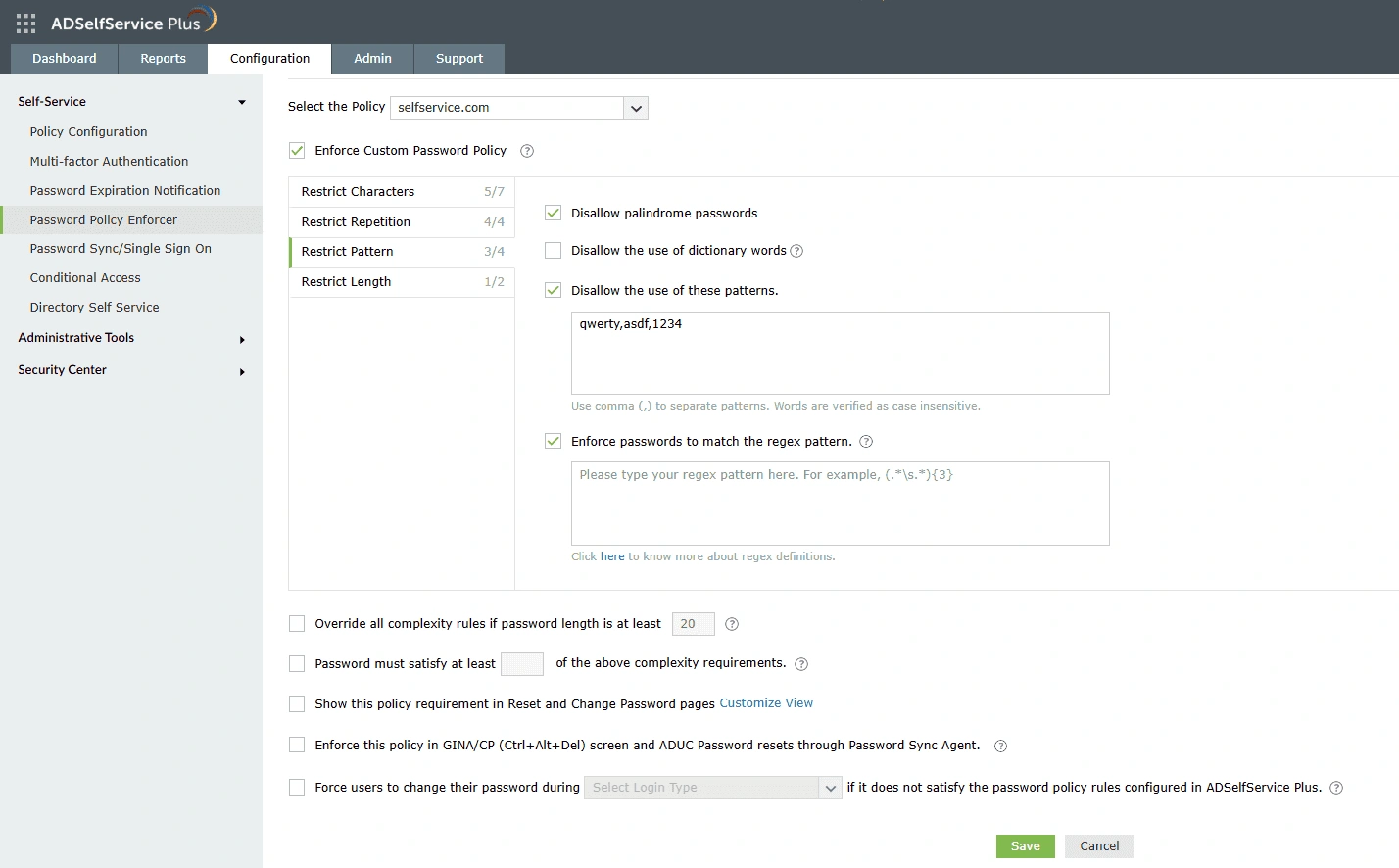

Ограничение наборов символов: настройки в этом разделе ограничивают использование слов, шаблонов и палиндромов из пользовательского словаря в паролях. Можно настроить пользовательские шаблоны регулярных выражений, которым должны соответствовать пароли пользователей, что позволит определить точные требования к паролям для вашей организации.

Ограничьте использование распространенных шаблонов, словарных слов и палиндромов в паролях.

Реализуйте настраиваемую и детальную политику паролей, используя шаблоны регулярных выражений.

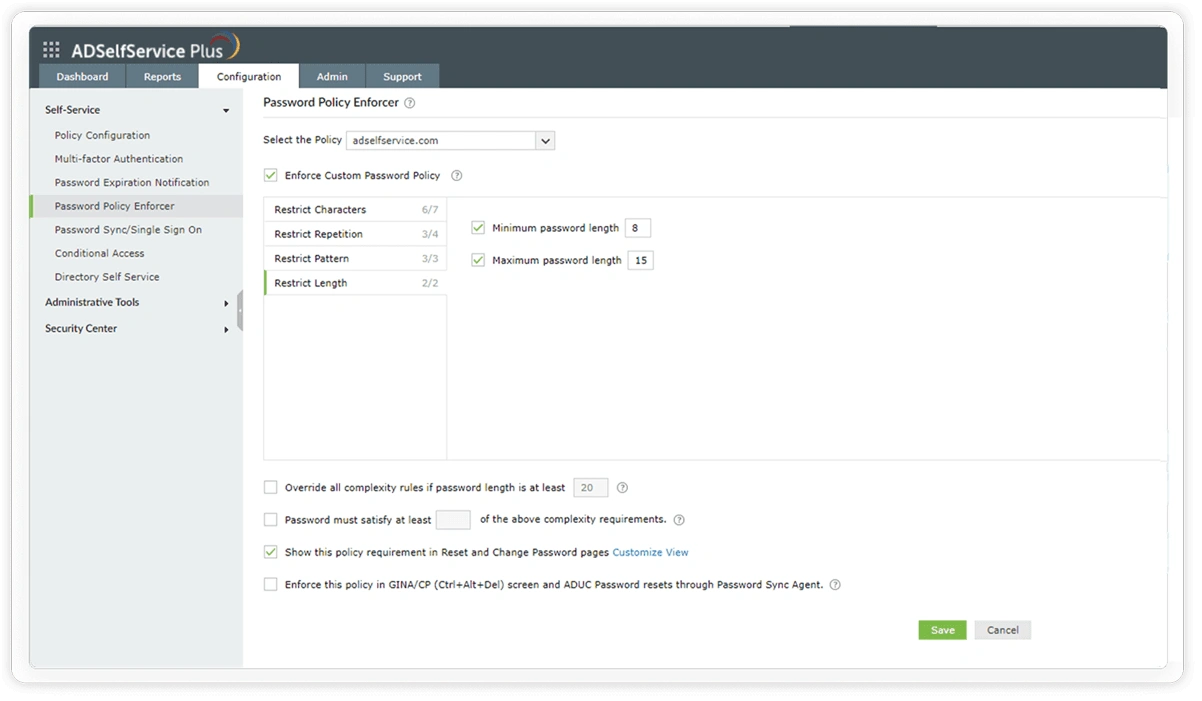

Ограничение длины: правила в этом разделе позволяют установить минимальное и максимальное количество символов для пароля.

Настройте минимальную и максимальную длину пароля в соответствии с рекомендациями NIST в отношении паролей.

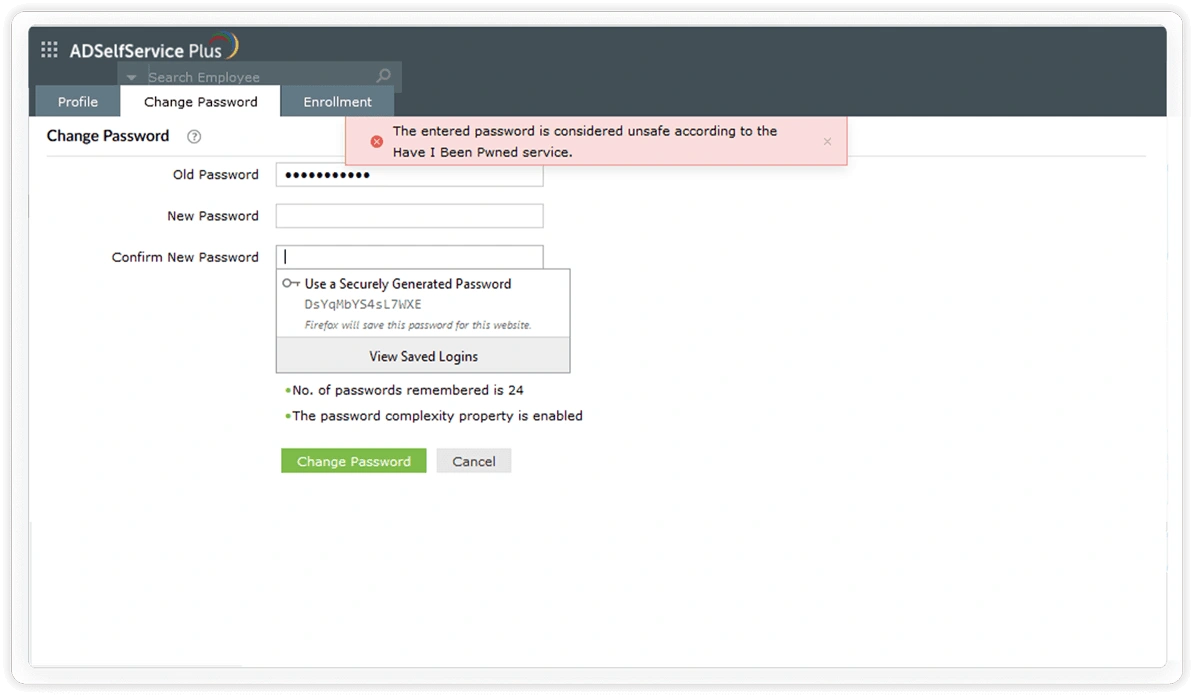

Ограничение использования скомпрометированных паролей: ADSelfService Plus позволяет настроить интеграцию с сервисом Have I been Pwned, который запрещает использование паролей, которые были зафиксированы при предыдущих взломах, и предотвращает атаки с подменой учетных данных.

Преимущества реализации политик паролей с помощью ADSelfService Plus

Особенности ADSelfService Plus

Самостоятельное управление паролями

Избавьте пользователей Windows AD от длительных звонков в службу поддержки, предоставив им возможность самостоятельного сброса пароля и разблокировки учетной записи.

Многофакторная аутентификация

Включите контекстную многофакторную аутентификацию с 20 различными факторами для входа в конечные точки, приложения, VPN, OWA и RDP.

Одно удостоверение с возможностью единого входа

Обеспечьте беспроблемный доступ одним щелчком мыши к более чем 100 облачным приложениям. С помощью корпоративного единого входа пользователи могут получать доступ ко всем своим облачным приложениям (SSO), используя свои учетные данные Windows AD.

Уведомления об истечении срока действия пароля/учетной записи

Уведомляйте пользователей Windows AD о приближающемся истечении срока действия их пароля и учетной записи с помощью уведомлений по электронной почте и SMS.

Синхронизация паролей

Синхронизируйте изменения паролей или учетных записей пользователей Windows AD в разных системах в автоматическом режиме, включая Microsoft 365, Google Workspace, IBM iSeries и т. п.

Средство принудительного применения политики паролей

Надежные пароли противостоят различным хакерским атакам. Обеспечьте соблюдение пользователями Windows AD правил в отношении паролей, указав требования к сложности паролей.

Вопросы и ответы

Политика паролей - это набор правил, созданных и применяемых для повышения надежности паролей пользователей. Пароль, который соответствует всем правилам политики паролей и обеспечивает их соблюдение, помогает лучше защитить основные данные от потенциальных атак. Политика паролей включает правила, которые определяют минимальную длину пароля, максимальный срок действия пароля, требования к истории паролей и сведения о сложности пароля.

Атака на пароль подразумевает попытку злоумышленника злонамеренно авторизоваться в вашей защищенной паролем учетной записи, используя скомпрометированный пароль. Различные типы атак на пароли включают атаку по словарю, атаку методом подбора пароля, подмену учетных данных, фишинг, атаку через посредника, подбор паролей и атаку с использованием кейлоггера.

Атака по словарю подразумевает, что злоумышленник пытается взломать учетную запись пользователя, многократно перебирая различные комбинации слов из словаря. Зачастую используемые слова не обязательно являются словами из словаря, а предсказуемыми вариантами паролей, например, имена, места рождения или имена домашних животных, которые пользователи обычно склонны использовать в своих паролях. По этой причине пользователям рекомендуется избегать использования таких слов при установке паролей.

При атаке методом подбора пароля систематически перебираются все возможные комбинации символов. Напротив, атака по словарю использует заранее определенный список часто используемых фраз или их вариаций для попытки получения несанкционированного доступа. Атаки по словарю обычно быстрее, но основаны на предположении, что правильный пароль находится среди записей в списке словаря.

Требования к сложности паролей Active Directory - это параметры, которые предписывают пользователям включать определенные специальные символы, такие как заглавные, строчные или небуквенно-цифровые символы, а также избегать использования своих имен пользователей в паролях. Пользователи выбирают надежные пароли, когда выполняются требования к сложности политики обязательного использования паролей домена.

Защита учетной записи пользователя или конечной точки данных только паролем делает ее наиболее уязвимой для современных атак с использованием паролей. Развертывание механизмов многофакторной аутентификации является хорошей практикой, позволяющей сделать скомпрометированные учетные данные бесполезными для хакеров. Надежные механизмы аутентификации, такие как биометрия, сделали возможной аутентификацию пользователей без пароля.

Политика паролей домена Active Directory по умолчанию определяет настраиваемые правила создания паролей учетных записей пользователей. Данная политика паролей применима только ко всему домену, с которым она связана, и ее невозможно настроить для определенного набора пользователей, групп или подразделений. С другой стороны, FGPP Active Directory устраняет этот недостаток и позволяет настраивать политики паролей для разных пользователей и групп в домене.