Человеку свойственно использовать пароли, которые легко вводить и легко запоминать. Это могут быть знакомые комбинации клавиш, например, 12345, или слова, например, "password". Списки часто используемых паролей (так называемые словари паролей) легко доступны хакерам и злоумышленникам, что дает им преимущество при кибератаках.

Что еще хуже, огромные списки скомпрометированных учетных записей и их паролей находятся в открытом доступе. Поскольку пользователи склонны использовать один и тот же пароль для нескольких сайтов, злоумышленники могут попытаться войти на несколько сайтов, используя одни и те же учетные данные.

Объединив знание человеческой природы с основанными на данных списками распространенных и скомпрометированных паролей, злоумышленники придумали креативные стратегии атак, такие как следующие:

Администраторы могут защитить организацию от подобных атак с помощью черного списка паролей. Внесение паролей в черный список подразумевает запрет на использование наиболее часто используемых паролей и их вариаций. Внесение в черный список скомпрометированных и ненадежных паролей может усилить безопасность организации, не позволяя злоумышленникам раскрыть пароль домена пользователя и обойти первоначальный пароль для входа в домен Active Directory.

Windows PowerShell не предоставляет возможности ведения черного списка паролей.

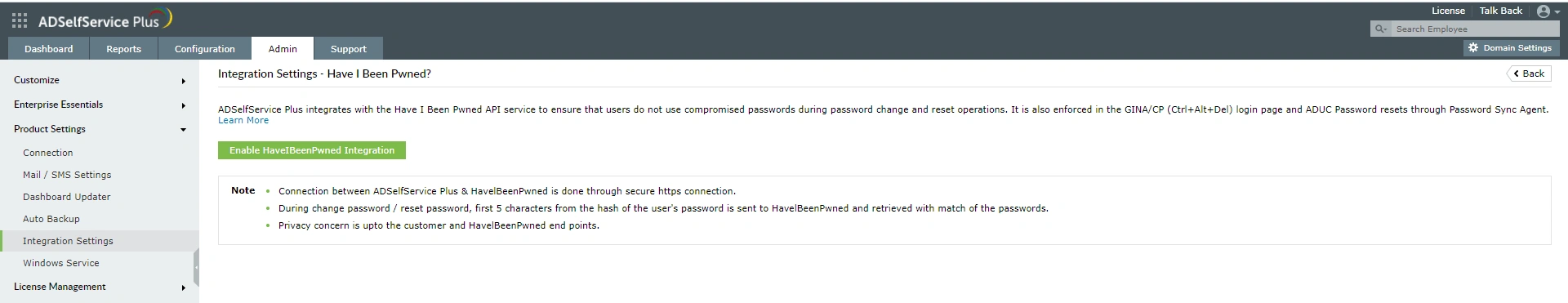

ManageEngine ADSelfService Plus - решение для защиты идентификационных данных с многофакторной аутентификацией, единым входом и возможностями самостоятельного управления паролями, которое обеспечивает ведение черного списка паролей для учетных записей Active Directory и корпоративных приложений с помощью средства принудительного применения политики паролей и интеграции с базой данных Have I Been Pwned?. Первый вариант помогает ввести правила политики паролей, запрещающие использование словарных слов, палиндромов и шаблонов, а второй предотвращает использование ранее раскрытых паролей.

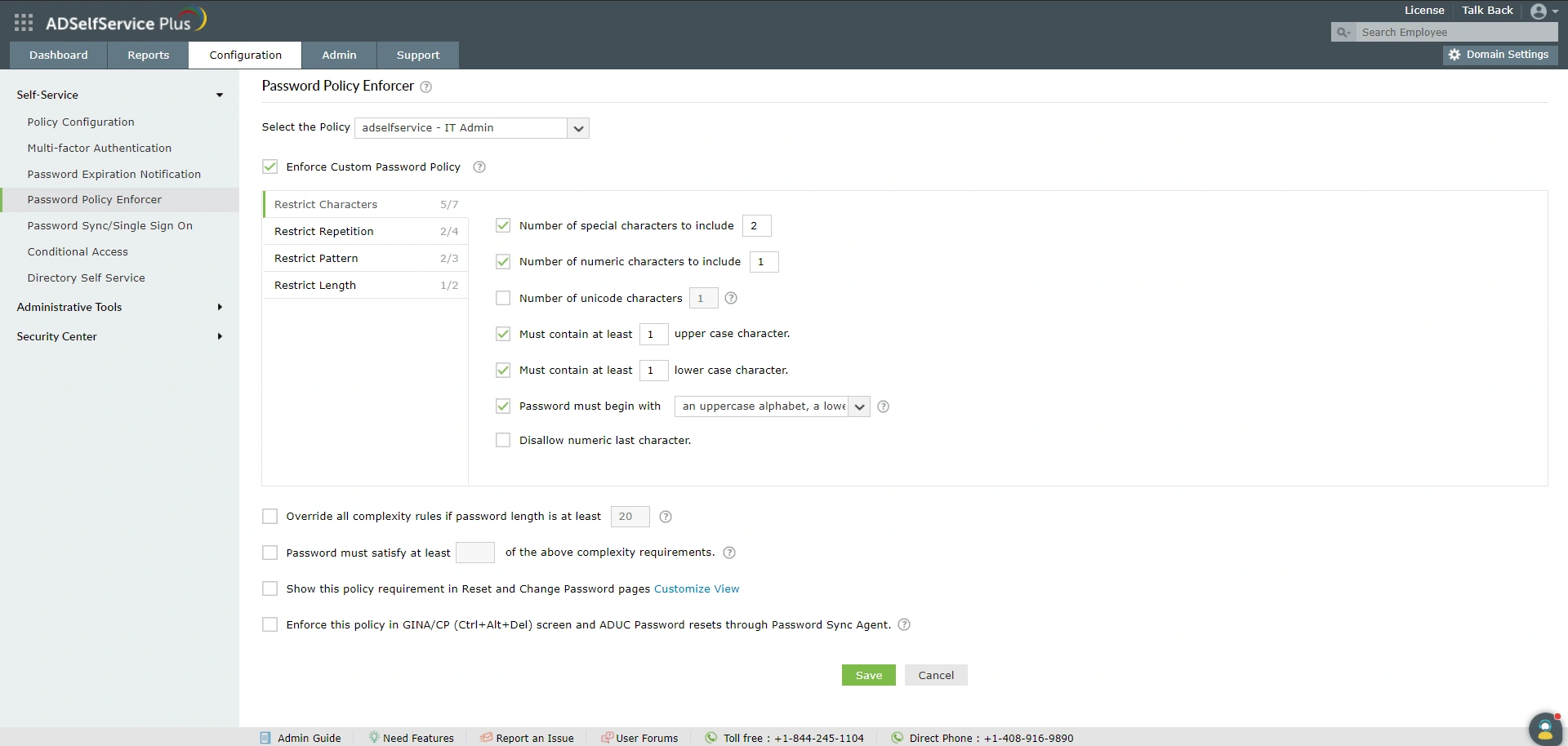

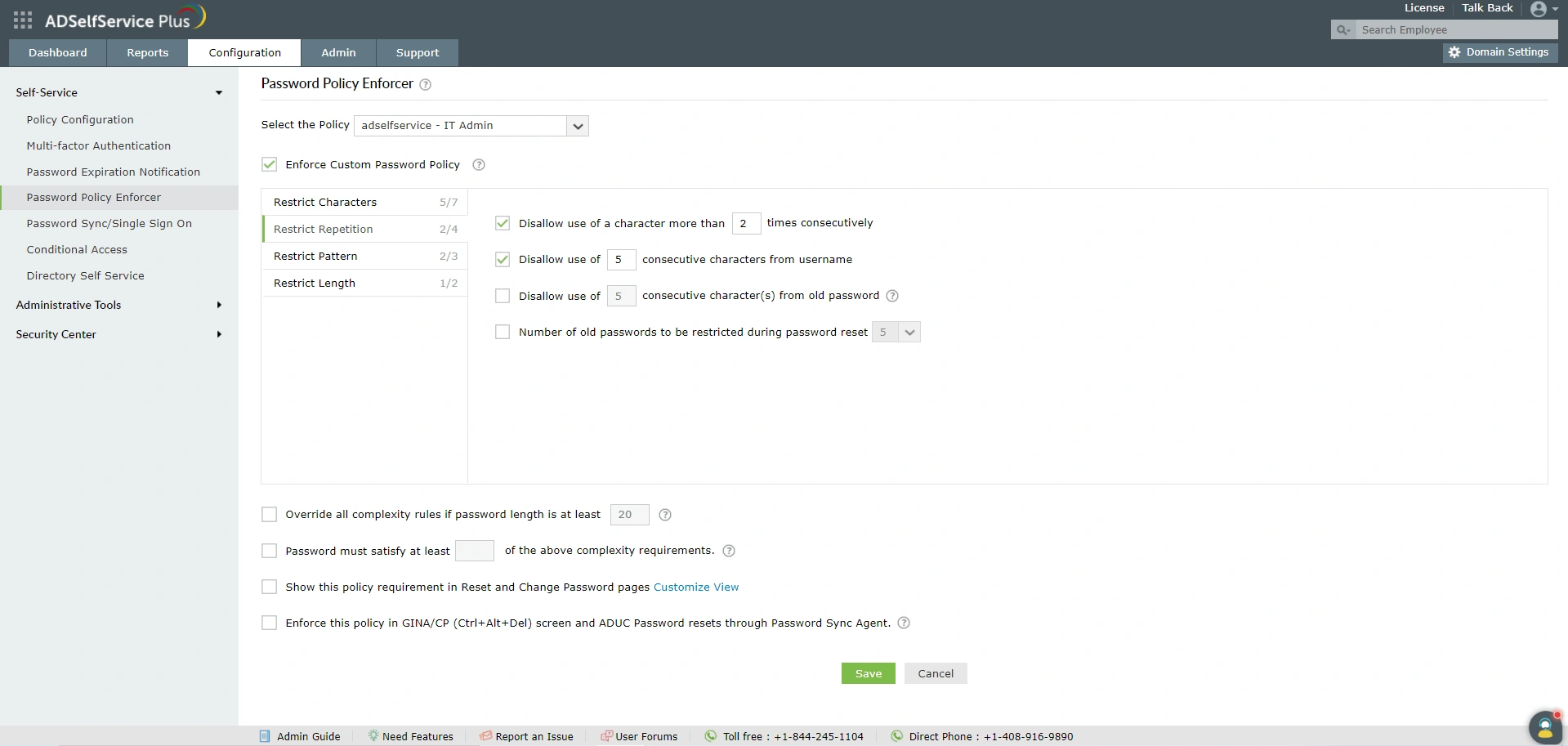

С помощью ADSelfService Plus можно настроить собственную политику паролей с помощью средства принудительного применения политики паролей.

Помимо простоты настройки, ADSelfService Plus имеет ряд преимуществ по сравнению со сценариями PowerShell.

Администраторы могут создавать настраиваемые политики паролей с помощью расширенных элементов управления политикой паролей, которые помещают в черный список ненадежные пароли, распространенные комбинации клавиш, палиндромы и т. д.

Администраторы могут отправить списки распространенных и легко взламываемых паролей (так называемые словари паролей), чтобы предотвратить использование паролей из этого списка.

Have I Been Pwned? - это служба, с помощью которой пользователи могут проверять, были ли их пароли взломаны в результате утечки данных. Она также позволяет узнать о любых старых, ненадежных или дублирующихся паролях, которые они могли использовать.

Администраторы могут применять политики паролей и интеграцию с Have I Been Pwned? во время самостоятельного сброса и изменения пароля как для Active Directory, так и для облачных приложений. Также можно управлять собственными изменениями паролей, такими как изменение пароля с помощью сочетания клавиш CTRL+ALT+DEL и сброс пароля на портале ADUC.

Предоставляет передовые методы многофакторной аутентификации, включая биометрию и YubiKey для защиты облачных приложений.

Пользователи могут самостоятельно сбрасывать пароль из нескольких точек доступа, например, с экранов входа в систему, мобильных устройств или защищенного веб-портала.