- Быстрые ссылки

- Многофакторная аутентификация

- Многофакторная аутентификация Active Directory

- Многофакторная аутентификация конечной точки

- Многофакторная аутентификация входа в Windows

- Двухфакторная аутентификация

- MFA в автономном режиме

- Многофакторная аутентификация для входа через VPN

- Многофакторная аутентификация для входа через OWA

- Многофакторная аутентификация для пользователей Microsoft 365

- Многофакторная аутентификация для входа через VPN

- Многофакторная аутентификация для облачных приложения

- Управление паролями

- Самостоятельный сброс пароля

- Самостоятельное разблокирование учетной записи

- Синхронизация паролей

- Средство принудительного применения политики паролей

- Изменение пароля домена через веб-интерфейс

- Обновление кэшированных учетных данных

- Самостоятельное управление паролями с экранов входа в систему

- Автоматическая сброс пароля

- Единый вход

- Средство обеспечения соблюдения политики в отношении паролей

- Организация удаленной работы

- Безопасность

Обеспечение применения MFA для входа в Windows и предотвращение несанкционированного доступа

Украденные или ненадежные пароли для входа на компьютеры являются распространенным вектором атак. В отчете Microsoft Digital Defense Report 2024 говорится, что 99 % кибератак на идентификационные данные основываются на паролях. Достижения в области атак на основе учетных данных означают, что когда речь идет о защите ваших систем, повышения сложности паролей для входа на компьютеры недостаточно. Использование исключительно аутентификации на основе пароля, особенно на уровне предприятия, делает сеть организации, ее данные и ИТ-инфраструктуру уязвимыми, что может привести к обходу защиты, повышению уровня привилегий, утечке данных, атакам программ-вымогателей и другим последствиям для безопасности.

Двухфакторная аутентификация (2FA), являющаяся подвидом многофакторной аутентификации (MFA), представляет собой простой, но надежный механизм предотвращения атак с использованием учетных данных. Включив двухфакторную аутентификацию Windows и многофакторную аутентификацию для рабочих станций и серверов, организации могут предотвратить значительный процент кибератак.

Решение для двухфакторной аутентификации Windows корпоративного уровня

ManageEngine ADSelfService Plus предлагает идеальное решение для двухфакторной аутентификации (2FA) в Windows, подкрепленное надежными методами аутентификации, контролем доступа на основе оценки рисков и защитой доступа в автономном режиме. Комплексные возможности MFA Windows обеспечивают защиту всех конечных точек Windows, включая рабочие станции, серверы, RDP и UAC.

Как реализовать 2FA Windows с помощью ADSelfService Plus

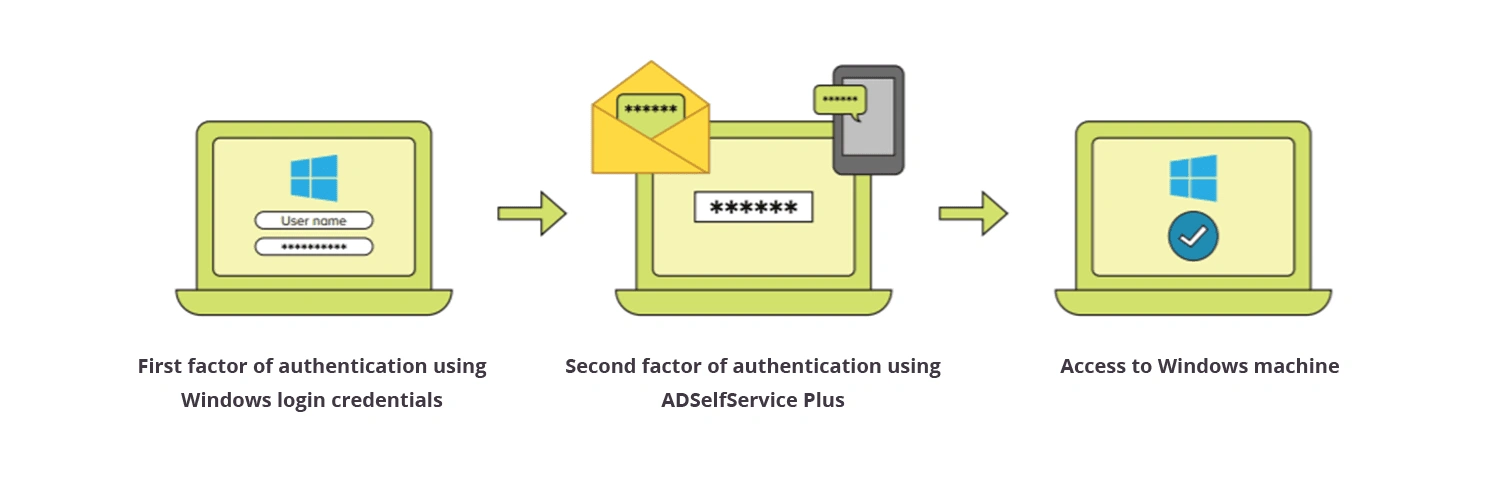

- При настройке 2FA для входа в Windows пользователи, входящие на свои компьютеры Windows, должны сначала подтвердить свою личность, используя учетные данные домена AD.

- Затем они завершают процесс MFA для входа в Windows, используя дополнительные методы аутентификации, такие как биометрия, TOTP или проверка по SMS. В зависимости от конфигурации пользователям может потребоваться подтвердить свою личность с помощью одного или нескольких методов аутентификации.

- Наконец, пользователи входят в систему Windows на своих компьютерах после того, как они успешно подтвердили свою личность с помощью настроенных методов аутентификации.

Решение поддерживает MFA как для локального входа в Windows, так и RDP, обеспечивая повышенную безопасность входа в систему.

Какие методы поддерживаются для 2FA Windows?

ADSelfService Plus поддерживает полный список методов аутентификации на основе знаний, владения и наследования, позволяя администраторам разрабатывать потоки MFA и 2FA для входа в Windows, соответствующие целевым пользователям. Вот полный список поддерживаемых аутентификаторов:

- Биометрическая аутентификация (распознавание отпечатков пальцев/лица)

- Duo Security

- RSA SecurID

- MFA Microsoft Entra ID

- RADIUS

- Microsoft Authenticator

- Google Authenticator

- YubiKey Authenticator

- Подтверждение по электронной почте

- Временный одноразовый пароль

- Проверка по SMS

- Настраиваемые средства проверки подлинности TOTP

- Zoho OneAuth TOTP

- Push-уведомления

- Аутентификация по QR-коду

- Аутентификация SAML

- Аутентификация с использованием смарт-карты

- Контрольные вопросы и ответы на них

- Секретные вопросы AD

Нажмите здесь, чтобы узнать подробнее об этих факторах аутентификации.

Как настроить MFA для входа в Windows

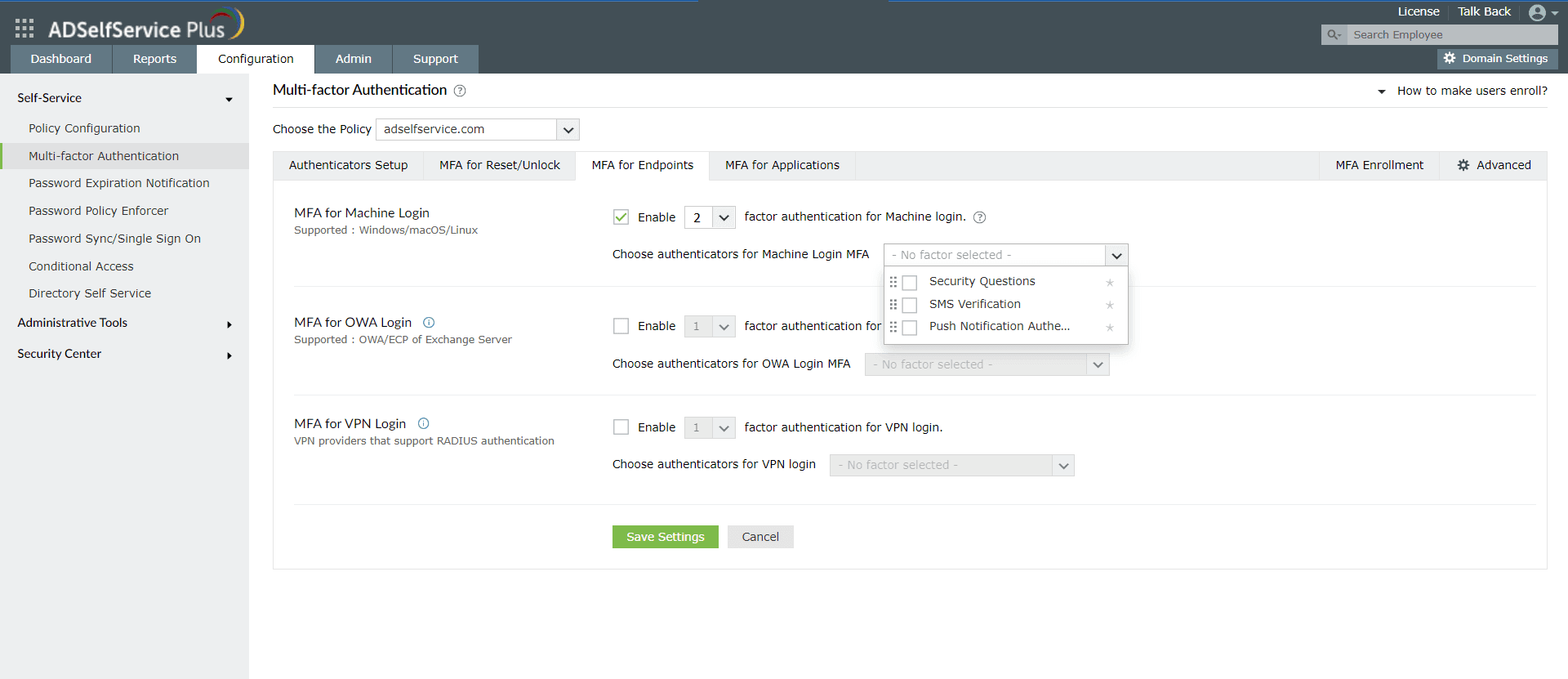

- Войдите в веб-консоль ADSelfService Plus, используя учетные данные администратора.

- Перейдите в раздел Конфигурация → Самообслуживание → Многофакторная аутентификация → MFA для конечных точек.

- В раскрывающемся списке Выбрать политику выберите политику. Это определит, какие методы аутентификации включены для каждой группы пользователей.

- В разделе MFA для входа на компьютер установите флажок Включить __факторную аутентификацию, выберите количество методов аутентификации и укажите, какие из них вы хотите использовать, в раскрывающемся меню.

- Нажмите Сохранить настройки.

Эффективная интеграция с основными версиями ОС для MFA Windows

ADSelfService Plus поддерживает использование MFA для входа в Windows для следующих версий ОС:

| Сервер Windows | Клиентские машины |

|---|---|

| Windows Server 2022 | Windows 11 |

| Windows Server 2019 | Windows 10 |

| Windows Server 2016 | Windows 8.1 |

| Windows Server 2012 R2 | Windows 8 |

| Windows Server 2012 | Windows 7 |

| Windows Server 2008 R2 | Windows Vista |

| Windows Server 2008 |

Помимо ОС Windows, решение также поддерживает 2FA для ОС macOS и Linux.

Настройка 2FA Windows под нужды своей организации

Администраторы могут настраивать функцию MFA для входа в Windows в ADSelfService Plus в соответствии с конкретными требованиями безопасности, политики и соответствия своей организации.

- Детализированное управление аутентификацией: включите определенные аутентификаторы для пользователей в определенных доменах AD, группах и подразделениях. Создавайте детализированные потоки 2FA для входа в Windows, соответствующие должностной роли пользователя, политике устройства и существующим аутентификаторам.

- Настоящая MFA: настройте различное количество уровней аутентификации (максимум три) для пользователей в зависимости от их доменов AD, подразделений и групп. Усильте или ослабьте процесс аутентификации в зависимости от должностной роли и привилегий пользователя.

- Гибкие политики регистрации: обеспечьте обязательное использование факторов аутентификации для повышения безопасности или разрешите пользователям выбирать желаемые аутентификаторы из предварительно настроенного списка.

- Исключения для доверенных устройств: разрешить выбранным пользователям пропускать MFA для входа в Windows при использовании доверенного устройства. Доверенное устройство - это устройство, которое было ранее аутентифицировано с помощью процесса MFA. Это доверие остается действительным в течение установленного периода, после чего необходима повторная аутентификация.

MFA для Windows RDP

Попытки доступа по протоколу RDP являются наиболее уязвимыми, поскольку удаленные подключения к сети организации могут иметь уязвимости безопасности, которыми могут воспользоваться злоумышленники. Благодаря применению MFA для RDP решение ADSelfService Plus обеспечивает безопасность удаленного доступа с помощью передовых методов аутентификации. Более того, процесс 2FA для Windows RDP в этом решении является двухсторонним: он защищает как запросы на аутентификацию сервера RDP, так и запросы на аутентификацию клиента RDP от атак через посредника, фишинга и атак с использованием учетных данных.

MFA для Windows UAC

ADSelfService Plus также интегрирует MFA для запросов на повышение прав Windows UAC. Каждый раз, когда пользователь или процесс пытается выполнить административное действие, требуется второй фактор аутентификации. Это предотвращает повышение привилегий со стороны инсайдеров или вредоносных программ, выдающих себя за доверенные приложения.

MFA для Windows Server

Внедрение MFA на серверах Windows имеет решающее значение для защиты критически важных серверов от несанкционированного доступа. На серверах Windows зачастую хранятся конфиденциальные данные и запускаются важные службы, что делает их золотой жилой для злоумышленников. Внедряя двухфакторную аутентификацию (2FA) на серверах Windows с такими методами аутентификации, как биометрия и одноразовые пароли, администраторы могут гарантировать, что даже в случае компрометации учетных данных злоумышленники не смогут получить доступ к их экземплярам Windows Server. Данная функция совместима только с Windows Server 2008 и более поздних версий.

2FA Windows, ориентированная на компьютеры

Двухфакторная аутентификация, ориентированная на компьютеры, - это процесс, при котором 2FA при входе в Windows запускается на основе настроек политики устройства, а не настроек индивидуальной учетной записи пользователя. Если эта функция включена, все пользователи, входящие в систему на определенном компьютере, должны будут подтвердить свою личность с помощью 2FA. Администраторы могут настраивать методы аутентификации для такого вида 2FA для Windows, выбирая нужные аутентификаторы.

2FA для входа в Windows в автономном режиме

ADSelfService Plus поддерживает 2FA для входа на компьютеры Windows в автономном режиме, обеспечивая безопасный вход в систему, даже если пользователи находятся удаленно, не в сети или не могут подключиться к серверу продукта. Администраторы могут настроить несколько методов аутентификации для безопасного входа в систему. Чтобы включить автономный доступ, пользователи должны зарегистрироваться с использованием выбранных ими факторов аутентификации, находясь в сети. Это решение для 2FA Windows в автономном режиме повышает безопасность удаленных сотрудников, обеспечивая постоянную защиту даже без подключения к Интернету.

Преимущества ADSelfService Plus для MFA Windows

- Простота развертывания. Интуитивно понятный веб-портал администратрирования упрощает настройку MFA Windows и предлагает автоматизированное развертывание агентов MFA на основе планировщика на устройствах конечных пользователей. Агент MFA автоматически устанавливается на новые устройства в домене в заданное время.

- Широкие возможности настройки. MFA распространяется на входы в macOS и Linux, VPN, Outlook Web Access и основные корпоративные приложения, обеспечивая максимально возможную минимизацию поверхности атак предприятия.

- Гарантированная регистрация пользователей. Для обеспечения безопасности компьютеров Windows и учетных записей доменов пользователей с помощью 2FA предусмотрены возможности массовой и обязательной регистрации.

- Создание отчетов в режиме реального времени. Встроенная функция создания отчетов предлагает готовые к аудиту журналы, в которых фиксируется каждая попытка аутентификации на конечных точках. Эти данные в режиме реального времени помогают администраторам отслеживать схемы доступа, выявлять аномалии и обеспечивать соблюдение политик безопасности.

- Соответствие нормативным требованиям. Функция 2FA помогает организациям соблюдать отраслевые требования, обеспечивая строгий контроль доступа на основе идентификации. Решение позволяет обеспечить соответствие требованиям таких стандартов, как GDPR, PCI DSS, HIPAA и NIST CSF, сводя к минимуму риск несанкционированного доступа к конфиденциальным системам и данным.

Вопросы и ответы

2FA Windows обеспечивает безопасный вход в систему Windows с использованием имени пользователя и пароля, а также другого фактора аутентификации для проверки личности пользователя перед предоставлением ему доступа к сети. MFA Windows защищает вход в систему с помощью более чем двух факторов аутентификации.

Windows поддерживает 2FA, но не изначально. Вам придется реализовать это с помощью стороннего решения для MFA, например ADSelfService Plus.

Да, реализовав MFA для входа в Windows, вы можете добавить дополнительные уровни защиты компьютеров пользователей. Защита входа в систему с помощью только одного фактора (традиционно имени пользователя и пароля) делает их уязвимыми для атак. Однако внедрение дополнительных мер аутентификации защищает компьютеры организации и оберегает их от взломов и атак.

Используя ADSelfService Plus для защиты входа в систему в Windows и RDP, можно выбрать предпочтительные методы аутентификации, такие как биометрия, Duo Security, аутентификация с помощью push-уведомлений, Microsoft Authenticator, Google Authenticator, YubiKey и проверка по электронной почте.

Вы можете защитить компьютеры Windows в своей организации, внедрив двухфакторную аутентификацию (2FA) входа в Windows с помощью ADSelfService Plus, как для локального, так и для удаленного входа. Помимо Windows, решение также поддерживает 2FA для компьютеров на базе Linux и macOS. Дополнительные возможности 2FA включают:

- 2FA, ориентированная на компьютеры

- 2FA для Windows UAC

- 2FA для оффлайн-доступа

- 2FA для доступа RDP

- 2FA для Windows Server

Чтобы лучше понять возможности двухфакторной аутентификации в решении, запланируйте персональную веб-демонстрацию с нашими экспертами по решению или загрузите бесплатную 30-дневную пробную версию, чтобы самостоятельно изучить решение.

С помощью ADSelfService Plus вы можете легко развернуть двухфакторную аутентификацию (2FA) для входа на компьютеры в своей организации за несколько простых шагов. Решение позволяет использовать более двух аутентификаторов при входе в систему, включая надежные методы, такие как биометрия и YubiKey.

Особенности ADSelfService Plus

Самостоятельное управление паролями

Избавьте пользователей Windows AD от длительных звонков в службу поддержки, предоставив им возможность самостоятельного сброса пароля и разблокировки учетной записи.

Многофакторная аутентификация

Включите контекстную многофакторную аутентификацию с 20 различными факторами для входа в конечные точки, приложения, VPN, OWA и RDP.

Одно удостоверение с возможностью единого входа

Обеспечьте беспроблемный доступ одним щелчком мыши к более чем 100 облачным приложениям. С помощью корпоративного единого входа пользователи могут получать доступ ко всем своим облачным приложениям (SSO), используя свои учетные данные Windows AD.

Уведомления об истечении срока действия пароля/учетной записи

Уведомляйте пользователей Windows AD о приближающемся истечении срока действия их пароля и учетной записи с помощью уведомлений по электронной почте и SMS.

Синхронизация паролей

Синхронизируйте изменения паролей или учетных записей пользователей Windows AD в разных системах в автоматическом режиме, включая Microsoft 365, Google Workspace, IBM iSeries и т. п.

Средство принудительного применения политики паролей

Надежные пароли противостоят различным хакерским атакам. Обеспечьте соблюдение пользователями Windows AD правил в отношении паролей, указав требования к сложности паролей.