Hur man granskar Kerberos-autentiseringshändelser i Active Directory

Starta din kostnadsfria provperiodKerberos ersatte NT LAN Manager (NTLM) som standardautentiseringen för Windows OS, vilket är ett mycket snabbare och säkrare alternativ. IT-administratörer kan aktivera Kerberos-autentisering, som gör det möjligt att registrera händelser som skapas under denna process. Administratörer kan övervaka dessa händelser för att hålla ett vakande öga på både lyckade och misslyckade inloggningsaktiviteter för användare som loggar in på domänen. Plötsliga avvikande förändringar, t.ex. ett ovanligt stort antal misslyckade inloggningsförsök, kan bland annat tyda på en råstyrkeattack. Fortsätt läsa för att få reda på hur man granskar Kerberos-autentiseringshändelser:

Steg för att aktivera granskning med hjälp av Group Policy Management Console (GPMC):

- Tryck på Start, sök efter och öppna Group Policy Management Console eller kör kommandot gpmc.msc.

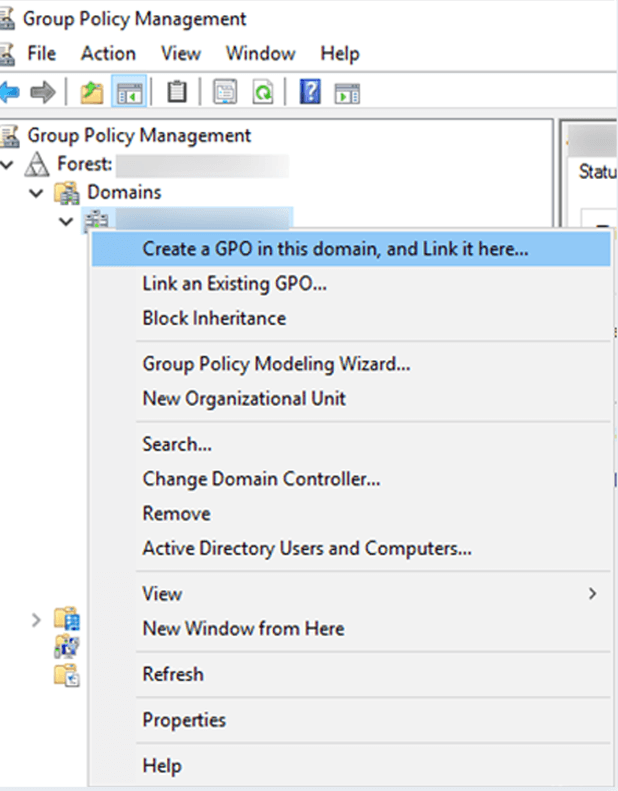

- Högerklicka på den domän eller organisationsenhet (OU) som du vill granska och klicka på Skapa en GPO i denna domän och länka den här.

- Namnge Grupprincipobjekt (GPO) på lämpligt sätt.

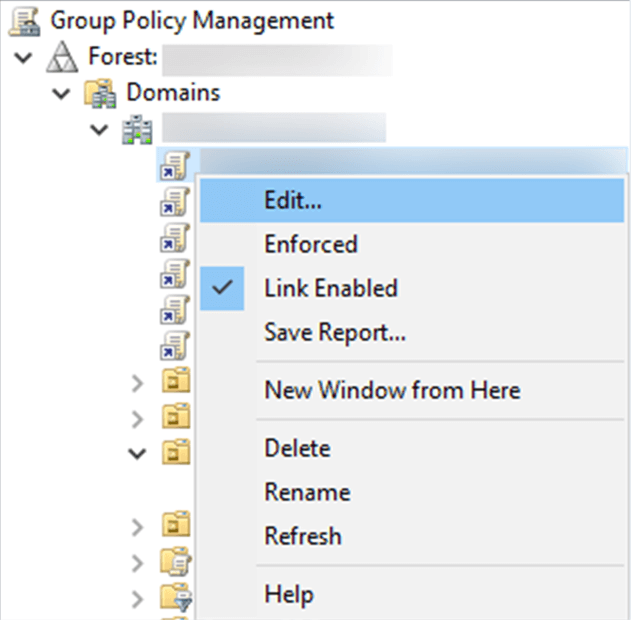

- Högerklicka på nyligen skapad eller redan befintlig GPO, och välj Redigera.

- I Group Policy Management Editor, i vänster ruta, går du till Datorkonfiguration → Principer → Windows-inställningar → Säkerhetsinställningar → Konfiguration av avancerad granskningsprincip → Granskningsprinciper → Kontoinloggning.

- I den högra rutan ser du en lista över principer som finns under Kontoinloggning. Dubbelklicka på Granska Kerberos-autentiseringstjänst och markera rutorna märkta med Konfigurera följande granskningshändelser: Lyckad och Misslyckad.

- Utför samma åtgärder för principen Granska Kerbero-åtgärder för serviceärende.

- Klicka på Tillämpa och klicka sedan på OK.

- Gå tillbaka till Group Policy Management Console, och i den vänstra rutan högerklickar du på OU som GPO var länkad till och klickar på Uppdatering av grupprincip. Detta steg säkerställer att de nya inställningarna för grupprincip tillämpas direkt i stället för att vänta på nästa schemalagda uppdatering.

Steg för att se Kerberos-autentiseringshändelser med hjälp av loggbok

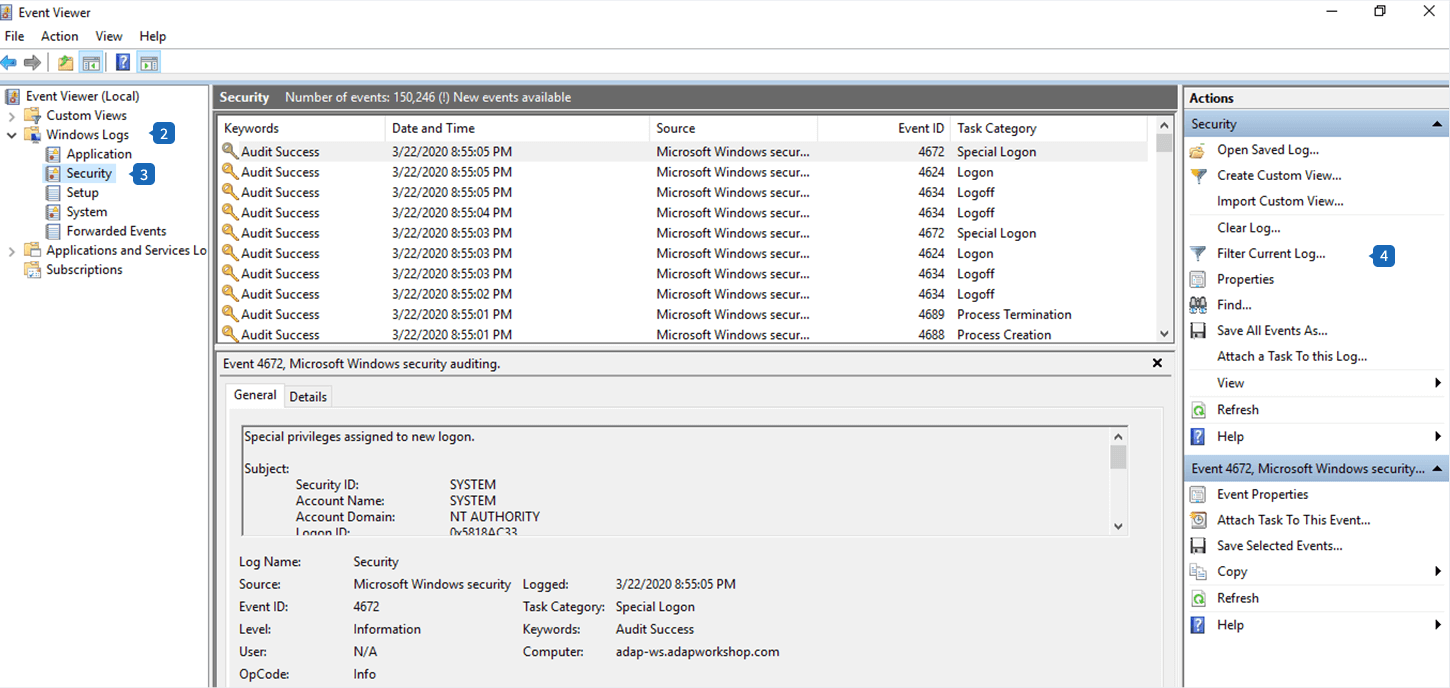

När stegen ovan har slutförts kommer Kerberos-autentiseringshändelser att lagras i loggboken. Dessa händelser kan visas i loggboken genom att utföra följande åtgärder på domänkontrollanten (DC):

- Tryck på Start, sök efter Loggbok och klicka för att öppna den.

- In den vänstra rutan i fönstret Loggbok, går du till Windows-logg ⟶ Säkerhet.

- Här kommer du att hitta en lista över alla Säkerhetshändelser som är loggade i systemet.

- I den högra rutan, under Säkerhet, klickar du på Filtrera nuvarande logg.

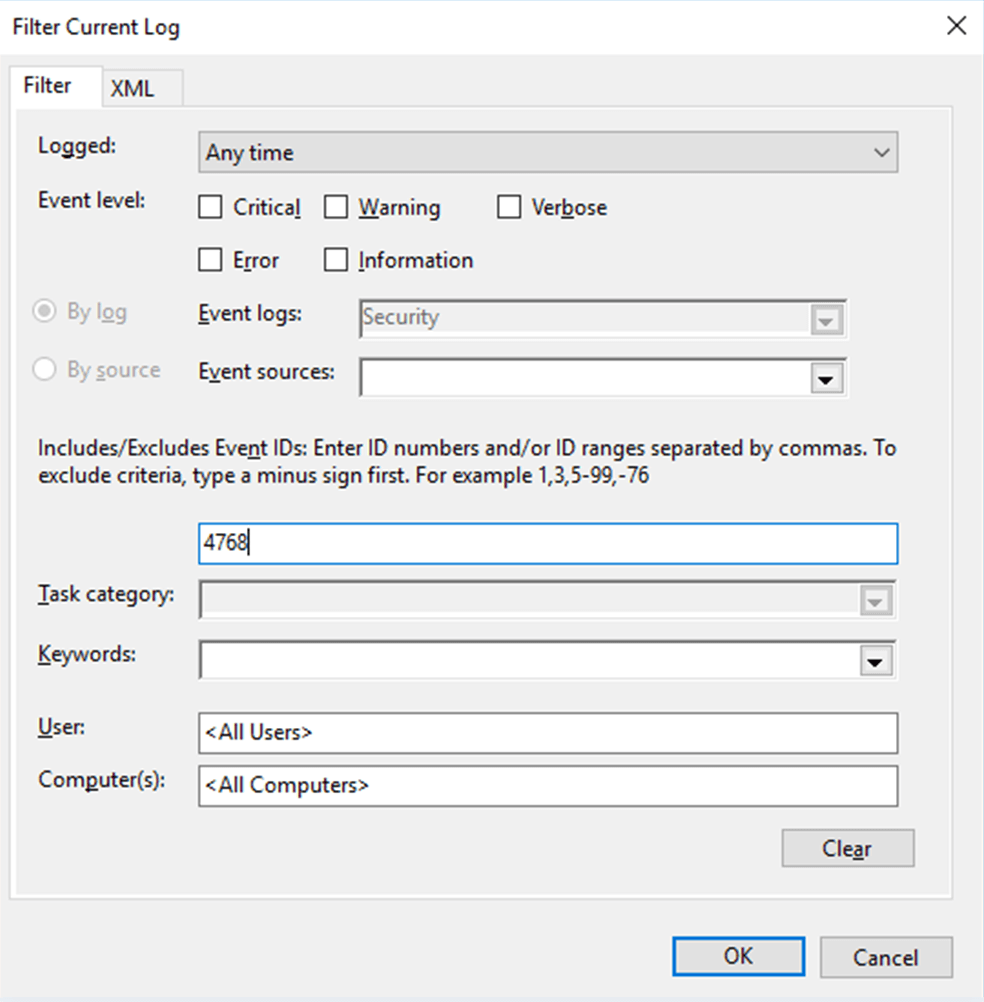

- I popup-fönstret anger du önskat Händelse-ID*, som refereras i tabellen nedan, i fältet som är märkt <Alla händelse-ID:n>.

* Följande händelse-ID:n genereras för de angivna händelserna:

| Händelse-ID | Underkategori | Händelsetyp | Beskrivning |

|---|---|---|---|

| 4768 | Kerberos-autentiseringstjänst | Lyckad eller fel | Kerberos-autentiseringsärende (TGT) förfrågades |

| 4769 | Kerberos-åtgärder för serviceärende | Lyckad eller fel | Ett Kerberos-servicesärende förfrågades |

| 4770 | Kerberos-åtgärder för serviceärende | Lyckad | Ett Kerberos-servicesärende förnyades |

| 4771 | Kerberos-autentiseringstjänst | Fel | Det gick inte att autentisera Kerberos i förväg |

| 4772 | Kerberos-autentiseringstjänst | Fel | Det gick inte att förfråga Kerberos-autentiseringsärende |

| 4773 | Kerberos-åtgärder för serviceärende | Fel | Det gick inte att förfråga ett Kerberos-servicesärende |

- Klicka på OK. Detta kommer att ge dig en lista över förekomster av det aktuella händelse-ID:t.

- Dubbelklicka på händelse-ID:t för att se dess Egenskaper.

Begränsningar i inbyggd granskning av Active Directory (AD):

- En administratör skulle behöva söka efter varje händelse-ID för att visa dess egenskaper. Detta är mycket opraktiskt och tidskrävande, även för små organisationer.

- Inga användbara insikter erhålls med hjälp av inbyggd granskning. Om administratören vill övervaka eller meddelas i händelse av plötslig ökning i inloggningsaktivitet eller avvikande användarbeteende är det inte möjligt att använda inbyggd granskning.

- Kerberos-autentiseringshändelser kunde loggas på någon DC i domänen. En administratör skulle behöva övervaka händelser på varje DC, vilket är en orimlig mängd arbete. Ett centraliserat verktyg där man kan övervaka alla händelser kommer att minska belastningen enormt.

ManageEngine ADAudit Plus är ett granskningsverktyg i Active Directory som hjälper till att övervaka användarinloggningsaktivitet med hjälp av Kerberos-autentiseringshändelser. Du kan också upptäcka eventuella säkerhetshot med hjälp av rapporter om avvikande inloggningsaktivitet och automatisera responsen på sådana hot.

Steg för att granska Kerberos-autentiseringstjänst med hjälp av ManageEngine ADAudit Plus

- Ladda ned och installera ADAudit Plus.

- Steg om hur du konfigurerar granskning av din domänkontrollant finns här.

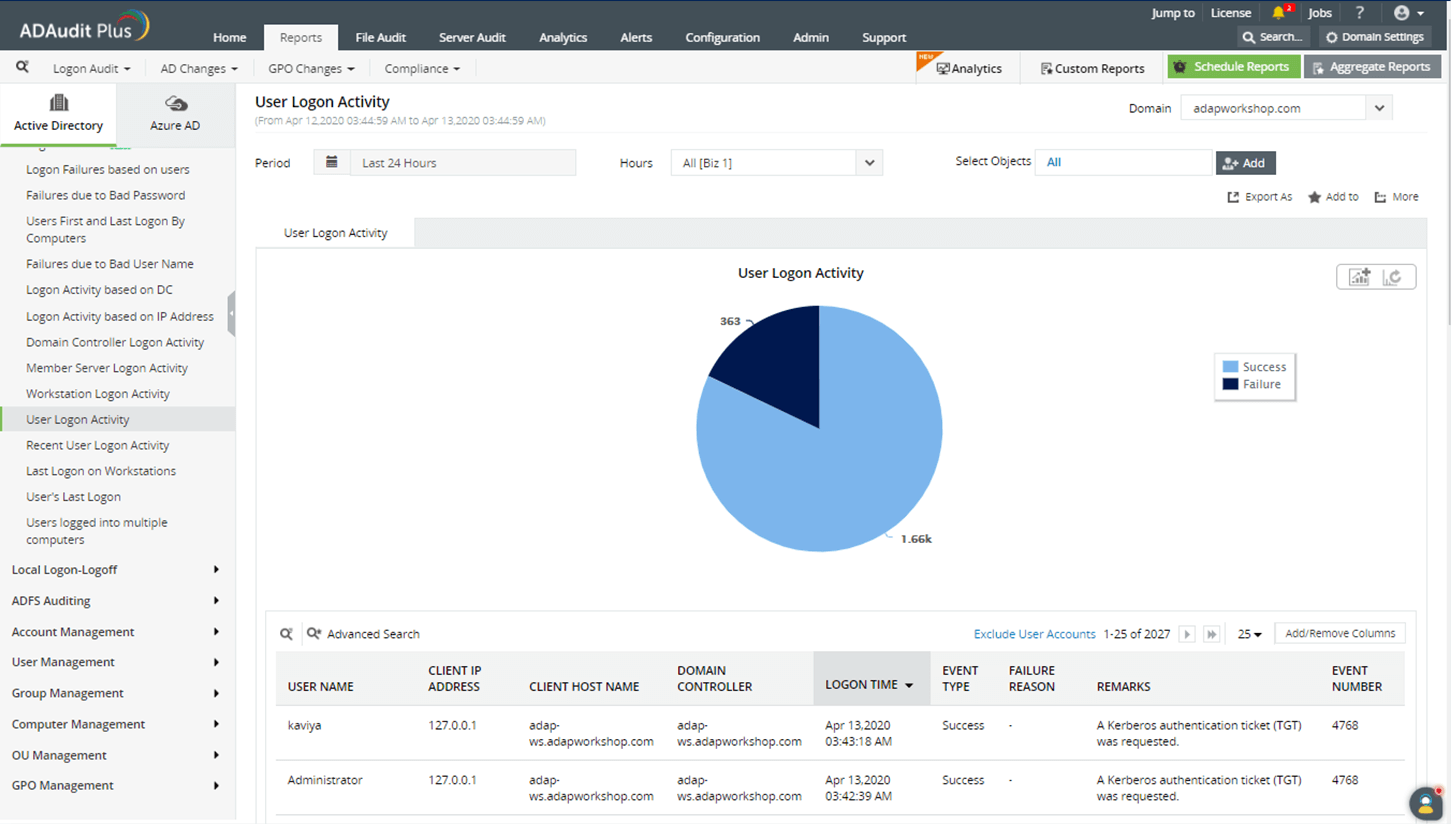

- Öppna ADAudit Plus-konsolen och logga in som administratör och navigera till Rapporter → Active Directory → Användarhantering → Användarinloggningsaktivitet.

Få djupare insikt i inloggningar som sker i din organisation och förstå när och varifrån varje inloggning ägde rum.

Övervaka användare inloggade på flera datorer för att upptäcka säkerhetsrisker i din organisation eftersom det kan hända att en tredjepart kan få åtkomst till användarkontot för att få kontroll.

Övervaka och erhåll rapporter om all inloggningsaktivitet på DC:er, medlemssrevrar och arbetsstationer.

Få djupare insikt i inloggningar som sker i din organisation och förstå när och varifrån varje inloggning ägde rum.

Övervaka användare inloggade på flera datorer för att upptäcka säkerhetsrisker i din organisation eftersom det kan hända att en tredjepart kan få åtkomst till användarkontot för att få kontroll.

Övervaka och erhåll rapporter om all inloggningsaktivitet på DC:er, medlemssrevrar och arbetsstationer.

Fördelar med att använda ADAudit Plus:

- ADAudit Plus gör det möjligt för dig att granska och spåra användarinloggningsaktivitet i ditt nätverk i realtid och hjälper till att upptäcka potentiellt skadliga aktiviteter.

- Skydda din AD från säkerhetshot genom att ta emot varningar om avvikande aktivitet. Incidenter som en ovanligt hög volym inloggningsförsök, inloggningar som sker vid ovanliga tidpunkter eller första gången en användare får fjärråtkomst till en värd är tecken på att nätverket har äventyrats.

- Avslöja orsaken till upprepade kontoutelåsningar med hjälp av analysverktyg för kontoutelåsning, som hjälper dig att upptäcka och lösa kontoutelåsningar snabbare.